ما هي خوارزميات التشفير وما هو أشهرها

مقدمة حول مفهوم التشفير وأهميته

يُعَدُّ التشفير (Cryptography) واحدًا من أهم المفاهيم التقنية والأمنية في العصر الرقمي الحديث، حيث يمثِّل ركيزة أساسية لحماية البيانات وضمان سريَّتها وسلامتها أثناء تخزينها أو تبادلها عبر الشبكات. ورغم أن التشفير قد يبدو مصطلحًا معقَّدًا للوهلة الأولى، إلا أنه يتمحور ببساطة حول تحويل البيانات من صيغة مفهومة إلى صيغة غير مفهومة بالنسبة للجهات غير المخوَّلة بقراءتها. هذا المفهوم يمتدُّ عبر مجموعة واسعة من الخوارزميات والبروتوكولات التي تم تطويرها عبر التاريخ لتقديم مستويات متنوِّعة من الحماية والأمان.

ومع التقدُّم الكبير في مجالات الحوسبة والاتصالات، ازدادت أهميَّة التشفير في التطبيقات العملية؛ مثل تأمين المعاملات المالية، وتطبيقات الحكومة الإلكترونية، وحماية الأسرار التجارية، وتأمين البيانات الطبية وغيرها من الحقول. كما تسعى الدول والمؤسسات الكبرى إلى تطبيق أحدث المعايير والخوارزميات المعتمدة من الهيئات العالمية للمعايير الرقميَّة لضمان أفضل مستويات الحماية. بفضل التشفير، أصبح من الممكن إنشاء بيئات تواصليَّة موثوقة حيث تُتداول البيانات الشخصية والحساسة بلا خوف من وقوعها في الأيدي الخطأ.

يمتلك التشفير تاريخًا ثريًّا امتدَّ على مر القرون، إذ ارتبط في مراحله الأولى بالأغراض العسكرية والسياسية، ولكنَّه تطوَّر بمرور الزمن ليشمل جميع مناحي الحياة مع انتشار الإنترنت واستخدام الأجهزة الذكية. في السابق كان استخدام التشفير مقتصرًا على نخبة محدودة من الجهات أو الأفراد المختصين بالأمن، أما اليوم فقد أصبح التشفير ركنًا أساسيًّا في كل منصة رقمية تقريبًا، مثل البريد الإلكتروني الآمن، والتخزين السحابي، والتطبيقات البنكية.

تمتدُّ رحلة التشفير من مجرد خلط الأحرف في رسائل سرية باستخدام أدوات بدائية وصولًا إلى خوارزميات رياضية معقَّدة ترتكز إلى مفاهيم نظرية الأعداد والهندسة الإهليلجية وغيرها من الموضوعات الرياضية المتقدِّمة. هذا التطوُّر لم يأتِ من فراغ؛ فقد أسهم في تحفيزه تزايد التهديدات الأمنية وتعقيدها، الأمر الذي استدعى تطوير تقنيات تشفير أقوى وأشد صعوبة على الاختراق.

في هذا المقال المطوَّل، سيُجرى استعراضٌ مفصَّل حول خوارزميات التشفير، مع تسليط الضوء على أبرزها وأكثرها شيوعًا في مجالات الأمن السيبراني. سنبدأ بالتعريف بأنواع التشفير الرئيسيَّة وأساسياتها الرياضية، ثم سننتقل للحديث عن أشهر الخوارزميات في كل مجال، ومدى قوَّتها وأبرز عيوبها. وسنختم باستعراض بعض التحديات والاتجاهات المستقبلية في مجال التشفير، بما في ذلك مفاهيم التشفير في عصر الحوسبة الكمية.

أهمية التشفير في العصر الرقمي

للحديث عن خوارزميات التشفير، لا بد من التذكير بالأسباب التي جعلتها بالغة الأهمية في العصر الرقمي. يكمُن دور التشفير في تحقيق مجموعة من الأهداف الأمنية المعروفة، وهي:

- السرية (Confidentiality): تهدف إلى منع أي جهة غير مخوَّلة من الاطلاع على البيانات أثناء انتقالها أو خلال تخزينها.

- السلامة (Integrity): تضمن أن البيانات لم يتم تعديلها أو العبث بها خلال عملية النقل أو التخزين.

- التوثيق (Authentication): تضمن التأكُّد من هوية الأطراف المشاركة في عملية الاتصال، بحيث لا يتم خداع المستخدمين أو الانتحال.

- عدم الإنكار (Non-repudiation): تضمن عدم قدرة أي طرف قام بإرسال أو توقيع بيانات رقمية على إنكار ذلك بعد وقوعه.

هذه الركائز الأربع هي الأساس الذي يقوم عليه علم التشفير. فعند تصميم بروتوكول أمني ما، يسعى الخبراء في العادة إلى ضمان أقصى درجات الحماية في هذه الجوانب. من هنا تبرز الحاجة الماسَّة إلى خوارزميات تشفير متطوِّرة تلائم حجم البيانات الهائل والسرعة الكبيرة في الاتصالات، ولا سيَّما أن العالم أصبح أكثر ارتباطًا من أي وقت مضى.

ومع تزايد استخدام الأجهزة المحمولة والحلول السحابية، باتت البيانات تنتقل على نحو مستمر بين شبكات متعددة، قد يكون بعضها موثوقًا والآخر لا، وبالتالي يجب على المؤسسات والأفراد على حد سواء اختيار تقنيات التشفير المناسبة لضمان سريَّة بياناتهم ومعلوماتهم الحساسة. وإن لم يتحقق ذلك، فقد تقع بيانات حساسة في أيدي القراصنة والمهاجمين الإلكترونيين.

المفاهيم الأساسية في التشفير

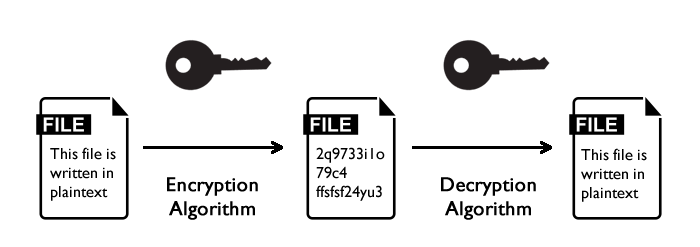

قبل الغوص في تفاصيل الخوارزميات، من الضروري توضيح بعض المفاهيم الأساسية التي تساعد على فهم آلية عمل التشفير:

- النص الصريح (Plaintext): هو النص أو البيانات الأصلية قبل تشفيرها، أي المحتوى المفهوم بالنسبة للجميع.

- النص المُشفَّر (Ciphertext): هو الناتج عن عملية التشفير، ويكون عادة في صورة غير مفهومة أو مشفَّرة لا يمكن قراءتها بسهولة.

- المفتاح (Key): سلسلة من البتات (Bits) أو الأرقام تستخدم في عملية التشفير وفك التشفير. يُعَدُّ المفتاح عنصرًا أساسيًا في التشفير، إذ إن الخوارزمية قد تكون معروفة للعامة، لكن ما يجعل فك التشفير صعبًا هو عدم معرفة المفتاح.

- التشفير (Encryption): العملية التي يتم فيها تحويل النص الصريح إلى نص مشفَّر باستخدام خوارزمية ومفتاح معيَّن.

- فك التشفير (Decryption): العملية العكسية للتشفير، حيث تُحوَّل البيانات من نص مُشفَّر إلى نص صريح باستخدام مفتاح خاص.

- الخوارزمية (Algorithm): هي الإجراءات أو التعليمات أو العمليات الرياضية المُستخدَمة لتحويل النص الصريح إلى نص مُشفَّر وبالعكس.

من خلال هذه المفاهيم يمكن فهم البنية العامة لنظام التشفير النموذجي. وتشكِّل علاقة المفاتيح بالخوارزمية الركيزة الأهم لحماية البيانات؛ إذ إن الصعوبة الحقيقية تكمن في استحالة استنباط المفتاح أو الحرفيَّة الدقيقة للخوارزمية خلال وقت قصير، مما يجعل محاولة فك التشفير بالمصادفة أو بالهجمات التخمينِيَّة أمرًا بالغ الصعوبة.

أنواع أنظمة التشفير الرئيسة

يمكن تصنيف أنظمة التشفير وفقًا لعدد من المعايير. غير أن التصنيف الشائع والأوسع استخدامًا هو ذلك الذي يقسِّمها إلى نوعين رئيسين:

- التشفير بالمفتاح المتناظر (Symmetric Key Encryption): يُعرَف أيضًا بالتشفير التقليدي. يستعمل في هذا النوع مفتاحًا واحدًا للتشفير وفك التشفير، بمعنى أن المرسل والمستقبل يستخدمان المفتاح ذاته. يعد هذا النوع من التشفير سريعًا نسبيًّا وملائمًا للبيانات الضخمة، ولكن يتطلب طريقة آمنة لتبادل المفتاح بين الأطراف.

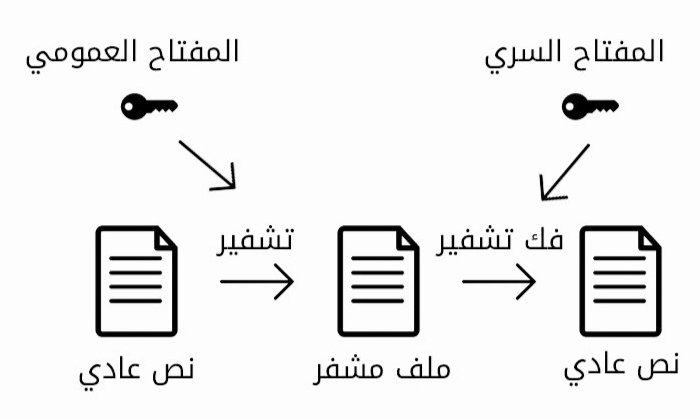

- التشفير بالمفتاح العام (Public Key Encryption) أو التشفير غير المتناظر (Asymmetric Encryption): يختلف عن النوع الأول في أن هناك مفتاحين مختلفين، أحدهما عام (Public) والآخر خاص (Private). المفتاح العام مُتاح للجميع لاستخدامه في تشفير الرسائل، أما المفتاح الخاص فيُحفَظ بسرية تامة لدى صاحب الرسالة ويُستخدَم في فك تشفير ما تم تشفيره بالمفتاح العام. هذا النموذج يسهِّل عملية توزيع المفاتيح، إلّا أنه عادةً أبطأ من التشفير المتناظر.

وفي كثير من التطبيقات العملية، يُدمَج النوعان في إطار واحد يُسمَّى التشفير الهجين (Hybrid Encryption) للاستفادة من سرعات التشفير المتناظر في معالجة البيانات بكفاءة، ومن بساطة توزيع المفاتيح في التشفير غير المتناظر.

توضيح بالجدول: مقارنة بين التشفير المتناظر وغير المتناظر

| الميزة | التشفير المتناظر | التشفير غير المتناظر |

|---|---|---|

| عدد المفاتيح | مفتاح واحد | مفتاحان (عام وخاص) |

| السرعة | سريع نسبيًّا | أبطأ |

| توزيع المفاتيح | يتطلب قناة آمنة لتبادل المفتاح | لا يتطلب قناة آمنة للمفتاح العام |

| الاستخدام الشائع | تشفير البيانات الضخمة في الوقت الحقيقي | تبادل المفاتيح والتوقيعات الرقمية |

| نماذج خوارزمية | AES, DES, 3DES | RSA, ECC |

هذه المقارنة تساعد في فهم حيثيات الاختيار بين نوعي التشفير وفقًا للحاجة. غالبًا ما يُستخدم التشفير غير المتناظر لتبادل مفاتيح التشفير المتناظر أو لإجراء عمليات المصادقة الرقمية على نطاق أوسع، ثم يُستخدم التشفير المتناظر لحماية كميات كبيرة من البيانات أو الاتصالات المستمرة.

خوارزميات التشفير المتناظر (Symmetric Encryption Algorithms)

يتسم التشفير المتناظر عموماً بكونه أسرع وأكثر ملاءمة لتشفير البيانات الضخمة مقارنة بالتشفير غير المتناظر. على مر العقود، ظهرت العديد من خوارزميات التشفير المتناظر، بعضها قديم وغدا استخدامه محدودًا بسبب تطور قدرات الحوسبة واكتشاف نقاط ضعفه، وبعضها حديث يُعَدُّ معيارًا ذهبيًا في الصناعة. فيما يلي عرض مفصَّل لأشهر الخوارزميات المتناظرة:

خوارزمية DES (Data Encryption Standard)

تعود خوارزمية DES إلى السبعينيات من القرن الماضي، وقد طوَّرتها شركة IBM ثم اعتمدها المعهد الوطني للمعايير والتقنية (NIST) في الولايات المتحدة كمعيار رسمي للتشفير. تقوم DES على تشفير البيانات ضمن كتل (Blocks) بحجم 64 بت، مع استخدام مفتاح بطول 56 بت فعليًّا. تتألَّف من 16 جولة تشفيرية (Rounds) تشمل عمليات الاستبدال (Substitution) والتبديل (Permutation).

رغم أن DES أدَّت دورًا مهمًّا لعقود، فإن تقدُّم تقنيات الحوسبة جعلها عرضة لهجمات القوة العمياء (Brute Force Attack)؛ إذ لم يَعُد فكُّ تشفيرها يتطلَّب موارد خيالية مثل الماضي. على سبيل المثال، يمكن للمؤسسات والحكومات ذات الإمكانات الكبرى أو للهاكرز المحترفين امتلاك قدرات حوسبية يمكنها كسر مفتاح DES في وقتٍ أقل مما كان يُتوقَّع.

نتيجة لتلك التحديات، لم تَعُد DES معيارًا آمنًا للتشفير في كثير من التطبيقات الحساسة، ما دفع المجتمع الأمني إلى تطوير بدائل أكثر قوة مثل 3DES وAES.

خوارزمية 3DES (Triple DES)

بسبب تراجع أمان خوارزمية DES، طُوِّرت خوارزمية 3DES، أو ما يُعرَف بالتشفير الثلاثي لـDES، للتغلُّب على ضعف المفتاح القصير. تقوم فكرة 3DES على تطبيق خوارزمية DES ثلاث مرات متتالية باستخدام مفاتيح مستقلَّة أو مفاتيح جزئيًّا متداخلة، مما يرفع مستوى الأمان.

- الخيار الأول: استخدام 3 مفاتيح مختلفة.

- الخيار الثاني: استخدام مفتاحَين مختلفَين على الأقل.

رغم التحسُّن الملحوظ في درجة الأمان مقارنة بـ DES التقليدية، فإنّ 3DES أبطأ من حيث التنفيذ. كما أنها تستخدم كتل بيانات بحجم 64 بت فقط، وهو حجم صغير نسبيًّا في عصر البيانات الضخمة. لهذا السبب تم اعتماد 3DES لفترة محدودة كحل انتقالي إلى أن ظهر معيار أقوى وأكثر فعالية هو AES، الذي أصبح حاليًا الخوارزمية المتناظرة الافتراضية لكثير من المؤسسات والهيئات الرسمية.

خوارزمية AES (Advanced Encryption Standard)

خوارزمية AES تُعَدّ واحدة من أكثر الخوارزميات أمانًا وسرعة في عالم التشفير. اختيرت هذه الخوارزمية من خلال مسابقة نظمها المعهد الوطني للمعايير والتقنية (NIST) في نهاية التسعينيات، وكانت تُعرَف باسم Rijndael نسبةً إلى مبتكريها. تُشفَّر بيانات AES على شكل كتل حجم كل منها 128 بت، مع استخدام مفاتيح بطول 128 أو 192 أو 256 بت.

تتميَّز AES بهيكلية تعتمد عدة جولات من عمليات الاستبدال والتبديل والخلط (Mix Columns) والتكرارات (Rounds) التي تختلف حسب طول المفتاح. يُعتبَر المستوى الأمني لـ AES (بخاصة عند استخدام المفاتيح الطويلة مثل 256 بت) عاليًا جدًا. وحتى وقتنا الراهن، لا توجد هجمات عملية ناجحة تفك شيفرة AES بالكامل بطريقة أسرع من القوة العمياء، وهو ما يجعلها الخيار الموثوق للمؤسسات الحكومية والعسكرية والخاصة.

وتتوفر تطبيقات AES على نطاق واسع في برمجيات مختلفة، وتُستخدم في العديد من البروتوكولات، مثل SSL/TLS لتأمين الاتصالات وVPN لتأمين الشبكات الخاصة الافتراضية. نظرًا لأدائها العالي نسبيًّا، فهي تُعَدُّ خيارًا مثاليًّا لحماية البيانات أثناء التخزين والنقل.

خوارزمية Blowfish وخوارزمية Twofish

طوَّر بروس شناير (Bruce Schneier) خوارزمية Blowfish في التسعينيات، بهدف توفير خوارزمية سريعة وآمنة تستطيع العمل مع أطوال مفاتيح تصل إلى 448 بت. تُشفِّر Blowfish البيانات على هيئة كتل بحجم 64 بت. ونتيجة للقيود في حجم الكتلة الذي يُعتبَر صغيرًا نسبيًّا، صُمِّمت خوارزمية أخرى هي Twofish لتحسين بعض جوانب Blowfish لتعمل مع كتل بحجم 128 بت وتوفِّر مفاتيح تصل إلى 256 بت.

رغم أن Blowfish وTwofish أقل شهرة من AES في الأوساط الحكومية والمؤسسية الكبرى، فإنهما ما زالا يُستخدمان في تطبيقات متخصِّصة ومتنوعة، خاصةً لمزاياهما المفتوحة المصدر، حيث يمكن لأي شخص تدقيق الشيفرة والتأكد من خلوها من الثغرات المقصودة.

مدى انتشار التشفير المتناظر في التطبيقات العملية

الخوارزميات المتناظرة تُعَدّ أساسية في كثير من التطبيقات التي تتطلب تشفير كميات كبيرة من البيانات بسرعة. فعلى سبيل المثال، عندما تُنفَّذ البروتوكولات الآمنة مثل HTTPS، يُستعمَل التشفير غير المتناظر في البداية للتوثيق وتبادل مفاتيح التشفير، ثم تُستخدَم خوارزمية متناظرة (عادةً AES) لتشفير باقي البيانات المتداولة. أيضًا في برمجيات ضغط الملفات المحمية بكلمة مرور، نجد استخدامًا كثيفًا للخوارزميات المتناظرة مثل AES أو ZipCrypto.

ومن الناحية العملية، يُنصَح دائمًا باختيار أطوال مفاتيح طويلة والالتزام بأحدث المعايير والبروتوكولات التي تُحدِّث بشكل متواصل لتجنب أي هجمات مكتشفة حديثًا. فمثلًا، يُعتبَر استخدام AES-128 كافيًا للكثير من التطبيقات التجارية، بينما تُنصَح الجهات التي تحتاج أمانًا أعلى باستخدام AES-256.

خوارزميات التشفير غير المتناظر (Asymmetric Encryption Algorithms)

التشفير غير المتناظر يُقدِّم ثورة في عالم التشفير، إذ يبسِّط عملية توزيع المفاتيح ويسمح بإنشاء بنى تحتية للمفاتيح العامة (Public Key Infrastructures, PKI). رغم أن هذا النوع من التشفير عادةً يكون أبطأ، إلا أنه ضروري لإنشاء اتصال آمن دون الحاجة إلى وجود قناة مشفَّرة مسبقًا لتبادل المفاتيح. فيما يلي أبرز الخوارزميات غير المتناظرة الشائعة:

خوارزمية RSA

تأسست خوارزمية RSA على يد ثلاثة علماء هم رون ريفست (Rivest) وآدي شامير (Shamir) وليونارد أدلمان (Adleman) في السبعينيات. تعتمد آلية عملها على الصعوبة الحسابية في تفكيك الأعداد الكبيرة إلى عواملها الأولية (Integer Factorization Problem). يتلخص عمل الخوارزمية في إنشاء مفتاح عام وأخر خاص باستخدام أعداد أولية كبيرة، بحيث يُستخدَم المفتاح العام لتشفير الرسائل أو التوقيعات الرقمية، ويُستخدَم المفتاح الخاص لفك الشيفرة أو توليد التوقيعات الرقمية.

ما زالت خوارزمية RSA من أكثر خوارزميات التشفير غير المتناظر انتشارًا، وتُستخدم في بروتوكولات واسعة النطاق مثل HTTPS وSSH وPGP والبريد الإلكتروني الآمن. لكن تطور قدرات الحوسبة يدفع ببعض التوصيات لاستخدام مفاتيح بطول لا يقل عن 2048 بت، وفي السياقات الأمنية العالية قد تصل إلى 4096 بت أو أكثر.

خوارزمية Diffie-Hellman

طُوِّرت خوارزمية تبادل المفاتيح Diffie-Hellman في منتصف السبعينيات، وتُعَدّ بذلك واحدة من أولى الخوارزميات التي قدمت مفهوم التشفير غير المتناظر. تُمكِّن هذه الخوارزمية طرفين من تبادل مفتاح سري عبر قناة عامة غير آمنة، استنادًا إلى صعوبة حساب اللوغاريتمات المتقطعة في مجموعات كبيرة. بعد تبادل المفتاح، يُمكِن للطرفين استخدام خوارزمية تشفير متناظر لتأمين الاتصال.

Diffie-Hellman تتعامل على شكل نطاق محدود من العمليات الرياضية، وقد لاحقًا ظهرت امتدادات عديدة لها ومنها: ElGamal، إضافةً إلى التنويعات الإهليلجية التي تُعرَف بـECDH (Elliptic Curve Diffie-Hellman). ورغم أنه قد لا يُستخدَم Diffie-Hellman في تشفير البيانات نصًّا، ولكنه بالغ الأهمية في بروتوكولات الإنترنت لإتمام عملية تبادل مفاتيح جلسة آمنة.

التشفير بالمنحنيات الإهليلجية (ECC: Elliptic Curve Cryptography)

يُعتبَر التشفير بالمنحنيات الإهليلجية أحد أحدث فروع التشفير غير المتناظر، ويستند إلى المفهوم الرياضي الصعب لحل المسألة اللوغاريتمية للمنحنيات الإهليلجية (Elliptic Curve Discrete Logarithm Problem). أهم مزاياه:

- يمكن تحقيق مستوى أمان مماثل لـ RSA ولكن بأطوال مفاتيح أقل بكثير.

- أكثر كفاءة في الأداء وأقل استهلاكًا لموارد المعالج والطاقة.

- شائع في أجهزة المحمول والأنظمة ذات الموارد المحدودة.

يُستخدم ECC في تطبيقات كثيرة مثل تطبيقات العملات الرقمية (البيتكوين مثلًا يعتمد على منحنيات إهليلجية للتوقيعات الرقمية)، إضافةً إلى أنظمة تشفيرية محدَّثة في الهواتف الذكية. كما توصي العديد من المؤسسات بالانتقال إلى ECC لمواكبة التطورات المستقبلية في مجال الحوسبة خصوصًا مع ازدياد مخاوف حوسبة الكمّ.

مجالات استخدام التشفير غير المتناظر

على الرغم من بطء خوارزميات التشفير غير المتناظر مقارنةً بالتشفير المتناظر، إلا أنها حجر الأساس في عدد من الوظائف الأمنية:

- توزيع المفاتيح: مثل ما يجري في بروتوكولات HTTPS حيث يتم استخدام خوارزميات غير متناظرة لتأمين مفاتيح الجلسة.

- التوقيعات الرقمية: تحقق خوارزميات مثل RSA وECDSA هدف عدم الإنكار والتحقق من سلامة المحتوى.

- المصادقة (Authentication): تستخدم عند تسجيل الدخول إلى الخوادم باستخدام مفاتيح عامة وخاصة (كما هو الحال في SSH).

مفاهيم متقدِّمة في علم التشفير

لا ينحصر علم التشفير في مجرَّد خوارزميات التشفير المتمثلة في AES أو RSA، بل يمتدُّ إلى مفاهيم أكثر تطوُّرًا تُساهِم في إنشاء أنظمة أمان متينة ومتكاملة. وفيما يلي بعض هذه المفاهيم:

البنية التحتية للمفاتيح العامة (Public Key Infrastructure, PKI)

هو نظام إدارة شامل يهدف إلى توزيع وإدارة واستخدام المفاتيح العامة والخاصة داخل بيئة أو منظمة ما. يتضمَّن عناصر عدة مثل السلطات المصدِّقة (Certificate Authority, CA) التي تصدر شهادات رقمية تُوثِّق ملكيَّة المفتاح العام لجهة معينة. بهذه الطريقة، يمكن للمستخدمين الثقة بأن المفتاح العام يعود للطرف الصحيح دون انتحال أو تزييف.

تتجلى البنية التحتية للمفاتيح العامة في استخدامات واسعة النطاق في بروتوكولات الإنترنت، كالبروتوكول الآمن HTTPS لتأمين المواقع الإلكترونية، حيث نرى متصفحات الويب تثق بشهادات رقمية صادرة عن سلطات مصدقة معروفة.

التوقيع الرقمي (Digital Signature)

هو آلية تضمن مصدر الرسالة وسلامتها، وتوفر خاصية عدم الإنكار. تعتمد على خوارزميات التشفير غير المتناظر، حيث يقوم الموقِّع باستخدام مفتاحه الخاص لإنشاء توقيع رقمي للرسالة. عند استلام الرسالة، يستطيع المستقبل استخدام المفتاح العام للموقِّع للتحقق من صحة التوقيع ومدى تطابقه مع الرسالة. فإذا جرى أي تعديل في الرسالة أثناء النقل، فلن يتطابق التوقيع مع النص المعدَّل، مما يثبت العبث بالرسالة.

التوقيعات الرقمية بالغة الأهمية في التعاملات المالية، والوثائق القانونية، والأنظمة الحكومية، حيث يصعب إنكار إنشاء الرسالة أو العبث بمحتواها.

الهاش أو الدوال التجزئة (Hash Functions)

هي دوال رياضية تنشئ بصمة رقمية (Digest) ثابتة الطول لمدخل (Input) معين، أيًّا كان حجمه. تُستخدم في العديد من التطبيقات الأمنية، مثل تخزين كلمات المرور، والتحقق من سلامة الملفات، وبناء التوقيعات الرقمية. من أشهر دوال التجزئة المعروفة: MD5 (لم يعد يوصى بها الآن)، وSHA-1 (لم تعد قويَّة كما في السابق)، وSHA-2 (عائلة مثل SHA-256 وSHA-512)، وSHA-3 الأحدث.

تتسم دوال التجزئة الجيدة بخاصيتين رئيسيتين:

- مقاومة التصادم (Collision Resistance): من الصعب أن ينتج عن مدخلين مختلفين نفس المخرجات.

- عدم القدرة على عكس الدالة (One-Way Function): لا يمكن استرجاع المدخل من خلال المخرج.

من الجدير بالذكر أن دوال التجزئة ليست خوارزميات تشفير بالمعنى التقليدي (أي لا توجد عملية فك تجزئة)، وإنما تستخدم كعنصر أساسي في العديد من أنظمة التوقيع الرقمي والتحقق من السلامة.

التشفير في الأطوار المختلفة (Encryption Modes of Operation)

عند تشفير بيانات أكثر من حجم الكتلة في الخوارزميات المتناظرة (مثل AES)، لا بد من اختيار وضع تشفير (Mode of Operation). من الأمثلة الشائعة:

- ECB (Electronic Codebook): بسيط لكن لديه نقطة ضعف تتمثَّل في إمكانية التعرُّف على الأنماط إذا كانت نفس الكتلة النصية تتكرر، مما يُضعف السرية.

- CBC (Cipher Block Chaining): يعالج مشكلة ECB عبر خلط كل كتلة بالكتلة السابقة من النص المُشفَّر قبل تشفيرها.

- CFB (Cipher Feedback) و OFB (Output Feedback): يحوِّلان خوارزميات التشفير الكتلي إلى خوارزميات تدفُّقية.

- CTR (Counter): يعتمد على عداد (Counter) يُشفَّر ليتولَّد سيل مشفَّر، ثم يُخْلَط هذا السيل مع النص الصريح بتقنية XOR. يُشتهَر بقدرته على التشفير وفك التشفير بشكل متوازٍ.

يجب اختيار وضع التشفير المناسب بعناية بناءً على طبيعة البيانات ومتطلبات الحماية. يُعد نمط GCM (Galois/Counter Mode) أحد أحدث الأنماط، ويُقدِّم مزايا في المصادقة على البيانات وسرعة التنفيذ مع ضمان أمانٍ عالٍ.

التحديات الأمنية والهجمات الشائعة على أنظمة التشفير

على الرغم من قوة الخوارزميات الحديثة، يُمكن أن يتعرَّض التشفير لهجمات ناجحة إن لم تُطبَّق المفاتيح والسياسات الأمنية والتحديثات البرمجية بشكل صحيح. فيما يلي أبرز الهجمات والتحديات:

هجمات القوة العمياء (Brute Force Attack)

تتمثل في تجربة جميع المفاتيح الممكنة حتى يتم اكتشاف المفتاح الصحيح. تصبح هذه الهجمة عمليًّا غير قابلة للتنفيذ مع ازدياد طول المفتاح؛ فمثلًا، محاولة كسر AES-256 باستخدام القوة العمياء تعادل مقدارًا هائلًا من عمليات الحوسبة لا يمكن تنفيذها في إطار زمني معقول بالقدرات التقنية الحالية.

هجمات التحليل الجانبي (Side-Channel Attacks)

لا تهاجم هذه الهجمات الخوارزمية الرياضية بحد ذاتها، وإنما تستغلُّ ما يصدر عن النظام أثناء تنفيذ التشفير مثل استهلاك الطاقة، والانبعاثات الكهرومغناطيسية، ووقت التنفيذ. من خلال التحليل الدقيق لهذه الإشارات، قد يتمكَّن المهاجم من استنتاج المفتاح.

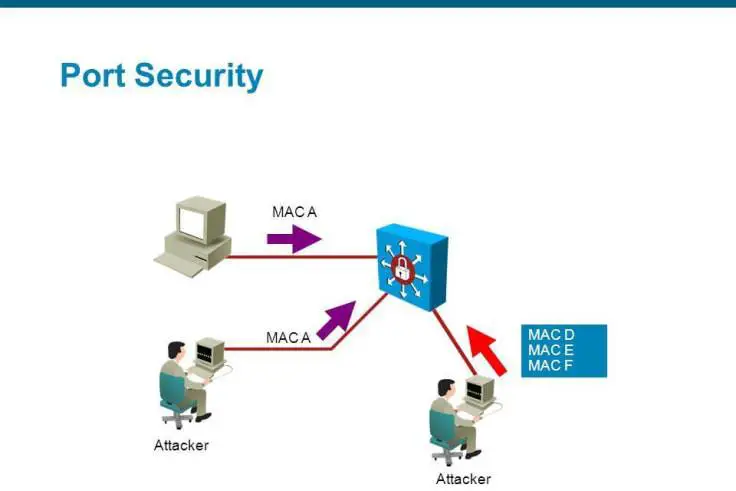

الثغرات الناجمة عن التنفيذ الخاطئ

بالإضافة إلى الهجمات الرياضية، يمكن أن يُفضي سوء تطبيق أو تهيئة الخوارزميات إلى خروق أمنيَّة خطيرة. استخدام نمط تشفير ضعيف مثل ECB، أو إعادة استخدام متجه تهيئة (IV) في CBC، أو استخدام مفتاح غير كافٍ في طوله، كل ذلك قد يعرِّض النظام لخطر كبير. لذا التركيز الدائم على التحديثات البرمجية والالتزام بمعايير الأمن الحديثة أمر حيوي.

أشهر خوارزميات التشفير استخدامًا في العصر الحالي

إذا نظرنا إلى المشهد الأمني العام اليوم، فسنجد أن هناك مجموعة محدودة من الخوارزميات ترسم ملامح البنية التحتية للأمن السيبراني. وأبرز هذه الخوارزميات:

- AES في التشفير المتناظر.

- RSA وECC في التشفير غير المتناظر والتوقيعات الرقمية.

- Diffie-Hellman لتبادل المفاتيح.

- SHA-2 أو SHA-3 لدوال التجزئة.

- HMAC (في التشفير باستخدام مفاتيح تشاركية) للتحقق من سلامة البيانات.

هذه الخوارزميات تُعدّ حاليًّا معيارية أو موصى بها من قبل أغلب المؤسسات الدولية مثل NIST وIETF. وسرعان ما تتعزز أو تتغيَّر القائمة إذا ظهرت ثغرات جديدة أو اكتُشفت قدرات حوسبية ثورية.

التشفير والمستقبل: عصر الحوسبة الكمية (Quantum Computing)

تعمل الحواسيب الكمية (Quantum Computers) بأسلوب مختلف تمامًا عن الحواسيب التقليدية التي نعهدها؛ فهي تعتمد على ظواهر فيزيائية مثل التشابك الكمي والتراكب الكمي. وبالرغم من أنها ما زالت في مراحل التطوير، إلا أن ظهور حاسوب كمي قوي قد يهدد الخوارزميات الكلاسيكية القائمة على صعوبة تفكيك الأعداد إلى عواملها الأولية (مثل RSA) أو صعوبة حل المسائل اللوغاريتمية المتقطعة (مثل Diffie-Hellman وECC).

هجمات Shor’s Algorithm

الخطر الأكبر الذي تشكِّله الحوسبة الكمية ينبع من خوارزمية Shor التي طوَّرها بيتر شور (Peter Shor). تشير النظرية إلى أن حاسوبًا كميًّا ذا عدد كافٍ من الـ«كيوبت» سيمكنه في وقت قصير تحليل مفاتيح خوارزمية RSA أو Diffie-Hellman التي تتطلب في النظام التقليدي آلاف السنين لفك تشفيرها.

خوارزميات ما بعد الكمّ (Post-Quantum Cryptography)

استعدادًا لهذه المرحلة المحتملة، يجري تطوير وبحث خوارزميات جديدة تعرف باسم التشفير ما بعد الكمي، وهي خوارزميات آمنة في مواجهة القدرات الحسابية للحواسيب الكمية. من أبرز هذه الخوارزميات:

- Crystals-Kyber لتبادل المفاتيح.

- Crystals-Dilithium للتوقيعات الرقمية.

- Rainbow للتوقيعات الرقمية.

على المؤسسات التي تتعامل مع البيانات شديدة الحساسية أن تحضر لاعتماد هذه الخوارزميات عند توفرها بشكل معياري، أو على الأقل تبني نظم تشفير هجينة تمكِّن من دمج الخوارزميات الكلاسيكية والجديدة لضمان الأمن المستقبلي للبيانات.

تطبيقات حقيقية لخوارزميات التشفير

يصعُب إحصاء التطبيقات العملية للتشفير، إذ أصبح موجودًا تقريبًا في كل جهاز أو منصة برمجية نتفاعل معها. وفيما يلي بعض أشهر الاستخدامات:

التجارة الإلكترونية وحماية المعاملات البنكية

عند زيارة موقع التجارة الإلكترونية وإدخال معلومات بطاقة الائتمان، يستخدم المتصفح بروتوكول HTTPS المعتمد على SSL/TLS، والذي يتضمن عمليات تبادل مفاتيح (باستخدام RSA أو ECC) وتشفير متناظر للجلسة (باستخدام AES غالبًا)، مما يوفِّر قناة آمنة لتبادل المعلومات المالية.

الحكومة الإلكترونية والوثائق الرسمية الرقمية

تستخدم الحكومات حول العالم التوقيعات الرقمية للمصادقة على المستندات والوثائق الرسمية. فالمواثيق والاتفاقات التي تتم إلكترونيًّا تحمل توقيعات رقمية تضمن موثوقية الأطراف المعنية وصحَّة المحتوى المتبادَل. كما تستخدم العديد من التطبيقات الحكومية بروتوكولات التشفير لتأمين التواصل مع المستخدمين والاحتفاظ ببياناتهم بأمان.

تطبيقات الرسائل الفورية المشفَّرة

تطوَّرت تطبيقات التواصل الفوري (مثل واتساب وتيليغرام وسيغنال) لتطبِّق ما يُعرف بالتشفير من طرف لطرف (End-to-End Encryption). هذا يعني أن الرسائل تُشفَّر قبل إرسالها ولا تُفَك إلا لدى المستقبل النهائي، مما يضمن عدم قدرة مقدمي الخدمة أو أي جهة وسيطة على قراءة الرسائل.

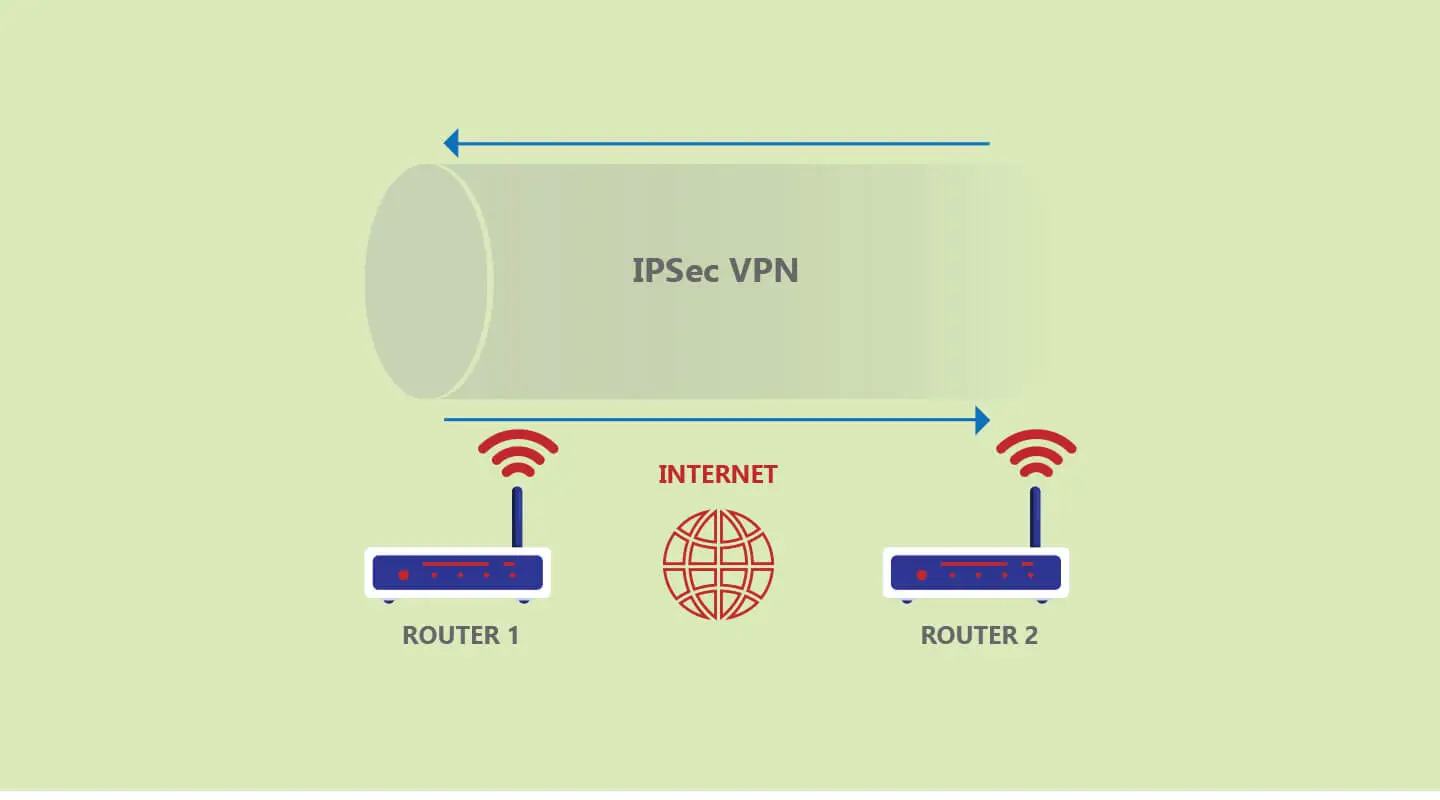

الشبكات الافتراضية الخاصة (VPN)

يستخدم العديد من الأفراد والشركات شبكات VPN للوصول الآمن إلى الموارد الداخلية أو لحماية الخصوصية أثناء الاتصال بشبكات عامة. يعتمد بروتوكول VPN عادةً على نظام تشفير متكامل يجمع بين تبادل المفاتيح بالتشفير غير المتناظر (مثل RSA أو ECDH) واستخدام بروتوكولات متناظرة عالية الأداء (مثل AES) لحماية البيانات المنقولة.

المزيد من المعلومات

تعد خوارزميات التشفير أحد مكونات أمن نقل البيانات الإلكترونية. يتم اتخاذ الخطوات الرياضية الفعلية وتسجيلها عند تطوير الخوارزميات لأغراض التشفير ، و تستخدم شفرات الكتلة المتنوعة لتشفير البيانات أو الأرقام الإلكترونية.

تساعد خوارزميات التشفير في منع الاحتيال في البيانات ، مثل تلك التي يرتكبها المتسللون الذين يحصلون بشكل غير قانوني على معلومات مالية إلكترونية. تعد هذه الخوارزميات جزءًا من بروتوكولات إدارة المخاطر لأي شركة وغالبًا ما توجد في تطبيقات البرامج.

تساعد خوارزميات التشفير في عملية تحويل النص العادي إلى نص مشفر ، ثم العودة إلى نص عادي لغرض تأمين البيانات الإلكترونية عند نقلها عبر الشبكات. من خلال ترميز البيانات أو تشفيرها ، لا يتمكن المتسللون أو غيرهم من المستخدمين غير المصرح لهم عمومًا من الوصول إلى هذه المعلومات. تعتبر بعض خوارزميات التشفير أسرع من غيرها ، ولكن طالما ظل مطورو الخوارزميات ، وكثير منهم لديهم خلفيات رياضية ، على رأس التطورات في هذه التكنولوجيا ، يجب أن يستمر هذا النوع من التشفير في الازدهار مع استمرار المتسللين في أن يصبحوا أكثر تعقيدًا.

في عام 1977 ، أصبحت RSA واحدة من أولى خوارزميات التشفير التي طورها علماء الرياضيات الأمريكيون رون ريفيست وأدي شامير ولين أدلمان. تتمتع RSA بقدرة كبيرة على البقاء حيث لا تزال تستخدم على نطاق واسع للتوقيعات الرقمية وتشفير المفتاح العام. يمكن أن تختلف خوارزميات التشفير في الطول ، لكن قوة الخوارزمية عادة ما تتناسب طرديًا مع طولها.

خوارزميات التشفير ليست مفاجأة !

فمُنذ الماضي السحيق حاول البشر إخفاء رسائلهم الخاصة و السرية بإستخدام أساليب مُتقدمة و ذكية وفقاً لزمانهم و ذكائهم و خبرتهم، و ما نملكُه اليوم من خوارزمياتٍ مُتقدمة ما هو إلا تراكم خبرات عبر العصور.هذا التقدم الذي وصلت لهُ البشرية اليوم من العلوم من كانوا ليصلوا إليه لولا الله ثم إجتهادات آبائهم و أجدادهم من قبلهم و وصول العلم السابق إليهم، و بلا شك فإن علم التشفير هو أحد العلوم التي تطورت منذ قديم الأزل و حتى يومنا هذا كما سترى من خلال هذه التدوينة الشاملة.

لماذا خوارزميات التشفير القديمة!

لا تحاول الهرب حين تجد أن العلم الذي بين يديك هو علم قديم أو ربما غير مُستخدم أيضاً، لا أحاول أن أنفرك من هذا العلم و لكن يجب أن تجد الدافع لتتعلم عن خوارزميات التشفير التقليدية. هناك أمور ربما تحتاج أن نتذاكرها سوياً لأنني أعتقد أنها ستصنعُ فارقاً في إهتمامك بهذا العلم

بمعرفتك لخوارزميات التشفير لن تحاول أن تُعيد إختراع العجلة.

ستستطيع إختراق كُل الخوارزميات التقليدية، فهي ما سُميت تقليدية إلا لأن طُرُق إختراقها عُرفت فتُركت غالباً.

تلافي العيُوب الموجودة بالخوارزميات القديمة عند محاولتك إختراع خوارزمية تشفير جديدة.

معرفة لماذا تُهجر خوارزميات التشفير.

التآلف مع العبارات و الإصطلاحات الخاصة بأمن المعلومات و التشفير و الإختراق.

تقسيم خوارزميات التشفير التقليدية

لا بد أنك تعلم أن مُدخلات خوارزميات التشفير هي رسالة (غير مشفرة) و مُخرجاتها هي شفرة (رسالة مُشفرة)، تُقسّم الخوارزميات التقليدية وفق طريقة عمل الخوارزمية.

أشهر خوارزميات التشفير :

خوارزميات التشفير بالإستبدال Substitution Ciphers

خوارزميات التشفير بالإستبدال هي خوارزميات التشفير التي تقوم على مبدأ إحلال حرف مكان حرف آخر. فمن الممكن أن تكون أحرف الشفرة مُختلفة تماماً عن الأحرف الموجودة بالرسالة. و لها طريقتان

خوارزميات التشفير بالأبجدية الموحدة monoalphabetic Ciphers

خوارزمية التشفير بالإضافة Additive Cipher مع مقدمة رياضية للتشفير.

خوارزمية التشفير بالمضاعفة Multiplicative Cipher.

خوارزمية أفيني Affine Cipher.

خوارزمية التشفير بالإستبدال بالأبجدية الموحدة Substitution Monoalphbetic Cipher.

خوارزميات التشفير بالأبجدية المُتعددة Polyalphbetic Ciphers

خوارزمية المفتاح التلقائي Autokey Cipher.

خوارزمية بليفير Playfair Cipher.

خوارزمية فيجنيغ Vigenere Cipher.

خوارزمية هيل Hill Cipher.

خوارزمية المُذكرة الوحيدة One-time Pad Cipher.

خوارزمية الترس Rotor Cipher.

خوارزمية ماكينة إنقما Enigma Cipher.

خوارزميات التشفير بالتبديل Transposition Ciphers

خوارزميات التشفير بالتبديل هي الخوارزميات التي تعتمد على مبدأ تبديل مواقع الأحرف دون تغييرها، ففي خوارزميات التشفير بالتبديل لن تجد في الشفرة حروفاً غير موجودة بالرسالة. هذه الخوارزميات لها ثلاث طرق.

خوارزميات التشفير بالتبديل بدون مفتاح keyless Transposition Cipher.

خوارزميات التشفير بالتبديل بمفتاح Keyed Transposition Cipher.

خورزميات التشفير بالدمج بين طريقتي التبديل بمفتاح و بدون مفتاح Combining both ways.

خاتمة

لا يمكن بحال من الأحوال اختصار علم التشفير في بضع صفحات، فهو عالم زاخر بالمفاهيم الرياضية والتطبيقات العملية التي تشكِّل أساس الأمن السيبراني في العصر الرقمي. لقد استعرضنا بإسهاب مفهوم التشفير وأهميته، ثم خضنا في الخوارزميات الأساسية والمتقدِّمة، بدءًا من التشفير المتناظر مثل DES و3DES وAES، مرورًا بالتشفير غير المتناظر مثل RSA وECC، وصولًا إلى التحديات المستقبلية المتمثِّلة بالحوسبة الكمية.

وبغض النظر عن الخوارزمية المتَّبعة، تبقى جودة تنفيذها وعوامل اختيارها ومتابعة تحديثات الأمان ضرورية جدًا لتأمين البيانات ومنع الاختراقات. ينصح الخبراء دائمًا باعتماد أحدث المعايير (مثل استخدام مفاتيح AES-256 أو مفاتيح RSA-2048 فما فوق)، وتنويع الضوابط الأمنية مثل استخدام التوثيق الثنائي (2FA) والرقابة الدورية لتقليل خطر الهجمات.

كما أن التطور المتسارع في مجال التشفير ما بعد الكمّ يشير إلى أهمية التطلع إلى المستقبل والتأهب للتغييرات الجذرية. إن التحديات التي تفرضها حواسيب الكمّ تتطلَّب حلولًا مبتكرة، وهو ما يُظهر حجم هذا المجال وأهميته المستمرة.

في نهاية المطاف، يشكِّل التشفير ركيزة أساسية في الحفاظ على سرية المعلومات وحماية الخصوصية وضمان الثقة في الأنظمة الرقمية. ومع ازدياد الاعتماد على التكنولوجيا في الحياة اليومية، تزداد بالتالي الحاجة إلى خوارزميات تشفير قوية وموثوقة وإلى مهندسين وباحثين يطوِّرونها باستمرار.

المراجع والمصادر

- National Institute of Standards and Technology (NIST). FIPS 197: Advanced Encryption Standard (AES). NIST, 2001.

- R. Rivest, A. Shamir, L. Adleman. A Method for Obtaining Digital Signatures and Public-Key Cryptosystems. Communications of the ACM, 1978.

- Bruce Schneier. Applied Cryptography. John Wiley & Sons, 1996.

- NIST. Recommendation for Block Cipher Modes of Operation. Special Publication 800-38A.

- P. Shor. Polynomial-Time Algorithms for Prime Factorization and Discrete Logarithms on a Quantum Computer. SIAM Journal on Computing, 1997.

- NIST PQC Project: Post-Quantum Cryptography. [مشروع تشفير ما بعد الكمّ التابع لـ NIST].