تقنيات الشبكات

-

برامج محاكاة الشبكات: دراسة تقنية شاملة

مقدمة في عصر التكنولوجيا المتقدمة، أصبحت الشبكات جزءًا لا يتجزأ من البنية التحتية لأي مؤسسة أو مؤسسة تعليمية أو حتى…

أكمل القراءة » -

أشهر الهجمات التي تحدث على الشبكة

في عصر التكنولوجيا الحديث، أصبحت الشبكات جزءًا لا يتجزأ من حياتنا اليومية، سواء في العمل أو الترفيه أو التواصل الاجتماعي.…

أكمل القراءة » -

نموذج OSI Model

مقدمة حول نموذج OSI يُعدّ نموذج الربط البيني للأنظمة المفتوحة (Open Systems Interconnection Model) أو ما يُعرف اختصارًا باسم نموذج…

أكمل القراءة » -

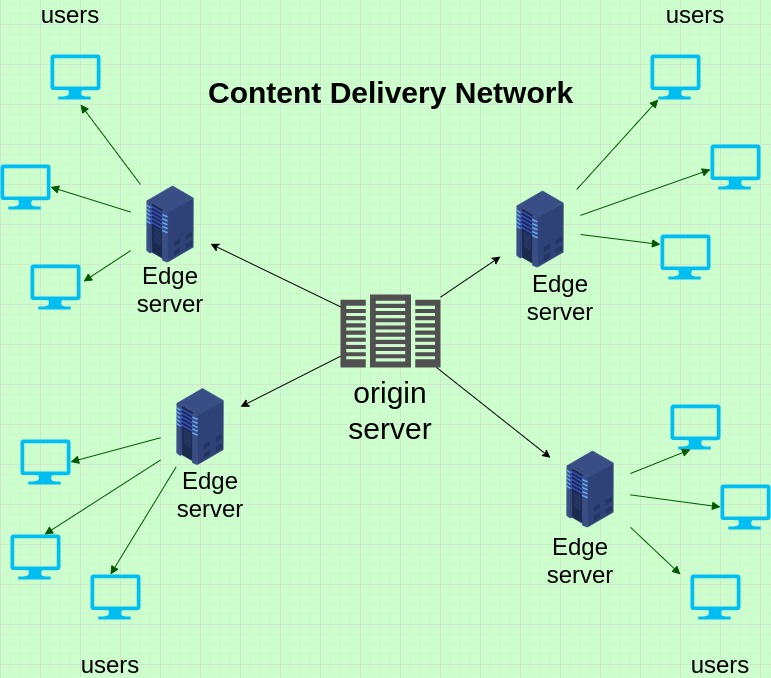

ما هي شبكة إيصال المحتوى CDN

هو اختصار ل “Content Delivery Network” وهي شبكة إيصال المحتوى، وهي تتكون من عدة سيرفرات موزعة بمناطق مختلفة بالعالم متصله…

أكمل القراءة » -

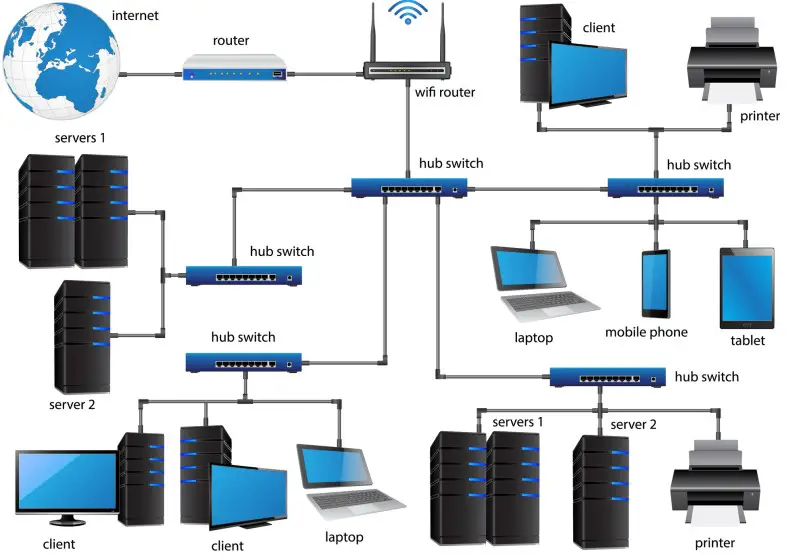

أنواع الشبكات Networks Types

الشبكات هي اتصال جهازين أو أكثر إمّا سلكياً أو لا سلكياً، (باستخدام كابلات أو Wi-Fi) بغرض تبادل المعلومات و الملفات،…

أكمل القراءة » -

جهاز اختبار الكيبل Cable Tester

يُستخدم في فحص الكيبل ومدى إشارته، وفي حال كان هنالك عُطل في الكبيل سيتم توضيح ذلك من خلال جهاز اختبار…

أكمل القراءة » -

برنامج واير شارك (Wireshark)

مقدمة تُعدُّ مراقبة حركة البيانات في الشبكات الحديثة أحد أهم التحديات التي تواجه مهندسي الشبكات وأمن المعلومات على حدٍّ سواء.…

أكمل القراءة » -

إستخدام جدار الحماية في الشبكة

ما هي فوائد استخدام جدار الحماية في الشبكة ؟ منع تعرض المضيفين والموارد والتطبيقات الحساسة للمستخدمين غير الموثوق بهم. منع…

أكمل القراءة » -

مصطلح أمن الشبكات

مع التطور التكنولوجي، أصبحت الشبكة مهددة بالاختراق للبيانات التي تحويها، لذلك ظهر مفهوم جديد وهو “أمـن الـشـبـكـات”. ماذا يعني أمن…

أكمل القراءة » -

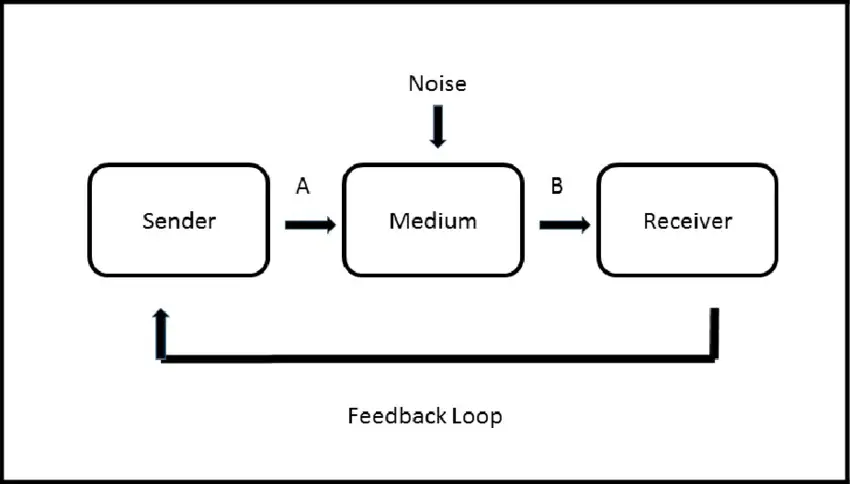

خطوط النقل Transmission Lines

يمكن تعريفها بصفة عامة على أنها الخطوط التي تقوم بنقل وتوجيه الطاقة “الكهربائية أو الكهرومغناطيسية أو الضوئية” التي تحمل المعلومات…

أكمل القراءة »