أمن و حماية البيانات

-

Phishing التصيد الإلكتروني

ما هو التصيد الإلكتروني ؟ التصيد الإلكتروني هو شكل من أشكال الإحتيال الإلكتروني على الآخرين للحصول على بعض المعلومات السرية…

أكمل القراءة » -

أنواع كلمات المرور لشبكة الويرلس

ما هي أنواع كلمات المرور في شبكات ال WiFi ؟ ببساطة هناك عدة أنواع لكلمات المرور في شبكات الواي فاي…

أكمل القراءة » -

DDoS Attack تعريف مصطلح

ما معنى DDoS Attack ؟ هو هجوم حجب الخدمة الموزعة Distributed Denial of Service Attack. يستفيد هذا النوع من الهجمات…

أكمل القراءة » -

ما هو وما هي استخداماته Block Chain

ما هو ال Block Chain ؟ بالعربي البلوك تشين و هو عبارة عن سلسلة من blocks ترتبط مع بعضها البعض…

أكمل القراءة » -

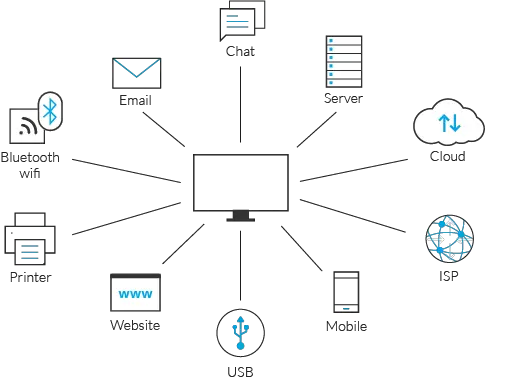

الخطوات التي يجب عليك القيام بها لحماية حساباتك من الاختراق أو السرقة

هل يمكن أن يتم سرقة حسابي في أحد مواقع التواصل الأجتماعي ؟ يجب أن تعلم دائما في عالم أمن المعلومات…

أكمل القراءة » -

أحصنة طروادة Trojan horse

لماذا اطلق عليه مصطلح حصان طروادة ؟ المصطلح مشتق من قصة حصان طروادة في الأساطير اليونانية، هو برنامج يستخدم كوسيلة…

أكمل القراءة » -

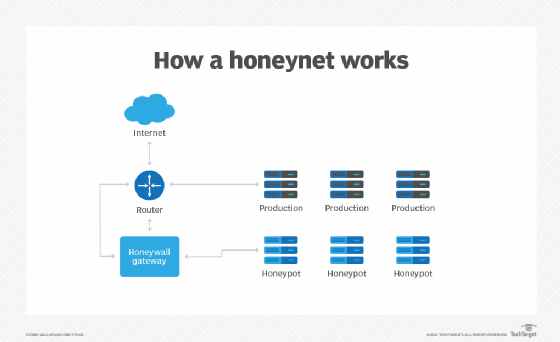

Honeynet تقنية

ما هي تقنية Honeynet ؟ تعتبر تقنيات الـ “Honeynet” أحد أهم التقنيات على مستوى أمن الشبكات، فهي كالـمصيدة يتم اصطياد…

أكمل القراءة » -

Data Leakage Prevention (DLP) ما هو

ما هو Data Leakage Prevention ؟ Data Leakage Prevention هي اختصار DLP و هي استراتيجية أمنية شاملة للحفاظ على البيانات…

أكمل القراءة » -

بروتوكول SS7: تعريف شامل وشرح عن ثغراته الأمنية

يعد بروتوكول Signaling System No. 7 (SS7) أحد البروتوكولات الحيوية في عالم الاتصالات الحديثة، وهو المسؤول عن العديد من الخدمات…

أكمل القراءة » -

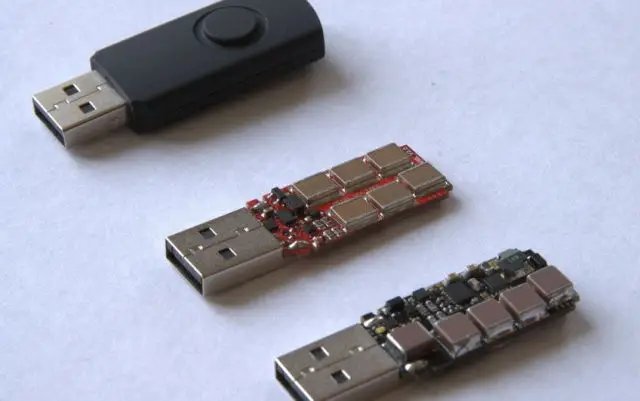

USB Killer فـلاشة

ما هي فلا شة USB Killer ؟ عبارة عن تصميم عادي للفلاشه لكنها بمجرد اتصالها بالحاسوب تستخدم محول DC TO…

أكمل القراءة »