المقدمة

في عالم اليوم المتسارع والمتصل رقميًا، أصبحت الحاجة إلى أنظمة حماية فعالة ضرورية لضمان أمن المعلومات والبنية التحتية الرقمية. تلعب أجهزة FortiGate Firewall دورًا محوريًا في تحقيق الأمن السيبراني، حيث توفر حماية متعددة الطبقات ضد التهديدات الإلكترونية المختلفة. هذا المقال يقدم شرحًا شاملًا لأجهزة FortiGate Firewall، بما في ذلك المفاهيم الأساسية، الميزات، التطبيقات العملية، وكيفية تحقيق أقصى استفادة منها في البيئة الرقمية.

الفصل الأول: ما هو FortiGate Firewall؟

تعريف FortiGate Firewall

FortiGate هو جدار حماية متقدم تم تطويره من قبل شركة Fortinet، ويتميز بقدرته على تأمين الشبكات من خلال توفير حماية متعددة الطبقات تتضمن:

- تصفية حركة المرور.

- منع التهديدات.

- إدارة التطبيقات.

- تقنيات كشف ومنع التسلل (IDS/IPS).

- الشبكات الافتراضية الخاصة (VPN).

الأهمية في الأمن السيبراني

توفر FortiGate Firewall أدوات قوية لتحليل التهديدات واستجابتها، مما يجعله خيارًا مثاليًا للشركات والمؤسسات التي تبحث عن حلول حماية شاملة ضد الهجمات السيبرانية.

الفصل الثاني: المميزات الرئيسية لـ FortiGate Firewall

1. إدارة موحدة للتهديدات (UTM)

- يوفر FortiGate حزمة من أدوات الحماية مثل مكافحة الفيروسات، تصفية الويب، مكافحة البريد العشوائي، ومنع التطفل.

2. تكامل الذكاء الاصطناعي

- يعتمد FortiGate على تقنيات الذكاء الاصطناعي لتحليل البيانات واكتشاف الأنماط غير الطبيعية في حركة الشبكة.

3. أداء عالي

- يتميز FortiGate بقدرة معالجة عالية قادرة على التعامل مع كميات كبيرة من حركة المرور دون التأثير على الأداء.

4. سهولة الإدارة والتكوين

- يوفر واجهة مستخدم رسومية سهلة الاستخدام، بالإضافة إلى إمكانيات الإدارة السحابية.

5. دعم الشبكات الافتراضية الخاصة (VPN)

- يوفر اتصالاً آمنًا بالشبكات عن بُعد، مما يحمي البيانات أثناء التنقل.

الفصل الثالث: مكونات FortiGate Firewall

1. الأجهزة

- تختلف أجهزة FortiGate من حيث الحجم والقدرة، حيث تتراوح بين الأجهزة الصغيرة للشركات الصغيرة إلى الأجهزة الضخمة المخصصة للمؤسسات الكبرى.

2. نظام التشغيل FortiOS

- يعد FortiOS العمود الفقري لأنظمة FortiGate، ويوفر ميزات متقدمة مثل تحليل التهديدات وإدارة الشبكة.

3. تقنيات الكشف والتحليل

- تعتمد FortiGate على عدة تقنيات مثل:

- Deep Packet Inspection (DPI).

- Signature-based Detection.

- Behavior-based Analysis.

4. التكامل مع حلول Fortinet الأخرى

- يمكن دمج FortiGate مع منتجات أخرى من Fortinet مثل FortiAnalyzer وFortiManager لتحليل البيانات وإدارة التهديدات بشكل مركزي.

الفصل الرابع: إعداد وتكوين FortiGate Firewall

1. التثبيت الأولي

- خطوات إعداد FortiGate تشمل:

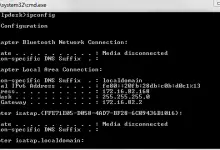

- توصيل الجهاز بالشبكة.

- الوصول إلى واجهة الإدارة.

- تحديد الإعدادات الأساسية مثل IP، وDNS.

2. إعداد السياسات الأمنية

- يتم إنشاء سياسات لتحديد كيفية معالجة حركة المرور، وتشمل:

- السماح أو الحظر بناءً على بروتوكولات محددة.

- مراقبة التطبيقات.

3. تفعيل ميزات الأمان

- مثل تفعيل أنظمة مكافحة الفيروسات ومنع التطفل وتصفية الويب.

4. إنشاء الشبكات الافتراضية الخاصة (VPN)

- تكوين اتصال آمن بين المواقع المختلفة باستخدام بروتوكولات مثل IPsec وSSL.

الفصل الخامس: حالات الاستخدام العملية

1. الحماية من الهجمات السيبرانية

- FortiGate يمكنه التصدي لهجمات DDoS وهجمات البرمجيات الخبيثة باستخدام تقنيات متقدمة.

2. إدارة الشبكة في المؤسسات

- يمكن للشركات استخدام FortiGate لإدارة حركة المرور وضمان استمرارية العمل.

3. الامتثال للوائح الأمان

- FortiGate يساعد المؤسسات على الامتثال لمعايير الأمان مثل PCI DSS وGDPR.

الفصل السادس: مقارنة FortiGate مع حلول أخرى

مقارنة مع Palo Alto Networks

- FortiGate يوفر حلولًا اقتصادية مقارنة بميزات مشابهة.

- يعتمد على تكامل أعلى بين الأجهزة والبرمجيات.

مقارنة مع Cisco Firepower

- FortiGate أسهل في التكوين والإدارة.

- Cisco Firepower يوفر تكاملاً أفضل مع حلول الشبكات التقليدية.

الفصل السابع: التحديات والمزايا

المزايا

- أداء قوي.

- أمان متقدم.

- تكلفة مناسبة.

التحديات

- قد تكون التكلفة مرتفعة للمؤسسات الصغيرة.

- التعلم الأولي للإعداد قد يكون معقدًا للمبتدئين.

الفصل الثامن: نصائح لتحسين استخدام FortiGate

1. تحديث النظام بانتظام

- يضمن التحديث المنتظم لـ FortiOS توفير الحماية ضد أحدث التهديدات.

2. استخدام ميزات الذكاء الاصطناعي

- الاستفادة من تقنيات التعلم الآلي لتحليل حركة المرور واكتشاف التهديدات.

3. تكامل الأجهزة مع حلول Fortinet الأخرى

- يساعد التكامل في تحسين الرؤية الأمنية وإدارة الأحداث.

المزيد من المعلومات

في عالم التكنولوجيا المعاصر، يتزايد الاعتماد على الشبكات الرقمية والإنترنت بشكل كبير، مما يجعل الأمان السيبراني أمرًا ذا أهمية بالغة. وفي هذا السياق، يأتي فورتي جيت فايرول (FortiGate Firewall) كحل فعال لتأمين الشبكات وحمايتها من التهديدات الإلكترونية المتزايدة.

لفهم تفاصيل وعمق تلك التقنية، نجد أن الاطلاع على كتاب “شرح فورتي جيت فايرول بالعربي” من تأليف المهندس محمد المرفدي يعد خطوة ذكية وفعّالة. يقدم هذا الكتاب أساسيات استخدام فورتي جيت فايرول باللغة العربية، مما يسهل فهمها للمهندسين والمتخصصين في مجال أمان الشبكات.

يتطرق المرفدي في كتابه إلى مفاهيم فورتي جيت فايرول بشكل شامل، بدءًا من التثبيت والتكوين، وصولاً إلى الاستراتيجيات الأمنية وكيفية التعامل مع التحديات الأمنية المعاصرة. يتيح هذا الكتاب للقراء فهماً عميقًا للواجهة الرئيسية للفايرول، وكيفية تكوين السياسات والقواعد لتحقيق أقصى درجات الأمان.

عند تصفح صفحات هذا الكتاب، ستجد نفسك مستنغمًا في عالم من مفاهيم الشبكات وأمان المعلومات، حيث يقوم المرفدي بتوضيح كل نقطة بشكل دقيق وواضح. يسلط الضوء على كيفية استخدام فورتي جيت فايرول كحاجز أماني فعّال يعتمد على تقنيات متقدمة للكشف عن التهديدات والتعامل معها.

علاوة على ذلك، يتناول المرفدي في كتابه العديد من الحالات العملية والتطبيقات العملية لفورتي جيت فايرول، مما يضيف قيمة فائقة للقارئ. إن توجيه الانتباه نحو حلول الأمان الفعّالة في سياق الشبكات يمثل خطوة أساسية في تعزيز الأمان الرقمي، ويبرز كتاب المرفدي كأداة لا غنى عنها لكل من يسعى لفهم واستيعاب تلك التقنية.

في إطار توضيح فورتي جيت فايرول بشكل أكثر تفصيلًا، يمكننا النظر إلى عدة جوانب مهمة يشملها الكتاب الذي قام المهندس محمد المرفدي بتأليفه. يبدأ الكتاب بفحص الأساسيات، حيث يشرح المرفدي التركيب والتكوين الأولي للفايرول بشكل يسهل على القارئ تحقيق بداية قوية في فهم النظام.

من ثم، يتعمق الكتاب في فهم مبادئ التحكم في الوصول وإعدادات الأمان المختلفة المتاحة في فورتي جيت فايرول. يشرح المرفدي كيفية تحديد السياسات وتكوين القواعد لتناسب احتياجات الشبكة الفردية، مع التركيز على تحقيق توازن بين الأمان والأداء.

كما يلقي الكتاب الضوء على تقنيات اكتشاف التهديدات والوقاية منها، حيث يشرح المرفدي كيفية تكوين أنظمة الكشف عن الاختراق والحماية من الهجمات المعروفة والمجهولة. يعزز هذا الجانب من الكتاب فهم القارئ لكيفية تعزيز الأمان والاستعداد لمواجهة التحديات السيبرانية المتطورة.

علاوة على ذلك، يقدم الكتاب دراسة عن كثب للواجهة الرسومية لفورتي جيت فايرول، مما يمكن القارئ من التعامل بفعالية مع واجهة النظام واستخدام ميزاتها بكل ثقة. كما يستعرض المرفدي استراتيجيات التحكم في الترافيك والحد من الاختراقات الأمنية من خلال الفايرول.

وفي سياق التحديث المستمر للتقنيات الأمنية، يمكن أن يقدم الكتاب أيضًا نظرة على أحدث التطورات في فورتي جيت فايرول، مما يسهم في تحديث وتوسيع معرفة القارئ بأحدث الابتكارات والتقنيات.

بشكل عام، يظهر كتاب “شرح فورتي جيت فايرول بالعربي” كمصدر شامل وشافٍ لفهم تقنية الفايرول، مقدمًا رؤية شاملة للمحترفين في مجال أمان الشبكات والمهتمين بها.

الكلمات المفتاحية

- فورتي جيت فايرول (FortiGate Firewall):

- تعني هذه الكلمة جهاز الحماية الأمنية الرقمية الذي يستخدم لتأمين الشبكات الإلكترونية وحمايتها من التهديدات السيبرانية. يقوم بالرقابة على حركة البيانات ويطبق سياسات الأمان.

- الأمان السيبراني:

- يشير إلى مجموعة من التقنيات والممارسات التي تهدف إلى حماية الأنظمة الرقمية والشبكات من التهديدات والهجمات الإلكترونية.

- السياسات والقواعد:

- تشير إلى الضوابط والإعدادات التي يتم تكوينها على جهاز الحماية لتحديد كيفية تداول البيانات والتفاعل معها وتحديد السلوك الأمني.

- اكتشاف التهديدات:

- يعني البحث والكشف عن أي نشاط غير مصرح به أو تهديد للأمان السيبراني، ويشمل استخدام تقنيات متقدمة لتحديد السلوكيات الضارة.

- واجهة النظام:

- تعبر عن الواجهة التي يتفاعل من خلالها المستخدم مع جهاز الحماية، وتشمل الشاشات والأدوات التي يتم من خلالها تكوين وإدارة الأمان.

- التحكم في الترافيك:

- يشير إلى إدارة تدفق حركة البيانات داخل الشبكة، مما يتيح للمستخدم تحديد كيفية توجيه وتنظيم حركة البيانات لضمان الأمان.

- الاختراقات الأمنية:

- تشمل أنواع الهجمات التي تهدف إلى اختراق أنظمة الحماية والتلاعب بالمعلومات أو التسبب في أضرار أمانية.

- التقنيات الأمنية:

- تعني الأساليب والأدوات المستخدمة لتحسين وتقوية الأمان السيبراني، مثل التشفير والتوقيع الرقمي وتقنيات اكتشاف التهديدات.

- الابتكارات والتطورات:

- تشير إلى التحديثات والتحسينات الدائمة في مجال الأمان السيبراني وكيف يتم تكامل أحدث التقنيات في جهاز الحماية.

- التطبيقات العملية:

- تعني استخدام الأفكار والمفاهيم النظرية في سياقات وحالات حياتية واقعية، مما يساعد في فهم عملي لكيفية تطبيق المعرفة.

الخاتمة

تعد FortiGate Firewall واحدة من أهم أدوات الأمان السيبراني الحديثة، حيث توفر حماية شاملة ومتعددة الطبقات ضد التهديدات السيبرانية. بفضل تكاملها مع تقنيات الذكاء الاصطناعي وقدرتها على الأداء العالي، تظل FortiGate الخيار الأول للعديد من المؤسسات في جميع أنحاء العالم. لضمان تحقيق أقصى استفادة، يجب تكوينها بشكل صحيح ومراقبتها باستمرار للتكيف مع التهديدات المتغيرة.

المراجع

- Fortinet Official Documentation

- Whitepapers on Advanced Threat Protection, Fortinet.

- Cybersecurity Trends Reports, Gartner.