نصائح للأمن السيبراني للبقاء محميًا

مع ظهور تكنولوجيا جديدة ، تتطور بروتوكولات الأمن السيبراني أيضًا. ومع ذلك ، هناك بعض النصائح الأساسية التي يجب أن تحملها معك في كل مكان لتظل محميًا بشكل أفضل ضد الهجمات الإلكترونية. فيما يلي بعض القواعد العامة التي يجب اتباعها للبقاء آمنًا في عام 2022.

استخدم كلمات مرور قوية و مدير كلمات مرور

يعد استخدام كلمات مرور قوية أمرًا لا بد منه للحفاظ على حماية نفسك ، ويجب أن تأخذ هذه الخطوة إلى الأمام باستخدام كلمة مرور فريدة لكل حساب منفصل لديك. هذا يحميك بعدة طرق.

يزيد استخدام كلمات مرور قوية من حمايتك ضد هجمات القوة الغاشمة ، على سبيل المثال لا الحصر. تحدث هذه الهجمات عندما يستخدم مجرم الإنترنت ، أو “ممثل التهديد” ، برنامجًا ينشئ كلمات مرور عشوائية ومعروفة (يتم الحصول عليها من عمليات اختراق البيانات ) لمحاولة تخمين كلمة مرورك.

فكر في هجمات القوة الغاشمة مثل هذا: إذا نسيت مجموعتك الخاصة بالقفل الموجود على الخزانة الخاصة بك ، فيمكنك تجربة كل مجموعة أرقام من 0000 إلى 9999 للعثور على المجموعة الصحيحة. تعمل هجمات القوة الغاشمة بنفس الطريقة. استخدام كلمات مرور قوية – أي مزيج من الأحرف الصغيرة والكبيرة والأرقام والأحرف الخاصة – يقلل بشكل فعال من احتمالات نجاح هجوم القوة الغاشمة. ناهيك عن أن كلمات المرور القوية تمنع أي شخص من مجرد تخمين كلمة مرورك.

ضع في اعتبارك ، مع ذلك ، أن المهاجم ليس دائمًا على الجانب الآخر من شاشتك – يمكن أن يكون جالسًا بجوارك في المكتب. هذا هو المكان الذي يأتي فيه مدير كلمات المرور . باستخدام برنامج Password Manager ، ما عليك سوى تذكر كلمة مرور واحدة. بمجرد إدخال كلمة المرور الرئيسية ، سيقوم مدير كلمات المرور بجلب وإدخال كلمة المرور في النموذج الذي تملأه (على افتراض أنك قمت بالفعل بتخزين المعلومات في مدير كلمات المرور). لذلك ، يمكنك استخدام كلمات مرور قوية للغاية وطويلة دون الحاجة إلى القلق بشأن تذكرها ، ودون كتابة كلمات المرور الخاصة بك في ملاحظة لاحقة.

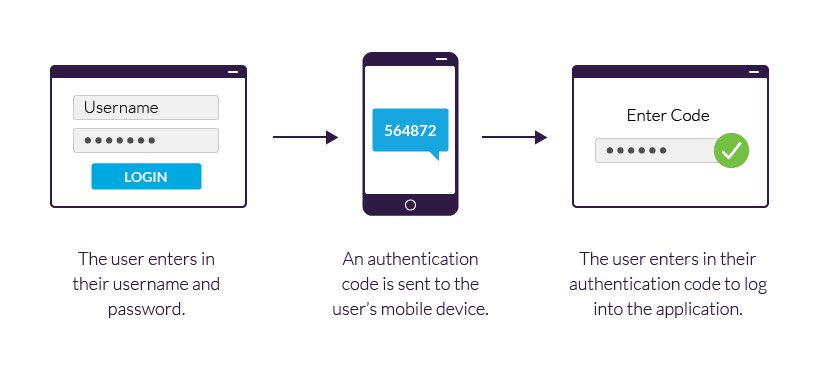

استخدام المصادقة الثنائية (2FA)

إن أول طبقة من الحماية بين حسابك ووصول شخص آخر إليه هي كلمة مرورك. الطبقة الثانية هي المصادقة الثنائية (2FA) . يجب أن تستخدمه لإضافة غطاء أمان إضافي لحساباتك.

2FA ، في أبسط صوره ، هو برنامج للتحقق من الهوية. إذا أدخلت (أو ممثل التهديد) كلمة المرور الصحيحة لحسابك ، فستبدأ المصادقة الثنائية (2FA) وتطلب منك التحقق من هويتك ، غالبًا عن طريق إدخال سلسلة من الأرقام العشوائية أو الأحرف المرسلة إليك عبر الرسائل القصيرة (نصوص الهاتف المحمول) أو عن طريق تطبيق.

2FA ، في أبسط صوره ، هو برنامج للتحقق من الهوية. إذا أدخلت (أو ممثل التهديد) كلمة المرور الصحيحة لحسابك ، فستبدأ المصادقة الثنائية (2FA) وتطلب منك التحقق من هويتك ، غالبًا عن طريق إدخال سلسلة من الأرقام العشوائية أو الأحرف المرسلة إليك عبر الرسائل القصيرة (نصوص الهاتف المحمول) أو عن طريق تطبيق.

يمكنك (ويجب) استخدام 2FA لجميع حساباتك ، Amazon ، eBay ، Nintendo ، Twitter ، Reddit ، Instagram ، وأي حساب آخر لديك.

تحقق مرة أخرى من هذا الارتباط قبل النقر فوق

يعد التصيد الاحتيالي أحد أكثر أشكال الهجمات الإلكترونية شيوعًا. التصيد الاحتيالي هو شكل من أشكال الهجمات الإلكترونية يتم تسليمه بشكل أساسي عن طريق البريد الإلكتروني ، ولكن أيضًا عن طريق الرسائل القصيرة . يحاول ممثل التهديد إغرائك للنقر فوق ارتباط زائف ينقلك إلى موقع ويب يتنكر ككيان رسمي ، أو حتى تنزيل فيروس على جهازك .

قبل النقر فوق أي رابط ، تحقق جيدًا من أنه المصدر الحقيقي الذي تريد زيارته. يمكن أن يكون الاختلاف بسيطًا مثل “arnazon.com” و “amazon.com”.

استخدام VPN عند الاتصال بشبكة Wi-Fi عامة

تعد شبكة Wi-Fi العامة أمرًا رائعًا عند الضرورة ، ولكن ليس من الجيد الاتصال بشبكة Wi-Fi عامة ما لم تضطر إلى ذلك تمامًا. إذا كنت تتصل بشبكة Wi-Fi عامة ، فتأكد من اتصالك بشبكة VPN . خلاف ذلك ، قد تتعرض حركة المرور الخاصة بك لأي شخص على تلك الشبكة .

والأسوأ من ذلك ، إذا قمت بإرسال أي بيانات حساسة عبر الشبكة بدون تشفير (مثل HTTPS ) ، فقد يتم اعتراض هذه البيانات من قبل مشغل الشبكة أو أشخاص آخرين على الشبكة. ليس من الجيد أبدًا إرسال بيانات حساسة عبر HTTP غير المشفر ، ولكن من الخطير بشكل خاص القيام بذلك على شبكة Wi-Fi عامة.

أفضل حل هو القيام بهذه المهام الحساسة من شبكتك الخاصة. إذا كنت في مكان عام وكان عليك القيام بشيء عاجل ، فاستخدم بياناتك الخلوية لتشغيلها بأمان. إذا لم يكن هذا خيارًا ، فمن الجيد الاتصال بشبكة VPN ، على الرغم من أن شبكة Wi-FI العامة أكثر أمانًا مما كانت عليه من قبل.

حافظ على التطبيقات والأجهزة محدثة

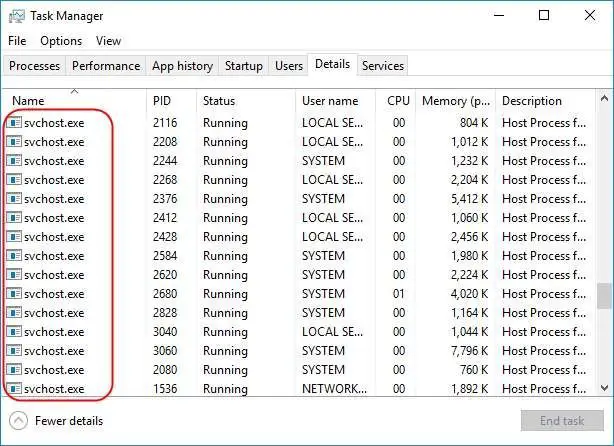

تحديثات التطبيقات والجهاز ليست فقط لتجلب لك ميزات جديدة رائعة ؛ وغالبًا ما توفر أيضًا تصحيحات أمان مهمة. بغض النظر عن الجهاز – الهاتف ، أو الكمبيوتر المحمول ، أو التطبيقات ، أو حتى أجهزة التخزين المتصلة بالشبكة لديك – تأكد من تحديثها دائمًا حتى لا تتعرض للبرامج الضارة أو عمليات الاستغلال غير المتوقعة . تعتبر تصحيحات الأمان هذه مهمة ، لذا لا يتم اكتشافها بدونها.

لا تقم بعمل جيلبريك لجهاز iPhone الخاص بك

يجد المتسللون ثغرات أمنية في نظام التشغيل iOS الخاص بـ iPhone ، ثم يستغلون تلك الثغرات الأمنية للسيطرة على iOS. يُعرف هذا باسم كسر الحماية . يقوم المخترق بعد ذلك بإحضار أداة كسر الحماية هذه للجمهور لتنزيلها ، وهو ما قد تميل إلى القيام به.

عندما تقوم بكسر حماية هاتفك ، فإنك لا تجعل هاتفك غير مستقر فقط ، ولكنك تفتح جهازك للهجمات الضارة من الجهات الفاعلة في التهديد الذين يستفيدون أيضًا من هذا الاستغلال.

عندما تقوم بكسر حماية هاتفك ، فإنك لا تجعل هاتفك غير مستقر فقط ، ولكنك تفتح جهازك للهجمات الضارة من الجهات الفاعلة في التهديد الذين يستفيدون أيضًا من هذا الاستغلال.

إذا كنت تشعر أنك بحاجة إلى كسر حماية جهاز iPhone الخاص بك ، فمن المحتمل أن تشتري فقط Android .

لا تقم بتخزين المعلومات الحساسة على هاتفك (واستخدم دائمًا قفل رمز المرور)

كما ذكرنا ، لا تحدث الهجمات الإلكترونية دائمًا على الجانب الآخر من الشاشة. إذا فقدت هاتفك وعثر عليه شخص ما ، أو إذا تمكن شخص ما من الوصول الفعلي إلى هاتفك ، وتم تخزين معلوماتك الشخصية على هذا الهاتف ، فأنت معرض للخطر.

استخدم دائمًا قفل رمز المرور لمنع الجهات المهددة من الوصول إلى هاتفك ، ولكن من الجيد عدم تخزين أي معلومات لا تريد الكشف عنها للجمهور على هاتفك. يتضمن ذلك كلمات المرور والمعلومات الشخصية والصور الحساسة.

استخدم التطبيقات التي تركز على الخصوصية

قد لا يساعد استخدام التطبيقات التي تركز على الخصوصية في منعك من الوقوع ضحية للجرائم الإلكترونية فحسب ، بل يتيح لك أيضًا حماية معلوماتك الشخصية من الاستيلاء عليها ، مثل جهات الاتصال الخاصة بك وسجل التصفح وتفاعلات الإعلانات والمزيد.

يوجد عدد كبير من البرامج التي تركز على الخصوصية لكي تحل محل البرامج السائدة التي اعتدت عليها. فيما يلي بعض التطبيقات المقترحة:

-

المتصفح: Firefox أو Brave

-

مزود خدمة البريد الإلكتروني: ProtonMail

-

محرك البحث: DuckDuckGo أو Startpage

-

تطبيق المراسلة: Signal