المكونات الأساسية للشبكة: دراسة تقنية معمَّقة وشاملة

تُعَدّ الشبكات الحاسوبية اليوم إحدى الركائز الأساسية في عالم تكنولوجيا المعلومات والاتصالات. وقد أصبحت البنية التحتية للشبكات عصبًا جوهريًا يربط المؤسسات والأفراد ويوفر لهم القدرة على تبادل البيانات والمعلومات وتقديم الخدمات بسرعة وكفاءة عاليتين. فمنذ بدايات تطوّر الحواسيب واستعمالها في الجامعات والمختبرات البحثية، برزت الحاجة إلى ربط الأنظمة المختلفة عبر قنوات تواصل تضمن تدفق المعلومات. وقد أدى هذا التوجّه إلى ظهور الشبكات بمختلف أحجامها وأشكالها، بدءًا من الشبكات المحليّة الصغيرة (LAN) وصولًا إلى الشبكات الضخمة واسعة النطاق (WAN) والشبكات السحابية (Cloud Networks).

يهدف هذا المقال المطوّل والشامل إلى تسليط الضوء على أبرز المكوّنات الأساسية التي تتألف منها الشبكة، بدءًا من الأسس المادية (العتاد Hardware) وانتهاءً بالبروتوكولات والخدمات والآليات البرمجية المسؤولة عن تشغيل الشبكات وإدارتها. وسنستعرض هنا أبرز المفاهيم الرئيسة، مثل البنية الطبقية للشبكات وفق نموذج OSI ومفهوم الربط البيني بين الأنظمة، كما سنتطرّق إلى مُعدات الشبكات الأساسية من مبدّلات وموجّهات وبوابات وصول لاسلكية، وإلى الوسائط الناقلة من ألياف ضوئية وكوابل نحاسية وأنظمة لاسلكية، ثم ننتقل إلى الطبقات البرمجية مثل بروتوكولات التوجيه والإدارة وأمن الشبكات والبروتوكولات القياسية كـ TCP/IP وHTTP وHTTPS وغيرها. وسنولي اهتمامًا خاصًا للعوامل التصميمية التي تساهم في رفع كفاءة الشبكة وتوفرها وموثوقيتها، بالإضافة إلى معالجة طُرق الحماية والدفاع ضد الهجمات الإلكترونية.

يمثّل هذا المقال موسوعة تقنية تفصيلية تشرح الأبعاد المختلفة لمكوّنات الشبكات الأساسية، وينقسم إلى عدّة أقسام مترابطة تتيح للقارئ الانتقال التدريجي من المفاهيم التمهيدية إلى التفاصيل الأكثر تعمّقًا. ويمكن الاعتماد عليه كمرجع أكاديمي أو تقني، حيث سنستعرض في كل قسم الشرح الوافي للأدوات والمكوّنات والوظائف والآليات التي تجعل الشبكة تعمل بكفاءة في العصر الرقمي.

المفاهيم الأساسية في عالم الشبكات

تشمل مكوّنات الشبكة الأساسيّة كلاً من المكوّنات المادية (الأجهزة والوسائط الناقلة) والمكوّنات البرمجية (البروتوكولات والخدمات). ولكن قبل الخوض في تلك التفاصيل، لا بدّ من تعريف بعض المفاهيم الأساسية التي تمثّل الخلفية النظرية لموضوع الشبكات. ومن أهمّ هذه المفاهيم:

- الشبكة (Network): هي مجموعة من الحواسيب أو الأجهزة المتصلة معًا من خلال وسائط اتصال متنوّعة بحيث يمكنها تبادل البيانات والموارد مثل الملفات والطابعات والخدمات.

- العقدة (Node): تُسمَّى كل نقطة اتصال على الشبكة بـ “العقدة”. قد تكون العقدة جهاز حاسوب، أو خادمًا، أو موجهًا، أو طابعةً شبكيةً، أو أيّ جهاز يملك عنوانًا فريدًا على الشبكة.

- المضيف (Host): هو أي جهاز لديه القدرة على توليد بيانات أو استهلاكها على الشبكة، مثل الحواسيب الشخصية والخوادم. يُشار أحيانًا للمضيف بأنه عقدة نشطة تواصلية.

- عنوان الشبكة (Network Address): يشير إلى هويّة فريدة لكل جهاز أو عقدة على الشبكة، مثل عنوان IP.

- البروتوكول (Protocol): هو مجموعة من القواعد والإجراءات المتفق عليها التي تحكم كيفية تبادل المعلومات والبيانات بين الأجهزة على الشبكة.

- النطاق الترددي (Bandwidth): يُعرّف بأنه أقصى معدل لنقل البيانات عبر قناة الاتصال في فترة زمنية معيّنة، ويُقاس عادةً بالبتات في الثانية مثل Mbps أو Gbps.

- كمون الشبكة (Latency): الزمن المستغرق لإرسال حزمة بيانات من طرف إلى آخر، وغالبًا ما يقاس بالملي ثانية (ms).

- جودة الخدمة (QoS): عبارة عن آليات لضمان توافر الموارد وتخصيصها بحيث يتم تحقيق أداء معيّن للشبكة، خاصةً مع التطبيقات الحساسة للزمن مثل مؤتمرات الفيديو والصوت عبر الإنترنت.

هذه المفاهيم ليست سوى البداية. فهي تضع الأسس لفهم أعمق لبنية الشبكات وآليات عملها. وتبرز أهمية إدراك هذه المفاهيم لكل من يرغب في الدخول إلى عالم الشبكات أو يعمل بالفعل في مجال تكنولوجيا المعلومات، إذ تساعد على رؤية الصورة الشاملة بكامل تعقيداتها وتداخلاتها.

نموذج OSI المرجعي وأهميته في تصميم الشبكات

يُعَدّ نموذج الربط البيني للأنظمة المفتوحة Open Systems Interconnection – OSI واحدًا من أهمّ المفاهيم التي تحدّد كيفية تقسيم المهام والوظائف المختلفة داخل الشبكة إلى طبقات مترابطة. طوّرت منظمة المعايير الدولية (ISO) هذا النموذج لأغراض قياسية وتعريفية تساعد في توحيد طريقة عمل مصنّعي الأجهزة والبرمجيات. وهو يتكوّن من سبع طبقات، بدءًا من الطبقة الفيزيائية وصولًا إلى الطبقة التطبيقية، موزّعة كما يلي:

- الطبقة الفيزيائية (Physical Layer): تتعامل مع الإشارات الفيزيائية، مثل المستويات الكهربائية والضوئية واللاسلكية، وطريقة توصيل الكابلات والمنافذ.

- طبقة ربط البيانات (Data Link Layer): تتولّى تنظيم الوصول إلى الوسيط المادي وتصحيح الأخطاء. تُعرَف فيها مفاهيم مثل العناوين الفيزيائية (MAC Addresses).

- طبقة الشبكة (Network Layer): مسؤولة عن التوجيه وتحديد مسار انتقال الحزم بين الشبكات المختلفة. يعمل بروتوكول IP على هذه الطبقة.

- طبقة النقل (Transport Layer): تهتمّ بضمان موثوقية الاتصال ونقل البيانات من المضيف المرسل إلى المضيف المستقبل بالاعتماد على بروتوكولات مثل TCP وUDP.

- طبقة الجلسة (Session Layer): تدير وتنظّم إنشاء الجلسات بين التطبيقات المختلفة وتتحكم في كيفية تبادل الرسائل.

- طبقة العرض (Presentation Layer): تهتمّ بتمثيل البيانات وضغطها وتشفيرها وفك تشفيرها لضمان إمكانية تبادلها بين الأنظمة المختلفة.

- الطبقة التطبيقية (Application Layer): تُمثّل أقرب الطبقات للمستخدم النهائي، وتشمل بروتوكولات مثل HTTP وFTP وSMTP وتطبيقات مثل البريد الإلكتروني ومتصفحات الويب.

يسمح هذا النموذج بتجزئة مهام الشبكة وتبسيط عملية تطوير الأجهزة والبرمجيات، بحيث يركّز كل مصنع أو مطوّر على طبقة معيّنة أو مجموعة من الطبقات. وبالتالي، يسهّل التصميم المعياري والقياسي للشبكات، فضلًا عن تسهيل عمليّة تشخيص الأعطال ومعالجتها؛ إذ يمكن حصر الخلل غالبًا في طبقة معيّنة دون التأثير على الطبقات الأخرى.

من الناحية العملية، لا تلتزم كل الشبكات أو المعدات بهذا النموذج بحذافيره، إلا أنّه يظل مرجعًا مفيدًا في الفهم والتحليل والتدريب. فغالبًا ما يتمّ تلخيص بعض الطبقات في تطبيقات العالم الحقيقي، أو دمج طبقتين أو ثلاث في جهاز أو بروتوكول واحد. لكن يبقى نموذج OSI حجر الأساس في التعريف بالتقنيات المختلفة، وهو بمثابة إطار أكاديمي وتقني مهم يساعد في توثيق وترتيب الأفكار الخاصة بالمكوّنات الأساسية للشبكات.

المكوّنات المادية (العتاد) للشبكة

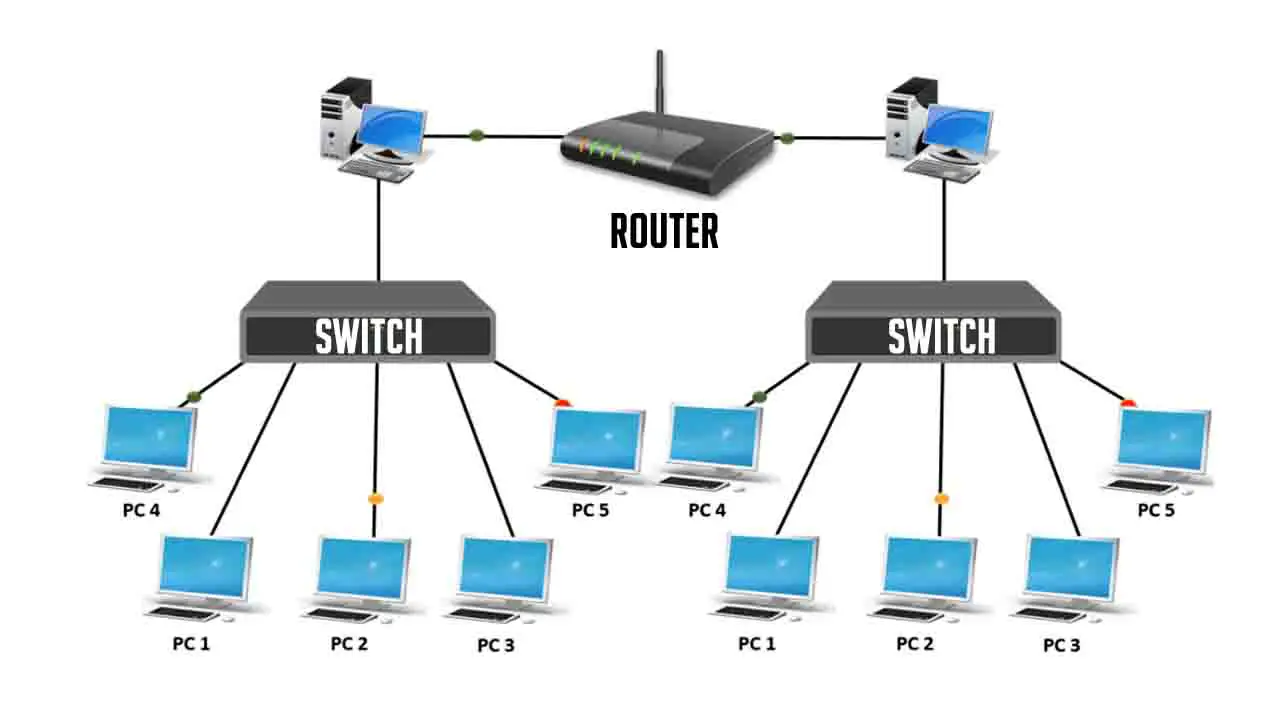

تتكوّن الشبكات من مجموعة من الأجهزة المادية التي تعمل على ربط العقد بعضها ببعض وتمرير الإشارات الكهربائية أو الضوئية أو اللاسلكية. هذه المكونات، التي تُسمّى في بعض الأحيان “بنية تحتية للشبكة”، توفّر الطبقة الأساسية لعمل البروتوكولات والخدمات. وتشمل هذه المكوّنات المبدّلات (Switches)، والموجّهات (Routers)، والمركِّزات (Hubs)، والجسور (Bridges)، وبوابات الوصول اللاسلكية (Wireless Access Points)، وبطاقات الشبكة (Network Interface Cards – NICs)، والكوابل بأنواعها المختلفة، والألياف الضوئية، وأجهزة الإشارة اللاسلكية. كما تضمّ الخوادم وأجهزة التخزين الشبكي. في هذا القسم، سنستعرض هذه المكونات بالتفصيل.

1. المبدّل (Switch)

المبدّل هو أحد أهم الأجهزة في الشبكات المحلية (LAN). يتواجد عادةً في قلب البنية التحتية للشبكة، حيث يوفّر وسيلة لربط أجهزة متعددة في نفس الشبكة المحلية. يعمل المبدّل على طبقة ربط البيانات (Layer 2) في نموذج OSI، ويستخدم عناوين MAC لتوجيه الحزم إلى المنفذ المناسب. على عكس الموزّع (Hub) الذي يعيد بثّ الحزم على كل المنافذ دون تمييز، يستطيع المبدّل إرسال الحزم إلى المنفذ الصحيح فقط، مما يحسّن الأداء بشكل كبير ويقلّل التصادمات.

في الشبكات الأكثر تطورًا، قد يكون للمبدّلات قدرات إضافية مثل العمل على الطبقة الثالثة (Layer 3 Switching)، حيث يمكنها تنفيذ وظائف التوجيه البسيط. وتتوافر مبدّلات كبيرة الحجم تُستخدم في بيئات المؤسسات الضخمة، وقد تحتوي على عشرات أو مئات المنافذ، إضافةً لإمكانية التكديس (Stacking) لتوسيع سعة المنافذ وإدارة الشبكة بسهولة. كما توجد مبدّلات متقدّمة توفّر خاصية التقسيم الافتراضي للشبكة (VLAN)، التي تتيح فصل حركة المرور المنطقية بين أقسام الشركة أو الأقسام المختلفة داخل الشبكة.

2. الموجّه (Router)

يقع الموجّه على طبقة الشبكة (Layer 3)، وتتمثّل مهمّته الرئيسية في توجيه حزم البيانات بين الشبكات المختلفة. فإذا كان المبدّل يركّز عمله داخل نفس الشبكة المحلية على أساس عناوين MAC، فإن الموجّه يعمل على توجيه الحزم بناءً على عناوين IP، وهو ما يسمح بتواصل الشبكات الفرعية المختلفة فيما بينها. على سبيل المثال، يحتاج الموجه إلى جداول توجيه (Routing Tables) يتم فيها حفظ المسارات المثلى لإيصال الحزم إلى وجهاتها اعتمادًا على بروتوكولات التوجيه الديناميكي مثل OSPF وBGP وRIP، أو بالاعتماد على توجيه ثابت (Static Routing).

علاوةً على ذلك، يلعب الموجّه دورًا محوريًا في تقسيم نطاقات البثّ (Broadcast Domains)، مما يقلّل من حركة البث غير الضرورية في الشبكة، ويحسّن الأداء والأمان. وقد يحتوي الموجّه في بعض الأحيان على جدار حماية مدمج أو ميزة ترجمة عناوين الشبكة (NAT)، وهي تقنية مهمّة عند الاتصال بالإنترنت لإدارة عناوين IP العامة والخاصة.

3. المركِّز (Hub)

تاريخيًا، كان المركِّز (Hub) يُستخدم لربط أجهزة متعددة في شبكة محلية صغيرة. لكنه يعتبر جهازًا بدائيًا نسبيًا مقارنةً بالمبدّلات، فهو يعمل على الطبقة الفيزيائية (Layer 1) ويقوم بإعادة بثّ الحزم الواردة على كل المنافذ، دون تمييز عنوان الوجهة. لهذا السبب، يؤدي استخدام المركِّز إلى زيادة احتمالية التصادمات (Collisions) وتدهور أداء الشبكة. لذلك فقد تلاشى استخدامه في التطبيقات الحديثة لصالح المبدّلات الأكثر كفاءة وأمنًا.

4. الجسر (Bridge)

الجسر (Bridge) هو جهاز آخر يعمل على طبقة ربط البيانات (Layer 2)، ويُستخدم لربط شبكتين محليّتين أو أكثر والعمل على تصفية الحزم بناءً على عناوين MAC. يمكن اعتباره بمثابة جسر بين شبكتين فيزيائيتين مختلفتين لتشكيل شبكة واحدة منطقية. ومع ظهور المبدّلات المتطوّرة التي تتضمن تقنية Bridging بشكلٍ ضمنيّ، تقلّص دور الجسر المستقل تدريجيًا.

5. بوابة الوصول اللاسلكية (Wireless Access Point)

تُسمّى أحيانًا نقطة وصول لاسلكية، وهي جهاز يربط بين الشبكة السلكية والأجهزة اللاسلكية. يعمل على توسيع نطاق الشبكة عبر تقنيات Wi-Fi بمعايير IEEE 802.11 مثل a/b/g/n/ac/ax. يتيح هذا الجهاز للحواسيب والهواتف الذكية والأجهزة اللوحية وأجهزة إنترنت الأشياء (IoT) الاتصال بالشبكة لاسلكيًا، مما يضفي مرونة كبيرة على تصميم الشبكات العصرية.

وغالبًا ما يتكامل مع مزوّد خدمة التوجيه (Router) في جهاز واحد، يطلق عليه في المنازل والمكاتب البسيطة اسم “الموجّه اللاسلكي (Wireless Router)”. إضافةً إلى ذلك، تسمح نقاط الوصول اللاسلكية المتقدّمة بإدارة مركّزة (Controller-Based Access Points)، حيث يمكن التحكّم بها مركزيًا لإعداد السياسات الأمنية وإدارة المستخدمين وخدمة تجوال المستخدمين بين نقاط الوصول دون انقطاع (Roaming).

6. بطاقة واجهة الشبكة (NIC)

بطاقة واجهة الشبكة (Network Interface Card) أو ما يُعرف أحيانًا بـ “محوّل الشبكة” هي القطعة الإلكترونية داخل الحاسوب أو الخادم أو أي جهاز آخر تمكّنه من الاتصال بالشبكة السلكية أو اللاسلكية. تحتوي البطاقة السلكية عادةً على منفذ Ethernet، في حين تحتوي البطاقة اللاسلكية على هوائي للاتصال بشبكات Wi-Fi. وتتيح بطاقة الشبكة تحضير البيانات وإرسالها واستقبالها عبر الوسيط الفيزيائي، وتقدّم عنوان MAC الفريد الذي يمكن للمبدّلات والأجهزة الأخرى التعرف على الجهاز من خلاله.

7. الكوابل النحاسية والألياف الضوئية

تلعب الوسائط الناقلة دورًا محوريًا في تحديد أداء الشبكة وموثوقيتها. بشكل عام، يمكن تصنيف الوسائط إلى وسائط سلكية (نحاسية أو ضوئية) ولاسلكية (تستخدم موجات الراديو أو تقنيات أخرى). وفيما يلي نظرة على أبرز أنواع الوسائط السلكية:

- الكابل المجدول (Twisted Pair): هو الأكثر شيوعًا في شبكات Ethernet المحلية، ويتوفّر بعدة تصنيفات مثل Cat5e وCat6 وCat6a وCat7 وغيرها. يمتاز بسهولة التركيب والكلفة المنخفضة.

- الكابل المحوري (Coaxial Cable): كان يستخدم في السابق بشكل كبير في شبكات “الإيثرنت الرفيعة” (Thin Ethernet) أو شبكات التلفزيون الكبلي، ويقلّ استخدامه الآن في الشبكات الداخلية.

- الألياف الضوئية (Fiber Optic): تنقل البيانات باستخدام نبضات ضوئية مما يتيح سرعات عالية جدًا وبمسافات طويلة تصل إلى عشرات أو مئات الكيلومترات. تُستخدم عادةً في شبكات مراكز البيانات والاتصالات بعيدة المدى.

تتفوّق الألياف الضوئية على الكوابل النحاسية في السرعة والحماية من التداخل الكهرومغناطيسي، لكن تركيبها أكثر كلفةً وتحتاج إلى مهارات خاصة في اللحام والتهيئة.

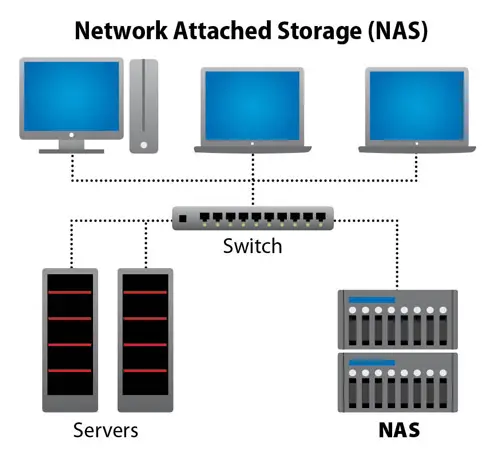

8. الخوادم وأجهزة التخزين الشبكي

تشتمل البنية التحتية للشبكة غالبًا على خوادم تقدم خدمات متعدّدة مثل خدمات التخزين والنسخ الاحتياطي وخدمات البريد الإلكتروني وخوادم الويب. كما قد يوجد أجهزة تخزين متخصصة تُسمّى “وحدات التخزين المتصلة بالشبكة” (Network Attached Storage – NAS) أو أنظمة التخزين عبر القنوات الليفية (SAN). إن توفّر هذه الخوادم والأجهزة يضفي على الشبكة أهمية أكبر، إذ تصبح مصدرًا مركزيًا للبيانات والخدمات.

الجدول التوضيحي لأبرز المكوّنات المادية

| المكوّن | وظيفته الأساسية | طبقة العمل حسب نموذج OSI | خصائص مميزة |

|---|---|---|---|

| المبدّل (Switch) | ربط الأجهزة داخل الشبكة المحلية وتوجيه الحزم بناءً على عناوين MAC | طبقة ربط البيانات (Layer 2) وقد يعمل أحيانًا على Layer 3 | تقليل التصادم، توفير VLAN، توسيع سعة الشبكة |

| الموجّه (Router) | توجيه الحزم بين الشبكات المختلفة بالاعتماد على عناوين IP | طبقة الشبكة (Layer 3) | تشغيل بروتوكولات التوجيه، إدارة نطاقات البث، ترجمة العناوين NAT |

| المركِّز (Hub) | إعادة بثّ الحزم على كل المنافذ دون تمييز | الطبقة الفيزيائية (Layer 1) | يؤدي إلى تصادمات عديدة، استخدامه محدود في الوقت الحالي |

| الجسر (Bridge) | ربط شبكتين محليّتين أو أكثر وتصنيف الحزم بناءً على MAC | طبقة ربط البيانات (Layer 2) | بديل قديم للمبدّل، استخدامه محدود حاليًا |

| نقطة الوصول اللاسلكية (WAP) | ربط الأجهزة اللاسلكية بالشبكة السلكية | قد تعمل ما بين Layer 1 و Layer 2 | دعم بروتوكولات 802.11، إدارة مركزية، أمن لاسلكي متقدم |

| بطاقة واجهة الشبكة (NIC) | تمكين الجهاز من التواصل عبر الشبكة وإرسال واستقبال البيانات | طبقة ربط البيانات (Layer 2) من الناحية المنطقية | توفّر عنوان MAC فريد، سلكية ولاسلكية |

| الوسائط الناقلة (كوابل وألياف) | نقل الإشارات (الكهربائية أو الضوئية) بين الأجهزة | الطبقة الفيزيائية (Layer 1) | أنواع مثل Twisted Pair و Coaxial و Fiber Optical |

المكوّنات البرمجية للشبكة

بعد الحديث عن المكوّنات المادية، لا بدّ من التطرّق إلى المكوّنات البرمجية التي تدير عمليات نقل البيانات وتحديد المسارات والتحكم في أمن الشبكة. تلعب البرمجيات دورًا حاسمًا في تفعيل وظائف العتاد والاستفادة منها ضمن إطار متكامل. تشمل هذه المكوّنات أنظمة التشغيل الشبكية، وبروتوكولات الاتصال، وخدمات الشبكة المركزية (مثل خدمة أسماء النطاقات DNS وخدمة تهيئة المضيف الديناميكية DHCP)، فضلًا عن أدوات الإدارة والمراقبة.

1. أنظمة التشغيل الشبكية

تحتاج أجهزة الشبكة مثل الموجّهات والمبدّلات وخوادم التخزين إلى أنظمة تشغيل خاصة تُمكّنها من أداء وظائفها بسلاسة. وتختلف هذه الأنظمة عن أنظمة التشغيل المكتبية كـ Windows وmacOS وLinux من حيث التخصّص والتركيز على الوظائف الشبكية. على سبيل المثال:

- نظام تشغيل الموجّهات: مثل أنظمة “Cisco IOS” أو “JunOS” أو “RouterOS”، حيث توفّر واجهات أوامر وبروتوكولات توجيه وبنيات أمنية.

- نظام تشغيل المبدّلات: يشابه نظام تشغيل الموجّهات في بعض الأحيان، ويدعم إمكانيات الإدارة عبر الواجهة النصية (CLI) أو واجهة ويب.

- أنظمة تشغيل الخوادم: مثل Windows Server وLinux Server والتي توفر خدمات DNS وDHCP والبريد الإلكتروني والويب وغيرها.

2. بروتوكولات الاتصال والتحكم

يشكّل TCP/IP العمود الفقري لمعظم الشبكات الحديثة، وهو مجموعة من البروتوكولات التي تسمح للأجهزة بالتواصل فيما بينها عبر الشبكة الداخلية أو عبر الإنترنت. يمكن تلخيص أبرز البروتوكولات فيما يلي:

- بروتوكول الإنترنت (IP): يحدد عناوين الشبكة ويرسل الحزم إلى وجهتها عبر الموجّهات.

- بروتوكول التحكّم بالنقل (TCP): يوفّر اتصالًا موثوقًا عبر تقسيم البيانات إلى مقاطع وإعادة تجميعها والتأكد من وصولها دون أخطاء.

- بروتوكول حزم بيانات المستخدم (UDP): بروتوكول سريع ولكنه غير موثوق، يستخدم في التطبيقات التي تتحمّل بعض الخسائر مثل بث الوسائط المباشرة أو الألعاب عبر الإنترنت.

- بروتوكول التحكم برسائل الإنترنت (ICMP): يُستخدم لعمليات تشخيص الشبكة مثل الأمر ping لتحديد توفر مضيف ما.

- بروتوكولات التوجيه (Routing Protocols): مثل OSPF وBGP وRIP، والتي تساعد الموجّهات على بناء جداول توجيه ديناميكية.

- بروتوكولات التشفير والأمان (مثل HTTPS, TLS, SSL): تستخدم لتأمين تبادل البيانات عبر الشبكات غير الآمنة.

3. خدمات الشبكة المركزية

- خدمة أسماء النطاقات (DNS): تقوم بترجمة أسماء النطاقات إلى عناوين IP والعكس. فبدلًا من حفظ عنوان IP من الأرقام، يكفي تذكر اسم الموقع على شاكلة www.example.com.

- خدمة تهيئة المضيف الديناميكية (DHCP): تُستخدَم لتوزيع عناوين IP على الأجهزة الجديدة في الشبكة تلقائيًا، ما يسهّل عملية الإدارة ويمنع التضارب في العناوين.

- خادم البريد (Email Server): مثل Microsoft Exchange أو Postfix أو Exim، وهو المسؤول عن إرسال واستقبال رسائل البريد الإلكتروني وتخزينها.

- خادم الويب (Web Server): مثل Apache أو Nginx أو IIS، يستضيف صفحات الويب ويخدم طلبات التصفّح عبر بروتوكول HTTP/HTTPS.

- خادم الملفات (File Server): يوفّر تخزينًا مركزيًا للملفات وإمكانية مشاركتها مع المستخدمين.

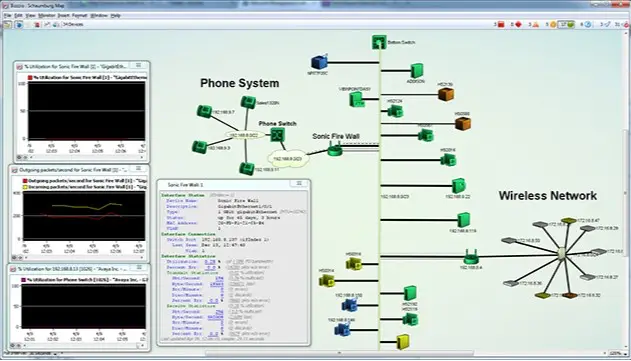

4. أدوات الإدارة والمراقبة

لضمان كفاءة الشبكة وأمنها، لابدّ من استخدام أدوات متطورة للمراقبة والإدارة. تتيح هذه الأدوات جمع سجلات الأداء واكتشاف الأعطال وتحليل حركة المرور. ومن أمثلتها:

- أدوات المراقبة (Monitoring Tools): مثل Nagios وPRTG وSolarWinds، تتيح مراقبة نشاط الشبكة والأجهزة.

- أدوات تحليل الحزم (Packet Analysis): مثل Wireshark، تتيح الاطلاع على تفاصيل الحزم المرسلة والمتلقاة.

- أنظمة إدارة الأحداث والمعلومات الأمنية (SIEM): مثل Splunk وArcSight، تجمع السجلات الأمنية وتحللها لاكتشاف الاختراقات.

- أدوات إدارة التهيئة (Configuration Management): مثل Ansible وPuppet وChef، تساهم في أتمتة ضبط أجهزة الشبكة والخوادم.

أنواع الشبكات حسب النطاق والحجم

قبل الاسترسال في الجوانب التفصيلية الأخرى، يجدر بنا الإشارة إلى تصنيف الشبكات وفقًا لنطاقها الجغرافي وحجمها. يتيح هذا التصنيف تقدير المكوّنات المطلوبة وفق الاحتياجات والتكاليف وطبيعة البيئة:

- الشبكة المحلية (LAN): تمتد ضمن مساحة محدودة مثل مكتب صغير أو مبنى واحد. غالبًا ما تتكوّن من مبدّلات متصلة بأجهزة الحاسوب ونقطة وصول لاسلكية، وقد تحتوي على موجّه واحد للاتصال بالإنترنت.

- الشبكة واسعة النطاق (WAN): تربط مواقع جغرافية متباعدة مثل فروع الشركات الدولية. تتطلب تقنيات اتصال مثل MPLS أو VPN عبر الإنترنت أو الألياف الضوئية الممتدة.

- الشبكة المدنية (MAN): تغطّي منطقة مدينة واحدة أو مجمّعًا جامعيًا كبيرًا. يمكن أن تتضمن وصلات ألياف ضوئية عالية السرعة لتوفير خدمة إنترنت موحّدة.

- الشبكة الشخصية (PAN): تشمل الأجهزة الشخصيّة مثل الهواتف والساعات الذكية التي تتصل عبر Bluetooth أو Wi-Fi ضمن مساحة صغيرة جدًا.

- الشبكة الافتراضية الخاصة (VPN): هي قناة اتصال مؤمنة عبر شبكة عامة (مثل الإنترنت) تسمح للمستخدم أو فرع الشركة بالوصول إلى شبكة أخرى كما لو كانت متصلة مباشرةً بها.

تصميم الشبكات: الطوبولوجيا والبنية المنطقية

تتضمن مرحلة تصميم الشبكة اختيار الطوبولوجيا (التخطيط الفيزيائي أو المنطقي لكيفية اتصال الأجهزة ببعضها بعضًا)، حيث تؤثر هذه الاختيارات في الأداء والموثوقية والتكلفة وسهولة الصيانة. يمكن حصر أبرز أشكال الطوبولوجيا في:

- طوبولوجيا النجم (Star Topology): يتم ربط الأجهزة بمبدّل مركزي، وهي الأكثر شيوعًا في شبكات Ethernet المحلية حاليًا.

- طوبولوجيا الخط (Bus Topology): ترتبط الأجهزة بكابل رئيسي مشترك، وهي قديمة وتكاد تنقرض.

- طوبولوجيا الحلقة (Ring Topology): كل جهاز متصل بالجهاز التالي، ويعمل بروتوكول مثل Token Ring لتنظيم المرور.

- طوبولوجيا الشبكة الكاملة (Mesh Topology): يتم ربط كل جهاز بجميع الأجهزة الأخرى. توفّر موثوقية عالية ولكنها مكلفة ومعقدة.

قد نجد شبكات كثيرة تجمع أكثر من شكل طوبولوجي واحد؛ على سبيل المثال، قد يكون لدينا عدة مبانٍ مرتبطة ببعضها على شكل طوبولوجيا الحلقة الكبيرة، بينما داخل كل مبنى توجد شبكة نجمية.

بروتوكولات التوجيه ودورها في تحديد المسارات

تعتمد الشبكات الواسعة والمعقدة على بروتوكولات التوجيه لتحديد أفضل مسار يمكن أن تسلكه حزمة البيانات من المصدر إلى الوجهة. وتوفّر هذه البروتوكولات آلية ديناميكية تحاول التأقلم مع التغيرات في الشبكة كتعطل أحد الوصلات أو انقطاع أحد المسارات. يمكن التمييز بين نوعين أساسيين من بروتوكولات التوجيه:

- بروتوكولات التوجيه الداخلية (IGP): مثل OSPF (Open Shortest Path First) وRIP (Routing Information Protocol) وEIGRP. تُستخدم داخل نطاق شبكة مؤسسية واحدة أو نظام مستقل (Autonomous System).

- بروتوكول التوجيه الخارجي (EGP): أبرز مثال عليه هو BGP (Border Gateway Protocol)، ويُستخدم للتواصل بين الأنظمة المستقلة المختلفة عبر الإنترنت.

يركز بروتوكول OSPF على حساب المسارات بناءً على تكلفة تراكمية، فيما يستند RIP إلى عدد القفزات، أما BGP فيعتمد على سياسات التوجيه والسمعة والمسارات المعلنة عبر الإنترنت. ويؤثر اختيار بروتوكول التوجيه المناسب في مدى كفاءة الشبكة وموثوقيتها وقدرتها على التوسّع.

الأمن السيبراني في المكوّنات الأساسية للشبكة

يمثّل الأمن السيبراني جزءًا لا يتجزأ من أي شبكة حديثة، إذ تتعرض الشبكات بشكل مستمر لمجموعة متنوعة من التهديدات والهجمات. ونظرًا لكون معظم العمليات المؤسسية والحكومية تنتقل عبر الشبكات، فإن أي اختراق أمني قد يترتب عليه خسائر مالية أو انتهاكات خصوصية أو توقف للخدمات. في هذا الإطار، توجد عدة إجراءات ومستويات لحماية الشبكات:

- جدران الحماية (Firewalls): تراقب حركة المرور وتمنع الاتصالات غير المصرح بها.

- نظم كشف التسلل ومنعه (IDS/IPS): تراقب الحزم المارة عبر الشبكة وتكشف الأنشطة المشبوهة وتوقفها.

- تشفير الاتصالات (Encryption): عبر بروتوكولات مثل SSL/TLS أو IPSec لمنع اعتراض البيانات.

- تقنيات المصادقة متعددة العوامل (MFA): لضمان أن المستخدمين المخوّلين فقط هم من يمكنهم الوصول إلى موارد الشبكة.

- تقسيم الشبكة (Network Segmentation): باستخدام VLAN أو DMZ لعزل البيئات الحساسة عن الأخرى العامة.

- إدارة الثغرات (Vulnerability Management): عبر المسح الدوري للأجهزة والبروتوكولات والخدمات بحثًا عن نقاط الضعف.

كما يتطلّب أمن الشبكات تدريب الموظفين على أفضل الممارسات في التعامل مع كلمات المرور والبريد الإلكتروني والمرفقات المشبوهة، لأن الجانب البشري قد يكون الحلقة الأضعف في السلسلة الأمنية.

التطورات الحديثة: الشبكات المُعرَّفة بالبرمجيات والأفكار الناشئة

يشهد عالم الشبكات تحولات متسارعة بسبب ظهور تقنيات جديدة تهدف إلى تبسيط الإدارة وزيادة المرونة وتوفير قابلية التوسّع. من أبرز هذه التطورات:

1. الشبكات المُعرَّفة بالبرمجيات (SDN)

تهدف SDN (Software-Defined Networking) إلى فصل طبقة التحكم (Control Plane) عن طبقة التمرير (Data Plane). فبدلًا من كون عمليات التوجيه والتمرير تتم داخل كل جهاز على حدة، توفر SDN واجهة برمجية مركزية يمكن للمسؤولين من خلالها إدارة الشبكة ككل. يُسهم ذلك في تبسيط إجراءات التهيئة والتحديث وتطبيق سياسات الأمان، لأن مسؤول الشبكة يمكنه نشر أوامر شاملة في النظام المركزي لتنفّذ على مستوى جميع المبدّلات والموجّهات.

2. افتراضية وظائف الشبكة (NFV)

NFV (Network Function Virtualization) هي فكرة تحويل الوظائف المخصصة عادةً لأجهزة محددة (مثل جدار الحماية، أو الموجّه) إلى خدمات افتراضية تعمل على خوادم عادية. وبهذا الشكل، يصبح بالإمكان تشغيل وظائف مختلفة في بيئة افتراضية، ما يوفّر المرونة ويقلّل من تكاليف العتاد وصيانته، ويسهّل عملية التوسّع أو الانكماش تبعًا لمتطلبات الحمل.

3. شبكات مراكز البيانات والسُحُب

تطوّرت تصميمات الشبكات في مراكز البيانات لتتناسب مع الطابع السحابي (Cloud Computing)، حيث يتم تشغيل آلاف الخوادم المترابطة عالية الكثافة. وقد ظهرت طوبولوجيا مثل “العمود الفقري والأوراق” (Spine-Leaf) لتوفير بنية مرنة وذات إنتاجية عالية. إضافةً إلى ذلك، تستخدم مراكز البيانات بروتوكولات خاصة للتعامل مع المسارات المتعددة وتجنب الحلقات مثل TRILL وSPB.

4. إنترنت الأشياء (IoT)

بزغ مفهوم إنترنت الأشياء كأحد أهم مجالات النمو في تقنية المعلومات، حيث تتصل أجهزة الاستشعار والكاميرات والمركبات والأجهزة المنزلية بالشبكة لتنقل بياناتها وتستقبل الأوامر. يتطلب ذلك بروتوكولات خفيفة وآمنة مثل MQTT وCoAP، بالإضافة إلى توسيع مكوّنات الشبكة لتدعم أعدادًا هائلة من الأجهزة ذات قدرات اتصال محدودة.

5. الجيل الخامس (5G) والاتصالات اللاسلكية المتقدمة

مع انتشار تقنية الجيل الخامس، أصبحت الشبكات اللاسلكية قادرة على توفير سرعات عالية جدًا وزمن استجابة منخفض، ما يُتيح تطبيقات ثورية في مجالات الواقع الافتراضي والواقع المعزز والذكاء الاصطناعي والتحكم عن بُعد. ويبقى التحدي في تصميم البنية التحتيّة وتأمينها؛ إذ إنّ زيادة سرعة الاتصال تضع مزيدًا من الضغط على بروتوكولات التوجيه وخدمات الأمان، وتتطلب تقنيات إدارة ذكية للموارد الطيفية.

اعتبارات الأداء والموثوقية

من أهم العوامل التي تحدّد نجاح الشبكة هو الأداء والموثوقية. فالأداء ينعكس في السرعات الفعلية المتاحة للمستخدمين، وزمن الاستجابة، وقدرة الشبكة على تحمّل أعداد كبيرة من المستخدمين أو كميات ضخمة من البيانات. أما الموثوقية فتعني قدرة الشبكة على العمل بلا انقطاعات وخفض معدلات الفشل واستعادة الخدمة بسرعة في حال وقوع خلل.

- التخطيط لسعة الشبكة (Capacity Planning): يشمل تقدير عدد المستخدمين والمتطلبات المستقبلية، وتوفير البنية المناسبة لتلبية احتياجات النمو.

- التكرار (Redundancy): استخدام مكوّنات احتياطية (مثل وصلات أو أجهزة بديلة) لضمان استمرارية الخدمة عند فشل أحد العناصر.

- موازنة الحمل (Load Balancing): توزيع حركة المرور على أجهزة وخوادم متعددة لضمان الأداء الأمثل، خاصةً في البيئات السحابية.

- تحديد أولويات حركة المرور (Traffic Prioritization): مثل تطبيقات الصوت والفيديو التي قد تحتاج إلى QoS لضمان سلاسة الاتصال.

خطوات تشخيص الأعطال في مكوّنات الشبكة الأساسية

عند حدوث خلل في الشبكة، يبرز دور مهندسي الشبكات في تشخيص واستكشاف الأخطاء وإصلاحها. يتبع هؤلاء عادةً نهجًا منهجيًا يبدأ بالتأكد من الطبقة الفيزيائية وينتقل صعودًا عبر الطبقات إلى أن يتم تحديد موضع الخلل. من أشهر الأدوات والأوامر المستخدمة:

- التحقّق الفيزيائي: فحص الكوابل والمنافذ والأضواء التنبيهية على المبدّلات والموجّهات.

- استخدام أوامر الشبكة الأساسية: مثل ping وtraceroute وnslookup وipconfig/ifconfig.

- مراجعة سجلات الأجهزة: مثل سجلات أخطاء الموجّه (Router Logs) أو سجلات الخادم (Server Logs).

- التحليل العميق للحزم: باستخدام Wireshark أو tcpdump لمعرفة تفاصيل الاتصالات.

- الرجوع إلى الوثائق والشبكات الاختبارية (Labs): للتأكد من الإعدادات الصحيحة والنماذج المرجعية.

دور مدراء الشبكات ومسؤوليها في إدارة المكوّنات الأساسية

على الرغم من التطورات التكنولوجية المتسارعة، يظل العنصر البشري عاملًا رئيسيًا في إدارة الشبكات. يقوم مدير الشبكة أو مسؤول الشبكات بالمهام التالية:

- تصميم الهيكلية العامة للشبكة: اختيار المكوّنات المادية والبرمجية المناسبة بما يلبّي احتياجات المؤسسة.

- إعداد الأجهزة وتهيئتها: ضبط المبدّلات والموجّهات وتكوين البروتوكولات وإعداد السياسات الأمنية.

- مراقبة الأداء واكتشاف الأعطال: عبر أدوات المراقبة والإنذار المبكّر.

- التخطيط للتوسّع المستقبلي: عبر إضافة معدات جديدة أو ترقية المعدات القائمة.

- الإدارة الأمنية: متابعة أحدث التهديدات وترقيع الثغرات وتطبيق سياسات دفاعية.

- التدريب والتوثيق: تدوين إجراءات التشغيل المعيارية وتدريب فريق الدعم لتقليل زمن الاستجابة.

يتضاعف دور مدراء الشبكات في الشركات الكبيرة أو مزوّدي الخدمات، حيث تكون الشبكات معقّدة ومتعدّدة الطبقات، ما يتطلب مهارات تقنية متخصصة وشهادات مهنية متقدّمة مثل Cisco CCNA وCCNP وCCIE أو شهادات Juniper وCompTIA.

المزيد من المعلومات

تتكون الشبكة من المكونات الأساسية التالية :

محطات العمل والخوادم :

عادةً ما تكون محطات العمل والخوادم جزءاً من الشبكة، محطات العمل هي أجهزة الكمبيوتر المتصلة بالشبكة يتم استخدامها من قِبل الأشخاص لتنفيذ المهام، على سبيل المثال المحاسب الذي ينشئ جداول البيانات أو المصمم الذي يصمم مواقع الويب.

بطاقات واجهة الشبكة :

بطاقات واجهة الشبكة (NIC) هي أجزاء من الأجهزة تسمح للكمبيوتر بالاتصال بالشبكة وتحتوي معظم أجهزة الكمبيوتر الحديثة على هذا الجهاز مدمجًا في اللوحات الأم، ولكن يمكن أيضاً شراء بطاقات NIC بشكل منفصل.

أجهزة الاتصال :

تجمع معظم أجهزة التوجيه الحديثة بين المودم والمفاتيح، المودم هو جهاز اتصال، أجهزة المودم هي أجهزة توصل جهاز كمبيوتر بشبكة إنترنت عريضة النطاق، وهي تعمل عن طريق تحويل البيانات الرقمية التي يرسلها الكمبيوتر إلى الإشارة التناظرية التي تستخدمها الهواتف.

وسائط الاتصال :

تستخدم اتصالات الشبكة السلكية كبلات إيثرنت لتوصيل جميع الأجهزة في الشبكة، مثل أجهزة الكمبيوتر وأجهزة التوجيه والمحولات؛ تتكون كابلات الـ Ethernet من عدة أزواج ملتوية من الأسلاك داخل غلاف بلاستيكي ولها موصل على كلا الطرفين يسمى موصل RJ45.

برامج الشبكة :

يشير برنامج الشبكة إلى مجموعة من البرامج التي تهدف إلى تصميم وتنفيذ وتشغيل شبكات الكمبيوتر، يعرض الأعمال الداخلية للشبكة لمسؤولي الشبكة، ويساعدهم في إدارة ومراقبة الشبكة

الخلاصة وأهم التحديات المستقبلية

إنّ فهم المكوّنات الأساسية للشبكة، سواءً من الناحية المادية أو البرمجية، يمثّل حجر الزاوية لفهم كيفية عمل الإنترنت والشبكات المؤسسية المتطورة. وتكامل هذه المكوّنات بشكل متناغم هو ما يتيح للمستخدمين تبادل البيانات وإقامة الأعمال الإلكترونية والتواصل الاجتماعي والتعليم عن بُعد والتطبيقات الحيوية الأخرى.

لكن مع هذا الاتساع والتعقيد تبرز تحديات حقيقية على صعيد الأمن والموثوقية والقدرة على التوسّع واستيعاب التقنيات الناشئة. فالتحوّل الرقمي الشامل في القطاعات المختلفة يفرض إعادة النظر في تصميم الشبكات لتكون أكثر مرونة وقدرة على تبني SDN وNFV وإنترنت الأشياء والجيل الخامس. كذلك، تزداد أهمية العنصر البشري القادر على الإبداع في مواجهة التهديدات الأمنية المتطورة عبر التأهب الدائم والابتكار في الحلول.

في المستقبل، يُتوقّع أن تزداد أتمتة إدارة الشبكات وإدخال تقنيات الذكاء الاصطناعي في تحليل حركة المرور وتوقّع الأعطال قبل حدوثها، مما سيسمح بتحسين الأداء وتقليل التكاليف. لكن هذا لن يلغي الحاجة إلى المهندسين والمتخصصين ذوي الفهم العميق للبُنى التحتيّة وآليات عمل البروتوكولات والعتاد، بل سيعزّز من دورهم الاستراتيجي في تصميم الحلول ومتابعة التفاصيل التقنية الحرجة.

بهذا تتضح لنا الصورة الشاملة حول المكوّنات الأساسية للشبكة، وأهمية التعامل المنهجي مع كل طبقة وعناصرها المادية والبرمجية، فضلاً عن الاهتمام المستمر بالعوامل الأمنية وتحديات الأداء. إنه مجالٌ حيّ وديناميكي يزداد أهميّةً يومًا بعد يوم، ولا شك أنّه سيكون محور الابتكار في السنوات القادمة.

المصادر والمراجع

- Behrouz A. Forouzan, “Data Communications and Networking,” 5th Edition, McGraw-Hill Education, 2012.

- Andrew S. Tanenbaum, David J. Wetherall, “Computer Networks,” 5th Edition, Pearson, 2010.

- Douglas E. Comer, “Internetworking with TCP/IP,” Volume 1, 6th Edition, Pearson, 2013.

- Cisco Systems, “Cisco IOS Configuration Fundamentals,” Cisco Press.

- Juniper Networks Documentation, juniper.net.

- IEEE 802 Standards, standards.ieee.org.