استراتيجيات متقدمة لمواجهة تهديدات الأمن السيبراني

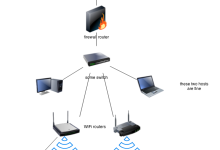

في عالم الأمان السيبراني الذي يتسم بتطور مستمر وتعقيد متزايد، تبرز الحاجة الماسة إلى استراتيجيات وتقنيات متقدمة لمواجهة التهديدات الرقمية التي تتغير وتتطور بشكل سريع. إذ لم تعد الهجمات السيبرانية تقتصر على نوع واحد أو نمط واحد، وإنما أصبحت تتنوع بشكل هائل، مع ظهور أساليب جديدة ومتطورة من قبل المهاجمين الإلكترونيين، مما يتطلب من المؤسسات والأجهزة الأمنية أن تبتكر حلولًا أكثر ذكاءً ومرونة لمكافحتها. من بين تلك الحلول التقنية التي أظهرت فعاليتها الكبيرة في السنوات الأخيرة، تبرز تقنية “الهوني بوتس” أو الأوعية العسلية، والتي تمثل جزءًا رئيسيًا من استراتيجيات الدفاع المتقدمة في مجال الأمان السيبراني. فالهوني بوتس ليست مجرد أدوات عادية، بل هي أنظمة ذكية ومهيأة بشكل خاص لخلق بيئة مغرية للمهاجمين، بحيث يتم جذبهم إلى بيئة خادعة، ومن ثم مراقبة سلوكياتهم وتحليلها، بهدف فهم أساليبهم وتكتيكاتهم، واستباق هجماتهم قبل أن تصل إلى الأهداف الحقيقية. تعتمد فكرة الهوني بوت على محاكاة بيئة شبكية حقيقية أو افتراضية، بحيث تكون ذات مظهر ومكونات تشبه الشبكة أو النظام الحقيقي، ولكنها في الواقع بيئة معزولة ومتحكم فيها بشكل كامل، تسمح للمحللين الأمنيين بجمع بيانات قيمة حول أنماط الهجوم وأساليب الاختراق التي يستخدمها المهاجمون. وتُعد هذه التقنية من الأدوات التي أحدثت ثورة في مجال الكشف المبكر عن التهديدات، حيث تتيح للمؤسسات أن تتعرف على محاولات الاختراق قبل أن تتسبب في أضرار فعلية، وبالتالي يمكن اتخاذ إجراءات استباقية لمنع حدوث الاختراق أو تقليل أضراره إلى أدنى حد ممكن. من خلال تحليل سلوك المهاجمين داخل الهوني بوتس، يمكن للمحللين الأمنيين بناء نماذج تكتيكية تساعد في تحديد الثغرات الأمنية، وتطوير استراتيجيات دفاعية أكثر مرونة وفعالية، بالإضافة إلى تحسين قدرات الاستجابة للحوادث الإلكترونية. فهذه التقنية، رغم أنها ليست حلاً سحريًا، إلا أنها تمثل عنصرًا حيويًا في منظومة الأمان السيبراني الشاملة، إذ تتكامل مع أدوات وتقنيات أخرى مثل أنظمة كشف التسلل، والجدران النارية، وأدوات تحليل البرمجيات الخبيثة، لتوفير حماية متعددة الأوجه ضد الهجمات المعقدة والمتطورة. ومع ذلك، فإن هناك تحديات ومخاطر مرتبطة باستخدام الهوني بوتس، من بينها خطر التسبب في حالات من التهديدات الزائفة، حيث قد يُخطئ النظام في تصنيف هجمة حقيقية على أنها محاولة استكشاف أو اختبار، مما قد يؤدي إلى تفعيل إجراءات أمنية غير ضرورية أو إضاعة الموارد على استجابات غير ضرورية. بالإضافة إلى ذلك، هناك مخاطر تتعلق بإمكانية استغلال المهاجمين للهوني بوتس ذاتها، إذا تمكنوا من اكتشاف أنها بيئة خادعة، ثم استخدموا ذلك لمهاجمة النظام أو استغلال الثغرات داخلها. لذلك، يتطلب استخدام الهوني بوت بشكل فعال تطوير استراتيجيات إدارة مخاطر دقيقة، والاعتماد على تقنيات حديثة للتحليل الذكي والتعلم الآلي، لضمان عدم وقوع النظام في فخ التهديدات الزائفة أو استغلال الثغرات. علاوة على ذلك، فإن تكنولوجيا الهوني بوت لا تعتبر حلاً نهائيًا، وإنما جزءًا من منظومة أمان شاملة تتطلب تنسيقًا وتكاملًا مع أدوات أمنية أخرى، وتخطيط استراتيجي مستمر لتحديث وتطوير الأدوات والتقنيات المستخدمة. في هذا السياق، تبرز أهمية التحديث المستمر للبيئات العسلية، بحيث تعكس أحدث أساليب وتقنيات الهجمات التي يستخدمها المهاجمون، وذلك لضمان بقاءها فعالة وذات قدرة على جذب الهجمات الحديثة والمتطورة. كما يتوجب على المؤسسات أن تستثمر في تدريب كوادرها على إدارة وتشغيل أنظمة الهوني بوتس، وتحليل البيانات الناتجة عنها، بالإضافة إلى بناء شبكة من التعاون مع الجهات الأمنية والمنظمات الدولية، لمشاركة المعلومات وتحليل التهديدات بشكل أوسع وأكثر فعالية. من ناحية أخرى، فإن الاستخدام الذكي للهوني بوتس يتطلب تصميم بيئات مغرية للمهاجمين، بحيث تكون ذات جاذبية عالية وتُظهر سلوكًا يشبه الشبكات الحقيقية، مع ضمان عزلها بشكل كامل عن الأنظمة الحية لتجنب أي تأثيرات سلبية على البنية التحتية الأساسية. يمكن تصنيف أنواع الهوني بوت إلى عدة فئات، تتفاوت من حيث العمق والتعقيد، وذلك لتلبية احتياجات المؤسسات المختلفة، ومجالات الاستخدام المتنوعة، حيث توجد أنواع سطحية تركز على جذب الهجمات الخارجية، وأنواع عميقة تتوغل داخل الشبكة لاكتشاف هجمات الداخل، بالإضافة إلى أنواع متقدمة تستخدم تقنيات الذكاء الاصطناعي والتعلم الآلي للتعرف على أنماط الهجوم بشكل تلقائي وتحليل سلوك المهاجمين بشكل أكثر دقة. وفيما يلي جدول يوضح مقارنة بين أنواع الهوني بوتس المختلفة من حيث الاستخدامات، التعقيد، والميزات الأساسية:

| النوع | الاستخدامات | مستوى التعقيد | الميزات الأساسية |

|---|---|---|---|

| الهوني بوت السطحي | جذب الهجمات الخارجية، كشف محاولات الاختراق الأولية | منخفض | سهولة النشر، قدرة على التفاعل مع الهجمات الخارجية، مراقبة سلوك المهاجمين |

| الهوني بوت العميق | اكتشاف هجمات الداخل، تحليل هجمات متقدمة، مراقبة الشبكة الداخلية | مرتفع | محاكاة بيئة داخلية، قدرة على التفاعل مع الهجمات المتقدمة، مراقبة سلوك المهاجمين داخل الشبكة |

| الهوني بوت الموجه بالتعلم الآلي | التعرف على أنماط الهجوم الجديدة، التكيف مع التهديدات المتغيرة | عالي | تحليل تلقائي، تصنيف الهجمات، تحديث مستمر للبيئة العسلية |

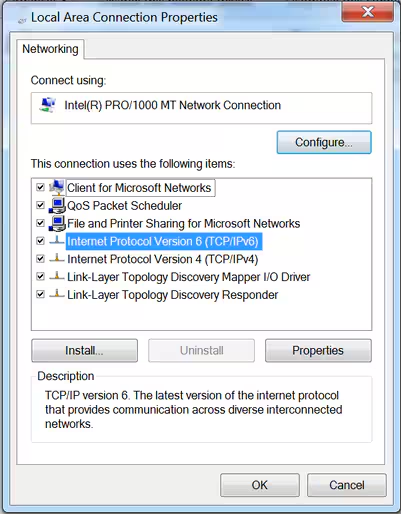

من الجوانب المهمة التي يجب أن يراعيها المختصون في مجال الأمان السيبراني عند تطوير واستخدام الهوني بوتس، هو تصميم البيئة بطريقة تضمن بقاءها مغرية للمهاجمين، مع الحفاظ على مستوى عالي من العزل والأمان، بحيث لا تتسبب في أي ضرر على الأنظمة الحقيقية أو البيانات الحساسة. بالإضافة إلى ذلك، يُنصح بتفعيل أدوات التحليل الذكي التي تعتمد على تقنيات الذكاء الاصطناعي والتعلم الآلي، بحيث تُمكن من التعرف على سلوك المهاجمين بشكل تلقائي وتحليل أنماط هجماتهم بشكل أكثر دقة وفعالية، مما يساهم في تكوين صورة أوضح عن التهديدات الجديدة، وبالتالي تطوير استراتيجيات دفاعية أكثر مرونة وابتكارًا. كما أن من الضروري أن تركز المؤسسات على تحديث وتطوير نظامها العسلية بشكل دوري، لمواكبة أحدث أساليب وتقنيات المهاجمين، مع ضمان وجود آليات مراقبة وتحليل مستمرة، لضمان استمرارية الفعالية وتقليل احتمالات التلاعب أو الاختراق من قبل المهاجمين المتمرسين. بالإضافة إلى ذلك، فإن التعاون مع الجهات الأمنية والمنظمات الدولية، وتبادل المعلومات والخبرات، يُعد أحد الركائز الأساسية لتعزيز قدرات الدفاع السيبراني، خاصة في ظل التحديات المتزايدة التي تفرضها الهجمات الجماعية أو التي تنفذها كيانات دولية متخصصة في التهديدات السيبرانية. من جهة أخرى، يجب أن تتضمن الاستراتيجيات الأمنية الحديثة استخدام أدوات تحليل البيانات الكبيرة، والتعلم الآلي، والذكاء الاصطناعي، لتعزيز قدرات الكشف والتصنيف والتوقع، بحيث يمكن للمؤسسات أن تتخذ إجراءات استباقية وتدابير احترازية قبل وقوع أي هجوم حقيقي. إذ يُعد تحليل البيانات من أهم العوامل التي تُمكّن المؤسسات من فهم أنماط الهجمات، والتعرف على الثغرات في الأنظمة، وتطوير استراتيجيات دفاعية محدثة بشكل مستمر. لذلك، فإن تصميم بيئة عسلية مرنة وقابلة للتخصيص، يعتمد على استراتيجيات تجمع بين تحليل البيانات، والتعلم الآلي، والتحديث المستمر، هو الطريق الأمثل لتعزيز الأمن السيبراني بشكل فعال. إذ تتطلب البيئة العسلية الحديثة أن تكون قادرة على التكيف مع التغيرات السريعة في أساليب الهجوم، وأن تتيح للمختصين أدوات لتحليل البيانات بشكل فعال، مع توفير إمكانيات لرد الفعل السريع على التهديدات الجديدة. وفي سياق التطور التقني المستمر، يبرز دور البحث والابتكار في تحسين وتطوير تقنيات الهوني بوتس، لضمان قدرتها على التصدي لأحدث الهجمات، والتعامل مع التحديات المعقدة التي يفرضها عالم التهديدات السيبرانية. يظل الابتكار في مجال الهوني بوتس محورًا مهمًا، حيث يتم العمل على دمج أحدث تقنيات الذكاء الاصطناعي، وتحليل البيانات، وتقنيات التشفير، لضمان أعلى مستويات الأمان والكفاءة. كما تظهر الحاجة إلى وضع سياسات وإجراءات صارمة لضمان إدارة فعالة لهذه الأنظمة، وتوفير التدريب المستمر للكوادر الأمنية، بالإضافة إلى تحديث البنى التحتية التقنية بشكل دوري، لمواكبة التطورات التكنولوجية والتهديدات الناشئة. في النهاية، فإن التقنية الحديثة للهوني بوتس ليست مجرد أداة دفاعية فحسب، وإنما تعتبر عنصرًا أساسيًا من عناصر الدفاع السيبراني الشاملة، التي تُمكن المؤسسات من الاستعداد بشكل أفضل لمواجهة الهجمات، وتحليلها، والتعلم منها، بهدف بناء منظومة أمنية أكثر مرونة وقوة. مع استمرار تطور التهديدات، يتعين على المجتمع الأمني أن يظل على استعداد دائم، ويعتمد على الابتكار، لمواكبة التغيرات، وضمان حماية البيانات والأنظمة الحيوية من الاختراقات والهجمات الإلكترونية، في عالم يتغير بسرعة، ويزداد فيه الاعتماد على التكنولوجيا بشكل متزايد.