قائمة التحكم بالوصول (Access Control List – ACL)

مقدمة

تُعد قائمة التحكم بالوصول (ACL) واحدة من أهم الأدوات المستخدمة في الشبكات لإدارة وتنظيم حركة المرور وضمان أمان البيانات. تعتبر ACL عنصرًا أساسيًا في تكوين أجهزة الشبكة مثل أجهزة التوجيه (Routers) وأجهزة الجدران النارية (Firewalls)، حيث تُستخدم لتحديد من يمكنه الوصول إلى الموارد داخل الشبكة ومن لا يمكنه ذلك.

يهدف هذا المقال إلى تقديم فهم شامل لقوائم التحكم بالوصول، بما في ذلك مميزاتها، أنواعها، إعداداتها، وكيفية اكتشاف وحل المشكلات التي قد تنشأ أثناء العمل بها.

-

هياكل رؤوس IPv4 وIPv6 في توجيه الشبكات29/11/2025

-

أتمتة الشبكات بإستخدام بايثون08/09/2025

ما هي قائمة التحكم بالوصول (ACL)؟

قائمة التحكم بالوصول هي مجموعة من القواعد تُستخدم لتصفية حركة المرور أو تحديد السياسات التي تنظم الوصول إلى الموارد. يتم تطبيق هذه القواعد على واجهات الشبكة (Network Interfaces) لتحديد نوعية البيانات المسموح بها أو المحظورة بناءً على عدة معايير مثل العنوان IP، البروتوكول، أو المنافذ.

مميزات قوائم التحكم بالوصول

1. تعزيز الأمان

توفر ACL مستوى إضافيًا من الأمان من خلال تحديد حركة المرور المسموح بها أو المحظورة، مما يقلل من مخاطر الوصول غير المصرح به.

2. إدارة حركة المرور

يمكن استخدام ACL لتحديد أولويات حركة المرور أو تقليل الحمل على الشبكة من خلال حظر الحزم غير المرغوب فيها.

3. تطبيق السياسات

تساعد في تطبيق السياسات الأمنية المختلفة مثل تقييد الوصول بناءً على العناوين أو البروتوكولات.

4. المرونة

تتيح ACL تخصيص السياسات حسب احتياجات الشبكة أو المؤسسة.

أنواع قوائم التحكم بالوصول

1. ACL القياسية (Standard ACL)

- تعتمد فقط على عناوين IP المصدر.

- تُستخدم في الغالب لتصفية حركة المرور بناءً على مصدر الحزمة فقط.

- رقم التعريف الخاص بها يتراوح بين 1-99.

مثال:

access-list 10 permit 192.168.1.0 0.0.0.255

2. ACL الموسعة (Extended ACL)

- توفر مرونة أكبر من خلال السماح بتصفية الحزم بناءً على عنوان IP المصدر والوجهة، البروتوكول، أو المنفذ.

- رقم التعريف الخاص بها يتراوح بين 100-199.

مثال:

access-list 101 permit tcp 192.168.1.0 0.0.0.255 10.10.10.0 0.0.0.255 eq 80

3. ACL المُسماة (Named ACL)

- تسمح باستخدام أسماء وصفية بدلاً من الأرقام.

- توفر سهولة في القراءة والإدارة.

مثال:

ip access-list extended WebFilter

permit tcp any any eq 80

deny tcp any any eq 23

4. Dynamic ACL (Lock-and-Key)

- تفتح الوصول المؤقت بناءً على مصادقة المستخدم.

5. Reflexive ACL

- تُستخدم لتصفية الحزم الصادرة والواردة ديناميكيًا بناءً على الجلسات النشطة.

6. Time-Based ACL

- تسمح بتطبيق القواعد خلال أوقات محددة فقط.

مثال:

access-list 110 permit tcp any any eq 80 time-range WorkHours

إعدادات قائمة التحكم بالوصول

1. إنشاء قائمة ACL

يتم إنشاء قوائم التحكم باستخدام أوامر مخصصة بناءً على النوع المطلوب (قياسي أو موسع).

مثال (قياسي):

Router(config)# access-list 1 permit 192.168.1.0 0.0.0.255

مثال (موسع):

Router(config)# access-list 100 deny tcp any any eq 23

Router(config)# access-list 100 permit ip any any

2. تطبيق قائمة ACL على واجهة

بعد إنشاء ACL، يتم تطبيقها على واجهة الشبكة لتحديد الاتجاه (inbound أو outbound).

مثال:

Router(config)# interface GigabitEthernet0/0

Router(config-if)# ip access-group 100 in

3. إعدادات إضافية

- Time-Range: تحديد أوقات سريان القواعد.

- Logging: تسجيل الحزم المطابقة لقواعد ACL.

مثال:

access-list 101 permit tcp any any eq 80 log

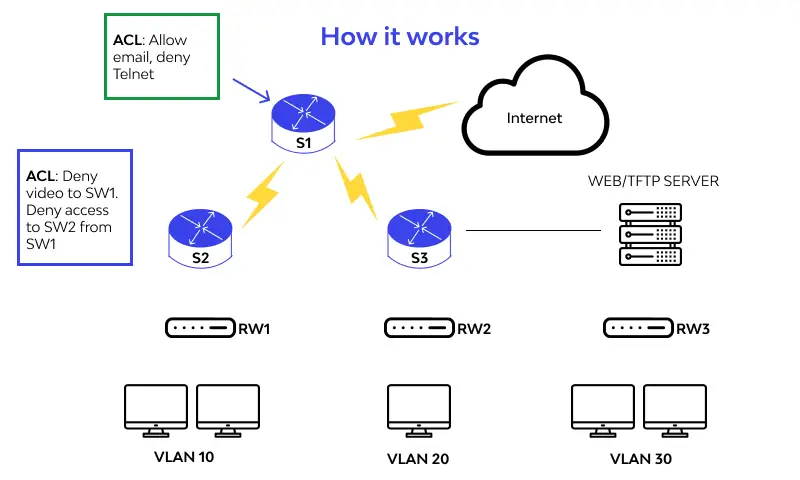

كيفية عمل ACL في الشبكة

عندما تصل حزمة إلى جهاز التوجيه، يتم مقارنتها مع قواعد ACL بالترتيب الذي تمت كتابتها به. إذا تطابقت الحزمة مع قاعدة معينة، يتم تنفيذ الإجراء المرتبط بها (Permit أو Deny). إذا لم تتطابق الحزمة مع أي قاعدة، يتم إسقاطها افتراضيًا.

حل المشكلات (Troubleshooting) في ACL

1. التحقق من القواعد المطبقة

استخدم الأوامر التالية للتحقق من القواعد:

show access-lists

show running-config

2. تحديد المشكلة

- تعارض القواعد: تحقق من ترتيب القواعد، حيث يتم فحصها بترتيب تسلسلي.

- عدم تطابق العناوين أو المنافذ: تأكد من أن القواعد تغطي العناوين والمنافذ المطلوبة بشكل صحيح.

3. استخدام السجلات (Logging)

تفعيل ميزة التسجيل للحصول على معلومات مفصلة عن الحزم المطابقة.

access-list 110 permit ip any any log

4. اختبار ACL

استخدم أوامر مثل ping أو traceroute لاختبار القواعد.

5. مراجعة الإعدادات

- تأكد من تطبيق ACL على الواجهة الصحيحة.

- تحقق من الاتجاه (inbound/outbound).

6. استخدام المحاكاة (Simulation Tools)

استخدام أدوات مثل Packet Tracer لتحليل حركة المرور.

الجدول: مقارنة بين أنواع قوائم ACL

| النوع | المدى (Range) | يعتمد على | المرونة | الاستخدام الأمثل |

|---|---|---|---|---|

| قياسي | 1-99 | عنوان المصدر فقط | محدود | التحكم الأساسي في الوصول |

| موسع | 100-199 | المصدر، الوجهة، البروتوكول، المنفذ | عالي | أمان متقدم وتصفية دقيقة |

| مسمى | حسب التسمية | متعدد | عالي | سهولة الإدارة والتعرف |

| ديناميكي | مخصص | يعتمد على المصادقة | متوسط | وصول مؤقت |

| انعكاسي | مخصص | يعتمد على الجلسات | عالي | تصفية ديناميكية |

| مستند للوقت | مخصص | الوقت | عالي | تطبيق سياسات مؤقتة |

المزيد من المعلومات

في عالم تكنولوجيا المعلومات، تعتبر قوائم التحكم في الوصول (ACL) أحد العناصر الأساسية لتحقيق أمان الشبكات والأنظمة. تمثل ACL مجموعة من السياسات والقواعد التي تحدد الصلاحيات والصلاحيات التي يتمتع بها المستخدمون أو الأجهزة في الوصول إلى الموارد. دعني أشرح لك بمزيد من التفصيل حول ACL، مميزاتها، أنواعها، إعداداتها، وكيفية تشغيل عمليات الاستكشاف وإصلاح المشاكل المحتملة.

مميزات ACL:

ACL توفر العديد من المزايا التي تجعلها أداة قوية لإدارة الوصول. تشمل هذه المميزات:

- التحكم في الوصول: تتيح ACL للمسؤولين تحديد من يمكنه الوصول إلى الموارد ومن يتم حظره.

- حماية الخصوصية: يمكن لـ ACL منع الوصول غير المصرح به إلى المعلومات الحساسة، مما يعزز حماية البيانات.

- تنظيم الشبكة: يمكن استخدام ACL لتنظيم حركة البيانات عبر الشبكة وتحديد القواعد لتوجيه الحركة بشكل فعال.

- التقليل من الهجمات: باستخدام ACL بشكل صحيح، يمكن تقليل فرص الهجمات وتعزيز أمان النظام.

أنواع ACL:

هناك نوعان رئيسيان من ACL:

- ACL القائمة: تستخدم لتحديد القواعد بناءً على عناوين IP وأرقام البورت.

- ACL المضمنة: تُستخدم داخل وحدة المعالجة المركزية للجهاز، وتعتمد على البروتوكول والمصدر والوجهة.

إعدادات ACL:

إعداد ACL يتضمن تحديد القواعد وتنفيذها. يجب تحديد:

- المصدر والوجهة: عناوين IP أو نطاقات التي يشملها السماح أو الحظر.

- البروتوكول: يمكن أن تكون قواعد ACL محددة لبروتوكولات معينة مثل TCP أو UDP.

- الإجراء: ما إذا كان يجب السماح أو حظر الوصول.

Troubleshooting ACL:

في حالة وجود مشاكل، يجب على المسؤولين اتباع خطوات استكشاف الأخطاء وإصلاحها، ومنها:

- مراجعة القواعد: التحقق من القواعد المكونة لـ ACL والتأكد من صحتها.

- مراقبة السجلات: فحص سجلات النظام لتحديد أي أحداث غير متوقعة أو مشكلات في تنفيذ ACL.

- اختبار الاتصال: استخدام أدوات اختبار الاتصال للتحقق من قبول أو رفض حزم البيانات بناءً على ACL.

باستخدام هذه الخطوات، يمكن للمسؤولين ضمان فعالية ACL وحل المشاكل بشكل فعال، مما يساهم في تعزيز أمان النظام وتنظيم حركة البيانات في الشبكة.

ACL والتحكم في الوصول:

ACL تمثل وسيلة فعالة لتحديد السماح أو الحظر لمجموعات محددة من المستخدمين أو الأجهزة بالوصول إلى موارد الشبكة. تتكون ACL من قواعد تحدد الشروط التي يجب تحقيقها للسماح بالوصول أو حظره. يمكن تطبيق ACL على مستوى الشبكة، مما يسهم في تحسين الأمان العام للبيئة التكنولوجية.

أنواع ACL:

- Standard ACL (ACL القياسية): تستند إلى عناوين IP فقط وتتيح سماح أو حظر الوصول استنادًا إلى عناوين المصدر فقط.

- Extended ACL (ACL الموسعة): تعتمد على معلومات إضافية مثل عنوان المصدر والوجهة والبروتوكول ورقم البورت. هذا يوفر مزيدًا من المرونة والتحكم الدقيق.

- Named ACL (ACL المسماة): تمثل نوعًا من Extended ACL وتسمح للمسؤولين باستخدام أسماء بدلاً من أرقام لتعريف ACL.

إعدادات ACL:

- التكوين: يتم تكوين ACL عادة على أجهزة الشبكة مثل الراوترات أو الجدران النارية. يجب تحديد القواعد والتحقق من صحتها بانتظام.

- الأمان: يساهم استخدام ACL بشكل صحيح في تعزيز الأمان العام للبيئة، حيث يمكن تقييد الوصول غير المصرح به والحد من فرص الهجمات.

Troubleshooting ACL:

- مراقبة الحركة: يمكن استخدام أدوات مراقبة الحركة مثل Wireshark لتحليل حركة الشبكة وتحديد أي مشكلات محتملة.

- تحليل السجلات: يفضل فحص سجلات الأنظمة للكشف عن أي أحداث غير عادية أو أخطاء في تنفيذ ACL.

- استخدام الأوامر الخاصة بفحص ACL: يمكن استخدام أوامر مثل

show access-listلعرض القواعد المكونة لـ ACL والتحقق من صحتها.

مستقبل ACL:

مع تطور تكنولوجيا المعلومات، يمكن توقع مزيد من التطورات في مجال تكنولوجيا تحكم الوصول. قد تظهر تقنيات جديدة تساهم في تحسين الأمان وتبسيط عمليات الإدارة. يهم الأفراد المعنيين بتكنولوجيا المعلومات متابعة هذه التطورات للبقاء على اطلاع دائم بأحدث وسائل تحقيق أمان الشبكات.

الخلاصة

في ختام هذا الاستكشاف الشامل حول قوائم التحكم في الوصول (ACL)، ندرك أهمية هذه الأداة في مجال أمان الشبكات وإدارة الوصول. تمثل ACL خط الدفاع الأول في حماية الموارد والبيانات ضد الوصول غير المصرح به، وتوفير طبقة إضافية من الأمان في بيئات تكنولوجيا المعلومات.

خلاصة المعلومات:

- الأنواع: يوجد نوعان رئيسيان من ACL، القياسية والموسعة، وكل نوع يوفر مستويات مختلفة من التحكم والدقة.

- التكوين: تشمل عملية إعداد ACL تحديد المصادر والأهداف، وتحديد البروتوكولات والتحكم في عمليات السماح أو الحظر.

- المميزات: توفير التحكم الدقيق في الوصول، حماية الخصوصية، وتنظيم فعال لحركة البيانات عبر الشبكة.

إدارة واستكشاف الأخطاء:

- تكنولوجيا التحكم في الوصول المستقبلية: نتوقع رؤية تطورات مستقبلية في تكنولوجيا تحكم الوصول، مما يعزز من كفاءة وأمان هذه العمليات.

- استكشاف الأخطاء: يتطلب تشغيل ACL فحصًا دوريًا ومراقبة مستمرة للكشف عن أي مشاكل محتملة وحلها بفعالية.

تمثل قوائم التحكم بالوصول أداة قوية لإدارة أمان الشبكات وتوجيه حركة المرور. من خلال فهم الأنواع المختلفة، الإعدادات، ومبادئ عملها، يمكن تحسين الأداء الشبكي وضمان سلامة البيانات. علاوة على ذلك، يساعد إجراء خطوات حل المشكلات بشكل منهجي في تقليل الأخطاء وضمان عمل ACL بالشكل المطلوب.

تُعد ACL جزءًا لا غنى عنه لأي مهندس شبكات يهدف إلى تحقيق أقصى درجات الأمان والكفاءة في تصميم الشبكات وإدارتها.

في الختام:

ACL تظل جزءًا حيويًا من استراتيجيات أمان الشبكات، وفهمها الشامل يسهم في تحقيق بيئات تكنولوجيا المعلومات آمنة وفعالة. يتعين على المحترفين في مجال تكنولوجيا المعلومات الاستمرار في تطوير مهاراتهم ومتابعة التطورات الحديثة لضمان أمان النظم والشبكات في ظل التحديات المتزايدة للأمان السيبراني.

مصادر ومراجع

لتعزيز مصداقية وجودة المعلومات، يفضل الرجوع إلى مصادر موثوقة في مجال التكنولوجيا وأمان الشبكات. فيما يلي بعض المراجع التي يمكنك الاطلاع عليها للحصول على مزيد من التفاصيل حول ACL وتحكم الوصول:

- Cisco – Access Control Lists:

- رابط: Cisco – Access Control Lists

- مرجع مهم من Cisco، يوفر شرحاً مفصلاً حول كيفية إعداد واستخدام ACL في أجهزة Cisco.

- Network World – Understanding Access Control Lists:

- رابط: Network World – Understanding Access Control Lists

- مقالة توفر لمحة عامة حول فهم ACL وكيفية استخدامها في إدارة الوصول.

- TechTarget – Access Control List (ACL):

- رابط: TechTarget – Access Control List (ACL)

- موجز تقني حول مفهوم ACL وكيفية تكوينه واستخدامه.

- O’Reilly – Network Security with NetFlow and IPFIX:

- الكتاب: “Network Security with NetFlow and IPFIX” للمؤلف “Omar Santos”.

- يعطي نظرة شاملة حول الأمان في الشبكات ويشرح العديد من المفاهيم المتعلقة بتحكم الوصول.

- “CCNA Routing and Switching Complete Study Guide” by Todd Lammle:

- الكتاب: “CCNA Routing and Switching Complete Study Guide” للمؤلف “Todd Lammle”.

- يقدم شرحاً مفصلاً حول موضوعات مثل ACL كجزء من استعداد لشهادة CCNA.

- “Network Warrior” by Gary A. Donahue:

- الكتاب: “Network Warrior” للمؤلف “Gary A. Donahue”.

- يقدم معلومات تقنية عميقة حول مفاهيم الشبكات، بما في ذلك ACL.

يرجى مراجعة هذه الموارد للحصول على فهم أكبر وتوسيع المعرفة حول ACL وتحكم الوصول في بيئات الشبكات.