أهمية الهوية والأمان في تصميم أنظمة تكنولوجيا المعلومات

في عالم تكنولوجيا المعلومات، تعتبر مفاهيم الهوية والأمان جزءًا لا يتجزأ من تصميم الأنظمة وإدارتها، وتُشكِّل الأسس التي تعتمد عليها عمليات التحكم في الوصول وتحديد الصلاحيات. من بين تلك المفاهيم، يبرز بشكل رئيسي مُعرِّف الجلسة أو SID، الذي يُعَدُّ العنصر الحاسم في تمييز الكائنات الأمانية داخل بيئة نظام التشغيل Windows. فحين نتحدث عن SID، فإننا نتحدث عن هوية فريدة تُنَشَّأ وتُعطَى لكل كائن أماني، سواء كان مستخدمًا، مجموعة، أو كائنًا آخر يُستخدم في إدارة الأمان. إن فهم وظيفة وخصائص SID يُمكِّن المختصين ومديري الأنظمة من إدارة الأمان بكفاءة، ويُسهم في بناء بنية أمنية قوية تُحافظ على سرية وسلامة البيانات، وتضمن التحكم الدقيق في الوصول إلى الموارد.

الأساس النظري لمفهوم SID ودوره في إدارة الهوية

في أنظمة التشغيل التقليدية، تُعتمد مفاهيم الهوية والأمان على أرقام أو أسماء فريدة تُستخدم لتعريف الكائنات، لكن نظام Windows يتخذ من SID نموذجًا فريدًا يُميز الكائنات بشكل لا يتكرر. يُعدُّ SID بمثابة رقم تعريفي فريد، يُولَد تلقائيًا عند إنشاء كائن أمني جديد، ويُخزن ويُستخدم عبر كافة عمليات النظام لضمان التعريف الدقيق والمستمر. يملك كل كائن أمني، مثل المستخدم أو المجموعة، SID خاصًا يُميز هويته بشكل لا يتغير، حتى لو تم تغيير اسم المستخدم أو إعادة تسميته أو نقله إلى مجموعة أخرى.

الخصائص الأساسية لـ SID

- التمييز الفريد: يُعطَى SID لكل كائن أماني بشكل فريد، مما يمنع حدوث تداخل أو تكرار في الهوية بين الكائنات المختلفة.

- الثبات: يظل SID ثابتًا طوال عمر الكائن، حتى في حال تعديل اسمه أو خصائصه الأخرى، مما يضمن استمرارية التعريف والأمان.

- الطول والتكوين: يتكون SID من سلسلة من الأرقام والرموز، ويحتوي عادة على معرفات تتعلق بالسلطة المصدرة (مثل المجال أو الجهاز)، بالإضافة إلى سلسلة أرقام فريدة تعبر عن الكائن.

الهيكل الداخلي للـ SID

يتكون SID من عدة أجزاء مترابطة، تتضمن معرف السلطة (Authority Identifier)، وسلسلة أرقام فريدة (RID) التي تمثل الكائن، وتُخزن بشكل يُسهل التحقق من الهوية عند عمليات المصادقة والتحقق من الصلاحيات. يُمكن تصور تركيب SID عبر جدول يوضح الأجزاء المختلفة:

| الجزء | الوصف |

|---|---|

| معرف السلطة | يحدد نوع السلطة أو المؤسسة التي أصدرت SID، مثل المجال أو وحدة تحكم الدومين. |

| سلسلة الأرقام (RID) | رقم فريد يُعطى لكل كائن داخل السلطة المعنية، لضمان التمييز الشامل. |

كيفية إنشاء واستخدام SID في نظام Windows

عند إنشاء حساب مستخدم جديد في نظام Windows، يُولَد تلقائيًا SID فريد مرتبط بهذا المستخدم، ويتم تخزينه في قاعدة بيانات الأمان (Security Account Manager – SAM). عملية إنشاء SID تعتمد على مكونات عدة، أبرزها معرف السلطة الذي يُحدد الدومين أو الجهاز، ورقم RID الخاص بالمستخدم، والذي يُعطى بشكل متتابع لضمان عدم التكرار. عملية تخصيص RID تتم بواسطة وحدة تحكم الدومين أو النظام، بحيث تتجنب التداخل بين الكائنات المختلفة. بعد إنشاء SID، يتم إدراجه ضمن قواعد البيانات الخاصة بالنظام، ويُستخدم لاحقًا في عمليات المصادقة، التحقق، وتعيين الأذونات.

عمليات إدارة SID

تتضمن إدارة SID مجموعة من العمليات الأساسية التي يطبقها مسؤولو النظام ومديرو الأمان، مثل:

- توليد SID جديد: عند إنشاء مستخدم أو مجموعة جديدة، يتم توليد SID بواسطة النظام بشكل تلقائي، مع ضمان تميزه عن باقي الكائنات.

- التحقق من SID: أثناء عمليات المصادقة، يُفحص SID الخاص بالمستخدم للتحقق من هويته وصلاحياته، ويُقارن مع قواعد البيانات الخاصة بالأذونات.

- تعيين الأذونات بناءً على SID: تُحدد صلاحية الوصول إلى الملفات، المجلدات، أو الموارد الأخرى استنادًا إلى SID، بحيث يكون لكل كائن أماني حقوق وصول محددة.

- نقل أو إعادة تعيين SID: في حالات التكرار أو إعادة التكوين، قد يحتاج النظام إلى إعادة توليد أو تعديل SID، وهو إجراء حساس يتطلب دقة عالية لضمان استمرارية الأمان.

SID وأهميته في إدارة الأمان والصلاحيات

الوظيفة الأساسية التي يقوم بها SID تكمن في دوره كمعرِّف موثوق يُستخدم في تحديد الهوية والصلاحيات. عند محاولة المستخدم الوصول إلى مورد معين، يتم فحص SID الخاص به للتحقق من الأذونات المخصصة له، سواء كانت صلاحيات محلية أو صلاحيات مرتبطة بالمجموعة التي ينتمي إليها. لهذا، فإن إدارة وتخصيص SID بشكل صحيح تُعد من الركائز الأساسية للأمان في نظام Windows.

تطبيقات SID في إدارة الأذونات

عند إنشاء ملف أو مجلد، يُعيَّن له أذونات الوصول استنادًا إلى SID للمستخدمين والمجموعات ذات الصلة. فمثلاً، إذا أراد مسؤول النظام حصر حق الوصول إلى مجلد معين لمجموعة محددة، يقوم بتعيين أذونات على أساس SID الخاص بتلك المجموعة، مما يضمن أن فقط الأعضاء المصرح لهم يمكنهم الوصول. كذلك، يُستخدم SID في إدارة الأذونات على مستوى الشبكة، حيث تتحكم السياسات في صلاحيات المستخدمين عبر تعيين أذونات تعتمد على SID، سواء في بيئات العمل المحلية أو الشبكات الكبيرة.

الفرق بين SID واسم المستخدم

على الرغم من أن اسم المستخدم يُعبر عن هوية واضحة وسهلة الفهم، إلا أنه يمكن تغييره أو إعادة تسميته، مما قد يؤدي إلى تداخل في الهوية أو تكرارها. أما SID، فهو رقم فريد لا يتغير أبدًا، ويُستخدم كمرجع ثابت يُعتمد عليه في عمليات التحقق والأمان. لذلك، فإن النظام يعتمد على SID بشكل أساسي لضمان عدم التداخل أو التكرار في الهويات، وللحفاظ على سلامة إدارة الصلاحيات.

السياق الأوسع لاستخدام SID في بيئات الشبكة وإدارة السياسات

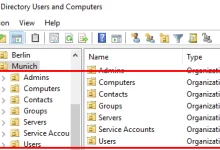

في بيئة المؤسسات الكبيرة، يلعب SID دورًا حيويًا في عمليات إدارة الهوية والوصول، خاصة في سياق Active Directory، حيث يُستخدم لتمثيل الكائنات داخل الدومين بشكل موحد، ويُسهل عمليات التفويض، إدارة السياسات، وتطبيق معايير الأمان. يتم توثيق كل SID ضمن قاعدة بيانات الدومين، ويُربط بسياسات أمنية معقدة تُحدد من خلالها صلاحيات الوصول، السياسات العامة، وإجراءات الاستجابة للحوادث.

استخدام SID في عمليات النسخ الاحتياطي والاستعادة

عند إجراء عمليات النسخ الاحتياطي للبيانات، يُخزن النظام سجلًا كاملًا لكافة الكائنات، بما في ذلك SID الخاص بكل مستخدم أو مجموعة. خلال استعادة البيانات، يُستخدم SID لضمان أن الكائنات المعنية تتطابق مع حقوقها الأصلية، وتُحافظ على العلاقة بين المستخدمين والملفات أو الموارد. هذا يُعدُّ ضروريًا للحفاظ على سلامة الأمان والامتثال للسياسات.

التحديات المرتبطة باستخدام SID وكيفية التعامل معها

على الرغم من أن SID يُعدُّ عنصرًا أساسيًا وفعالًا في إدارة الهوية والأمان، إلا أن هناك بعض التحديات التي تواجه استخدامه، خاصة في البيئات المعقدة أو عند عمليات التوسع والتحديث. من بين هذه التحديات:

تداخل SID وتكراره

في حالات التكرار أو التعديل غير الصحيح، قد يحدث تداخل في SID، مما يؤدي إلى صعوبة في التمييز بين الكائنات أو تعارض في الصلاحيات. للتعامل مع ذلك، تُستخدم أدوات إدارة الهوية والأمان التي تضمن توليد SID فريد، وتراقب عمليات التكوين لضمان عدم التداخل.

تغيير SID وتأثيره على الأمان

تغيير SID، سواء كان ذلك بسبب عمليات التكوين أو إعادة التثبيت، قد يسبب فقدان العلاقات بين الكائنات والبيانات المرتبطة. لذلك، يُنصح باتباع إجراءات دقيقة عند إجراء تغييرات على SID، وكذلك الاعتماد على أدوات استعادة البيانات التي تحافظ على التوافق بين الكائنات والحقوق.

ممارسات أفضل في إدارة SID

- استخدام أدوات موثوقة لتوليد وإدارة SID، والتأكد من عدم التكرار.

- تحديث السياسات والإجراءات بشكل دوري لضمان سلامة وتوافق SID مع التغييرات في البنية التحتية.

- تدريب فريق إدارة النظام على عمليات إدارة SID بشكل صحيح، وتوثيق العمليات لضمان الشفافية والمراجعة.

مقارنة بين SID وأنظمة الهوية الأخرى

بالنظر إلى مفهوم SID، يمكن مقارنته بأنظمة الهوية المعتمدة في بيئات أخرى، مثل أنظمة التعريف المركزي (مثل OAuth، OpenID Connect)، حيث تعتمد على رموز أو توكنات بدلاً من أرقام ثابتة. ومع ذلك، يظل SID في بيئة Windows فريدًا من نوعه، حيث يُعدُّ جزءًا لا يتجزأ من بنية الأمان المحلية، ويعمل ضمن إطار التحكم في الوصول الداخلي للنظام.

جدول المقارنة

| الميزة | SID في Windows | أنظمة الهوية الأخرى |

|---|---|---|

| الهوية الفريدة | رقم ثابت فريد، يُولد تلقائيًا عند الإنشاء | رموز أو توكنات ديناميكية، غالبًا تتغير مع كل جلسة أو عملية |

| الاعتمادية | ثابت طوال عمر الكائن، يعتمد عليه بشكل رئيسي في الأمان | يعتمد على توقيعات وتشفير، ويحتاج إلى عمليات تحقق مستمرة |

| الاستخدام في التحكم في الوصول | مُعتمَد عليه بشكل رئيسي، يُستخدم في السياسات والأذونات | يُستخدم غالبًا مع أنظمة التفويض المستندة إلى التوكنات |

| المرونة | قليل، حيث يُعتمد على رقم ثابت | عالي، مع إمكانية التحديث والتغيير بسهولة |

الختام والتوجيهات المستقبلية

في ختام هذا الاستعراض المفصل لمُعرِّف الجلسة (SID)، يتضح أن دوره يتجاوز مجرد رقم تعريفي، ليُصبح الركيزة الأساسية لبنية الأمان وإدارة الهوية في نظام Windows. يُعدُّ SID أداة حيوية لتمييز الكائنات بشكل فريد، وتسهيل عمليات التفويض، والتحكم في الوصول، مع ضمان استمرارية الأمان عبر الزمن. ومع تطور بيئات تكنولوجيا المعلومات، وتزايد الحاجة إلى إدارة هويات أكثر تعقيدًا، يُتوقع أن يتطور مفهوم SID ليشمل أدوات وتقنيات أكثر تكاملًا، تُمكِّن من إدارة الهوية بشكل أكثر مرونة وديناميكية، مع المحافظة على مستوى عالٍ من الأمان والموثوقية.

من المهم أن يولي مسؤولو أمن المعلومات اهتمامًا كبيرًا بكيفية توليد وإدارة SID بطريقة صحيحة، مع الالتزام بأفضل الممارسات والمعايير العالمية، وذلك لضمان عدم تكرار أو تداخل الهوية، ولتعزيز مستوى الأمان في البنى التحتية. بالإضافة إلى ذلك، يُنصح بالاعتماد على أدوات وبرمجيات متخصصة تدعم إدارة وتوثيق SID، وتوفر آليات للمراقبة والتدقيق، بهدف الحفاظ على سلامة النظام وثبات الهوية.

مراجع ومصادر للمزيد من الدراسة

تُعد هذه المصادر مرجعًا غنيًا للمختصين، وتوفر تفاصيل تقنية متعمقة حول كيفية عمل SID، إدارة الهوية، وتطبيقات الأمان في بيئة Windows. من الضروري أن يظل المختصون على اطلاع دائم على التطورات الجديدة، وأن يطبقوا أحدث الممارسات لضمان أمان أنظمتهم، والاستفادة القصوى من وظيفة SID في تعزيز أمن البيانات والبنية التحتية.