شرح شهادة CCNA 200-301: الدليل الشامل نحو احتراف شبكات Cisco

تُعَدُّ شهادة CCNA 200-301 واحدة من أبرز الشهادات المعتمدة عالميًا في مجال الشبكات. تتناول هذه الشهادة طيفًا واسعًا من الموضوعات، مثل أساسيات الشبكات، والاتصال بين الشبكات، والتهيئة الأساسية للموجِّهات والمبدِّلات، والحماية، والبرمجة، والكثير من الجوانب الفنية الأخرى التي يحتاجها المتخصِّص في عالم شبكات الحاسوب. سنسعى في هذا المقال إلى تقديم شرح مفصَّل ومطوَّل عن شهادة CCNA 200-301، مع التركيز على المفاهيم التقنية والعملية التي يحتاجها كل من يرغب في التميُّز في هذا المجال. يهدف هذا المقال إلى تقديم محتوى متكامل، يتناول مختلف أبعاد هذه الشهادة بأسلوب علمي مُفصَّل. سيجد القارئ في هذا المقال مصادر ومراجع لتعزيز فهمه، بالإضافة إلى هيكلية واضحة تتضمَّن عناوين فرعية (h2, h3, h4) تُغطي شتَّى المحاور المتعلقة بالشهادة.

تأتي أهمية CCNA 200-301 في كونها الأساس المتين الذي يُمهِّد الطريق نحو التخصصات الأعلى في مجال الشبكات، مثل CCNP و CCIE. ومن هذا المنطلق، يجدر بكل راغب في التميُّز في عالم الشبكات أن يفهم مفاهيم CCNA فهمًا عميقًا، لا يقتصر على الجانب النظري وحسب، بل يشمل الجانب التطبيقي كذلك. في هذا الدليل، سنقوم بتفصيل كل ما يتعلق بهذه الشهادة، بدءًا من المفاهيم الأساسية في بنية الشبكات، ومرورًا بموضوعات بروتوكولات التوجيه والتبديل والبنى التحتية اللاسلكية، وانتهاءً بأحدث التوجُّهات في مجال أتمتة الشبكات.

الفصل الأول: نظرة عامة على شهادة CCNA 200-301

1.1 ما هي شهادة CCNA؟

يُشير مصطلح CCNA إلى Cisco Certified Network Associate، وهي شهادة من شركة سيسكو تُعنى بتأهيل المتدرِّبين والمهنيين لفهم أساسيات شبكات الحاسب والتقنيات المُستخدمة في توجيه البيانات وتبديلها. تُعَد CCNA 200-301 النسخة الأحدث من الشهادة الأساسية لشركة سيسكو، حيث تم دمج عدة مجالات فيها لتُصبح أكثر شمولًا وتغطيةً لمفاهيم متنوعة وحديثة في مجال الشبكات.

1.2 أهمية الشهادة في سوق العمل

تُعتبر شهادة CCNA مدخلك نحو العديد من الفرص المهنية المرموقة. فأغلب الشركات تتطلَّع إلى توظيف أشخاص يمتلكون فهمًا واضحًا لبنية الشبكات، والقدرة على تشخيص المشكلات واستكشاف الأخطاء. وتفتح الشهادة أبوابًا عديدة أمام حامليها؛ مثل العمل كفني شبكات أو مهندس شبكات أو مسؤول عن البنية التحتية لتقنية المعلومات في المؤسسات.

1.3 التطوُّر التاريخي لشهادات CCNA

شهدت شهادات CCNA تطوُّرًا ملحوظًا عبر السنوات:

- إصدارات قديمة ركزت على مفاهيم Routing & Switching.

- إدماج مفاهيم الأمان وأساسيات التخزين السحابي في إصدارات لاحقة.

- دمج عدة مسارات (مثل CCNA Wireless, CCNA Security, CCNA Cloud) في شهادة واحدة شاملة، هي CCNA 200-301 الحالية.

أتى هذا التطوير نتيجة ازدياد تعقيد الشبكات وتنامي التقنيات المصاحبة لها، إذ ارتأت سيسكو أن تجمع بين تلك المفاهيم في شهادة واحدة تسمح لحاملها بالتعرُّف على أهم المفاهيم التقنية الأساسية والدخول إلى السوق بمهارات مرنة وقابلة للتطوير.

الفصل الثاني: الأساسيات النظرية للشبكات

2.1 تعريف الشبكات وأهدافها

الشبكات هي عبارة عن ربط مجموعة من الأجهزة المختلفة (حواسيب، مبدلات، موجِّهات، خوادم، إلخ) بهدف تبادل البيانات والموارد (مثل الطابعات وقواعد البيانات). وتأتي أهمية الشبكات من قدرتها على تسهيل التواصل وتبادل المعلومات بسرعة وكفاءة، مما ينعكس إيجابًا على إنتاجية المؤسسات والأفراد على حد سواء.

2.2 نموذج OSI وأهميته

يُعتبر نموذج OSI (Open Systems Interconnection) من أهم النماذج المرجعية التي تشرح آلية عمل بروتوكولات الشبكات على سبع طبقات. يساهم هذا النموذج في تقسيم عملية الاتصال الشبكي إلى خطوات مفهومة تُسهِّل على المهندسين تشخيص المشكلات وتتبع البيانات بشكل ممنهج. الطبقات السبع هي:

- Application: تحتوي على بروتوكولات وتطبيقات المستخدم النهائي (مثل HTTP, FTP).

- Presentation: مسؤولة عن تنسيق البيانات وتحويل صيغها (مثل التشفير وفك التشفير).

- Session: تهتم بإنشاء الجلسات بين الأجهزة وإدارتها.

- Transport: تشمل بروتوكولات النقل (مثل TCP و UDP) وتتولى تقسيم البيانات إلى مقاطع (Segments).

- Network: تهتم بعملية التوجيه وتحديد المسار (IP).

- Data Link: تتولَّى عنونة الأجهزة (Mac Address) والربط بين الشبكات الفرعية.

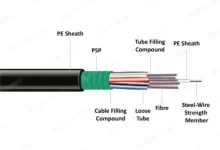

- Physical: تشمل المواصفات الفيزيائية للكابلات والإشارات.

2.3 بروتوكول TCP/IP

يُعَدُّ TCP/IP البروتوكول الأكثر انتشارًا في عالم الشبكات، إذ ينقسم إلى أربع طبقات في النموذج المرجعي (حسب نموذج الإنترنت). تعتمد شبكة الإنترنت على هذا البروتوكول بدرجة كبيرة، وتُصمَّم معظم معدات الشبكات لتتوافق مع معايير TCP/IP. يضم هذا النموذج طبقات رئيسية هي:

- Application

- Transport

- Internet

- Link (Network Access)

يسهِّل بروتوكول TCP/IP عمليات الإرسال السلس للبيانات عبر الإنترنت، ويوفر آليات للتحقق من وصول البيانات والتعامل مع الأخطاء.

2.4 الفرق بين OSI و TCP/IP

على الرغم من أن كليهما يُعطي تصورًا لتقسيم عملية الاتصال إلى طبقات متعددة، إلا أن OSI نموذج نظري يضم سبع طبقات، بينما TCP/IP نموذج عملي يستخدم فعليًا في الشبكات ويتكوَّن من أربع طبقات فقط. يُعدُّ نموذج OSI أكثر تفصيلًا، بينما يعتمد TCP/IP على معمارية متكاملة تُطَبَّق على نطاق واسع في الأجهزة الفعلية والشبكات الحية.

الفصل الثالث: بنية الشبكات المحلية (LAN) والموسَّعة (WAN)

3.1 الشبكات المحلية (LAN)

تمتد الشبكات المحلية عادة ضمن نطاق جغرافي محدود، مثل مكتب أو مبنى واحد. تُستخدَم المبدِّلات (Switches) في ربط الأجهزة ببعضها البعض عبر كابلات الإيثرنت أو الاتصال اللاسلكي. تتميَّز هذه الشبكات بالسرعات العالية وانخفاض زمن الاستجابة، نظرًا لقصر المسافات وقلة عدد المكونات الوسيطة.

3.2 الشبكات الواسعة (WAN)

بالمقابل، تمتد الشبكات الواسعة عبر مناطق جغرافية أكبر بكثير، وتستخدم وسائل مختلفة للاتصال (خطوط Leased Lines، وخطوط الألياف الضوئية، والوصلات اللاسلكية بعيدة المدى). من أشهر بروتوكولات WAN: PPP و Frame Relay و MPLS. تهدف الشبكات الواسعة إلى ربط عدة مواقع مؤسسية أو فروع تابعة لشركة واحدة أو عدة شركات، مما يتطلب تجهيزات خاصة مثل الموجِّهات (Routers) لتوجيه البيانات بكفاءة عبر المسافات الطويلة.

3.3 بيئات العمل المختلطة

في أغلب المؤسسات الحديثة، نجد مزيجًا بين الشبكات المحلية والشبكات الواسعة، بالإضافة إلى استخدام حلول سحابية لتخزين البيانات وتشغيل التطبيقات عن بُعد. يتطلَّب هذا المزيج توافر كفاءات تقنية قادرة على إدارة هذه الشبكات وضمان تواصلها معًا بشكل فعَّال، مع تطبيق السياسات الأمنية المناسبة.

الفصل الرابع: مكوِّنات الشبكة الأساسية في منهج CCNA

4.1 المبدِّلات (Switches)

تُعَدُّ المبدِّلات أحد الركائز الأساسية في أي شبكة محلية، إذ تعمل على ربط الأجهزة ضمن شبكة واحدة وتنظيم حركة البيانات عبر استخدام جداول العناوين الفيزيائية (MAC Address Table). في إطار شهادة CCNA 200-301، يتم التركيز على المفاهيم التالية:

- التعرُّف على أنواع المبدِّلات (Managed vs Unmanaged Switches)

- تهيئة المنافذ (Access Ports, Trunk Ports)

- تفعيل بروتوكول الشجرة الممتدة (STP) لمنع الحلقات

- إعداد الشبكات المحلية الافتراضية (VLANs)

- تفعيل بروتوكول VTP (VLAN Trunking Protocol)

4.2 الموجِّهات (Routers)

تتحكَّم الموجِّهات في توجيه حركة البيانات بين الشبكات المختلفة، وذلك بالاعتماد على عناوين IP وجداول التوجيه. خلال تحضيرك لـCCNA، ستتعلم:

- آلية عمل بروتوكولات التوجيه الأساسية مثل RIP و EIGRP و OSPF.

- كيفية تهيئة واجهات الموجِّهات وضبط بروتوكولات التوجيه الديناميكي.

- مفاهيم التوجيه الثابت والديناميكي وأفضلية كل منهما.

- استكشاف أخطاء التوجيه وإصلاحها.

4.3 الجدران النارية (Firewalls)

على الرغم من أن شهادة CCNA 200-301 لا تُعَدُّ متخصصة في الأمان الشبكي بشكل معمق كما في CCNA Security سابقًا، إلا أنها توفِّر أسس الحماية العامة. يتم التعرُّف على مفاهيم مثل ACLs (قوائم التحكُّم في الوصول) وعلى أنواع الجدران النارية واستخداماتها، إضافة إلى كيفية بناء سياسات أمان بسيطة.

4.4 أجهزة البوابة (Gateways) والأجهزة الأخرى

قد تتضمن الشبكة أيضًا أجهزة مثل Voice Gateways في حال دعم اتصالات الصوت عبر بروتوكول الإنترنت (VoIP)، وأجهزة Wireless Access Points لدعم الشبكات اللاسلكية، وأجهزة VPN Concentrators لدعم الاتصال الآمن عن بُعد. تتضمَّن شهادة CCNA 200-301 مفاهيم أساسية حول هذه الأجهزة وكيفية دمجها ضمن بنية الشبكة.

الفصل الخامس: بروتوكولات التوجيه (Routing Protocols)

5.1 مقدمة عن التوجيه

يُشير مفهوم التوجيه (Routing) إلى نقل الحزم (Packets) من شبكة إلى أخرى باستخدام عناوين IP. يختلف التوجيه عن عملية التبديل (Switching) التي تحدث في الشبكة المحلية وتعتمد على عناوين MAC. يعتمد نجاح عملية التوجيه على دقة جداول التوجيه التي يملكها كل موجِّه في الشبكة.

5.2 التوجيه الثابت (Static Routing)

يُمكِّننا التوجيه الثابت من تحديد المسارات يدويًا عبر أوامر يتم إدخالها في الموجِّه. على سبيل المثال، يمكنك استخدام الأمر ip route في نظام تشغيل سيسكو (IOS) لتعريف مسار ثابت نحو شبكة معيَّنة. في البيئات الصغيرة ذات التركيب البسيط، يكون التوجيه الثابت كافيًا. لكنه يُشكِّل تحدِّيًا في البيئات الكبيرة، إذ يتطلب تحديث كل موجِّه يدويًا في حال حدوث أي تغييرات في البنية.

5.3 بروتوكول RIP

RIP (Routing Information Protocol) هو أحد أقدم بروتوكولات التوجيه الديناميكي. يعتمد على خوارزمية Distance Vector، حيث تُقاس المسافة بعدد القفزات (Hops). على الرغم من سهولة تكوينه، إلا أنه غير مناسب للشبكات الكبيرة نظرًا لحده الأقصى للقفزات (15 قفزة) وبطء التحديثات النسبية.

5.4 بروتوكول EIGRP

EIGRP (Enhanced Interior Gateway Routing Protocol) هو بروتوكول تملكه شركة سيسكو، ويستخدم خوارزمية هجينة تعتمد على المسافة وخصائص أخرى مثل النطاق الترددي وزمن التأخُّر. يتميَّز EIGRP بالسرعة في بناء جداول التوجيه واستجابته الديناميكية للتغييرات في الشبكة. مع ذلك، فهو متاح فقط على أجهزة سيسكو، ما قد يُقيِّده عند دمج أجهزة من مُصنِّعين مختلفين.

5.5 بروتوكول OSPF

OSPF (Open Shortest Path First) هو بروتوكول قياسي يعتمد على خوارزمية Link State، حيث يحتفظ كل موجِّه برؤية كاملة عن الشبكة. يعتمد على حساب المسار الأقصر (Shortest Path) استنادًا إلى Dijkstra’s Algorithm. يعد OSPF مناسبًا للشبكات المتوسطة والكبيرة، ويُقسَّم فيها الشبكة إلى مناطق لتسهيل عملية التوجيه وتخفيف الحمل على الموجِّهات.

5.6 بروتوكول BGP

على الرغم من أن استخدامه لا يقتصر على البيئات المؤسسية الداخلية (IGP) مثل RIP و EIGRP و OSPF، إلا أن شهادة CCNA 200-301 تتطرَّق إلى BGP (Border Gateway Protocol) بوصفه بروتوكول التوجيه المُستخدم على نطاق الإنترنت بين الأنظمة المستقلة (Autonomous Systems). يحظى BGP بأهمية كبرى في شركات مزوِّدي الخدمة ومراكز البيانات الكبرى.

الفصل السادس: التبديل (Switching) والشبكات المحلية الافتراضية (VLAN)

6.1 مفهوم التبديل (Switching) في الإيثرنت

تستند معظم الشبكات المحلية (LAN) إلى تقنية Ethernet في الربط الفيزيائي والمنطقي. يعتمد المبدِّل في توجيه حزم البيانات إلى المنفذ المناسب على عنوان MAC. تحتفظ كل منفذ بسجل يحتوي على عناوين MAC للأجهزة المتصلة به أو التي تم تمرير البيانات منها. تُحدَّث هذه الجداول ديناميكيًا مع مرور البيانات عبر الشبكة.

6.2 الشبكات المحلية الافتراضية (VLANs)

تسمح VLANs بتقسيم الشبكة إلى عدة نطاقات منطقيَّة على الرغم من تشارك نفس البنية الفيزيائية. على سبيل المثال، يمكن فصل قسم الموارد البشرية عن قسم المالية أو عن قسم المبيعات عبر VLANs مختلفة. تساهم هذه التقنية في تحسين كفاءة الشبكة وتقليل نطاق البث الإذاعي (Broadcast Domain)، فضلًا عن تعزيز الأمان.

6.3 تكوين VLAN على أجهزة سيسكو

عادةً ما نستخدم أوامر مثل vlan database أو ننتقل إلى وضع التهيئة العالمية ثم نكتب vlan [vlan-id]. بعد إنشاء VLAN، نحدِّد أي المنافذ ستعمل عليها عبر الأمر switchport access vlan [vlan-id]. أما المنافذ التي تنقل أكثر من VLAN (Trunk Ports) فيُستخدَم معها الأمر switchport mode trunk لضبط خصائصها.

6.4 بروتوكول الشجرة الممتدة (STP)

يقضي STP (Spanning Tree Protocol) على مشكلة الحلقات التي قد تنشأ في الشبكة نتيجة وجود مسارات بديلة بين المبدِّلات. يقوم STP بتعطيل بعض المسارات لتفادي الحلقات مع الاحتفاظ بالمسارات الفعالة لضمان استمرارية الاتصال. هناك نُسخ محسَّنة من STP مثل RSTP (Rapid Spanning Tree Protocol) تُسرِّع عملية إعادة حساب الشجرة الممتدة.

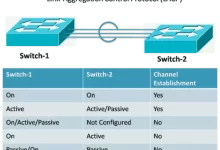

6.5 بروتوكول VTP

يستخدم VTP (VLAN Trunking Protocol) لإدارة VLANs مركزيًا عبر مشاركة معلومات VLAN بين المبدِّلات المتصلة. يمكن للمبدِّل أن يعمل بأحد الأوضاع التالية:

- Server: يمكنه إنشاء VLANs وتعديلها ونشر المعلومات لباقي المبدِّلات.

- Client: يستقبل المعلومات فقط من المبدِّل المسؤول ولا يمكنه إنشاء VLANs محليًا.

- Transparent: يتجاهل معلومات VTP الواردة ولا ينشرها، لكنه يسمح بإنشاء VLANs محليًا.

الفصل السابع: أساسيات العنونة (IP Addressing) وتقسيم الشبكات (Subnetting)

7.1 بنية عناوين IP

يتكون عنوان IPv4 من 32 بت مقسَّمة إلى أربعة أقسام (Octets)، كل قسم يتراوح من 0 إلى 255. تُستخدَم هذه العناوين في توجيه البيانات عبر الإنترنت والشبكات الداخلية. بالإضافة إلى IPv4، بدأت الكثير من الشركات في تبني IPv6، الذي يعتمد على عناوين بطول 128 بت، وذلك لتجاوز مشكلة محدودية عناوين IPv4.

7.2 مفهوم Subnet Mask

يُستخدم Subnet Mask في تحديد الجزء الخاص بالشبكة (Network Portion) والجزء الخاص بالأجهزة المضيفة (Host Portion) في عنوان IP. مثلًا، إذا كان لدينا عنوان IP 192.168.1.10 وقناع الشبكة 255.255.255.0، فإن الأوكتات الثلاثة الأولى (192.168.1) تمثِّل جزء الشبكة، بينما الأوكتت الأخير (10) يمثل جزء المضيف.

7.3 تقسيم الشبكات (Subnetting)

تهدف تقنية Subnetting إلى تقسيم شبكة كبيرة إلى شبكات أصغر تُعرف باسم Subnets. يساعد هذا في تحسين إدارة عناوين IP وتقليل حركة البث الإذاعي، إضافة إلى تعزيز الأمان. يعتمد Subnetting على “استعارة” بعض البتات من جزء المضيف لتحويلها إلى جزء من الشبكة. وعلى الرغم من أن Subnetting قد يبدو معقَّدًا للمتبدئين، إلا أنه من أهم الأساسيات التي يتوجَّب إتقانها للنجاح في CCNA.

7.4 الحسابات العملية في Subnetting

لإتقان Subnetting، يجب تعلم كيفية حساب عدد الشبكات وعدد المضيفين المتاح في كل شبكة بعد إجراء التقسيم. على سبيل المثال:

- عند استعارة بت واحد من جزء المضيف، يتم مضاعفة عدد الشبكات الفرعية المتاحة.

- عند استعارة n من البتات، يصبح عدد الشبكات الفرعية

2^n، بينما يكون عدد المضيفين في كل شبكة2^(H-n) - 2حيثHهو إجمالي البتات المتاحة للمضيف في الأصل.

تُستخدَم -2 لأن أول عنوان في الشبكة عادةً يكون عنوان الشبكة (Network Address)، وآخر عنوان يُستخدم كعنوان البث (Broadcast Address).

7.5 جدول مختصر لنطاقات IP الافتراضية

| الفئة | النطاق | قناع الشبكة الافتراضي | عدد الشبكات | عدد المضيفين |

|---|---|---|---|---|

| A | 0.0.0.0 – 127.255.255.255 | 255.0.0.0 | 126 شبكة (باستثناء 127 للأغراض الخاصة) | 16,777,214 لكل شبكة |

| B | 128.0.0.0 – 191.255.255.255 | 255.255.0.0 | 16,384 شبكة | 65,534 لكل شبكة |

| C | 192.0.0.0 – 223.255.255.255 | 255.255.255.0 | 2,097,152 شبكة | 254 لكل شبكة |

هذا التقسيم التقليدي بات أقل أهمية في ظل اعتماد CIDR (Classless Inter-Domain Routing) الذي يسمح بتخصيص أقنعة الشبكات بشكل مرن يتجاوز الحدود الصارمة للفئات (Class A, B, C).

الفصل الثامن: بروتوكولات الطبقة الرابعة (Transport Layer) وأساسيات النقل

8.1 بروتوكول TCP

TCP (Transmission Control Protocol) هو بروتوكول يعتمد على الاتصال الموثوق (Connection-Oriented)، حيث يضمن وصول البيانات على النحو الصحيح بفضل آليات التحقق من الأخطاء وإعادة الإرسال. يستخدم جلسات افتراضية (Sessions) عبر آلية Three-Way Handshake لإنشاء الاتصال وإنهائه.

8.2 بروتوكول UDP

UDP (User Datagram Protocol) هو بروتوكول خفيف ولا يعتمد على اتصال موثوق. يُستخدم في التطبيقات التي تتطلب سرعة في الإرسال أكثر من الاحتياج لتوكيد وصول البيانات، مثل تطبيقات الفيديو المباشرة (Streaming) والألعاب عبر الإنترنت.

8.3 المنافذ (Ports)

يعتمد كل من TCP و UDP على مفهوم المنافذ (Ports) لتمييز التطبيقات المختلفة على نفس الجهاز. على سبيل المثال، يعمل خادم الويب عادة على المنفذ 80 (HTTP) أو المنفذ 443 (HTTPS)، بينما يستخدم خادم البريد بروتوكولات SMTP على المنفذ 25، وPOP3 على المنفذ 110، إلخ.

الفصل التاسع: الأمان في الشبكات (Network Security)

9.1 أساسيات حماية الشبكات

ترتكز حماية الشبكات على منع الوصول غير المصرح به للبيانات والأجهزة. يتطلب ذلك تطبيق مفاهيم مثل التعريف بالمستخدمين (Authentication) وإدارة الصلاحيات (Authorization) ومراقبة الأنشطة (Accounting)، والمعروفة اختصارًا بـ AAA. يُعد تفعيل قوائم التحكم في الوصول (ACLs) خطوة أولية وحاسمة للحد من حركة المرور غير المرغوب فيها.

9.2 قوائم التحكم في الوصول (ACLs)

ACLs هي آليات أمان تُستخدَم للتحكُّم في أنواع الحركة المرورية المسموح بعبورها على أجهزة الشبكة. تُعرَّف ACLs عادةً على واجهات الموجِّه (Router Interfaces) أو المبدِّل في بعض الحالات. يمكن ضبطها بناءً على عناوين المصدر والوجهة والبروتوكول والمنفذ. وهناك نوعان رئيسيان من ACLs:

- Standard ACLs: تتحكَّم بالمرور اعتمادًا على عنوان المصدر فقط.

- Extended ACLs: تتحكَّم بالمرور بناءً على عناوين المصدر والوجهة بالإضافة إلى نوع البروتوكول والمنفذ.

9.3 الأمن الفيزيائي (Physical Security)

لا تقل حماية مراكز البيانات وأجهزة الشبكات ماديًا أهمية عن الحماية البرمجية. يشمل ذلك تقييد الوصول إلى أجهزة المبدِّلات والموجِّهات وخوادم الشبكة، وضمان توفير طاقة احتياطية، وإجراءات التبريد المناسبة، وغيرها.

9.4 مفاهيم WSA و ESA

في إطار شهادة CCNA، يتم إعطاء نبذة عن تقنيات الأمان على مستوى البريد الإلكتروني أو الويب، مثل WSA (Web Security Appliance) و ESA (Email Security Appliance) اللتين توفرهما سيسكو. تهدف هذه الحلول إلى حماية الشبكات من الهجمات المُستندة إلى الويب أو البريد الإلكتروني، وذلك عبر فلترة حركة مرور الويب وفحص الرسائل الإلكترونية للبرمجيات الضارة.

الفصل العاشر: الشبكات اللاسلكية (Wireless Networking)

10.1 أساسيات الشبكات اللاسلكية

تعتمد الشبكات اللاسلكية على تقنيات مثل 802.11 (Wi-Fi) لربط الأجهزة بالنطاقين 2.4 جيجاهرتز أو 5 جيجاهرتز. تتضمَّن CCNA 200-301 مفاهيم أساسية حول كيفية نشر نقاط الوصول اللاسلكية (Access Points)، واختيار التردد المناسب، وتأمين الاتصال اللاسلكي باستخدام بروتوكولات التشفير WPA2/WPA3.

10.2 أنواع البُنى اللاسلكية

- شبكات البنية التحتية (Infrastructure Mode): تعتمد على وجود نقاط وصول (APs) متصلة بالمبدِّلات.

- شبكات النظير-إلى-النظير (Ad-hoc): لا يوجد نقطة وصول مركزية، وتتصل الأجهزة ببعضها مباشرة.

10.3 التحديات في الشبكات اللاسلكية

يشمل ذلك التداخل الكهرومغناطيسي، والاختراقات الأمنية المحتملة، وإدارة القنوات والتردُّدات، وضمان التغطية الشاملة خصوصًا في المنشآت الكبيرة.

الفصل الحادي عشر: التمثيل الافتراضي للشبكات (Virtualization) والحوسبة السحابية

11.1 مقدمة حول التمثيل الافتراضي (Virtualization)

يُشير مفهوم التمثيل الافتراضي إلى تشغيل عدة أجهزة افتراضية على جهاز فعلي واحد، مما يوفِّر مرونة في إدارة الموارد وتقليل النفقات. بالنسبة للشبكات، يمكن تمثيل المبدِّلات والموجِّهات افتراضيًا عبر حلول مثل vSwitch و vRouter، مما يُسهِّل الاختبارات والتطبيقات التجريبية.

11.2 الحوسبة السحابية

تسمح تقنيات الحوسبة السحابية (Cloud Computing) مثل IaaS و PaaS و SaaS للشركات بالاستفادة من البنية التحتية والتطبيقات المستضافة في السحابة، ما يوفِّر مرونة أكبر في التوسُّع وتقليل التكاليف المرتبطة بالأجهزة المادية.

11.3 مزايا دمج الشبكات مع السحابة

- إمكان التوسُّع السريع (Scalability).

- تقليل تكاليف الأجهزة والصيانة.

- المرونة في الوصول إلى الخدمات من أي مكان.

- زيادة مستوى التوافرية (High Availability) ودعم الاسترداد من الكوارث (Disaster Recovery).

الفصل الثاني عشر: أتمتة الشبكات (Network Automation) والبرمجة

12.1 مقدمة حول أتمتة الشبكات

مع تطوُّر الشبكات وتعقُّدها، أصبحت أتمتة الشبكات أمرًا ضروريًا لتقليل الأخطاء البشرية وتسريع التهيئة والإدارة. يشمل ذلك كتابة سكربتات تقوم بضبط مئات الأجهزة الشبكية في وقت واحد وإجراء تحديثات دورية لبرمجيات التشغيل.

12.2 واجهات برمجة التطبيقات (APIs)

توفر العديد من أجهزة الشبكات الحديثة واجهات برمجة تطبيقات (REST APIs) تتيح للمهندسين تنفيذ أوامر الضبط وقراءة الإحصائيات عبر بروتوكولات مثل HTTP/HTTPS. يتيح ذلك بناء أدوات برمجية مخصَّصة لأتمتة المهام الروتينية.

12.3 لغات البرمجة الشائعة في عالم الأتمتة

ينصح العديد من الخبراء بتعلُّم لغات مثل Python نظرًا لسهولة استخدامها وتوفُّر العديد من المكتبات المتخصصة في التواصل مع أجهزة الشبكات عبر بروتوكولات SSH و Telnet و NETCONF. على سبيل المثال، هناك مكتبات مثل Paramiko و NAPALM و netmiko تُبسِّط عملية الاتصال وضبط الأجهزة.

12.4 DevNet Associate

على غرار CCNA، طرحت سيسكو شهادات جديدة تركِّز على جوانب التطوير والبرمجة في الشبكات مثل DevNet Associate. بالنسبة لمَن يرغب في التعمق في مجال أتمتة الشبكات والبرمجة، فقد يطمح للحصول على هذه الشهادة لاحقًا بعد التأسيس القوي في CCNA.

الفصل الثالث عشر: إدارة الأجهزة واستكشاف الأخطاء وإصلاحها

13.1 أوامر إدارة أجهزة سيسكو

في سياق شهادة CCNA 200-301، سيتعرَّف الدارسون على مجموعة كبيرة من الأوامر المستخدمة في نظام تشغيل سيسكو (Cisco IOS)، مثل:

enable: للانتقال إلى وضع الامتياز.configure terminal: للدخول إلى وضع التهيئة العامة.show running-config: لعرض الإعدادات الحالية.show ip interface brief: لعرض نظرة سريعة على واجهات الجهاز وحالاتها.show ip route: لعرض جدول التوجيه.

13.2 منهجية استكشاف الأخطاء وإصلاحها

- جمع المعلومات: استخدام أوامر مثل

pingوtracerouteوshowالمختلفة. - تحليل المعلومات: تحديد أين تقع المشكلة (طبقة فيزيائية، شبكة، نقل، تطبيق).

- اختبار الفرضيات: إجراء تغييرات بسيطة لفهم سلوك الشبكة (إلغاء تفعيل ACL، تغيير المسار).

- تطبيق الإصلاح: بعد تحديد السبب الجذري، ننفِّذ الحلول المناسبة.

13.3 التحديث والنسخ الاحتياطي

من الضروري تحديث أنظمة تشغيل المبدِّلات والموجِّهات لتلافي الثغرات ودعم الميزات الجديدة. يُنصَح كذلك بإجراء نسخ احتياطي دوري لملف الإعدادات (Configuration file) حتى يمكن استعادته سريعًا حال وقوع أي مشكلة.

الفصل الرابع عشر: البيئة الاختبارية لشهادة CCNA 200-301

14.1 مكوِّنات الامتحان

يغطي امتحان CCNA 200-301 العديد من المحاور، أبرزها:

- أساسيات الشبكات (Network Fundamentals)

- الوصول إلى الشبكة (Network Access)

- IP Connectivity

- IP Services

- Security Fundamentals

- Automation and Programmability

14.2 كيفية التحضير للامتحان

يمكن الاستعانة بعدة مصادر لتحضير الامتحان، مثل الكتب الرسمية من سيسكو، والمنصات التدريبية عبر الإنترنت، ومحاكيات الشبكات (Packet Tracer, GNS3, EVE-NG) للتطبيق العملي. يُنصَح بشدة بممارسة السيناريوهات الفعلية على الأجهزة الافتراضية أو الحقيقية.

14.3 نصائح للاختبار

- فهم عميق للمفاهيم بدلًا من حفظ الأوامر فقط.

- تخصيص وقت لمراجعة أساسيات Subnetting وأوامر الضبط الأساسية.

- استخدام الاختبارات التجريبية (Practice Exams) لقياس مستوى الاستعداد.

- إدارة الوقت أثناء الامتحان وتفادي القفز العشوائي بين الأسئلة.

الفصل الخامس عشر: نصائح عملية من تجارب حقيقية

15.1 العمل التطبيقي في المعامل

أفضل وسيلة لترسيخ المفاهيم هي بناء مختبرات صغيرة ومحاكاة سيناريوهات الشبكات المتنوعة. يمكن استخدام Packet Tracer من سيسكو، وهو أداة رسمية تدعم عددًا كبيرًا من أوامر IOS وتوفِّر واجهة سهلة للتعلُّم. لمن يرغب في بيئة أكثر واقعية، يمكنه استخدام GNS3 أو EVE-NG لتشغيل أنظمة تشغيل سيسكو الفعلية افتراضيًا.

15.2 الربط بين المفاهيم

لا يجب دراسة كل باب بشكل منعزل. على سبيل المثال، ترتبط VLAN ببروتوكول STP، وتقسيم الشبكات (Subnetting) مرتبط بعمليات التوجيه (Routing). يضمن الربط بين المفاهيم استيعابًا أشمل وقدرة على استكشاف الأخطاء المتشعبة.

15.3 التركيز على الأمان

في ظل تزايد الهجمات السيبرانية، لم يعد يكفي إنشاء شبكة تعمل بكفاءة عالية فقط، بل يجب تحصينها ضد التهديدات. على الرغم من أن CCNA ليست شهادة متخصصة بالأمن بشكل مفصَّل، إلا أن تغطية المفاهيم الأساسية للأمان (ACL, AAA, Port Security) أصبح عنصرًا ضروريًا لنجاح أي مهندس شبكات.

الفصل السادس عشر: اتجاهات مستقبلية

16.1 الشبكات المعرفة بالبرمجيات (SDN)

تُعد SDN (Software-Defined Networking) أحد أهم التوجهات الحديثة، حيث يتم فصل طبقة التحكم (Control Plane) عن طبقة التوجيه الفعلي (Data Plane). يسمح هذا الفصل بالتحكم المركزي في الشبكة عبر وحدات تحكم برمجية (SDN Controller) مثل OpenDaylight وغيرها.

16.2 شبكات مراكز البيانات

تزداد أهمية شبكات مراكز البيانات مع توسُّع الحوسبة السحابية، حيث تُعَد بروتوكولات مثل VXLAN و EVPN أساسية لبناء بنية تحتية شبكة واسعة النطاق. يعتمد الكثير من هذه التقنيات على مفاهيم التمثيل الافتراضي وأتمتة النشر.

16.3 إنترنت الأشياء (IoT)

يُتوقَّع أن يتجاوز عدد الأجهزة المتصلة بالإنترنت مليارات الأجهزة في السنوات المقبلة. يتطلب هذا شبكة بنية تحتية قادرة على التعامل مع أعداد هائلة من الأجهزة ذات القدرات المحدودة أحيانًا، مما يفتح المجال أمام بروتوكولات جديدة ونماذج أمنية متطورة.

الفصل السابع عشر: المراجع العلمية والمصادر المقترحة

17.1 كتب رسمية من Cisco Press

- CCNA 200-301 Official Cert Guide, Volume 1

- CCNA 200-301 Official Cert Guide, Volume 2

17.2 مواقع وتدريبات عبر الإنترنت

- Cisco Official Website: يُوفِّر المواد الرسمية والوثائق التقنية.

- Cisco Learning Network: منتديات وتدريبات واختبارات تجريبية.

17.3 برامج المحاكاة والتدريب العملي

- Packet Tracer: محاكي رسمي من سيسكو للمبتدئين والمتوسِّطين.

- GNS3: أداة احترافية لدعم IOS الفعلي.

- EVE-NG: بيئة افتراضية تدعم أنظمة تشغيل شبكية متعدِّدة.

17.4 مصادر عالمية أخرى

- CompTIA Network+: مراجع مفيدة في أساسيات الشبكات.

- IEEE Explore: يحتوي على أوراق علمية متقدمة في مجال الشبكات.

- IETF RFCs: المواصفات القياسية لبروتوكولات الإنترنت.

الخاتمة

يتطلَّب النجاح في عالم الشبكات، وخاصة في امتحان CCNA 200-301، فهمًا عميقًا للأساسيات والمفاهيم المتقدِّمة على حد سواء. لم تَعُد المعرفة النظرية وحدها كافية، بل ينبغي التدرب العملي على تجهيز الشبكات واستكشاف الأخطاء وحلِّها وأتمتة المهام الضرورية. مع التقدُّم التكنولوجي السريع، سيجد المتخصِّص في الشبكات نفسه أمام تحديات مستمرة تتطلَّب منه متابعة مستجدات الصناعة، سواء في مجال الأمان الشبكي أو التمثيل الافتراضي أو حلول الحوسبة السحابية.

يمثِّل هذا الدليل محاولة لتقديم شرح موسَّع وشامل لعالم CCNA 200-301، وهو مناسب كمرجع متكامل للمبتدئين ولمن لديه معرفة متوسطة في هذا المجال. يمكن الاعتماد على المصادر والمراجع المذكورة لتطوير المعرفة بشكل أكبر والتحضير للامتحان بشكل فعَّال. إن الجمع بين النظري والتطبيقي سيضمن وصول المتدرِّب إلى مستوى الاحتراف المطلوب في إدارة الشبكات وبنيتها التحتية.

وبفضل التطوُّرات المتلاحقة، لا تنتهي رحلة التعلُّم عند الحصول على شهادة CCNA فحسب، بل تظل الرغبة في تطوير المهارات وتحسين الأداء العملي أمرًا محوريًا. ستساعدك الأساسيات والمهارات المكتسبة من خلال CCNA على الانتقال بسهولة إلى تخصصات أكثر عُمقًا مثل أمان المعلومات (Cybersecurity) أو الشبكات المعرفة بالبرمجيات (SDN) أو حتى البنية التحتية السحابية (Cloud Infrastructure). وما دام حب الاستطلاع والرغبة في التعلُّم مستمرين، ستبقى آفاق النمو والفرص المهنية واسعة ومتجدِّدة في عالم الشبكات.

المصادر والمراجع

- Cisco. (2020). CCNA 200-301 Official Cert Guide, Volume 1. Cisco Press.

- Cisco. (2020). CCNA 200-301 Official Cert Guide, Volume 2. Cisco Press.

- Learning@Cisco, Cisco Systems, Inc. Cisco Learning Network

- IEEE. IEEE Xplore

- IETF. The Internet Engineering Task Force

يمثِّل هذا المقال أرضية شاملة للانطلاق نحو عالم إدارة الشبكات. عند الممارسة العملية والتعرُّف على السيناريوهات الواقعية، تتشكل لديك المهارات الحقيقية التي لا يمكن لأي مصدر نظري وحده أن يمنحها. ولكل من يسعى إلى خوض اختبار CCNA 200-301 أو تعزيز معرفته بالشبكات، يجب أن يكون التطبيق العملي واستخدام أدوات المحاكاة والتجارب الحية في صدارة أولوياته، لتكوين خبرة صلبة تؤهله للنجاح والتميز في هذا المجال الحيوي والمتجدد.