دور جدران الحماية في تعزيز أمان الشبكات

في عالم حماية الشبكات وتأمين الأنظمة، يُعد جدار الحماية أحد الركائز الأساسية التي تضمن سلامة البيانات والنظم من التهديدات الخارجية والداخلية على حد سواء. ومن بين الأدوات التي برزت بقوة كوسيلة مرنة وفعالة لتحقيق السيطرة على حركة البيانات، تأتي أداة IPTables، التي تعتبر من الأدوات الأساسية والجوهرية في إدارة أمن الشبكات على أنظمة Linux. فهي تتيح للمسؤولين عن الشبكات تصميم وتنفيذ قواعد أمان معقدة ومرنة، تُمكن من تصفية البيانات، منع الهجمات، وتوفير بيئة آمنة تتكيف مع متطلبات المؤسسات المختلفة.

يُعد IPTables إطار عمل قوي يعتمد على قواعد محددة، تُكتب وتُطبق على حركة البيانات التي تمر عبر الشبكة، بحيث يمكن من خلاله تحديد مسارات البيانات، وأوجه التفاعل معها، وفرض السياسات الأمنية المختلفة. يقوم هذا النظام على مبدأ البساطة من ناحية، والمرونة من ناحية أخرى، حيث يمكن تخصيصه بسهولة ليلائم متطلبات أي بيئة شبكية، سواء كانت صغيرة أو كبيرة، محلية أو موزعة، خاصة أو عامة.

الأساسيات المفهومة حول IPTables

لفهم كيفية عمل IPTables بشكل متكامل، يجب أن نبدأ بتعريف المفاهيم الأساسية المرتبطة به، والتي تُعد حجر الأساس لكل من يرغب في تصميم جدار حماية قوي وفعال. أولاً، مفهوم القواعد (Rules)، حيث تتكون القاعدة من مجموعة من المعايير والتعليمات التي تحدد كيفية التعامل مع حركة البيانات التي تتوافق أو لا تتوافق مع معايير معينة. هذه القواعد تُكتب بشكل دقيق، وتحدد بشكل واضح ما إذا كانت حركة البيانات ستُسمح بالمرور، تُرفض، أو تُعالج بطريقة خاصة.

عند الحديث عن القواعد، من المهم فهم أن كل قاعدة تتكون من مجموعة من العناصر الأساسية، والتي تشمل على سبيل المثال لا الحصر:

- المصدر (Source): عنوان IP أو نطاق العناوين الذي تأتي منه البيانات.

- الوجهة (Destination): عنوان IP أو نطاق العناوين الذي تتجه إليه البيانات.

- البروتوكول (Protocol): مثل TCP، UDP، ICMP، وغيرها.

- المنفذ (Port): رقم المنفذ على الجهاز الذي يتم استهدافه، مثل 80 للمواقع HTTP أو 443 لـ HTTPS.

- العمل (Action): إما ACCEPT، DROP، أو REJECT، والتي تحدد رد الفعل عند مطابقة القاعدة.

يمكن للمسؤولين إضافة قواعد معقدة تعتمد على حالات متعددة، تتيح مرونة عالية في التحكم بحركة البيانات، سواء كانت حركة واردة أو صادرة أو تمر عبر النظام (Forwarding). على سبيل المثال، يمكن إعداد قاعدة لمنع وصول أي اتصال من عنوان IP معين، أو السماح فقط بمرور البيانات عبر منفذ معين، أو حتى تطبيق قواعد أكثر تعقيدًا تعتمد على الحالة أو توقيت اليوم.

الأوامر الأساسية لإدارة IPTables

عند العمل مع IPTables، تتوفر مجموعة من الأوامر التي تُستخدم بشكل رئيسي لإنشاء، عرض، تعديل، أو حذف القواعد. من بين الأوامر الأكثر استخدامًا:

إضافة قواعد جديدة

iptables -A [سلسلة] [الخيارات] [الحركة]حيث أن -A تعني إضافة قاعدة في نهاية السلسلة، و[السلسلة] يمكن أن تكون INPUT، OUTPUT، أو FORWARD، حسب نوع حركة البيانات التي نريد التعامل معها.

عرض القواعد الحالية

iptables -Lيعرض جميع القواعد المطبقة على الجدار الناري، مع تفاصيلها، مما يسهل على المسؤول تحليل السياسات الحالية والتأكد من تنفيذها بشكل صحيح.

حذف قاعدة معينة

iptables -D [السلسلة] [رقم القاعدة]حيث أن -D تستخدم لحذف قاعدة محددة، ويتم تحديدها عادة عبر رقمها في السلسلة، والذي يمكن معرفته باستخدام الأمر iptables -L –line-numbers.

تحديد السياسة الافتراضية

iptables -P [السلسلة] [العمل]حيث أن -P يُستخدم لتعيين الإجراء الافتراضي للسلسلة، مثل ACCEPT أو DROP، وهو مهم لضبط سلوك الجدار الناري بشكل عام.

السلاسل والجداول في IPTables

لفهم أعمق لوظائف IPTables، من الضروري التعرف على مفهوم السلاسل والجداول. فالسلاسل (Chains) تمثل مسارات محددة لحركة البيانات، وتُستخدم لتصنيف القواعد حسب نوع البيانات أو نوع الحماية المطلوب تطبيقه. أما الجداول (Tables)، فهي مجموعات من السلاسل، وتُحدد نوع العمليات التي يتم تنفيذها.

السلاسل الرئيسية

- INPUT: تُطبق على حزم البيانات الواردة إلى النظام. تستخدم لفرض السياسات على البيانات القادمة من الشبكة الخارجية.

- OUTPUT: تُطبق على حزم البيانات الصادرة من النظام. تتيح التحكم في البيانات التي يرسلها النظام نفسه.

- FORWARD: تُطبق على البيانات التي تمر عبر الجهاز من شبكة إلى أخرى، وتُستخدم بشكل رئيسي في أجهزة التوجيه (routers).

الجداول الرئيسية

| اسم الجدول | وظيفته الرئيسية | استخداماته الرئيسية |

|---|---|---|

| Filter | تحديد ما إذا كانت الحزم ستُقبل أو ترفض | التحكم الأساسي في المرور، منع الهجمات، تصفية المحتوى |

| NAT | تغيير عناوين IP وتوجيه البيانات | توجيه عناوين الشبكة، ترجمة عناوين الشبكة الداخلية إلى عناوين خارجية |

| Mangle | تعديل حزم البيانات، تغيير الرؤوس (headers) | تعديل البيانات، تطبيق سياسات خاصة، إعدادات متقدمة |

| Raw | تعطيل تتبع الحالة | حالات خاصة من التصفية، تحسين الأداء في بعض الحالات |

تتبع الحالة وتفعيل الميزات المتقدمة

واحدة من القدرات القوية في IPTables هو القدرة على تتبع حالة الاتصال (Connection Tracking)، التي تسمح للجدار الناري بمعرفة حالة الاتصال الحالية، سواء كانت اتصالًا جديدًا، قائمًا، أو ردًا على اتصال سابق. هذا يتيح إنشاء قواعد أكثر ذكاءً ومرونة، حيث يمكن السماح أو رفض حركة البيانات بناءً على الحالة، مما يقلل من الحاجة إلى قواعد متكررة ومعقدة.

على سبيل المثال، يمكن إعداد قاعدة تسمح بمرور الاتصالات الجديدة من خلال:

iptables -A INPUT -m state --state NEW -j ACCEPTوالتي تتيح فقط الاتصالات الجديدة، مع رفض باقي البيانات غير المتوافقة مع الحالة.

بالإضافة إلى ذلك، توفر IPTables إمكانيات التحكم في معدل الحركة (Rate Limiting)، حيث يمكن فرض حدود على عدد الحزم المسموح بها في فترة زمنية معينة، مما يحمي من هجمات مثل هجمات الحرمان من الخدمة (DoS).

استخدام الوحدات الإضافية (Modules)

واحدة من أبرز ميزات IPTables هي قابلية التوسعة عبر الوحدات (Modules)، التي تضيف وظائف متخصصة، وتسمح بتخصيص الجدار الناري بشكل أكبر. على سبيل المثال، يمكن استخدام وحدة geoip لتحديد الموقع الجغرافي لعناوين IP، مما يتيح فرض سياسات استنادًا إلى الموقع، كحجب أو السماح من مناطق جغرافية معينة.

كما يمكن تفعيل وحدات أخرى، مثل وحدة icmp للتحكم في نوع رسائل ICMP المسموحة، أو وحدة limit لتقييد معدل الحزم.

حفظ واستعادة قواعد IPTables

لضمان استمرارية السياسات الأمنية، يُنصح بحفظ قواعد IPTables بشكل دوري، خاصة بعد التعديلات والتحديثات. يتم ذلك باستخدام الأمر:

iptables-save > /etc/iptables/rules.v4ولتحميل القواعد المحفوظة وإعادة تطبيقها، يُستخدم الأمر:

iptables-restore < /etc/iptables/rules.v4كما أن بعض توزيعات Linux الحديثة تدمج IPTables مع نظام إدارة الخدمات systemd، بحيث يتم إعداد قواعد الحماية بشكل تلقائي عند الإقلاع، وتكون عملية التحديث أكثر سلاسة.

الدمج مع أنظمة الأمان الأخرى

في بيئة الأمان الحديثة، يُعد IPTables جزءًا من منظومة أمان شاملة، تتداخل مع أدوات أخرى مثل أنظمة كشف التسلل (IDS)، وبرامج الحماية من البرمجيات الخبيثة، وأنظمة إدارة الأحداث الأمنية (SIEM). فمثلاً، يمكن ربط سجلات IPTables مع أنظمة SIEM لتحليل وتفسير الأحداث، مما يوفر رؤية شاملة للهجمات والتهديدات المحتملة.

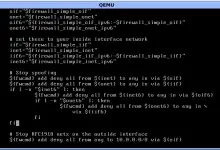

التحليل العملي لتكوين جدار حماية متقدم باستخدام IPTables

عند بناء جدار حماية متقدم، يجب أن يتم تصميم السياسات بشكل دقيق، مع التركيز على حماية الشبكة من التهديدات الشائعة، مثل الهجمات عبر الإنترنت، محاولات الاختراق، والتسلل الداخلي. يعتمد ذلك على تقييم المخاطر، وتحديد الأصول الحيوية، ووضع قواعد مرنة وقابلة للتحديث بشكل دوري.

على سبيل المثال، يمكن إعداد مجموعة من القواعد التي تشمل:

- حجب جميع الاتصالات غير المعروفة، إلا إذا كانت من عناوين IP موثوقة.

- تمكين بروتوكولات معينة، مثل HTTPS و SSH، مع تقييد الوصول إلى عناوين محددة.

- تطبيق قواعد خاصة على المنافذ التي تستهدفها الهجمات الشائعة، وتفعيل أدوات اكتشاف التسلل لمراقبة النشاط غير الطبيعي.

- إعداد سجلات تفصيلية لمراقبة جميع الأنشطة، وتحليل السلوك الشبكي بشكل دوري.

المقارنة بين أدوات جدار الحماية الشائعة

بالرغم من أن IPTables تعتبر الأداة الأكثر استخدامًا في أنظمة Linux، إلا أنه توجد أدوات أخرى، مثل nftables، التي تعتبر نسخة محسنة وأكثر مرونة، حيث توفر واجهة أبسط، وأداء أفضل، ودعمًا للتعديلات الديناميكية بشكل أسهل.

وفيما يلي جدول يقارن بين IPTables وnftables:

| الميزة | IPTables | nftables |

|---|---|---|

| الواجهة | قوية ولكن معقدة بعض الشيء | واجهة أبسط وأكثر مرونة |

| الأداء | جيد، ولكن قد يعاني مع قواعد معقدة | أفضل، مع تحسينات في الأداء |

| الدعم والتحديث | ما زال يُستخدم بشكل واسع | البديل المستقبلي الأكثر تطورًا |

| الديناميكية | أقل مرونة في التعديلات الديناميكية | يدعم التعديلات الديناميكية بسهولة |

خاتمة وتوجهات مستقبلية

في النهاية، يُعد IPTables عنصرًا أساسيًا في منظومة أمن الشبكات على أنظمة Linux، حيث يُوفر أدوات قوية ومرنة لفرض السياسات الأمنية، والتعامل مع التهديدات بفعالية عالية. ومع تطور التقنيات، يظل من المهم للمسؤولين تحديث معرفتهم، والانتقال تدريجيًا نحو أدوات أكثر تطورًا مثل nftables، التي تقدم أداءً ومرونة أكبر، مع الحفاظ على فهم عميق لأساسيات IPTables.

كما أن التحديات الأمنية المستمرة تتطلب من فريق الأمان أن يراقب باستمرار التهديدات الجديدة، ويقوم بتحديث قواعد الجدران النارية، مع استخدام أدوات المراقبة والتحليل المتقدمة، لضمان استقرار الشبكة وسلامة البيانات. فالنجاح في إدارة أمن الشبكة يتطلب مزيجًا من خبرة تقنية، وتحديث مستمر، ووعي دائم بأحدث الاتجاهات التقنية والأمنية.

وبهذا، نكون قد استعرضنا بشكل شامل ومفصل عالم IPTables، من المفاهيم الأساسية، إلى الأوامر، إلى الاستخدامات المتقدمة، مع مقارنة الأدوات، وأخيرًا التوجهات المستقبلية، مما يمنح القارئ قاعدة معرفية متينة تمكنه من تصميم وإدارة جدران حماية قوية ومرنة، ترفع من مستوى أمان الشبكة وتحميها من التهديدات المحتملة بشكل فعال ومستدام.