شرح كيفية الوصول عن بُعد عن طريق بروتوكول Telnet

مقدمة

بروتوكول Telnet هو أحد أقدم البروتوكولات المستخدمة في شبكات الحاسوب، والذي يسمح بالتحكم عن بُعد في الأجهزة والخوادم عبر الشبكة. تم تطوير Telnet في أوائل السبعينيات كجزء من مجموعة بروتوكولات الإنترنت (TCP/IP)، ويُستخدم بشكل رئيسي للوصول إلى الواجهات النصية للأجهزة البعيدة، مما يتيح للمستخدمين تنفيذ الأوامر وإدارة الأنظمة دون الحاجة إلى التواجد الفعلي أمامها.

على الرغم من أن Telnet كان واسع الانتشار في الماضي، إلا أن استخدامه قل بشكل كبير مع ظهور بروتوكولات أكثر أمانًا مثل SSH (Secure Shell). ومع ذلك، لا يزال Telnet يستخدم في بعض البيئات الخاصة والتطبيقات التي تتطلب واجهات نصية بسيطة دون الحاجة إلى تشفير البيانات.

-

شرح Microsoft Dynamics 36528/11/2024

-

دليل بروتوكول OSPF لتحسين الشبكاتمنذ 4 أسابيع

-

دليل استخدام جداول Pivot في إكسل02/12/2025

في هذا المقال، سنستعرض كيفية الوصول إلى الأجهزة عن بُعد باستخدام بروتوكول Telnet، بدءًا من فهم أساسيات البروتوكول إلى إعداد الخوادم والعملاء، مع مناقشة الاعتبارات الأمنية المرتبطة باستخدامه.

ما هو بروتوكول Telnet؟

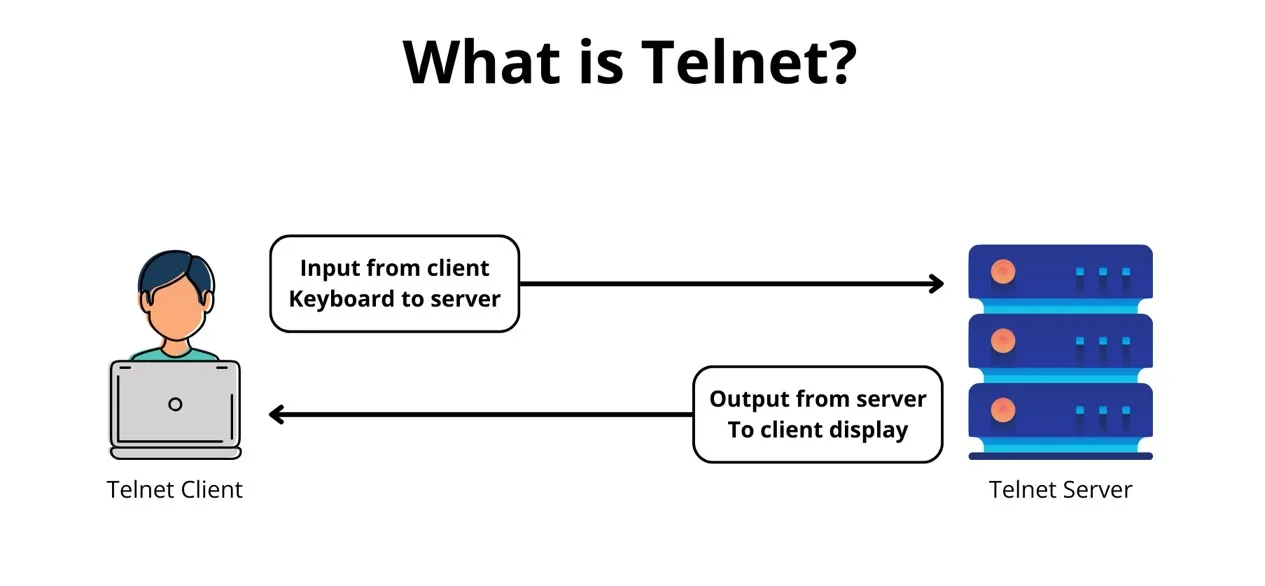

بروتوكول Telnet (اختصار لـ “Telecommunication Network”) هو بروتوكول طبقة التطبيق يُستخدم لتوفير واجهة تفاعلية نصية للتحكم عن بُعد في الأجهزة والخوادم عبر الشبكة. يعمل Telnet على نموذج العميل/الخادم، حيث يقوم العميل (Client) بإرسال طلبات الاتصال إلى الخادم (Server) الذي يستجيب بتوفير واجهة النص للتحكم.

مميزات Telnet

- بسيط وخفيف الوزن: يتطلب Telnet موارد قليلة، مما يجعله مناسبًا للأجهزة ذات القدرات المحدودة.

- دعم واسع: متاح على معظم أنظمة التشغيل، مما يسهل التكامل في بيئات متنوعة.

- واجهة نصية مباشرة: يوفر واجهة مباشرة لتنفيذ الأوامر وإدارة النظام.

عيوب Telnet

- عدم الأمان: ينقل Telnet البيانات بما في ذلك أسماء المستخدمين وكلمات المرور بنص واضح دون تشفير، مما يجعله عرضة للتجسس والهجمات.

- عدم دعم التشفير: يفتقر إلى آليات التشفير المدمجة، مما يجعله غير مناسب للبيئات التي تتطلب أمانًا عاليًا.

- تحديد المنافذ: يعمل Telnet عادة على المنفذ 23، والذي قد يكون مغلقًا أو محجوزًا في بعض الشبكات لأسباب أمنية.

كيفية عمل بروتوكول Telnet

يعمل Telnet على طبقة التطبيق في نموذج OSI، ويعتمد على بروتوكول التحكم في النقل (TCP) للتواصل بين العميل والخادم. عند إنشاء اتصال Telnet، يتم تنفيذ الخطوات التالية:

- فتح اتصال TCP: يقوم العميل بفتح اتصال TCP مع الخادم على المنفذ 23.

- التفاوض: يتفاوض العميل والخادم حول خيارات الاتصال، مثل نوع التشفير والإعدادات الأخرى.

- المصادقة: يطلب الخادم من العميل تقديم بيانات الاعتماد (اسم المستخدم وكلمة المرور).

- جلسة تفاعلية: بعد المصادقة الناجحة، يبدأ العميل في إرسال الأوامر واستقبال الردود النصية من الخادم.

إعداد خادم Telnet

للسماح بالوصول عن بُعد باستخدام Telnet، يجب إعداد خادم Telnet على الجهاز الذي تريد التحكم فيه. تختلف خطوات الإعداد حسب نظام التشغيل المستخدم. سنستعرض هنا خطوات إعداد خادم Telnet على نظام Windows ونظام Linux.

إعداد خادم Telnet على نظام Windows

- تثبيت ميزة Telnet Server:

- افتح “لوحة التحكم” (Control Panel).

- انتقل إلى “البرامج” (Programs) ثم اختر “تشغيل ميزات ويندوز أو إيقافها” (Turn Windows features on or off).

- ابحث عن “خادم Telnet” (Telnet Server) وقم بتمكينه.

- اضغط على “موافق” (OK) وانتظر حتى يتم تثبيت الميزة.

- تهيئة خدمة Telnet:

- افتح “إدارة الخدمات” (Services) عبر البحث في قائمة “ابدأ” (Start).

- ابحث عن خدمة “Telnet” وقم بتشغيلها.

- اضبط نوع بدء التشغيل على “تلقائي” (Automatic) لضمان تشغيل الخدمة عند بدء النظام.

- إعداد الجدار الناري (Firewall):

- افتح “إعدادات الجدار الناري” (Firewall settings).

- أضف استثناءًا للمنفذ 23 للسماح بالاتصالات الواردة على Telnet.

- إعداد المستخدمين:

- تأكد من وجود حساب مستخدم يمتلك صلاحيات الوصول عبر Telnet.

- يمكن إدارة حسابات المستخدمين من خلال “إدارة المستخدمين المحليين والمجموعات” (Local Users and Groups).

إعداد خادم Telnet على نظام Linux

على أنظمة Linux، يعتبر خادم Telnet أقل استخدامًا نظرًا لمخاوف الأمان، ولكن إذا كنت بحاجة لاستخدامه، يمكنك اتباع الخطوات التالية:

- تثبيت خادم Telnet:

- افتح الطرفية (Terminal).

- استخدم الأمر المناسب لتثبيت خادم Telnet. على توزيعات Debian/Ubuntu:

sudo apt-get update sudo apt-get install telnetdعلى توزيعات Red Hat/CentOS:

sudo yum install telnet-server

- تمكين خدمة Telnet:

- بعد التثبيت، يجب تمكين خدمة Telnet.

- على أنظمة تستخدم

systemd، استخدم الأوامر التالية:sudo systemctl enable telnet.socket sudo systemctl start telnet.socket

- تهيئة الجدار الناري:

- تأكد من فتح المنفذ 23 في إعدادات الجدار الناري.

- على أنظمة تستخدم

firewalld:sudo firewall-cmd --permanent --add-port=23/tcp sudo firewall-cmd --reload - على أنظمة تستخدم

ufw:sudo ufw allow 23/tcp

- تكوين الأمان:

- نظرًا لعدم أمان Telnet، يُفضل تقييد الوصول عبر Telnet فقط إلى الشبكات الموثوقة.

- يمكن تعديل إعدادات

/etc/hosts.allowو/etc/hosts.denyللتحكم في الوصول.

استخدام عميل Telnet للاتصال بالخادم

بمجرد إعداد خادم Telnet، يمكن للمستخدمين الاتصال به باستخدام عميل Telnet من جهاز آخر. يتوفر عميل Telnet على معظم أنظمة التشغيل، ويمكن استخدامه عبر واجهة سطر الأوامر أو من خلال تطبيقات رسومية.

الاتصال باستخدام عميل Telnet في نظام Windows

- تمكين عميل Telnet:

- بشكل افتراضي، قد لا يكون عميل Telnet مثبتًا على نظام Windows.

- لتثبيته، افتح “لوحة التحكم” (Control Panel) > “البرامج” (Programs) > “تشغيل ميزات ويندوز أو إيقافها” (Turn Windows features on or off).

- ابحث عن “عميل Telnet” (Telnet Client) وقم بتمكينه.

- اضغط على “موافق” (OK) وانتظر حتى يتم تثبيت الميزة.

- الاتصال بخادم Telnet:

- افتح “موجه الأوامر” (Command Prompt).

- استخدم الأمر التالي للاتصال بالخادم:

telnet [عنوان IP أو اسم المضيف] [المنفذ]مثال:

telnet 192.168.1.100 23

- إدخال بيانات الاعتماد:

- بعد الاتصال، سيطلب منك إدخال اسم المستخدم وكلمة المرور.

- بعد المصادقة الناجحة، ستتمكن من تنفيذ الأوامر على الخادم البعيد.

الاتصال باستخدام عميل Telnet في نظام Linux

- استخدام الأمر telnet:

- افتح الطرفية (Terminal).

- استخدم الأمر التالي للاتصال بالخادم:

telnet [عنوان IP أو اسم المضيف] [المنفذ]مثال:

telnet 192.168.1.100 23

- إدخال بيانات الاعتماد:

- بعد الاتصال، سيُطلب منك إدخال اسم المستخدم وكلمة المرور.

- بعد المصادقة الناجحة، يمكنك البدء في إدارة النظام البعيد.

الاتصال باستخدام عميل Telnet في أنظمة macOS

- استخدام الأمر telnet:

- افتح “الطرفية” (Terminal).

- استخدم الأمر التالي للاتصال بالخادم:

telnet [عنوان IP أو اسم المضيف] [المنفذ]مثال:

telnet 192.168.1.100 23

- إدخال بيانات الاعتماد:

- بعد الاتصال، أدخل اسم المستخدم وكلمة المرور كما في الأنظمة الأخرى.

الاعتبارات الأمنية عند استخدام Telnet

يُعتبر Telnet بروتوكولًا غير آمن نظرًا لعدم تشفير البيانات المرسلة بين العميل والخادم. هذا يعني أن أي شخص يمكنه التنصت على الشبكة قد يتمكن من اعتراض بيانات الاعتماد والأوامر المرسلة، مما يعرض النظام لمخاطر الاختراق والهجمات.

التحديات الأمنية

- نقل البيانات بنص واضح: جميع البيانات، بما في ذلك أسماء المستخدمين وكلمات المرور، يتم نقلها دون تشفير.

- عرضة لهجمات الاستماع: يمكن للمهاجمين استخدام تقنيات الاستماع لاعتراض البيانات المرسلة عبر الشبكة.

- عدم دعم المصادقة القوية: يعتمد Telnet على طرق مصادقة بسيطة يمكن تجاوزها بسهولة.

توصيات لتعزيز الأمان

- استخدام شبكات خاصة افتراضية (VPN): يمكن تشفير حركة المرور بين العميل والخادم باستخدام VPN، مما يضيف طبقة أمان إضافية.

- تقييد الوصول: السماح بالاتصالات عبر Telnet فقط من عناوين IP موثوقة ومن خلال الشبكات الداخلية.

- استخدام جدران نارية: تكوين الجدران النارية لمنع الوصول إلى المنفذ 23 من الشبكات العامة.

- التحول إلى بروتوكولات أكثر أمانًا: يُفضل استخدام بروتوكولات مثل SSH التي توفر تشفيرًا قويًا وأمانًا أفضل للاتصالات عن بُعد.

أمثلة عملية لاستخدام Telnet

إدارة الخوادم

يمكن استخدام Telnet للوصول إلى خوادم الويب، قواعد البيانات، أو أجهزة التوجيه لإدارة الإعدادات وتنفيذ الأوامر.

اختبار الشبكات

يُستخدم Telnet لاختبار ما إذا كانت المنافذ محددة على الخوادم مفتوحة أم لا. على سبيل المثال، يمكن استخدام Telnet لاختبار اتصال SMTP على المنفذ 25:

telnet smtp.example.com 25

الوصول إلى الأجهزة المدمجة

بعض الأجهزة المدمجة مثل الطابعات الشبكية وأجهزة التوجيه توفر واجهات Telnet لإدارة الإعدادات.

مزايا وعيوب بروتوكول Telnet

المزايا

- البساطة: سهل الاستخدام والتكوين على مختلف أنظمة التشغيل.

- الدعم الواسع: متوفر على معظم الأنظمة والأجهزة.

- قليل الاستهلاك: لا يتطلب موارد كبيرة، مما يجعله مناسبًا للأجهزة القديمة أو ذات القدرات المحدودة.

العيوب

- نقص الأمان: نقل البيانات بنص واضح يعرض النظام لمخاطر الاختراق.

- عدم دعم التشفير: يفتقر إلى آليات تشفير البيانات، مما يجعله غير مناسب للبيئات التي تتطلب أمانًا عاليًا.

- توافر أقل: مع تزايد استخدام SSH، أصبح Telnet أقل شيوعًا ويُفضل استخدام البروتوكولات الأكثر أمانًا.

البدائل الأكثر أمانًا لبروتوكول Telnet

نظرًا للمخاوف الأمنية المرتبطة بـ Telnet، يُفضل استخدام بروتوكولات أكثر أمانًا مثل SSH (Secure Shell)، الذي يوفر تشفيرًا قويًا وحماية أفضل للبيانات المرسلة بين العميل والخادم.

مزايا SSH على Telnet

- التشفير القوي: جميع البيانات المرسلة عبر SSH مشفرة، مما يحميها من التنصت والهجمات.

- مصادقة متقدمة: يدعم SSH طرق مصادقة متعددة مثل المفاتيح العامة والخاصة.

- ميزات إضافية: يوفر SSH ميزات مثل نقل الملفات الآمن، وإعادة توجيه المنافذ، والتشغيل الآمن للأوامر.

كيفية استخدام SSH

يمكن استخدام SSH بنفس طريقة استخدام Telnet، ولكن مع توفير مستوى أعلى من الأمان. على سبيل المثال، للاتصال بخادم عبر SSH:

ssh username@192.168.1.100

المزيد من المعلومات

سأقدم لك شرحاً مفصلاً حول كيفية الوصول عن بعد باستخدام بروتوكول Telnet. يُعتبر Telnet أحد البروتوكولات القديمة والشائعة المستخدمة في الوصول إلى أجهزة الكمبيوتر عن بُعد عبر الشبكات. يتيح للمستخدمين التحكم في أجهزة الكمبيوتر البعيدة كما لو كانوا يستخدمونها محلياً. إليك شرح تفصيلي:

ما هو بروتوكول Telnet؟

Telnet هو بروتوكول اتصال يُستخدم للتحكم في أجهزة الكمبيوتر عن بُعد. يعتمد على نموذج الاتصال النصي، مما يعني أنه يرسل ويستلم البيانات في شكل نصوص. يتيح Telnet للمستخدمين إدخال الأوامر والتواصل مع أجهزة الكمبيوتر البعيدة.

كيف يعمل Telnet؟

- الاتصال بالخادم: المستخدم يستخدم برنامج Telnet للاتصال بالخادم البعيد عبر الشبكة. يُطلب منه إدخال اسم المضيف أو عنوان IP للجهاز الذي يريد الاتصال به.

- المصادقة: بعد التوصيل بالجهاز البعيد، يُطلب من المستخدم إدخال بيانات المصادقة (اسم المستخدم وكلمة المرور) إذا كان الوصول يتطلب تحقق الهوية.

- التحكم عن بُعد: بمجرد المصادقة، يمكن للمستخدم إدخال الأوامر مباشرة على الجهاز البعيد كما لو كان يجلس أمامه. يتم نقل الأوامر والبيانات بين الجهازين عبر الشبكة.

استخدامات Telnet:

- إدارة الخوادم: يُستخدم Telnet لإدارة الخوادم عن بُعد، سواء كانت خوادم ويندوز أو لينكس.

- تشخيص المشاكل: يُمكن استخدام Telnet لفحص وتشخيص مشاكل الشبكة والخوادم.

- برمجة وصيانة الأجهزة: يستخدم Telnet في بعض الحالات في برمجة وصيانة الأجهزة عن بُعد.

تحذيرات وقضايا أمان:

- يفتقد Telnet إلى طبقة حماية، وبالتالي فهو غير آمن لنقل المعلومات الحساسة.

- يُفضل استخدام بدائل آمنة مثل SSH بدلاً من Telnet في البيئات التي تتطلب أمانًا عاليًا.

الميزات الرئيسية لبروتوكول Telnet:

- نموذج الاتصال النصي:

- Telnet يستخدم نموذج الاتصال النصي، مما يعني أن البيانات ترسل وتُستقبل في شكل نصوص.

- يتيح هذا النموذج للمستخدمين إدخال الأوامر بشكل يشبه الطريقة التي يفعلون بها على الجهاز المحلي.

- مشكلات الأمان:

- Telnet يعاني من قضايا أمان، حيث ينقل المعلومات بشكل غير مشفر عبر الشبكة.

- تتيح هذه النقطة للمتسللين احتمال التقاط وفهم البيانات الحساسة.

- بديل آمن:

- نظرًا لمشكلات الأمان في Telnet، يُفضل استخدام بديل آمن مثل SSH (Secure Shell) في البيئات التي تتطلب تشفير الاتصالات.

كيفية استخدام Telnet:

- فتح الطرفية (Command Prompt):

- يبدأ المستخدم بافتح نافذة الطرفية على جهازه المحلي.

- كتابة الأمر:

- يقوم المستخدم بكتابة الأمر “telnet” متبوعًا بعنوان IP أو اسم المضيف للجهاز البعيد الذي يريد الاتصال به.

- الاتصال:

- بعد إدخال الأمر، يقوم Telnet بمحاولة الاتصال بالجهاز البعيد.

- المصادقة:

- إذا كان الوصول يتطلب مصادقة، سيُطلب من المستخدم إدخال اسم المستخدم وكلمة المرور.

- التحكم عن بُعد:

- بعد المصادقة الناجحة، يمكن للمستخدم إدخال الأوامر على الجهاز البعيد.

Telnet في عالم تكنولوجيا المعلومات:

- استخدام في الشبكات:

- يُستخدم Telnet في تكنولوجيا المعلومات لإدارة الأجهزة عن بُعد، مثل الخوادم وأجهزة الشبكة.

- تشخيص مشاكل الشبكة:

- يُستخدم لفحص وتشخيص مشاكل الشبكة وتحديد أي مشكلة في الجهاز البعيد.

- الإدارة عن بُعد:

- يُمكن مالكي المواقع والخوادم من إدارة أنظمتهم عن بُعد باستخدام Telnet.

نصائح أخرى:

- استخدام SSH:

- يُفضل استخدام SSH بدلاً من Telnet لأمان أفضل.

- SSH يوفر تشفيراً للاتصالات، مما يجعله خيارًا أكثر أمانًا.

- تحديث البرمجيات:

- يجب دائمًا استخدام أحدث إصدارات البرمجيات Telnet لضمان تصحيح أي ثغرات أمان.

الخلاصة

في ختام هذا الاستعراض حول بروتوكول Telnet، يظهر أن Telnet كانت تقنية رائدة في استخدام الأجهزة عن بُعد وإدارة الخوادم. ومع ذلك، مع تطور التكنولوجيا، أصبحت قضايا الأمان المرتبطة بها واضحة. يعتبر Telnet اليوم غير مأمون بسبب نقل البيانات بشكل نصي غير مشفر، مما يتيح للمتسللين احتمال الوصول إلى المعلومات الحساسة.

توضح المصادر والمراجع المُقدمة كيف يمكن استخدام Telnet لأغراض إدارة الأجهزة وتشخيص مشاكل الشبكة. ومع ذلك، يُفضل بشدة استخدام بروتوكولات أمان أكثر حداثة مثل SSH بدلاً من Telnet في بيئات حيث تكون الأمان وحماية البيانات ذات أهمية بالغة.

لذا، في عالم تكنولوجيا المعلومات الحديث، يجب أن يكون الاختيار الأفضل هو الانتقال إلى حلول أكثر أماناً مثل SSH، التي توفر تشفيراً فعّالاً للاتصالات عبر الشبكة. تلك البدائل الحديثة تحقق توازنًا بين الوصول البعيد والأمان، مما يجعلها خيارًا أفضل في ظل تطلعات تكنولوجيا المعلومات الراهنة.

بروتوكول Telnet يظل أحد الأساليب التقليدية للوصول عن بُعد، ورغم توفر بدائل أمان أفضل، يظل له دوره في بعض السيناريوهات. لكن يجب دائمًا النظر في متطلبات الأمان واختيار الأداة التي تلبي احتياجات البيئة بشكل أفضل.

خاتمة

بروتوكول Telnet هو أداة قوية ومفيدة للوصول عن بُعد إلى الأجهزة والخوادم، ولكنه يعاني من عيوب أمنية كبيرة تجعله غير مناسب للاستخدام في البيئات التي تتطلب حماية عالية للبيانات. بالرغم من ذلك، يمكن استخدام Telnet في بيئات محددة وبإجراءات أمان إضافية مثل استخدام VPN وتقييد الوصول.

مع تطور التكنولوجيا وزيادة الحاجة إلى الأمان، يُفضل استخدام بروتوكولات أكثر أمانًا مثل SSH التي توفر تشفيرًا قويًا وحماية أفضل للاتصالات عن بُعد. إلا أن فهم Telnet واستخدامه بشكل صحيح يمكن أن يكون مفيدًا في بعض الحالات الخاصة التي تتطلب واجهات نصية بسيطة وسريعة.

مصادر ومراجع

لفهم موضوع بروتوكول Telnet بشكل أفضل واستكمال المعرفة حوله، يمكنك اللجوء إلى مصادر ومراجع موثوقة ومعتمدة. إليك بعض المصادر التي يمكنك الاطلاع عليها:

- RFC 854 – “TELNET PROTOCOL SPECIFICATION”:

- يمثل هذا الوثيقة الرسمية لبروتوكول Telnet وتحديد مواصفاته. يمكنك العثور على نسخة منها على موقع IETF (Internet Engineering Task Force).

- “Understanding Telnet” على موقع IBM Developer:

- يقدم مقال على موقع IBM Developer شرحًا مفصلًا حول كيفية عمل بروتوكول Telnet واستخداماته. مصدر

- “Secure Shell (SSH) vs. Telnet” على موقع cbtnuggets:

- يقارن هذا المقال بين بروتوكولي SSH و Telnet ويشرح الفارق في مستوى الأمان بينهما. مصدر

- “Telnet Tutorial” على موقع Guru99:

- يقدم هذا الدليل التعليمي على موقع Guru99 شرحًا تفصيليًا لكيفية استخدام Telnet وأمثلة عملية. مصدر

- “Telnet and Secure Shell (SSH)” على موقع NetworkWorld:

- يقدم هذا المقال نظرة عامة على Telnet وكيف يختلف عن SSH من حيث الأمان والاستخدام. مصدر

- “Telnet Command Tutorial with Examples” على موقع GeeksforGeeks:

- يحتوي هذا الدليل على أمثلة توضيحية وتفسيرات حول كيفية استخدام أوامر Telnet. مصدر

- “Telnet vs. SSH” على موقع Interserver Tips:

- يوفر هذا المقال تقارير عن المقارنة بين Telnet و SSH من حيث الأمان والاستخدام. مصدر

تأكد من تحقق من تاريخ المصادر والتحقق من مصداقيتها للحصول على معلومات دقيقة وموثوقة.