أمان شبكات سيسكو: حماية الراوتر والسويتش

تأمين الدخول إلى أجهزة الراوتر والسويتش في بنية الشبكات السيسكو يمثل أحد الركائز الأساسية لضمان استقرار الشبكة وحمايتها من التهديدات الأمنية التي قد تتعرض لها، سواء كانت من هجمات داخلية أو خارجية، أو محاولات اختراق غير مرخصة تهدف إلى الوصول إلى البيانات الحساسة أو التعديل غير المصرح به على الإعدادات. إن إدارة أمن الوصول تتطلب فهمًا عميقًا لكيفية إعداد الأجهزة بشكل صحيح، وتطبيق أفضل الممارسات التي تضمن حماية الشبكة بشكل فعال، مع الاستفادة من الأدوات والتقنيات الحديثة التي توفرها شركة سيسكو وغيرها من المؤسسات المختصة.

عند النظر في موضوع تأمين الأجهزة الشبكية من نوع الراوتر والسويتش، لا بد من التعرف على المكونات الأساسية التي تتعلق بعملية الحماية، والتي تتوزع بين إعداد كلمات مرور قوية، وتفعيل خيارات التوثيق متعددة العوامل، وتكوين سياسات الوصول، بالإضافة إلى إدارة التحديثات المستمرة، وتفعيل أنظمة المراقبة والتسجيل. كل هذه العناصر تساهم في بناء جدار حماية متين يمنع الاختراق ويحافظ على سرية وسلامة البيانات، مع ضمان استمرارية الخدمة بشكل موثوق.

الأنشطة الأساسية لتأمين أجهزة الشبكة السيسكو

الدخول إلى واجهة الإدارة وإعدادات الشبكة

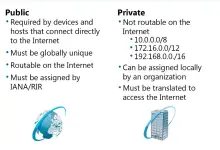

الخطوة الأولى التي يجب أن يوليها مسؤول الشبكة اهتمامًا خاصًا هو الوصول إلى واجهة إدارة الجهاز، والتي غالبًا ما تكون عبر متصفح الويب باستخدام عنوان IP الخاص بالجهاز، والذي يكون غالبًا 192.168.1.1 أو أي عنوان مخصص ضمن شبكة داخلية. عند إدخال هذا العنوان في شريط العنوان، يتم الوصول إلى واجهة الويب التي تتيح للمسؤول إجراء التعديلات الضرورية. من المهم أن يتم تفعيل خاصية الوصول الآمن، وتقييد الوصول إلى عناوين IP الموثوقة فقط، لمنع أي محاولة وصول غير مصرح بها من خارج الشبكة.

تعيين كلمات مرور قوية ومعقدة

تعتبر كلمة المرور هي العنصر الأول والأهم في حماية الجهاز من الوصول غير المصرح به. ينصح دائمًا باستخدام كلمات مرور تتكون من مزيج من الأحرف الكبيرة والصغيرة، والأرقام، والرموز الخاصة، وأن تكون طويلة بما لا يقل عن 12 إلى 16 حرفًا. على سبيل المثال، يمكن استخدام عبارة طويلة تحتوي على رموز وأحرف غير متوقعة بدلاً من كلمات بسيطة وسهلة التوقع. من الضروري أيضًا تحديث كلمات المرور بشكل دوري، وتجنب استخدام كلمات المرور الافتراضية التي تأتي مع الأجهزة، لأنها معروفة على نطاق واسع ويمكن استغلالها بسهولة من قبل المهاجمين.

تفعيل التوثيق متعدد العوامل (Two-Factor Authentication)

في بيئة الأمان المتقدمة، يمكن تفعيل خاصية التوثيق الثنائي، والتي تضيف طبقة حماية إضافية عبر طلب تقديم معلومات تحقق إضافية بجانب كلمة المرور. تشمل هذه المعلومات عادة رموز مؤقتة يتم إرسالها عبر البريد الإلكتروني، أو رسائل نصية، أو تطبيقات خاصة بالتوثيق مثل Google Authenticator. يساهم هذا الإجراء في تقليل احتمالية نجاح الهجمات التي تعتمد على سرقة كلمات المرور أو تخمينها، ويعزز من مستوى الأمان بشكل كبير.

تشفير الاتصال باستخدام بروتوكول HTTPS

حماية البيانات أثناء الانتقال عبر الشبكة هو عنصر أساسي في ضمان سرية المعلومات. ينصح بتنشيط خيار الوصول إلى واجهة الإدارة عبر بروتوكول HTTPS، بدلاً من HTTP العادي، حيث يتم تشفير البيانات المرسلة والمستقبلة، بما يحول دون اعتراضها أو قراءتها من قبل طرف ثالث غير مرخص. بالإضافة إلى ذلك، يمكن تفعيل شهادات أمان رقمية (SSL/TLS) لضمان أن الاتصال بين المتصفح والجهاز هو اتصال موثوق وآمن.

التحكم في صلاحيات الوصول وتخصيص الأذونات

تحديد أدوار المستخدمين وإدارة الصلاحيات

يجب أن يكون لكل مستخدم أو مسؤول على الشبكة أذونات محددة تتناسب مع مهامه، بحيث لا يُسمح لهم بالوصول إلى جميع الإعدادات الحساسة إلا إذا كان ذلك ضروريًا. يفضل تقسيم الصلاحيات بين المستخدمين، مع إعطاء حقوق محدودة للمستخدمين العاديين، وتخصيص صلاحيات كاملة للمسؤولين الموثوقين فقط. هذه السياسة تقلل من احتمالية التغييرات غير المصرح بها أو الأخطاء التي قد تؤدي إلى ثغرات أمنية.

استخدام قوائم التحكم في الوصول (ACLs)

تعتبر قوائم التحكم في الوصول أداة فعالة لمنع أو السماح بمرور أنواع معينة من حركة البيانات من وإلى الجهاز. يمكن إعداد ACLs لتقييد الوصول إلى واجهة الإدارة من عناوين IP محددة، أو لمنع أنواع معينة من الخدمات، أو للحد من الوصول عن بعد باستخدام بروتوكولات غير موثوقة. يساهم ذلك في تقليل مساحة الهجوم، ويقلل من احتمالية استغلال الثغرات الأمنية.

تشفير كلمات المرور وخوارزميات الحماية

عند إعداد كلمات المرور، من الضروري التأكد من أن الجهاز يقوم بتخزينها بشكل مشفر، باستخدام خوارزميات قوية مثل SHA-256 أو غيرها من تقنيات التشفير المتقدمة. تجنب تخزين كلمات المرور بصيغة نص عادي أو باستخدام خوارزميات قديمة وسهلة الاختراق. هذا الإجراء يضيف طبقة حماية إضافية، بحيث إذا تم تسريب قاعدة البيانات أو ملفات الإعدادات، فإن البيانات المشفرة تكون غير قابلة للاستخدام بسهولة من قبل المهاجمين.

التحكم في الوصول عن بُعد باستخدام شبكات VPN

عندما يكون من الضروري الوصول إلى أجهزة الشبكة عن بعد، يجب تفعيل خدمات الشبكة الافتراضية الخاصة (VPN). توفر VPN قناة مشفرة تضمن أن البيانات المرسلة والمستلمة خلال جلسة الوصول عن بعد تظل آمنة، وتقليل فرصة اعتراضها أو استغلالها من قبل مهاجمين. تُعد تقنيات VPN من الحلول المفضلة في المؤسسات، خاصة عند العمل من خارج الشبكة المحلية، وتوفر خيارات متنوعة من حيث البروتوكولات والتشفير.

تفعيل نظام تسجيل الأحداث (Logging) والمراقبة المستمرة

مراقبة نشاطات الشبكة بشكل مستمر هو جزء لا يتجزأ من إدارة أمن الشبكة، ويشمل تفعيل خدمة تسجيل الأحداث على الجهاز، بحيث يتم تسجيل كل العمليات التي تتم على الجهاز، بما في ذلك محاولات الوصول، والتغييرات في الإعدادات، والأحداث غير العادية. يمكن تصدير هذه السجلات إلى أنظمة إدارة الأحداث والأمان، وتحليلها بشكل دوري للكشف عن أي نشاط مشبوه أو محاولات اختراق مبكرة.

استخدام أنظمة التنبيه والرد السريع

بالإضافة إلى التسجيل، يُنصح بربط نظام إدارة الأمان مع أدوات التنبيه التي ترسل إشعارات فورية عند اكتشاف نشاط غير معتاد، مثل محاولات فاشلة للدخول، أو تكرار طلبات وصول من عناوين IP غير موثوقة. يتيح ذلك للفريق الأمني التدخل بسرعة، واتخاذ الإجراءات اللازمة، مثل حظر عناوين IP، أو تعطيل الوصول، أو تنشيط إجراءات استجابة أخرى.

تحديث البرامج والتصحيحات الأمنية بشكل دوري

تُعد عملية تحديث نظام التشغيل وبرامج الجهاز من أهم الخطوات للحفاظ على أمان الشبكة. الشركات المصنعة تطلق تحديثات أمنية بشكل منتظم، تحتوي على تصحيحات للثغرات المكتشفة، وتحديثات لتعزيز الأداء. من الضروري جدولة عمليات التحديث بشكل دوري، والتأكد من أن الجهاز يعمل على أحدث إصدار، مع اختبار التحديثات في بيئة معزولة قبل تطبيقها على الشبكة الحية، لتجنب أية انقطاعات غير مخططة أو مشكلات في التوافق.

تأمين الشبكات اللاسلكية باستخدام بروتوكولات حديثة

عند وجود شبكات Wi-Fi، يجب أن تكون مؤمنة بشكل صارم باستخدام أحدث بروتوكولات التشفير، مثل WPA3، والذي يوفر حماية متقدمة ضد هجمات استراق السمع والاختراق. يجب أيضًا تعيين كلمات مرور قوية، وتغييرها بشكل دوري، وتفعيل خاصية الإخفاء (SSID cloaking) عند الحاجة، بحيث لا يُمكن اكتشاف الشبكة بسهولة من قبل المهاجمين. كما يُنصح باستخدام أنظمة إدارة الوصول، وتحديد صلاحيات المستخدمين، وفصل الشبكات العامة عن الخاصة.

الختام: استراتيجيات متكاملة لتعزيز أمن الشبكة

إن تأمين أجهزة الراوتر والسويتش في بيئة سيسكو يتطلب أكثر من مجرد إعداد كلمات مرور قوية؛ هو عملية متكاملة تتضمن تكوين السياسات، وتطبيق التقنيات الحديثة، والتدريب المستمر للمستخدمين، والاعتماد على أدوات المراقبة والكشف المبكر عن التهديدات. من خلال تطبيق الإجراءات والتقنيات التي تناولناها، يمكن للشركات والمؤسسات بناء بيئة شبكة قوية، تضمن حماية البيانات، واستمرارية العمل، وتوفير مستوى عالٍ من الثقة في أنظمتها التكنولوجية.

| الجانب | الإجراء الموصى به | الهدف |

|---|---|---|

| كلمات المرور | استخدام كلمات مرور معقدة وتحديثها دوريًا | حماية من الاختراق عبر كلمة المرور السهلة |

| التوثيق | تفعيل التوثيق الثنائي | زيادة مستوى الحماية |

| التشفير | استخدام بروتوكول HTTPS وخوارزميات تشفير قوية | حماية البيانات أثناء النقل |

| الوصول عن بُعد | تفعيل VPN واستخدام ACLs | تقليل مساحة الهجوم والتحكم في الوصول |

| التحديثات | تحديث البرامج بانتظام | تصحيح الثغرات الأمنية وتقوية الجهاز |

| المراقبة | تفعيل Logging وأنظمة التنبيه | اكتشاف التهديدات مبكرًا والاستجابة السريعة |

| الشبكات اللاسلكية | استخدام WPA3 وتغيير كلمات المرور بشكل دوري | حماية الشبكة اللاسلكية من الاختراق |

بالإضافة إلى ذلك، يُعد التوعية والتدريب المستمرين من أهم عناصر نجاح خطة الأمان، حيث يتوجب على الفرق التقنية والموظفين على حد سواء فهم أهمية السياسات الأمنية، والالتزام بها. إن الاعتماد على تقنيات التشفير، والضوابط الإدارية، والرقابة المستمرة، هو ما يحدد مدى قوة حماية الشبكة، ويُسهم بشكل كبير في تقليل احتمالية تعرضها للتهديدات الأمنية، مع الحفاظ على الأداء العالي ومرونة التشغيل.

المراجع والمصادر

- Cisco Security Solutions: يوفر الموقع الرسمي لشركة سيسكو معلومات حديثة وشاملة حول حلول الأمان المخصصة لأجهزتها.

- Cisco Security Community: منتديات ومصادر تفاعلية لمناقشة آخر المستجدات في مجال الأمان الشبكي.

- NIST Special Publication 800-53: Provides comprehensive security controls and best practices for managing access and safeguarding systems.

- SANS Institute: Offers extensive research and guidelines حول أمن الشبكات، مع تحديثات مستمرة للممارسات الأفضل.

من خلال الالتزام بهذه السياسات والتقنيات، يمكن للبنى التحتية للشبكات أن تظل قوية، وتقي من الاختراقات، وتوفر بيئة آمنة للعمل، مع حماية البيانات والمعلومات الحساسة من أي تهديدات محتملة. إن بناء ثقافة أمنية متماسكة، تتضمن تحديث دائم، وتدريب مستمر، وتطبيق تقنيات حديثة، هو السبيل الوحيد لضمان أمن شبكات سيسكو بكفاءة وفعالية عالية.