يُعد بروتوكول “Address Resolution Protocol” (ARP) واحدًا من أهم المقومات الرئيسة التي تدعم عمل الشبكات الحديثة المعتمدة على حزمة بروتوكولات الإنترنت (TCP/IP). يُعنى هذا البروتوكول بالوصول إلى العنوان الفيزيائي (MAC Address) للأجهزة الموجودة على الشبكة، اعتمادًا على عنوان بروتوكول الإنترنت (IP Address). ورغم بساطته النسبية، يلعب دورًا محوريًا في ضمان نجاح التواصل الشبكي ضمن نطاق الشبكات المحلية (LAN) عبر مطابقة عناوين الطبقة الثالثة (IP) مع عناوين الطبقة الثانية (MAC). وبقدر ما يبدو بروتوكول ARP فعالًا وبسيطًا، فقد ظهرت عبر الزمن ثغرات أمنية خطيرة تعتمد على التلاعب بهذا البروتوكول تُعرف باسم ثغرة “ARP Spoofing” أو “ARP Poisoning”، وهي هجمات يمكن للمهاجم من خلالها تحويل مسار البيانات أو التنصّت على حركة مرور الحزم (Traffic) أو حتى انتحال هوية أجهزة أخرى على الشبكة.

يهدف هذا المقال الموسع والمتعمّق إلى إلقاء الضوء على بروتوكول ARP من منظور تقني وأكاديمي شامل، ويناقش آلية عمله وعلاقته ببروتوكولات أخرى ضمن بنية TCP/IP، إضافة إلى شرح تفصيلي حول ثغرة ARP Spoofing. سيتناول المقال الأبعاد النظرية والعملية لهاتين القضيتين، ويستعرض أبرز طرق الاستغلال وتقنيات الحماية. ولتحقيق ذلك، سيرتكز المقال إلى تقسيم منهجي يشمل وصفًا تاريخيًا لتطوّر بروتوكول ARP، ومبادئه التقنية، وطريقة تعامل أنظمة التشغيل والشبكات معه، قبل الانتقال إلى الآثار الأمنية المترتبة على ضعف بروتوكول ARP. وسوف نختم بمراجعة أبرز الوسائل الوقائية والحلول العملية للحد من المخاطر التي تمثلها هجمات ARP Spoofing، مع الإشارة إلى أبحاث ودراسات سابقة في هذا المجال.

الفصل الأول: نظرة تاريخية على بروتوكول ARP وتطوّره

يعود تاريخ بروتوكول ARP إلى بدايات تطوّر حزمة بروتوكولات الإنترنت. ونظرًا لأنّ شبكة الإنترنت الحالية نشأت وتطوّرت عبر مراحل تاريخية ممتدة منذ أواخر الستينيات من القرن الماضي، فإن مبدأ “الربط البيني” (Internetworking) كان الهدف الأساس الذي قاد الباحثين والمطورين إلى وضع نُظم مرجعية متعددة الطبقات (Models) وبروتوكولات متنوعة تضمن التواصل الفعال بين مختلف الأجهزة والأنظمة. ومن هنا نشأت الحاجة إلى تطوير وسيلة تعتمد على ترجمة عناوين IP (التي تعمل عند الطبقة الثالثة من نموذج OSI) إلى عناوين فيزيائية (MAC Addresses تعمل عند الطبقة الثانية). وقد ظهر ذلك في المستند المرجعي RFC 826 الذي نشره ديفيد سي. بلوم (David C. Plummer) عام 1982، ليقدم فيه التفاصيل الأولى عن آلية عمل بروتوكول ARP.

وقد شكل هذا البروتوكول نقلة نوعية، حيث أمكن لأجهزة الحواسيب تبادل المعلومات حول المستخدمين والأجهزة المضيفة ضمن الشبكة المحلية بصورة ديناميكية، وذلك من خلال إرسال رسائل استفسار (ARP Requests) وبث معلومات الاستجابة (ARP Replies). ومع تطوّر الأجيال اللاحقة من أنظمة التشغيل مثل أنظمة يونكس المبكرة، ثم ظهور الأنظمة التجارية كـ”ويندوز” و”لينوكس” و”ماك أو.إس”، جرى تبنّي بروتوكول ARP بشكل شبه عالمي في كل شبكة تعتمد بروتوكول الإنترنت. وبالرغم من ظهور بعض البروتوكولات المشابهة أو البديلة مثل Proxy ARP وRARP (Reverse ARP)، إلا أن ARP حافظ على مكانته الجوهرية بسبب بساطته الهائلة وسهولة تنفيذه في طبقات الشبكة الدنيا.

لاحقًا، ومع تطوّر تقنيات تبديل الحزم واستخدام السويتشات والموجّهات بشكل كثيف في البنى التحتية للشبكات، استمر ARP بكونه مركزًا لعملية الربط بين عنونة IP وعنونة MAC، مما أبقاه حاضرًا حتى في الشبكات المعتمدة على IPv4. إلا أنّ التوجّه نحو IPv6 جاء ببروتوكول بديل مشابه في المفهوم وهو “Neighbor Discovery Protocol” (NDP)، ورغم ذلك فإن ARP ما زال فعليًا هو الحل الأساسي في حقل الشبكات المحلية المعتمدة على IPv4، والتي ما تزال واسعة الانتشار حول العالم.

الفصل الثاني: الأسس التقنية لبروتوكول ARP

2.1 موقع ARP ضمن نموذج OSI ونموذج TCP/IP

لفهم آلية عمل ARP بشكل متكامل، لا بد من وضعه في سياقه البنيوي ضمن الطبقات القياسية للشبكات:

- نموذج OSI: يتكون من سبع طبقات، تبدأ من الطبقة الفيزيائية (Physical Layer) وصولًا إلى طبقة التطبيقات (Application Layer). يعمل ARP من الناحية التقنية في المنطقة الفاصلة بين الطبقة الثانية (Data Link) والطبقة الثالثة (Network) في هذا النموذج.

- نموذج TCP/IP: يختصر العديد من الطبقات في أربع طبقات أساسية: طبقة الوصول للشبكة (Link Layer)، طبقة الإنترنت (Internet Layer)، طبقة النقل (Transport Layer)، ثم طبقة التطبيقات (Application Layer). وفي هذا النموذج، يمكن اعتبار ARP جزءًا من طبقة الوصول للشبكة من جهة، مع تداخله الوظيفي مع طبقة الإنترنت (Internet Layer) من جهة أخرى، لأنه يترجم عناوين الإنترنت إلى عناوين MAC.

تكمن أهمية ARP في كونه يسمح لأي مضيف (Host) ضمن الشبكة المحلية بإيجاد العنوان الفيزيائي لمضيف آخر بمجرد معرفة عنوان الـIP الخاص به. يُعتبر ذلك مكوّنًا أساسيًا في عملية توجيه الحزم وضمان وصولها في المستوى المحلي قبل أن تتولى الموجّهات (Routers) لاحقًا توجيه الحزم على المستوى الواسع (Wide Area Network).

2.2 بنية رسائل ARP

يتعامل ARP مع نوعين رئيسيين من الرسائل:

- رسالة الطلب (ARP Request): تُرسل بواسطة المضيف الذي يحتاج إلى معرفة عنوان MAC المرتبط بعنوان IP معيّن في الشبكة المحلية. يتم بثّ هذه الرسالة عادةً (Broadcast) إلى جميع الأجهزة الموجودة في الشبكة بهدف البحث عمّن يملك عنوان IP المعلن عنه.

- رسالة الرد (ARP Reply): يرسل الجهاز الذي يتطابق IP الخاص به مع ذلك المطلوب في رسالة الطلب، رسالة ARP Reply إلى عنوان MAC للمضيف السائل، وتتضمن الرسالة عنوان MAC الحقيقي الخاص به، مما يُمكّن الطرف الأول من تحديث جدول ARP لديه.

تحتوي رسائل ARP على مجموعة من الحقول الأساسية:

- Hardware Type (HTYPE): يشير إلى نوع الطبقة الفيزيائية للشبكة، وغالبًا ما تكون قيمة هذا الحقل 1 للدلالة على Ethernet.

- Protocol Type (PTYPE): يشير إلى بروتوكول الطبقة الثالثة المستخدم، وعادة يكون 0x0800 للدلالة على IPv4.

- Hardware Address Length (HLEN): يحدد طول عنوان الطبقة الثانية، وغالبًا ما يكون 6 بايت (أوكتِت) في حال الشبكات المعتمدة على الإيثرنت.

- Protocol Address Length (PLEN): يحدد طول عنوان الطبقة الثالثة، وعادة يكون 4 بايت في حال استخدام IPv4.

- Operation: يحدد نوع العملية؛ 1 للطلب (Request) و2 للرد (Reply).

- Sender Hardware Address (SHA): عنوان MAC الخاص بمرسل الرسالة.

- Sender Protocol Address (SPA): عنوان IP الخاص بمرسل الرسالة.

- Target Hardware Address (THA): عنوان MAC الخاص بالمضيف الهدف (يكون غير معروف في حال رسالة الطلب).

- Target Protocol Address (TPA): عنوان IP الخاص بالمضيف الهدف.

2.3 جدول ARP (ARP Cache)

كل جهاز في الشبكة المحلية يحتفظ بجدول يُسمّى “ARP Cache” يضم المدخلات (Entries) التي تعكس خريطة الربط بين عناوين IP وعناوين MAC. عند تلقّي الجهاز رد ARP من مضيف ما، يقوم الجهاز بتخزين هذه المعلومة في جدول ARP لمدة زمنية معيّنة (قد تتراوح بين بضع دقائق إلى عدّة ساعات أو بحسب إعدادات نظام التشغيل). هذا التخزين يساهم في تقليل عدد الطلبات والبث (Broadcast) في الشبكة، حيث يتم الاستفادة من العنوان المخزّن عند إرسال حزم أخرى لنفس الوجهة. وفي حال انتهاء صلاحية المدخلة (Timeout) أو تغيّر العنوان الفيزيائي للجهاز الهدف، يضطر الجهاز المرسل لإعادة إرسال طلب ARP مجددًا.

2.4 تفاعل ARP مع مكونات الشبكة الأخرى

يعمل ARP جنبًا إلى جنب مع بقية بروتوكولات حزمة TCP/IP، خاصة:

- بروتوكول الإنترنت (IP): عند رغبة المضيف في التواصل مع مضيف آخر على نفس الشبكة المحلية، يقوم IP بتمرير عنوان الوجهة إلى ARP لمعرفة MAC المطلوب.

- البروتوكولات الطبقية الأخرى (TCP/UDP): هذه البروتوكولات هي من تحدد الوجهة النهائية للبيانات، لكن لا يمكن بدء عملية إرسال الحزم دون ترجمة عنوان IP إلى MAC عبر ARP.

- بروتوكول ICMP: عند تنفيذ أوامر اختبار مثل “ping”، فإن النظام يستعين ببروتوكول ARP للحصول على عنوان MAC للهدف قبل إرسال حزم ICMP Echo Request.

الفصل الثالث: آلية عمل بروتوكول ARP تفصيليًا

يمكن تلخيص الخطوات العملية لبروتوكول ARP بين مضيفين على نفس الشبكة المحلية كما يلي:

- تحقق وجود مدخلة في جدول ARP: عند محاولة جهاز (A) إرسال حزمة إلى جهاز (B) على نفس الشبكة، يفحص النظام في جهاز (A) أولًا ما إذا كان عنوان IP الخاص بـ(B) موجودًا في جدول ARP. إن وجد العنوان الفيزيائي المقابل (MAC) في الجدول وما يزال صالحًا (لم تنتهِ صلاحيته)، يرسل الجهاز (A) الحزمة مباشرة.

- إرسال ARP Request: إن لم يكن هناك مدخلة صالحة في جدول ARP، يُنشِئ الجهاز (A) رسالة ARP Request ويضع عنوان IP الخاص بـ(B) في حقل TPA، بينما يضع عنوان MAC الخاص به في حقل SHA وعنوان IP في حقل SPA. ثم يرسل هذه الرسالة إلى عنوان البث العام (Broadcast MAC: FF:FF:FF:FF:FF:FF).

- وصول الطلب إلى جميع الأجهزة: نظرًا لأن الرسالة موجَّهة بالبث، فإن جميع الأجهزة الأخرى في الشبكة (بما فيها الجهاز B) تتلقى رسالة ARP Request، لكن الأجهزة التي لا يطابق عنوان IP الخاص بها القيمة TPA تتجاهل الرسالة.

- إرسال ARP Reply: الجهاز الذي يتطابق عنوان IP الخاص به مع TPA (أي الجهاز B) ينشئ رسالة ARP Reply يضع فيها عنوان MAC الخاص به في حقل SHA وعنوان IP في SPA، ويضع عنوان MAC للجهاز (A) في حقل THA وعنوان IP الخاص بالجهاز (A) في حقل TPA. ثم يرسل الرسالة إلى عنوان MAC الخاص بالجهاز A فقط (Unicast).

- تحديث جدول ARP: عند وصول رسالة ARP Reply إلى الجهاز A، يقوم الأخير بتحديث جدوله (ARP Cache) بحيث يربط بين عنوان IP الخاص بـ(B) والعنوان الفيزيائي المرسل في الرسالة، ويعدّها صالحة لفترة زمنية محددة. بعد ذلك يمكنه إرسال الحزم من الطبقات العليا (IP, TCP, UDP, …إلخ) باستخدام هذا العنوان الفيزيائي مباشرة.

تتحكم بعض الإعدادات التفصيلية في سلوك ARP على مستوى أنظمة التشغيل، مثل سياسات التحديث التلقائي للجدول أو مدة الاحتفاظ بالعناوين، مما يجعل بعض الأنظمة أكثر عرضة لهجمات أو مشاكل في الأداء مقارنة بأنظمة أخرى.

الفصل الرابع: قابلية ARP للتلاعب ومفهوم ARP Spoofing

4.1 لماذا ARP قابل للهجوم؟

يرتكز بروتوكول ARP على مبدأ الثقة بشكل جوهري. فهو يفترض أن كل جهاز يرسل ARP Reply هو فعليًا الجهاز الذي يحمل ذلك العنوان IP، وأن الرسالة المرسلة لا تتعرض للتزوير. كما لا يحتوي البروتوكول على آلية مصادقة (Authentication) أو تشفير (Encryption) للتحقق من صحة مصدر الرسالة. علاوة على ذلك، آلية البث التي يعتمد عليها ARP تزيد من إمكانية استغلاله في حال تواجد مهاجم على نفس الشبكة المحلية، إذ يمكن للمهاجم اعتراض حزم ARP واستخدامها لإعادة توجيه حركة المرور أو انتحال هوية جهاز آخر.

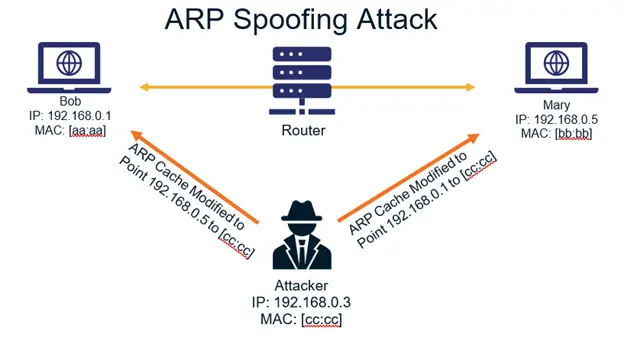

4.2 تعريف ARP Spoofing (أو ARP Poisoning)

المقصود بعملية “ARP Spoofing” – التي تسمى أيضًا “ARP Poisoning” – هو قيام مهاجم بإرسال رسائل ARP مزيفة (ARP Replies) داخل الشبكة المحلية بهدف ربط عنوان IP لجهاز شرعي بعنوان MAC ليس صحيحًا (عنوان MAC الخاص بالمهاجم مثلًا). عندما يقبل الجهاز الضحية هذه المعلومات، فإنه يحدِّث جدوله الخاص بـARP، ويخزّن هذه العلاقة الزائفة. نتيجة لذلك، يتم تحويل حزم البيانات التي يُفترض أن تتجه إلى الجهاز الشرعي نحو الجهاز المهاجم. ومن هنا يُمكن للمهاجم إما التنصت (Sniffing) على الحركة أو تنفيذ هجمات أخرى أشد خطورة.

يمكن تلخيص مبدأ العمل كما يلي:

- المهاجم يراقب حزم البث على الشبكة، ويتعرف على عناوين IP والأجهزة الموجودة.

- يقوم المهاجم بإرسال سلسلة من رسائل ARP Reply غير المطلوبة (Unsolicited ARP Replies) إلى الضحايا المستهدفين، مدعيًا أن عنوان IP لجهاز حاسم (مثل البوابة الافتراضية Gateway أو خادم هام) مرتبط بعنوان MAC يعود للمهاجم.

- عند استلام هذه الرسائل، تحدّث الأجهزة الضحية جدول ARP لديها وتصبح أي حزم موجهة إلى الجهاز الهام تُرسل فعليًا إلى المهاجم.

وعليه يمكن للمهاجم إعادة توجيه الحزم إلى الوجهة النهائية بعد الحصول عليها (Man-in-the-Middle) أو منعها من الوصول (Denial of Service). هذا الأسلوب يتيح أيضًا للمهاجم تعديل المحتوى الجاري نقله أو إدخال معلومات مزيفة.

الفصل الخامس: سيناريوهات عملية لهجمة ARP Spoofing

5.1 هجوم “Man-in-the-Middle”

من أشهر التطبيقات على ثغرة ARP Spoofing هو هجوم “الرجل في المنتصف” (MITM). يعمل هذا الهجوم على تغيير مسار حزم البيانات بين ضحيتين بحيث تمرّ جميع الحزم عبر الجهاز المهاجم الذي يعمل كـ”وسيط خفي” دون أن يدرك الطرفان ذلك. ولتحقيق ذلك، يستهدف المهاجم عادة جهاز البوابة الافتراضية (Gateway) والأجهزة الأخرى في الشبكة، وبذلك يتلاعب بعناوين MAC في جداول ARP على كلا الطرفين. عندها تتحول الحزم القادمة من الجهاز الضحية إلى المهاجم بدلاً من البوابة، ثم يقوم المهاجم بتوجيه تلك الحزم إلى البوابة وكأن شيئًا لم يحدث. وبالمثل، يُعيد المهاجم توجيه الحزم الصادرة من البوابة نحو الضحية. وبهذا تتحقق حلقة ماكرة تجعل المهاجم قادرًا على التجسس على كل البيانات المتبادلة.

5.2 هجوم “Denial of Service” (DoS)

يمكن للمهاجم استخدام تقنيات ARP Spoofing لتنفيذ هجمات حجب الخدمة (DoS) داخل الشبكة المحلية. إذا أغرق المهاجم الضحية برسائل ARP Replies مزيفة تربط عنوان IP للموجه (Gateway) بعنوان MAC خاطئ لا وجود له (أو عنوان MAC لجهاز مُطفأ)، فإن الضحية لن يتمكن من الوصول إلى خارج الشبكة، فيؤدي ذلك إلى انقطاع اتصال الضحية بالإنترنت أو بالخوادم الأخرى.

5.3 هجمات إعادة توجيه DNS

قد يستغل المهاجم ARP Spoofing لإعادة توجيه استفسارات خادم أسماء النطاقات (DNS) من أجهزة الضحايا إلى خادم مزيف يتحكم به. ويؤدي ذلك إلى إمكانية تزوير عناوين IP التي يتم إرجاعها للضحية، فيظهر للضحية مثلًا موقع إلكتروني خبيث على أنه الموقع الأصلي (تصيّد). هذه الطريقة تجمع بين خديعة ARP وثغرات أو نقاط ضعف في بروتوكول DNS.

5.4 اصطياد كلمات المرور وبيانات المصادقة

في بيئة لا تستخدم تشفيرًا فعّالًا (مثل HTTPS) لجلسات تسجيل الدخول، يمكن للمهاجم التنصت على حزم المرور وسحب أسماء المستخدمين وكلمات المرور أو بيانات اعتماد أخرى حساسة. وتبرز خطورة ARP Spoofing أنها لا تتطلب اختراقًا حقيقيًا لخادم أو نظام تشغيل، بل يكفي أن يكون المهاجم على نفس الشبكة المحلية للضحية مع إمكانية حقن رسائل ARP مزورة.

الفصل السادس: الاعتبارات التقنية لتنفيذ هجوم ARP Spoofing

6.1 رصد البث (Promiscuous Mode)

إحدى الأدوات الأساسية للقيام بهجوم ARP Spoofing هي قدرة بطاقة الشبكة عند المهاجم على العمل في نمط “Promiscuous Mode”. في هذا النمط، يمكن لبطاقة الشبكة استقبال جميع الحزم التي تمر عبر الشبكة بدلاً من استقبال الحزم الموجَّهة لعنوان MAC الخاص بها فقط. يتيح هذا الأمر للمهاجم التقاط وتحليل حزم البث ARP Requests وفهم البنية العامة للشبكة والعناوين المستخدمة.

6.2 حقن حزم ARP مزورة

يحتاج المهاجم إلى أداة أو برنامج تمكّنه من إنشاء حزم ARP بشكل يدوي وتعديل الحقول الضرورية مثل حقل SPA وSHA بحيث يطابق عنوان IP لجهاز آخر وعنوان MAC للمهاجم نفسه. تنتشر العديد من الأدوات المفتوحة المصدر التي تمكّن من القيام بذلك، ومن أبرزها: arpspoof، ettercap، Cain & Abel في البيئات المختلفة.

6.3 إدارة عملية التوجيه

في حال أراد المهاجم تنفيذ هجوم MITM دون أن يفقد الضحية الاتصال بالإنترنت، يجب عليه تفعيل خاصية IP Forwarding على نظامه. حيث يستقبل حزم الضحية ثم يمررها إلى البوابة، وبالمثل يستقبل حزم البوابة ويمررها إلى الضحية. يتم ذلك لضمان عدم كشف الهجوم بسرعة، إذ لو انقطعت خدمة الإنترنت عن الضحية فسوف تبدأ الشكوك والبحث عن سبب العطل.

6.4 تحليل حركة المرور المشفّرة

بالرغم من أن المهاجم يمكنه اعتراض جميع الحزم، فإن تشفير HTTPS أو VPN قد يحد من قدرة المهاجم على الاطلاع على محتوى الحزم. ومع ذلك، يبقى من الممكن للمهاجم جمع “بيانات التعريف” (Metadata) مثل عناوين IP الوجهة، وحجم الحزم، وتوقيتها، وأحيانًا أسماء النطاقات التي تتم زيارتها إذا لم تكن مشفرة تمامًا. كما قد يسعى المهاجم لتوجيه الضحية إلى صفحات احتيالية تحاكي الصفحات الأصلية من أجل الحصول على بيانات تسجيل دخول أو معلومات حساسة.

الفصل السابع: آليات الحماية والوقاية من هجمات ARP Spoofing

7.1 القوائم الثابتة (Static ARP Entries)

من الأساليب البدائية لتفادي هجمات ARP Spoofing قيام مدير الشبكة بتحديد عناوين ARP ثابتة (Static) في الأجهزة الحرجة مثل الخوادم أو أجهزة الموجه (Gateway). بمعنى أن الجدول ARP على هذه الأجهزة لا يتم تحديثه ديناميكيًا، إنما تُزرع فيه المعلومات يدويًا. ورغم أن هذا الأسلوب فعال في منع التلاعب، إلا أنه لا يقبل التوسع بسهولة في الشبكات الكبيرة، ويتطلب تحديثًا يدويًا في كل مرة يحصل تغيير في العناوين أو إضافة أجهزة جديدة.

7.2 استخدام بروتوكول DHCP Snooping وDynamic ARP Inspection

تطورت معدات الشبكات (Switches) من شركات رائدة مثل Cisco وHP وغيرها لتدعم تقنيات تحمي من هجمات ARP Spoofing. تقوم تقنية DHCP Snooping على مراقبة رسائل DHCP التي توزع عناوين IP للعملاء، وتُعِدّ قاعدة بيانات موثوقة تربط كل منفذ (Port) في السويتش بعنوان IP وعنوان MAC المخصص، إضافة إلى معلومات واجهة الاتصال (Interface) الخاصة به. أما Dynamic ARP Inspection (DAI) فيعتمد على معلومات DHCP Snooping ليتيح للسويتش التحقق من رسائل ARP المتداولة. فإذا اكتشف السويتش ARP Reply غير متوافق مع قاعدة البيانات الموثوقة، فإنه يرفض الرسالة ويمنعها من الانتشار في الشبكة.

بهذه الكيفية، تصبح أي محاولة للتلاعب بعناوين IP أو MAC بين العملاء على الشبكة أمرًا صعبًا ما لم يكن لدى المهاجم وصول مباشر لإدارة السويتش. ومع ذلك، يتطلب تطبيق هذه التكنولوجيا توفر معدات تدعمها وإجراء ضبط (Configuration) دقيق من قبل مدير الشبكة.

7.3 بروتوكول 802.1X والمصادقة على مستوى المنفذ

يُعد بروتوكول 802.1X أحد المعايير الأمنية التي تقدمها IEEE لتوفير مصادقة المستخدم أو الجهاز قبل السماح له بالاتصال بالشبكة. ويكون ذلك عبر خادم مصادقة (مثل RADIUS أو TACACS+) يتولى تدقيق هوية المستخدم أو الجهاز المتصل بمنفذ السويتش. بمجرد أن يتم التحقق منه وتُمنح له الإذن، يتم تفعيل المنفذ. يسمح هذا البروتوكول -بشكل غير مباشر- بتقليل فرص وجود أجهزة مجهولة أو مخترقة يمكنها القيام بهجمات ARP Spoofing.

7.4 استخدام تقنيات التشفير ونقل البيانات عبر قنوات مؤمّنة

مع أن تشفير حركة المرور (مثل HTTPS وSSH وVPN) لا يمنع المهاجم من اعتراض الحزم المارة في الشبكة، إلا أنه يُصعّب عليه فهم محتواها أو التلاعب بها دون كشفه. وبالتالي، في حال وقوع هجوم ARP Spoofing، فإن التشفير يُحوّل الهجوم إلى مجرد “اعتراض غير مفيد” نسبيًا، إذ لن يتمكن المهاجم من قراءة البيانات الحساسة بشكل مباشر. ومع ذلك، ما يزال بوسع المهاجم تنفيذ هجوم “حجب الخدمة” أو إعادة توجيه الضحية نحو مواقع تصيد إذا لم تكن هناك حماية كافية في طبقة DNS.

7.5 برمجيات اكتشاف هجمات ARP Spoofing

ظهرت برامج وتطبيقات تعمل على تحليل حزم ARP المارة بالنظام أو بالشبكة وتبحث عن أنماط مشبوهة مثل وجود عنوان IP واحد مرتبط بأكثر من MAC، أو كمية كبيرة من رسائل ARP Replies غير المطلوبة. إذا رصد البرنامج سلوكًا يدل على عملية تزوير، فإنه ينبه مدير النظام أو المستخدم. من الأمثلة على ذلك XArp وArpwatch على أنظمة يونيكس/لينوكس.

الفصل الثامن: خطوات عملية لضبط إعدادات الشبكة وتقليل خطر ARP Spoofing

سنستعرض الآن مجموعة من الممارسات والإجراءات العملية التي يمكن اتباعها في بيئات مختلفة، بدءًا من الشبكات المنزلية الصغيرة وصولًا إلى الشبكات المؤسسية الكبيرة:

- تفعيل التشفير في جميع الخدمات: تشفير الاتصالات باستخدام HTTPS للبريد الإلكتروني وتصفح الويب، وSSH عند الاتصال بالخوادم، يقلل من خطر سرقة البيانات النصّية واضحة المحتوى.

- الاعتماد على منافذ الشبكة المأمونة: في المؤسسات، يجب ضبط أجهزة السويتش باستخدام تقنيات Port Security التي تسمح بعدد محدود من عناوين MAC لكل منفذ، مما يقلل احتمال انتحال الهوية.

- تفعيل ميزات “Dynamic ARP Inspection” و“DHCP Snooping”: في السويتشات المتقدمة. هذه الميزات تقدم طبقة حماية إضافية ضد الرسائل المزورة.

- إجراء تحليل دوري لجدول ARP: لدى مسؤولي الشبكات أدوات تمكنهم من رصد أي تغييرات مفاجئة في ARP Cache على الخوادم أو محطات العمل الحساسة.

- استخدام الجدران النارية المضادة لـARP Spoofing: بعض الجدران النارية أو أنظمة كشف التسلل (IDS/IPS) تشمل خصائص فحص ARP للتأكد من موثوقيتها.

- تحديث أنظمة التشغيل والبرامج: إصلاح الثغرات الأمنية المعروفة في أنظمة التشغيل قد يسد بعض قنوات التلاعب ببروتوكول ARP أو أساليب الحقن.

- توعية المستخدمين: تدريب موظفي الشركات والمستخدمين عامةً على تفادي الوقوع في مصائد التصيد الإلكتروني وتحذيرهم من الاتصال بشبكات غير موثوقة.

الفصل التاسع: آفاق مستقبلية وتحديات أمنية مرتبطة بـ ARP

9.1 IPv6 وبروتوكول NDP

مع تزايد انتشار بروتوكول IPv6، اعتمدت البنية الجديدة ما يسمى “Neighbor Discovery Protocol (NDP)” كبديل لـ ARP. ورغم أنه يختلف في كثير من التفاصيل التقنية ويستخدم آليات مختلفة للتعامل مع أمور الاكتشاف على الطبقة المحلية، إلا أن ثغرات مشابهة تُعرف باسم “NDP Spoofing” و”NDP Poisoning” قد تظهر. وبالتالي فإن مشكلة “الثقة” لا تزال قائمة إن لم تؤخذ بالحسبان الآليات الأمنية المرافقة لـNDP مثل SEND (Secure Neighbor Discovery).

9.2 تقنيات SDN (Software-Defined Networking)

يقدم مفهوم الشبكات المعرفة برمجيًا (SDN) إمكانات أكبر للتحكم بمسارات البيانات وإدارتها مركزيًا. قد يتيح هذا النهج تقليص الثغرات الأمنية الناتجة عن بروتوكولات تعتمد على البث والثقة المسبقة، إذ يمكن لمتحكم SDN أن يتحقق من جميع رسائل ARP قبل السماح لها بالمرور، أو حتى الاستغناء عن ARP لصالح آليات أكثر أمانًا. ومع ذلك، فإن المخاطر الأمنية قد تنتقل إلى مستوى آخر يتمثل في اختراق متحكم SDN أو إساءة استخدام صلاحياته.

9.3 الحلول البديلة لبروتوكول ARP

ظهرت عدة أفكار وحلول تبحث عن تطوير بروتوكول بديل يدمج المصادقة والتشفير في عملية ترجمة العناوين. بعض الاقتراحات تعتمد على شهادة رقمية (Digital Certificate) لكل جهاز أو مفاتيح تشفير متماثلة، لكن تبقى هذه الحلول محدودة الانتشار لصعوبات تتعلق بالبنية التحتية اللازمة لإدارة المفاتيح (PKI) وتعقيد نشرها في البيئات الكبيرة. ويبقى ARP التقليدي -رغم قدمه- هو الحل الشائع حتى الآن.

الفصل العاشر: دراسة مقارنة بين بروتوكول ARP وبروتوكولات أخرى مشابهة

يستعرض الجدول أدناه مقارنة موجزة بين ARP وبعض البروتوكولات المشابهة أو البديلة:

| البروتوكول | الوظيفة | نطاق الاستخدام | آلية الأمان | المزايا والعيوب |

|---|---|---|---|---|

| ARP | ترجمة عنوان IP إلى MAC | الشبكات المحلية IPv4 | بدون مصادقة (ضعيف أمنيًا) |

|

| RARP | ترجمة عنوان MAC إلى IP | الأنظمة عديمة الأقراص سابقًا | بدون مصادقة |

|

| NDP | نظير ARP في عالم IPv6 | الشبكات المحلية IPv6 | خيار استخدام SEND |

|

| Proxy ARP | استجابة الـRouter نيابةً عن مضيف آخر | شبكات فرعية منفصلة | مرتبط بنموذج الثقة الأساسي |

|

الفصل الحادي عشر: الاستنتاجات النهائية والمعالجات المقترحة

11.1 خلاصة حول بروتوكول ARP

بالرغم من بساطة التصميم التي يتميز بها بروتوكول ARP، فإنه ما زال يشكّل العمود الفقري لعملية ترجمة العناوين ضمن الشبكات المحلية المعتمدة على IPv4. يعتمد على مبدأ البث والرد دون وجود آلية تحكم أو مصادقة ذاتية، مما يجعله خصبًا لأنواع متعددة من الهجمات التي تتمحور حول التزييف وانتحال الهوية. وعلى الرغم من الجهود المبذولة لتحسين أمان الشبكات المحلية، لا يزال ARP مقصدًا رئيسيًا للمهاجمين، وخاصة مع شيوع هجمات ARP Spoofing التي قد تؤدي إلى تبعات أمنية خطيرة.

11.2 خلاصة حول ARP Spoofing

إنّ ثغرة ARP Spoofing تعتمد على استغلال الثقة المسبقة في رسائل ARP. ومن خلال إرسال رسائل مزورة، يتمكن المهاجم من إعادة توجيه أو منع حركة المرور داخل الشبكة المحلية، وما يستتبعه ذلك من احتمالية لسرقة البيانات أو التصيّد أو حجب الخدمة. ومع أنّ هناك أساليب دفاعية وتقنيات متقدمة في معدات الشبكات، يبقى وعي المستخدمين وإلمام مديري الشبكات بالتدابير الوقائية هو حجر الزاوية في منع هذه الهجمات أو الحدّ من أضرارها.

11.3 التوصيات والمعالجات

- تحصين البنية التحتية للشبكة عبر تفعيل بروتوكولات أمان مثل DHCP Snooping وDynamic ARP Inspection على مستوى السويتشات.

- التوسع في استخدام التشفير لضمان حماية البيانات الحساسة حتى في حال تعرّضها للاعتراض.

- إدارة عناوين الشبكة بوعي وتحديث جداول ARP الثابتة في النقاط الحرجة (مثل الموجّهات والخوادم) إذا كان ذلك عمليًا.

- تفعيل المراقبة المستمرة باستخدام أدوات الكشف عن هجمات ARP Spoofing وتحليل حركة المرور للبحث عن أنماط غير طبيعية.

- توعية الفرق التقنية والمستخدمين للتعامل مع الحوادث الأمنية المحتملة ومعرفة كيفية تحديد أعراض هجمات انتحال الهوية.

المزيد من المعلومات

الخلاصة

مصادر ومراجع

- RFC 826: Ethernet Address Resolution Protocol, D. C. Plummer, 1982. https://tools.ietf.org/html/rfc826

- IEEE 802.1X-2020: Port-Based Network Access Control. The Institute of Electrical and Electronics Engineers, 2020.

- Joseph, S., “Mitigating ARP Spoofing Attacks in LAN Environments”, International Journal of Computer Applications, 2019.

- Tanenbaum, A. S., & Wetherall, D., “Computer Networks”, 5th edition, Pearson Education, 2010.

- Cisco Systems, “Understanding and Configuring ARP,” Cisco Documentation. https://www.cisco.com

- Chirath, H., “ARP Spoofing and Countermeasures”, SANS Institute InfoSec Reading Room, 2018.

يمثل بروتوكول ARP مثالًا كلاسيكيًا على بساطة التصميم التي تخدم أهدافًا وظيفية واسعة النطاق، لكنه في الوقت ذاته يبرز التحديات الأمنية الناشئة عن غياب المصادقة الصريحة. لذا تتجلى الحاجة إلى نماذج أكثر تطورًا أو إلى حلول تكميلية تمنح الشبكات المحلية مستوى أمان أعلى، خاصة في عصر تصاعد التهديدات الإلكترونية.