أهمية تأمين الحاسوب وحمايته من الفيروسات

مقدمة حول أهمية تأمين الحاسوب وحمايته من الفيروسات

يُعَدّ تأمين الحاسوب من المخاطر الرقمية والتهديدات الإلكترونية أحد أهم التحديات التي تواجه الأفراد والمؤسّسات على حدٍّ سواء في العصر الحديث. ومع تطوّر التقنية وتوسّع استخدام شبكة الإنترنت في إنجاز المهام اليومية، انتقلت الكثير من الأنشطة من العالم الواقعي إلى الفضاء الافتراضي، الأمر الذي أدّى إلى زيادة مخاطر التعرّض للهجمات السيبرانية وانتشار الفيروسات والبرمجيات الخبيثة. تشكّل الفيروسات والحملات التخريبية عبر الإنترنت عائقًا أمام الإنتاجية وسلامة البيانات، وقد تؤدّي إلى خسائر جسيمة إذا لم يُتّخذ الحيطة والحذر بشكل استباقي.

يواجه المستخدم العادي والمهتم بالتقنية مجموعة من التحدّيات المرتبطة بأمن الحواسيب، بدءًا من التهديدات الأساسية مثل الفيروسات التقليدية، مرورًا بالبرمجيات الخبيثة الأكثر تطورًا كبرمجيات الفدية (Ransomware) وأحصنة طروادة (Trojans)، ووصولًا إلى هجمات التصيّد الاحتيالي (Phishing) المتقدمة. ولذلك، أصبحت الحاجة ماسّة لتبنّي استراتيجيات شاملة تعزّز مناعة الحاسوب ضد هذه الهجمات، وتوفّر تجربة استخدام آمنة ومستقرة.

ينطلق هذا المقال في رحلة مطوّلة لاستكشاف الخطوات الهامّة للحفاظ على حاسوبك آمنًا وخاليًا من الفيروسات، اعتمادًا على أسس علمية وتجارب عملية موثوقة. إذ يهدف إلى وضع دليل شامل ومتكامل يُغطّي أبرز الممارسات والتقنيات الخاصة بالحماية الإلكترونية، مع التركيز على المهارات العملية والإجراءات الفعّالة المجرّبة في المجتمع التقني على الصعيد العالمي. وسنناقش في الأقسام اللاحقة عديدًا من المفاهيم والعناصر، ابتداءً من التحديثات الدورية وأنظمة التشغيل الآمنة مرورًا بالحماية المادية، وصولًا إلى إدارة كلمات المرور والتشفير وتقنيات النسخ الاحتياطي. وسيتم أيضًا إدراج جدول مقارن لأنواع من برامج الحماية من الفيروسات، بغرض تزويد القارئ بمعلومات وافية تسهّل عليه اتخاذ القرارات الصائبة.

في ضوء التهديدات السيبرانية المتزايدة، لا يمكن الاكتفاء بإجراءات بسيطة كتنصيب برنامج مضاد للفيروسات فحسب، بل يتوجّب اعتماد رؤية استراتيجية شاملة يجتمع فيها الجانب التقني مع الجانب التثقيفي، حيث إنّ جزءًا كبيرًا من الحماية الإلكترونية يعتمد على وعي المستخدم ومهاراته في التعامل مع البريد الإلكتروني والتطبيقات والمواقع الإلكترونية. إنّ الفهم العميق للمخاطر الإلكترونية ومتغيّراتها من شأنه أن يفتح آفاقًا أوسع لوضع معايير أمنية راسخة ومواجهة التحدّيات الفعلية التي قد تظهر أثناء التعامل مع الإنترنت أو تثبيت البرامج.

هذه المقدّمة ما هي إلا انطلاقة لتفصيل منظومة واسعة من المفاهيم والإجراءات التي تجتمع معًا لتحقيق هدف واحد: حاسوب آمن خالٍ من الفيروسات والبرمجيات الخبيثة. وسيتم تناول كل محور من محاور المقال بشكل تحليلي ودقيق، اعتمادًا على أحدث المراجع والتقارير الصادرة عن جهات متخصّصة في أمن المعلومات.

الباب الأول: التعريف بالفيروسات والبرمجيات الخبيثة وأهمّيتها في سياق الأمن السيبراني

الفصل الأول: نشأة الفيروسات الحاسوبية وتطوّرها التاريخي

شهدت الفيروسات الحاسوبية تطوّرًا تاريخيًا متسارعًا منذ ظهور أول فيروس مكتوب في ثمانينيات القرن الماضي، وكان هدفه حينها استغلال الثغرات الأولية في أنظمة الحاسوب وإظهار إمكانات البرمجة غير الاعتيادية. ورغم بساطة تلك الفيروسات القديمة من حيث بُنيتها وآلياتها، فقد أدّت إلى وضع أساس علم الفيروسات الحاسوبية الذي تطوّر مع الزمن.

خلال السنوات اللاحقة، ظهرت أنواع أكثر تطوّرًا وتعقيدًا من البرمجيات الخبيثة، مثل الديدان الحاسوبية (Worms) التي تستطيع الانتقال بين الأجهزة من دون الحاجة إلى تدخّل المستخدم المباشر، وأحصنة طروادة (Trojans) التي تتخفّى خلف برامج شرعية أو ملفات مغرية. من بعدها ظهرت برمجيات التجسس (Spyware) وبرمجيات الإعلانات المزعجة (Adware)، وصولًا في العقد الأخير إلى ظهور برمجيات الفدية (Ransomware) التي تشفّر ملفات المستخدم وتطالب بفدية مالية لفك التشفير.

يبدو واضحًا كيف أنّ تطوّر الفيروسات الحاسوبية ارتبط بشكل وثيق بالتوسّع التقني واستغلال الابتكارات الجديدة في مجال الشبكات والاتصالات. ومع ازدياد الاعتماد على الإنترنت، ارتفعت خطورة هذه البرمجيات وتعدّدت آليات انتشارها، لتصبح حماية الحاسوب أمرًا لا يمكن التهاون فيه. ما يميّز هذه البرمجيات الحديثة هو تطوّرها المستمر، إذ قد تتغيّر برمجيات خبيثة معيّنة لتتجنّب الرصد من قبل برامج مضادة الفيروسات عبر تقنيات التشفير والتجاوز (Obfuscation)، ما يجعل عملية الحماية الإلكترونيّة معركة دائمة تتطلّب تحديثًا مستمرًّا.

الفصل الثاني: المفهوم العلمي للفيروسات وآلية عملها

من الناحية التقنية، تُعرّف الفيروسات الحاسوبية بأنّها برامج خبيثة قادرة على الانتشار والتكاثر عن طريق نسخ نفسها داخل برامج أو ملفات أخرى، بما يشبه في عملها الفيروسات البيولوجية التي تنتقل بين الكائنات الحية وتتكاثر بداخلها. تقوم الفيروسات بتنفيذ مجموعة من الإجراءات التخريبية أو التجسسية، مثل تدمير البيانات أو إبطاء أداء الجهاز أو فتح منافذ خلفية (Backdoors) تتيح للقراصنة اختراق الحواسيب.

تمر دورة حياة الفيروس عمومًا بمراحل عدة، تبدأ بالاندماج في ملف أو برنامج مضيف، ثم تتفعّل عند تشغيل ذلك البرنامج أو الملف. بعد ذلك، قد ينتشر الفيروس إلى ملفات أخرى وإلى أجهزة أخرى مرتبطة بالشبكة. تتنوع أساليب الهجوم والانتشار باختلاف نوع الفيروس؛ فهناك فيروسات تعمل عند إقلاع نظام التشغيل، وأخرى تنشط فقط عند فتح ملفات محدّدة، وثالثة تهاجم نظام التشغيل نفسه أو سجل الإقلاع الرئيسي (Master Boot Record).

من هنا تأتي ضرورة توخّي الحذر عند تحميل البرامج أو استقبال الملفات أو توصيل أجهزة التخزين الخارجية، وذلك لكي لا يُمنح الفيروس فرصة الدخول إلى النظام. على الرغم من وجود برامج مضادة للفيروسات تراقب البرامج والملفات بشكل دوري، فإنّ الفيروسات الحديثة تستخدم أساليب تشفير متقدّمة وتقنيات تمويه للتهرّب من الرصد، ما يستدعي احترافية أكبر في التعامل مع أي نشاط إلكتروني مشبوه.

الفصل الثالث: أنواع البرمجيات الخبيثة وتحليلها

لا تقتصر البرمجيات الخبيثة على الفيروسات في شكلها التقليدي، بل تضم أنواعًا عديدة تختلف في أهدافها وطرق انتشارها وآليات تنفيذها. فيما يلي بعض أبرز هذه الأنواع:

- الفيروسات التقليدية: تعتمد على دمج نفسها داخل ملفات أو برامج شرعية، وتتكرّر عند تفعيل تلك الملفات أو البرامج. تستخدم أساليب تقليدية، ولكن بعضها يتطوّر بسرعة ليصبح أكثر تعقيدًا.

- الديدان (Worms): برامج خبيثة تتكاثر بمفردها عبر الشبكات من دون الحاجة إلى تدخّل المستخدم، وقد تتسبّب في انهيار الشبكات أو استهلاك مواردها بشكل كبير.

- أحصنة طروادة (Trojans): تتنكّر في صورة برامج شرعية أو مفيدة، وعندما تُثبّت تفتح الباب إمام القراصنة للوصول إلى المعلومات الحسّاسة أو التحكم بالجهاز.

- برمجيات الفدية (Ransomware): تشفّر ملفات الضحية وتطلب مبلغًا ماليًا مقابل فك التشفير، وقد انتشرت بشكل واسع وأصبحت تشكّل تهديدًا كبيرًا للأفراد والشركات.

- برمجيات التجسس (Spyware): تهدف إلى جمع المعلومات والبيانات الشخصية من الجهاز المستهدف، مثل كلمات المرور وتفاصيل الحسابات المصرفية، من دون علم المستخدم.

- برمجيات الإعلانات المزعجة (Adware): تعرض إعلانات غير مرغوب فيها وتعرقل عمل الجهاز، وغالبًا ما تحاول إعادة توجيه متصفّحات الإنترنت إلى مواقع محدّدة.

- برمجيات الباب الخلفي (Backdoors): تتيح للمهاجمين الدخول إلى الجهاز أو الشبكة من خلال ثغرة مخفية، فتُسهّل تنفيذ الهجمات لاحقًا أو سرقة البيانات من دون ملاحظة فورية.

- الجذور الخفية (Rootkits): أدوات مصمّمة لإخفاء نشاط المهاجم في النظام، ما يجعل عملية رصدها صعبة للغاية، وغالبًا ما تستخدم للسيطرة على الجهاز والتحكّم بنظام التشغيل.

تنبع خطورة هذه الأنواع المتعدّدة من درجة تعقيدها وسرعة انتشارها وإمكانية دمجها مع هجمات التصيّد الاحتيالي أو البرامج المشروعة المزوّدة ببرمجيات خبيثة. وعليه، لا بد من الوعي الدقيق بسمات كل نوع من هذه البرمجيات وطرق الحماية منها.

الباب الثاني: الخطوات التمهيدية لتهيئة بيئة حاسوبية آمنة

الفصل الأول: اختيار نظام التشغيل المناسب وتحديثه باستمرار

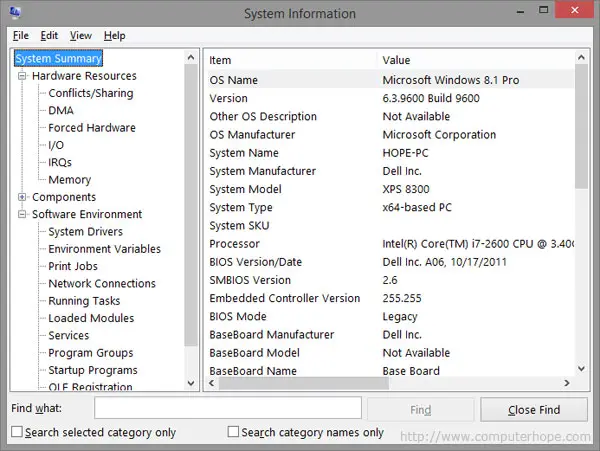

يشكّل نظام التشغيل الركيزة الأساسية لأي جهاز حاسوب، إذ يعمل بمثابة الوسيط بين المستخدم وموارد الجهاز والبرامج الأخرى. لذا، إنّ اختيار نظام تشغيل موثوق وآمن وتحديثه بانتظام يُعدّ من أهم العوامل في الحفاظ على سلامة الحاسوب. وتُقدّم أنظمة التشغيل المختلفة (مثل ويندوز ولينكس وماك أو إس) مستويات أمان متفاوتة، وكلٌّ منها يتلقّى تحديثات أمنيّة من الشركة المطوّرة عند اكتشاف ثغرات أمنيّة جديدة.

يُنصح المستخدم بتفعيل ميزة التحديث التلقائي في نظام التشغيل لضمان الحصول على أحدث التصحيحات الأمنية فور إصدارها، خصوصًا في أنظمة ويندوز التي تواجه عددًا كبيرًا من الهجمات. بالمقابل، إذا كنت تستخدم توزيعة لينكس فغالبًا ما تكون التحديثات متوفّرة بشكل مجاني وسريع، ويُنفَّذ التحديث من خلال موجّه الأوامر أو عبر الواجهات الرسومية. أمّا في نظام ماك أو إس، فالتحديثات الدورية التي ترسلها شركة أبل تشمل تصحيحات أمنيّة للحماية من الثغرات المكتشفة.

ويجدر التنويه إلى أهميّة التخلّص من الأنظمة القديمة غير المدعومة رسميًّا، إذ لا تتلقى هذه الأنظمة تحديثات أمنية جديدة، ما يجعلها أكثر عرضة للاختراق والاستغلال. لذلك، ينبغي ترقية نسخة النظام إلى أحدث إصدار ممكن أو التفكير بالانتقال إلى نظام تشغيل آخر أكثر أمانًا إذا تعذّرت الترقية.

الفصل الثاني: تفعيل جدار الحماية (Firewall) وإعداداته الأساسية

يُعدّ جدار الحماية (Firewall) بمثابة الحارس الشخصي الذي يراقب حركة البيانات القادمة إلى جهازك والخارجة منه، ويعمل على فلترة الحزم (Packets) بناءً على قواعد محدّدة مسبقًا. تكمن أهميته في منع المتطفّلين من الوصول غير المصرّح به إلى جهازك، وفي الوقت ذاته يحدّ من إرسال بيانات حسّاسة إلى جهات غير موثوقة.

تأتي أغلب أنظمة التشغيل الحديثة مزوّدة بجدار حماية مدمج؛ ففي ويندوز يوجد Windows Defender Firewall، وفي ماك هناك macOS Firewall، وفي توزيعات لينكس عادة ما يُستخدم iptables أو ufw. ينبغي الحرص على تفعيل هذا الجدار وضبط إعداداته بشكل صحيح، مثل السماح للبرامج الموثوقة فقط بالاتصال بالإنترنت، وحظر أي محاولات وصول مشبوهة. يمكن أيضًا استخدام جدران حماية خارجية (Hardware Firewall) أو برامج احترافية تابعة لجهات خارجية للحصول على مزيد من التحكّم والمرونة، خاصّة في بيئات الأعمال والشبكات الكبيرة.

الفصل الثالث: الإجراءات التمهيدية الأخرى للحماية قبل تثبيت البرامج

- إعداد الحسابات بصلاحيات محدودة: يُفضّل إنشاء حساب مستخدم عادي للاستخدام اليومي، والاحتفاظ بحساب المسؤول (Administrator) فقط لتنفيذ المهام التي تحتاج إلى صلاحيات واسعة. هذا النهج يحدّ من قدرة البرمجيات الخبيثة على تنفيذ أوامر تخريبية.

- إيقاف تشغيل الميزات غير المستخدمة: إذا كنت لا تستخدم بروتوكولات أو خدمات معيّنة مثل Remote Desktop أو Telnet، فمن الأفضل إيقافها لتقليل السطح المعرض للهجمات.

- التشفير وإدارة الأقراص: يمكن تشفير القرص الصلب أو أقسامه الحساسة لحماية البيانات في حالة سرقة الحاسوب أو الوصول الفيزيائي غير المصرّح به. ينطبق هذا بشكل خاص على أجهزة اللابتوب التي تُستخدم في أماكن عامة.

تهيئة الجهاز بهذه الخطوات التمهيدية يضمن أساسًا متينًا للأمن الإلكتروني، ويقلّل بشكل كبير من احتمالية اختراقه أو إصابته بالفيروسات عند البدء بتنصيب البرامج وتصفح الإنترنت.

الباب الثالث: دور برامج مضادة الفيروسات في الحماية ومفاتيح اختيار البرنامج المناسب

الفصل الأول: أهمية البرامج المضادة للفيروسات وآلية عملها

تُعدّ برامج مضادة الفيروسات (Antivirus Software) إحدى الركائز الأساسية في استراتيجية الأمان لأي مستخدم حاسوب. ورغم أنّها ليست الحصن الوحيد، إلّا أنّها تمثّل خط الدفاع الأول في رصد وإزالة الفيروسات والبرمجيات الخبيثة قبل تمكّنها من التسبّب بضرر حقيقي للنظام. وتعتمد هذه البرامج في عملها على مفاهيم أساسية، مثل قواعد البيانات الخاصة بتواقيع الفيروسات (Virus Signatures)، وتقنيات الرصد السلوكي التي تحلّل سلوك البرامج لاكتشاف نشاط خبيث حتى قبل ظهور توقيع محدّد له.

عند تثبيت برنامج مضاد الفيروسات، يبدأ تلقائيًا بمراقبة جميع الملفات التي تُفتَح أو تُحمَّل، ويفحصها مقارنة بقاعدة بياناته. فإذا طابق الملف تواقيع فيروسات معروفة، يقوم البرنامج بعزله وإزالته أو مطالبة المستخدم بإجراءات محدّدة. كما تستخدم بعض البرامج تقنيات أكثر تطوّرًا مثل التحليل السلوكي (Behavioral Analysis) أو التعلم الآلي (Machine Learning) لتحديد البرامج المشبوهة حتى لو لم توجد لها تواقيع مسبقة في قاعدة البيانات.

تتفاوت جودة البرامج المضادة للفيروسات وفقًا لعوامل عدة، بينها تحديث قاعدة البيانات باستمرار، وفعالية خوارزميات التحليل السلوكي، ومدى سرعة البرنامج وخفّته على النظام، والدعم الفنّي الذي يقدّمه. وفي ظل تنامي التهديدات السيبرانية وتنوّعها، بات اختيار برنامج مضاد للفيروسات قرارًا حيويًا لأي مستخدم.

الفصل الثاني: المعايير الأساسية لاختيار البرنامج المناسب

- مستوى الحماية: يجب التأكّد من نتائج اختبارات مستقلة مثل تقارير المنظّمات المخوّلة لاختبار برامج الحماية (على سبيل المثال AV-Comparatives وAV-TEST)، حيث يجرون اختبارات مكثفة ويقدّمون تقييمات لكفاءة البرامج المختلفة.

- التحديث التلقائي: من الضروري أن يدعم البرنامج التحديث التلقائي اليومي أو حتى اللحظي، نظرًا للتغيّر السريع في نماذج الهجمات والفيروسات.

- الأداء والخفّة: بعض برامج الحماية تستهلك موارد الجهاز بشكل كبير، مما قد يسبّب بطء الحاسوب. لذا ينبغي انتقاء برنامج يوفّر الحماية المطلوبة مع الحفاظ على أداء جيّد.

- واجهة المستخدم والدعم الفني: كلما كانت واجهة البرنامج واضحة وسهلة التعامل، زادت فعاليّته للمستخدم العادي. كما أنّ وجود دعم فني جيّد يساعد على حل المشكلات بسرعة.

- المزايا الإضافية: تتضمّن بعض البرامج مزايا أخرى مثل جدار حماية مدمج، وحماية ضد التصيّد الاحتيالي، وخاصية الرقابة الأبوية. ينبغي تقييم حاجة المستخدم لهذه المزايا قبل الاختيار.

الفصل الثالث: جدول مقارن لبعض برامج مضادة الفيروسات الشائعة

| اسم البرنامج | الأنظمة المدعومة | مزايا رئيسية | مستوى الحماية (وفق اختبارات مستقلة) | ملاحظات إضافية |

|---|---|---|---|---|

| Windows Defender | ويندوز 10 وما بعده | مدمج في النظام، تحديث تلقائي، حماية في الوقت الفعلي | جيّد جدًا في الإصدارات الأخيرة | سهل الاستخدام ومجّاني، مناسب للمستخدم العادي |

| Kaspersky Internet Security | ويندوز، ماك، أندرويد | محرك حماية متطوّر، جدار حماية، رقابة أبوية | عالي وفقًا لاختبارات مستقلة | مدفوع؛ يعد من البرامج القوية في رصد البرمجيات الخبيثة |

| Bitdefender Antivirus Plus | ويندوز، ماك، أندرويد، iOS | حماية في الوقت الفعلي، التصفّح الآمن، مراقبة الخصوصية | ممتاز في رصد الفيروسات | يوفّر نسخة مجانية؛ الحزمة المدفوعة مزوّدة بخصائص متقدّمة |

| Norton 360 | ويندوز، ماك، أندرويد، iOS | حماية متعددة، VPN مدمج، نسخ احتياطي سحابي | عالي جدًا حسب تقييمات المستخدمين | غير مجاني؛ يقدّم مجموعة خدمات أمنيّة شاملة |

| Avast Free Antivirus | ويندوز، ماك، أندرويد، iOS | حماية مجانية، واجهة سهلة، إعدادات قابلة للتخصيص | جيّد إلى جيّد جدًا | يحتوي على إعلانات؛ النسخة المدفوعة تزيل الإعلانات وتضيف مزايا |

يُلاحَظ أنّ سوق برامج مضادة الفيروسات يشهد منافسة شديدة، حيث تعمل الشركات على تطوير تقنيات رصد متقدّمة لجذب المستخدمين. في النهاية، يجب على المستخدم اختيار البرنامج الذي يناسب احتياجاته من حيث مستوى الحماية والميزانية والأداء.

الباب الرابع: الخطوات العملية اليومية لحماية حاسوبك من الفيروسات

الفصل الأول: تحديث نظام التشغيل والبرامج بشكل منتظم

من أهمّ النقاط التي يتجاهلها بعض المستخدمين هو الحرص على تحديث نظام التشغيل والبرامج الأساسية، مثل المتصفّحات وبرامج تشغيل الوسائط ومحرّرات النصوص. إذ غالبًا ما تصدر الشركات تحديثات أمنية لمعالجة الثغرات المكتشفة، ما يعني أنّ تأخير تثبيت هذه التحديثات يفتح الباب أمام القراصنة لاستغلال الثغرات في مهاجمة نظامك. لذلك، يُنصح بتفعيل التحديث التلقائي أو ضبطه بحيث يصلك إشعار فور صدور أي تحديث أمني.

ينطبق الأمر كذلك على ملحقات المتصفح (Add-ons أو Extensions)، التي قد تصبح منصّة لاختراق نظامك في حال وجود ثغرة. توخّى الحذر عند تثبيت أي ملحق أو برنامج جديد، واكتفِ بالمصادر المعروفة والموثوقة، ولا تنسَ إزالة أو تعطيل أي إضافة لم تعد بحاجة إليها.

الفصل الثاني: استخدام كلمات مرور قوية وفريدة

قد تبدو كلمات المرور أمرًا ثانويًا، لكنّها تمثّل في الواقع البوابة الرئيسية لمختلف حساباتك وخدماتك الرقمية. استخدام كلمات مرور بسيطة مثل “123456” أو “password” أمر شديد الخطورة، إذ يمكّن المهاجمين من الوصول إلى حاسوبك أو بريدك الإلكتروني بمنتهى السهولة. علاوة على ذلك، إعادة استخدام كلمة المرور نفسها في عدّة مواقع وخدمات يضاعف مخاطر الاختراق، بحيث إذا سُرِّبت كلمة مرورك من أحد المواقع، يصبح من المحتمل اختراق بقية الحسابات.

يشير الخبراء إلى أنّ أفضل طريقة لصياغة كلمة مرور آمنة هي أن تكون طويلة نسبيًا، تتألف من مزيج من الأحرف الكبيرة والصغيرة والأرقام والرموز الخاصة. كما يُنصح باستخدام برامج إدارة كلمات المرور (Password Managers) التي تمكّنك من توليد كلمات مرور معقّدة وحفظها بشكل آمن. بعض الأمثلة الشائعة على هذه البرامج هي LastPass و1Password وBitwarden.

الفصل الثالث: تفعيل المصادقة الثنائية (Two-Factor Authentication)

تضيف المصادقة الثنائية طبقة ثانية من الأمان فوق اسم المستخدم وكلمة المرور. وذلك عبر طلب رمز أمان فريد يُرسل إلى هاتفك الشخصي أو بريدك الإلكتروني أو عبر تطبيق مولّد للرموز مثل Google Authenticator أو Authy. في حال تمكّن شخص ما من معرفة كلمة مرورك، فإنه لا يستطيع الوصول إلى حسابك من دون هذا الرمز الإضافي.

ينبغي تفعيل المصادقة الثنائية في أكبر عدد ممكن من الخدمات والحسابات المهمّة، مثل البريد الإلكتروني والحسابات البنكيّة ومنصّات التواصل الاجتماعي. هذا الإجراء الصغير نسبيًا يمثّل عائقًا كبيرًا أمام محاولات القرصنة، وخصوصًا في عمليات الاحتيال عبر التصيّد.

الفصل الرابع: توخّي الحذر عند تصفّح الإنترنت وتحميل الملفات

أضحى الإنترنت فضاءً رحبًا مليئًا بالمواقع الخبيثة والمخادعة التي تتصيّد المستخدمين عن طريق إعلانات مزيفة أو روابط مشبوهة. لذا يُنصَح باتباع إجراءات السلامة التالية أثناء التصفّح:

- اعتمد على متصفّحات آمنة: مثل Google Chrome أو Mozilla Firefox أو Microsoft Edge، مع التأكّد من تحديثها بانتظام.

- تجنّب النقر على الروابط المريبة: خصوصًا في رسائل البريد الإلكتروني أو منصّات التواصل الاجتماعي. إن كان الرابط غير مألوف أو يبدو مشبوهًا، يُفضّل البحث عن الموقع يدويًا عبر محرك البحث.

- فحص الملفات قبل فتحها: استخدم برنامج مضاد الفيروسات لفحص أي ملف أو مرفق تتلقّاه عبر البريد الإلكتروني أو يتم تحميله من الإنترنت، ولا تُقدم على فتح ملفات من مصادر مجهولة.

- الحذر من الشهادات المزورة: إذا ظهر لك تحذير يفيد بأنّ شهادة موقع معيّنة غير موثوقة، خذ بعين الاعتبار وجود محاولة تصيّد أو استنساخ للموقع.

الفصل الخامس: الحذر من هجمات التصيّد الاحتيالي (Phishing)

يستغل القراصنة هجمات التصيّد الاحتيالي لخداع المستخدمين ودفعهم إلى الكشف عن بيانات مهمة، مثل معلومات الدخول وكلمات المرور أو المعلومات البنكيّة. وقد تأتي هذه الهجمات عبر بريد إلكتروني يدّعي أنّه من شركة معروفة أو صفحة تسجيل الدخول مزيفة تشبه الأصلية تمامًا. للوقاية من هذه الهجمات:

- تحقّق من عنوان المرسل: تأكّد من أنّ البريد الإلكتروني جاء من العنوان الرسمي للمؤسسة المعنيّة، ولا تكتفِ بالاسم الظاهر فقط.

- لا تشارك البيانات الحساسة عبر البريد: لا ترسل كلمة المرور أو معلومات البطاقة الائتمانية عبر البريد الإلكتروني لأي جهة، حتى لو بدت موثوقة.

- انتبِه للغة الرسالة: كثير من رسائل التصيّد تحتوي على أخطاء إملائية أو صياغات غريبة أو روابط تبدو مربكة.

- التحقّق من عنوان الموقع: عندما يطلب منك موقع معيّن إدخال بيانات تسجيل الدخول، انظر إلى شريط العنوان وتحقق من بروتوكول HTTPS واسم النطاق.

الباب الخامس: حماية الملفات والنسخ الاحتياطي وتشفير البيانات

الفصل الأول: أهمّية النسخ الاحتياطي المنتظم

يمثّل النسخ الاحتياطي طوق النجاة في حال تعرّض جهازك لفيروسات خطيرة مثل برمجيات الفدية، أو في حال حدث عطل في القرص الصلب أو تعرّض الجهاز لحادث فيزيائي. فالنسخ الاحتياطي يحفظ ملفاتك الهامّة في مكان آمن بعيدًا عن أي طارئ. ويفضّل اعتماد استراتيجية نسخ احتياطي متعددة المستويات، بحيث تتم:

- نسخ احتياطي محلي على قرص خارجي أو وسائط تخزين منفصلة.

- نسخ احتياطي سحابي عبر خدمات مثل Google Drive أو Dropbox أو OneDrive.

- الاحتفاظ بنسخة احتياطية في مكان جغرافي آخر، وذلك لتجنّب تلف الملفات في حال وقوع كارثة طبيعية أو ما شابه.

تنظيم مواعيد النسخ الاحتياطي بشكل دوري (أسبوعي أو شهري) يضمن أنّ أحدث الملفات والبيانات لا تزال محمية. يمكن أيضًا استخدام برامج مخصصة للنسخ الاحتياطي تتيح جدولة تلقائية وخواص أخرى مثل التشفير والفحص الدوري.

الفصل الثاني: تشفير البيانات الحساسة وتأمينها

تأتي أهمية التشفير من قدرته على جعل البيانات عديمة الفائدة في حال تمكّن أحد المتطفّلين من الوصول الفعلي إلى وسائط التخزين أو اعتراض الاتصال. فيمكن استخدام أدوات مثل BitLocker في نظام ويندوز، وFileVault في نظام ماك، أو LUKS في توزيعات لينكس لتشفير القرص بالكامل. كما يمكن استخدام برامج مستقلّة لتشفير مجلدات معيّنة أو الملفات ذات الطبيعة الحسّاسة.

تأكد عند استخدام التشفير من حفظ مفاتيح الاسترداد في مكان آمن، مثل حافظة كلمات المرور أو نسخة مطبوعة يتم إيداعها في خزانة موثوقة. فهذا ضروري في حال نسيان كلمة المرور أو فقدان الوصول إلى النظام.

الفصل الثالث: إدارة الحماية ضد برمجيات الفدية

بفضل انتشار برمجيات الفدية وخطورتها البالغة في تشفير الملفات، ينصح الخبراء باتخاذ إجراءات وقائية خاصة للحد من تأثير هذه البرمجيات. بالإضافة إلى وجود نسخ احتياطية دورية، يمكن تطبيق النصائح التالية:

- تقييد صلاحيات المستخدمين: عدم منح صلاحيات المسؤول للموظفين أو الحسابات التي لا تحتاج إليها.

- استخدام تقنيات تأمين البريد الإلكتروني: مثل تصفية البريد الضار ومنع تنفيذ المرفقات ذات الامتدادات الخطيرة.

- تفعيل ميزة الحماية ضد الفدية في برامج المضاد للفيروسات: بعض البرامج توفّر خيارًا لحماية مجلدات معيّنة من التعديل غير المصرّح به.

- إجراء اختبارات محاكاة لهجمات الفدية: يتيح ذلك اكتشاف نقاط الضعف في الشبكة والبرامج قبل وقوع الهجوم الحقيقي.

الباب السادس: حماية الجهاز من خلال الوعي والأدوات التكميلية

الفصل الأول: الوعي والتدريب على الأمن السيبراني

على الرغم من أهمية البرامج والأدوات التقنية في حماية الحاسوب، فإنّ الوعي البشري يظلّ عاملًا أساسيًا في صدّ الهجمات. إذ غالبًا ما يستهدف المخترقون العنصر البشري من خلال أساليب الهندسة الاجتماعية، واستغلال فضول المستخدمين أو توظيف حيل الإقناع. لذا، يوصى المستخدمون بالبحث الدائم عن أحدث التهديدات وأفضل الممارسات الأمنية، والمشاركة في دورات تدريبية أو قراءة المقالات المتخصّصة في أمن المعلومات.

الفصل الثاني: استخدام أدوات إضافية لتعزيز الحماية

- مكافحة البرامج الإعلانية والتجسسية: تُعدّ أدوات مثل Malwarebytes وAdwCleaner مكملة لبرنامج مضاد الفيروسات، إذ تركّز على أنواع محدّدة من البرمجيات الخبيثة.

- خدمات الـ VPN: تتيح تصفّحًا مشفّرًا عبر الشبكات العامة، وتحجب عنوان IP الخاص بك، مما يصعّب تعقّب نشاطك أو استهدافك بهجمات.

- برمجيات الحماية من تسجيل لوحة المفاتيح (Keyloggers): تراقب عمليات إدخال البيانات بحثًا عن برامج مخفية تسجّل كل ما يكتبه المستخدم، ما يمنع تسريب كلمات المرور والمعلومات الحسّاسة.

ينبغي النظر إلى هذه الأدوات بوصفها إضافة جيدة لنظام حماية متكامل، ولكن لا يمكن الاعتماد عليها وحدها من دون وعي سليم وممارسات أمنية راسخة.

الفصل الثالث: إدارة الأجهزة المحمولة والأجهزة الطرفية

في ظل التنقّل والعمل عن بُعد، قد تتصل الأجهزة المحمولة مثل الهواتف الذكية والحواسيب اللوحية بحاسوبك أو بشبكتك الخاصة. لذا ينبغي توفير حماية مناسبة لهذه الأجهزة، كتنصيب برامج الحماية المضادة للفيروسات المناسبة لأنظمة أندرويد أو iOS، بالإضافة إلى تشفير البيانات المهمة وإدارة صلاحيات التطبيقات. أيضًا، يجب التحكّم في توصيل أجهزة التخزين الطرفية (مثل أقراص USB)، وفحصها بواسطة برنامج مضاد الفيروسات قبل السماح لها بالاتصال بجهازك، وذلك لتجنّب نقل أي فيروس مخبأ في هذه الوسائط.

الباب السابع: الحماية المادية ودور بيئة العمل في صيانة أمن الحاسوب

الفصل الأول: حماية الأجهزة من الوصول الفيزيائي غير المصرح به

من الخطوات المهمة في الحفاظ على أمن الحاسوب عدم التهاون في تدابير الحماية الفيزيائية. فقد يحصل المهاجم على فرصة للوصول المباشر لجهازك واستغلال ثغرات في أنظمة التشغيل أو قراءة البيانات مباشرة من وسائط التخزين. لذا يُنصَح بما يلي:

- استخدام قفل الشاشة بكلمة مرور: تأكّد من أنّ حاسوبك يغلق تلقائيًا بعد فترة قصيرة من عدم النشاط، ويطلب كلمة مرور لفتحه.

- تخزين الأجهزة في أماكن مؤمّنة: إن كنت في مكتب عمل أو مكان عام، احتفظ بجهازك في خزانة مغلقة أو مكان آمن عند عدم استخدامه.

- التحقّق المستمر من الزوّار: في بيئات العمل الحسّاسة، قد يستغل المهاجم هيئة تقني صيانة أو عامل خدمات للوصول إلى الأجهزة، لذا يجب التأكّد دائمًا من هويّتهم ومهمّتهم.

الفصل الثاني: التخلص الآمن من الأجهزة والوسائط

لا تنتهي مسؤولية الحماية بمجرد تعطل الجهاز أو القرص الصلب أو الرغبة في استبداله. إذ يظلّ من الممكن استرجاع البيانات المخزنة عليه إن لم يُجرَ حذفها أو مسحها بطرق آمنة. تتوفّر برمجيات متخصّصة لمسح البيانات (Data Wiping) بشكل نهائي، حتى لا يمكن استعادتها بأي شكل من الأشكال. وقد يكون الحل الأفضل في بعض الحالات هو الإتلاف الفيزيائي للقرص الصلب بتقطيعه أو ثقبه.

بالنسبة للأقراص الصلبة من نوع SSD، يجدر استخدام أدوات المسح الآمن (Secure Erase) التي تراعي تقنية تخزين البيانات الخاصة بهذا النوع من الأقراص. أمّا الوسائط القابلة للإزالة مثل USB، فيُفضل تنسيقها عدة مرات بطرق آمنة (مثل Disk Wiping) إذا كانت تحتوي على بيانات حسّاسة.

الباب الثامن: سياسات أمن المعلومات في بيئات الشركات والمؤسسات

الفصل الأول: ضرورة وضع سياسات وتعليمات أمنية واضحة

في بيئة العمل، يصبح موضوع أمن الحاسوب ذا أولوية قصوى، إذ إن اختراق جهاز واحد في المؤسسة قد يؤدّي إلى تعريض بيانات الشركة أو بيانات العملاء للخطر. لذلك، تقوم كثير من الشركات والمؤسسات الكبيرة بتطوير سياسات واضحة للأمن السيبراني، تشمل قواعد لاستخدام الأجهزة، وكيفية إدارة كلمات المرور، وتعليمات البريد الإلكتروني، وآليات النسخ الاحتياطي، بالإضافة إلى أساليب الكشف والتعامل مع الحوادث الأمنية.

يتعيّن على المؤسسة وضع هذه السياسات بشكل مفصّل، وتدريب الموظفين عليها بانتظام. من الضروري متابعة الامتثال للسياسات من خلال عمليات تدقيق داخلي أو خارجي، والتأكّد من فهم الموظفين لأهمية هذه الإجراءات ودورهم في حماية المؤسسة.

الفصل الثاني: إدارة الأصول وتحديد المخاطر

تُصنّف الأجهزة والبرمجيات والمعلومات الحساسة على أنها أصول (Assets)، ويُجرى تقييم شامل للمخاطر التي قد تواجهها، مثل الهجمات الإلكترونية أو الكوارث الطبيعية أو الأعطال التقنية. في ضوء هذا التقييم، تُطوّر المؤسسة خططًا وقائية تحدّد الإجراءات الواجب اتّخاذها للتخفيف من حدّة المخاطر. من أمثلة ذلك:

- حصر عدد المستخدمين الذين يملكون صلاحيات المسؤول على الخوادم.

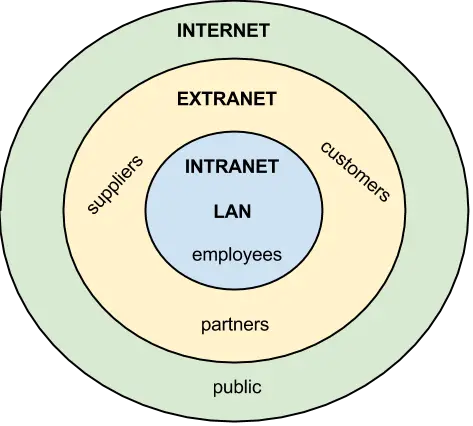

- تقسيم الشبكة الداخلية لمنع انتشار الهجمات.

- توفير أنظمة كشف التسلّل (IDS) وأنظمة منع التسلّل (IPS).

الفصل الثالث: إدارة الحوادث والاستجابة للطوارئ

على الرغم من كل جهود الحماية، قد تتعرّض المؤسسة لهجمات إلكترونية معقّدة. لذا من الضروري تفعيل خطط للاستجابة للحوادث تتضمّن خطوات واضحة للتعامل مع الاختراقات أو تسريبات البيانات. تشمل هذه الخطط:

- تحديد فريق مختص بالأمن السيبراني لديه سلطة اتخاذ القرارات المناسبة.

- إجراءات لعزل الأنظمة المصابة وتحديد نطاق الهجوم.

- تحليل الأدلة الرقمية لتحديد مصدر الهجوم وأهدافه.

- إبلاغ الجهات الحكومية المختصّة والعملاء أو الشركاء في حال تسريب معلوماتهم.

الباب التاسع: تطورات حديثة في عالم الحماية ومواجهة الفيروسات

الفصل الأول: الذكاء الاصطناعي وتعلّم الآلة في برامج الحماية

بدأت شركات أمن المعلومات بتوظيف تقنيات الذكاء الاصطناعي وتعلّم الآلة في برامج الحماية والأنظمة الدفاعية. إذ يمكن لهذه التقنيات تحليل كميات هائلة من البيانات لاكتشاف الأنماط غير الطبيعية، وتحديد البرمجيات الخبيثة الجديدة حتى قبل ظهور تواقيع رسمية لها. يتيح ذلك مستوى أكثر تطوّرًا من الحماية الديناميكية، خاصةً ضد الهجمات المستهدفة (Targeted Attacks) التي تستهدف مؤسسات محدّدة ببرمجيات مصممة خصيصًا لتجاوز برامج الحماية التقليدية.

الفصل الثاني: تقنيات الحماية السحابية والمراقبة الفورية

مع ازدياد انتقال الخدمات والتطبيقات إلى البيئة السحابية، ظهرت أدوات متخصّصة في حماية البنية السحابية، والاعتماد على التحقّق المستمر من النشاط والسلوكيات الضارّة. على سبيل المثال، تستطيع منصّات الحماية السحابية تحليل الملفات التي يرفعها المستخدمون أو تنزيلها، ومقارنتها بقواعد البيانات العملاقة المُخزّنة على الخوادم المركزية، وإصدار حكم سريع على مدى خلو الملف من الفيروسات أو البرمجيات الخبيثة. كما تسمح هذه التقنيات بإجراء تحديثات مستمرة وفورية لتواقيع الفيروسات والأدوات التحليلية، ما يسهل على المستخدم مواجهة التهديدات الجديدة.

الفصل الثالث: الأمن الحيوي (Biosecurity) والتوثيق البيومتري

بدأت الأنظمة الحديثة بالتوجه نحو استخدام تقنيات التوثيق البيومتري (مثل بصمة الإصبع وبصمة الوجه وبصمة العين) كطبقة إضافية من الحماية. وعلى الرغم من أنّ هذه التقنيات توفّر حماية كبيرة ضد سرقة الهوية أو كلمات المرور، إلّا أنّها لا تخلو من المخاطر المحتملة. لذا ينصح خبراء الأمن بمزج التوثيق البيومتري مع وسائل تقليدية مثل كلمات المرور أو الرموز المؤقتة لضمان أعلى مستوى من الأمان.

ملخص

حماية الكمبيوتر من الفيروسات من أهم الاشياء التي يجب عليك الاهتمام به وليس صعبا ، فقط الامر يحتاج الى بعض الحذر والاهتمام من المستخدم ، فأخطر ما يواجه التكنولوجيا الحديثة والاجهزة الالكترونية هو الفيروسات والبرمجيات الخبيثة ووسائل الاختراق والتهكير المختلفة. فرضت الهجمات الفيروسية والاختراقات الأمنية لأجهزة الحواسيب نفسها في الأيام الأخيرة، فبعد أن صارت أمرا شائعا بات فرضاً على كل شخص أن يحمي جهازه الخاص.  ويعزز تلك المخاطر ما ذكره موقع “إنترناشيونال بيزنس تايمز” الإلكتروني الأميركي الذي أكد أن فرص التعرض لتلك الهجمات والاختراقات تزداد عند اتصال المستخدمين بشبكة الإنترنت. وتوقع أن يتمكن قراصنة الإنترنت من الحصول على معلومات مهمة من أي جهاز، دون علم المستخدم. وفيما يلي أهم عشر نصائح لحماية جهاز الحاسب:

ويعزز تلك المخاطر ما ذكره موقع “إنترناشيونال بيزنس تايمز” الإلكتروني الأميركي الذي أكد أن فرص التعرض لتلك الهجمات والاختراقات تزداد عند اتصال المستخدمين بشبكة الإنترنت. وتوقع أن يتمكن قراصنة الإنترنت من الحصول على معلومات مهمة من أي جهاز، دون علم المستخدم. وفيما يلي أهم عشر نصائح لحماية جهاز الحاسب:  1- تنصيب برنامج مناسب لمكافحة الفيروسات. وهي أهم خطوات الدفاع اللازمة لحماية الحاسب الشخصي من الفيروسات، بما في ذلك الفيروسات الدودية (وورم) وأحصنة طروادة (تروجان). وينصح المستخدمون بتنصيب برنامج مناسب لمكافحة الفيروسات على الجهاز، حيث إن هناك العديد من البرامج المجانية إلى جانب البرامج المدفوعة المتوافرة في السوق. ويمكن أن يؤدي برنامج مكافحة الفيروسات إلى بطء الجهاز، لكنه يمثل أول خطوة نحو حماية الجهاز سواء من الفيروسات أو المرفقات المصابة في الرسائل الإلكترونية.

1- تنصيب برنامج مناسب لمكافحة الفيروسات. وهي أهم خطوات الدفاع اللازمة لحماية الحاسب الشخصي من الفيروسات، بما في ذلك الفيروسات الدودية (وورم) وأحصنة طروادة (تروجان). وينصح المستخدمون بتنصيب برنامج مناسب لمكافحة الفيروسات على الجهاز، حيث إن هناك العديد من البرامج المجانية إلى جانب البرامج المدفوعة المتوافرة في السوق. ويمكن أن يؤدي برنامج مكافحة الفيروسات إلى بطء الجهاز، لكنه يمثل أول خطوة نحو حماية الجهاز سواء من الفيروسات أو المرفقات المصابة في الرسائل الإلكترونية.  2- تنصيب برامج جدار الحماية “جدار النار” (فايروول). وتهدف إلى الحماية من الاختراقات وهجمات قراصنة الإنترنت (هاكرز)، والذي تعرف باسم برامج الجدار الناري “برنامج الحماية”. كما تتحكم في حركة مرور البيانات عبر الشبكة، حيث تقوم بفحص حزم البيانات التي تمر عبر الشبكة، والاختيار بين السماح لهذه الحزم بالمرور إلى جهاز الحاسب أو لا.

2- تنصيب برامج جدار الحماية “جدار النار” (فايروول). وتهدف إلى الحماية من الاختراقات وهجمات قراصنة الإنترنت (هاكرز)، والذي تعرف باسم برامج الجدار الناري “برنامج الحماية”. كما تتحكم في حركة مرور البيانات عبر الشبكة، حيث تقوم بفحص حزم البيانات التي تمر عبر الشبكة، والاختيار بين السماح لهذه الحزم بالمرور إلى جهاز الحاسب أو لا.  3- تحديث الجهاز أولا بأول. لأن التحديثات الرسمية عادة ما تتضمن تحسينات، مثل تعزيز الأمن وتحسين الأداء. وعلاوة على ذلك، يساعد التحديث الجهاز على العمل بسلاسة.

3- تحديث الجهاز أولا بأول. لأن التحديثات الرسمية عادة ما تتضمن تحسينات، مثل تعزيز الأمن وتحسين الأداء. وعلاوة على ذلك، يساعد التحديث الجهاز على العمل بسلاسة.  4- توخي الحذر عند فتح المرفقات في الرسائل الإلكترونية. يجب توخي الحذر عند فتح المرفقات التي تحتويها الرسائل الإلكترونية على جهازك الشخصي، خاصة عندما تصل إليك المرفقات في صندوق الوارد ببريدك الإلكتروني داخل رسائل مجهولة المصدر. ويفضل الكشف عن مرفقات الرسائل الإلكترونية عن طريق برامج الحماية قبل فتحها.

4- توخي الحذر عند فتح المرفقات في الرسائل الإلكترونية. يجب توخي الحذر عند فتح المرفقات التي تحتويها الرسائل الإلكترونية على جهازك الشخصي، خاصة عندما تصل إليك المرفقات في صندوق الوارد ببريدك الإلكتروني داخل رسائل مجهولة المصدر. ويفضل الكشف عن مرفقات الرسائل الإلكترونية عن طريق برامج الحماية قبل فتحها.  5- عدم تحميل ملفات من مواقع إلكترونية غير موثوق بها. يجب الحذر عند تحميل برامج أو ملفات من مواقع إلكترونية غير معروفة. ففي بعض الحالات قد تحتوي هذه الملفات على فيروسات أو ملفات تجسس، وربما تتسلل إلى جهازك دون علمك.

5- عدم تحميل ملفات من مواقع إلكترونية غير موثوق بها. يجب الحذر عند تحميل برامج أو ملفات من مواقع إلكترونية غير معروفة. ففي بعض الحالات قد تحتوي هذه الملفات على فيروسات أو ملفات تجسس، وربما تتسلل إلى جهازك دون علمك.  6- إزالة الملفات المؤقتة. في كل تصفح للإنترنت، يعمل جهاز الكمبيوتر على تخزين معلومات التصفح لزيادة السرعة. فعلى سبيل المثال يتم تخزين المعلومات عندما تتقدم بطلب شراء عبر الإنترنت، أو تستخدم بعض الخدمات المصرفية على الشبكة المعلوماتية. ولكن المستخدم قد لا يدري أنه قد تتعرض بياناته لهجوم فيروسي أو اختراق من القراصنة، ويفقد معلومات سرية لأنه لم يتخذ الإجراءات السليمة لحماية الجهاز.

6- إزالة الملفات المؤقتة. في كل تصفح للإنترنت، يعمل جهاز الكمبيوتر على تخزين معلومات التصفح لزيادة السرعة. فعلى سبيل المثال يتم تخزين المعلومات عندما تتقدم بطلب شراء عبر الإنترنت، أو تستخدم بعض الخدمات المصرفية على الشبكة المعلوماتية. ولكن المستخدم قد لا يدري أنه قد تتعرض بياناته لهجوم فيروسي أو اختراق من القراصنة، ويفقد معلومات سرية لأنه لم يتخذ الإجراءات السليمة لحماية الجهاز. ![]() 7- استخدام متصفح آمن للإنترنت. يجب على المستخدمين اختيار متصفح آمن للإنترنت. ويتميز المتصفح الآمن بتوفير حماية أكبر للخصوصية، وأدوات لمكافحة ملفات التجسس تتيح الاتصال الآمن بالشبكة العنكبوتية.

7- استخدام متصفح آمن للإنترنت. يجب على المستخدمين اختيار متصفح آمن للإنترنت. ويتميز المتصفح الآمن بتوفير حماية أكبر للخصوصية، وأدوات لمكافحة ملفات التجسس تتيح الاتصال الآمن بالشبكة العنكبوتية.  8- استخدام كلمة مرور معقدة. من أجل حماية البيانات ينبغي إنشاء كلمة مرور طويلة ومعقدة والاحتفاظ بها في مكان آمن، مما يجعل من المستحيل على القراصنة سرقتها.

8- استخدام كلمة مرور معقدة. من أجل حماية البيانات ينبغي إنشاء كلمة مرور طويلة ومعقدة والاحتفاظ بها في مكان آمن، مما يجعل من المستحيل على القراصنة سرقتها.  9- تنصيب برنامج مضاد للملفات الخبيثة. يُنصح المستخدمون بتنصيب برنامج لمكافحة الملفات الخبيثة يفحص الحاسب الشخصي، ويكشف عن أي حالات تسلل، ويساعد على إزالة هذا النوع من الملفات.

9- تنصيب برنامج مضاد للملفات الخبيثة. يُنصح المستخدمون بتنصيب برنامج لمكافحة الملفات الخبيثة يفحص الحاسب الشخصي، ويكشف عن أي حالات تسلل، ويساعد على إزالة هذا النوع من الملفات.  10- تشفير جهاز “الراوتر”. من الضروري تشفير جهاز “الراوتر” حتى لا يسهل على أي قرصان من على الإنترنت الدخول إلى الشبكة الخاصة بك، أو ربما سرقة المعلومات المخزنة على الحاسب.

10- تشفير جهاز “الراوتر”. من الضروري تشفير جهاز “الراوتر” حتى لا يسهل على أي قرصان من على الإنترنت الدخول إلى الشبكة الخاصة بك، أو ربما سرقة المعلومات المخزنة على الحاسب.

الخاتمة: نحو إستراتيجية شاملة لحماية حاسوبك من الفيروسات

يتضح من هذا السرد المطوّل أن حماية الحاسوب من الفيروسات والبرمجيات الخبيثة ليست مهمة يمكن تحقيقها عبر خطوة واحدة فحسب، بل هي مسار مستمر ومتعدد الجوانب. يبدأ من الوعي والثقافة الأمنية في استخدام الإنترنت والبريد الإلكتروني، ويمتد ليشمل تحديث نظام التشغيل والبرامج، وتنصيب برامج مضادة الفيروسات الفعّالة، وضبط إعدادات جدار الحماية بشكل دقيق، وتفعيل خواص كالمصادقة الثنائية. يتبلور هذا المسار أكثر عند حماية البيانات الحسّاسة عبر النسخ الاحتياطي وتشفيرها، وترسيخ سياسات أمنية في بيئات العمل والمؤسّسات.

يمكن النظر إلى منظومة الحماية الإلكترونية مثل حلقة متكاملة، كل عنصر فيها يعتمد على الآخر ويعزّزه. فمن دون تدريب الموظفين وتعريفهم بالمخاطر، لا تُجدي أقوى برامج الحماية. ومن دون تحديث هذه البرامج، تتلاشى قدرتها على مواجهة التهديدات الجديدة. كما أنّ التطوّر المستمر في أساليب الهجوم يستوجب أن يكون المستخدم واعيًا ومستعدًّا لتبنّي أحدث التقنيات في صدّ الفيروسات والبرمجيات الخبيثة.

إنّ هذه الخطوات العملية تشكّل خارطة طريق لمن يرغب في أن يبقى حاسوبه آمنًا بعيدًا عن مخاطر الفيروسات. ومع استمرار تطوّر التقنيات واتساع نطاقها، يصبح مواكبة المستجدّات الأمنية أكثر ضرورة. ومن هنا تبرز قيمة تعزيز الوعي الأمني لدى كل مستخدم، وتبنّي ممارسات فعّالة تضمن سلامة أجهزته وبياناته الخاصة.

في عالم مترابط تقنيًا، يتحوّل أمن الحاسوب إلى استثمار طويل الأمد، يقلّل من الخسائر المحتملة ويحمي الأفراد والمؤسّسات من الانقطاعات والخسائر المادية والمعنوية التي قد تنجم عن الاختراقات. فكما تُعد الصيانة الوقائية للأجهزة المادية أمرًا لا غنى عنه، فإنّ الوقاية الرقمية عبر التدابير الأمنية المتكاملة هي كذلك إجراء لا يمكن تجاهله.

المراجع والمصادر

- AV-TEST: https://www.av-test.org

- AV-Comparatives: https://www.av-comparatives.org

- National Institute of Standards and Technology (NIST): https://www.nist.gov

- Microsoft Security Documentation: https://docs.microsoft.com/en-us/security

- Kaspersky Cybersecurity Tips: https://www.kaspersky.com/blog

- Norton Security Center: https://us.norton.com/internetsecurity-how-to

- Bitdefender Resources: https://www.bitdefender.com/resources/

- Malwarebytes Blog: https://blog.malwarebytes.com