خطة كاملة لتعلم الأمن السيبراني

في عصر الثورة الرقمية والاعتماد المتزايد على التكنولوجيا، أصبح الأمن السيبراني أحد أهم المجالات الحيوية التي تساهم في حماية البيانات والمعلومات الحساسة من التهديدات الرقمية. إذا كنت مهتمًا بتعلم هذا المجال المثير، فهذا الدليل سيوفر لك خطة شاملة، معلومات مفصلة، وأفضل الأدوات التي ستساعدك في رحلتك لتصبح محترفًا في الأمن السيبراني.

الفصل الأول: فهم الأمن السيبراني

1.1 ما هو الأمن السيبراني؟

الأمن السيبراني هو مجموعة من الممارسات والتقنيات المصممة لحماية الأنظمة والشبكات والبرامج من الهجمات الرقمية. يهدف إلى ضمان سرية وتكامل وتوافر المعلومات، مع منع الوصول غير المصرح به أو الاستخدام الضار للأنظمة.

1.2 أهمية الأمن السيبراني

- حماية البيانات الحساسة: مثل المعلومات الشخصية والمالية.

- ضمان استمرارية الأعمال: من خلال منع الهجمات التي قد تعطل العمليات.

- الامتثال للقوانين واللوائح: مثل GDPR وHIPAA.

الفصل الثاني: كيف أبدأ في تعلم الأمن السيبراني

2.1 بناء أساس قوي في تكنولوجيا المعلومات

- فهم الشبكات: تعلم بروتوكولات الشبكات، تكوينات الشبكات، وكيفية انتقال البيانات.

- أنظمة التشغيل: التركيز على أنظمة Windows، Linux، وmacOS.

- قواعد البيانات: فهم كيفية تخزين البيانات والوصول إليها.

2.2 تعلم مفاهيم الأمن الأساسية

- التهديدات والهجمات الشائعة: مثل البرمجيات الخبيثة، الفيروسات، والديدان.

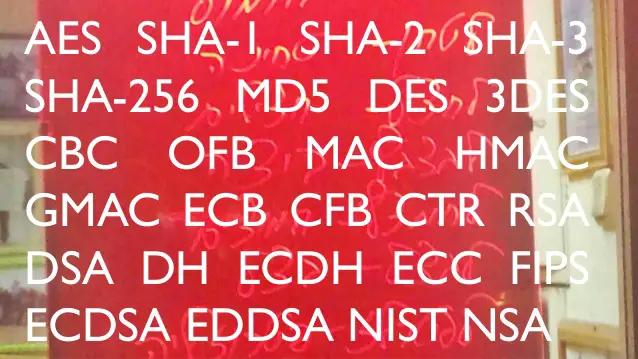

- مبادئ التشفير: كيفية حماية البيانات أثناء النقل والتخزين.

- إدارة الهوية والوصول: ضمان أن الأفراد المناسبين لديهم الوصول المناسب.

2.3 الحصول على شهادات معترف بها

- CompTIA Security+: تغطي مفاهيم الأمن الأساسية.

- Certified Ethical Hacker (CEH): تعلم تقنيات الاختراق الأخلاقي.

- Certified Information Systems Security Professional (CISSP): للشخصيات ذات الخبرة.

2.4 تطوير المهارات العملية

- إنشاء مختبر افتراضي: استخدام أدوات مثل VirtualBox أو VMware.

- المشاركة في مسابقات CTF (Capture The Flag): لتعزيز المهارات التقنية.

- المشاريع العملية: مثل إعداد جدار حماية أو نظام كشف التسلل.

الفصل الثالث: أفضل الأدوات في الأمن السيبراني

3.1 أدوات تحليل الشبكات

- Wireshark: لتحليل حزم البيانات.

- Nmap: لفحص الشبكات والكشف عن الأجهزة والخدمات.

3.2 أدوات الاختبار الاختراقي

- Metasploit Framework: منصة قوية للاختبار الاختراقي.

- Burp Suite: لاختبار أمان تطبيقات الويب.

3.3 أنظمة التشغيل المخصصة

- Kali Linux: يحتوي على مجموعة واسعة من أدوات الأمن.

- Parrot OS: بديل لـ Kali مع تركيز على الخصوصية.

3.4 أدوات التشفير والتحليل

- Hashcat: لتكسير كلمات المرور.

- GnuPG: للتشفير وفك التشفير.

الفصل الرابع: مجالات العمل في الأمن السيبراني

4.1 محلل أمن المعلومات

- المهام: مراقبة الشبكات، تحليل الأحداث، الاستجابة للحوادث.

- المهارات المطلوبة: تحليل البيانات، معرفة بالتهديدات الشائعة.

4.2 مهندس أمن

- المهام: تصميم وتنفيذ الحلول الأمنية، تقييم المخاطر.

- المهارات المطلوبة: معرفة عميقة بالبنية التحتية لتكنولوجيا المعلومات، مهارات حل المشكلات.

4.3 مختبر اختراق (Penetration Tester)

- المهام: محاولة اختراق الأنظمة لتحديد نقاط الضعف.

- المهارات المطلوبة: تفكير إبداعي، معرفة بأدوات وتقنيات الاختراق.

4.4 مستشار أمن سيبراني

- المهام: تقديم المشورة للشركات حول استراتيجيات الأمن.

- المهارات المطلوبة: مهارات تواصل قوية، معرفة باللوائح والامتثال.

الفصل الخامس: مستقبل الأمن السيبراني

5.1 التطورات التكنولوجية

- الذكاء الاصطناعي والتعلم الآلي: استخدامهما في الكشف عن التهديدات.

- إنترنت الأشياء (IoT): زيادة الأجهزة المتصلة تعني زيادة النقاط الضعيفة.

5.2 التحديات المستقبلية

- الهجمات المتقدمة: مثل هجمات اليوم الصفر.

- نقص المهارات: الحاجة إلى محترفين مؤهلين.

5.3 الفرص المهنية

- زيادة الطلب: فرص عمل متنوعة في مختلف القطاعات.

- التخصصات الجديدة: مثل أمن الحوسبة السحابية وأمن البيانات الضخمة.

الفصل السادس: المواضيع المهمة في الأمن السيبراني

6.1 التشفير

- المفاهيم الأساسية: المفاتيح العامة والخاصة، الشهادات الرقمية.

- التطبيقات العملية: SSL/TLS، VPN.

6.2 أمن الشبكات

- جدران الحماية: أنواعها وكيفية تكوينها.

- أنظمة كشف ومنع التسلل (IDS/IPS): كيفية عملها وأهميتها.

6.3 أمن التطبيقات

- اختبار الاختراق للتطبيقات الويب: مثل هجمات SQL Injection وCross-Site Scripting.

- التطوير الآمن للبرمجيات: دمج الأمن في دورة حياة تطوير البرمجيات (SDLC).

6.4 إدارة الهوية والوصول

- مصادقة متعددة العوامل (MFA): تعزيز الأمان عبر طبقات متعددة.

- إدارة الامتيازات: مبدأ الأقل امتيازًا.

6.5 الامتثال والتنظيم

- القوانين واللوائح: مثل GDPR، PCI DSS.

- أفضل الممارسات والمعايير: ISO 27001، NIST.

الفصل السابع: نصائح للنجاح في مجال الأمن السيبراني

7.1 البقاء محدثًا

- متابعة الأخبار التقنية: الاشتراك في مواقع ومدونات متخصصة.

- المشاركة في المنتديات: مثل Reddit وStack Exchange.

7.2 بناء شبكة علاقات

- حضور المؤتمرات والندوات: مثل Black Hat وDEF CON.

- الانضمام إلى الجمعيات المهنية: مثل (ISC)² وISACA.

7.3 التعليم المستمر

- الدورات التدريبية المتقدمة: لتحديث المهارات والمعرفة.

- القراءة والبحث: الكتب البيضاء، الأوراق البحثية.

الفصل الثامن: الموارد الموصى بها

8.1 مواقع ويب تعليمية

- Cybrary: دورات مجانية في الأمن السيبراني.

- SANS Institute: موارد تدريبية وشهادات.

8.2 كتب مرجعية

- “The Web Application Hacker’s Handbook” من تأليف Dafydd Stuttard وMarcus Pinto.

- “Practical Malware Analysis” من تأليف Michael Sikorski وAndrew Honig.

8.3 قنوات يوتيوب

- Professor Messer: شروحات لشهادات CompTIA.

- HackerSploit: دروس في الاختبار الاختراقي وأمن الشبكات.

خارطة طريق كاملة لتعلم الأمن السيبراني: من الصفر إلى الاحتراف

في العصر الرقمي الحديث، أصبح الأمن السيبراني ضرورة حتمية لحماية المعلومات والبيانات من التهديدات الرقمية المتزايدة. مع تزايد الاعتماد على التكنولوجيا في جميع جوانب الحياة، يبرز الأمن السيبراني كأحد أهم المجالات الحيوية التي تضمن سلامة الأفراد والمؤسسات. إذا كنت ترغب في الدخول إلى هذا المجال المثير، فإن هذه الخارطة الشاملة ستوجهك خطوة بخطوة من المستوى المبتدئ إلى المستوى الاحترافي.

الفصل الأول: الأساسيات التقنية

1.1 فهم تكنولوجيا المعلومات الأساسية

1.1.1 مكونات الحاسوب وأنظمة التشغيل

- مكونات الحاسوب:

- المعالج (CPU): وحدة المعالجة المركزية التي تنفذ الأوامر.

- الذاكرة (RAM): تخزين البيانات المؤقتة للتطبيقات.

- التخزين (HDD/SSD): تخزين البيانات الدائمة.

- الأجهزة الطرفية: مثل لوحة المفاتيح، الفأرة، الشاشة.

- أنظمة التشغيل:

- Windows:

- فهم واجهة المستخدم، إدارة الملفات، الأذونات.

- معرفة أدوات مثل PowerShell لإدارة النظام.

- Linux:

- التعرف على التوزيعات المختلفة (Ubuntu، CentOS، Kali).

- أوامر الطرفية الأساسية (ls، cd، mkdir، rm).

- إدارة الحزم باستخدام apt أو yum.

- macOS:

- فهم بيئة UNIX، استخدام Terminal.

- Windows:

1.1.2 أساسيات الشبكات

- مفاهيم الشبكات:

- نموذج OSI (Open Systems Interconnection): 7 طبقات لتوصيف الاتصالات.

- نموذج TCP/IP: 4 طبقات (الوصول إلى الشبكة، الإنترنت، النقل، التطبيق).

- بروتوكولات الشبكة:

- IP (Internet Protocol): عنوان الأجهزة على الشبكة.

- TCP (Transmission Control Protocol): اتصال موثوق.

- UDP (User Datagram Protocol): اتصال غير موثوق ولكنه أسرع.

- HTTP/HTTPS: لنقل صفحات الويب.

- مكونات الشبكة:

- الموجهات (Routers): توجيه الحركة بين الشبكات.

- المفاتيح (Switches): توصيل الأجهزة داخل الشبكة.

- الجدران النارية (Firewalls): التحكم في حركة المرور وحمايتها.

1.1.3 قواعد البيانات

- مفاهيم أساسية:

- نظم إدارة قواعد البيانات (DBMS): مثل MySQL، PostgreSQL، SQL Server.

- لغة SQL (Structured Query Language): لإنشاء، تعديل، واستعلام البيانات.

- العمليات الأساسية:

- SELECT: استعلام البيانات.

- INSERT: إدخال بيانات جديدة.

- UPDATE: تحديث البيانات.

- DELETE: حذف البيانات.

1.2 تعلم لغات البرمجة الأساسية

1.2.1 Python

- لماذا Python؟

- سهلة التعلم والقراءة.

- متعددة الاستخدامات (تطوير الويب، الأتمتة، تحليل البيانات).

- المفاهيم الأساسية:

- المتغيرات، الأنواع، الهياكل الشرطية، الحلقات.

- الوظائف، الكائنات، الاستثناءات.

- مكتبات مفيدة:

- Scapy: لتحليل حزم الشبكة.

- Requests: للتعامل مع HTTP.

1.2.2 C و C++

- أهمية C/C++ في الأمن السيبراني:

- فهم كيفية عمل الأنظمة على مستوى منخفض.

- اكتشاف الثغرات مثل تجاوز سعة المخزن المؤقت (Buffer Overflow).

- المفاهيم الأساسية:

- المؤشرات، إدارة الذاكرة، الهياكل.

- البرمجة الشيئية في C++.

1.2.3 JavaScript

- دورها في تطوير الويب:

- العميل (Client-Side): تفاعل المستخدم مع صفحات الويب.

- الخادم (Server-Side) باستخدام Node.js.

- الأمن في تطبيقات الويب:

- فهم هجمات XSS وكيفية الحماية منها.

- التعامل مع بيانات المستخدم بأمان.

الفصل الثاني: مفاهيم الأمن السيبراني الأساسية

2.1 المبادئ الأساسية للأمن السيبراني

2.1.1 مثلث CIA

- السرية (Confidentiality): ضمان عدم وصول المعلومات إلا للأشخاص المصرح لهم.

- التكامل (Integrity): الحفاظ على دقة واكتمال المعلومات.

- التوافر (Availability): ضمان وصول المعلومات والخدمات عند الحاجة.

2.1.2 إدارة المخاطر

- تحديد الأصول والتهديدات:

- الأصول: ما ترغب في حمايته (بيانات، أنظمة).

- التهديدات: ما قد يسبب ضررًا للأصول.

- تقييم الضعف:

- نقاط الضعف التقنية والبشرية.

- **تصنيف الضعف بناءً على الخطورة.

- تحليل التأثير:

- تقدير العواقب المحتملة للهجمات.

- تحديد أولويات الحماية.

2.2 التهديدات والأنواع الشائعة للهجمات

2.2.1 البرمجيات الخبيثة (Malware)

- الفيروسات: تتطلب مضيفًا للانتشار.

- الديدان: تنتشر بشكل مستقل.

- أحصنة طروادة: تبدو برامج شرعية لكنها خبيثة.

- برامج التجسس (Spyware): تسرق المعلومات دون علم المستخدم.

- برامج الفدية (Ransomware): تشفر البيانات وتطلب فدية لفك التشفير.

2.2.2 هجمات التصيد (Phishing)

- البريد الإلكتروني الخادع: رسائل تبدو من مصادر موثوقة.

- المواقع المزيفة: تقليد مواقع حقيقية لسرقة بيانات الدخول.

- التصيد المستهدف (Spear Phishing): يستهدف أفرادًا أو مؤسسات محددة.

2.2.3 هجمات الحرمان من الخدمة (DoS/DDoS)

- DoS: هجوم من مصدر واحد.

- DDoS: هجوم من مصادر متعددة (شبكة بوت نت).

2.2.4 الهندسة الاجتماعية

- التلاعب النفسي: استغلال الثقة للحصول على معلومات.

- سيناريوهات شائعة:

- انتحال الهوية.

- ادعاء الطوارئ.

2.3 التشفير وأمن البيانات

2.3.1 مبادئ التشفير

- التشفير المتماثل (Symmetric Encryption): نفس المفتاح للتشفير وفك التشفير.

- التشفير غير المتماثل (Asymmetric Encryption): مفاتيح عامة وخاصة.

2.3.2 الشهادات الرقمية والبنية التحتية للمفاتيح العامة (PKI)

- الشهادات الرقمية: تربط بين هوية ومفتاح عام.

- سلطات الشهادات (CA): تصدر وتوقع الشهادات.

2.3.3 بروتوكولات التشفير

- SSL/TLS: تأمين الاتصالات عبر الإنترنت.

- VPN: إنشاء أنفاق مشفرة للاتصال الآمن.

الفصل الثالث: التخصصات في الأمن السيبراني

3.1 أمن الشبكات

3.1.1 جدران الحماية

- أنواع جدران الحماية:

- الفلترة حسب الحزم (Packet Filtering).

- بوابات مستوى التطبيق (Application Gateways).

- تكوين جدار الحماية:

- إعداد القواعد والسياسات.

- مراقبة وتحديث الإعدادات بانتظام.

3.1.2 أنظمة كشف ومنع التسلل (IDS/IPS)

- IDS (نظام كشف التسلل): يراقب ويبلغ عن النشاط المشبوه.

- IPS (نظام منع التسلل): يتخذ إجراءات لمنع التهديدات.

3.1.3 الشبكات الافتراضية الخاصة (VPN)

- بروتوكولات VPN:

- IPSec، OpenVPN، SSL VPN.

- تطبيقات VPN:

- الوصول الآمن عن بعد.

- تأمين الاتصالات بين المواقع.

3.2 أمن التطبيقات

3.2.1 اختبار الاختراق لتطبيقات الويب

- هجمات شائعة:

- SQL Injection: استغلال استعلامات SQL غير الآمنة.

- Cross-Site Scripting (XSS): حقن أكواد JavaScript خبيثة.

- Cross-Site Request Forgery (CSRF): إجبار المستخدم على تنفيذ إجراءات غير مرغوب فيها.

- أدوات اختبار:

- Burp Suite، OWASP ZAP.

3.2.2 التطوير الآمن للبرمجيات

- دورة حياة تطوير البرمجيات الآمنة (SDLC):

- التخطيط، التصميم، التطوير، الاختبار، النشر، الصيانة.

- أفضل الممارسات:

- التحقق من المدخلات.

- إدارة الأخطاء والاستثناءات بأمان.

3.3 أمن المعلومات

3.3.1 سياسات الأمن

- إنشاء السياسات:

- سياسة كلمات المرور.

- سياسة الوصول إلى الشبكة.

- تنفيذ السياسات:

- تدريب الموظفين.

- مراجعة وتحديث السياسات دورياً.

3.3.2 إدارة الوصول والهوية (IAM)

- المصادقة (Authentication):

- كلمات المرور، البصمة، الرموز.

- التفويض (Authorization):

- تحديد الصلاحيات والامتيازات.

- المراجعة (Audit):

- تسجيل الأحداث، مراجعة السجلات.

3.4 أمن الحوسبة السحابية

3.4.1 مفاهيم الحوسبة السحابية

- نماذج الخدمة:

- Infrastructure as a Service (IaaS).

- Platform as a Service (PaaS).

- Software as a Service (SaaS).

- نماذج النشر:

- سحابة عامة، خاصة، هجينة.

3.4.2 تحديات الأمن في السحابة

- التحكم في الوصول:

- إدارة الهوية والصلاحيات.

- تأمين البيانات:

- التشفير، النسخ الاحتياطي.

- الامتثال:

- التوافق مع اللوائح والقوانين.

3.5 الأمن السيبراني للأنظمة الصناعية (ICS/SCADA)

3.5.1 فهم أنظمة التحكم الصناعية

- مكونات الأنظمة:

- المتحكمات المنطقية القابلة للبرمجة (PLC).

- أنظمة SCADA.

3.5.2 تأمين البنية التحتية الحيوية

- تحديات الأمن:

- الأجهزة القديمة، البروتوكولات غير الآمنة.

- استراتيجيات الحماية:

- تجزئة الشبكة.

- مراقبة الأنظمة.

الفصل الرابع: الشهادات المهنية

4.1 شهادات المستوى المبتدئ

4.1.1 CompTIA Security+

- المواضيع المغطاة:

- التهديدات والهجمات.

- التقنيات والأدوات.

- العمارة والتصميم.

- نصائح للتحضير:

- دراسة المواد الرسمية.

- حل الاختبارات التجريبية.

4.1.2 Certified Network Defender (CND)

- التركيز على:

- الدفاع عن الشبكات.

- مراقبة الحركة.

4.2 شهادات المستوى المتوسط

4.2.1 Certified Ethical Hacker (CEH)

- المواضيع المغطاة:

- تقنيات الاختراق.

- الأدوات والأساليب.

- المتطلبات:

- معرفة أساسية بالشبكات وأنظمة التشغيل.

4.2.2 CompTIA CySA+

- التركيز على:

- تحليل الأمن السيبراني.

- اكتشاف التهديدات والاستجابة لها.

4.3 شهادات المستوى المتقدم

4.3.1 Certified Information Systems Security Professional (CISSP)

- المجالات الثمانية:

- إدارة الأمن والمخاطر.

- أمن الأصول.

- هندسة الأمن.

- أمن الاتصالات والشبكات.

- هوية وإدارة الوصول.

- تقييم واختبار الأمن.

- عمليات الأمن.

- أمن تطوير البرمجيات.

- المتطلبات:

- 5 سنوات خبرة في مجالين على الأقل.

4.3.2 Offensive Security Certified Professional (OSCP)

- التركيز على:

- الاختبار الاختراقي العملي.

- تطوير الاستغلالات.

- نصائح للتحضير:

- تخصيص وقت للممارسة العملية.

- استكشاف مختبرات الاختراق.

الفصل الخامس: تطوير المهارات العملية

5.1 إنشاء مختبر افتراضي

5.1.1 الأدوات الافتراضية

- VirtualBox، VMware Workstation، Hyper-V.

5.1.2 إعداد الأنظمة

- تثبيت أنظمة تشغيل متعددة:

- Windows Server، Kali Linux، Metasploitable، OWASP Broken Web Applications.

- تكوين الشبكة الافتراضية:

- إنشاء بيئة معزولة للاختبار.

5.2 الأدوات الأساسية

5.2.1 Kali Linux

- مجموعة من الأدوات المدمجة:

- Nmap، Wireshark، Metasploit، Burp Suite.

5.2.2 Wireshark

- تحليل حركة المرور:

- التقاط الحزم.

- فهم البروتوكولات.

5.2.3 Nmap

- فحص الشبكات:

- اكتشاف الأجهزة.

- تحديد المنافذ المفتوحة والخدمات.

5.2.4 Metasploit Framework

- منصة اختبار اختراق:

- استغلال الثغرات.

- إنشاء وإدارة جلسات الاختراق.

5.3 المشاركة في مسابقات CTF

5.3.1 منصات مشهورة

- Hack The Box: تحديات متنوعة.

- TryHackMe: دروس عملية.

- CTFtime: متابعة الأحداث العالمية.

5.3.2 أنواع التحديات

- استغلال الثغرات.

- فك التشفير.

- الهندسة العكسية.

- تحليل الجنائي الرقمي.

5.4 مشاريع عملية

5.4.1 تطوير برامج أمنية بسيطة

- برامج فحص المنافذ.

- أدوات تحليل الشبكة.

5.4.2 تنفيذ بروتوكولات تشفير

- إنشاء تطبيق يستخدم التشفير المتماثل وغير المتماثل.

5.4.3 إعداد جدار حماية واختبار فعاليته

- استخدام iptables في Linux.

- تكوين قواعد جدار الحماية ومراقبة الحركة.

الفصل السادس: التعمق في المجالات المتخصصة

6.1 الاختبار الاختراقي (Penetration Testing)

6.1.1 منهجيات الاختبار

- جمع المعلومات (Reconnaissance).

- فحص الثغرات (Vulnerability Scanning).

- الاستغلال (Exploitation).

- الحفاظ على الوصول (Maintaining Access).

- التقارير (Reporting).

6.1.2 أدوات متقدمة

- Burp Suite Pro:

- اختبار تطبيقات الويب.

- John the Ripper:

- تكسير كلمات المرور.

- SQLmap:

- استغلال ثغرات SQL Injection.

6.2 التحليل الجنائي الرقمي (Digital Forensics)

6.2.1 جمع الأدلة الرقمية

- إجراءات جمع الأدلة:

- حفظ سلامة الأدلة.

- توثيق العملية.

6.2.2 تحليل النظام بعد الهجوم

- تحديد نقطة الدخول.

- فهم نطاق الاختراق.

6.2.3 أدوات التحليل الجنائي

- Autopsy: تحليل أنظمة الملفات.

- FTK Imager: إنشاء صور للأنظمة.

- EnCase: منصة شاملة للتحليل الجنائي.

6.3 الهندسة العكسية (Reverse Engineering)

6.3.1 فهم بنية البرامج

- مفاهيم التجميع (Assembly).

- هندسة المعالجات (x86، x64).

6.3.2 تحليل البرمجيات الخبيثة

- تحديد السلوك الضار.

- اكتشاف آليات التشفير.

6.3.3 أدوات الهندسة العكسية

- IDA Pro: محلل ثنائي تفاعلي.

- Ghidra: إطار عمل مفتوح المصدر.

- OllyDbg: مصحح أخطاء للبرامج.

6.4 أمن إنترنت الأشياء (IoT Security)

6.4.1 تحديات أمن الأجهزة المتصلة

- تعدد الأجهزة ونقص المعايير.

- موارد محدودة للأجهزة.

6.4.2 بروتوكولات الاتصال في IoT

- MQTT، CoAP، Zigbee، Bluetooth LE.

6.4.3 تأمين الأجهزة والبيانات

- تشفير الاتصالات.

- تحديثات البرامج الثابتة الآمنة.

- التحقق من الهوية والمصادقة.

الفصل السابع: البقاء محدثًا في المجال

7.1 متابعة الأخبار والمستجدات

7.1.1 مواقع ومجلات متخصصة

- Threatpost: أخبار وتحليلات.

- Dark Reading: معلومات عن التهديدات.

- Krebs on Security: تحقيقات متعمقة.

7.1.2 مدونات خبراء الأمن

- Bruce Schneier: رؤى في الأمن والتشفير.

- Troy Hunt: أبحاث في اختراق البيانات.

7.2 المشاركة في المجتمعات والمنتديات

7.2.1 المنصات الاجتماعية

- Reddit:

- r/cybersecurity، r/netsec، r/hacking.

- Stack Exchange:

- Information Security Stack Exchange.

7.2.2 المجموعات المحلية والعالمية

- جمعيات مهنية:

- (ISC)²، ISACA، EC-Council.

- لقاءات ومؤتمرات محلية.

7.3 حضور المؤتمرات والندوات

7.3.1 مؤتمرات مشهورة

- Black Hat: أبحاث وتقنيات جديدة.

- DEF CON: أكبر تجمع للهاكرز.

- RSA Conference: رؤى في الصناعة.

7.3.2 الاستفادة من الشبكات المهنية

- تبادل الخبرات.

- البحث عن فرص وظيفية.

الفصل الثامن: التخطيط للمسار المهني

8.1 تحديد التخصص المناسب

8.1.1 محلل أمن معلومات

- المهام:

- مراقبة الشبكات.

- تحليل الحوادث.

8.1.2 مهندس أمن شبكات

- المهام:

- تصميم وتنفيذ حلول أمنية.

- تكوين الأجهزة الأمنية.

8.1.3 مختبر اختراق

- المهام:

- محاولة اختراق الأنظمة.

- تحديد نقاط الضعف.

8.1.4 مستشار أمن سيبراني

- المهام:

- تقديم المشورة الاستراتيجية.

- تقييم الامتثال واللوائح.

8.2 كتابة سيرة ذاتية احترافية

- تنسيق واضح ومنظم.

- تسليط الضوء على المهارات التقنية والشهادات.

- ذكر المشاريع العملية والتجارب الميدانية.

8.3 التحضير للمقابلات

- مراجعة الأسئلة التقنية الشائعة.

- الاستعداد للأسئلة السلوكية.

- عرض أمثلة من العمل السابق.

الفصل التاسع: الموارد التعليمية الموصى بها

9.1 الدورات عبر الإنترنت

9.1.1 Coursera

- تخصص الأمن السيبراني من جامعة ماريلاند.

9.1.2 edX

- دورات من MIT وHarvard في الأمن الرقمي.

9.1.3 Udemy

- دورات مثل “The Complete Cyber Security Course”

9.2 الكتب والمراجع

9.2.1 “Cybersecurity Essentials” من تأليف Charles J. Brooks

- مقدمة شاملة في المفاهيم الأساسية.

9.2.2 “Hacking: The Art of Exploitation” من تأليف Jon Erickson

- تعمق في تقنيات الاختراق.

9.2.3 “The Hacker Playbook” من تأليف Peter Kim

- دليل عملي للاختبار الاختراقي.

9.3 القنوات التعليمية

9.3.1 Cybrary

- فيديوهات تدريبية مجانية في مختلف المجالات.

9.3.2 YouTube قنوات

- Professor Messer: شروحات لشهادات CompTIA.

- Hackersploit: دروس في الاختراق والأمن.

- The Cyber Mentor: تحديات عملية ومشاريع.

الفصل العاشر: نصائح للنجاح والاستمرارية

10.1 التعلم المستمر

- تخصيص وقت يومي أو أسبوعي للتعلم.

- متابعة الدورات الجديدة والتحديثات.

10.2 بناء شبكة مهنية قوية

- التواصل مع الخبراء في المجال.

- المشاركة في المنتديات والمجموعات.

10.3 التوازن بين النظرية والتطبيق

- فهم المفاهيم النظرية بعمق.

- تطبيق ما تم تعلمه في مشاريع حقيقية.

10.4 الالتزام بالأخلاقيات المهنية

- الاحترام والخصوصية.

- الامتثال للقوانين واللوائح.

- التحلي بالنزاهة والمصداقية.

خاتمة

الأمن السيبراني ليس مجرد مجال تقني، بل هو رحلة مستمرة من التعلم والتطور. مع التزامك وتفانيك، يمكنك بناء مسار مهني ناجح ومجزٍ. تذكر أن التهديدات تتطور باستمرار، لذا يجب أن تكون دائمًا على استعداد لمواجهة التحديات الجديدة من خلال التعلم المستمر وتحديث مهاراتك.

ملاحق

أ. قائمة المصطلحات

- الاختراق الأخلاقي: ممارسة استخدام تقنيات الاختراق لاختبار أمان الأنظمة.

- البرمجيات الخبيثة (Malware): برامج مصممة لإلحاق الضرر بالأنظمة.

- هجمات اليوم الصفر: ثغرات غير معروفة للمطورين ولم يتم إصلاحها بعد.

ب. مسارات شهادات الأمن السيبراني

- مستوى المبتدئين:

- CompTIA Security+

- Certified Network Defender (CND)

- مستوى المتوسط:

- Certified Ethical Hacker (CEH)

- CompTIA CySA+

- مستوى المتقدم:

- Certified Information Systems Security Professional (CISSP)

- Offensive Security Certified Professional (OSCP)

ج. خطط تعلم مقترحة

- الشهر الأول: التركيز على مفاهيم الشبكات وأنظمة التشغيل.

- الشهر الثاني: دراسة التهديدات والهجمات الشائعة.

- الشهر الثالث: البدء في دورات وشهادات متخصصة.

- الشهر الرابع: تطبيق المهارات من خلال مشاريع عملية ومسابقات CTF.