الأمان السيبراني: حماية البنى التحتية الرقمية

في ظل التطور السريع والمتنامي لعالم تكنولوجيا المعلومات، تبرز قضايا الأمان كعنصر أساسي لا يمكن تجاهله، حيث أصبحت الثغرات الأمنية تشكل تهديدًا حقيقيًا للبنى التحتية الرقمية، سواء كانت شبكات داخلية، أو أنظمة معلوماتية متصلة بالإنترنت، أو حتى أجهزة المستخدمين النهائيين. تتطلب التحديات الأمنية الحالية استجابة فورية وتدابير استباقية لضمان حماية البيانات، واستمرارية الأعمال، والحفاظ على الثقة بين المستخدمين والمؤسسات. فمع كل تطور في التقنيات، تظهر ثغرات جديدة تفتح أبوابًا أمام المهاجمين السيبرانيين، مما يجعل من الضروري أن تتعامل الشركات والمؤسسات بشكل استراتيجي مع قضايا الأمان، وأن تتبنى ممارسات ومبادرات أمنية متقدمة وفعالة.

مقدمة عن التحديات الأمنية في عالم الشبكات والأجهزة

تُعد شبكات تكنولوجيا المعلومات من الركائز الأساسية التي تعتمد عليها المؤسسات في عملياتها اليومية، سواء كانت شبكات داخلية داخل المؤسسات أو شبكات واسعة النطاق مثل الإنترنت. ومع تعقد هذه الشبكات وتنوع الأجهزة المتصلة بها، تزداد فرص استغلال الثغرات الأمنية، سواء كانت في بروتوكولات الشبكة، أو أنظمة التشغيل، أو تطبيقات الأمان، أو حتى الأجهزة ذاتها. وفي السنوات الأخيرة، برزت ثغرات في أجهزة معروفة وشائعة الاستخدام، مثل أجهزة شركة سيسكو، الرائدة عالميًا في مجال معدات الشبكات، وأجهزة شركة بالو ألتو، التي تعتبر من أهم مزودي حلول الأمان والتواصل.

الثغرات الأمنية ليست مجرد نقاط ضعف تقنية، بل هي ثغرات يُمكن أن تستغل من قبل جهات خبيثة، سواء كانت هاكرز، أو منظمات إجرامية، أو حتى جهات حكومية، لتحقيق أهداف متعددة منها سرقة البيانات، التلاعب في الشبكات، تعطيل الخدمات، أو السيطرة على الأنظمة بشكل كامل. وتُعد هذه التهديدات أكثر خطورة لأنها تستهدف البيانات الحساسة، مثل المعلومات الشخصية، البيانات المالية، أو البيانات الحساسة للشركات، مما يهدد سمعتها، واستقرارها، ومكانتها السوقية.

ثغرات سيسكو: تحليل وتفصيل

نوع الثغرات وتأثيرها على الشبكات

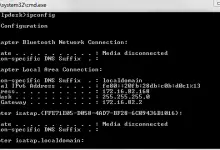

شركة سيسكو، باعتبارها أحد أكبر المزودين لمعدات الشبكات، تملك حصة سوقية واسعة، وتستخدم تقنيات متنوعة تشمل الموجهات (Routers)، والمفاتيح (Switches)، ونظم إدارة الشبكات، وأنظمة الأمان. ومع ذلك، ظهرت مؤخرًا ثغرات في بعض منتجاتها، تتعلق بمعالجة البيانات، أو في بروتوكولات الاتصال، أو في آليات التحقق من الهوية. على سبيل المثال، بعض الثغرات كانت مرتبطة بـ Stack Routing Protocols، التي تسمح للمهاجم بتنفيذ هجمات انتحال الهوية (Spoofing)، أو تنفيذ هجمات حجب الخدمة الموزعة (DDoS).

أما الثغرات الأخرى، فهي تتعلق بنظم إدارة التكوين (Configuration Management)، حيث يمكن للمهاجم استغلال ثغرات في عملية تحميل التحديثات أو تعديل الإعدادات عن بعد، مما يتيح له السيطرة على الأجهزة أو تعطيلها. بالإضافة إلى ذلك، ظهرت ثغرات في عمليات التحقق من الهوية، والتي تسمح unauthorized access أو الوصول غير المصرح به، مما يعرض البيانات الحساسة للخطر.

آثار الثغرات سيسكو على المؤسسات والبيانات

الأثر المباشر لهذه الثغرات يتجلى في احتمالية تعرض المؤسسات لعمليات اختراق، حيث يمكن للمهاجمين استغلال الثغرات للوصول إلى شبكات داخلية، سرقة البيانات الحساسة، أو التلاعب في حركة المرور الشبكية. على سبيل المثال، ثغرة في بروتوكول التوجيه (Routing Protocol) قد تتيح للمهاجم التحكم في مسار البيانات، مما يهدد سلامة البيانات، أو يؤدي إلى انقطاع الخدمة بشكل كامل.

كما أن الثغرات قد تؤدي إلى استغلال الثغرات في عمليات التحقق، مما يمكن المهاجم من التسلل إلى أنظمة الإدارة، أو الوصول إلى قواعد البيانات، أو حتى السيطرة على أجهزة الشبكة بشكل كامل. وهذا يهدد سرية البيانات، ويعرض الشركة لعقوبات قانونية، وأضرار اقتصادية، وانخفاض الثقة لدى العملاء والمستفيدين.

كيفية التعامل مع ثغرات سيسكو: استراتيجيات التصحيح والتحديث

تُعد عملية استجابة سيسكو للثغرات من العمليات الحيوية لضمان استمرارية الأمان، حيث تعتمد على إصدار تحديثات أمنية بشكل دوري، إضافة إلى إصدار تنبيهات تقنية للمستخدمين وأصحاب القرار. يتطلب الأمر من المؤسسات متابعة إعلانات سيسكو بشكل مستمر، وتطبيق التصحيحات في الوقت المناسب، مع التحقق من أن التحديثات تُنفذ بشكل صحيح وفعال على جميع الأجهزة المتأثرة.

كما يُنصح باتباع استراتيجيات مجمعة تتضمن:

- تطبيق تحديثات الأمان بشكل دوري ومنتظم.

- إجراء عمليات تقييم دوري لاختبارات الاختراق (Penetration Testing) للشبكة.

- تفعيل ميزات مراقبة حركة المرور والتنبيهات الأمنية في أجهزة سيسكو.

- تدريب الفرق التقنية على التعامل مع الثغرات والتحديثات الأمنية.

- استخدام أدوات إدارة الأمان الشاملة التي تتكامل مع المنتجات سيسكو لضمان تغطية شاملة للثغرات.

ثغرات بالو ألتو: تحليل وتفصيل

طبيعة الثغرات وخصائصها

شركة بالو ألتو، التي تعتبر من رواد صناعة حلول الأمان، تقدم مجموعة واسعة من المنتجات، بدءًا من جدران الحماية (Firewalls)، وأنظمة الكشف والاستجابة للتهديدات (IDS/IPS)، إلى أدوات إدارة الهوية والتحكم في الوصول. ومع توسع استخدام منتجاتها، ظهرت ثغرات أمنية تتعلق بطرق التحقق، أو في نظم التشفير، أو في عمليات التحديث الداخلي.

على سبيل المثال، بعض الثغرات كانت تتعلق بآليات التحقق من الهوية، حيث يمكن لمهاجم استغلال ضعف في عملية التحقق من المستخدمين أو أنظمة التشفير، للوصول غير المصرح به إلى الشبكة أو البيانات الحساسة. ثغرات أخرى كانت تتعلق بالتحديثات الداخلية، حيث أن بعض أجهزة بالو ألتو كانت تتلقى تحديثات غير آمنة، أو يمكن أن تتعرض لعملية استغلال من قبل المهاجمين أثناء عملية التحديث.

تأثير الثغرات على أمن الشبكات وبيانات المستخدمين

الثغرات الأمنية تفتح الباب أمام احتمالات هجمات متعددة، منها سرقة البيانات، أو تعطيل الخدمات، أو التلاعب في حركة البيانات، أو حتى السيطرة على الأجهزة بشكل كامل. على سبيل المثال، في حالة وجود ثغرة في نظام التحقق، يمكن للمهاجم أن يتظاهر بأنه مستخدم موثوق، أو يتسلل إلى الشبكة من خلال استغلال نقطة ضعف في عملية التوثيق.

كما تؤدي بعض الثغرات إلى تقليل مستوى التشفير، مما يجعل البيانات المرسلة أو المخزنة عرضة للاختراق، خاصة إذا كانت البيانات حساسة أو تتعلق بالعملاء أو العمليات الحساسة. وتُعد هذه الثغرات تهديدات خطيرة، لأنها تُضعف من أمن البنى التحتية الرقمية، وتُعرض المؤسسات لمخاطر قانونية وأمنية ومالية كبيرة.

آليات التصحيح والتحديث لشركة بالو ألتو

تتبنى شركة بالو ألتو استراتيجيات تصحيحية صارمة، حيث تقوم بنشر تحديثات أمنية بشكل دوري، وتوفير توجيهات واضحة للعملاء حول كيفية تنفيذ التحديثات بشكل صحيح. بالإضافة إلى ذلك، تعتمد الشركة على أدوات إدارة مركزية، تُمكن مسؤولي الأمن من مراقبة الحالة الأمنية عن بعد، وتنفيذ التصحيحات بسرعة وفعالية.

من المهم أن تتضمن استراتيجيات المؤسسات:

- مراجعة وتحديث أنظمة التحقق والتشفير بشكل دوري.

- تفعيل خاصية التحديث التلقائي للبرمجيات والأجهزة.

- إجراء عمليات تقييم دوري لمستوى الأمان باستخدام أدوات تقييم الثغرات.

- تدريب الموظفين على كيفية التعامل مع الثغرات والإجراءات الوقائية.

- تطوير خطة استجابة للحوادث لضمان التعامل السريع مع أي هجمات محتملة.

الآثار والنتائج المترتبة على الثغرات الأمنية

تأثيرات على المؤسسات والأفراد

تتراوح آثار الثغرات الأمنية بين خسائر مالية فادحة، وتلف السمعة، وفقدان الثقة من قبل العملاء، إلى التهديدات القانونية، والعواقب التنظيمية. فمثلاً، تعرض شركة ما لثغرة أدت إلى تسريب بيانات عملائها، قد يُعرضها لعقوبات من الجهات التنظيمية، ويؤدي إلى فقدان العملاء، وتراجع المبيعات.

أما على المستوى الفردي، فإن الثغرات قد تسمح بسرقة البيانات الشخصية، أو استغلال الثغرات في الأجهزة المنزلية أو الهواتف المحمولة، مما يعرض المستخدمين لمخاطر الاختراق والاحتيال.

الأثر على سمعة الشركات واستدامتها

الثغرات الأمنية تُضعف من سمعة الشركات، خاصة إذا كانت تلك الثغرات تتعلق بمنتجاتها أو خدماتها المعتمدة. فالأحداث السابقة أظهرت أن الشركات التي تتأخر في التصحيح أو تتعامل بشكل غير فعال مع الثغرات، تتعرض لفقدان الثقة، وتراجع في المبيعات، وصعوبة في استعادة سمعتها.

التكاليف المرتبطة بالثغرات والتصحيحات

تتضمن التكاليف المباشرة والمتعلقة بالثغرات الأمنية عمليات التصحيح، والتحديث، وتدريب الموظفين، بالإضافة إلى التكاليف غير المباشرة المرتبطة بفقدان العملاء، وتعطل العمليات، والأضرار القانونية. ووفقًا لتقارير متخصصة، فإن تكلفة الهجمات السيبرانية على المؤسسات تتجاوز في بعض الحالات ملايين الدولارات، خاصة إذا استُغلت الثغرات بشكل كبير.

الاستراتيجيات الفعالة لمواجهة الثغرات الأمنية

التعاون بين الشركات والمجتمع التقني

تعد البيئة التعاونية من أهم عناصر التصدي للثغرات الأمنية، حيث يتطلب الأمر مشاركة المعلومات بين مزودي الحلول التقنية، والمؤسسات، والأبحاث الأمنية، ومجتمع التهديدات السيبرانية. فالتبادل المستمر للمعلومات حول الثغرات، وتحديثات الأمان، واستراتيجيات التصدي، يسرّع من عملية الاستجابة ويعزز من مستوى الحماية.

التحديث المستمر واعتماد أفضل الممارسات

يجب أن تتبنى المؤسسات سياسات تحديث أمنية مستمرة، تشمل فحص الأنظمة بشكل دوري، وتطبيق التحديثات الأمنية فور إصدارها، واعتماد معايير أمان دولية، مثل ISO 27001، وNIST Cybersecurity Framework. كما يلزم ترسيخ ثقافة أمنية داخل المؤسسة، من خلال برامج تدريب وتوعية مستمرة، لضمان أن يكون جميع الموظفين على دراية بأحدث التهديدات وطرق التصدي لها.

تطوير خطة استجابة للحوادث الأمنية

إعداد خطة استجابة واضحة وفعالة يمثل عنصرًا حاسمًا في الحد من آثار الثغرات والاختراقات. تشمل الخطة إجراءات الكشف المبكر عن الاختراق، وتحديد المسؤوليات، وتدابير احتواء الأزمة، وإبلاغ الجهات المختصة، واستعادة الأنظمة بشكل سريع، مع تقييم شامل للأسباب والتحديثات الضرورية لمنع تكرار الحوادث.

التوعية والأمان: عنصران لا غنى عنهما

لا يمكن تحقيق أمن المعلومات بشكل كامل دون توعية المستخدمين، حيث يُعتبر المستخدم النهائي الحلقة الأضعف في منظومة الأمان. لذا، من الضروري أن تتضمن استراتيجيات الأمان برامج توعية مستمرة، تشرح للمستخدمين أهمية تحديث البرامج، وتوعية حول أساليب الاحتيال، وأهمية استخدام كلمات مرور قوية، وتفعيل التحقق بخطوتين، وتحذيرهم من الثغرات المحتملة التي قد يستغلها المهاجمون.

مستقبل أمان الشبكات والأجهزة

يتوقع أن يشهد مجال الأمان السيبراني تطورات نوعية، مع ظهور تقنيات حديثة مثل الذكاء الاصطناعي، والتعلم الآلي، وتقنيات البلوك تشين، لتعزيز قدرات الكشف المبكر عن الثغرات، وتحليل سلوك المهاجمين، وتطوير حلول أمان أكثر مرونة وفعالية. كما يُتوقع أن تتبنى المؤسسات استراتيجيات أمنية أكثر تكاملًا، تعتمد على مزيج من الحلول التقنية، والتوعية، والسياسات الصارمة، لضمان حماية البيانات والبنى التحتية بشكل مستدام.

الختام: نحو مستقبل أكثر أمانًا

في النهاية، يتضح أن الثغرات الأمنية ليست مجرد نقاط ضعف تقنية، بل هي تحديات تتطلب استجابة متعددة الأوجه، تشمل تحديثات مستمرة، وتوعية، وتعاون بين جميع الأطراف المعنية. إن التعامل مع هذه التحديات بشكل استباقي وفعّال هو السبيل لضمان استمرارية الأعمال، وحماية البيانات، وبناء بيئة رقمية آمنة تواكب التطور التقني وتتصدى بفعالية للتهديدات السيبرانية المتجددة. يتطلب الأمر من الشركات والأفراد أن يتبنوا ممارسات أمنية قوية، ويظلوا على اطلاع دائم بأحدث التطورات، ويعملوا بشكل جماعي لضمان مستقبل رقمي أكثر أمانًا واستدامة.