أنواع الهجمات السيبرانية وأهميتها في أمن الشبكات

في عالم التكنولوجيا الحديثة الذي يشهد تطورًا سريعًا ومتواصلًا، تبرز الحاجة الملحة لفهم دقيق وشامل لمختلف أنواع الهجمات السيبرانية التي تستهدف الشبكات والأنظمة الرقمية. فمع تسارع وتيرة الابتكارات التقنية، تتزايد التحديات الأمنية التي تواجه المؤسسات والأفراد على حد سواء، وهو ما يستدعي تبني استراتيجيات متقدمة ومرنة لمواجهة هذه التهديدات. تعتبر الشبكات جزءًا أساسيًا من البنية التحتية الرقمية، وتنوع أنواع الهجمات عليها يعكس مدى تعقيد المشهد السيبراني، حيث تتداخل أساليب الاختراق والتسلل مع تقنيات الحماية، مما يفرض ضرورة دراسة معمقة لكل نوع من الهجمات وفهم آليات عملها، بالإضافة إلى استراتيجيات التصدي الفعالة التي تضمن حماية البيانات والأنظمة من الاختراقات والخسائر المحتملة.

الهجمات على الشبكات: نظرة عامة على التحديات الأمنية الحديثة

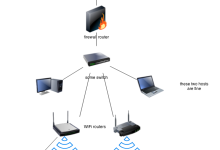

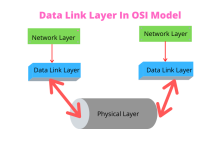

إن استعراض أهم أنواع الهجمات على الشبكات يتطلب منّا أن نفهم أولًا طبيعة التهديدات التي تتصاعد بشكل مستمر، وتؤثر بشكل مباشر على استقرار وموثوقية الأنظمة الرقمية. الهجمات السيبرانية ليست مجرد محاولات عابرة، بل هي عمليات منظمة تعتمد على استغلال الثغرات التقنية والبشرية على حد سواء، وتتنوع بين هجمات تعتمد على البرمجيات، وأخرى تعتمد على الهندسة الاجتماعية، وثالثة تعتمد على استغلال الثغرات في البنية التحتية للشبكة. من هنا، فإن التصدي لهذه التهديدات يتطلب فهمًا عميقًا لطبيعة كل نوع من الهجمات، والطرق التي يستخدمها المهاجمون في تنفيذها، بالإضافة إلى أدوات وتقنيات الحماية التي يجب أن تتوفر في أنظمة الأمان.

الهجمات على الحوسبة السحابية: خط الدفاع الأول في عصر البيانات

تُعد الحوسبة السحابية من الركائز الأساسية التي تعتمد عليها المؤسسات في تخزين البيانات وتشغيل التطبيقات، وهو ما يجعلها هدفًا رئيسيًا للهجمات السيبرانية. تتنوع أنواع الهجمات على البيئة السحابية بين سرقة البيانات، والاختراقات، وهجمات الإنهاء والخدمات، وحتى هجمات التداخل غير المصرح به في العمليات السحابية. تعتمد تلك الهجمات على استغلال الثغرات في إعدادات الأمان، أو ضعف في إدارة الهوية والتحكم، أو سوء التهيئة الأمنية. فمثلاً، هجمات الاختراق التي تستهدف البيانات المخزنة في السحابة يمكن أن تؤدي إلى تسريب كميات هائلة من المعلومات الحساسة، مما يهدد سمعة المؤسسة ويعرضها لعقوبات قانونية، ويشدد خبراء الأمان على أهمية تطبيق أفضل الممارسات في إدارة الأمان السحابي، مثل التشفير، والتحكم الدقيق في الوصول، واستخدام أدوات المراقبة والتدقيق المستمر.

الهجمات الكمومية: تحدٍ جديد وتهديد مستقبلي

مع تقدم التكنولوجيا، برزت الحوسبة الكمومية كجانب جديد من التهديدات التي قد تطيح بأنظم الأمان التقليدية، حيث تعتمد الهجمات الكمومية على القدرات الحسابية الفائقة التي تتيح للمهاجمين كسر التشفيرات الحالية بسرعة غير مسبوقة. يُنظر إلى الهجمات الكمومية على أنها تهديد محتمل يؤدي إلى تفكيك معظم نظم التشفير المعتمدة حاليًا، مما يفرض ضرورة تطوير خوارزميات مقاومة للكموم، وتبني تقنيات تشفير جديدة تتلاءم مع القدرات الحسابية المتقدمة. يتطلب التعامل مع هذا التحدي استثمارًا في البحث والتطوير، بالإضافة إلى تحديثات دورية للبنى التحتية الأمنية لضمان عدم تعرضها للثغرات في ظل تطور الحوسبة الكمومية.

هجمات الاعتراض على الهوية: سرقة البيانات وانتحال الشخصيات

تعد هجمات الاعتراض على الهوية من أخطر التهديدات التي تستهدف سرقة بيانات الاعتماد، إذ يسعى المهاجمون إلى اختراق نظم إدارة الهوية، وسرقة كلمات المرور، وانتحال شخصيات المستخدمين بهدف الوصول غير المصرح به إلى البيانات أو الأنظمة. تعتمد هذه الهجمات على تقنيات الهندسة الاجتماعية، مثل التصيد الاحتيالي، والتصيد الإلكتروني، وهجمات القوة الغاشمة، بالإضافة إلى استغلال الثغرات في نظم التوثيق والتحقق. من أجل التصدي لهذا النوع من الهجمات، يُشدد على أهمية اعتماد أساليب التحقق المتعددة (Multi-Factor Authentication)، وتطبيق تقنيات الذكاء الاصطناعي للكشف المبكر عن أنماط التسلل، وتعزيز التوعية للمستخدمين حول مخاطر الهندسة الاجتماعية.

الهجمات اللحظية: استغلال القدرات الحوسبية الفورية

تمثل الهجمات اللحظية تحديًا حديثًا يعتمد على استغلال القدرات الحوسبية الفورية لتنفيذ هجمات ضخمة في زمن قصير، وهو ما يتطلب من المؤسسات تطوير آليات استجابة سريعة وفعالة. تتضمن هذه الهجمات هجمات فيروسات، وبرمجيات خبيثة، وهجمات استغلال الثغرات في الوقت الحقيقي، حيث يسعى المهاجمون إلى إحداث أضرار جسيمة خلال دقائق أو ثوانٍ. تتطلب استراتيجيات الدفاع الحديثة استخدام أدوات تحليلات البيانات الكبيرة، والتعلم الآلي، وأنظمة الكشف عن التسلل المبكر، بالإضافة إلى تحديثات أمنية مستمرة لمواجهة التطور السريع في أساليب الهجوم.

البرمجيات الخبيثة والفيروسات: العدو المستمر

لا يمكن إغفال أهمية البرمجيات الخبيثة كجزء لا يتجزأ من منظومة التهديدات السيبرانية، فهي تستهدف تعطيل الأنظمة، وسرقة البيانات، وابتزاز المؤسسات عبر برامج الفدية، وترويج الأكواد الخبيثة التي تنتشر عبر الشبكات. تتنوع أنواع البرمجيات الخبيثة بينفيروسات، وبرمجيات التجسس، وأحصنة طروادة، وبرامج الفدية، ولكل منها أسلوب عمله وهدفه. لمواجهة هذا التهديد، يُنصح بتطبيق استراتيجيات متعددة تشمل برامج مكافحة الفيروسات، والجدران النارية، وأنظمة الكشف عن البرمجيات الخبيثة، بالإضافة إلى تحديثات دورية للبرامج وتوعية المستخدمين بعدم فتح روابط أو مرفقات غير موثوقة.

هجمات الـ DDoS: تعطيل الخدمات وإرباك الشبكة

يُعتبر هجوم الـ DDoS (الهجوم الموزع للخدمة) من أخطر أنواع الهجمات التي تهدد استقرار الشبكات، حيث يقوم المهاجمون بتوجيه موجة هائلة من حركة المرور المزيفة نحو هدف معين، مما يسبب استنزاف الموارد، وتعطيل الخدمة، وإرباك العمليات. تتنوع طرق تنفيذ هجمات الـ DDoS بين استغلال الثغرات في البروتوكولات، أو استخدام شبكات botnet، أو استهداف البنية التحتية للشبكة عبر إرسال كميات هائلة من البيانات. لمواجهة هذا التهديد، تعتمد المؤسسات على استراتيجيات مثل توزيع الحمل، واستخدام أنظمة التصفية، وتطوير حلول تحليل الترافيك، بالإضافة إلى التعاون مع مزودي خدمات الإنترنت لمراقبة ومنع هجمات الـ DDoS قبل أن تؤثر على الخدمة بشكل كبير.

هجمات التصيد (Phishing): التلاعب الاجتماعي وسرقة المعلومات

تُعد هجمات التصيد من أكثر الأساليب شيوعًا التي تعتمد على التلاعب النفسي والهندسة الاجتماعية، حيث يُقنع المهاجمون الضحايا بالنقر على روابط مرفقة، أو تقديم معلومات حساسة، أو إدخال بيانات اعتمادهم على صفحات مزورة. تتطور استراتيجيات التصيد مع تطور التكنولوجيا، وتستخدم الآن رسائل البريد الإلكتروني المزيفة، والمواقع الإلكترونية المشابهة للواقعية، وحتى الرسائل النصية (SMS) لاقتناص البيانات. لمكافحة التصيد، يُنصح بتدريب المستخدمين على الوعي الأمني، وتفعيل تقنيات التحقق، وتحديث أنظمة الحماية لمنع الوصول إلى المواقع المزورة، بالإضافة إلى استخدام أدوات كشف التصيد وتحليل البريد الإلكتروني المشبوه.

التطفل الشبكي: التجسس والاختراق السري

يشكل التطفل الشبكي تهديدًا خطيرًا يستهدف الوصول غير المصرح به إلى البيانات والمعلومات الحساسة، وغالبًا ما يتم من خلال استغلال الثغرات في أنظمة الأمان، أو عبر التسلل الصامت إلى البنية التحتية للشبكة. يستخدم المهاجمون أدوات وتقنيات متقدمة، مثل استغلال الثغرات في برمجيات نظم التشغيل، أو استغلال ضعف التكوين، أو التسلل عبر الشبكات اللاسلكية غير المؤمنة. يهدف التطفل إلى جمع المعلومات، أو تنفيذ أنشطة تجسس، أو تنفيذ عمليات تخريبية. لمواجهة ذلك، يتطلب الأمر تطبيق استراتيجيات شاملة من التشفير، والمراقبة المستمرة، ونظام إدارة الثغرات، بالإضافة إلى تدريب العاملين على السياسات الأمنية.

تهديدات إنترنت الأشياء: ضعف الأجهزة وتحديات الأمان

مع الانتشار الواسع للأجهزة الذكية والمتصلة بالإنترنت، زادت احتمالية استغلال نقاط الضعف في أجهزة إنترنت الأشياء (IoT)، حيث يمكن للمهاجمين استغلال ضعف الأمان في تلك الأجهزة للتحكم في الشبكة، وسرقة البيانات، أو حتى تنفيذ هجمات أكبر على البنية التحتية. تتطلب حماية أجهزة إنترنت الأشياء اعتماد معايير أمنية صارمة، وتحديثات مستمرة، واستخدام تقنيات التشفير، بالإضافة إلى مراقبة سلوك الأجهزة للكشف عن أي نشاط غير معتاد. إن ضعف الأمان في أجهزة إنترنت الأشياء يمثل تحديًا مستمرًا، حيث تتطلب الحلول توازناً بين سهولة الاستخدام والأمان، وهو ما يستدعي تحديثات وتطويرات مستمرة في تصميم الأجهزة وبرمجياتها.

تهديدات من الداخل: العامل البشري كمصدر للخطر

لا يمكن إغفال أهمية التحديات التي تأتي من داخل المؤسسة، حيث يمكن أن يكون الموظفون أو المتعاملون الداخليون نقطة ضعف تستغلها الهجمات السيبرانية. سوء إدارة كلمات المرور، أو عدم الالتزام بسياسات الأمان، أو التهاون في التحديثات الأمنية، كلها عوامل تزيد من احتمالية حدوث الاختراقات من الداخل. يركز المختصون على تعزيز ثقافة الأمان، وتوفير التدريب المستمر، وتطبيق السياسات الصارمة للتحكم في الوصول، بالإضافة إلى مراقبة سلوك الموظفين والنشاطات غير الاعتيادية، لضمان عدم تسرب المعلومات أو استغلال الثغرات من قبل العاملين الداخليين.

استراتيجيات الدفاع الشاملة لمواجهة التهديدات السيبرانية

إن بناء منظومة أمنية فعالة يتطلب تبني نهج شامل يتضمن الجمع بين التكنولوجيا الحديثة، والتدريب المستمر، والسياسات الصارمة، بالإضافة إلى التعاون مع الجهات المعنية في المجتمع السيبراني. من الضروري تطوير برامج الكشف المبكر عن الهجمات، وتفعيل نظام إدارة الحوادث، وتعزيز قدرات الاستجابة السريعة، بالإضافة إلى تحديث المناهج الأمنية بشكل دوري لمواكبة التطورات التكنولوجية. كما أن التوعية المستمرة للمستخدمين، وتطبيق السياسات الأمنية الصارمة، وتفعيل تقنيات التحقق المتعدد، كلها عوامل أساسية في تقليل المخاطر والحد من أضرار الهجمات.

مستقبل أمان الشبكات: تحديات وتوقعات

في ظل التطور المستمر للتقنيات، من المتوقع أن تتزايد التحديات الأمنية، مع ظهور هجمات جديدة تعتمد على تقنيات متقدمة مثل الذكاء الاصطناعي، والتعلم الآلي، والذكاء الاصطناعي التوليدي. لذلك، فإن مستقبل أمان الشبكات يتطلب استثمارًا مستمرًا في البحث والابتكار، وتطوير أدوات دفاعية مرنة وقابلة للتكيف، بالإضافة إلى تعزيز التعاون الدولي وتبادل المعلومات بين المؤسسات. تعتمد قدرتنا على مواجهة التهديدات المستقبلية على مدى استعدادنا لمواكبة التغيرات، وتبني تقنيات جديدة، وتدريب الكوادر البشرية بشكل مستمر.

الخلاصة: نحو بيئة رقمية أكثر أمانًا

يتضح من خلال استعراض أنواع الهجمات والتحديات الأمنية أن أمن الشبكات لم يعد مجرد خيار، بل أصبح ضرورة حتمية تتطلب استراتيجيات متطورة، وتكاملًا بين التكنولوجيا والبشر، وتعاونًا عالميًا. إن فهم تفاصيل كل نوع من الهجمات، وتطوير أدوات الكشف والاستجابة، وتعزيز الوعي الأمني، كلها عوامل أساسية لبناء بيئة رقمية قوية، مقاومة للهجمات والتحديات المستمرة. من خلال الاستثمار المستمر في البحث والتطوير، وتحديث السياسات، وتدريب الأفراد، يمكننا أن نخلق منظومة أكثر أمانًا ومرونة، تضمن استمرارية الأعمال، وتحمي البيانات، وتدعم الابتكار في عالم رقمي متغير بسرعة.