في عالم التكنولوجيا الحديثة، حيث أصبحت الشبكات عرضة للهجمات السيبرانية المعقدة والمتطورة، ظهرت تقنيات متعددة لحماية البيانات والبنية التحتية الرقمية. من بين هذه التقنيات، تبرز أنظمة الكشف عن التسلل (Intrusion Detection Systems – IDS) وأنظمة منع التسلل (Intrusion Prevention Systems – IPS). هذان النظامان يمثلان ركيزتين أساسيتين في الأمن السيبراني. وعلى الرغم من التشابه بينهما في العديد من الجوانب، إلا أن هناك فروقاً جوهرية تجعل لكل منهما دوراً خاصاً في استراتيجية الحماية.

ما هو نظام الكشف عن التسلل (IDS)؟

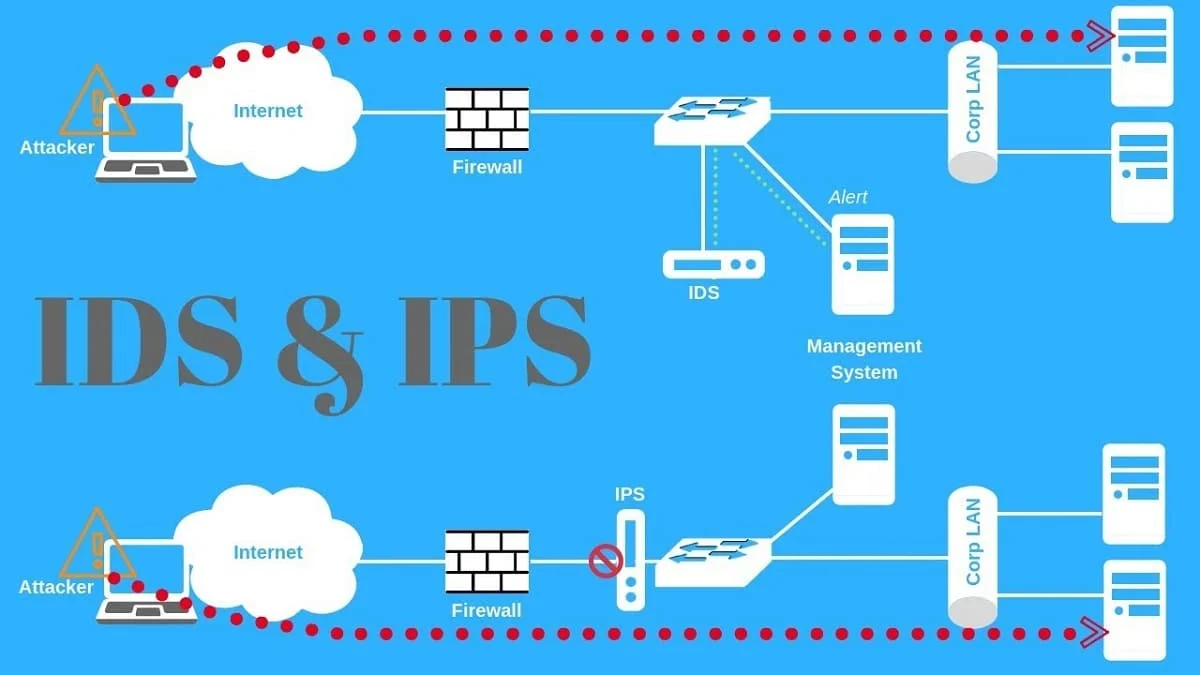

نظام الكشف عن التسلل هو أداة أمنية تعمل على مراقبة حركة المرور الشبكي وتحليل البيانات الواردة والصادرة لتحديد الأنشطة غير العادية أو المشبوهة التي قد تشير إلى محاولة اختراق. يتمثل دور هذا النظام في اكتشاف الهجمات أو الأنشطة الضارة، ولكنه لا يتخذ إجراءات فورية لمنعها.

أنواع أنظمة الكشف عن التسلل

- أنظمة الكشف المستندة إلى المضيف (HIDS):

- تركز على مراقبة نشاط الأنظمة الفردية أو الأجهزة.

- تستخدم لتحليل سجلات النظام (Logs) ومحاولة الكشف عن أي تغييرات غير مرغوب فيها.

- أنظمة الكشف المستندة إلى الشبكة (NIDS):

- تعمل على تحليل حركة المرور في الشبكة بأكملها.

- تعتمد على تحليل الحزم (Packets) للكشف عن التهديدات.

ميزات نظام IDS

- كشف الأنماط المعروفة: يستطيع الكشف عن الهجمات التي سبق تسجيلها في قواعد بيانات التهديدات.

- تحليل متعمق: يمكنه تحليل حركة المرور في الزمن الحقيقي وفيما بعد.

- التكامل مع أنظمة الإنذار: يقدم تنبيهات فورية لمسؤولي الأمن.

حدود نظام IDS

- عدم القدرة على الرد الفوري: يكتفي النظام بالإبلاغ دون اتخاذ إجراء.

- اعتماد كبير على توقيعات التهديدات: يصعب اكتشاف الهجمات الجديدة أو غير المعروفة.

ما هو نظام منع التسلل (IPS)؟

نظام منع التسلل هو امتداد لأنظمة الكشف عن التسلل، ولكنه يتجاوز عملية الكشف إلى اتخاذ خطوات فورية لمنع التهديدات. يعمل IPS كخط دفاع نشط حيث يقوم بحظر الهجمات المحتملة تلقائياً.

أنواع أنظمة منع التسلل

- أنظمة منع التسلل المستندة إلى الشبكة (NIPS):

- تراقب الشبكة وتقوم بحظر أو إسقاط الحزم المشبوهة.

- مناسبة لحماية البنية التحتية الكبيرة.

- أنظمة منع التسلل المستندة إلى المضيف (HIPS):

- تحمي الأنظمة الفردية.

- تستخدم لحماية الخوادم أو الأجهزة الحيوية.

ميزات نظام IPS

- الاستجابة الفورية: يمكنه حظر التهديدات فور اكتشافها.

- التعلم المستمر: يستخدم التعلم الآلي لتحسين آلياته واكتشاف الأنماط غير المعروفة.

- التكامل العالي: يعمل بسلاسة مع الجدران النارية وباقي أنظمة الأمان.

حدود نظام IPS

- خطر الحظر الخاطئ: قد يحظر حزم سليمة بناءً على تحليل غير دقيق.

- تعقيد الإعداد: يتطلب ضبطاً دقيقاً لتجنب التأثير على الأداء.

الفرق بين IDS و IPS

| الجانب | IDS | IPS |

|---|---|---|

| وظيفة النظام | الكشف عن الأنشطة الضارة وإصدار تنبيهات | الكشف عن الأنشطة الضارة ومنعها تلقائياً |

| الاستجابة | سلبية، حيث يكتفي بالإبلاغ فقط | فعالة، حيث يتخذ إجراءات فورية لمنع التهديدات |

| الأداء | أقل تأثيراً على حركة المرور الشبكي | قد يؤثر على أداء الشبكة بسبب اتخاذ الإجراءات الفورية |

| التركيز | يعتمد على تحليل التهديدات وتقديم تقارير | يعتمد على الكشف ومنع الهجمات |

| الإعداد | سهل نسبياً | أكثر تعقيداً ويحتاج إلى ضبط دقيق |

| خطر الحظر الخاطئ | غير موجود | موجود، ويحتاج إلى تحسين مستمر |

حالات الاستخدام

استخدامات نظام IDS

- الرصد والإنذار:

- يستخدم في البيئات التي تحتاج إلى مراقبة دقيقة دون تدخل مباشر.

- تحليل التهديدات المستقبلية:

- يساعد في التعرف على الأنماط والاتجاهات في الأنشطة الضارة.

- دعم التحقيقات الجنائية:

- يوفر سجلات دقيقة لتحليل الأحداث.

استخدامات نظام IPS

- حماية البنية التحتية الحرجة:

- مناسب للبيئات التي تتطلب استجابة فورية للتهديدات.

- تعزيز الأمن في الوقت الفعلي:

- يعمل على منع الهجمات قبل حدوث الأضرار.

- تكامل مع استراتيجيات الأمان:

- يعمل كجزء من بنية أمنية متكاملة تشمل جدران الحماية وأنظمة مراقبة الشبكة.

التحديات في تطبيق IDS و IPS

- التعامل مع التهديدات المعقدة:

- يتطلب الجمع بين النظامين لمواجهة الهجمات المتقدمة.

- تقليل الإيجابيات الخاطئة والسلبية:

- يحتاج إلى ضبط دقيق لتحسين دقة الكشف والاستجابة.

- الأداء:

- يجب تحقيق التوازن بين الحماية والأداء لتجنب التأثير على سرعة الشبكة.

- التحديث المستمر:

- يعتمد نجاح هذه الأنظمة على تحديث التوقيعات وقواعد البيانات بشكل مستمر.

أيهما الأفضل؟

يعتمد اختيار النظام بين IDS و IPS على احتياجات المؤسسة:

- إذا كانت الأولوية للمراقبة والتحليل: يفضل استخدام IDS.

- إذا كانت الحاجة للحماية الفورية: يفضل استخدام IPS.

- في العديد من الحالات، يمكن الدمج بينهما: لتحقيق أقصى درجات الحماية.

المزيد من المعلومات

في عالم التكنولوجيا المتقدم والمتطور، يظهر مفهومان حيويان يلعبان دورًا بارزًا في مجال أمان الشبكات والمعلومات، وهما نظام اكتشاف التسلل (IDS) ونظام منع التسلل (IPS). يشكل الفهم الدقيق لهاتين التقنيتين جوهرًا أساسيًا في ضمان سلامة الشبكات والبيانات في العصر الرقمي.

في بداية الأمور، يأتي نظام اكتشاف التسلل (IDS) على الساحة ليؤدي دور المراقب الفعّال، حيث يسعى جاهدًا لاكتشاف الأنشطة غير المصرح بها في الشبكة. يتم ذلك عن طريق مراقبة حركة البيانات وتحليلها بحثًا عن أي نمط يشير إلى هجمة محتملة. يستفيد نظام IDS من مجموعة من التقنيات مثل التوقيعات والسلوكيات المشبوهة، حيث يعمل بمثابة عين حادة تراقب وتحلل الأحداث، مع إمكانية الكشف عن الأنماط الغير طبيعية.

أما نظام منع التسلل (IPS)، فيتجاوز الفحص والاكتشاف، حيث يتخذ خطوة إضافية نحو العمل الفوري والفعال. يقوم نظام IPS بمراقبة الحركة في الوقت الفعلي واتخاذ إجراء فوري لمنع الهجمات أو التسلل. يعتمد على تقنيات التصفية والحجب لتحديد ومنع الأنشطة الضارة، مما يجعله وسيلة فعّالة للدفاع ضد التهديدات الأمنية. وبالإضافة إلى ذلك، يمكن تكوين نظام IPS للرد التلقائي على أحداث محددة، مما يحسن بشكل كبير استجابة النظام للتهديدات.

إن التفاصيل المزيدة حول نظامي اكتشاف التسلل (IDS) ومنع التسلل (IPS) تكمن في تفرّد كل نظام وكيفية تفاعله مع التحديات الأمنية في البيئة الرقمية المعاصرة.

بدايةً، يمكن تصنيف نظام IDS إلى نوعين رئيسيين: نظام IDS التقليدي الذي يعتمد على قواعد التوقيعات لاكتشاف الهجمات الشهيرة والمعروفة مسبقًا، ونظام IDS القائم على التحليل السلوكي الذي يراقب نماذج السلوك المشبوه للكشف عن هجمات غير معروفة. يعتبر نظام IDS جزءًا أساسيًا من استراتيجية الأمان، حيث يعمل بشكل فعال على رصد الأنشطة الغير مصرح بها وتنبيه المسؤولين عن الأمان.

أما نظام منع التسلل (IPS)، فيتميز بالقدرة على التحكم الفعّال في حماية النظام. يعتمد هذا النظام على مجموعة متنوعة من التقنيات، منها تصفية الحزم (Packet Filtering)، وكذلك استخدام قواعد التحكم في الوصول (Access Control Lists) لمنع وتقييد الوصول غير المصرح به. يمكن أيضًا توظيف تقنيات الكشف عن التهديدات المتقدمة (Advanced Threat Detection) للتعامل مع هجمات معقدة ومتطورة.

من الناحية العملية، يتم تنفيذ نظام IPS بشكل مباشر في مسار حركة البيانات، مما يمكنه من التدخل الفوري في حال اكتشافه لأنشطة مشبوهة. يعتبر التكامل بين نظامي IDS وIPS ضروريًا لتعظيم كفاءة الأمان، حيث يمكن لنظام IDS إعداد نظام IPS للاستجابة الفورية لتهديدات محددة.

في النهاية، تتوارث تلك التقنيات التطورات السريعة في مجال أمان المعلومات، مما يجعل من الضروري الابتعاد عن النظرة الثابتة والاعتماد على استراتيجيات شاملة لمواجهة التحديات المستقبلية في مجال أمان البيانات والشبكات.

الخلاصة

في ختام استكشافنا لعالم نظامي اكتشاف التسلل (IDS) ومنع التسلل (IPS)، يتبين أن هاتين التقنيتين تشكلان عنصرًا حيويًا في سياق الأمان الرقمي الحديث. إن فهم التفاصيل الدقيقة لكل نظام والتأكيد على تكاملهما يسهم بشكل فعّال في الحفاظ على أمان الشبكات والبيانات.

نظام اكتشاف التسلل يقف كسداسة أمان تحترس بفعالية من تهديدات الأمان، يعتمد على قواعد التوقيعات والتحليل السلوكي للكشف عن الأنماط الغير طبيعية. من جهة أخرى، نظام منع التسلل يظهر كوحدة تفاعلية تستجيب فورًا للتهديدات، مستفيدًا من تقنيات التصفية والحجب لمنع الوصول غير المصرح به.

تكامل هاتين التقنيتين يمثل خط الدفاع الأمني الكامل، حيث يعزز نظام IDS القدرة على الكشف عن التهديدات، فيما يعتبر نظام IPS الجواب السريع والفعّال لمنع التسلل. يجسد هذا التكامل استراتيجية شاملة لمواجهة التحديات المستمرة في مجال أمان المعلومات.

وفي عالم متطور تسوده التقنيات المتقدمة، يكمن السر في تحديث الأساليب والتبني المستمر لأحدث التقنيات الأمنية. إن فهم الفارق بين IDS وIPS واستخدامهما بشكل متكامل يشكل خطوة حاسمة نحو تعزيز الأمان الرقمي وضمان استمرارية العمليات بكفاءة وأمان.

الخاتمة

تعتبر أنظمة IDS و IPS أدوات ضرورية لضمان أمن الشبكات في العصر الرقمي. وعلى الرغم من الاختلافات بينهما، فإن تكاملهما يحقق مستوى عالٍ من الحماية ضد التهديدات السيبرانية. تعتمد فعالية كل منهما على حسن الإعداد والتكامل مع باقي أدوات الأمان لتحقيق بيئة آمنة ومستقرة.

مصادر ومراجع

للتعمق في موضوع نظامي اكتشاف التسلل (IDS) ومنع التسلل (IPS)، يمكنك الرجوع إلى مصادر موثوقة تقدم تحليلًا شاملاً ومعلومات دقيقة. إليك بعض المراجع والمصادر التي يمكن أن تفيدك:

- كتب:

- “Intrusion Detection Systems” بقلم الكاتب Claudio Ardagna و Gianluca Demartini.

- “Intrusion Prevention and Active Response: Deploying Network and Host IPS” بقلم Michael Rash.

- “Network Intrusion Detection” بقلم Stephen Northcutt و Judy Novak و Jerry FitzGerald.

- مقالات أكاديمية:

- “A Survey of Intrusion Detection Systems” – تأليف Axel Tanner، University of Bern.

- “Intrusion Detection Systems: A Review and Comparative Study” – تأليف Ahmed Nabil Belal و Hossam Ahmed.

- مواقع الويب:

- موقع “SANS Institute” (https://www.sans.org/) يوفر العديد من المقالات والموارد حول أمان المعلومات ونظم الكشف عن التسلل.

- موقع “SecurityFocus” (https://www.securityfocus.com/) يقدم أخبارًا ومقالات حول أمان المعلومات والتهديدات الأمنية.

- مؤتمرات وورش العمل:

- مؤتمر “DefCon” (https://defcon.org/) و “Black Hat” (https://www.blackhat.com/) هما من بين المؤتمرات الرائدة في مجال أمان المعلومات، وتقدم عروضًا وورش عمل حية حول أحدث التقنيات والتطورات في مجال الأمان.

- مواقع الشركات المتخصصة:

- زيارة مواقع الشركات المتخصصة في حلول أمان المعلومات مثل “Cisco”، “Palo Alto Networks”، و “Symantec” حيث تقدم هذه الشركات موارد وتقارير تقنية حول نظم الكشف عن التسلل ومنعه.

باستخدام هذه المصادر المتنوعة، يمكنك توسيع فهمك حول نظامي IDS وIPS والاطلاع على أحدث التقنيات والتطورات في مجال أمان المعلومات.