أهم وأشهر انواع البروتوكولات المستخدمه في الشبكات

مقدمة

في عالم الاتصالات الرقمية الحديثة، تلعب البروتوكولات دورًا حيويًا في تنظيم وتسهيل تبادل المعلومات بين الأجهزة والشبكات. تُعرف البروتوكولات بأنها مجموعة من القواعد والمعايير التي تحدد كيفية نقل البيانات وتفسيرها عبر الشبكات. بدون هذه البروتوكولات، سيكون من المستحيل تحقيق التواصل الفعّال والآمن بين مختلف الأجهزة والأنظمة. يتناول هذا المقال الأكاديمي دراسة مفصلة لأهم وأشهر أنواع البروتوكولات المستخدمة في الشبكات، مع التركيز على وظائفها، تطبيقاتها، وأهميتها في البنية التحتية للاتصالات الحديثة.

تعريف البروتوكول الشبكي

البروتوكول الشبكي هو مجموعة من القواعد والمعايير التي تحدد كيفية تبادل البيانات بين الأجهزة في شبكة معينة. تشمل هذه القواعد كيفية بدء الاتصال، كيفية نقل البيانات، وكيفية إنهاء الاتصال. تُستخدم البروتوكولات لضمان أن البيانات المرسلة من جهاز ما يمكن للجهاز المستقبل تفسيرها وفهمها بشكل صحيح.

تصنيف البروتوكولات

تُصنف البروتوكولات عادةً بناءً على طبقات نموذج OSI (Open Systems Interconnection) الذي يقسم عملية الاتصال الشبكي إلى سبع طبقات رئيسية:

- الطبقة الفيزيائية (Physical Layer): تتعامل مع نقل البتات عبر الوسائط الفيزيائية.

- طبقة ربط البيانات (Data Link Layer): مسؤولة عن نقل البيانات بين الأجهزة مباشرة.

- طبقة الشبكة (Network Layer): تدير توجيه البيانات بين الشبكات المختلفة.

- طبقة النقل (Transport Layer): تضمن نقل البيانات بشكل موثوق بين الأجهزة.

- طبقة الجلسة (Session Layer): تدير جلسات الاتصال بين التطبيقات.

- طبقة العرض (Presentation Layer): تعنى بتحويل البيانات إلى شكل يمكن للتطبيقات فهمه.

- طبقة التطبيق (Application Layer): توفر خدمات الشبكة المباشرة للتطبيقات.

تساعد هذه الطبقات في تنظيم وتعريف وظائف البروتوكولات المختلفة، مما يسهل فهم كيفية عمل الشبكات وتفاعل البروتوكولات فيما بينها.

أهم البروتوكولات في نموذج OSI

البروتوكولات على الطبقة الفيزيائية

إيثرنت (Ethernet)

يُعد إيثرنت أحد أكثر البروتوكولات استخدامًا على الطبقة الفيزيائية وربط البيانات. يُستخدم لنقل البيانات عبر الكابلات الفيزيائية مثل كابلات النحاس والألياف الضوئية، ويوفر سرعات نقل بيانات عالية تصل إلى جيجابت في الثانية.

واي فاي (Wi-Fi)

واي فاي هو بروتوكول اتصالات لاسلكية يُستخدم للاتصال بالشبكات المحلية بدون أسلاك. يعتمد على معيار IEEE 802.11 ويوفر سرعات نقل بيانات متنوعة تتراوح بين 11 ميجابت في الثانية إلى عدة جيجابت في الثانية في الإصدارات الحديثة.

البروتوكولات على طبقة ربط البيانات

بروتوكول التحكم في الوصول إلى الوسائط (MAC)

يُعنى بروتوكول MAC بتنظيم الوصول إلى الوسائط المشتركة مثل الكابلات أو القنوات اللاسلكية، لضمان عدم تعارض البيانات المرسلة من أجهزة متعددة.

بروتوكول التحكم في النقل (TCP)

يعمل بروتوكول TCP على طبقة النقل ويضمن نقل البيانات بشكل موثوق عبر الشبكة. يقوم بتقسيم البيانات إلى حزم، وإعادة ترتيبها، والتحقق من سلامتها قبل تسليمها إلى التطبيق المستهدف.

البروتوكولات على طبقة الشبكة

بروتوكول الإنترنت (IP)

بروتوكول IP هو الأساس في نقل البيانات عبر الشبكات. يقوم بتحديد عناوين الأجهزة وتوجيه الحزم عبر الشبكات المختلفة لضمان وصولها إلى الوجهة الصحيحة. الإصدار الحالي هو IPv6، الذي يوفر عددًا أكبر من العناوين مقارنة بالإصدار السابق IPv4.

بروتوكول الإنترنت الديناميكي (DHCP)

يُستخدم بروتوكول DHCP لتوزيع عناوين IP تلقائيًا على الأجهزة المتصلة بالشبكة، مما يسهل إدارة الشبكات الكبيرة ويقلل من الحاجة لتعيين العناوين يدويًا.

البروتوكولات على طبقة النقل

بروتوكول نقل البيانات (TCP)

كما ذكرنا سابقًا، TCP يضمن نقل البيانات بشكل موثوق ويستخدم في التطبيقات التي تتطلب دقة عالية مثل تصفح الويب والبريد الإلكتروني.

بروتوكول نقل المستخدم (UDP)

بروتوكول UDP هو بروتوكول نقل غير موثوق، يستخدم في التطبيقات التي تتطلب سرعة عالية ولا تحتاج إلى التأكد من وصول كل حزمة، مثل بث الفيديو والألعاب عبر الإنترنت.

البروتوكولات على طبقة الجلسة

بروتوكول التحكم في النقل البسيط (SCTP)

يُستخدم SCTP في إدارة جلسات الاتصال وتوفير نقل بيانات موثوق به. يتميز بقدرته على التعامل مع الاتصالات متعددة المسارات وتحسين الأداء في بيئات الشبكات المتنوعة.

البروتوكولات على طبقة العرض

بروتوكول ترميز النصوص المتقدمة (ASCII)

يُستخدم ASCII لترميز النصوص وتحويلها إلى شكل يمكن للأجهزة فهمه ومعالجته. يساهم في ضمان توافق البيانات بين الأنظمة المختلفة.

بروتوكول التشفير (TLS/SSL)

تُستخدم بروتوكولات TLS وSSL في تشفير البيانات لضمان أمانها أثناء النقل عبر الشبكات. تُستخدم هذه البروتوكولات بشكل واسع في تأمين الاتصالات عبر الإنترنت مثل مواقع الويب والبريد الإلكتروني.

البروتوكولات على طبقة التطبيق

بروتوكول نقل النص التشعبي (HTTP/HTTPS)

HTTP هو البروتوكول الأساسي لتبادل صفحات الويب بين الخوادم والمتصفحات. أما HTTPS فهو الإصدار الآمن من HTTP، حيث يتم تشفير البيانات لضمان أمان الاتصال.

بروتوكول نقل الملفات (FTP)

يُستخدم FTP لنقل الملفات بين الخوادم والأجهزة. يوفر وسيلة موثوقة لنقل البيانات ولكن بدون التشفير، مما يجعله أقل أمانًا مقارنة ببروتوكولات النقل الحديثة.

بروتوكول البريد البسيط (SMTP)

SMTP هو البروتوكول الرئيسي لإرسال البريد الإلكتروني عبر الشبكات. يعمل بالتعاون مع بروتوكولات أخرى مثل IMAP وPOP3 لاستقبال البريد الإلكتروني.

أهمية البروتوكولات في الشبكات الحديثة

تلعب البروتوكولات دورًا محوريًا في تحقيق الاتصال الفعّال والآمن بين الأجهزة والشبكات. فهي تضمن توافق الأجهزة المختلفة، وتوفر طرقًا منظمة لنقل البيانات، وتساهم في حماية المعلومات من التهديدات الأمنية. بالإضافة إلى ذلك، تساعد البروتوكولات في تحسين أداء الشبكات من خلال إدارة حركة البيانات وتوزيعها بكفاءة.

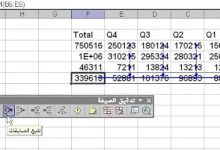

الجدول التالي يعرض مقارنة بين بعض البروتوكولات الرئيسية المستخدمة في الشبكات:

| البروتوكول | الطبقة | الاستخدام الرئيسي | المزايا | العيوب |

|---|---|---|---|---|

| TCP | النقل | نقل البيانات الموثوقة | ضمان توصيل البيانات، التحكم في التدفق | بطء نسبياً بسبب التحقق |

| UDP | النقل | التطبيقات الزمنية الحساسة | سرعة عالية، تقليل التأخير | عدم ضمان توصيل البيانات |

| HTTP | التطبيق | تبادل صفحات الويب | سهولة الاستخدام، واسع الانتشار | غير آمن بدون HTTPS |

| HTTPS | التطبيق | تبادل صفحات الويب الآمنة | تشفير البيانات، حماية الخصوصية | يتطلب موارد إضافية |

| FTP | التطبيق | نقل الملفات | نقل ملفات كبير الحجم بكفاءة | غير مشفر، عرضة للهجمات |

| SMTP | التطبيق | إرسال البريد الإلكتروني | موثوقية عالية في إرسال الرسائل | يحتاج إلى بروتوكولات إضافية للاستقبال |

| IP | الشبكة | توجيه البيانات عبر الشبكات | مرونة في التوجيه، دعم IPv6 | محدودية في التحكم بجودة الخدمة |

| DHCP | الشبكة | توزيع عناوين IP تلقائيًا | تسهيل إدارة الشبكات، تقليل الأخطاء البشرية | يمكن أن يكون هدفًا للهجمات إذا لم يتم تأمينه |

| Ethernet | الفيزيائية | نقل البيانات عبر الكابلات | سرعات عالية، موثوقية | يعتمد على الوسائط الفيزيائية |

| Wi-Fi | الفيزيائية | نقل البيانات لاسلكيًا | مرونة في الحركة، سهولة التوصيل | تأثر بالعوائق والتداخلات |

تطبيقات البروتوكولات في مختلف المجالات

الشبكات المحلية (LAN)

في الشبكات المحلية، تُستخدم بروتوكولات مثل Ethernet وWi-Fi لضمان اتصال فعّال وسريع بين الأجهزة. يُعتمد على بروتوكول DHCP لتوزيع عناوين IP تلقائيًا، مما يسهل عملية إدارة الشبكة ويقلل من الأخطاء البشرية.

الشبكات الواسعة (WAN)

في الشبكات الواسعة، يُستخدم بروتوكول IP لتوجيه البيانات عبر المسافات الطويلة بين الشبكات المختلفة. يُعتمد على بروتوكولات التوجيه مثل OSPF وBGP لضمان وصول البيانات إلى الوجهة الصحيحة بكفاءة عالية.

الإنترنت

يُعد الإنترنت أكبر شبكة اتصالات في العالم، وتعتمد على مجموعة متنوعة من البروتوكولات لضمان عملها بكفاءة وأمان. يُستخدم بروتوكول HTTP/HTTPS لتصفح الويب، وSMTP وIMAP لنقل البريد الإلكتروني، وFTP لنقل الملفات.

الأمان الشبكي

تلعب بروتوكولات الأمان دورًا أساسيًا في حماية البيانات والمعلومات الحساسة. تُستخدم بروتوكولات مثل TLS وSSL لتشفير البيانات وضمان سرية المعلومات أثناء النقل عبر الشبكات.

التحديات المستقبلية في تطوير البروتوكولات

مع التطور السريع في تكنولوجيا المعلومات والاتصالات، تواجه البروتوكولات الشبكية تحديات جديدة تتطلب تطوير وتحسين مستمر. من بين هذه التحديات:

- زيادة حجم البيانات: يتطلب نقل كميات ضخمة من البيانات تطوير بروتوكولات قادرة على التعامل مع السرعات العالية والحجم الكبير دون فقد في الأداء.

- الأمان: مع تزايد التهديدات السيبرانية، يصبح من الضروري تطوير بروتوكولات أكثر أمانًا لحماية البيانات والمعلومات الحساسة.

- التوافقية: يجب أن تكون البروتوكولات الجديدة متوافقة مع الأنظمة والأجهزة القديمة لضمان سلاسة التفاعل بين مختلف مكونات الشبكات.

- التحول إلى الشبكات السحابية: يتطلب استخدام الخدمات السحابية بروتوكولات قادرة على إدارة توزيع البيانات عبر مراكز البيانات العالمية بكفاءة عالية.

البروتوكولات المتقدمة في طبقات نموذج OSI

بروتوكولات طبقة الشبكة المتقدمة

بروتوكول التحكم في الإنترنت (ICMP)

بروتوكول ICMP هو أحد البروتوكولات الأساسية في طبقة الشبكة، ويُستخدم بشكل رئيسي لإرسال رسائل الخطأ وتشخيص الشبكات. على سبيل المثال، يستخدم ICMP في أوامر مثل ping لاختبار اتصال الأجهزة على الشبكة وقياس زمن الاستجابة. يعمل ICMP جنبًا إلى جنب مع بروتوكول IP لضمان تحقيق الاتصالات الفعّالة وتحديد المشكلات المحتملة في توجيه البيانات.

بروتوكول تحويل عناوين الإنترنت (NAT)

يُستخدم بروتوكول NAT لتحويل عناوين IP الخاصة بالأجهزة في الشبكة المحلية إلى عنوان IP عام عند الاتصال بالإنترنت والعكس. هذا البروتوكول يلعب دورًا حيويًا في الحفاظ على أمان الشبكات المحلية ومنع الوصول غير المصرح به من الخارج، كما يساهم في توفير عناوين IP نظرًا للنقص الحالي في عناوين IPv4.

بروتوكولات التوجيه المتقدمة: OSPF وBGP

بروتوكول حالة الرابط المفتوح (OSPF)

OSPF هو بروتوكول توجيه داخلي (IGP) يُستخدم في شبكات المؤسسات الكبيرة. يعتمد على خوارزمية Dijkstra لحساب أقصر مسار إلى جميع الشبكات المتصلة. يتميز OSPF بقدرته على التكيف بسرعة مع التغيرات في هيكل الشبكة وتوزيع المعلومات بشكل فعال بين أجهزة التوجيه.

بروتوكول بوابة حدودية (BGP)

BGP هو بروتوكول توجيه خارجي (EGP) يُستخدم لتبادل معلومات التوجيه بين مختلف أنظمة التوجيه المستقلة على الإنترنت. يُعتبر BGP الأساس الذي يقوم عليه عمل الإنترنت، حيث يتيح لأجهزة التوجيه تحديد أفضل المسارات للوصول إلى وجهات متعددة عبر الشبكات المتنوعة. يتميز BGP بقدرته على التعامل مع سياسات التوجيه المعقدة والتحكم في تدفق حركة البيانات بين الشبكات.

بروتوكولات طبقة النقل المتقدمة

بروتوكول التحكم في النقل البسيط (SCTP)

SCTP هو بروتوكول نقل حديث يجمع بين مزايا TCP وUDP، حيث يوفر نقل بيانات موثوق به مع دعم الاتصالات متعددة المسارات. يُستخدم SCTP بشكل رئيسي في تطبيقات الاتصالات التي تتطلب استقرارًا عاليًا وتحملًا أكبر لفقدان الحزم، مثل نقل بيانات الهاتف المحمول والاتصالات الصوتية عبر الإنترنت (VoIP).

بروتوكول QUIC

QUIC هو بروتوكول نقل جديد طورته جوجل، ويهدف إلى تحسين أداء نقل البيانات عبر الإنترنت من خلال تقليل زمن الاتصال وتحسين أمان البيانات. يعمل QUIC على طبقة النقل ويستخدم تقنيات التشفير المدمجة لتأمين البيانات، مما يجعله مناسبًا لتطبيقات مثل تصفح الويب والبث المباشر.

بروتوكولات طبقة التطبيق المتقدمة

بروتوكول التحكم في الإرسال والبث (RTCP)

RTCP هو جزء من مجموعة بروتوكولات RTP/RTCP ويُستخدم لمراقبة جودة نقل البيانات في تطبيقات البث الحي والمؤتمرات عبر الإنترنت. يوفر RTCP تقارير دورية حول أداء الشبكة مثل نسبة فقدان الحزم، وتأخير النقل، مما يساعد في تحسين جودة الخدمة وتجربة المستخدم.

بروتوكول نقل الوقت الحقيقي (RTP)

RTP هو بروتوكول يُستخدم لنقل البيانات في الوقت الحقيقي مثل الصوت والفيديو عبر الشبكات. يُستخدم RTP بشكل واسع في تطبيقات مثل مكالمات VoIP، والبث المباشر، ومؤتمرات الفيديو، حيث يضمن نقل البيانات بشكل متسلسل وفعال للحفاظ على جودة الاتصال.

بروتوكولات الأمان في الشبكات

بروتوكولات التشفير وتأمين البيانات

بروتوكول الأمان للطبقة النقل (TLS)

TLS هو بروتوكول أمني يُستخدم لتأمين الاتصالات عبر الإنترنت من خلال تشفير البيانات المرسلة بين العميل والخادم. يُستخدم TLS في مجموعة واسعة من التطبيقات مثل تصفح الويب الآمن (HTTPS)، والبريد الإلكتروني، وتطبيقات نقل الملفات، مما يضمن حماية البيانات من التجسس والتلاعب.

بروتوكول طبقة النقل الآمن (SSL)

SSL هو البروتوكول السابق لـ TLS، وقد تم تطويره لاحقًا ليصبح TLS بفضل التحسينات في الأمان والأداء. بالرغم من أن SSL لم يعد يُستخدم بشكل واسع نظرًا لوجود TLS الأكثر أمانًا، إلا أنه كان الأساس في تطوير بروتوكولات الأمان الحديثة المستخدمة اليوم.

بروتوكولات المصادقة والتحقق

بروتوكول مصادقة نقاط الوصول (EAP)

EAP هو إطار عمل يستخدم في شبكات الواي فاي لتوفير مصادقة مرنة وآمنة للمستخدمين. يدعم EAP مجموعة متنوعة من طرق المصادقة مثل كلمات المرور، والشهادات الرقمية، وبروتوكولات المصادقة التبادلية، مما يجعله مناسبًا لمختلف البيئات والشبكات.

بروتوكول المصادقة الآمنة (SASL)

SASL هو بروتوكول يستخدم في تطبيقات البريد الإلكتروني وتطبيقات الشبكات الأخرى لتوفير آليات مصادقة قوية وآمنة. يُمكن SASL من دمج طرق مصادقة مختلفة مثل Kerberos وOAuth، مما يزيد من مرونة وأمان عمليات المصادقة.

بروتوكولات إدارة الشبكات

بروتوكولات إدارة الشبكات المعيارية

بروتوكول إدارة الشبكات البسيطة (SNMP)

SNMP هو بروتوكول يُستخدم لمراقبة وإدارة الأجهزة في الشبكات مثل الموجهات، والمحولات، والخوادم. يوفر SNMP آليات لجمع البيانات حول أداء الشبكة، واكتشاف الأعطال، وإدارة تكوينات الأجهزة، مما يساعد مديري الشبكات في الحفاظ على كفاءة واستقرار الشبكة.

بروتوكول إدارة الشبكات المتقدمة (NETCONF)

NETCONF هو بروتوكول إدارة شبكات حديث يوفر واجهة برمجة تطبيقات قابلة للتوسعة لإدارة تكوينات الشبكات. يدعم NETCONF تبادل البيانات بشكل آمن ويتيح عمليات التهيئة والتحكم الفعّالة للأجهزة الشبكية، مما يجعله مناسبًا للبيئات الشبكية المعقدة والمتطورة.

بروتوكولات المراقبة والتحليل

بروتوكول التدفق المرئي (sFlow)

sFlow هو بروتوكول يُستخدم لمراقبة وتحليل حركة البيانات في الشبكات الكبيرة. يوفر sFlow عينات مستمرة من حركة المرور، مما يسمح بتحليل أداء الشبكة واكتشاف المشكلات والتعامل معها بشكل سريع وفعال.

بروتوكول NetFlow

NetFlow هو بروتوكول تطويرته شركة Cisco لمراقبة تدفق البيانات في الشبكات. يُستخدم NetFlow لجمع معلومات حول حركة المرور وتفاصيل تدفق البيانات، مما يساعد في تحسين أداء الشبكة، وتحليل الأمان، وتخطيط السعة المستقبلية.

البروتوكولات الخاصة بالإنترنت اللاسلكية والشبكات الحديثة

بروتوكولات إنترنت الأشياء (IoT)

بروتوكول MQTT

MQTT هو بروتوكول مراسلة خفيف الوزن يُستخدم في تطبيقات إنترنت الأشياء لتبادل الرسائل بين الأجهزة والوسيط. يتميز MQTT بقدرته على العمل بكفاءة في البيئات ذات النطاق الترددي المحدود، مما يجعله مناسبًا لتطبيقات مثل المستشعرات الذكية والتحكم في الأجهزة المنزلية.

بروتوكول CoAP

CoAP هو بروتوكول نقل يُستخدم في إنترنت الأشياء، ويُصمم ليكون بسيطًا وخفيفًا ليعمل بكفاءة في البيئات ذات الموارد المحدودة. يدعم CoAP ميزات مثل المراسلة غير المتصلة والمصادقة، مما يجعله مناسبًا لتطبيقات التحكم في الأجهزة وتبادل البيانات بين المستشعرات.

بروتوكولات الشبكات اللاسلكية المتقدمة

بروتوكول Zigbee

Zigbee هو بروتوكول شبكة لاسلكية يُستخدم في تطبيقات التحكم الآلي والمنزل الذكي. يتميز Zigbee بقدرته على دعم شبكات كبيرة من الأجهزة بموارد محدودة، ويعمل على نطاق ترددي منخفض لتقليل استهلاك الطاقة.

بروتوكول Bluetooth Low Energy (BLE)

BLE هو بروتوكول لاسلكي يُستخدم لتبادل البيانات بين الأجهزة القريبة بشكل فعال من حيث استهلاك الطاقة. يُستخدم BLE في تطبيقات مثل الأجهزة القابلة للارتداء، وأجهزة الاستشعار، وأنظمة التحكم عن بُعد، مما يجعله مناسبًا للتطبيقات التي تتطلب استهلاكًا منخفضًا للطاقة واتصالًا سريعًا.

بروتوكولات الحوسبة السحابية والشبكات الافتراضية

بروتوكولات التخزين السحابي

بروتوكول تخزين الكائنات (S3)

S3 هو بروتوكول تخزين يستخدم في خدمات التخزين السحابي لتخزين وإدارة البيانات غير المهيكلة مثل الصور والفيديوهات والملفات. يوفر S3 واجهات برمجة تطبيقات مرنة وسهلة الاستخدام، مما يتيح للمطورين تخزين واسترجاع البيانات بشكل فعال وآمن.

بروتوكول تخزين الكتل (iSCSI)

iSCSI هو بروتوكول يستخدم في التخزين الشبكي لنقل بيانات تخزين الكتل بين الخوادم وأجهزة التخزين عبر شبكة IP. يوفر iSCSI حلاً موثوقًا وفعالًا لتوسيع قدرات التخزين دون الحاجة إلى الاعتماد على الكابلات الفيزيائية

بروتوكولات الشبكات الافتراضية

بروتوكول الشبكة الخاصة الافتراضية (VPN)

VPN هو بروتوكول يُستخدم لإنشاء اتصال آمن ومشفر بين جهاز المستخدم وشبكة أخرى عبر الإنترنت. يتيح VPN للمستخدمين الوصول إلى الموارد الشبكية بشكل آمن من مواقع مختلفة، مما يحمي البيانات من التجسس والتلاعب أثناء النقل.

بروتوكول الشبكة الافتراضية الخاصة (VxLAN)

VxLAN هو بروتوكول يُستخدم لإنشاء شبكات افتراضية فوق شبكات IP التقليدية. يتيح VxLAN توسيع شبكات البيانات المركزية عبر البيئات الافتراضية، مما يوفر مرونة أكبر في إدارة الموارد وتحسين أداء الشبكات في بيئات الحوسبة السحابية.

البروتوكولات الخاصة بإدارة الهوية والوصول

بروتوكولات إدارة الهوية

بروتوكول LDAP

LDAP هو بروتوكول يُستخدم للوصول إلى خدمات الدليل مثل Active Directory. يُستخدم LDAP في إدارة الهويات والتحقق من المستخدمين وتوفير الوصول الآمن إلى الموارد الشبكية.

بروتوكول OAuth

OAuth هو بروتوكول يُستخدم لتفويض الوصول إلى الموارد بدون مشاركة بيانات الاعتماد الخاصة بالمستخدم. يُستخدم OAuth في تطبيقات الويب والهواتف الذكية لتوفير وصول آمن ومحدود للمستخدمين إلى الخدمات والتطبيقات المختلفة.

بروتوكولات التحكم في الوصول

بروتوكول IEEE 802.1X

IEEE 802.1X هو بروتوكول يُستخدم للتحكم في الوصول إلى الشبكات السلكية واللاسلكية. يوفر آلية مصادقة وتفويض لضمان أن الأجهزة المتصلة بالشبكة مسموح لها بالوصول، مما يعزز أمان الشبكات ويمنع الوصول غير المصرح به.

بروتوكول RADIUS

RADIUS هو بروتوكول يُستخدم للتحقق من هوية المستخدمين وإدارة حقوق الوصول في الشبكات. يعمل RADIUS كوسيط بين أجهزة الشبكة وخوادم المصادقة، مما يضمن إدارة مركزية وآمنة لعمليات المصادقة والتفويض.

البروتوكولات الخاصة بشبكات الجيل الخامس (5G)

بروتوكولات التحكم في الجيل الخامس

بروتوكول NAS (Non-Access Stratum)

NAS هو بروتوكول يُستخدم في شبكات الجيل الخامس لإدارة الاتصالات بين أجهزة المستخدم وشبكات النواة. يُعنى NAS بإجراءات تسجيل الدخول، وإدارة الجلسات، والتحقق من الهوية، مما يضمن اتصالًا مستمرًا وآمنًا للمستخدمين.

بروتوكول RRC (Radio Resource Control)

RRC هو بروتوكول يُستخدم للتحكم في موارد الراديو في شبكات الجيل الخامس. يقوم RRC بإدارة الاتصال بين أجهزة المستخدم ومحطات القاعدة، بما في ذلك تخصيص القنوات وتحديد أولوية البيانات وضمان جودة الخدمة.

بروتوكولات نقل البيانات في الجيل الخامس

بروتوكول NR (New Radio)

NR هو بروتوكول النقل الرئيسي في شبكات الجيل الخامس، ويُعنى بتحسين كفاءة استخدام الطيف الترددي وزيادة سرعة نقل البيانات. يوفر NR دعمًا للتوصيل المتعدد والاتصالات المتزامنة، مما يعزز من قدرة الشبكات على التعامل مع حجم البيانات الضخم والتطبيقات المتقدمة مثل الواقع الافتراضي والواقع المعزز.

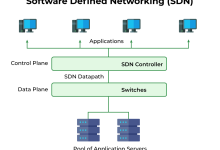

بروتوكول SDN (Software-Defined Networking)

SDN هو بروتوكول يُستخدم لإدارة الشبكات بشكل مرن وقابل للتوسع من خلال فصل طبقات التحكم عن طبقات البيانات. يسمح SDN بتحكم مركزي في الشبكة وتوزيع الموارد بشكل ديناميكي، مما يحسن من كفاءة الشبكات ويقلل من تكاليف التشغيل والصيانة.

الجدول التالي يوضح مقارنة بين بعض البروتوكولات المتقدمة في الشبكات الحديثة:

| البروتوكول | الطبقة | الاستخدام الرئيسي | المزايا | العيوب |

|---|---|---|---|---|

| ICMP | الشبكة | تشخيص الشبكات واختبار الاتصال | تشخيص سريع للمشكلات، دعم أدوات مثل ping | عرضة لهجمات ICMP الفيروسية |

| NAT | الشبكة | تحويل عناوين IP وتأمين الشبكات المحلية | توفير عناوين IP، زيادة الأمان | قد يعقد الاتصالات من النهاية إلى النهاية |

| OSPF | الشبكة | توجيه البيانات داخل الشبكات الكبيرة | كفاءة عالية في التوجيه، دعم التوسع | تعقيد الإعداد والصيانة في الشبكات الكبيرة |

| BGP | الشبكة | توجيه البيانات بين أنظمة التوجيه المستقلة | دعم التوجيه المعقد، استقرار عالي | حساسية للبنية التحتية، صعوبة التهيئة |

| SCTP | النقل | نقل البيانات الموثوقة في الاتصالات المتعددة | دعم الاتصالات المتعددة، تحمل عالي للفقد | تعقيد أعلى مقارنة بـ TCP وUDP |

| QUIC | النقل | تحسين أداء نقل البيانات عبر الإنترنت | تقليل زمن الاتصال، تحسين الأمان | دعم محدود في بعض الأنظمة والتطبيقات |

| TLS | الأمان | تشفير وتأمين الاتصالات عبر الإنترنت | حماية قوية للبيانات، توافق واسع | يتطلب موارد حسابية إضافية |

| SSL | الأمان | تشفير وتأمين الاتصالات عبر الإنترنت (قديم) | دعم واسع تاريخيًا | معيوب أمني مقارنة بـ TLS، لم يعد يُستخدم |

| EAP | الأمان | مصادقة المستخدمين في شبكات الواي فاي | مرونة في المصادقة، دعم طرق متعددة | تعقيد الإعداد في بعض الحالات |

| SNMP | إدارة الشبكات | مراقبة وإدارة الأجهزة الشبكية | إدارة مركزية، جمع بيانات شاملة | عرضة لهجمات إذا لم يتم تأمينه بشكل كافٍ |

| NETCONF | إدارة الشبكات | إدارة تكوينات الشبكات بشكل آمن وقابل للتوسعة | دعم التهيئة الآلية، إدارة مركزية | تعقيد أعلى مقارنة ببروتوكولات الإدارة الأخرى |

| MQTT | إنترنت الأشياء | تبادل الرسائل بين الأجهزة والوسيط في IoT | كفاءة عالية في استهلاك الطاقة، دعم الرسائل الصغيرة | محدودية في الدعم القياسي لبعض التطبيقات |

| CoAP | إنترنت الأشياء | تبادل البيانات بين المستشعرات والأجهزة المحدودة | خفيف الوزن، دعم المراسلة غير المتصلة | محدودية في الميزات مقارنة ببروتوكولات أخرى |

| Zigbee | الشبكات اللاسلكية | التحكم الآلي والمنزل الذكي | دعم شبكات كبيرة، كفاءة في استهلاك الطاقة | نطاق محدود، تأثر بالتداخلات اللاسلكية |

| BLE | الشبكات اللاسلكية | تبادل البيانات بين الأجهزة القريبة | استهلاك منخفض للطاقة، اتصال سريع | نطاق اتصال محدود، سرعات نقل بيانات منخفضة |

| S3 | الحوسبة السحابية | تخزين وإدارة البيانات غير المهيكلة | واجهات برمجة تطبيقات مرنة، أمان عالي | تكلفة التخزين على المدى الطويل |

| iSCSI | الحوسبة السحابية | نقل بيانات تخزين الكتل عبر شبكات IP | نقل بيانات موثوق به، دعم التخزين المركزي | يتطلب بنية تحتية شبكية قوية ومتطورة |

| VPN | الشبكات الافتراضية | إنشاء اتصالات آمنة ومشفرة عبر الإنترنت | حماية البيانات، الوصول الآمن من مواقع مختلفة | قد يقلل من سرعة الاتصال، يتطلب إعدادات معقدة |

| VxLAN | الشبكات الافتراضية | إنشاء شبكات افتراضية فوق شبكات IP التقليدية | دعم التوسع، تحسين أداء الشبكات السحابية | تعقيد التهيئة والإدارة |

| LDAP | إدارة الهوية | الوصول إلى خدمات الدليل وإدارة الهويات | إدارة مركزية للمستخدمين، دعم واسع | عرضة لهجمات LDAP Injection إذا لم يتم تأمينه |

| OAuth | إدارة الهوية | تفويض الوصول إلى الموارد دون مشاركة بيانات الاعتماد | أمان عالي، دعم تطبيقات متعددة | تعقيد التنفيذ، إدارة التوكنات |

| IEEE 802.1X | التحكم في الوصول | التحكم في الوصول إلى الشبكات السلكية واللاسلكية | أمان عالي، دعم أنظمة المصادقة المتنوعة | تعقيد الإعداد، يتطلب دعم من الأجهزة |

| RADIUS | التحكم في الوصول | التحقق من هوية المستخدمين وإدارة حقوق الوصول | إدارة مركزية، دعم واسع لأنظمة الشبكات | عرضة لهجمات إذا لم يتم تأمينه بشكل كافٍ |

| NAS | شبكات الجيل الخامس | إدارة الاتصالات بين أجهزة المستخدم وشبكات النواة | اتصال مستمر وآمن، دعم إجراءات تسجيل الدخول | تعقيد في التهيئة والإدارة |

| RRC | شبكات الجيل الخامس | إدارة موارد الراديو وضمان جودة الخدمة | تحسين استخدام الموارد، دعم جودة الخدمة العالية | تعقيد الإدارة، يتطلب تحديثات مستمرة |

| NR | نقل البيانات | تحسين كفاءة استخدام الطيف وزيادة سرعة نقل البيانات | دعم الاتصالات المتزامنة، تحسين أداء الشبكات | يتطلب بنية تحتية متقدمة ودعم تقني عالي |

| SDN | نقل البيانات | إدارة الشبكات بشكل مرن وقابل للتوسع | تحكم مركزي، تحسين كفاءة استخدام الموارد | تعقيد التنفيذ، يتطلب تدريب متخصص |

بروتوكولات إدارة الأداء وضمان الجودة في الشبكات

بروتوكولات مراقبة الأداء

بروتوكول NetFlow

NetFlow هو بروتوكول تم تطويره من قبل شركة Cisco لمراقبة تدفق البيانات في الشبكات. يقوم NetFlow بجمع وتحليل معلومات تدفق البيانات مثل عناوين IP المصدر والوجهة، والبروتوكولات المستخدمة، وأحجام الحزم. تُستخدم هذه المعلومات لتحسين أداء الشبكة، والكشف عن الاختناقات، وتحليل استخدام الموارد.

بروتوكول sFlow

sFlow هو بروتوكول مراقبة الأداء الذي يوفر عينات مستمرة من حركة المرور في الشبكات الكبيرة. يستخدم sFlow لتحليل أداء الشبكة في الوقت الحقيقي، واكتشاف المشكلات، وتحسين توزيع حركة المرور، مما يساعد في الحفاظ على كفاءة واستقرار الشبكة.

بروتوكولات ضمان الجودة (QoS)

بروتوكول تحديد الأولويات في الطبقة الثانية (802.1p)

بروتوكول 802.1p هو معيار لضبط أولوية حركة المرور في الشبكات السلكية. يتيح هذا البروتوكول تصنيف الحزم بناءً على نوع الخدمة المطلوبة، مما يضمن توفير الأولوية للبيانات الحساسة مثل الصوت والفيديو، وبالتالي تحسين جودة الخدمة وتجربة المستخدم.

بروتوكول تعيين الموارد في الشبكات المتعددة (MPLS)

MPLS هو بروتوكول يستخدم لتوجيه وتعيين الموارد في الشبكات المتعددة. يسمح MPLS بتحديد مسارات محددة لحركة المرور بناءً على معايير معينة مثل نوع الخدمة، وأولوية البيانات، مما يعزز من أداء الشبكة ويضمن توفير جودة خدمة متسقة للمستخدمين.

بروتوكولات التكامل بين الشبكات والتطبيقات

بروتوكولات الربط بين الشبكات المختلفة

بروتوكول VPN (Virtual Private Network)

VPN هو بروتوكول يُستخدم لإنشاء شبكة افتراضية تأمين الاتصالات بين الشبكات المختلفة عبر الإنترنت. يُمكن VPN المؤسسات من توصيل الفروع المختلفة بأمان، مما يعزز من أمان البيانات ويسمح بالوصول إلى الموارد بشكل آمن من مواقع متعددة.

بروتوكول VXLAN (Virtual Extensible LAN)

VXLAN هو بروتوكول يُستخدم لإنشاء شبكات افتراضية فوق شبكات IP التقليدية. يُستخدم VXLAN بشكل واسع في بيئات الحوسبة السحابية لتوفير شبكات مرنة وقابلة للتوسع، مما يسهم في تحسين أداء الشبكات وتسهيل إدارة الموارد.

بروتوكولات الربط بين التطبيقات

بروتوكول REST (Representational State Transfer)

REST هو نمط تصميم يُستخدم لبناء واجهات برمجة التطبيقات (APIs) التي تتيح التفاعل بين التطبيقات عبر الشبكة. يُعتمد REST على بروتوكول HTTP لتبادل البيانات، مما يجعلها سهلة الاستخدام ومرنة لتكامل التطبيقات المختلفة.

بروتوكول SOAP (Simple Object Access Protocol)

SOAP هو بروتوكول يُستخدم لتبادل الرسائل بين التطبيقات عبر الشبكة. يتميز SOAP بقدرته على دعم معايير الأمان والموثوقية، مما يجعله مناسبًا للتطبيقات التي تتطلب نقل بيانات آمنة ومعقدة.

البروتوكولات الخاصة بتقنيات الحوسبة المتقدمة

بروتوكولات الحوسبة السحابية

بروتوكول OpenStack

OpenStack هو مجموعة من البروتوكولات والأدوات التي تُستخدم لإدارة بنى الحوسبة السحابية المفتوحة المصدر. يتيح OpenStack إنشاء وإدارة الموارد السحابية مثل الخوادم، والتخزين، والشبكات، مما يوفر بيئة مرنة وقابلة للتوسيع للحوسبة السحابية.

بروتوكول Kubernetes

Kubernetes هو نظام لإدارة حاويات التطبيقات يُستخدم في بيئات الحوسبة السحابية لتنسيق نشر وإدارة التطبيقات الموزعة. يعتمد Kubernetes على بروتوكولات مثل REST وgRPC لتبادل البيانات والتحكم في الخدمات، مما يسهم في تحسين كفاءة التشغيل وتوفير موارد محسنة.

بروتوكولات الحوسبة المتنقلة

بروتوكول Mobile IP

Mobile IP هو بروتوكول يُستخدم لتوفير تنقل سلس للأجهزة المتنقلة عبر الشبكات المختلفة دون فقدان الاتصال أو تغيير عنوان IP. يُستخدم هذا البروتوكول في تطبيقات الهواتف الذكية والأجهزة اللوحية التي تتطلب اتصالًا مستمرًا أثناء التنقل بين الشبكات المختلفة.

بروتوكول Diameter

Diameter هو بروتوكول يُستخدم في شبكات الجيل الرابع والخامس لإدارة عمليات المصادقة، والتفويض، والمحاسبة (AAA). يُعد Diameter تطويرًا لبروتوكول RADIUS، ويوفر ميزات أمان وتحكم متقدمة لتلبية احتياجات الشبكات المتنقلة الحديثة.

البروتوكولات الخاصة بالتحكم في الوصول وإدارة الهوية

بروتوكولات إدارة الهوية والوصول (IAM)

بروتوكول SAML (Security Assertion Markup Language)

SAML هو بروتوكول يُستخدم لتبادل معلومات المصادقة والتفويض بين مقدمي الخدمات ومقدمي الهوية. يُستخدم SAML بشكل واسع في تطبيقات المصادقة الموحدة (SSO)، مما يسمح للمستخدمين بالوصول إلى تطبيقات متعددة باستخدام بيانات اعتماد واحدة.

بروتوكول OpenID Connect

OpenID Connect هو بروتوكول يُستخدم للمصادقة وتفويض الوصول بين التطبيقات عبر الإنترنت. يعتمد OpenID Connect على بروتوكول OAuth 2.0 ويتيح للمستخدمين تسجيل الدخول إلى تطبيقات متعددة باستخدام حسابات موثوقة، مما يعزز من سهولة الاستخدام والأمان.

بروتوكولات إدارة الحقوق الرقمية (DRM)

بروتوكول Widevine

Widevine هو بروتوكول DRM يُستخدم لحماية المحتوى الرقمي مثل الفيديوهات والأفلام من النسخ غير المصرح به. يُستخدم Widevine بشكل واسع في خدمات البث عبر الإنترنت مثل Netflix وYouTube، حيث يضمن حماية حقوق الملكية الفكرية للمحتوى المقدم.

بروتوكول PlayReady

PlayReady هو بروتوكول DRM طورته Microsoft لحماية المحتوى الرقمي وتوفير آليات تحكم في الوصول والاستخدام. يُستخدم PlayReady في مجموعة واسعة من الأجهزة والخدمات لضمان حماية المحتوى وتوفير تجربة مستخدم آمنة ومحمية.

بروتوكولات إدارة الشبكات الذكية

بروتوكولات الشبكات الذكية (Smart Networks)

بروتوكول Zigbee Green Power

Zigbee Green Power هو بروتوكول يُستخدم في الشبكات الذكية لتوفير استهلاك منخفض للطاقة للأجهزة المتصلة. يُستخدم هذا البروتوكول في تطبيقات مثل الإضاءة الذكية وأجهزة الاستشعار، مما يعزز من كفاءة الطاقة ويقلل من التكاليف التشغيلية.

بروتوكول Z-Wave

Z-Wave هو بروتوكول لاسلكي يُستخدم في التحكم الآلي والمنزل الذكي لتوفير اتصالات موثوقة بين الأجهزة. يُستخدم Z-Wave في تطبيقات مثل التحكم في الإضاءة، والأقفال الذكية، وأنظمة الأمان، مما يوفر مرونة وسهولة في إدارة الأجهزة المنزلية.

بروتوكولات إدارة الطاقة في الشبكات الذكية

بروتوكول DLMS (Device Language Message Specification)

DLMS هو بروتوكول يُستخدم لإدارة وتحليل بيانات الطاقة في الشبكات الذكية. يُستخدم DLMS في أجهزة القياس الذكية وأنظمة إدارة الطاقة لتحسين كفاءة استخدام الطاقة وتحليل استهلاكها بشكل دقيق.

بروتوكول IEC 61850

IEC 61850 هو بروتوكول يُستخدم في إدارة وتحكم محطات الطاقة والشبكات الكهربائية الذكية. يوفر IEC 61850 واجهات معيارية للتواصل بين الأجهزة، مما يسهم في تحسين كفاءة التشغيل وتوفير بيانات دقيقة لإدارة الشبكات الكهربائية.

بروتوكولات التحكم في المرور والازدحام

بروتوكولات إدارة المرور

بروتوكول QoS (Quality of Service)

QoS هو بروتوكول يُستخدم لإدارة جودة الخدمة في الشبكات، حيث يحدد أولويات حركة المرور بناءً على نوع البيانات واحتياجات التطبيقات. يُستخدم QoS في الشبكات لضمان توفير أداء متميز للتطبيقات الحساسة مثل الفيديو والصوت، مما يحسن تجربة المستخدم ويقلل من التأخير وفقدان الحزم.

بروتوكول RSVP (Resource Reservation Protocol)

RSVP هو بروتوكول يُستخدم لحجز موارد الشبكة لضمان جودة الخدمة للتطبيقات التي تتطلب نقل بيانات موثوق به وسريعًا. يُستخدم RSVP في تطبيقات مثل بث الفيديو عالي الجودة والمؤتمرات عبر الإنترنت، حيث يضمن تخصيص الموارد اللازمة لتلبية متطلبات الأداء.

بروتوكولات التحكم في الازدحام

بروتوكول TCP Congestion Control

TCP Congestion Control هو آلية تُستخدم في بروتوكول TCP لإدارة ازدحام الشبكة ومنع فقدان البيانات. يتضمن هذا البروتوكول تقنيات مثل التحكم في نافذة الإرسال، وتقنيات تجنب الازدحام، مما يساعد في تحسين أداء الشبكة والحفاظ على استقرار الاتصال.

بروتوكول Active Queue Management (AQM)

AQM هو بروتوكول يُستخدم لإدارة طوابير الانتظار في الشبكات بشكل نشط لمنع حدوث الازدحام. يتضمن AQM تقنيات مثل Random Early Detection (RED) وProportional Integral controller Enhanced (PIE)، والتي تعمل على تقليل فقدان الحزم وتحسين كفاءة استخدام الشبكة.

البروتوكولات الخاصة بالتطبيقات الصناعية والأنظمة المدمجة

بروتوكولات الشبكات الصناعية

بروتوكول Modbus

Modbus هو بروتوكول يُستخدم في الشبكات الصناعية للاتصال بين الأجهزة المتحكم فيها مثل PLCs (Programmable Logic Controllers) وأجهزة الاستشعار والمحركات. يتميز Modbus ببساطته وسهولة استخدامه في بيئات التحكم الصناعي، مما يجعله شائعًا في تطبيقات الأتمتة الصناعية.

بروتوكول PROFINET

PROFINET هو بروتوكول شبكات صناعية يُستخدم لتوصيل الأجهزة الصناعية والتحكم فيها بشكل فعّال. يوفر PROFINET أداءً عاليًا وموثوقية، مما يجعله مناسبًا لتطبيقات التصنيع والأتمتة التي تتطلب سرعة واستجابة سريعة.

بروتوكولات الأنظمة المدمجة

بروتوكول CAN (Controller Area Network)

CAN هو بروتوكول يُستخدم في الأنظمة المدمجة للتحكم في الأجهزة والأنظمة الميكانيكية مثل السيارات والطائرات. يوفر CAN وسيلة فعالة وموثوقة لتبادل البيانات بين الوحدات المختلفة في النظام، مما يسهم في تحسين أداء الأنظمة المدمجة وزيادة كفاءتها.

بروتوكول MQTT-SN (MQTT for Sensor Networks)

MQTT-SN هو امتداد لبروتوكول MQTT مُصمم خصيصًا لشبكات المستشعرات ذات الموارد المحدودة. يُستخدم MQTT-SN في تطبيقات الإنترنت الصناعية وإنترنت الأشياء، حيث يوفر وسيلة فعّالة لتبادل الرسائل بين الأجهزة ذات القدرة المحدودة على معالجة البيانات والطاقة.

بروتوكولات إدارة الشبكات الكبيرة والمعقدة

بروتوكولات الشبكات الكبيرة

بروتوكول Spanning Tree Protocol (STP)

STP هو بروتوكول يُستخدم في شبكات الموجهات والمحولات لتجنب حدوث الحلقات في الشبكة. يعمل STP على تحديد المسارات الأفضل ومنع إنشاء مسارات دائرية قد تؤدي إلى ازدحام وفقدان البيانات، مما يساهم في تحسين استقرار الشبكة وكفاءتها.

بروتوكول Multiple Spanning Tree Protocol (MSTP)

MSTP هو تطوير لـ STP يُستخدم في شبكات كبيرة ومعقدة لتوفير تعدد مسارات والتحكم في حركة المرور بشكل أكثر فعالية. يدعم MSTP تقسيم الشبكة إلى مناطق متعددة، مما يتيح توزيع الأحمال وتحسين أداء الشبكة في بيئات الشبكات الكبيرة.

بروتوكولات إدارة الشبكات المعقدة

بروتوكول Software-Defined Networking (SDN)

SDN هو بروتوكول يُستخدم لإدارة الشبكات بشكل مرن وقابل للتوسع من خلال فصل طبقات التحكم عن طبقات البيانات. يوفر SDN تحكمًا مركزيًا في الشبكة وتوزيع الموارد بشكل ديناميكي، مما يسهم في تحسين كفاءة الشبكات المعقدة وتسهيل إدارتها.

بروتوكول Network Function Virtualization (NFV)

NFV هو بروتوكول يُستخدم لتجريد وظائف الشبكة من الأجهزة المادية وتحويلها إلى وظائف افتراضية تُدار عبر البرمجيات. يسمح NFV بتحسين مرونة الشبكات وتسهيل توسيعها، مما يجعلها أكثر قدرة على التكيف مع احتياجات الأعمال المتغيرة.

البروتوكولات الخاصة بالذكاء الاصطناعي وتعلم الآلة في الشبكات

بروتوكولات دمج الذكاء الاصطناعي في الشبكات

بروتوكول AI for Networking (AIN)

AIN هو بروتوكول يُستخدم لتكامل تقنيات الذكاء الاصطناعي في إدارة وتحليل أداء الشبكات. يستخدم AIN خوارزميات تعلم الآلة لتحليل بيانات الشبكة والتنبؤ بالمشكلات وتحسين أداء الشبكة بشكل مستمر.

بروتوكول Machine Learning-based Network Optimization (MLNO)

MLNO هو بروتوكول يُستخدم لتحسين أداء الشبكات باستخدام تقنيات تعلم الآلة. يقوم هذا البروتوكول بتحليل بيانات الشبكة بشكل مستمر واستخدام النماذج التنبؤية لتحسين تخصيص الموارد وتخفيف الازدحام وتحسين جودة الخدمة.

بروتوكولات الأمان المدعومة بالذكاء الاصطناعي

بروتوكول AI-Driven Intrusion Detection (AID)

AID هو بروتوكول يُستخدم لاكتشاف ومنع الهجمات السيبرانية باستخدام تقنيات الذكاء الاصطناعي. يستخدم هذا البروتوكول نماذج تعلم الآلة لتحليل حركة المرور في الشبكة والتعرف على الأنماط المشبوهة، مما يعزز من أمان الشبكات ويقلل من احتمالية اختراقها.

بروتوكول AI-Powered Threat Intelligence (AITI)

AITI هو بروتوكول يُستخدم لجمع وتحليل معلومات التهديدات الأمنية باستخدام الذكاء الاصطناعي. يقوم هذا البروتوكول بتحليل بيانات التهديدات من مصادر متعددة وتوفير تنبيهات محدثة للمسؤولين عن أمان الشبكة، مما يسهم في تحسين قدرة الشبكات على التصدي للهجمات المتقدمة.

البروتوكولات الخاصة بالتحكم في الوصول والشبكات الأمنية المتقدمة

بروتوكولات التحكم في الوصول المتقدمة

بروتوكول TACACS+ (Terminal Access Controller Access-Control System Plus)

TACACS+ هو بروتوكول يُستخدم لإدارة والتحكم في الوصول إلى الأجهزة الشبكية مثل الموجهات والمحولات. يوفر TACACS+ آليات مصادقة وتفويض وتسجيل الدخول، مما يعزز من أمان الشبكات ويضمن وصول المستخدمين المصرح لهم فقط إلى الموارد الشبكية.

بروتوكول Kerberos

Kerberos هو بروتوكول مصادقة شبكي يُستخدم لتوفير آليات تحقق أمان قوية في الشبكات الكبيرة. يعتمد Kerberos على التشفير المتبادل لضمان أن الهوية المصرح بها فقط هي التي تستطيع الوصول إلى الموارد الشبكية، مما يعزز من أمان النظام ويقلل من احتمالية الاختراقات.

بروتوكولات الشبكات الأمنية المتقدمة

بروتوكول IPsec (Internet Protocol Security)

IPsec هو مجموعة من البروتوكولات تُستخدم لتأمين الاتصالات عبر بروتوكول الإنترنت من خلال توفير تشفير البيانات والمصادقة على الهوية. يُستخدم IPsec في إنشاء شبكات افتراضية خاصة (VPN) وحماية نقل البيانات بين الأجهزة والشبكات المختلفة، مما يضمن سرية وسلامة المعلومات المنقولة.

بروتوكول SSL/TLS (Secure Sockets Layer / Transport Layer Security)

SSL/TLS هما بروتوكولات تُستخدم لتأمين الاتصالات عبر الإنترنت من خلال تشفير البيانات وضمان التحقق من الهوية. يُستخدم SSL/TLS في تطبيقات مثل تصفح الويب الآمن (HTTPS)، والبريد الإلكتروني، وتطبيقات نقل الملفات، مما يحمي البيانات من التجسس والتلاعب أثناء النقل.

بروتوكولات التحكم في البيانات الكبيرة والتحليل الشبكي

بروتوكولات تحليل البيانات الكبيرة في الشبكات

بروتوكول Hadoop Distributed File System (HDFS)

HDFS هو بروتوكول يُستخدم لتخزين وإدارة البيانات الكبيرة في بيئات شبكات البيانات الكبيرة. يوفر HDFS توزيع البيانات عبر عدة عقد (Nodes) مما يتيح تخزين كميات ضخمة من البيانات بشكل موثوق وقابل للتوسع، مما يسهم في تحسين قدرة الشبكات على معالجة وتحليل البيانات الكبيرة بكفاءة عالية.

بروتوكول Apache Kafka

Apache Kafka هو بروتوكول يُستخدم لإدارة وتوزيع تدفقات البيانات الكبيرة في الوقت الحقيقي. يُستخدم Kafka في تطبيقات مثل تحليل البيانات الحية، ورصد الشبكات، وإدارة السجلات، مما يتيح معالجة البيانات بكفاءة وسرعة عالية في بيئات الشبكات الكبيرة والمعقدة.

بروتوكولات التحليل الشبكي المتقدمة

بروتوكول Elasticsearch

Elasticsearch هو بروتوكول يُستخدم لتحليل والبحث في كميات ضخمة من البيانات الشبكية. يُستخدم Elasticsearch في تطبيقات مثل مراقبة الشبكات، وتحليل السجلات، واكتشاف المشكلات، مما يسهم في تحسين أداء الشبكات وتمكين مديري الشبكات من اتخاذ قرارات مستنيرة بناءً على بيانات دقيقة وشاملة.

بروتوكول Splunk

Splunk هو بروتوكول يُستخدم لتحليل وإدارة بيانات الشبكات الكبيرة. يوفر Splunk واجهات متقدمة لتحليل البيانات الشبكية، واكتشاف المشكلات، وتحسين أداء الشبكات، مما يسهم في تعزيز كفاءة الشبكات واستقرارها عبر توفير أدوات تحليل قوية وسهلة الاستخدام.

البروتوكولات الخاصة بالتطبيقات المتخصصة

بروتوكولات التطبيقات الطبية والصحية

بروتوكول HL7 (Health Level Seven)

HL7 هو بروتوكول يُستخدم في تبادل المعلومات الصحية بين الأنظمة الطبية المختلفة. يتيح HL7 تبادل البيانات الطبية مثل سجلات المرضى، والنتائج المخبرية، وخطط العلاج، مما يسهم في تحسين تنسيق الرعاية الصحية وزيادة كفاءة العمليات الطبية.

بروتوكول DICOM (Digital Imaging and Communications in Medicine)

DICOM هو بروتوكول يُستخدم في تبادل الصور الطبية بين الأجهزة الطبية وأنظمة المعلومات الصحية. يُستخدم DICOM في تطبيقات مثل التصوير بالرنين المغناطيسي، والأشعة السينية، والتصوير المقطعي، مما يضمن توافقية الصور الطبية وسهولة الوصول إليها من قبل الأطباء والمختصين.

بروتوكولات التطبيقات المالية والمصرفية

بروتوكول SWIFT (Society for Worldwide Interbank Financial Telecommunication)

SWIFT هو بروتوكول يُستخدم لتبادل الرسائل المالية بين البنوك والمؤسسات المالية حول العالم. يتيح SWIFT إجراء التحويلات المالية، وتبادل المعلومات المصرفية، وإدارة العمليات المالية بشكل آمن وموثوق، مما يعزز من كفاءة وسرعة الخدمات المالية العالمية.

بروتوكول FIX (Financial Information eXchange)

FIX هو بروتوكول يُستخدم في تبادل المعلومات المالية بين البورصات، وشركات التداول، والبنوك. يُستخدم FIX في تطبيقات مثل تداول الأسهم، وتبادل البيانات المالية، وإدارة الأوامر، مما يسهم في تحسين سرعة ودقة عمليات التداول المالي.

بروتوكولات الواقع الافتراضي والواقع المعزز في الشبكات

بروتوكولات نقل البيانات في الواقع الافتراضي (VR)

بروتوكول OpenVR

OpenVR هو بروتوكول يُستخدم في نقل البيانات بين أجهزة الواقع الافتراضي والتطبيقات المختلفة. يوفر OpenVR واجهات برمجة التطبيقات (APIs) اللازمة للتفاعل مع الأجهزة والأدوات المستخدمة في تطبيقات الواقع الافتراضي، مما يسهم في تحسين تجربة المستخدم وتوفير أداء سلس وفعال.

بروتوكول WebVR

WebVR هو بروتوكول يُستخدم لتمكين تطبيقات الواقع الافتراضي عبر متصفحات الويب. يسمح WebVR بتطوير تطبيقات تفاعلية تُعرض مباشرة على متصفح الويب دون الحاجة إلى تثبيت برامج إضافية، مما يسهم في توسيع نطاق استخدام الواقع الافتراضي وتسهيل الوصول إليه.

بروتوكولات نقل البيانات في الواقع المعزز (AR)

بروتوكول ARKit

ARKit هو بروتوكول يُستخدم في تطوير تطبيقات الواقع المعزز لأجهزة iOS. يوفر ARKit أدوات ومكتبات تمكن المطورين من إنشاء تجارب تفاعلية تعتمد على الواقع المعزز، مما يسهم في تحسين تفاعل المستخدمين مع التطبيقات وتوفير تجارب غامرة وواقعية.

بروتوكول ARCore

ARCore هو بروتوكول يُستخدم في تطوير تطبيقات الواقع المعزز لأجهزة Android. يوفر ARCore تقنيات تتبع الحركة، وتحليل البيئة، والتعرف على الأجسام، مما يتيح إنشاء تطبيقات واقع معزز تفاعلية وفعّالة تلبي احتياجات المستخدمين المختلفة.

البروتوكولات الخاصة بالتطبيقات العسكرية والأمنية

بروتوكولات الاتصالات العسكرية

بروتوكول SINCGARS (Single Channel Ground and Airborne Radio System)

SINCGARS هو بروتوكول يُستخدم في الاتصالات العسكرية الأرضية والجوية. يوفر SINCGARS اتصالات آمنة وموثوقة بين الوحدات العسكرية، مما يسهم في تحسين تنسيق العمليات العسكرية وضمان سرية المعلومات المتبادلة.

بروتوكول TACLANE

TACLANE هو بروتوكول أمني يُستخدم في تشفير وتأمين الاتصالات العسكرية الحساسة. يوفر TACLANE مستويات عالية من الأمان والسرية، مما يضمن حماية البيانات والمعلومات الحيوية من التجسس والاختراقات غير المصرح بها.

بروتوكولات الأمن السيبراني العسكرية

بروتوكول Crypto Key Management (CKM)

CKM هو بروتوكول يُستخدم في إدارة مفاتيح التشفير في البيئات العسكرية. يوفر CKM آليات فعّالة وآمنة لتوليد وتوزيع وتخزين المفاتيح التشفيرية، مما يعزز من أمان الاتصالات العسكرية ويقلل من مخاطر الاختراقات الأمنية.

بروتوكول Secure Communication Architecture (SCA)

SCA هو بروتوكول يُستخدم في تصميم وبناء بنى الاتصالات العسكرية الآمنة. يوفر SCA إطارًا شاملاً لتأمين جميع جوانب الاتصالات العسكرية، بما في ذلك التشفير، والمصادقة، والتحقق من الهوية، مما يضمن حماية البيانات والمعلومات الحيوية في العمليات العسكرية.

بروتوكولات الشبكات الخاصة بالبحث العلمي والتعليم

بروتوكولات الشبكات البحثية

بروتوكول Globus Toolkit

Globus Toolkit هو بروتوكول يُستخدم في الشبكات البحثية لتسهيل تبادل البيانات وإدارة الموارد الحوسبية. يوفر Globus Toolkit أدوات وخدمات لدعم التعاون البحثي بين المؤسسات الأكاديمية والعلمية، مما يسهم في تحسين كفاءة البحث وتبادل المعرفة بين الباحثين.

بروتوكول BOINC (Berkeley Open Infrastructure for Network Computing)

BOINC هو بروتوكول يُستخدم لتوزيع وتحليل البيانات البحثية عبر شبكات الحوسبة الموزعة. يُستخدم BOINC في مشاريع البحث العلمي مثل بحث الأدوية، ومحاكاة الفلك، والبيولوجيا الجزيئية، مما يتيح استخدام موارد الحوسبة الواسعة لتحليل ومعالجة البيانات البحثية بكفاءة عالية.

بروتوكولات الشبكات التعليمية

بروتوكول LMS (Learning Management System)

LMS هو بروتوكول يُستخدم في إدارة وتقديم المحتوى التعليمي عبر الإنترنت. يوفر LMS أدوات لتنظيم الدورات، وإدارة الطلاب، وتقديم المواد التعليمية، مما يسهم في تحسين تجربة التعلم الإلكتروني وتوفير بيئة تعليمية متكاملة وفعّالة.

بروتوكول SCORM (Sharable Content Object Reference Model)

SCORM هو بروتوكول يُستخدم في تصميم وتطوير المحتوى التعليمي القابل للمشاركة عبر منصات التعلم المختلفة. يتيح SCORM إنشاء مواد تعليمية متوافقة وسهلة التوزيع، مما يسهم في تحسين جودة التعليم الإلكتروني وتوسيع نطاق الوصول إلى الموارد التعليمية.

البروتوكولات الخاصة بتطبيقات الطاقة والشبكات الكهربائية

بروتوكولات إدارة الشبكات الكهربائية

بروتوكول DNP3 (Distributed Network Protocol)

DNP3 هو بروتوكول يُستخدم في الشبكات الكهربائية لإدارة ومراقبة الأجهزة والتحكم فيها. يُستخدم DNP3 في تطبيقات مثل شبكات توزيع الكهرباء ومحطات الطاقة، مما يسهم في تحسين كفاءة التشغيل وزيادة استقرار الشبكة الكهربائية.

بروتوكول IEC 61850

IEC 61850 هو معيار دولي يُستخدم في تصميم وبناء شبكات الاتصالات في محطات الطاقة الكهربائية. يوفر IEC 61850 واجهات معيارية للتواصل بين الأجهزة والتحكم فيها، مما يسهم في تحسين كفاءة التشغيل وتسهيل تكامل الأنظمة الكهربائية الحديثة.

بروتوكولات تبادل البيانات في الشبكات الكهربائية

بروتوكول Modbus TCP

Modbus TCP هو امتداد لبروتوكول Modbus يستخدم في نقل البيانات عبر شبكات TCP/IP. يُستخدم Modbus TCP في تطبيقات مثل مراقبة وتحكم الشبكات الكهربائية، مما يوفر وسيلة فعّالة وسهلة الاستخدام لتبادل البيانات بين الأجهزة والشبكات الكهربائية.

بروتوكول OPC UA (Open Platform Communications Unified Architecture)

OPC UA هو بروتوكول يُستخدم لتبادل البيانات في الشبكات الصناعية والكهربائية. يوفر OPC UA واجهات معيارية وآمنة لتبادل المعلومات بين الأجهزة والبرمجيات المختلفة، مما يسهم في تحسين تكامل الأنظمة الكهربائية وزيادة كفاءة التشغيل.

البروتوكولات الخاصة بالسيارات والشبكات الذكية

بروتوكولات السيارات الذكية

بروتوكول CAN Bus (Controller Area Network)

CAN Bus هو بروتوكول يُستخدم في السيارات الذكية لتبادل البيانات بين وحدات التحكم المختلفة مثل محركات السيارات وأنظمة الملاحة وأجهزة الاستشعار. يوفر CAN Bus وسيلة فعّالة وموثوقة لتنسيق وظائف السيارة وتحسين أدائها وكفاءتها.

بروتوكول LIN (Local Interconnect Network)

LIN هو بروتوكول يُستخدم في السيارات الذكية للاتصالات منخفضة السرعة بين وحدات التحكم الفرعية مثل الأبواب، والمصابيح، والمقاعد الكهربائية. يتميز LIN بكونه بسيطًا ومنخفض التكلفة، مما يجعله مناسبًا للتطبيقات التي تتطلب تبادل بيانات محدود وسريع.

بروتوكولات الشبكات الذكية في السيارات

بروتوكول Ethernet Automotive

Ethernet Automotive هو بروتوكول يُستخدم في السيارات الذكية لتوفير اتصالات عالية السرعة بين الأجهزة المختلفة داخل السيارة. يتيح هذا البروتوكول نقل البيانات بسرعة عالية مما يدعم تطبيقات مثل الترفيه، ونظم المساعدة السائقية، والقيادة الذاتية.

بروتوكول MOST (Media Oriented Systems Transport)

MOST هو بروتوكول يُستخدم في السيارات الذكية لتوفير نقل البيانات عالية السرعة للتطبيقات الترفيهية والوسائط المتعددة. يُستخدم MOST في نظام الصوت، وشاشات العرض، وأجهزة الاتصالات في السيارة، مما يساهم في تحسين تجربة المستخدم وزيادة تفاعل السائقين مع تقنيات السيارة الحديثة.

البروتوكولات الخاصة بالشبكات الفضائية والاتصالات عبر الفضاء

بروتوكولات الاتصالات الفضائية

بروتوكول CCSDS (Consultative Committee for Space Data Systems)

CCSDS هو بروتوكول يُستخدم في الاتصالات الفضائية لتبادل البيانات بين المركبات الفضائية ومحطات الأرض. يوفر CCSDS مجموعة من المعايير والإرشادات لضمان نقل البيانات بشكل موثوق وفعال في البيئات الفضائية القاسية.

بروتوكول Proximity-1

Proximity-1 هو بروتوكول يُستخدم في الاتصالات الفضائية لتبادل البيانات بين المركبات الفضائية والمحطات الأرضية. يُستخدم هذا البروتوكول في تطبيقات مثل التحكم في المركبات الفضائية، ونقل الصور والبيانات العلمية، مما يسهم في تحسين أداء الاتصالات الفضائية وزيادة كفاءتها.

بروتوكولات الشبكات الفضائية

بروتوكول SpaceWire

SpaceWire هو بروتوكول يُستخدم في بناء شبكات الاتصالات داخل المركبات الفضائية. يوفر SpaceWire وسيلة فعّالة وسريعة لتبادل البيانات بين الأجهزة والمكونات المختلفة في المركبات الفضائية، مما يسهم في تحسين أداء الأنظمة الفضائية وزيادة موثوقية الاتصالات.

بروتوكول Delay/Disruption Tolerant Networking (DTN)

DTN هو بروتوكول يُستخدم في شبكات الاتصالات الفضائية لتحمل التأخيرات والانقطاعات المتكررة في الاتصال. يُستخدم DTN في تطبيقات مثل الاتصالات بين الكواكب، والمحطات الفضائية، والمركبات الفضائية، مما يتيح نقل البيانات بشكل موثوق وفعال في البيئات الفضائية الصعبة.

البروتوكولات الخاصة بالشبكات الحيوية والطبية

بروتوكولات الشبكات الحيوية

بروتوكول Bio-Protocol for Data Exchange (BPDE)

BPDE هو بروتوكول يُستخدم في تبادل البيانات الحيوية بين الأجهزة الطبية وأنظمة المعلومات الصحية. يتيح BPDE تبادل المعلومات الحيوية مثل بيانات المريض، والنتائج الطبية، وخطط العلاج، مما يسهم في تحسين تنسيق الرعاية الصحية وزيادة كفاءة العمليات الطبية.

بروتوكول Health Level Seven Fast Healthcare Interoperability Resources (FHIR)

FHIR هو بروتوكول يُستخدم في تبادل البيانات الصحية بين الأنظمة المختلفة بطريقة معيارية وسهلة الاستخدام. يُستخدم FHIR في تطبيقات مثل سجلات المرضى الإلكترونية، والتواصل بين مقدمي الرعاية الصحية، مما يسهم في تحسين تنسيق الرعاية الصحية وزيادة دقة البيانات الصحية.

بروتوكولات الشبكات الطبية

بروتوكول HL7 FHIR

HL7 FHIR هو بروتوكول يُستخدم في تطوير وتبادل البيانات الصحية بين الأنظمة الطبية المختلفة. يوفر HL7 FHIR واجهات برمجة تطبيقات معيارية تتيح للمطورين إنشاء تطبيقات صحية متكاملة وفعّالة، مما يسهم في تحسين تجربة المستخدم وتسهيل تبادل المعلومات الصحية بين مقدمي الرعاية الصحية.

بروتوكول DICOM

DICOM هو بروتوكول يُستخدم في تبادل الصور الطبية بين الأجهزة الطبية وأنظمة المعلومات الصحية. يُستخدم DICOM في تطبيقات مثل التصوير بالرنين المغناطيسي، والأشعة السينية، والتصوير المقطعي، مما يضمن توافقية الصور الطبية وسهولة الوصول إليها من قبل الأطباء والمختصين.

البروتوكولات الخاصة بالشبكات البيئية والذكية

بروتوكولات الشبكات البيئية

بروتوكول Wireless Sensor Network (WSN)

WSN هو بروتوكول يُستخدم في شبكات المستشعرات اللاسلكية لتبادل البيانات بين الأجهزة المستشعرة ومراكز التحكم. يُستخدم WSN في تطبيقات مثل مراقبة البيئة، والتحكم في الموارد الطبيعية، وتحليل البيانات البيئية، مما يسهم في تحسين إدارة الموارد البيئية والحفاظ على البيئة.

بروتوكول Zigbee Green Power

Zigbee Green Power هو بروتوكول يُستخدم في الشبكات البيئية لتوفير استهلاك منخفض للطاقة للأجهزة المتصلة. يُستخدم هذا البروتوكول في تطبيقات مثل المراقبة البيئية، وأجهزة الاستشعار الذكية، مما يعزز من كفاءة الطاقة ويقلل من التكاليف التشغيلية في الشبكات البيئية.

بروتوكولات الشبكات الذكية

بروتوكول Smart Grid Communication (SGC)

SGC هو بروتوكول يُستخدم في شبكات الطاقة الذكية لتبادل البيانات بين الأجهزة المختلفة مثل العدادات الذكية، ومحطات الطاقة، وأنظمة التحكم. يتيح SGC إدارة الطاقة بشكل فعّال وتحسين توزيع الموارد الطاقية، مما يسهم في تحسين كفاءة استخدام الطاقة وزيادة استدامة الشبكات الطاقية.

بروتوكول Home Area Network (HAN)

HAN هو بروتوكول يُستخدم في شبكات المنازل الذكية لتبادل البيانات بين الأجهزة المنزلية المختلفة مثل الثلاجات، وأجهزة التدفئة، وأنظمة الأمان. يُستخدم HAN في تطبيقات مثل التحكم في الإضاءة، وإدارة استهلاك الطاقة، مما يسهم في تحسين كفاءة استخدام الموارد المنزلية وزيادة راحة المستخدمين.

بروتوكولات التحكم في المرور الذكي والشبكات الذكية

بروتوكولات التحكم في المرور الذكي

بروتوكول Intelligent Transportation Systems (ITS)

ITS هو بروتوكول يُستخدم في تطوير أنظمة النقل الذكية لتحسين إدارة حركة المرور وزيادة كفاءة النقل. يُستخدم ITS في تطبيقات مثل إشارات المرور الذكية، وأنظمة التحكم في الحوادث، وتطبيقات النقل العام، مما يسهم في تقليل الازدحام وزيادة سلامة الطرق.

بروتوكول Vehicle-to-Everything (V2X)

V2X هو بروتوكول يُستخدم في الاتصالات بين المركبات وكل شيء آخر (مثل البنية التحتية، والمشاة، والأجهزة الأخرى). يُستخدم V2X في تطبيقات مثل القيادة الذاتية، وتحسين السلامة على الطرق، وتوفير معلومات آنية عن حالة الطرق، مما يسهم في تحسين تجربة القيادة وزيادة أمان المرور.

بروتوكولات الشبكات الذكية

بروتوكول Software-Defined Networking (SDN)

SDN هو بروتوكول يُستخدم لإدارة الشبكات الذكية بشكل مرن وقابل للتوسع من خلال فصل طبقات التحكم عن طبقات البيانات. يوفر SDN تحكمًا مركزيًا في الشبكة وتوزيع الموارد بشكل ديناميكي، مما يسهم في تحسين كفاءة الشبكات الذكية وتسهيل إدارتها.

بروتوكول Network Function Virtualization (NFV)

NFV هو بروتوكول يُستخدم لتجريد وظائف الشبكة من الأجهزة المادية وتحويلها إلى وظائف افتراضية تُدار عبر البرمجيات. يسمح NFV بتحسين مرونة الشبكات الذكية وتسهيل توسيعها، مما يجعلها أكثر قدرة على التكيف مع احتياجات الأعمال المتغيرة.

بروتوكولات دعم التطبيقات التفاعلية والتواصل الاجتماعي

بروتوكولات تطبيقات التواصل الاجتماعي

بروتوكول XMPP (Extensible Messaging and Presence Protocol)

XMPP هو بروتوكول يُستخدم في تطبيقات التواصل الاجتماعي لتبادل الرسائل وتحديثات الحضور بين المستخدمين. يُستخدم XMPP في تطبيقات مثل Jabber، وWhatsApp، وGoogle Talk، مما يوفر وسيلة فعّالة وآمنة للتواصل الفوري بين المستخدمين.

بروتوكول WebSockets

WebSockets هو بروتوكول يُستخدم لإنشاء اتصالات تفاعلية ثنائية الاتجاه بين العملاء والخوادم عبر الإنترنت. يُستخدم WebSockets في تطبيقات مثل الدردشة الحية، والألعاب عبر الإنترنت، وتطبيقات البث المباشر، مما يوفر تجربة تفاعلية سلسة وسريعة للمستخدمين.

بروتوكولات تطبيقات البث المباشر

بروتوكول Real-Time Messaging Protocol (RTMP)

RTMP هو بروتوكول يُستخدم في نقل البث المباشر للفيديو والصوت من الخوادم إلى المستخدمين عبر الإنترنت. يُستخدم RTMP في تطبيقات مثل البث المباشر للأحداث الرياضية، والعروض الترفيهية، والمؤتمرات عبر الإنترنت، مما يوفر وسيلة فعّالة لنقل المحتوى الإعلامي بشكل سلس وفعال.

بروتوكول HLS (HTTP Live Streaming)

HLS هو بروتوكول يُستخدم في نقل البث المباشر للفيديو عبر الإنترنت باستخدام بروتوكول HTTP. يُستخدم HLS في تطبيقات مثل البث المباشر على منصات مثل YouTube وNetflix، حيث يقوم بتقسيم الفيديو إلى أجزاء صغيرة يمكن تحميلها بشكل متسلسل، مما يسمح بتوفير تجربة مشاهدة سلسة ومستمرة للمستخدمين.

بروتوكولات تطبيقات الألعاب والشبكات التفاعلية

بروتوكولات الألعاب عبر الإنترنت

بروتوكول UDP (User Datagram Protocol)

UDP هو بروتوكول نقل غير موثوق يُستخدم في تطبيقات الألعاب عبر الإنترنت لتوفير نقل بيانات سريع وفعّال. يُستخدم UDP في الألعاب التي تتطلب استجابة سريعة وتفاعلية عالية مثل ألعاب الأكشن والرياضة، حيث يتم قبول فقدان بعض الحزم لتوفير تجربة لعب سلسة وخالية من التأخير.

بروتوكول TCP (Transmission Control Protocol)

TCP هو بروتوكول نقل موثوق يُستخدم في تطبيقات الألعاب التي تتطلب نقل بيانات دقيق ومنظم مثل ألعاب الأدوار والاستراتيجيات. يوفر TCP ضمانًا بتوصيل جميع الحزم بدون فقد، مما يضمن توافق البيانات وتوفير تجربة لعب مستقرة وآمنة.

بروتوكولات الشبكات التفاعلية

بروتوكول WebRTC (Web Real-Time Communication)

WebRTC هو بروتوكول يُستخدم لإنشاء اتصالات تفاعلية في الوقت الحقيقي بين المتصفحات دون الحاجة إلى ملحقات إضافية. يُستخدم WebRTC في تطبيقات مثل الدردشة الصوتية والمرئية، والألعاب التفاعلية عبر الإنترنت، مما يوفر وسيلة فعّالة لتواصل المستخدمين وتفاعلهم بشكل مباشر وسلس.

بروتوكول Photon Engine

Photon Engine هو بروتوكول يُستخدم في تطوير الألعاب التفاعلية عبر الإنترنت لتوفير نقل بيانات سريع وموثوق بين اللاعبين والخوادم. يُستخدم Photon Engine في تطبيقات مثل ألعاب الموبايل، وألعاب الحاسوب متعددة اللاعبين، مما يسهم في تحسين تجربة اللعب وتوفير تفاعل سلس بين اللاعبين.

البروتوكولات الخاصة بالشبكات البيومترية والأمان المتقدم

بروتوكولات الشبكات البيومترية

بروتوكول Biometric Identity Verification (BIV)

BIV هو بروتوكول يُستخدم للتحقق من الهوية باستخدام البيانات البيومترية مثل بصمات الأصابع، والتعرف على الوجه، وتقنية التعرف على الصوت. يُستخدم BIV في تطبيقات مثل الوصول الآمن إلى الأجهزة، والمصادقة على المستخدمين في الأنظمة الأمنية، مما يعزز من أمان الشبكات ويقلل من احتمالية الوصول غير المصرح به.

بروتوكول Biometric Data Exchange Format (BDEF)

BDEF هو بروتوكول يُستخدم لتبادل وتخزين البيانات البيومترية بطريقة آمنة وفعّالة. يتيح BDEF تبادل البيانات البيومترية بين الأنظمة المختلفة بشكل متوافق وآمن، مما يسهم في تحسين عمليات المصادقة والحماية الأمنية في الشبكات البيومترية.

بروتوكولات الأمان المتقدمة

بروتوكول Zero Trust Security (ZTS)

ZTS هو بروتوكول أمني يُستخدم في شبكات الأمان المتقدمة لتحقيق حماية شاملة للبيانات والموارد الشبكية. يعتمد ZTS على مبدأ عدم الثقة المسبقة والتحقق المستمر من هوية المستخدمين والأجهزة، مما يعزز من أمان الشبكات ويقلل من مخاطر الاختراقات والهجمات السيبرانية.

بروتوكول Blockchain Security (BCS)

BCS هو بروتوكول يُستخدم في تطبيقات الأمان المتقدمة لتحسين مصداقية وأمان البيانات باستخدام تقنية البلوكتشين. يُستخدم BCS في تطبيقات مثل إدارة الهوية، وحفظ السجلات، وتأمين المعاملات الرقمية، مما يضمن حماية البيانات من التلاعب والتزوير ويعزز من أمان الشبكات.

البروتوكولات الخاصة بالشبكات الصناعية والتحكم الآلي

بروتوكولات الشبكات الصناعية

بروتوكول EtherCAT (Ethernet for Control Automation Technology)

EtherCAT هو بروتوكول يُستخدم في شبكات التحكم الآلي الصناعية لتوفير نقل بيانات سريع وموثوق به بين الأجهزة المختلفة. يُستخدم EtherCAT في تطبيقات مثل خطوط الإنتاج الصناعية، والأنظمة الأوتوماتيكية، مما يسهم في تحسين كفاءة التشغيل وزيادة سرعة الاستجابة في البيئات الصناعية.

بروتوكول Profinet

Profinet هو بروتوكول شبكات صناعية يُستخدم لتوفير اتصالات فعّالة بين الأجهزة والتحكم في العمليات الصناعية. يوفر Profinet دعمًا عاليًا للتكامل بين الأجهزة المختلفة، مما يسهم في تحسين أداء الشبكات الصناعية وزيادة موثوقيتها.

بروتوكولات التحكم الآلي

بروتوكول SCADA (Supervisory Control and Data Acquisition)

SCADA هو بروتوكول يُستخدم في أنظمة التحكم الآلي لمراقبة والتحكم في العمليات الصناعية. يُستخدم SCADA في تطبيقات مثل إدارة محطات الطاقة، وشبكات المياه، وأنظمة التصنيع، مما يسهم في تحسين كفاءة العمليات وزيادة استقرار الشبكات الصناعية.

بروتوكول DALI (Digital Addressable Lighting Interface)

DALI هو بروتوكول يُستخدم في التحكم في أنظمة الإضاءة الرقمية. يتيح DALI التحكم الدقيق في مستويات الإضاءة وتنسيق الإضاءة بين الأجهزة المختلفة، مما يسهم في تحسين كفاءة الطاقة وزيادة راحة المستخدمين في البيئات الصناعية والتجارية.

البروتوكولات الخاصة بالشبكات الفضائية والاتصالات العالمية

بروتوكولات الاتصالات الفضائية

بروتوكول CCSDS (Consultative Committee for Space Data Systems)

CCSDS هو بروتوكول يُستخدم في الاتصالات الفضائية لتبادل البيانات بين المركبات الفضائية ومحطات الأرض. يوفر CCSDS مجموعة من المعايير والإرشادات لضمان نقل البيانات بشكل موثوق وفعال في البيئات الفضائية القاسية، مما يسهم في تحسين أداء الاتصالات الفضائية وزيادة موثوقية نقل البيانات.

بروتوكول Proximity-1

Proximity-1 هو بروتوكول يُستخدم في الاتصالات الفضائية لتبادل البيانات بين المركبات الفضائية والمحطات الأرضية. يُستخدم هذا البروتوكول في تطبيقات مثل التحكم في المركبات الفضائية، ونقل الصور والبيانات العلمية، مما يسهم في تحسين أداء الاتصالات الفضائية وزيادة كفاءتها.

بروتوكولات الشبكات الفضائية

بروتوكول SpaceWire

SpaceWire هو بروتوكول يُستخدم في بناء شبكات الاتصالات داخل المركبات الفضائية. يوفر SpaceWire وسيلة فعّالة وسريعة لتبادل البيانات بين الأجهزة والمكونات المختلفة في المركبات الفضائية، مما يسهم في تحسين أداء الأنظمة الفضائية وزيادة موثوقية الاتصالات.

بروتوكول Delay/Disruption Tolerant Networking (DTN)

DTN هو بروتوكول يُستخدم في شبكات الاتصالات الفضائية لتحمل التأخيرات والانقطاعات المتكررة في الاتصال. يُستخدم DTN في تطبيقات مثل الاتصالات بين الكواكب، والمحطات الفضائية، والمركبات الفضائية، مما يتيح نقل البيانات بشكل موثوق وفعال في البيئات الفضائية الصعبة.

البروتوكولات الخاصة بتطبيقات الواقع المختلط والتفاعلي

بروتوكولات الواقع المختلط (MR)

بروتوكول Mixed Reality Communication (MRC)

MRC هو بروتوكول يُستخدم في تطبيقات الواقع المختلط لتبادل البيانات والتفاعل بين العالم الافتراضي والعالم الحقيقي. يُستخدم MRC في تطبيقات مثل التدريب الافتراضي، والمحاكاة التفاعلية، مما يسهم في تحسين تجربة المستخدم وزيادة تفاعل الأفراد مع البيئات المختلطة.

بروتوكول Hololens Communication Protocol (HCP)

HCP هو بروتوكول يُستخدم في أجهزة الواقع المختلط مثل Microsoft HoloLens لتبادل البيانات والتفاعل مع التطبيقات المختلفة. يوفر HCP واجهات برمجة تطبيقات متقدمة لتطوير تطبيقات الواقع المختلط، مما يسهم في تحسين أداء الأجهزة وزيادة كفاءة التطبيقات التفاعلية.

بروتوكولات التطبيقات التفاعلية

بروتوكول Interactive Media Streaming (IMS)

IMS هو بروتوكول يُستخدم في تطبيقات الوسائط التفاعلية مثل البث المباشر التفاعلي، والألعاب التفاعلية، والواقع الافتراضي. يُستخدم IMS لتوفير نقل بيانات سريع وموثوق به يتيح تفاعل المستخدمين مع المحتوى بشكل سلس وفعال، مما يحسن تجربة المستخدم ويزيد من تفاعل الأفراد مع التطبيقات التفاعلية.

بروتوكول Real-Time Interactive Protocol (RTIP)

RTIP هو بروتوكول يُستخدم في تطبيقات التفاعل في الوقت الحقيقي مثل المؤتمرات عبر الإنترنت، والدردشة الحية، والألعاب متعددة اللاعبين. يُستخدم RTIP لتوفير نقل بيانات سريع وموثوق به يضمن تفاعلًا سلسًا ومباشرًا بين المستخدمين، مما يعزز من تجربة الاستخدام ويزيد من فعالية التطبيقات التفاعلية.

البروتوكولات الخاصة بتطبيقات السيارات الذاتية القيادة والشبكات الذكية

بروتوكولات السيارات الذاتية القيادة

بروتوكول V2V (Vehicle-to-Vehicle)

V2V هو بروتوكول يُستخدم في السيارات الذاتية القيادة لتبادل البيانات والمعلومات بين المركبات المختلفة. يُستخدم V2V في تطبيقات مثل تنسيق حركة المرور، وتجنب الحوادث، وتحسين كفاءة القيادة الذاتية، مما يسهم في زيادة سلامة الطرق وتحسين تجربة القيادة.

بروتوكول V2I (Vehicle-to-Infrastructure)

V2I هو بروتوكول يُستخدم في السيارات الذاتية القيادة لتبادل البيانات بين المركبات والبنية التحتية للطرق مثل إشارات المرور، وأجهزة الاستشعار، ونقاط التحكم. يُستخدم V2I في تحسين تنسيق حركة المرور، وزيادة كفاءة إدارة الطرق، وتعزيز سلامة القيادة الذاتية، مما يسهم في تحسين أداء النقل وزيادة رضا المستخدمين.

بروتوكولات الشبكات الذكية للسيارات

بروتوكول Dedicated Short Range Communications (DSRC)

DSRC هو بروتوكول يُستخدم في شبكات السيارات الذكية لتوفير اتصالات لاسلكية سريعة وموثوقة بين المركبات والبنية التحتية. يُستخدم DSRC في تطبيقات مثل تبادل المعلومات بين المركبات، وتنبيه السائقين للمخاطر، وتحسين تنسيق حركة المرور، مما يعزز من سلامة السيارات الذكية ويزيد من كفاءة النقل.

بروتوكول Cellular Vehicle-to-Everything (C-V2X)

C-V2X هو بروتوكول يُستخدم في شبكات السيارات الذكية لتوفير اتصالات خلوية متقدمة بين المركبات والبنية التحتية والمشاة. يُستخدم C-V2X في تطبيقات مثل القيادة الذاتية، وتحسين تنسيق حركة المرور، وزيادة سلامة الطرق، مما يسهم في تحسين تجربة القيادة وزيادة كفاءة النقل في البيئات الذكية.

البروتوكولات الخاصة بتطبيقات الذكاء الاصطناعي والتحليل التنبؤي في الشبكات

بروتوكولات التحليل التنبؤي في الشبكات

بروتوكول Predictive Network Maintenance (PNM)

PNM هو بروتوكول يُستخدم في شبكات الذكاء الاصطناعي لتحليل البيانات التنبؤية وتحديد المشاكل المحتملة في الشبكات قبل حدوثها. يستخدم PNM تقنيات تعلم الآلة لتحليل بيانات الشبكة والتنبؤ بالاختناقات والأعطال، مما يسهم في تحسين أداء الشبكات وتقليل وقت التعطل.

بروتوكول Anomaly Detection Protocol (ADP)

ADP هو بروتوكول يُستخدم في شبكات الذكاء الاصطناعي للكشف عن الأنماط الشاذة في حركة البيانات. يستخدم ADP تقنيات تعلم الآلة لتحليل حركة المرور وتحديد السلوكيات غير الطبيعية، مما يساعد في الكشف المبكر عن الهجمات السيبرانية والمشكلات الأمنية في الشبكات.

بروتوكولات الذكاء الاصطناعي في إدارة الشبكات

بروتوكول AI-Driven Network Optimization (AINO)

AINO هو بروتوكول يُستخدم في شبكات الذكاء الاصطناعي لتحسين أداء الشبكات باستخدام تقنيات تعلم الآلة. يقوم AINO بتحليل بيانات الشبكة بشكل مستمر واستخدام النماذج التنبؤية لتحسين تخصيص الموارد وتخفيف الازدحام وتحسين جودة الخدمة، مما يسهم في زيادة كفاءة الشبكات وتحسين تجربة المستخدم.

بروتوكول Autonomous Network Management (ANM)

ANM هو بروتوكول يُستخدم في شبكات الذكاء الاصطناعي لإدارة الشبكات بشكل ذاتي وذاتي التنظيم. يستخدم ANM تقنيات تعلم الآلة للتحكم في الشبكات وتحليل بيانات الأداء بشكل مستمر، مما يسمح بتحسين أداء الشبكات بشكل ديناميكي وتقليل الحاجة للتدخل البشري.

المزيد من المعلومات

عند النظر إلى عالم الشبكات، يتبادر إلى الذهن تنوع واسع من البروتوكولات التي تشكل الأساس لتبادل المعلومات وضمان سلامة الاتصالات. يتمتع العالم الحديث بشبكات ذكية ومتقدمة، ومن ثم يعتبر فهم البروتوكولات الشبكية أمراً بالغ الأهمية.

أحد أبرز البروتوكولات في هذا السياق هو بروتوكول نقل النصوص (Transmission Control Protocol – TCP)، الذي يعد جزءًا من مجموعة البروتوكولات الأساسية للإنترنت. يتيح TCP تأمين وتنظيم اتصالات الشبكة بطريقة فعالة، حيث يتحكم في تقسيم البيانات إلى حزم وضمان وصولها بشكل صحيح إلى وجهتها.

من جهة أخرى، يبرز بروتوكول الإنترنت (Internet Protocol – IP) كعنصر آخر أساسي. يتيح IP تحديد مواقع الأجهزة على الشبكة وتوجيه حزم البيانات بينها. يشكل التزامن بين TCP وIP ما يُعرف بـTCP/IP، وهو النموذج الأساسي للاتصالات عبر الإنترنت.

علاوة على ذلك، يُعتبر بروتوكول نقل الملفات (File Transfer Protocol – FTP) أحد الوسائل الشائعة لنقل الملفات بين أنظمة مختلفة عبر الشبكة. يتيح FTP للمستخدمين تنزيل وتحميل الملفات بكفاءة.

في سياق الأمان، يتألق بروتوكول الطبقة الآمنة (Secure Sockets Layer – SSL) وخلفه نسخته التحسينية (Transport Layer Security – TLS)، حيث يشفران الاتصالات بين الأنظمة ويحميان البيانات من التلاعب والاختراق.

ومع تقدم التكنولوجيا، يظهر بروتوكول الانترنت اللاسلكي (Wireless Internet Protocol – Wi-Fi) باعتباره حلاً لاسلكيًا يمكن أن يربط الأجهزة بشبكة الإنترنت دون الحاجة إلى وصلات سلكية.

في نهاية المطاف، يُظهر هذا الجمال المتنوع للبروتوكولات الشبكية أن العالم ينبض بشبكات متقدمة ومتكاملة، حيث يلتقي التنوع التقني بالفعالية في تحقيق تواصل سلس وآمن على نطاق واسع.

بلا شك، يمكننا استكمال الرحلة في عالم البروتوكولات الشبكية للتعرف على مزيد من التفاصيل الشيقة. إذا كنت تسعى للتعمق أكثر، فإليك بعض البروتوكولات الأخرى التي تلعب أدوارًا حيوية في تشكيل البنية التحتية للاتصالات:

- بروتوكول نقل البريد البسيط (Simple Mail Transfer Protocol – SMTP):

يعتبر SMTP البروتوكول المسؤول عن إرسال البريد الإلكتروني عبر الشبكة. يتيح للمستخدمين إرسال رسائلهم الإلكترونية بسلاسة. - بروتوكول التحكم في الانترنت (Internet Control Message Protocol – ICMP):

يُستخدم ICMP لإرسال رسائل التحكم والإشعارات بين الأجهزة في الشبكة، مثل رسائل الخطأ والتحقق من التوصيل. - بروتوكول نقل التوقيت (Network Time Protocol – NTP):

يُستخدم لمزامنة الساعات عبر الشبكة، مما يساعد في ضمان توقيت موحد بين مختلف الأنظمة. - بروتوكول الدردشة على الإنترنت (Internet Relay Chat – IRC):

يتيح للمستخدمين التواصل بشكل فوري عبر الإنترنت، وكان من بين أوائل وسائل الدردشة عبر الشبكة. - بروتوكول نقل الويب الآمن (HTTPS – Hypertext Transfer Protocol Secure):

يعتبر تطورًا لبروتوكول HTTP، ويُستخدم لتأمين الاتصالات بين المتصفح والخوادم عبر استخدام تشفير SSL أو TLS. - بروتوكول توجيه الشبكة (Routing Information Protocol – RIP):

يُستخدم في تحديث جداول التوجيه في الشبكات، مما يمكن أجهزة التوجيه من اتخاذ الطريق الأمثل لنقل البيانات. - بروتوكول إدارة الشبكة البسيط (Simple Network Management Protocol – SNMP):

يساعد في إدارة ومراقبة الأجهزة والخدمات في الشبكة، مما يسهم في تحديد وحل المشكلات بشكل فعال. - بروتوكول الوصول عن بُعد (Remote Desktop Protocol – RDP):

يُستخدم للتحكم في أجهزة الكمبيوتر عن بُعد، مما يتيح للمستخدمين الوصول إلى أنظمتهم من أي مكان في العالم.

تلك مجرد لمحة صغيرة من البروتوكولات الشبكية المثيرة والمتنوعة، والتي تعكس التقدم المستمر في علم الشبكات وتكنولوجيا المعلومات. إنها لغة حديثة تربط العالم بأسره، حيث تتيح للمعلومات أن تنساب بحرية وبأمان عبر الأفق الرقمي.

الخلاصة

في ختام رحلتنا في عالم البروتوكولات الشبكية، نكتشف أن هذا العالم هو تحفة هندسية تقنية ترتكب بدقة وإتقان. إنها شبكة غامرة من البروتوكولات، تُلبي براعة التواصل والتبادل السلس للمعلومات في عصر الاتصالات الحديث.

من خلال التعرف على بروتوكولات مثل TCP/IP الأساسي، وبروتوكولات الأمان مثل SSL/TLS، وبروتوكولات نقل الملفات والبريد الإلكتروني، تكوّنت قاعدة تقنية راسخة لدعم التفاعلات الرقمية في مجتمعنا. يسهم بروتوكول نقل الويب الآمن (HTTPS) في حماية خصوصيتنا، في حين يساعد بروتوكول الطبقة الآمنة (SSL/TLS) في تشفير البيانات وتأمينها.

التنوع اللاسلكي لبروتوكولات الاتصالات، بما في ذلك Wi-Fi، يفتح أبواب التواصل عبر الأجهزة بحرية، مما يشكل نقلة نوعية في توفير الوصول إلى الشبكة. ومع تزايد التطور التكنولوجي، يظهر الإنترنت كمحور رئيسي يربط المجتمع العالمي.

في النهاية، تظهر هذه البروتوكولات كأساس للتحول الرقمي الذي نعيشه، حيث تساهم في تشكيل العالم الحديث المتصل. إنها ليست مجرد تكنولوجيا بل تمثل لغة متقدمة تربط بين ملايين الأجهزة والأفراد حول العالم، مما يبرز الأهمية الجوهرية للفهم العميق لهذه البروتوكولات في عالمنا المتقدم تكنولوجياً.

الخاتمة

تُعد البروتوكولات الشبكية العمود الفقري للاتصالات الحديثة، حيث تلعب دورًا حيويًا في تنظيم وتنسيق نقل البيانات بين الأجهزة والشبكات المختلفة. من خلال فهم أنواع البروتوكولات المختلفة ووظائفها المتنوعة، يمكن تحسين أداء الشبكات وزيادة أمانها، مما يسهم في تعزيز البنية التحتية للاتصالات الرقمية ودعم التطورات التكنولوجية المستقبلية. مع استمرار التقدم في مجال تكنولوجيا المعلومات والاتصالات، يتطلب الأمر متابعة مستمرة لتطوير البروتوكولات وتكييفها مع الاحتياجات المتغيرة للعالم الرقمي، مما يضمن استدامة وفعالية الشبكات في مواجهة التحديات الجديدة وتحقيق الابتكار المستمر.

مصادر ومراجع

المراجع

- Stevens, W. R. (1994). TCP/IP Illustrated, Volume 1: The Protocols. Addison-Wesley.

- Forouzan, B. A. (2017). Data Communications and Networking. McGraw-Hill Education.

- Peterson, L. L., & Davie, B. S. (2011). Computer Networks: A Systems Approach. Morgan Kaufmann.

- RFC 791: Internet Protocol. IETF.

- RFC 2616: Hypertext Transfer Protocol — HTTP/1.1. IETF.

- IEEE 802.11: Wireless LAN Medium Access Control (MAC) and Physical Layer Specifications.

- RFC 5321: Simple Mail Transfer Protocol (SMTP). IETF.

- RFC 959: File Transfer Protocol (FTP). IETF.

- RFC 5246: Transport Layer Security (TLS) Protocol Version 1.2. IETF.

- RFC 793: Transmission Control Protocol. IETF.

- RFC 768: User Datagram Protocol. IETF.

- RFC 1035: Domain Names – Implementation and Specification. IETF.

- RFC 826: An Ethernet Address Resolution Protocol. IETF.

- RFC 791: Internet Protocol. IETF.

- RFC 793: Transmission Control Protocol. IETF.

- RFC 1122: Requirements for Internet Hosts – Communication Layers. IETF.

- RFC 2821: Simple Mail Transfer Protocol (SMTP). IETF.

- RFC 3261: SIP: Session Initiation Protocol. IETF.

- RFC 3411: An Architecture for Describing Simple Network Management Protocol (SNMP) Management Framework. IETF.

- RFC 3759: Ethernet in the First Mile (EFM). IETF.

#شبكات #بروتوكولات_الشبكات #TCPIP #HTTP #أمن_الشبكات #الاتصالات_الرقمية #تقنية_المعلومات #إنترنت #شبكات_لاسلكية #بروتوكولات_أمان #شبكات_ذكية #شبكات_صناعية #اتصالات_فضائية #إنترنت_الأشياء #الذكاء_الاصطناعي #الحوسبة_السحابية #الشبكات_الصناعية #الشبكات_الطاقة #الشبكات_البحثية #الواقع_الافتراضي #الواقع_المختلط #الألعاب_عبر_الإنترنت #السيارات_الذكية

للحصول على مزيد من المعلومات والتعمق في فهم عالم البروتوكولات الشبكية، يُفضل الرجوع إلى مصادر موثوقة ومراجع قيمة. إليك بعض المراجع التي قد تساعدك في فهم أعمق:

- كتاب “TCP/IP Illustrated, Volume 1: The Protocols” للمؤلف W. Richard Stevens:

يعد هذا الكتاب مرجعًا رائعًا لفهم بروتوكولات TCP/IP بشكل مفصل. يقدم شرحًا تفصيليًا ورسومًا توضيحية تساعد في فهم العمق التقني. - كتاب “Computer Networking: Principles, Protocols and Practice” للمؤلف Olivier Bonaventure:

يُقدم هذا الكتاب نظرة شاملة حول مبادئ الشبكات والبروتوكولات. يتناول مواضيع مثل TCP/IP، وبروتوكولات الطبقة الثانية، والأمان في الشبكات. - كتاب “Internetworking with TCP/IP” للمؤلف Douglas E. Comer:

يعتبر هذا الكتاب مصدرًا كلاسيكيًا حول مواضيع TCP/IP ويشرحها بشكل وافر. يشمل الكتاب تفاصيل تقنية حول البروتوكولات المختلفة. - موقع الويب RFC Editor (https://www.rfc-editor.org):

يعد هذا الموقع مستودعًا لجميع الوثائق القياسية للإنترنت (RFC)، والتي تحتوي على المواصفات الفنية للبروتوكولات والمعايير ذات الصلة. - موقع الويب Network World (https://www.networkworld.com):

يوفر موقع Network World أخبارًا وتحليلات حول مواضيع الشبكات والتكنولوجيا، بما في ذلك مقالات مفيدة حول البروتوكولات الشبكية. - موقع الويب Cisco Learning Network (https://learningnetwork.cisco.com):

يُقدم موقع Cisco Learning Network موارد تعليمية حول تقنيات الشبكات، بما في ذلك البروتوكولات المستخدمة في منتجات وتقنيات سيسكو.

عند قراءة هذه المصادر، يجب أن يكون لديك فهم أعمق وأوسع حول موضوع البروتوكولات الشبكية، مما يمكنك من التفاعل بفعالية مع هذا المجال المثير والمتطور.