أجهزة الشبكة المختلفة واستخداماتها

مقدمة

يشكّل مفهوم الشبكات حجر الأساس للتقنيات الحديثة والمجتمعات الرقمية التي نعيش فيها اليوم. فمن خلال الشبكات، تتواصل الحواسيب والأجهزة المتنوعة مع بعضها البعض، وتتبادل البيانات وتقدّم خدمات متنوّعة تساعدنا على إنجاز أعمالنا بسهولة وسرعة. ورغم التطوّر الهائل في مجال تقنيات الاتصال والنقل الرقمي للبيانات، يبقى فهم الآليات الأساسية للشبكات والأجهزة التي تكوّن بنيتها التحتية أمراً في غاية الأهمية. إذ تعتمد قطاعات كالتعليم والصناعة والبنوك والحكومات على إمكانيات الشبكة وقدرتها على توفير بيئة آمنة وموثوقة لتبادل المعلومات.

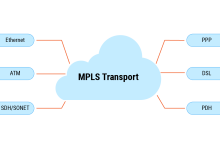

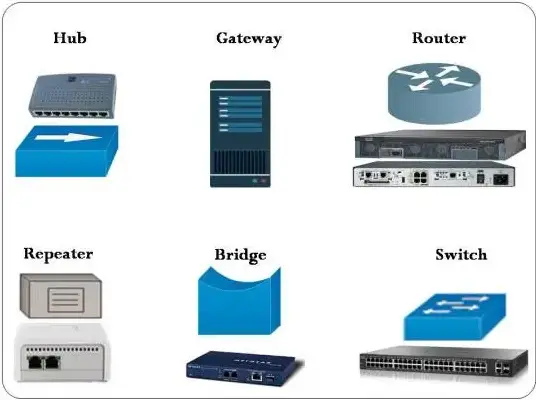

تستند عمليّة تصميم الشبكات وتركيبها وتشغيلها إلى أسس علمية وهندسية محكمة، حيث يولي مصمّموها اهتماماً كبيراً لتعظيم الأداء والاستقرار والأمان. ومن أجل الوصول إلى هذه الأهداف، يجب استخدام أجهزة الشبكة المختلفة كلٌّ بحسب دوره ووظيفته وطريقة عمله. فالأنظمة الحديثة لا تقتصر على الراوتر (Router) والسويتش (Switch) فحسب، بل تضم العديد من الأجهزة التي لكلٍّ منها خصائص معيّنة وآليات تشغيل دقيقة. ومن الأمثلة على هذه الأجهزة: الموزّع (Hub)، والجسر (Bridge)، ونقطة الوصول اللاسلكية (WAP)، والمودم (Modem)، والجدار الناري (Firewall)، إلى جانب أنظمة كشف الاختراق (IDS) وأنظمة منعه (IPS)، وغيرها من المكوّنات المتخصصة.

يستعرض هذا المقال بشكل مفصّل وشامل مجموعة متنوّعة من أجهزة الشبكة، مع التركيز على وظائفها واستخداماتها وآليات عملها والتطوّرات التقنية التي طرأت عليها في العقود الأخيرة. وسيتم أيضًا تسليط الضوء على المفاهيم الأساسية التي تساعد على فهم البيئات الشبكية، مثل نموذج الربط البيني للأنظمة المفتوحة (OSI Model) ونموذج TCP/IP، إضافة إلى ذكر العلاقات التي تربط هذه الأجهزة بالطبقات المختلفة من هذه النماذج، حيث يتيح لنا ذلك توضيح وظائف كل جهاز على نحو أدقّ.

يأتي هذا المقال في سياق تزايد الاعتماد على البنية التحتية الرقمية في جميع مناحي الحياة، وما يصاحبه من احتياج ملحّ إلى رفع الكفاءة الشبكية وضمان التوافق بين الأجهزة المختلفة. كما أنّ التعقيدات الأمنية وتطوّر أساليب التهديدات الرقمية تفرض علينا مواكبة التقنيات الحديثة وفهم دور كل جهاز على حدة في توفير الحماية والاستمرارية للشبكات. وفي ختام هذا الطرح، يتم استعراض بعض النصائح والتوصيات المتعلقة باختيار الأجهزة وتنظيم عملها وتعزيز أمن الشبكات، إضافةً إلى ذكر المصادر والمراجع التي يمكن الرجوع إليها للتعمّق أكثر في الموضوع.

المفاهيم الأساسية في عالم الشبكات

لا يمكن فهم الأجهزة المختلفة المستخدمة في بناء الشبكات من دون التطرّق إلى بعض المفاهيم الأساسية التي تشرح كيفية انتقال البيانات، وآلية تقسيمها، والطرق القياسية التي تتبعها الأنظمة للاتصال ببعضها. يرد في هذا السياق مصطلح «البروتوكولات» التي تُعدّ بمثابة «اللغة» التي تتحدث بها الحواسيب فيما بينها، وتحدّد طريقة تنسيق الحِزم (Packets) وتوجيهها وفحصها.

من بين أشهر هذه البروتوكولات بروتوكول الإنترنت (IP) الذي يعرّف عناوين الشبكة (IP Addresses) وينسّق عملية توصيل البيانات بين المرسل والمستقبل. هناك أيضاً بروتوكول التحكّم بالإرسال (TCP) وبروتوكول حزمة بيانات المستخدم (UDP) المتخصّصان في ضبط انتقال البيانات على المستوى الأعلى من الطبقة الشبكية، وتوفير آليات تحكّم في الأخطاء وضمان صحّة وصول البيانات.

تعمل أجهزة الشبكة جنباً إلى جنب لتسهيل سريان الحِزم بين الأجهزة النهائية (كالهواتف الذكية والحواسيب والخوادم وغيرها). قد تتخصّص بعض هذه الأجهزة في إعادة توجيه البيانات أو تصفيتها أمنياً أو حتى موازنة الحمل الشبكي بين عدّة خوادم. وعلى الرّغم من التنوع الكبير في خصائصها ووظائفها، فإنها تشترك جميعاً في هدف مشترك: تسهيل الاتصال وثباته وموثوقيته ضمن البيئة الرقمية.

ويتطلّب تصميم الشبكات مراعاة عدّة معايير مهمة منها: توفّر النطاق الترددي (Bandwidth)، ومدى التحمّل للأعطال (Fault Tolerance)، وإدارة العناوين (Addressing)، وأمن الشبكة (Security). إن أي ضعف في جهاز واحد من أجهزة الشبكة أو أي خلل في كيفية دمج الأجهزة معاً قد يؤدّي إلى انهيار الشبكة أو على الأقل تدهور الأداء بشكل ملحوظ.

تؤثّر خصائص كل جهاز في تحديد أفضلية استخدامه في سيناريو معيّن. فمثلاً، لا يمكن استخدام الموزّع (Hub) في الشبكات الحديثة ذات المتطلّبات العالية من حيث السرعة والأمان، بينما يصبح الموازن التحميلي (Load Balancer) ضرورياً في بيئات الخوادم عالية الازدحام. كما تُستخدم أنظمة كشف الاختراق (IDS) وأنظمة منع الاختراق (IPS) على نحو واسع في حماية الشبكات من الهجمات السيبرانية.

لعلّ المفتاح الرئيس في فهم كيفية عمل هذه الأجهزة هو إدراك علاقة كل منها بالطبقات المختلفة من نموذج الـOSI. إذ تُدرك بعض الأجهزة طبقات محدّدة وتتخذ قرارات بناءً على معلومات تلك الطبقات، بينما تتجاهل أجهزة أخرى هذه الطبقات أو معظمها، فتتعامل مع الحِزم بشكل سطحي وفقاً للطبقة الفيزيائية فقط.

نظرة عامة على طبقات الشبكة: نموذج OSI ونموذج TCP/IP

يُعدّ نموذج الربط البيني للأنظمة المفتوحة (OSI) واحداً من أهم الأدوات المفاهيمية التي يستخدمها المتخصصون في الشبكات لفهم كيفية انتقال البيانات بين الأنظمة. يتكوّن هذا النموذج من سبع طبقات، تبدأ من الطبقة الفيزيائية (Physical Layer) في الأسفل وتمتد نحو طبقة التطبيقات (Application Layer) في الأعلى. يوفّر هذا التقسيم المراحل المتدرّجة التي تمرّ بها البيانات، ويساعد في تحديد نطاق عمل كل بروتوكول أو جهاز.

تضم الطبقات وفقاً لنموذج OSI ما يلي:

- الطبقة الفيزيائية (Physical Layer): تشرف على الإشارات الكهربائية أو الضوئية التي تنتقل عبر الوسائط المختلفة (مثل الكابلات النحاسية أو الألياف الضوئية).

- طبقة وصل البيانات (Data Link Layer): تتعامل مع عنونة الأجهزة على المستوى المحلي (عناوين MAC)، وتوفير التحكم في التدفق (Flow Control) وتصحيح الأخطاء.

- الطبقة الشبكية (Network Layer): مسؤولة عن عنونة الشبكة (عناوين IP) وتحديد المسارات.

- طبقة النقل (Transport Layer): تهتم بتجميع البيانات وضمان موثوقية التوصيل والتحكّم في الأخطاء عبر بروتوكولات مثل TCP و UDP.

- طبقة الجلسة (Session Layer): تحافظ على إدارة الجلسات بين المضيفين.

- طبقة العرض (Presentation Layer): تحوّل البيانات وتشفّرها وتفك تشفيرها بما يتوافق مع متطلّبات التطبيقات.

- طبقة التطبيقات (Application Layer): تُعدّ الواجهة التي يتعامل معها المستخدم والتطبيقات، وتشمل بروتوكولات مثل HTTP وFTP وSMTP.

أما نموذج TCP/IP فمكوّن من أربع طبقات رئيسية يمكننا مواءمتها مع نموذج OSI على النحو التالي:

- طبقة الوصول إلى الشبكة (Network Access): تشمل الطبقتين الفيزيائية ووصل البيانات من نموذج OSI.

- طبقة الإنترنت (Internet): توافق الطبقة الشبكية في نموذج OSI.

- طبقة النقل (Transport): تشبه طبقة النقل في OSI.

- طبقة التطبيقات (Application): تضم طبقات الجلسة والعرض والتطبيق معاً.

يساعد فهم هذين النموذجين على تحديد وظائف أجهزة الشبكة في كل طبقة، ومن ثم ربط الدور الخاص بكل جهاز عند تصميم شبكة أو صيانتها. فبعض هذه الأجهزة يعمل على المستوى الفيزيائي فقط، في حين تتعامل أجهزة أخرى مع بروتوكولات معقّدة في الطبقات العليا، وتؤدي أدواراً حاسمة في التوجيه والأمن وإدارة الحركة المرورية (Traffic Management).

جدول يلخّص علاقة بعض أجهزة الشبكة بالطبقات

| الجهاز | الطبقة/الطبقات التي يعمل فيها | أهم الوظائف |

|---|---|---|

| المكرّر (Repeater) | الطبقة الفيزيائية (1) | إعادة تقوية الإشارة الفيزيائية وتمديد مدى الشبكة |

| الموزّع (Hub) | الطبقة الفيزيائية (1) | إرسال الإشارات المستلمة إلى جميع المنافذ الأخرى دون أي ذكاء توجيهي |

| الجسر (Bridge) | طبقة وصل البيانات (2) | تقسيم الشبكة إلى أقسام وتحسين الأداء بتقليل التصادمات |

| المحوّل (Switch) | طبقة وصل البيانات (2) (وقد يدعم الطبقة الثالثة في نوع L3) | توجيه الحِزم بناءً على عناوين MAC، توفير نطاق ترددي أعلى مقارنة بالموزّع |

| الموجّه (Router) | الطبقة الشبكية (3) | اختيار أفضل المسارات (Routing) وتوجيه الحِزم بناءً على عناوين IP |

| الجدار الناري (Firewall) | يمكن أن يعمل على عدة طبقات وصولاً إلى التطبيقات (4-7) | تصفية الحِزم وتأمين الشبكة ضد التهديدات الخارجية والداخلية |

| نقطة الوصول اللاسلكية (WAP) | فيزيائية (1) ووصل البيانات (2) لاسلكياً | تسهيل الاتصال اللاسلكي للأجهزة ضمن نطاق محدّد |

| الموازن التحميلي (Load Balancer) | قد يعمل على طبقة النقل (4) وطبقة التطبيق (7) | توزيع الحمل الشبكي على خوادم متعددة |

| الوكيل (Proxy) | الطبقة السابعة (7) غالباً | الوساطة بين العميل والخادم لتوفير الكاش أو الأمان أو إخفاء الهوية |

المحوّل (Switch)

يُعتبر المحوّل من أهم أجهزة الشبكة الحديثة، ويحظى باستخدام واسع في مختلف البيئات، سواء في المنازل أو الشركات الصغيرة أو المؤسسات العملاقة. تكمن أهمية المحوّل في قدرته على التعرّف إلى عناوين MAC الخاصة بالأجهزة المتصلة به، ومن ثم توجيه الحِزم إلى المنفذ المناسب بشكل ذكي. وبالتالي، يساهم ذلك في تقليل التصادمات (Collisions) وتحسين الأداء بصورة كبيرة مقارنةً بالموزّع (Hub).

يعمل المحوّل تقليدياً في الطبقة الثانية من نموذج OSI، أي طبقة وصل البيانات. ومع ذلك، ظهرت محوّلات متقدمة تعمل في الطبقة الثالثة (المعروفة باسم Layer 3 Switches)، حيث تقدّم بعض وظائف التوجيه (Routing) جنباً إلى جنب مع وظائف التحويل (Switching). هذه الأنواع من المحوّلات تُستخدم بشكل خاص في الشركات والمؤسسات التي تحتاج إلى تجزئة الشبكة داخلياً (VLANs) وفي نفس الوقت تحتاج إلى توجيه الحِزم بين الشبكات المحلية الافتراضية المختلفة.

يستخدم المحوّل عادةً ما يُعرف باسم CAM Table أو MAC Address Table لتخزين عناوين MAC المرتبطة بكل منفذ، مما يتيح له إرسال الحِزمة إلى الجهاز المستهدف فقط. ويتم تحديث هذا الجدول ديناميكياً من خلال الاستماع للحركة المرورية التي تصل إلى كل منفذ.

قد تتضمن المحوّلات الحديثة مزايا أمنية مثل «قوائم التحكم في الوصول» (ACLs) للتحكم في المرور بين المنافذ، وتحديد أولويات المرور (QoS)، ودعم بروتوكولات إدارة الشبكة عن بعد مثل SNMP. وفي بيئات عالية التعقيد، تعمل المحوّلات أيضًا على منع الدورات (Loops) من خلال بروتوكول الشجرة المتفرعة (STP)، الذي يكتشف التكرارات المحتملة في المسارات ويعطّل بعض المسارات تلقائياً لتفادي حدوث حلقة لا متناهية في الشبكة.

يُعتبر اختيار نوع المحوّل وخصائصه من القرارات الحاسمة في تصميم الشبكة، حيث يؤثّر بشكل مباشر على أداء الشبكة وأمانها. فإذا كانت هناك حاجة إلى دعم سرعات عالية مثل 10 جيجابت أو 40 جيجابت في الثانية، ينبغي اختيار محوّلات تدعم هذه السرعات على منافذها. أما إن كانت الأولوية للأمن، فيجب التركيز على المحوّلات ذات القدرات المتقدمة في تطبيق السياسات الأمنية على مستوى المنافذ.

الموجّه (Router)

الموجّه هو الجهاز المسؤول عن توجيه الحِزم بين الشبكات المختلفة، سواء كانت شبكة محلية أو شبكات واسعة الانتشار. يعمل في الطبقة الثالثة من نموذج OSI، ويتخذ قراراته بناءً على عناوين IP الموجودة في رأس الحزمة. فعندما تصل الحِزمة إلى الموجّه، يقوم الجهاز بفحص عنوان الوجهة (Destination IP) ويحدد أفضل مسار (Route) بناءً على جداول التوجيه (Routing Tables) المخزّنة لديه.

تعتمد عملية التوجيه على بروتوكولات توجيه مختلفة مثل بروتوكول رايف RIP، وبروتوكول OSPF، وبروتوكول EIGRP، وبروتوكول BGP. هذه البروتوكولات تسمح للموجّهات بتبادل المعلومات حول topology الشبكة، وتحديث جداول التوجيه الديناميكية لضمان إيصال الحِزمة إلى وجهتها بأقصر طريق وبأقل تكلفة ممكنة.

إلى جانب مهمة التوجيه الأساسية، يقدّم الموجّه غالباً وظائف إضافية مثل ترجمة عناوين الشبكة (NAT) التي تمكّن الأجهزة الداخلية ذات عناوين IP خاصة من التواصل مع الإنترنت باستخدام عنوان عام واحد أو نطاق عناوين عام محدود. كما يمكن للموجّه تطبيق جدران نارية أساسية لتصفية المرور بناءً على عناوين IP أو المنافذ.

تتنوّع الموجّهات في قدراتها وحجمها، حيث توجد موجّهات مخصصة للاستخدام المنزلي أو في المكاتب الصغيرة، وأخرى مخصصة للشركات الكبيرة والبنى التحتية لمزوّدي الخدمات (ISPs). فمثلاً، بعض الموجّهات يدعم سرعات جيجابت متعدّدة ويحتوي على عشرات المنافذ المتخصصة في الألياف الضوئية، بينما البعض الآخر قد يكتفي ببضعة منافذ Ethernet بسرعة محدودة.

في البيئات الحديثة، قد تُستبدل الأدوار التقليدية لبعض الموجّهات بحلول تعتمد على الأنظمة الافتراضية أو على تقنيات الشبكات المعرفة بالبرمجيات (SDN)، إلا أن مفهوم التوجيه بحد ذاته لا يمكن الاستغناء عنه، فهو يظل المحرّك الأساسي لضمان انتقال البيانات بين أقسام الشبكة المختلفة.

الجسر (Bridge)

الجسر جهاز يعمل في الطبقة الثانية من نموذج OSI (طبقة وصل البيانات)، ويُستخدم لربط قطاعتين (Segments) أو أكثر من الشبكة معاً. في البيئات التقليدية، كان الهدف من الجسر تقليل التصادمات عبر تقسيم الشبكة الكبيرة إلى عدّة شبكات فرعية. وحين يستقبل الجسر إطاراً (Frame)، فإنه يقرؤه ليتعرّف على عنوان MAC الوجهة، ثم يقرّر ما إذا كان يجب تمرير الإطار إلى الجانب الآخر أو عدم تمريره.

رغم أن المحوّلات (Switches) تطوّرت لتكون البديل الفعلي للجسور في الكثير من التطبيقات الحديثة، لا تزال فكرة «الجسر» مستخدمة في بعض السيناريوهات الخاصة، كمثال على الربط اللاسلكي بين قطاعين باستخدام جسر لاسلكي (Wireless Bridge) يعبر شبكات Wi-Fi أو شبكات نقطية بعيدة.

تعمل الجسور على بناء جدول لعناوين MAC المتصلة على كل طرف، وتقوم بتجديد هذا الجدول باستمرار وفقاً للمرور الشبكي. وعندما يستقبل الجسر إطاراً، يستخدم عنوان MAC الوجهة لمعرفة على أي منفذ يوجد الجهاز المرسَل إليه. إذا كان الجهاز في نفس القطاع الذي أتى منه الإطار، لا يقوم الجسر بتمريره للقطاع الآخر، والعكس صحيح. هذا الأسلوب يقلل من حجم المرور غير الضروري بين القطاعات.

مع مرور الزمن، تم امتصاص وظائف الجسر في وظائف المحوّل، إذ يقوم المحوّل بجميع ما يقوم به الجسر وأكثر، من حيث تحسين الأداء والانسيابية في الشبكة. ومع ذلك، لا يزال للجسر وجود في أماكن محدودة، خصوصاً في التطبيقات التي لا تحتاج إلى المرونة العالية أو العدد الكبير من المنافذ التي تقدّمها المحوّلات.

الجدار الناري (Firewall)

يُعدّ الجدار الناري أحد أهم مكوّنات البنية التحتية الأمنية للشبكات، حيث يساعد في حماية الشبكة من التهديدات الخارجية والداخلية على حدّ سواء. يعمل الجدار الناري على تحليل الحِزم التي تمرّ عبره بناءً على مجموعة من القواعد أو السياسات (Policies)، فيقرّر ما إذا كان سيسمح لهذه الحِزم بالمرور أو يمنعها. يمكن أن تعمل الجدران النارية على عدة طبقات من نموذج OSI، ابتداءً من طبقة النقل (4) ووصولاً إلى طبقة التطبيقات (7)، بحسب نوع الجدار الناري وتقنياته.

بدايةً، ظهرت الجدران النارية ذات الحماية الثابتة (Stateless Firewall) التي تراقب الحِزم اعتماداً على رؤوسها (Headers) وتطابقها مع القواعد. وبعد ذلك، ظهرت الجدران النارية ذات الحالة (Stateful Firewall) التي تحتفظ بمعلومات عن الجلسة (Session) وتمكّنها من تتبع التواصل بين المرسل والمستقبل بشكل أكثر شمولية، مما يسمح لها برصد الاتصالات غير الطبيعية أو المحاولات المشبوهة.

في الآونة الأخيرة، ازداد الاعتماد على الجيل الجديد من الجدران النارية (Next Generation Firewalls – NGFW)، التي تمزج بين تحليل الحِزم على مستوى التطبيق (Deep Packet Inspection) وميزات أخرى مثل منع التهديدات المتقدمة وأنظمة كشف التسلل (IPS) وإدارة الهوية. هذه الجدران النارية تعتمد تقنيات الذكاء الاصطناعي أو التعلم الآلي في بعض الأحيان لتحسين قدرتها على رصد السلوكيات الضارة.

تتضمن مهام الجدار الناري أيضاً بروتوكولات الشبكات الخاصة الافتراضية (VPN)، التي تتيح إنشاء قنوات اتصال آمنة عبر الإنترنت. كما يمكن أن يضطلع بمهام فحص حركة البيانات المشفّرة (SSL Inspection) وحظر المحتوى غير المرغوب فيه (URL Filtering) في بيئات المؤسسات.

يُنصح عند تصميم البنية الأمنية للشبكة بوضع الجدار الناري على الحدود الخارجية للشبكة (Perimeter Firewall) بالإضافة إلى إمكانية استخدام جدران نارية داخلية (Internal Firewalls) للفصل بين الأقسام الحساسة وقسم المستخدمين العام. يضمن هذا النهج الطبقي تعدد مستويات الحماية ويقلل من احتمالية الوصول غير المصرّح به إلى الأنظمة الحرجة.

الموزّع (Hub)

الموزّع هو جهاز بسيط نسبياً يعمل في الطبقة الفيزيائية (Layer 1). يستقبل إشارات رقمية من أحد منافذه ويقوم ببثّها إلى جميع المنافذ الأخرى دون معالجة أو تعرّف إلى عناوين MAC. يُستخدم في الشبكات الصغيرة أو القديمة، وقد قلّ استعماله كثيراً مع ظهور المحوّلات (Switches) التي توفر أداءً وأماناً أفضل بشكل ملحوظ.

من أبرز عيوب الموزّع أنه يولّد نطاقاً تصادمياً (Collision Domain) واحداً، لأن أي حزمة يتم بثّها على الشبكة يمكنها الوصول إلى جميع الأجهزة، مما يزيد احتمالية حدوث تصادمات. علاوةً على ذلك، يمكن لأي جهاز على الشبكة أن يلتقط حركة مرور جهاز آخر، ما قد يعرّض الشبكة لخطر التجسس.

لذلك، قلّ الاعتماد على الموزّعات في الشبكات الحديثة، إذ تُعدّ المحوّلات الخيار الأمثل بالنظر إلى ذكائها في توجيه الإطارات وتقليل حجم النطاق التصادمي. ورغم بساطة الموزّع ورخص ثمنه، فإن أداءه الضعيف ومشاكله الأمنية تجعل استخدامه محدوداً جدّاً في الوقت الحاضر، إلا في بعض السيناريوهات الاختبارية أو الشبكات التي لا تتطلب مستويات عالية من السرعة والأمن.

المكرر (Repeater)

المكرر يعمل أيضاً في الطبقة الفيزيائية (Layer 1) مثل الموزّع، لكنه ذو وظيفة محدّدة تتمثّل في إعادة توليد الإشارات الضعيفة لتوسيع نطاق الشبكة. عندما تنتقل الإشارة عبر الكابلات لمسافة معينة، تبدأ قوتها في الانخفاض وتظهر عليها التشوّهات، فيأتي دور المكرر في استقبال هذه الإشارة الضعيفة أو المشوّهة ومعالجتها لإعادة تقويتها ثم بثّها مجدداً بالجودة الأصلية تقريباً.

يمكن استخدام المكررات في توسيع مدى الشبكات السلكية كالشبكات القائمة على الكابلات النحاسية أو الألياف الضوئية، فضلاً عن الشبكات اللاسلكية التي تستعين بوحدات إعادة بث (Range Extenders). ورغم أن المكرر جهاز بسيط، إلا أنه ضروري في بعض البيئات التي تتطلب نشر الشبكة على مساحات شاسعة، حيث تضع المعايير القياسية حدوداً لمسافة الكابل قبل فقدان الإشارة.

لا يقدّم المكرر أي وظائف ذكية تتعلّق بتصفية المرور أو توجيه الحِزم بناءً على العناوين؛ فهو يكتفي فقط بتقوية الإشارة وتمديد مدى الاتصالات. ومع تزايد سرعات الشبكة واعتماد الألياف الضوئية، قلّ الاعتماد على المكررات في السيناريوهات الحديثة، إذ توفّر التقنيات المتطوّرة إمكانية تغطية مسافات طويلة دون فقدان كبير في الإشارة.

البوابة (Gateway)

البوابة في عالم الشبكات تأتي بمعنيين مختلفين، فيُشار أحياناً إلى «Default Gateway» في إعدادات TCP/IP، وهذا يشير غالباً إلى الموجّه الذي يربط الشبكة المحلية بشبكة أخرى، مثل الإنترنت. غير أن المعنى الأوسع للبوابة هو «Gateway» يعمل على الطبقات العليا من نموذج OSI، ويقوم بترجمة البروتوكولات بين بيئتين مختلفتين جذرياً.

على سبيل المثال، في الماضي كانت تستخدم بوابات للربط بين أنظمة تعتمد على بروتوكول IPX/SPX لشركة Novell وأنظمة أخرى تعتمد على بروتوكول TCP/IP. تسمح هذه البوابات بتحويل الحِزم من صيغة بروتوكول معين إلى صيغة بروتوكول آخر، مما يسهّل التكامل بين شبكات تتبنّى بروتوكولات غير متوافقة.

تمتد وظيفة البوابة أيضاً إلى تكامل التطبيقات على مستوى طبقة العرض أو طبقة التطبيقات، حيث يتم إعادة صياغة البيانات لتتوافق مع متطلّبات خدمة محدّدة أو نظام محدد. في عصرنا الحالي، تتجه معظم الشبكات عالمياً إلى بروتوكول TCP/IP، ما قلّل الحاجة إلى بوابات متخصصة بهذا المفهوم. ومع ذلك، يظل مصطلح البوابة يُستخدم في سياقات مختلفة للدلالة على نقطة العبور الأساسية بين الشبكة المحلية وأي شبكة أخرى أو أي خدمة خارجية.

عادةً ما تُدار البوابات في المؤسسات الكبيرة من خلال أجهزة أو برمجيات تعمل على خوادم متخصصة، وقد تقوم بأدوار إضافية مثل التدقيق الأمني (Security Auditing) وتصفية المحتوى وتطبيق سياسات محدّدة على حركة البيانات.

نقطة الوصول اللاسلكية (Wireless Access Point – WAP)

أصبحت الشبكات اللاسلكية جزءاً لا يتجزأ من الحياة اليومية، سواء في المنازل أو الجامعات أو أماكن العمل. وتُعدّ نقطة الوصول اللاسلكية (WAP) الجهاز المحوري في بناء هذه الشبكات، حيث تستقبل إشارات الأجهزة المحمولة أو الحواسيب المحمولة وغيرها من الأجهزة وتوصلها بالشبكة السلكية أو بالشبكات اللاسلكية الأخرى.

تعمل نقطة الوصول اللاسلكية عادةً في الطبقة الفيزيائية وطبقة وصل البيانات، ولكن بآلية لاسلكية تعتمد على بروتوكولات مثل IEEE 802.11 بمختلف إصداراته (802.11a/b/g/n/ac/ax). توفّر هذه البروتوكولات سرعات وسعات مختلفة، حيث يمكن لبعض الإصدارات الوصول إلى سرعات تتجاوز الجيجابت في الثانية.

تتفاوت نقاط الوصول اللاسلكية في قدراتها، فبعضها موجّه للاستخدام المنزلي مع قدرات بسيطة لإدارة عدد محدود من المستخدمين، في حين أن بعضها الآخر مصمم للاستخدام المؤسسي الكبير، حيث يدعم مئات أو آلاف المستخدمين مع ميزات أمان متقدمة كالتشفير القوي (WPA3) وأنظمة إدارة متكاملة. كما يمكن لنقاط الوصول المؤسسية أن تتصل بوحدة تحكم لاسلكية (Wireless Controller) لإدارة مجموعة كبيرة منها بطرق مركزية، مما يتيح تخصيص قنوات التردد والتحكم بالتداخل وتطبيق سياسات الجودة والأمان على نحو فعّال.

يُعدّ اختيار المكان المناسب لوضع نقطة الوصول اللاسلكية عاملاً بالغ الأهمية في تحسين تغطية الإشارة وتقليل التداخل. كما يوصى باستخدام أدوات المسح اللاسلكي (Wireless Site Survey) لتحديد التوزيع الأمثل للأجهزة في المساحات الكبيرة مثل الأبراج ومراكز المؤتمرات والمطارات.

المودم (Modem)

المودم يرمز إلى «المضمّن/مزيل التضمين» (Modulator/Demodulator)، وهو جهاز أساسي لتحويل الإشارات الرقمية القادمة من الحاسب إلى إشارات تناظرية يمكنها السفر عبر خطوط الهاتف التقليدية أو غيرها من الوسائط التناظرية، ثم إعادة تحويلها إلى إشارات رقمية في الطرف الآخر. اشتهرت المودمات في حقبة الاتصال عبر الهاتف (Dial-up)، عندما كانت سرعات الإنترنت بطيئة مقارنةً بالمقاييس الحالية.

رغم تراجع استخدام المودمات التناظرية التقليدية، لا يزال هناك نوع آخر من المودمات يُستخدم على نطاق واسع في تقنيات الـDSL والـCable. فمودم DSL على سبيل المثال يفصل الإشارات الصوتية عن إشارات البيانات عبر خط الهاتف النحاسي، في حين يعالج مودم الكيبل الإشارات الرقمية على شبكات البث التلفزيوني.

مع التقدّم التقني وظهور الاتصالات الضوئية والأقمار الصناعية وخدمات الألياف إلى المنازل (FTTH)، تغيّرت طبيعة المودم، إذ أصبح أقرب إلى جهاز بوابة شامل (Gateway) يضم موجّهاً ونقطة وصول لاسلكية ومديراً للجلسات في الوقت ذاته. ومع ذلك، يظل مفهوم التضمين (Modulation) ضرورياً في أي تقنية اتصال رقمية تتطلب عبور وسط نقل تم تصميمه أساساً للإشارات التناظرية.

الموازن التحميلي (Load Balancer)

الموازن التحميلي هو جهاز أو برمجية مصممة لتوزيع حركة المرور (Traffic) على مجموعة من الخوادم أو الوحدات الشبكية، بحيث يتم تحقيق أقصى استفادة من الموارد وتحقيق التوفرية العالية (High Availability). قد يعمل الموازن التحميلي على مستوى الطبقة الرابعة (المواصلات) لتوزيع الحِزم بناءً على معلومات بروتوكول TCP/UDP، أو قد يعمل على مستوى الطبقة السابعة (التطبيق) لقراءة محتوى الحِزم وتوزيعها بشكل أكثر دقة، كما في حالة برمجيات موازنة حركة HTTP.

تكمن أهمية الموازن التحميلي في البيئات التي تتطلب أداءً عالياً وتحمّلاً للأعطال، كتلك التي تقدّم خدمات عبر الإنترنت لجماهير واسعة. فبدلاً من توجيه جميع الطلبات إلى خادم واحد قد ينشغل أو يتعطل، يستطيع الموازن التحميلي إرسال الطلبات إلى أكثر الخوادم خفّة في الحمل، مما يرفع من إنتاجية الشبكة وموثوقيتها.

إلى جانب توزيع الحركة، قد يتضمن الموازن التحميلي وظائف أخرى كفحص الحالة الصحيّة للخوادم (Health Checks) وإخراج أي خادم متعطل من التوزيع بشكل تلقائي، فضلاً عن توفير سياسات مختلفة للتوزيع مثل Round Robin أو Least Connections أو Hashing تبعاً لعنوان IP.

في البيئات السحابية، يمكن أن تكون الموازنة التحميلية جزءاً من خدمة مُدارة مثل خدمات موازنة الحمل في AWS أو Azure، مما يخفف عبء الإدارة على المستخدمين النهائيين. وبشكل عام، أصبح الموازن التحميلي عنصراً لا يمكن الاستغناء عنه في تصميم الأنظمة عالية الاعتمادية والمواقع الإلكترونية الكبيرة.

الوكيل (Proxy)

الوكيل في الشبكات هو جهاز أو برنامج يلعب دور الوسيط بين العميل والخادم. عند طلب العميل صفحة ويب أو أي محتوى، يتم توجيه الطلب أولاً إلى الوكيل الذي يقوم بدوره بالتواصل مع الخادم الأصلي، ومن ثم يعيد النتيجة إلى العميل. تُستخدم هذه الآلية لأغراض عديدة منها تحسين الأداء عبر تخزين المحتوى مؤقتاً (Caching)، أو زيادة الأمان بإخفاء هوية العميل وتحليل حركة المرور.

هناك عدة أنواع للوكيل:

- وكيل التخزين المؤقت (Caching Proxy): يخزّن النتائج التي يطلبها المستخدمون لفترة زمنية محددة، فيعود المستخدم اللاحق للحصول على نفس المحتوى من الوكيل مباشرةً بدلاً من التواصل مع الخادم الأصلي، مما يقلل زمن الاستجابة وعرض النطاق المستهلك.

- الوكيل الشفّاف (Transparent Proxy): لا يحتاج المستخدم إلى إعدادات خاصة، حيث يجري إعادة توجيه حركة المرور من دون علم المستخدم، وغالباً يُستخدم لأغراض المراقبة أو التحكّم في مرور الويب في الشركات.

- الوكيل العكسي (Reverse Proxy): يُوضع أمام الخوادم ليحميها ويتحكم في الدخول إليها، بالإضافة إلى موازنة الحركة في بعض الحالات. قد يكون مدمجاً مع أنظمة كشف ومنع الاختراقات.

يساهم الوكيل بشكل كبير في تحسين تجربة المستخدم من ناحية السرعة، كما يدعم سياسات حظر المواقع غير المرغوب فيها في المؤسسات، فضلاً عن إخفاء عناوين IP الداخلية عبر تمرير الطلبات باسم الوكيل. على الرغم من ذلك، قد يتم استغلال الوكلاء في بعض الحالات لشنّ هجمات أو التخفي، لذا يجب توظيف سياسات أمان وضوابط وصول صارمة عند استخدام الوكيل في بيئات حساسة.

أنظمة كشف الاختراق (Intrusion Detection Systems – IDS)

تعمل أنظمة كشف الاختراق (IDS) على مراقبة حركة المرور الشبكية أو سجلات الأنظمة بحثاً عن أنماط مشبوهة أو توقيعات معروفة للهجمات. عند اكتشاف أي تحرّك غير اعتيادي يشير إلى محاولة اختراق أو نشاط تخريبي، تصدر الـIDS تنبيهات لإعلام مسؤولي الأمن. لا تقوم الـIDS عادةً بمنع الهجوم مباشرةً، بل يقتصر دورها على الإنذار وتوفير المعلومات التفصيلية حول الحادثة.

يمكن تصنيف الـIDS إلى نوعين رئيسيين:

- الشبكية (NIDS): تعمل على مراقبة حركة المرور في نقاط معينة من الشبكة مثل محاور مركزية أو منافذ مخصصة في المحوّلات، وتحلل الحِزم أثناء عبورها لاكتشاف أي نشاط غير عادي.

- المضيفية (HIDS): تُثبّت على الخوادم أو الأنظمة النهائية، وتراقب السجلات وعمليات النظام وملفاته لاكتشاف أي تغييرات أو تحركات مريبة.

تعتمد أنظمة كشف الاختراق عادةً على تواقيع (Signatures) محددة تُعرف بها الهجمات، أو على التحليل السلوكي (Behavior Analysis) الذي يرصد أي انحراف عن الأنماط المعتادة في حركة المرور أو سلوك المستخدم. ويكمن التحدّي في التخفيف من الأخطاء الإيجابية (False Positives) بحيث لا تزعج المسؤوليـن بتنبيهات غير ضرورية، وفي نفس الوقت عدم إغفال الهجمات الحقيقية.

تُعدّ الـIDS جزءاً من منظومة أمنية أشمل، حيث يتم الاستعانة بها جنباً إلى جنب مع الجدار الناري وأنظمة منع الاختراق (IPS) وأدوات إدارة الأحداث الأمنية (SIEM)، لضمان توفير صورة متكاملة حول الحالة الأمنية للشبكة وتوفير استجابة سريعة لأي اختراق محتمل.

أنظمة منع الاختراق (Intrusion Prevention Systems – IPS)

تُشبه أنظمة منع الاختراق (IPS) إلى حد كبير أنظمة كشف الاختراق (IDS)، غير أنها تمتلك القدرة على التدخل الفوري لمنع الحِزم المشبوهة أو حجب عناوين IP المصدر في حال ثبت أنها تحاول تنفيذ هجوم. يمكن دمج الـIPS مع الجدار الناري في كثير من الأحيان في جهاز واحد يُعرف بالجيل الجديد من الجدران النارية (NGFW).

تعمل الـIPS من خلال آليتين رئيسيتين:

- التوقيعات (Signatures): تتضمن نماذج محددة مسبقاً للهجمات المعروفة، وتتم مطابقتها مع حركة المرور الشبكية.

- التحليل السلوكي (Behavior Analysis): يرصد أي نشاط أو نمط مروري مريب، كالإرسال المتكرر لكمية ضخمة من الحِزم أو محاولات الولوج المشبوهة إلى منافذ مختلفة.

عند اكتشاف هجوم قيد التنفيذ، تتخذ الـIPS إجراءات متعددة قد تشمل إسقاط الحِزم، أو إغلاق اتصال معين، أو تحديث قواعد الجدار الناري لحظر المصدر. وبالرغم من دورها الفعال في الحماية، قد يرافقها خطر التسبب في منع حركة مرور شرعية إذا لم يتم ضبط الإعدادات أو القواعد بدقة.

توجد عدة بروتوكولات وأدوات لتطبيق أنظمة منع الاختراق في بيئات متنوعة، مثل Snort وSuricata وغيرها. تتيح هذه الأدوات تخصيص القواعد وتحديثها باستمرار للتكيّف مع الهجمات الجديدة. ولذا، يركّز مسؤولو الأمن على الإدارة المستمرة للـIPS ومراقبة سجلاته وملاءمة قواعده مع تغيّرات الشبكة والمتطلبات المستجدّة.

خادم أسماء النطاقات (DNS Server)

يمثّل خادم أسماء النطاقات (DNS Server) العنصر المحوري في أي شبكة أو منظومة إنترنت، إذ يحوّل أسماء النطاقات النصية القابلة للقراءة البشرية مثل (example.com) إلى عناوين IP رقمية تُستخدم فعلياً للتوجيه. بدون الـDNS، سيتوجّب على المستخدمين حفظ سلاسل طويلة من الأرقام للوصول إلى المواقع والخدمات المختلفة.

يتّسم نظام الـDNS بهرمية موزّعة، إذ توجد خوادم جذر (Root Servers)، تليها خوادم النطاقات العلوية (TLD) مثل (.com, .org, .net)، وخوادم النطاقات الثانوية، وهكذا. عند طلب اسم نطاق من قِبل المستخدم، يجري الاستعلام عن الـDNS بشكل تدرّجي حتى الوصول إلى الخادم المسؤول عن اسم النطاق المطلوب.

تتعدد استخدامات خادم أسماء النطاقات داخل الشبكات المحلية أيضاً، إذ يمكن إعداد خادم DNS خاص في المؤسسة لتسهيل الوصول إلى الموارد الداخلية، وربط الأسماء البسيطة بالعناوين الداخلية. كما تلعب تقنيات مثل DNS Caching وDNS Forwarding دوراً في تحسين أداء الشبكات والتقليل من التأخير.

في الجوانب الأمنية، ظهرت بروتوكولات مثل DNSSEC للتحقق من صحة الاستجابات ومنع التلاعب بسجلات الـDNS، كما يستخدم بعض موفري الـDNS تقنيات الحماية ضد هجمات حجب الخدمة (DDoS) عبر بنية تحتية موزعة على نطاق عالمي. يلزم الاهتمام بضبط إعدادات الـDNS بشكل سليم وإبقاء السجلات محدّثة لضمان استمرارية الخدمة وموثوقية الشبكة.

خادم البروتوكول الديناميكي للمضيف (DHCP Server)

يُعدّ خادم الـDHCP (Dynamic Host Configuration Protocol) من اللبنات الأساسية في الشبكات الحديثة، إذ يوفر طريقة آلية لإعطاء الأجهزة عناوين IP ومعلومات الشبكة الأخرى مثل قناع الشبكة (Subnet Mask) والبوابة الافتراضية (Default Gateway) وخوادم الـDNS. يخفف ذلك كثيراً من عبء الإدارة اليدوية للعناوين ويقلل أخطاء التهيئة.

عند اتّصال جهاز جديد بالشبكة، يرسل بثّاً (Broadcast) طلباً للحصول على عنوان IP. يستجيب خادم الـDHCP بتقديم عنوان متاح من مجموعة العناوين (Pool) المخصصة، ويربطه مع الجهاز لفترة زمنية تسمى «مدة التأجير» (Lease Time). بعد انقضاء هذه المدة، يقوم الجهاز بتجديد العقد أو الحصول على عنوان جديد.

في الشبكات الكبيرة، يمكن نشر عدّة خوادم DHCP لضمان الاستمرارية وعدم انقطاع الخدمة في حال تعطل أحدها. كما يمكن استخدام تقنيات التخصيص المتقدمة لتوجيه عناوين معينة لأجهزة معيّنة من خلال خاصية «حجز العناوين» (DHCP Reservation) باستخدام عنوان MAC. يساعد هذا على ضمان استقرار عناوين الخوادم والطابعات والأجهزة الهامة.

يتطلب تأمين خادم الـDHCP اتباع سياسات لمنع المخادعة (DHCP Snooping) في المحوّلات؛ لأنه في حال تمكن مهاجم من تشغيل خادم DHCP غير موثوق على الشبكة، فقد يوجه المستخدمين إلى بوابة مزيفة أو يمنحهم عناوين غير صالحة، ما يؤدي إلى انقطاع الخدمة أو تنفيذ هجمات تصيد (Phishing).

أجهزة التحكم بالشبكات المعرفة بالبرمجيات (SDN Controllers)

تُمثّل الشبكات المعرفة بالبرمجيات (Software-Defined Networking – SDN) ثورة في مجال إدارة الشبكات، حيث تتيح فصل طبقة التحكم (Control Plane) عن طبقة التوجيه الفعلي (Data Plane). تُدار الشبكة في هذا المفهوم بواسطة وحدة تحكم مركزية (SDN Controller) تتحكم في سلوك المحوّلات والموجهات من خلال واجهات برمجية مفتوحة مثل بروتوكول OpenFlow.

توفر هذه المقاربة مرونة كبيرة في تغيير تكوين الشبكة وتوزيع المسارات والموارد بشكل ديناميكي. فعلى سبيل المثال، يمكن لمدير الشبكة برمجة وحدة التحكم لتخصيص جزء أكبر من سعة النطاق الترددي لتطبيق معين في أوقات الذروة، أو لتطبيق السياسات الأمنية في اللحظة ذاتها عبر كامل الشبكة دون الحاجة إلى التعامل مع كل جهاز على حدة.

يشمل العالم الفعلي لتطبيقات SDN بنى تحتية كبيرة للمراكز البيانات (Data Centers) والشبكات الواسعة (WAN) والشبكات السحابية. يتيح وجود وحدة تحكم مركزية توحيد رؤية الشبكة وتجنب المشاكل المألوفة في النماذج التقليدية التي تتطلب تكوينات متفرقة على كل جهاز. كما يسمح باستخدام تقنيات الأتمتة (Automation) والبرمجة النصية (Scripting) لتنفيذ تغييرات معقّدة بكبسة زر.

رغم مزايا SDN، لا تزال هناك تحدّيات في اعتمادها، خصوصاً في ما يتعلق بالأمان والاعتمادية. إذا حدث عطل في وحدة التحكم أو تم اختراقها، فإن الشبكة بأكملها قد تتأثر. ولذلك، يعتمد المصمّمون على استراتيجيات التكرار (Redundancy) وضمان توفر وحدات تحكم احتياطية لتفادي انهيار الشبكة. في الوقت ذاته، يتواصل تطوّر بروتوكولات SDN وبروز معايير جديدة تضمن كفاءة وقابلية توسّع أعلى.

المزيد من المعلومات

الخلاصة

مصادر ومراجع

- Cisco Systems. “Cisco Networking Academy: Introduction to Networks.” Cisco Press.

- Tanenbaum, Andrew S., and David J. Wetherall. Computer Networks. 5th ed., Pearson, 2010.

- Forouzan, Behrouz A. Data Communications and Networking. 5th ed., McGraw-Hill, 2012.

- Stallings, William. Foundations of Modern Networking: SDN, NFV, QoE, IoT, and Cloud. Addison-Wesley Professional, 2016.

- RFC 791: Internet Protocol.

- RFC 792: Internet Control Message Protocol.

- Open Networking Foundation. “Software-Defined Networking (SDN) Definition.”

- IEEE Standards Association, “IEEE 802.11™ Wireless LAN Standards.”

- Syngress. Building a Cisco Network for Small and Medium Businesses.