ما هو Data Leakage Prevention ؟

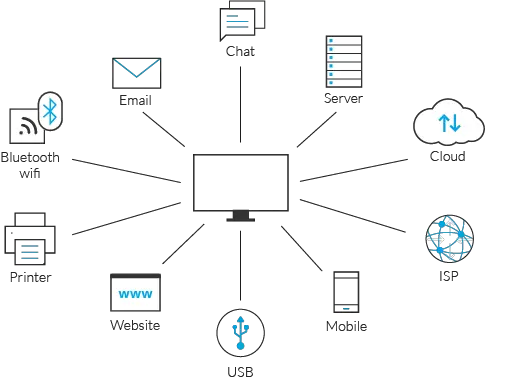

Data Leakage Prevention هي اختصار DLP و هي استراتيجية أمنية شاملة للحفاظ على البيانات المهمة من الأشخاص الغير مُصرح لهم بالإطلاع عليها ومنع تداولها خارج نطاق المنظمة باختلاف حالة مكان هذه البيانات سواء كانت مخزنة على وحدات التخزين (In-rest)، أو أجهزة المستخدمين والخوادم (In-Use)، أو متنقلة من خلال الشبكة (In-motion).

في الحقيقة إن بناء استراتيجية شاملة للحفاظ على البيانات من تداولها خارج نطاق المنظمة يعتمد بشكل أساسي على تصنيف هذه البيانات (Data Classification). فتطبيق سياسات تصنيف البيانات من قِبل المنظمات من حيث سرية بيناتها و أهميتها مهم جداً ويساعد كثيراً عند فرض القيود التقنية و الحلول الأمنية المناسبة لحماية البيانات. و كمثال على تصنيف البيانات في المنظمات (عام، هام، سري، سري للغاية) فجميع البيانات بشكل عام متفاوتة الأهمية بحسب تصنيفها و أيضاً هناك طرق لإيضاح نوع التصنيف على هذه البيانات بناءً على هيأتها، فالبيانات الورقية يكون تصنيفها مرفق معها أو مطبوع عليها (Labeling)، والبيانات الإلكترونية تصنف عبر إستخدام بعض الأدوات المخصصة لذلك مثل أداة TITUS الشهيرة.

أصبح استخدام التقنية عنصر أساسي لعمل جميع الإدارات والتي يتعامل أفرادها بطريقة مباشرة مع بيانات المنظمة، لذلك أصبح لدى المسؤولون هاجس كبير من تسرب و تداول بياناتها السرية خارج أسوار المنظمة ووصولها لأناس لا يحق لهم الإطلاع عليها.

🔸 ما هي طرق تسرب البيانات ؟

-

◊ الحديث بصوت عالي في الأماكن المفتوحة عن ما تحتويه بيانات المنظمة.

-

◊ ترك الأجهزة الشخصية بدون تسجيل خروج أو قفل للشاشة.

-

◊ سرقة الأجهزة المحمولة والأجهزة الذكية و أجهزة التخزين المتنقلة الغير محمية، والتي تحتوي على بيانات مهمة.

-

◊ التفتيش في سلة المهملات للبحث عن البيانات المهمة.

-

◊ الهندسة الاجتماعية و خداع الموظفين لإستخراج المعلومات المهمة والسرية منهم.

-

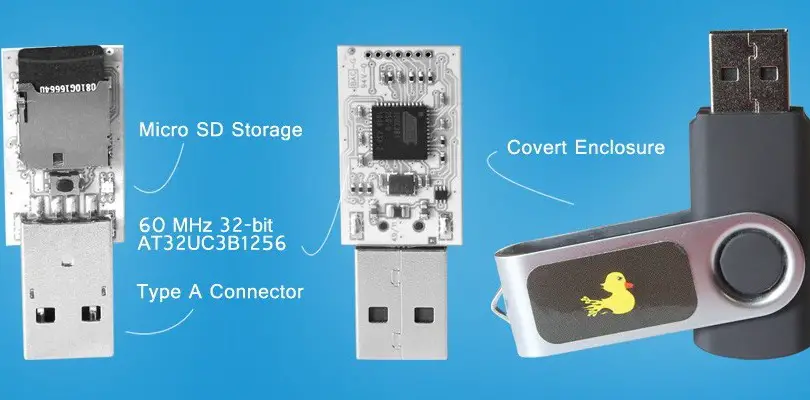

◊ نسخ البيانات على أجهزة التخزين المتنقلة (USB, CD/DVD) ونقلها خارج المنظمة.

-

◊ طباعة الملفات المهمة عن طريق الأشخاص الغير مصرح لهم وإخراجها خارج المنظمة.

-

◊ إستخدام الكاميرا المدمجة مع أجهزة الهواتف النقالة لإلتقاط صور للبيانات المهمة.

-

◊ إرسال البيانات المهمة إلى الخارج عبر البريد الإلكتروني.

-

◊ إرسال البيانات المهمة إلى الخارج برفعها لمواقع التخزين التجارية عبر خدمة الإنترنت المقدمة داخل المنظمة.

-

◊ إرسال البيانات المهمة عبر تطبيقات المحادثة (Instant Messageing).

-

◊ ضعف أنظمة تحكم الوصول للتطبيقات و قواعد البيانات و التي عن طريقها يتم الوصول للبيانات المهمة.

-

◊ التنصت على البيانات المرسلة عبر الشبكة الداخلية للمنظمات.

-

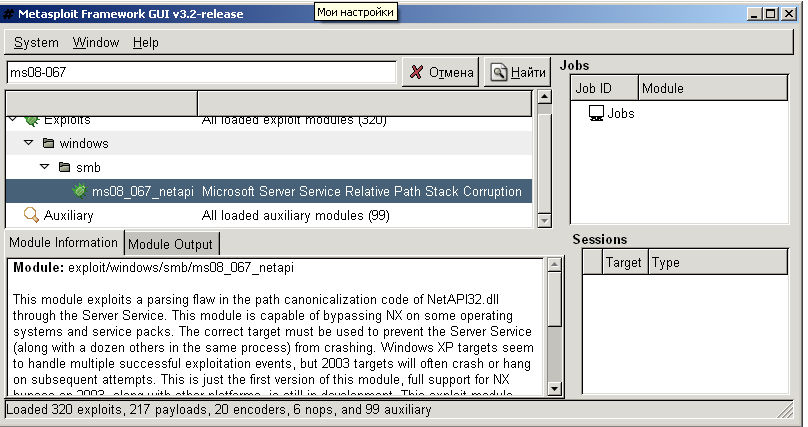

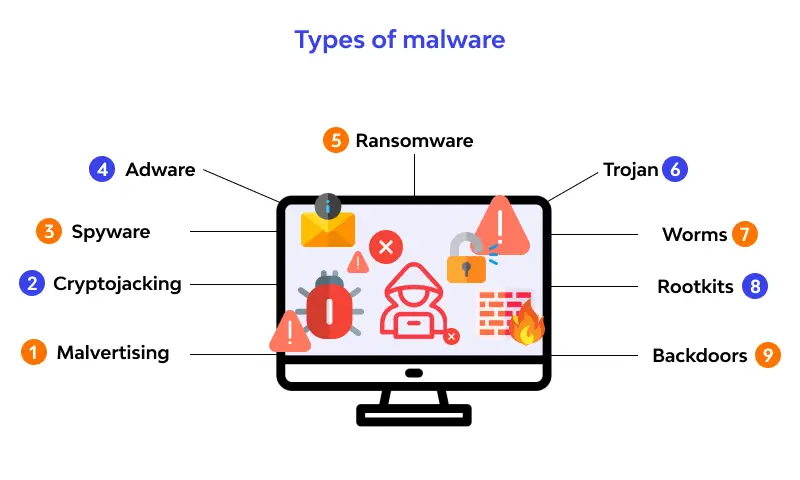

◊ أيضاً تواجد الأبواب الخلفية (البرامج التجسسية ) على أجهزة المنظمة يساهم بنسبة كبيرة في عملية تسريب البيانات.

-

◊ وصول المخترقين من عالم الإنترنت إلى الشبكة الداخلية للمنظمة عبر الخدمات الإلكترونية المقدمة من خلال الانترنت.

ما هي طرق المحافظة على المعلومات؟

طرحت بعض الشركات العالمية كـ (Macfee و Bluecoat و EMC) عدة أنظمة مخصصة لاستراتيجيات الـ (Data Leakage Prevention (DLP.

و هنا سوف نتحدث بشكل عام عن أبرز النقاط التي يركز عليها الكثير من المهتمين بهذا الموضوع و الأنظمة المخصصة لذلك و التي تشمل الجوانب التقنية الإدارية والمادية (الفيزيائية) وهي كالآتي :

أولاً وقبل البدء في حماية البيانات يجب على المسؤولين في أي منظمة تصنيف البيانات حسب أهميتها وسريتها و ذلك لإتخاذ الإجراء المناسبة لكل تصنيف.

-

◊ بناء السياسات الأمنية المتعلقة في بيانات المنظمة وإطلاع جميع موظفي المنظمة عليها وحثهم على اتباعها.

-

◊ إيجاد إجراءات أمنية للحفاظ على سرية البيانات تُتبع عند التخلص منها سواء كانت هذه البيانات تقنية أو ورقية.

-

◊ تثقيف وتوعية موظفي المنظمة تجاه المخاطر التقنية كـ (Phishing Email, Malicious URL)، والتي قد تساهم في تسريب البيانات خارج المنظمة.

-

◊ مراقبة محتوى الانترنت والبريد الإلكتروني Content inspection لعمل فلترة و منع جميع البيانات المهمة من الخروج لعالم الإنترنت.

-

◊ تفعيل أنظمة مكافحة الفيروسات على جميع الأجهزة و خدمات الانترنت و البريد الالكتروني.

-

◊ تشفير البيانات المهمة والتي عادةً ما تنتقل من خلال الشبكات الداخلية و الخارجية لمنع المتطفلين من الإطلاع عليها.

-

◊ أنظمة التحكم بالوصول (Access Control) سواء كانت على البيانات أو التطبيقات، وحتى مباني المنظمة يجب أن تكون متواجدة وفعالة بالقدر الذي يحمي البيانات من الوصول الغير مصرح له.

-

◊ يجب أن تكون الصلاحيات الممنوحة لمستخدمي أنظمة المنظمة وتطبيقاتها وفق الحاجة (Least Privileges).

-

◊ تقييد أجهزة المستخدمين و تعطيل أو مراقبة الأجهزة التي قد تساهم في تسريب البيانات مثل (USB, CD/DVD).

-

◊ حماية جميع الخدمات الإلكترونية المقدمة من خلال الانترنت و منع المخترقين من اختراقها عبر التقنيات المتقدمة مثل (Firewall, IPS)، وغيرها من تقنيات الحماية المتقدمة.

-

◊ أيضاً تعتمد كثير من المنظمات على استحدام تقنيات Mobile Device Management (MDM) الحديثة و التي تعمل على الحفاظ على سرية البيانات المتواجدة على الأجهزة المحمولة و الأجهزة الذكية المتنقلة مع موظفي المنظمة خارج نطاقها.

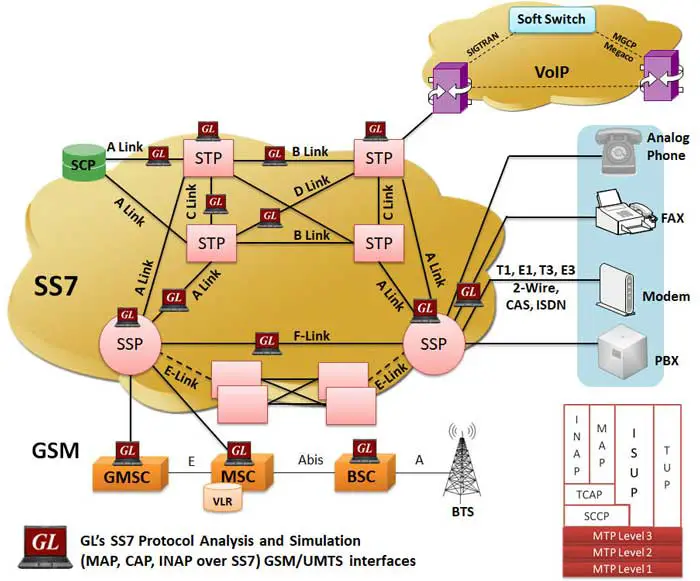

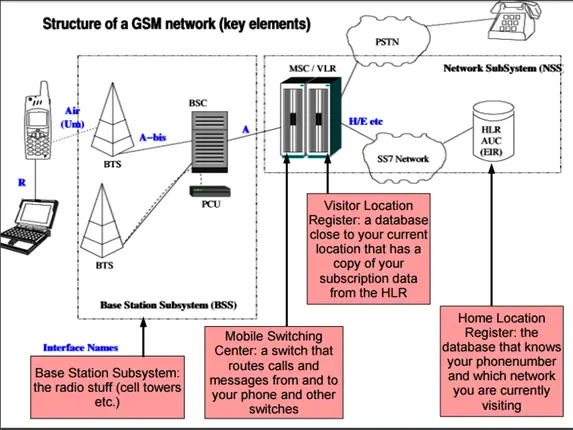

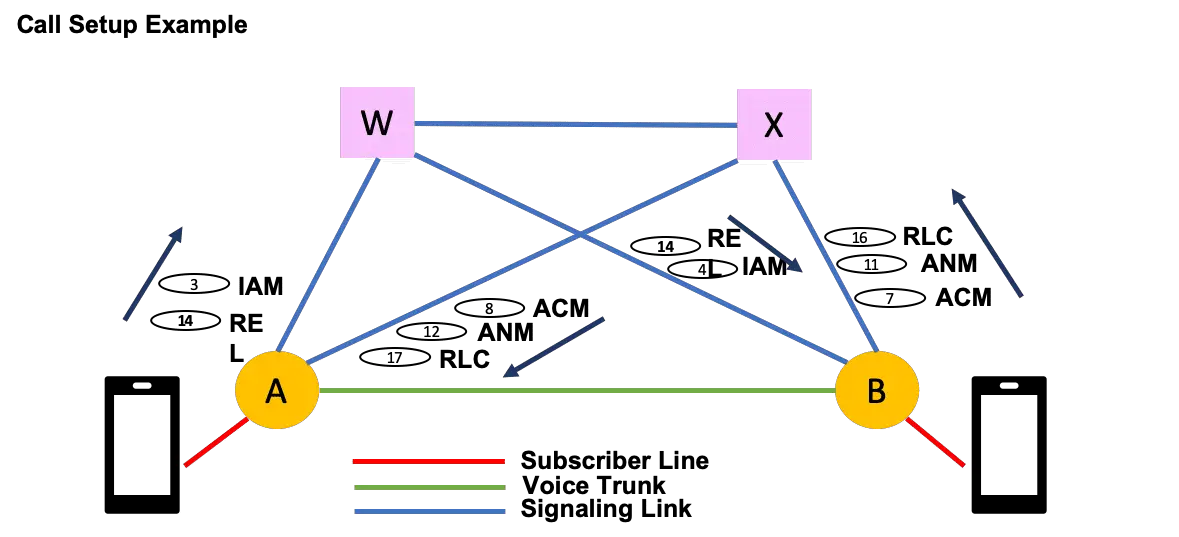

هنا يأتي دور الهاكر (Hacker) لكي يقوم بمهامه، إذ أنه يقوم بالاتصال إلى الـ HLR عن طريق معدات و برامج مخصصة في إختراق بروتوكولـ SS7، و يطلب منه المُعرِّف الوحيد لرقم هاتف شخص معين.

هنا يأتي دور الهاكر (Hacker) لكي يقوم بمهامه، إذ أنه يقوم بالاتصال إلى الـ HLR عن طريق معدات و برامج مخصصة في إختراق بروتوكولـ SS7، و يطلب منه المُعرِّف الوحيد لرقم هاتف شخص معين.

هُناك عدة أنواع مُختلفة من البرمجيات الخبيثة، نذكر منها على سبيل المثال :

هُناك عدة أنواع مُختلفة من البرمجيات الخبيثة، نذكر منها على سبيل المثال :