امن المعلومات

-

أمن و حماية البيانات

خطوات فحص الأختراق

على كل مختبر إختراق يقوم بعمل فحص أمني من خلال إختراق البيانات و فحص أمن المعلومات القيام و العمل ضمن…

أكمل القراءة » -

أمن و حماية البيانات

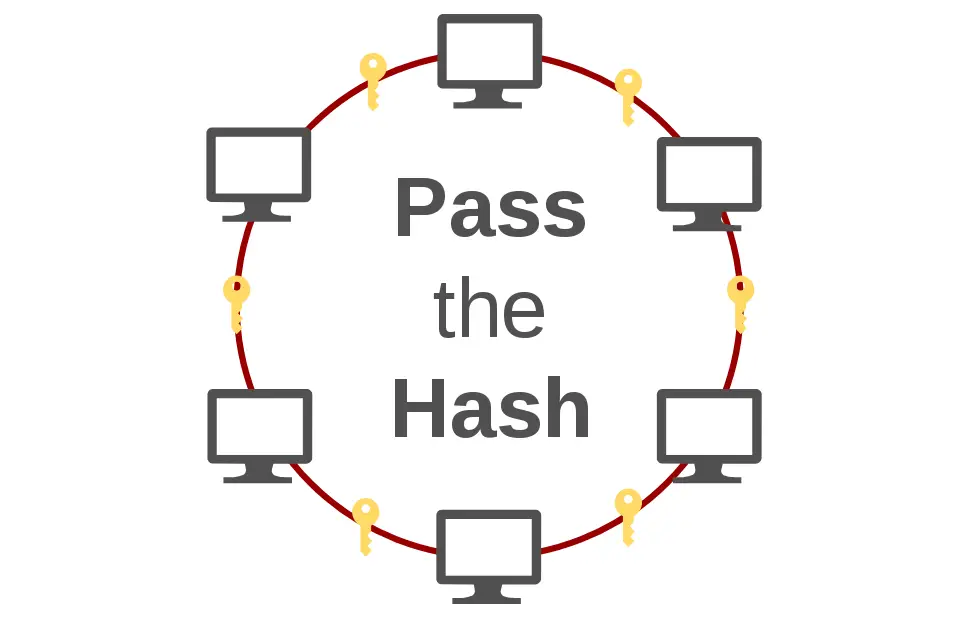

Pass the Hash كل ما تريد معرفته عن

ما هو هجوم Pass the Hash ؟ هي تقنية يقوم من خلالها المخترق بالتقاط شيفرة كلمة المرور ثم تمريرها ببساطة…

أكمل القراءة » -

أمن و حماية البيانات

Professional Hacker و الـ Script Kiddie ما هو الفرق بين

ما هو الفرق بين Professional Hacker و Script Kiddie ؟ الفرق أن الـ Professional Hacker لديه أساسيات علمية وواضحة لكيفية…

أكمل القراءة » -

مقالات

التحقيق الجنائي الرقمي

كيف يكون التحقيق الجنائي الرقمي ؟ في كثير من الأحيان نسمع أن جهات حكومية قامت باقتحام منزل هاكر وإعتقاله و…

أكمل القراءة » -

أمن و حماية البيانات

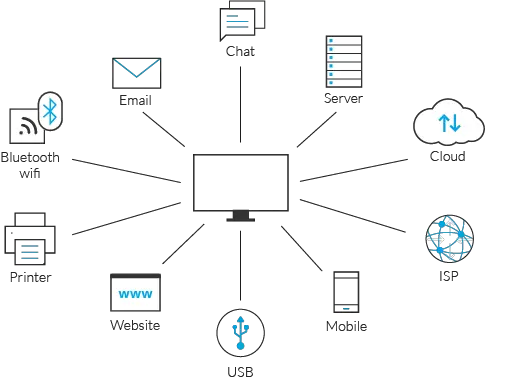

Data Leakage Prevention (DLP) ما هو

ما هو Data Leakage Prevention ؟ Data Leakage Prevention هي اختصار DLP و هي استراتيجية أمنية شاملة للحفاظ على البيانات…

أكمل القراءة » -

أمن و حماية البيانات

SS7 شرح و تعريف ثغرة و بروتوكول

ما هي ثغرة SS7 ؟ تعتبر ثغرة SS7 من أخطر الثغرات في مجال الاتصالات حالياً، ولايوجد طريقة للحماية منها، و…

أكمل القراءة » -

أمن و حماية البيانات

USB Rubber Ducky فـلاشة

ما هي فلاشة USB Rubber Ducky ؟ هي فلاشة تستخدم في عمليات الاختراق حيث أن تصميمها من الخارج يشبه فلاشة…

أكمل القراءة » -

أمن و حماية البيانات

فيروس الحاسوب Computer Virus

فيروس الحاسوب هو نوع من أنواع البرمجيات التخريبية الخارجية، صُنعت عمداً بغرض تغيير خصائص ملفات النظام. تتكاثر الفيروسات من خلال…

أكمل القراءة » -

أمن و حماية البيانات

البرمجيات الخبيثة و أنواعها Malware

مُصطلح “Malware” هو اختصار لكلمتي “Malicious Software” ويشمل هذا المصطلح الكثير من انواع البرمجيات الخبيثة التي تتسبب في العديد من…

أكمل القراءة » -

أمن و حماية البيانات

؟ RootKit ما هو

هي كلمة مكونة من شقين “Root” وهو مصطلح مأخوذ من نظام Linux أي “الجذر” وهو ما يقابل مصطلح ال Admin…

أكمل القراءة »