Port Security شرح وتعريف

تُعدّ “أمن المنافذ” أو Port Security أحد المفاهيم الأساسية في حماية شبكات الحاسوب، ويشير إلى مجموعة من التقنيات والسياسات التي تهدف إلى حماية المنافذ التي تتصل من خلالها الأجهزة المختلفة بالشبكة، وذلك لمنع الوصول غير المصرح به. وفي العصر الرقمي المتطور، تزايدت الحاجة إلى تعزيز أمان الشبكات نتيجة لتنامي تهديدات الأمن السيبراني، حيث أصبح من الضروري استخدام بروتوكولات ووسائل حماية متقدمة لضمان سلامة المعلومات وحمايتها من الاختراق أو السرقة. وفي هذا المقال الشامل والطويل جدًا، سنقوم بتناول موضوع أمن المنافذ بالتفصيل، بدءًا من تعريفه وأهميته، مرورًا بتقنيات الحماية والتهديدات المحتملة، وصولًا إلى الاستراتيجيات المثلى لتطبيقه في الشبكات الكبيرة.

ما هو الـ Port Security ؟

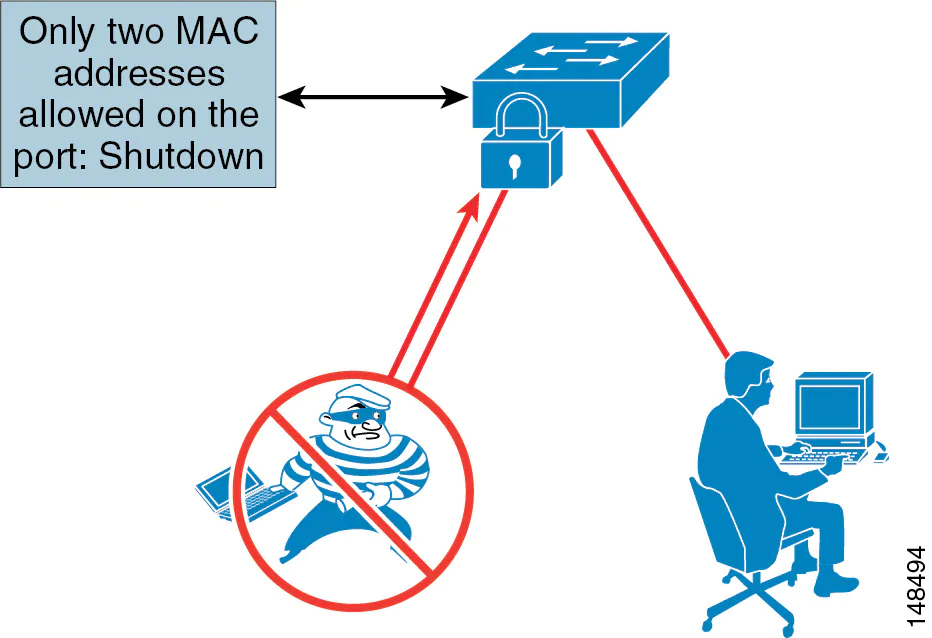

هي خاصيه نقوم بإعدادها على كل “Interface” تهدف لتحديد أجهزة الكمبيوتر التى يُسمح لها بالاتصال من خلال هذا الـ Interface، وتتم العملية عن طريق ربط الـ Interface بالـ Mac Address الخاص بكل جهاز كمبيوتر لديه الصلاحية للدخول إلى الشبكة، وبهذه الطريقة نكون قد منعنا الأجهزة الدخيلة من محاولة الاتصال بالشبكة من خلال شبك الكمبيوتر بأحد مخارج السويتش، كما يمكننا ردع هجوم مايعرف بـ “mac flood” من خلال تحديد عدد الأجهزة المتصلة بالـ Interface.

تعريف أمن المنافذ (Port Security)

يشير أمن المنافذ إلى إدارة وحماية المنافذ الشبكية المتاحة على أجهزة الشبكة، مثل أجهزة التوجيه والمبدلات والسيرفرات وأجهزة الحاسوب الشخصية. كل منفذ يُعتبر بوابة أو قناة يمكن من خلالها إرسال واستقبال البيانات، ومن هنا تنبع الحاجة إلى تأمين هذه المنافذ لضمان أن البيانات المرسلة والمستلمة آمنة من التهديدات الخارجية والداخلية.

يتم تحديد أمن المنافذ عادةً باستخدام إعدادات مخصصة أو برامج خاصة، مثل إعدادات “أمن المنافذ” (Port Security) على المبدلات الشبكية التي تدير الوصول إلى المنافذ المحددة. يمكن تكوين هذه الإعدادات بحيث تسمح فقط بالأجهزة المعروفة أو العناوين المعتمدة، وتحظر أي جهاز غير مصرح له، وبالتالي تحمي الشبكة من الهجمات غير المصرح بها.

أهداف أمن المنافذ

أمن المنافذ له عدة أهداف رئيسية، منها:

- منع الوصول غير المصرح به: يهدف أمن المنافذ إلى حماية المنافذ من الأجهزة أو المستخدمين غير المصرح لهم، مما يقلل من خطر الهجمات والاختراقات.

- تحديد الأجهزة المتصلة: يتم تحديد الأجهزة المسموح لها بالاتصال بالمنافذ بواسطة عناوين MAC (التحكم في الوصول إلى الوسائط) مما يجعل الشبكة أكثر أمانًا.

- إدارة الاتصال بالشبكة: يسمح أمن المنافذ بمراقبة حركة المرور في الشبكة بشكل دقيق، بحيث يمكن اكتشاف وتحليل أي نشاط مشبوه أو غير طبيعي.

- الحفاظ على سلامة البيانات: يساعد أمن المنافذ في الحفاظ على البيانات داخل الشبكة، ويمنع اعتراض البيانات أو العبث بها.

كيف يعمل أمن المنافذ؟

تعمل إعدادات أمن المنافذ عبر تعيين ضوابط على المنافذ المحددة بحيث يمكن للسويتش أو الموجه تقييد الوصول إليها، ومنع غير المصرح لهم من الوصول إليها. يتيح ذلك لمشرفي الشبكة تقييد عدد الأجهزة التي يمكنها الاتصال بمنفذ معين، بل وتحديد عناوين MAC المسموح بها فقط.

آليات عمل أمن المنافذ:

- تحديد الأجهزة بواسطة عناوين MAC: يمكن تكوين المنافذ بحيث لا تستجيب إلا لأجهزة معينة بواسطة عناوين MAC، وعند محاولة أي جهاز غير مصرح به الاتصال، يتم قطع الاتصال.

- عدد الأجهزة المسموح بها: يمكن تقييد عدد الأجهزة التي يمكنها الاتصال بمنفذ معين، مما يجعل الشبكة أكثر أمانًا ويقلل من احتمالية الوصول غير المصرح به.

- الإجراءات المتخذة عند اكتشاف اختراق: يمكن تكوين المنافذ بحيث تتخذ إجراءات معينة عند اكتشاف محاولة دخول غير مصرح بها، مثل تعطيل المنفذ أو إرسال تنبيه إلى المسؤولين.

التهديدات التي تواجه أمن المنافذ

أمن المنافذ يتعرض للعديد من التهديدات التي يمكن أن تشكل خطورة على الشبكة، ومن بين هذه التهديدات:

- التزوير العنواني (MAC Spoofing): يمكن للمهاجمين استخدام برامج تزوير لتقليد عناوين MAC مسموح بها في الشبكة، مما يسمح لهم بالوصول إلى المنافذ المحمية.

- هجمات انتحال الهوية: يحاول المهاجمون انتحال هوية جهاز موثوق به للوصول إلى الشبكة دون إذن.

- الهجمات الموزعة: في هذه الهجمات، يستخدم المهاجمون العديد من الأجهزة للاتصال بالمنافذ المختلفة في الشبكة في محاولة لإغراقها وتعطيلها.

- التهديدات الداخلية: يمكن للأفراد داخل المؤسسة الذين لديهم وصول إلى الشبكة استغلال المنافذ للتلاعب بالبيانات أو سرقتها.

تقنيات تطبيق أمن المنافذ

1. التوثيق المستند إلى عنوان MAC

تعد هذه الطريقة من التقنيات الأساسية في أمن المنافذ، حيث تُحدد المنافذ أجهزة معينة بواسطة عنوان MAC وتمنع الأجهزة الأخرى من الوصول. تُستخدم هذه الطريقة بشكل شائع في المؤسسات التي تحتاج إلى مستوى عالٍ من الأمان.

2. إجراءات التعامل مع تجاوز الأمان (Port Violation Modes)

تُتيح إعدادات أمن المنافذ اتخاذ إجراءات متعددة عند اكتشاف محاولة وصول غير مصرح بها، وتشمل:

- وضع الحظر (Shutdown Mode): يتم تعطيل المنفذ تلقائيًا عند اكتشاف اختراق، مما يمنع المزيد من الوصول.

- وضع التعلم المحظور (Restrict Mode): يستمر المنفذ في العمل ولكن يتم إرسال تنبيه إلى المسؤولين.

- وضع التعلم المقيد (Protect Mode): يُسمح فقط للأجهزة الموثوقة بالاتصال، ويتم تجاهل الأجهزة غير المصرح بها.

3. المراقبة والتحكم بالمرور الشبكي

يمكن استخدام برمجيات وأجهزة مراقبة للشبكة لتتبع الحركة عبر المنافذ المختلفة والتعرف على أي نشاط مشبوه. يعد هذا الإجراء أساسيًا لاكتشاف المحاولات المبكرة للاختراق.

4. التشفير وحماية البيانات المرسلة

التشفير جزء مهم من أمان المنافذ لأنه يضمن أن البيانات المنقولة عبر المنافذ تكون محمية من التجسس والتلاعب.

5. استخدام جدران الحماية والموجهات الذكية

يعمل جدار الحماية مع أمن المنافذ لتوفير حماية إضافية، حيث يتم منع الحركة المشبوهة والمحتملة للهجمات من الوصول إلى الشبكة.

استراتيجيات تعزيز أمن المنافذ في الشبكات الكبيرة

الشبكات الكبيرة مثل شبكات المؤسسات الكبرى تواجه تحديات كبيرة في تأمين المنافذ نظرًا لحجمها وتعقيدها. وتتنوع استراتيجيات تعزيز أمن المنافذ لهذه الشبكات، مثل:

- إجراء التقييمات الأمنية المنتظمة: من خلال تحليل نقاط الضعف وتحديث السياسات الأمنية بشكل دوري.

- تدريب العاملين: حيث يعد الوعي الأمني جزءًا من أمن المنافذ، إذ يمكن للموظفين الذين يتبعون إجراءات الأمان حماية المنافذ بشكل فعال.

- التحديث المستمر للتقنيات: تظل التقنيات الأمنية تتطور، ومن الضروري تحديث أنظمة أمن المنافذ لمواكبة هذه التطورات.

- تطبيق قواعد دخول صارمة: ينبغي السماح فقط للأجهزة والأفراد الموثوق بهم بالوصول إلى المنافذ، سواء باستخدام كلمة مرور، أو بتشفير البيانات.

في حال لو كان عندنا جهاز “HUB”مثلاً، ماذا سوف يحدث في حال محاولة أحد الأشخاص الولوج إلى الشبكة ؟

للـ Port Security ثلاث وضعيات يمكن أن يتخذها في حال تم شبك MAC Address لجهاز كمبيوتر غير مصرح به للدخول إلى الشبكة والحالات هي كالتالي :

◊ أول حاله هي shutdown :

في هذه الحالة سوف يقوم السويتش بإغلاق المنفذ بشكل مباشر وهذه الوضعية تعد الـ Default للـ Port Security.

◊ ثاني حالة هي protect :

في هذه الحالة يقوم السوتش بعمل Drop لكل الترافيك القادم من الـ MAC Address الغير مصرح به مع إبقاء المنفذ مفتوح للأجهزة المصرحة بها.

◊ ثالث حالة هي restrict :

نفس الحالة السابقة، لكن هنا يقوم السويتش بإحصاء كل الباكيت التى قام بعمل drop لها.

طريقة إعداده في غاية السهولة، وتتم عن طريق أمرين فقط وهما :

Cisco’s IOSHide

Switch# conf t

Switch(config)# interface fastethernet 0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport port-security

كما نرى تقوم أولاً بتحديد البورت وبعدها نختار mode access لكي نخبر السويتش أن هذا البورت متصل مع end device أو جهاز كمبيوتر.

عندما نقوم بتقعيل الـ Port Security فالحالة الطبيعية التى يتخذها السويتش هي إغلاق السويتش، بالإضافة للسماح لـ Mac Address واحد كأقصى حد، وبكلام آخر أول Mac Address سوف يتصل على البورت سوف يكون هو الوحيد القادر على الاتصال بالسويتش وهو يفيدنا في موضوع ردع هجوم الـ “Mac Flooding”

في حالة لو أردنا أن نسمح لأكثر من MAC Address الاتصال بالسويتش نكتب الأمر التالي :

Cisco’s IOSHide

Switch(config-if)# switchport port-security maximum 3

وقد سمحت هنا لـ 3 أجهزة بالدخول إلى السويتش من خلال هذا البورت، وفي حال أردت أن تقوم بتحديد MAC Address معين هو الوحيد الذي يستطيع الدخول إلى السويتش أقوم بكتابة الأمر التالي :

Cisco’s IOSHide

Switch(config-if)# switchport port-security mac-address 00-11-22-33-44-55-66

ولو وجدت أن هذا الموضوع مرهِق وطويل جداً تستطيع أن تضع مكان كل MAC Address كلمة Sticky وهي تخبر السويتش بتسجيل الـ MAC Address المتصل حالياً على البورت كـ Static Mac Address، وصيغة الأمر تكون :

Cisco’s IOSHide

Switch(config-if)# switchport port-security mac-address mac-address sticky

وأخيراً لتغيير ردة الفعل التى سوف يأخذها السويتش في حال تم حدوث أي تجاوز نكتب الأمر التالي :

Cisco’s IOSHide

Switch(config-if)# switchport port-security mac-address violation ?

ونختار أحد الخيارات الثلاث الموضحة في الجدول السابق shutdown ,protect , restrict، ولاستعراض حالة البورتات على السويتش نقوم بكتابة الأمر التالي :

Cisco’s IOSHide

Switch#show port-security address

الأمر التالي لأستعراض كل التفاصيل حول Interface معين :

Cisco’s IOSHide

Switch#show port-security interface fastethernet 0/1