Penetration Test تخصص اختبار الاختراق

ما هو تخصص اختبار الاختراق Penetration Test ؟

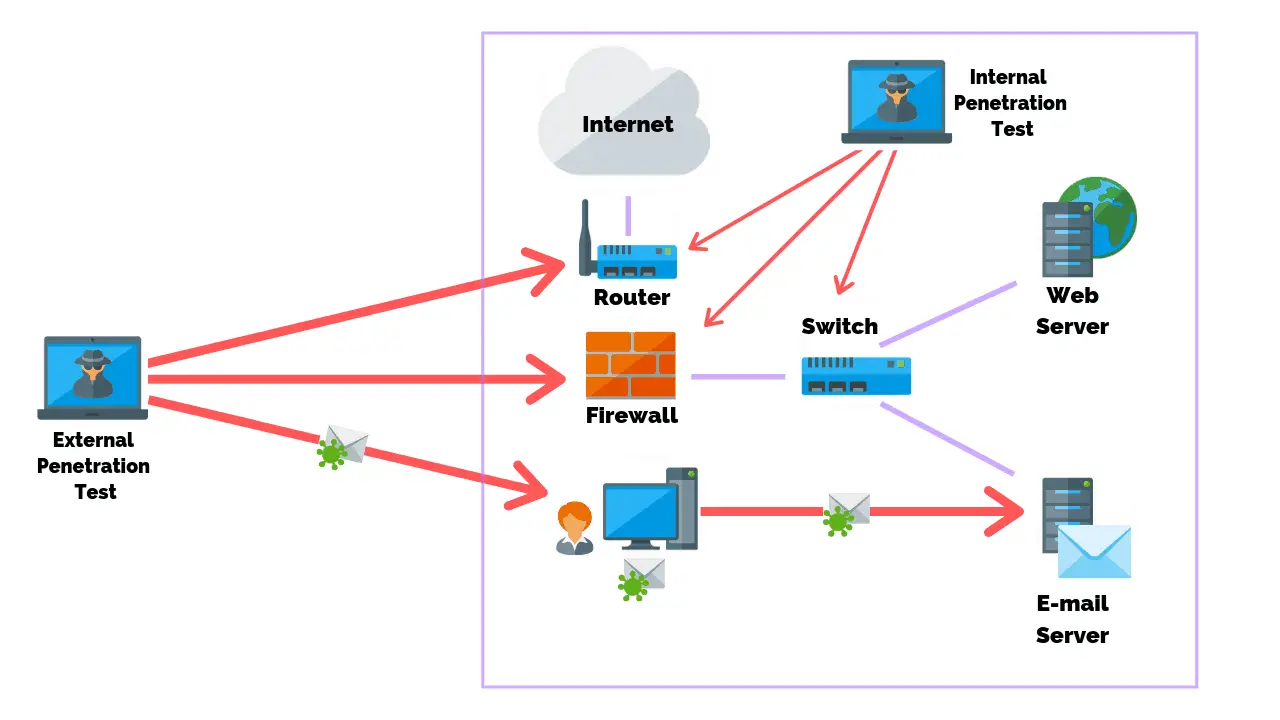

اختبار الاختراق أو اختبار القلم ، هو محاولة لتقييم أمان البنية التحتية لتكنولوجيا المعلومات من خلال المحاولة بنقاط الأمان لاستغلال نقاط الضعف.

و قد توجد نقاط الضعف هذه في أنظمة التشغيل والخدمات وعيوب التطبيقات أو التكوينات غير الصحيحة أو سلوك المستخدم النهائي المحفوف بالمخاطر.

هذه التقييمات مفيدة أيضًا في التحقق من فعالية الآليات الدفاعية ، فضلاً عن التزام المستخدم النهائي بالسياسات الأمنية.

يتم إجراء اختبار الاختراق عادةً باستخدام تقنيات يدوية أو آلية لتسوية الخوادم ونقاط النهاية وتطبيقات الويب والشبكات اللاسلكية وأجهزة الشبكة والأجهزة المحمولة وغيرها من نقاط التعرض المحتملة بشكل منهجي.

بمجرد استغلال الثغرات الأمنية بنجاح في نظام معين ، قد يحاول المختبرين استخدام النظام المخترق لإطلاق عمليات استغلال لاحقة على موارد داخلية أخرى ، وتحديداً من خلال محاولة تحقيق مستويات أعلى من التصريح الأمني ووصول أعمق إلى الأصول والمعلومات الإلكترونية عبر تصعيد الامتيازات .

عادةً ما يتم تجميع المعلومات حول أي ثغرات أمنية تم استغلالها بنجاح من خلال اختبار الاختراق وتقديمها إلى مديري أنظمة تكنولوجيا المعلومات والشبكات لمساعدة هؤلاء المهنيين على التوصل إلى استنتاجات استراتيجية وتحديد أولويات جهود الإصلاح ذات الصلة.

عادةً ما يتم تجميع المعلومات حول أي ثغرات أمنية تم استغلالها بنجاح من خلال اختبار الاختراق وتقديمها إلى مديري أنظمة تكنولوجيا المعلومات والشبكات لمساعدة هؤلاء المهنيين على التوصل إلى استنتاجات استراتيجية وتحديد أولويات جهود الإصلاح ذات الصلة.

الغرض الأساسي من اختبار الاختراق هو قياس جدوى الأنظمة أو تسوية المستخدم النهائي وتقييم أي عواقب ذات صلة قد تحدث مثل هذه الحوادث على الموارد أو العمليات المعنية.

قد يكون من المفيد التفكير في اختبار الاختراق على أنه محاولة لمعرفة ما إذا كان بإمكان شخص ما اقتحام منزلك عن طريق القيام بذلك بنفسك.

يقوم مختبرو الاختراق ، المعروفون أيضًا باسم المتسللين الأخلاقيين ، بتقييم أمان البنى التحتية لتكنولوجيا المعلومات باستخدام بيئة خاضعة للرقابة لمهاجمة نقاط الضعف وتحديدها واستغلالها بأمان.

بدلاً من التحقق من النوافذ والأبواب ، يقومون باختبار الخوادم والشبكات وتطبيقات الويب والأجهزة المحمولة ونقاط الدخول المحتملة الأخرى للعثور على نقاط الضعف.

لماذا وُجِد تخصص اختبار الاختراق ؟

-

اكتشاف نقاط ضعف صغيرة يتم استغلالها بتسلسل معين ينتج عنها نقاط ضعف خطيرة.

-

الاثبات بالأدلة للاستثمار في مجال أمن المعلومات، سواء في الكوادر أو المنتجات.

-

معرفة إمكانية حماية الشبكة على تحديد هجوم والرد عليه.

ما هي النقاط المهمة التي ينبغي أن يتبعها مختبر الاختراق ؟

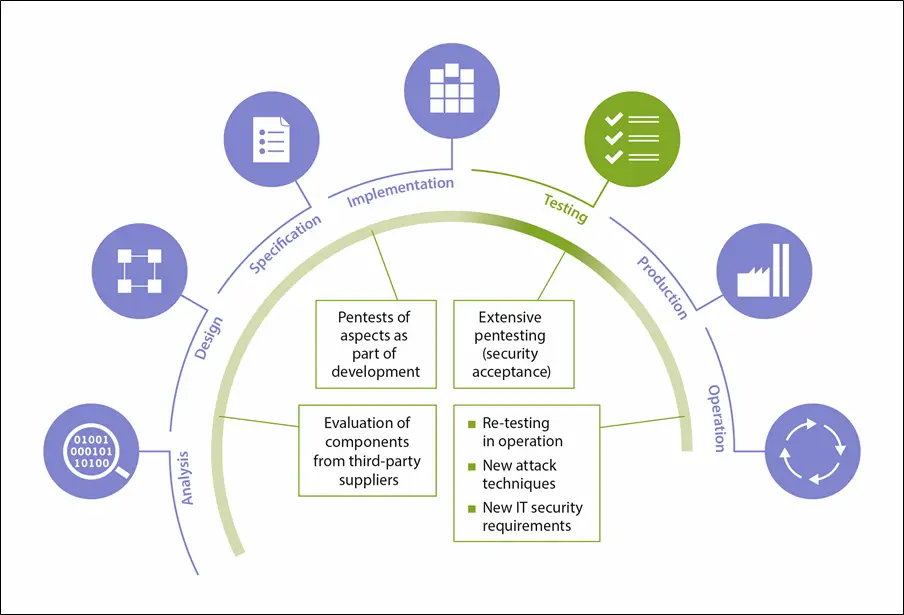

جمع البيانات :

وهذه الخطوة الأولى في اختبار الاختراق وهنا يتم جمع بيانات الجهة أو الشخص المراد اختباره، ولا نستهون بأي معلومة تخص الشخص أو النظام؛ بالنسبة للأنظمة يجب معرفة البنية التحتية للنظام والـ IP والشفرة المصدرية.. إلخ.

الفحص :

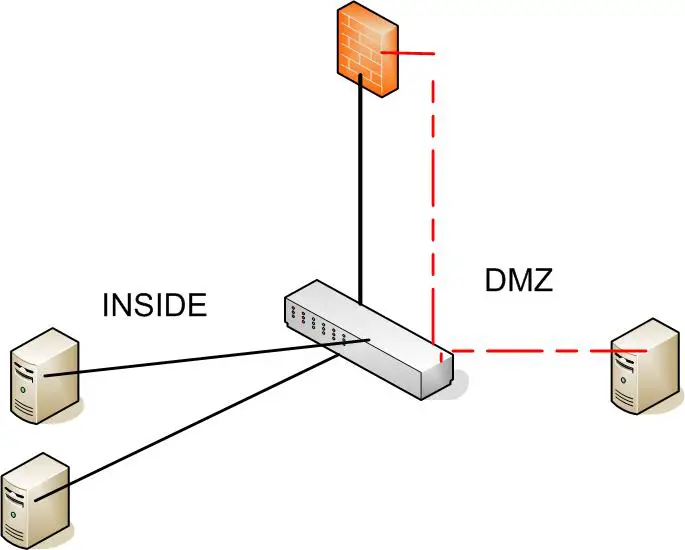

وتعتبر المرحلة المتقدمة من جمع البيانات، هنا يتم فحص الشبكة لشركة معينة، من حيث عدد الأجهزة، وهل يوجد “Anti Virus” على هذه الأجهزة؟ وحتى الأنظمة التي يتم استخدامها، والمنافذ (Ports) المفتوحة في هذه الشبكة.

الحصول على الصلاحيات والاحتفاظ بها :

يتم الحصول على الصلاحيات بعدة طرق ومن خلال عدد من الأدوات تستطيع التحكم عن بعد للجهاز أو النظام المراد اختباره، الأهم من ذلك هو الحفاظ على الصلاحيات مثل التلاعب في ملف “الــباك دور _ Back Door” حتى لا يتم كشفه من قِبل مكافحات البرامج الخبيثة.

مرحلة حذف الآثار :

وهنا نقوم بحذف جميع الآثار التي قد تم تسجيلها في الجهاز المراد اختبار الاختراق عليه، ومنها حذف ملف الــ “logs” لجدار الحماية، سواء كان الجدار الأساسي في الـ Windows أو كان مثبت أيضاً، ويتم في هذه المرحلة استخدام عدة أدوات لحذف الآثار بشكل كامل.

مرحلة كتاب التقارير :

وهذا كي يتم تقديمها لمن طلب عملية اختبار الاختراق لشركته أو أجهزته الخاصة، حيث يتم كتابة تقرير بطرق الاختراق التي تمت، وكيف حدث ذلك، ونقاط الضعف الموجودة في الأنظمة وكيف يتم حل هذه المشاكل، وأيضاً كتابة توصية باستخدام برنامج معين أو تحديث النظام والبرامج.