عنوان الماك (MAC Address) : شرح موسع عنه

مقدمة

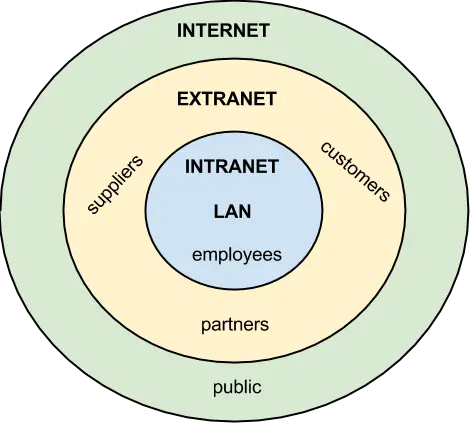

يُعتبَر عنوان الماك (MAC Address) من أكثر المفاهيم المحورية في عالم الشبكات والاتصالات الرقمية. فهو يمثل هوية فريدة للأجهزة المتصلة بشبكات الحاسوب على مستوى طبقة ربط البيانات (Data Link Layer) في نموذج الربط البيني للأنظمة المفتوحة (OSI Model). هذه الهوية تُستخدَم في توجيه حزم البيانات ضمن الشبكة المحلية والتعرّف على الأجهزة، مما يمكّن الموجّهات والمبدّلات والأجهزة الأخرى من تحديد وُجهة البيانات بدقة ومنع التصادمات أو الخلط بين الحِزَم.

يرتبط عنوان الماك ارتباطًا وثيقًا بالبروتوكولات المختلفة داخل الشبكات، وأهمها بروتوكول التحكم بالنفاذ للوسط (Media Access Control Protocol) الذي يستمد منه عنوان الماك اسمه. ورغم أنّ العنوان غالبًا ما يكون ثابتًا ومضمّنًا في عتاد بطاقة الشبكة عند تصنيعها، إلا أنّه يمكن تغييره برمجيًا في بعض الحالات لأغراض محددة، مثل الاختبارات الأمنية أو ضمان الخصوصية. ومع تطوّر تقنيات الاتصالات وظهور شبكات لاسلكية وشبكات واسعة النطاق، ظلت عناوين الماك حجر الأساس في التعرف على الأجهزة والإدارة المتقدمة للشبكة.

في هذا المقال، سيتم تقديم عرض مفصّل موسّع جدًا لمفهوم عنوان الماك، وطرق عمله، وتاريخه، وآلية توزيعه، وفوائده وأهميته في البنية التحتية للشبكات، مع التطرق لأساليب تخصيصه واستخدامه في مجالات متنوعة تشمل الأمن السيبراني والخصوصية والإدارة المركزية للأجهزة. سيركّز هذا المحتوى أيضًا على جوانب تقنية معمّقة مثل دور عنوان الماك في معايير الشبكات المحلية (LAN) والشبكات اللاسلكية (WLAN)، إضافة إلى استعراض بروتوكولات التحكّم بالرزم التي توظّف عنوان الماك لأداء مهمات محددة. وسنختتم المقال بمجموعة من المصادر والمراجع للباحثين والمهتمين للتوسّع أكثر في دراسة هذا المفهوم المحوري في عالم الشبكات.

أصل التسمية وتطور المصطلح

يرتبط مصطلح عنوان الماك (MAC Address) بمفهوم التحكم بالنفاذ للوسط (Media Access Control) ضمن بروتوكولات IEEE 802 التي تشمل الشبكات السلكية (Ethernet) واللاسلكية (Wi-Fi). تُخصّص هذه البروتوكولات جانبًا تقنيًا مهمًا لضبط كيفية إرسال واستقبال البيانات على الوسط الناقل؛ سواء كان هذا الوسط سلكًا نحاسيًا، أو كابلًا ضوئيًا، أو موجات لاسلكية. تطوّر هذا المصطلح عبر عقود من الزمن، وبدأ الاهتمام به في إطار Ethernet في سبعينيات القرن العشرين، عندما أراد الباحثون تنظيم حركة البيانات على شبكة محلية (LAN) ضمن بنية مادية واحدة.

في ذاك الوقت كانت شبكات الحاسوب محدودة الانتشار، لكن مع تنامي عدد الأجهزة والشركات المصنعة، برزت الحاجة إلى آلية تعريف فريدة تميّز كل بطاقة شبكة. ومن هنا ظهرت فكرة العنوان المادي (Physical Address) أو العنوان الفريد (Unique Address) الذي صاغت معاييره لجنة IEEE. ومع مرور الزمن وترسيخ نموذج OSI، صار هذا العنوان يُعرف باسم عنوان الماك، تمييزًا له عن بقية العناوين على الطبقات الأخرى (مثل عناوين IP على طبقة الشبكة).

اليوم، تُعدّ عناوين الماك عنصرًا رئيسيًا في مختلف أنواع الشبكات، بدءًا من الإيثرنت التقليدي داخل المؤسسات والشركات والمنازل، إلى شبكات الواي فاي التي تغطي أماكن واسعة. يساعد هذا العنوان في التعرّف على كل جهاز فردي في الشبكة، سواء كان حاسوبًا شخصيًا، أو هاتفًا ذكيًا، أو طابعة، أو حتى أجهزة ذكية مثل أجهزة الاستشعار والمتحكمات الصناعية.

طبيعة عنوان الماك

التعريف الهيكلي

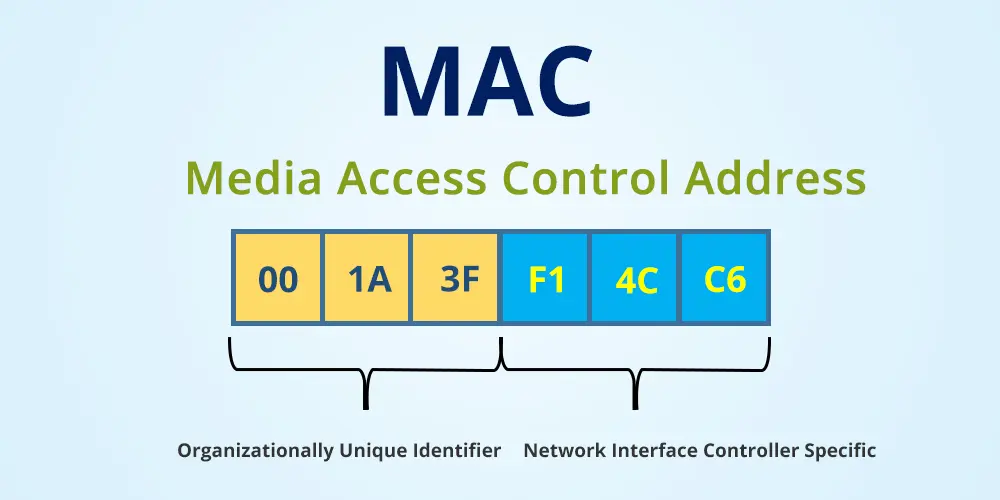

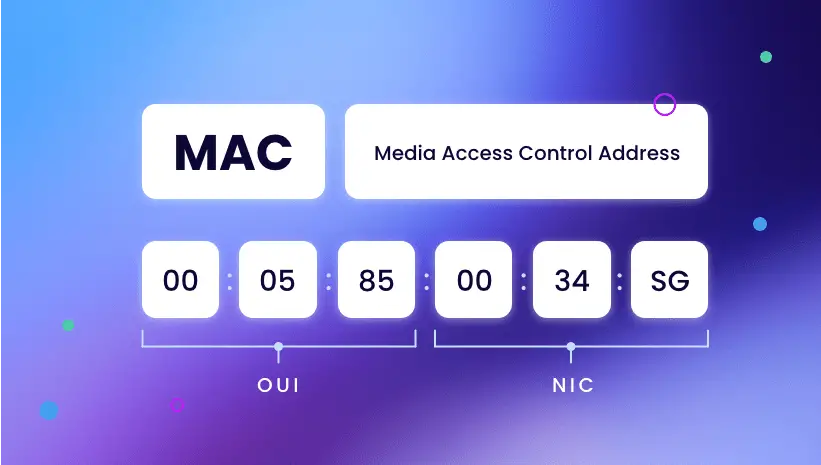

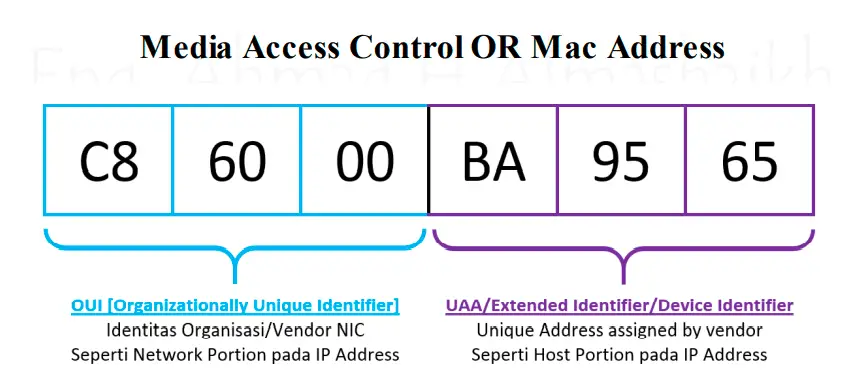

عنوان الماك هو سلسلة من ست خانات (Octets) مكتوبة بالنظام الست عشري (Hexadecimal). عادة ما يُعبَّر عن كل خانة بزوج من الأرقام أو الحروف (مثل: 00:1A:2B:3C:4D:5E). يبلغ طول عنوان الماك القياسي 48 بتًا، لكن هناك أيضًا صيغة أطول تُعرف باسم EUI-64 بطول 64 بتًا تُستخدم في بعض التطبيقات الخاصة، مثل IPv6 عند استخدام واجهات معينة. ومع ذلك، يظل شكل الـ48 بت الأكثر شيوعًا وانتشارًا في العالم.

تقسَّم هذه الخانات عادةً إلى قسمين أساسيين:

- مُعرِّف الشركة المصنّعة (OUI – Organizationally Unique Identifier): أول 24 بت (أي الثلاث خانات الأولى بالنظام الست عشري) تخص الشركة المصنّعة لبطاقة الشبكة؛ على سبيل المثال 00:1A:2B ربما تكون تابعة لشركة ما.

- الجزء الخاص بالجهاز (Device Identifier): آخر 24 بت (أي الثلاث خانات الأخيرة)، وهو يُعبّر عن الرقم التسلسلي لبطاقة الشبكة داخل نطاق تلك الشركة.

هذا التقسيم يساعد في تحقيق الفريدة على مستوى العالم، بحيث لا يتكرر عنوان ماك واحد لجهازين مختلفين تحت نفس الشركة (إلا في حالات نادرة جدًا أو وجود أخطاء تصنيع). ومن الجدير بالذكر أن بعض الحروف الأبجدية في النظام الست عشري (A-F) قد تشير إلى أقسام مختلفة من OUI بين الشركات المصنّعة.

التسمية وفق بروتوكول IEEE 802

تخضع عناوين الماك للمواصفات القياسية الصادرة عن IEEE 802. تحدد IEEE نطاق العناوين المسموح بها، وطريقة تخصيص المعرّف الفريد للمؤسسة (OUI) لكل شركة. بالتالي يُصبح بالإمكان معرفة الشركة المصنعة لبطاقة الشبكة بمجرد الاطلاع على الأجزاء الثلاثة الأولى من عنوان الماك. على سبيل المثال، إذا وجدت أنّ عنوان الماك يبدأ بـ 00:1B:44، فقد تستطيع بسهولة معرفة أنّ الشركة المُصنّعة هي شركة D-Link أو Cisco أو غيرها، بناءً على معلومات OUI المسجّلة في قواعد البيانات الخاصة بـIEEE.

من ناحية أخرى، أشارت مواصفات IEEE لاحقًا إلى إمكانية ضبط بعض البِتّات في العنوان للإشارة إلى أن العنوان مُبدّل برمجيًا أو أنه عنوان موجه لعدة مستخدمين على النطاق (مثل الـBroadcast). لذا ستجد أنّ هناك بَتًّا محددًا يُعرف بـUniversal/Local bit يُستخدم للتمييز بين العنوان المُعيَّن عالميًا (Globally Administered Address) والعنوان المُعيَّن محليًا (Locally Administered Address) الذي قد يقوم مدير الشبكة بضبطه يدويًا لأغراض معيّنة.

آلية تخصيص عناوين الماك (OUI)

دور معهد مهندسي الكهرباء والإلكترونيات (IEEE)

يتولى معهد مهندسي الكهرباء والإلكترونيات (IEEE) عملية إدارة وتنسيق تخصيص القيم الخاصة بـOUI. عندما ترغب شركة في تصنيع بطاقات شبكة أو أجهزة اتصال تمتلك عناوين ماك فريدة، فإنّ عليها شراء نطاق محدد من العناوين لدى IEEE. هذا النطاق يُعرف بمُعرّف الشركة المصنّعة (OUI)، وعادة ما يكون 24 بتًا. ثم تُمنَح تلك الشركة الحق في استخدام هذا الجزء الأول في بطاقاتها المختلفة، وتُكمل بقية الـ24 بت لتكوين ما مجموعه 48 بتًا في العنوان.

التنوع في عناوين الماك

هناك مليارات العناوين المتاحة لكل شركة ضمن الـ24 بت النهائية. فإذا كان الـ24 بت يسمح بتوليد حوالي 16,777,216 عنوانًا فريدًا (224)، فإنّ ذلك يتيح هامشًا واسعًا لمعظم الشركات المنتجة للأجهزة. ومع تزايد عدد الشركات المصنّعة، يتمّ إصدار المزيد من نطاقات OUI، الأمر الذي جعل تراكم العناوين عالميًا ضخمًا ومستمر التوسّع.

في المقابل، يوجد نظام بديل يُعرَف باسم EUI-64، يرفع طول العنوان إلى 64 بت، مما يسمح بعدد مهول من العناوين الفريدة. ويعد هذا النظام مفيدًا في سياقات إنترنت الأشياء (IoT) والأجهزة الذكية المستقبلية التي يتوقع أن تصل أعدادها إلى مليارات متعددة.

خصائص عنوان الماك ووظائفه

الدور في طبقة ربط البيانات (Data Link Layer)

وفق نموذج OSI المكون من سبع طبقات، ينتمي عنوان الماك إلى الطبقة الثانية التي تُدعى طبقة ربط البيانات. تلعب هذه الطبقة دورًا مهمًا في تنظيم تبادل الحِزَم (Frames) على الوسيط المادي (كالأسلاك أو الأثير اللاسلكي). يقوم عنوان الماك بتحديد المرسل والمستقبل داخل تلك الشبكة المحلية.

على سبيل المثال، عندما يرغب جهاز في إرسال بيانات إلى جهاز آخر داخل نفس الشبكة المحلية (LAN)، فإنه يستخدم عنوان الماك للجهاز الهدف لضمان وصول البيانات إلى المستقبل المقصود. كما يقوم المبدّل (Switch) في الشبكة بمعرفة المنافذ (Ports) المتصلة بالأجهزة عبر عناوين الماك؛ بحيث يُوجّه الإطارات الواردة إلى المنفذ الصحيح بدلًا من بثها إلى جميع المنافذ.

التفريق بين طبقة ربط البيانات وطبقة الشبكة

قد يختلط الأمر على بعض المبتدئين بين عنوان الماك (وهو عنوان مادي ثابت أو شبه ثابت) وعنوان IP (وهو عنوان منطقي قابل للتغيير). يكمُن الفارق الجوهري في أن عنوان الماك يعمل على مستوى الربط المادي (Data Link)، بينما يعمل عنوان IP على مستوى طبقة الشبكة (Network Layer). ففي نموذج TCP/IP المكوّن من أربع طبقات، يُدرَج عنوان الماك ضمن طبقة Network Access أو ما يعادلها.

أما فيما يخص عملية التواصل عبر الإنترنت مثلًا، فإنّ الجهاز يملك عنوان IP عامًا أو خاصًا، ولكن داخل الشبكة المحلية يستند التواصل على عناوين الماك لتمرير الحِزَم بين الأجهزة أو الموجّهات.

التبديل (Switching) وفلترة العناوين

في الشبكات المعاصرة يعتمد عمل المبدّلات (Switches) على مفهوم يُعرف بـMAC Address Table أو CAM Table. تُخزّن هذه الجدول أسماء عناوين الماك التي تم التعرّف عليها من خلال حِزَم البيانات التي تصل إلى المبدّل، مع ربط كل عنوان بالمنفذ الذي قدمت منه الحِزمة. بهذه الطريقة، يستطيع المبدّل توجيه الحِزَم المستقبلية إلى المنفذ الصحيح فقط، مما يقلل الازدحام ويحسّن الأداء.

إذا لم يسبق للمبدّل أن عرف عنوان الماك الهدف، يقوم ببث الحِزمة إلى جميع المنافذ (عدا المنفذ الذي استقبل منه الحِزمة) بحثًا عن ذلك العنوان. حالما يستقبل الجهاز المنشود الحزمة ويردّ على المبدّل، يقوم الأخير بإضافة العنوان والمنفذ المرتبط في جدول الـMAC Address. وهكذا تتعلم الشبكة عن أماكن الأجهزة الديناميكية بمرور الوقت.

أهمية عنوان الماك في الأمن السيبراني

فلترة عناوين الماك (MAC Filtering)

تستخدم بعض مؤسسات الشبكات آلية تُسمّى فلترة عناوين الماك كطبقة حماية إضافية. الفكرة قائمة على حصر الوصول إلى الشبكة بأجهزة تملك عناوين ماك محددة ومدرجة في قائمة بيضاء (Whitelist)، أو منع أجهزة معيّنة مدرجة في قائمة سوداء (Blacklist) من الوصول. رغم أنّ هذه التقنية قد توفر مستوى ابتدائيًا من الأمن، إلا أنها ليست منيعة تمامًا، لأن تغيير عنوان الماك برمجيًا قد يلتف على هذه الحماية.

مع ذلك، لا تزال فلترة عناوين الماك مفيدة في سيناريوهات معيّنة، مثل الشبكات المنزلية أو المكتبية المحدودة حيث يمكن لمدير الشبكة تحديد الجهاز المسموح له بالاتصال.

انتحال عنوان الماك (MAC Spoofing)

يُقصَد بالانتحال أو التزييف في سياق عناوين الماك قيام شخص ما بتغيير عنوان الماك الخاص بجهازه ليطابق عنوان جهاز آخر أو ليكون عنوانًا وهميًا. قد يُستخدم هذا الأسلوب لاختراق الشبكات التي تعتمد على فلترة الماك، أو للتخفي وتجاوز آليات التتبع. تُعدّ هذه العملية بسيطة نسبيًا على أنظمة التشغيل الشائعة، إذ يمكن استخدام أوامر أو برامج معينة لتغيير العنوان ظاهريًا في النظام دون تغيير العنوان الفعلي المحفوظ في العتاد.

ومن زاوية أمنية، يشكل انتحال الماك تحديًا للمؤسسات التي تعتمد بشكل كبير على عنوان الماك لتحديد هوية الأجهزة. لذا تُستخدم تقنيات أخرى إلى جانب عنوان الماك، مثل المصادقة القوية باستخدام الشهادات الرقمية أو مفاتيح التشفير، لضمان أمن أفضل.

طرق اكتشاف عنوان الماك في أنظمة التشغيل

أنظمة ويندوز (Windows)

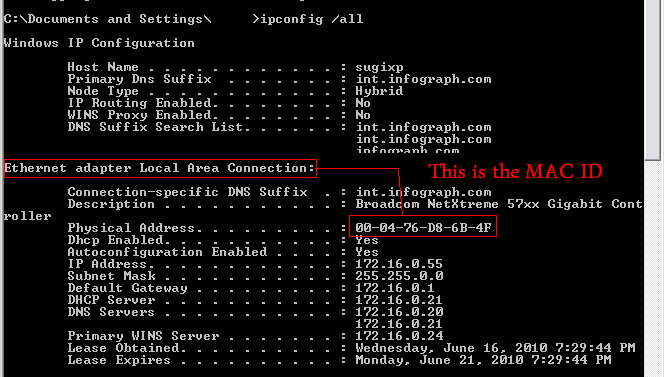

في نظام ويندوز يمكن للمستخدمين الحصول على عنوان الماك الخاص ببطاقة الشبكة بسهولة من خلال موجّه الأوامر (Command Prompt) بواسطة الأمر:

ipconfig /all

سيُظهِر هذا الأمر قائمة بواجهات الشبكات المختلفة (Ethernet, Wi-Fi, Bluetooth, …)، وبجانب كل واجهة هناك بند يُسمّى Physical Address أو MAC Address. كما يمكن الحصول على هذه المعلومات عبر واجهة المستخدم الرسومية من خلال الإعدادات الخاصة ببطاقة الشبكة.

أنظمة لينكس (Linux)

في أغلب توزيعات لينكس يمكن استخدام الأمر الشائع:

ifconfig

أو في الإصدارات الأحدث حيث يتم الاستعاضة بأمر:

ip addr show

ستظهر لك المعلومات التفصيلية للواجهة، بما في ذلك الحقل الخاص بـlink/ether الذي يعرض عنوان الماك. ويمكن أيضًا تحرير ملف إعداد الشبكات أو استخدام أوامر خاصة لتغيير عنوان الماك مؤقتًا.

أنظمة ماك أو إس (macOS)

على أجهزة ماك، يُمكن استخدام تطبيق Terminal وكتابة:

ifconfig en0

حيث en0 هي واجهة الشبكة الافتراضية على الأجهزة الحديثة. سترى في السطر الثاني تقريبًا عنوان الماك تحت بند ether. كما يمكن التوجّه إلى تفضيلات النظام (System Preferences) واختيار الشبكة (Network)، ثم اختيار الواجهة المطلوبة والضغط على Advanced لعرض التفاصيل.

التطبيقات العملية لعناوين الماك

إدارة الشبكات الكبيرة

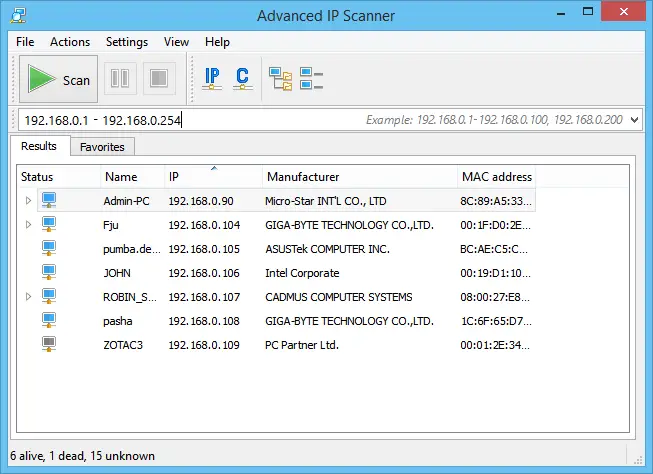

في المؤسسات والشركات الضخمة، تُعدّ عناوين الماك من الأدوات الأساسية لضبط وإدارة الشبكة بشكل دقيق. فبمجرّد توافر قاعدة بيانات لعناوين الماك المرتبطة بالموظفين والأجهزة، يمكن مراقبة حركة البيانات، وموقع كل جهاز، واحتمالات التعارض بين العناوين (إن وجدت). تُستخدم هذه المعلومة في مراقبة أداء الشبكة، وتخصيص عناوين IP ديناميكية عبر خادم DHCP، وحتى تحديد مواقع الأجهزة ماديًا في بعض التقنيات المتطورة.

تقنية ARP (Address Resolution Protocol)

يعمل بروتوكول ARP على الربط بين عناوين IP وعناوين الماك داخل الشبكة المحلية. عندما يُريد جهاز إرسال حزمة إلى عنوان IP معيّن داخل نفس الشبكة، فإنه يتساءل: “ما هو عنوان الماك الموافق لهذا العنوان؟”. يرسل الجهاز رسالة ARP استقصائية (Broadcast) تحتوي على عنوان IP المُستهدَف، ويجيب الجهاز الذي يملك ذلك العنوان IP برقم الماك الخاص به. ومن ثم يُخزّن الجهاز المرسِل هذا الزوج (عنوان IP، عنوان MAC) في ذاكرة تُدعى ARP Cache لسرعة الوصول في المرّات القادمة.

تُعتبر هذه العملية أساسية في جميع الشبكات المحلية تقريبًا، سواء كانت سلكية أو لاسلكية. وبناءً عليه، فإنّ عنوان الماك يؤدي دورًا محوريًا في إطار العمل الداخلي للشبكة، حتى إن لم يلحظه المستخدمون أو يفكروا فيه بصورة مباشرة.

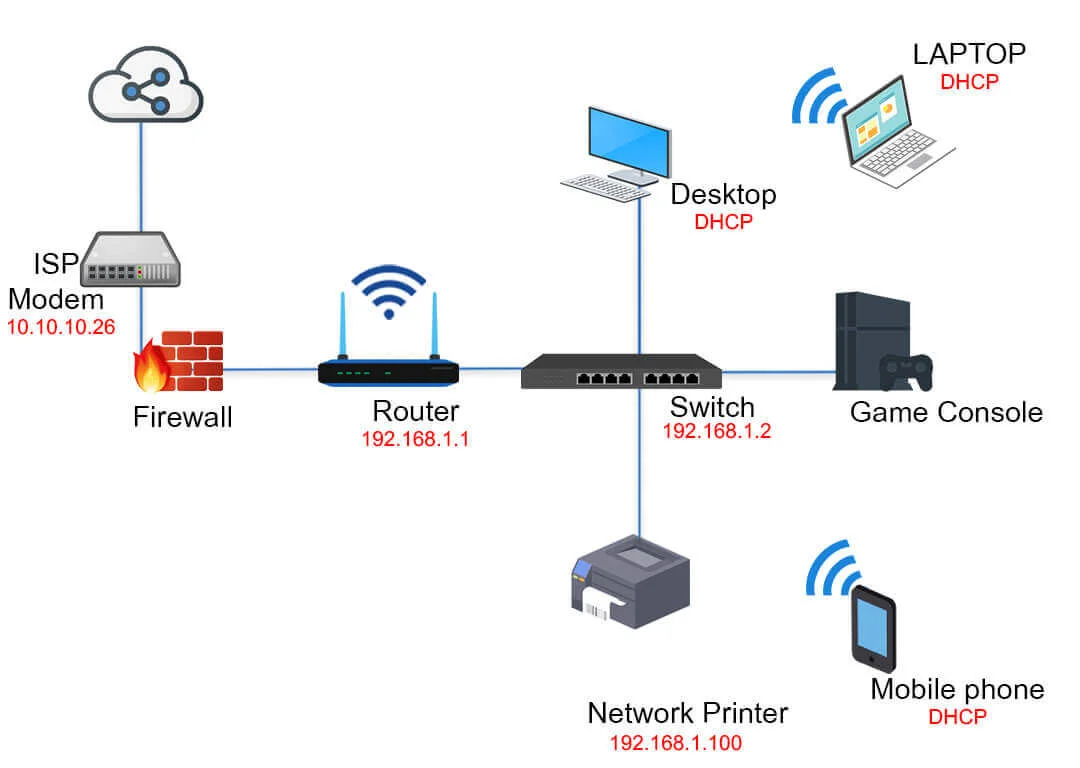

بروتوكول DHCP

يعدّ DHCP (Dynamic Host Configuration Protocol) الوسيلة الأكثر شيوعًا في الشبكات لمنح الأجهزة عناوين IP بشكل تلقائي. يعتمد هذا البروتوكول أيضًا على عنوان الماك في إنشاء قاعدة بيانات تُعرّف كل جهاز سبق أن طلب عنوان IP. ويمكن لمسؤولي الشبكة تكوين خادم DHCP بحيث يمنح عناوين IP ثابتة بناءً على عنوان الماك؛ أي لو وصل جهاز بعنوان ماك معين، يحصل دائمًا على نفس عنوان IP.

هذا مفيد في بعض السيناريوهات التي تتطلب تحديد هوية الجهاز بناءً على عنوان الماك، مثل الطابعات أو الخوادم التي يجب أن تحتفظ بعنوان IP ثابت لضمان سهولة الوصول إليها.

الأجهزة المحمولة والهواتف الذكية

لا تقتصر أهمية الماك على أجهزة الحواسيب المكتبية والمحمولة، بل تشمل أيضًا الهواتف الذكية والأجهزة اللوحية التي تملك واجهات اتصال مثل Wi-Fi وBluetooth. لكل واجهة اتصال منها عنوان ماك مختلف، إذ قد يمتلك الهاتف الذكي الواحد أكثر من عنوان ماك: واحد لشبكة الواي فاي، وآخر للبلوتوث، وربما ثالث لتقنية NFC.

يتحكم نظام التشغيل عادة في طريقة إدارة كل عنوان من هذه العناوين، وقد يوفّر أدوات خصوصية تسمح بتغييرها أو إخفائها في بعض الحالات، مثل الأنظمة التي تسمح باستخدام “Private MAC Address” في شبكات الواي فاي العامة.

تغيير عنوان الماك (MAC Address Spoofing) للأغراض المشروعة

اختبارات الاختراق (Penetration Testing)

في سياقات الأمن السيبراني، قد يحتاج خبراء الاختبار إلى تغيير عنوان الماك بهدف فحص قدرة الشبكة على الصمود أمام محاولات التسلل. فمثلًا، قد يقوم خبير الحماية بتجاوز فلترة الماك أو محاكاة جهاز معيّن لمعرفة نقاط الضعف في البنية التحتية. يُسمّح بهذه الممارسات عادة في إطار مهني وقانوني مُحدَّد، بناءً على تفويض صاحب الشبكة.

الخصوصية والهوية الرقمية

هناك حالات شخصية يرغب فيها المستخدم بالحفاظ على خصوصيته عند الاتصال بشبكة عامة، إذ قد تُستخدَم عناوين الماك لتعقبه أو ربطه بسجل استخدام محدد. في هذه الحالة، يلجأ بعض الأفراد إلى تغيير عنوان الماك مؤقتًا أثناء الاتصال بالنقاط الساخنة (Hotspots) في المقاهي أو الأماكن العامة. ورغم أنّ هذه الممارسة قد تكون مفهومة لحماية الخصوصية، إلا أنها تُعدّ انتهاكًا لقواعد بعض الشبكات.

مشاكل شائعة تتعلق بعناوين الماك

التعارض في عنوان الماك

يفترض أن يكون عنوان الماك فريدًا عالميًا، ولكن في بعض الحالات النادرة قد يحدث تعارض. يمكن أن يحصل ذلك بسبب سوء تصنيع بطاقات الشبكة، أو عندما يقوم مديرو الشبكة بتعيين نفس العنوان يدويًا لجهازين دون قصد. يؤدي هذا إلى حدوث مشاكل في توجيه الحِزَم، لأن المبدّل قد يرسل البيانات إلى الجهاز الخطأ. وعادة تُحلّ المشكلة بتغيير العنوان يدويًا على أحد الجهازين.

انتهاء صلاحية جدول الـMAC Address

تحافظ المبدّلات (Switches) على جدول يربط عناوين الماك بالمنافذ، لكنّ لهذا الجدول زمنًا معيّنًا للانتهاء (Ageing Time). إذا لم يتواصل جهاز ما لفترة طويلة، قد ينسى المبدّل عنوانه وينتقل مجددًا لمرحلة البثّ (Broadcast) للعثور على الجهاز. في شبكات عالية الحمل قد يؤدي هذا لمشاكل في الأداء، لذا ينبغي ضبط فترة الاحتفاظ (Aging) بصورة مناسبة.

صعوبة في التتبع الدقيق

على الرغم من أهمية عنوان الماك كمعرّف فريد، إلا أنّ التزايد في عدد الأجهزة وتوفر أدوات تغيير عناوين الماك بشكل برمجي يصعِّب مهمة تتبع الأجهزة الحقيقية. لذلك تتجه المؤسسات الكبرى إلى حلول أكثر تعقيدًا مثل نظم إدارة هوية المستخدم (User Identity Management)، وأنظمة الدخول الموحد (Single Sign-On)، والتوثيق متعدد العوامل (MFA) بدلًا من الاعتماد الكامل على عنوان الماك.

دور عنوان الماك في الشبكات اللاسلكية (Wi-Fi)

مسألة التضمين في حزم الـWi-Fi

في شبكات الواي فاي، تُرسل الأجهزة عناوين الماك الخاصة بها في الحزم الأولية التي تبثّ للبحث عن نقاط الوصول (Access Points) والعكس صحيح. ويمكن لمن يمتلك جهاز تحليل للشبكات (Packet Sniffer) أن يلتقط هذه العناوين بسهولة. لذا تتيح بعض الأنظمة الآن ما يُعرَف بميزة Randomized MAC Address في المراحل الاستطلاعية (Probe Requests) عند محاولة الاتصال بشبكات واي فاي، لتجنب انكشاف الهوية الحقيقية للجهاز.

إدارة الأجهزة في المؤسسات

في البيئات المؤسسية الكبيرة حيث يوجد مئات أو آلاف الأجهزة اللاسلكية، يلعب عنوان الماك دورًا أساسيًا في التحكّم بالسماح للأجهزة بالانضمام للشبكة. يمكن للمسؤولين اعتماد نظم مصادقة مثل WPA2-Enterprise أو 802.1X التي لا تكتفي بعنوان الماك، بل تضمن وجود شهادات رقمية أو بيانات اعتماد (Credentials) لزيادة مستوى الأمان. ومع ذلك، يظل عنوان الماك مؤشرًا على هوية البطاقة حتى لو كان قابلاً للتغيير.

عناوين الماك في تقنية البلوتوث وغيرها

تستند تقنية البلوتوث أيضًا إلى عناوين مميزة للأجهزة، وقد تكون مختلفة في بنيتها عن عناوين شبكة الإيثرنت، لكنّها تستند على المفهوم نفسه: فريدة التعرّف. تمتلك أجهزة البلوتوث 48 بتًا من أجل التعريف الفريد، تمامًا مثل عناوين الإيثرنت التقليدية. ويتم توزيع هذه العناوين من خلال نفس الآلية المعتمدة في IEEE لتفادي التعارض بين الأجهزة.

ينطبق المفهوم ذاته على الكثير من التقنيات اللاسلكية الأخرى، مثل تقنية Zigbee وZ-Wave التي تُستعمل في الأنظمة المنزلية الذكية (Smart Home). ورغم اختلاف التفاصيل التقنية، فإن المبدأ يظل متمثلًا في امتلاك كل جهاز عنوان فريد عالميًا.

آفاق التطوير والتحديات المستقبلية

زيادة عدد الأجهزة المتصلة

مع الانتشار الواسع لإنترنت الأشياء (IoT) والأجهزة الذكية بكل أنواعها، ترتفع أعداد الأجهزة المتصلة بالشبكات إلى مستويات ضخمة. قد يحتاج كل جهاز صغير مثل المستشعرات الذكية، والكاميرات، والأجهزة المنزلية، وحتى بعض الملبوسات الذكية، إلى عنوان ماك. يضع هذا ضغطًا على المُعرّفات الموزّعة للشركات، لكنه حتى الآن يُعالج من خلال تخصيص نطاقات OUI جديدة أو الانتقال إلى عناوين أطول مثل EUI-64.

الأمن والخصوصية

تعزيز أمان وخصوصية المستخدمين في ظل ازدياد عدد الأجهزة يُشكل تحديًا. فالمستخدمون لا يدركون دائمًا أنّ عناوين الماك تُرسل بشكل علني عند الاتصال بالشبكات المحلية أو اللاسلكية، مما يعرّضهم لخطر التتبع والتجسس. تقترح بعض المعايير الحديثة تشفير العناوين أو توليدها ديناميكيًا بطريقة يصعب تتبعها، لكن تطبيق ذلك على نطاق واسع لا يزال في مراحله الأولى.

التوافق مع الأنظمة الحالية

خلال العقود الماضية، أُرسيت معايير عديدة لشبكات الحواسيب والاتصالات تعتمد بشكل أساسي على مفهوم عنوان الماك ذي الـ48 بت. أي تحوّل جوهري إلى بنية مختلفة (مثل الـEUI-64) يحتاج وقتًا طويلًا لضمان التوافق مع المعدات القديمة. من ثمّ، هناك حاجة للتدرّج في تقديم الأنظمة الجديدة مع استمرار دعم القديم.

جدول يقارن بين بعض الشركات المصنّعة لعناوين الماك (OUI) في عالم الشبكات

| الشركة المُصنّعة | مثال على OUI | مجال التخصص | ملاحظات |

|---|---|---|---|

| Cisco Systems | 00:1B:44 | أجهزة توجيه، مبدّلات، حلول شبكات مؤسسية | من أشهر مزوّدي حلول الشبكات على مستوى العالم |

| Apple Inc. | 00:17:F2 | أجهزة ذكية، هواتف، حواسيب، أجهزة لوحية | معروف باستخدام MAC عشوائي في أنظمة iOS حديثًا لحماية الخصوصية |

| Intel Corporation | 00:1C:C0 | بطاقات شبكة، معالجات، لوحات أم | ينتج بطاقات إيثرنت متنوعة الاستخدام |

| Samsung Electronics | 38:2D:D1 | أجهزة محمولة، تلفزيونات ذكية، شبكات | ينتج مجموعة واسعة من الأجهزة اللاسلكية |

| Huawei Technologies | 00:E0:FC | معدّات اتصالات، راوترات، شبكات خلوية | تملك نصيبًا كبيرًا في مجال الاتصالات اللاسلكية |

كيفية حماية عنوان الماك

مستوى الشركات المصنعة

تميل الشركات المصنعة في الوقت الحالي إلى استخدام بروتوكولات تشفير وتأمين على مستوى الطبقة الثانية مثل 802.1AE (MAC Security). ويسمح هذا البروتوكول بتشفير الإطارات في طبقة ربط البيانات، مما يحدّ من إمكانية اعتراض عنوان الماك أو تزويره. لكنّ هذا الحل قد يحتاج بنية تحتية داعمة في المبدلات والأجهزة، ومن ثَم فهو غير شائع جدًا خارج المؤسسات الضخمة المتقدّمة تقنيًا.

مستوى أنظمة التشغيل

تضمّن أنظمة التشغيل الحديثة خيارات لإخفاء أو تغيير عناوين الماك بشكل تلقائي، خصوصًا في أنظمة iOS وAndroid وWindows 10 وما بعدها. تهدف هذه الخاصية إلى تقليل خطر تتبع الأجهزة أثناء البحث عن شبكات لاسلكية. وقد طبّقت آبل هذا المفهوم في “Private Address” حيث يولّد النظام عنوان ماك جديدًا لكل شبكة واي فاي للحدّ من تتبّع المستخدم.

عناوين الماك في البيئات الافتراضية (Virtual Environments)

عند تشغيل أجهزة افتراضية (Virtual Machines) على منصات مثل VMware أو VirtualBox أو Hyper-V، يتم إنشاء واجهات شبكة افتراضية لكل آلة، ولكل واجهة عنوان ماك خاص بها. عادة ما تتيح هذه المنصات للمستخدم تخصيص عناوين الماك يدويًا أو توليدها عشوائيًا. من المهم في هذه الحالة إدارة تلك العناوين بشكل صحيح لمنع التعارض داخل الشبكة نفسها.

تُستخدم هذه القدرة على تخصيص عناوين الماك الافتراضية في اختبارات البرمجيات والشبكات، حيث يمكن محاكاة بيئات متنوعة ومعقّدة من دون الحاجة إلى عتاد فعلي كبير. لكن من المهم أيضًا الانتباه لجوانب الأمن لأن انتحال العناوين يصبح أسهل في البيئة الافتراضية.

عناوين الماك وتطبيقات إنترنت الأشياء (IoT)

في عالم إنترنت الأشياء، تتصل المستشعرات والأجهزة الذكية بشبكات محلية أو واسعة عبر بروتوكولات مختلفة. إنّ وجود عنوان ماك فريد ضروري لتفادي التداخل والتعارض بين هذه الأجهزة. عند نشر آلاف أو ملايين أجهزة الاستشعار في المدن الذكية (Smart Cities)، يحتاج كل منها إلى عنوان فريد يمكن من خلاله تمييزه ضمن الشبكة.

تميل بعض البروتوكولات الخاصة بإنترنت الأشياء مثل 6LoWPAN إلى استخدام عناوين EUI-64 الموسعة لتوفير مساحة أكبر من العناوين، ولتحسين تخصيص العناوين في بيئات تتطلب بنية تحتية موسّعة. ومن هنا تأتي أهمية التطوير الدائم لأنظمة العنونة لتلبية الاحتياجات المستقبلية.

التوازن بين خصوصية المستخدم وإدارة الشبكات

بات مستخدمو الأجهزة المحمولة وأجهزة إنترنت الأشياء أكثر وعيًا بضرورة حماية الخصوصية الشخصية. ومع ذلك، قد يواجه مديرو الشبكات تحديات في إدارة أعداد كبيرة من الأجهزة التي تغيّر عناوين الماك الخاصة بها باستمرار. كيف سيتحققون من هوية الأجهزة؟ كيف سيطبّقون سياسات الوصول؟ هذه الأسئلة المفتوحة تستدعي حلولًا جديدة تجمع بين الأمان واحترام الخصوصية.

تتجه بعض الشركات إلى استخدام حلول تعتمد على شهادات رقمية مدمجة في الأجهزة (Device Certificates) أو مفاتيح أمان مشفرة، بحيث لا يصبح عنوان الماك هو العامل الأوحد في تحديد هوية الجهاز. هذا يوازن بين الحاجة المؤسسية لإدارة الشبكة والرغبة في حماية خصوصية المستخدم.

دور عنوان الماك في تشخيص أخطاء الشبكات

يُعدّ عنوان الماك مرجعًا رئيسيًا عندما يتعلق الأمر بتتبع الأخطاء داخل بيئة شبكة معقدة. فعند التعرّض لمشاكل مثل عدم القدرة على الاتصال بالخادم، أو بطء الشبكة، أو التصادمات (Collisions)، يمكن لمسؤولي الشبكة الاستعانة بسجلات المبدلات (Switch Logs) للبحث عن العناوين المتسببة في المشكلة. من خلال ربط عنوان الماك بمنفذ مادي محدد، يستطيع الفنيون تحديد مكان المشكلة بسرعة أكبر.

علاوة على ذلك، تُستخدم أدوات تحليل الشبكة (Network Analyzers) مثل Wireshark في التقاط الحِزَم وفحص عنوان الماك المرسل والماك المستقبل في كل إطار. يتيح ذلك رؤية ما إذا كانت الحِزَم تصل إلى الواجهة الصحيحة، ويكشف أي تناقضات أو محاولات انتحال (Spoofing) في الشبكة.

البث العام (Broadcast) والعنوان FF:FF:FF:FF:FF:FF

في طبقة ربط البيانات، هناك عنوان ماك شهير يُستخدم للبث العام (Broadcast) هو FF:FF:FF:FF:FF:FF. تُرسل الحِزَم الموجّهة لهذا العنوان إلى جميع الأجهزة على الشبكة المحلية. يُستخدم هذا الأسلوب في بروتوكولات مثل ARP عند البحث عن عنوان ماك لجهاز غير معروف. وبالرغم من أهميته، إلا أنّه يسبب حملًا إضافيًا على الشبكة إذا استُخدم بكثافة.

مفهوم العناوين المتعددة على واجهة واحدة (Multicast)

إلى جانب البث العام (Broadcast)، هناك أيضًا مفهوم Multicast الذي يسمح بإرسال البيانات إلى مجموعة محددة من الأجهزة دون الحاجة لإرسالها إلى الجميع. على مستوى عنوان الماك، تُحدَّد نطاقات خاصة بالعناوين المتعددة (Multicast MAC Addresses). فعلى سبيل المثال، العناوين التي تبدأ بـ01:00:5E مخصصة لبروتوكولات الـIPv4 Multicast. ويستخدم هذا الأسلوب في التطبيقات التي تتطلب توصيل البيانات لعدة مستقبلين في الوقت ذاته، مثل البث المباشر للفيديو في الشبكات المؤسسية.

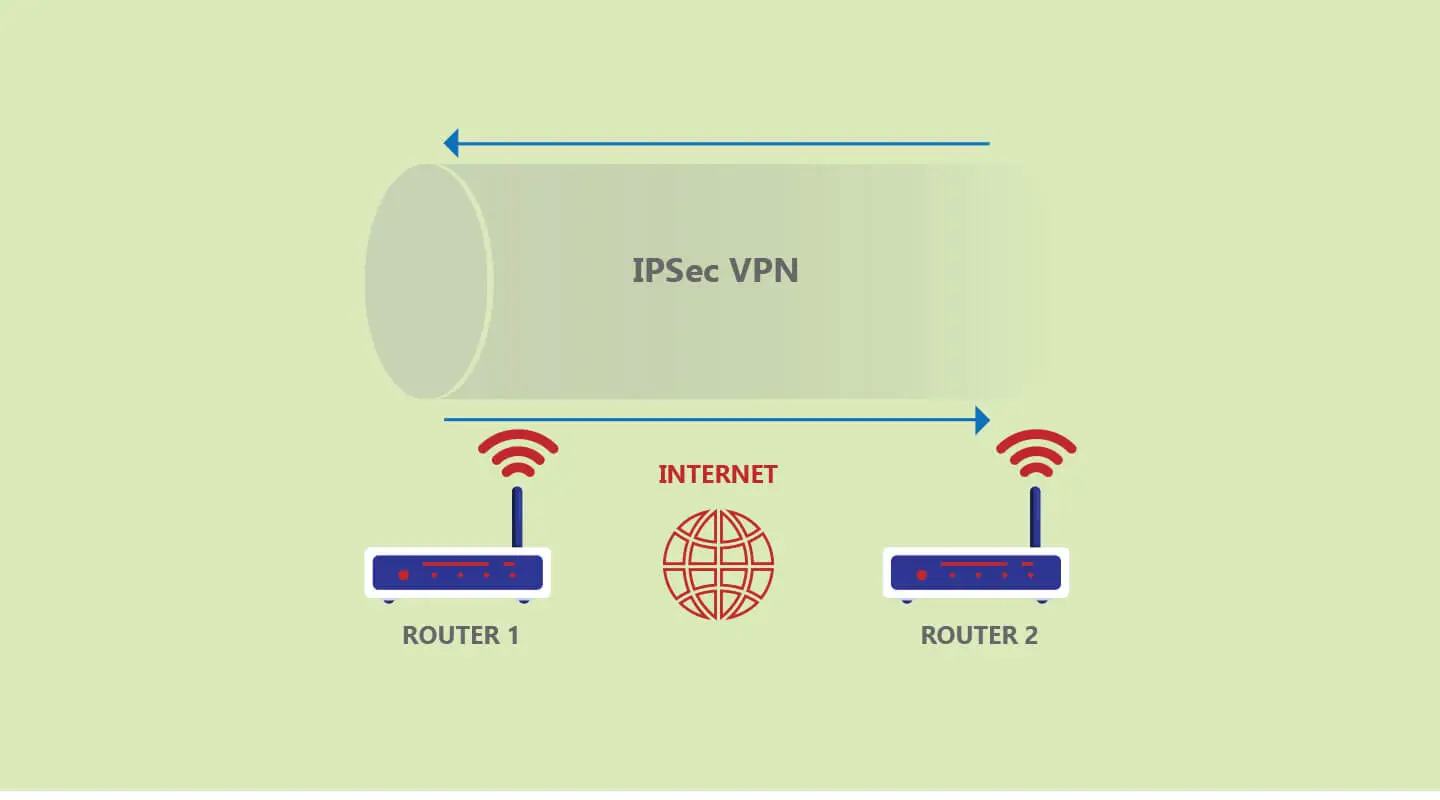

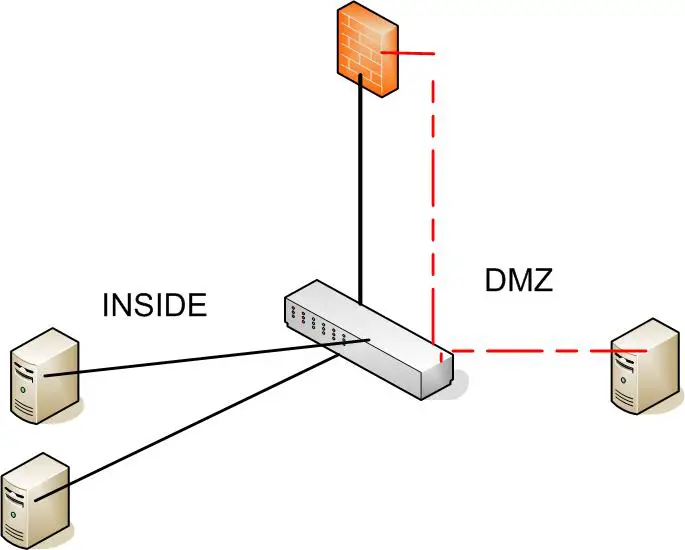

عناوين الماك وتجاوز حدود الشبكة المحلية

قد يتساءل البعض: هل يمكن استخدام عنوان الماك خارج نطاق الشبكة المحلية؟ بعبارة أخرى، هل يتم توجيه عناوين الماك عبر الإنترنت؟ الإجابة المختصرة: لا. على الرغم من أنّ عنوان الماك فريد عالميًا، إلا أنّه يُستخدم على مستوى الشبكة المحلية فقط. وعند انتقال الحِزَم بين الشبكات عبر الموجّهات (Routers)، يتم تجريدها من معلومات MAC الأصلية وتغليفها بالمعلومات الملائمة للوصلة التالية. لذا فإنّ الشبكات الخارجية لا ترى عناوين الماك لأجهزة الشبكة الداخلية.

هذا هو دور عنوان IP في تحديد الوجهة بين الشبكات المختلفة. ويمكن للموجّه أن يستبدل عنوان الماك في كل وصلة ليصبح عنوان واجهته الموصولة على تلك الشبكة.

IPv6 واستخدام واجهة EUI-64

في بروتوكول IPv6، توجد آلية تُعرف بـStateless Address Autoconfiguration (SLAAC) تسمح للأجهزة بتوليد عناوين IPv6 ذاتيًا بالاعتماد على عنوان الماك الخاص بها. يتم أخذ الـ48 بت من عنوان الماك، ثم إضافة 16 بتًا في المنتصف (عادةً FF:FE) لتكوين EUI-64، ما ينتج عنه واجهة معرف (Interface Identifier) بطول 64 بت. تُضاف هذه الأجزاء إلى بادئة الشبكة (64 بت) التي توفرها الموجّهات، لتتكون من 128 بت الخاص بعنوان IPv6.

لكن ظهرت مخاوف تتعلق بالخصوصية، إذ قد يُمكِّن هذا الأسلوب من تتبع الجهاز ذاته عبر شبكات مختلفة. لذا طُرحت مقترحات مثل IPv6 Privacy Extensions لإنشاء عناوين IPv6 مؤقتة وعشوائية.

الأساليب المتقدمة لتغيير عنوان الماك ديناميكيًا

في بعض أنظمة التشغيل والأجهزة الحديثة، لا يقتصر الأمر على تغيير عنوان الماك يدويًا مرة واحدة، بل يمكن برمجته للتغيير بشكل دوري وديناميكي. مثلًا، يمكن للهاتف الذكي أن يغيّر عنوان الماك اللاسلكي كل بضع ساعات أو عند الانتقال من شبكة إلى أخرى. هذا يُحدّ من قدرة المتتبِّعين على رصد الجهاز بشكل مستمر.

في المقابل، يسبب هذا سلوكًا مربكًا في الشبكات المؤسسية، حيث اعتاد المدراء على استخدام عنوان الماك للتعرّف على الأجهزة والتحكم بها. لذا تحاول حلول إدارة الأجهزة الحديثة التعامل مع هذه الخاصية، إمّا بتعطيلها ضمن سياسات العمل، أو باستعمال وسائل مصادقة أخرى أكثر موثوقية.

ماذا يحدث عند فقدان عنوان الماك في بطاقة الشبكة؟

في حالات نادرة، قد تتعرّض بطاقة الشبكة لتلف في جزء الذاكرة الذي يخزّن عنوان الماك المحفوظ في عتاد البطاقة. عند حدوث ذلك، قد يظهر عنوان الماك على أنه 00:00:00:00:00:00 أو عنوانًا عشوائيًا. هذا يسبّب مشاكل في الشبكة لأن بعض أنظمة التشغيل والمبدّلات قد لا تتعامل جيدًا مع هذا الوضع.

لحل هذه المشكلة، قد يحتاج المستخدم إلى استخدام أداة برمجية تسمح بإعادة تعيين العنوان المفقود أو استخدام تسلسل بديل معتمد.

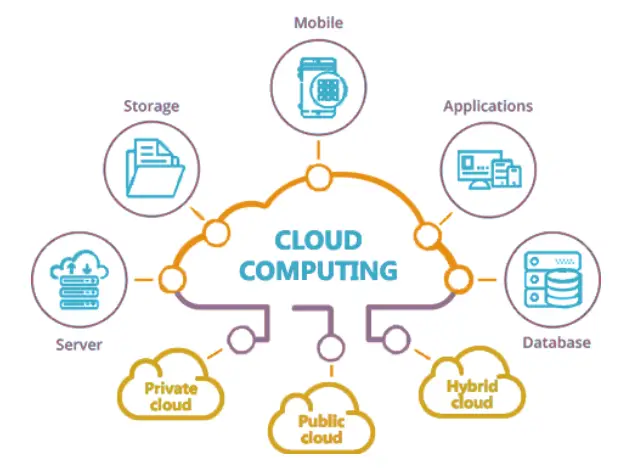

عناوين الماك في سيناريوهات افتراضية للحوسبة السحابية

في البيئات السحابية حيث يتم إنشاء مئات أو آلاف الآلات الافتراضية (VMs) تلقائيًا، تُولِّد منصة الحوسبة السحابية عناوين ماك فريدة لكل واجهة شبكة. قد تستخدم منصات مثل AWS أو Azure أو Google Cloud طرقًا خاصة لإدارة هذه العناوين ومنع التعارض بين العملاء المختلفين. وبالرغم من ذلك، يمكن للمستخدمين أيضًا تعيين عناوين مخصصة في بعض الحالات.

هذه المرونة ضرورية لدعم التطبيقات المعقدة التي تتطلب أن تتوافق البيئة الافتراضية مع بيئة حقيقية أو مختبرية محددة. ومع ذلك، تبقى الاعتبارات الأمنية بالغة الأهمية، فلا يجب السماح للعملاء بتعيين عناوين ماك تتعارض مع عملاء آخرين أو مع عناوين تابعة لمكونات البنية التحتية.

المعايير والمواصفات العالمية

تخضع عناوين الماك لبروتوكولات ومعايير وضعتها جهات مختلفة، أبرزها:

- IEEE 802: يضع المعايير الخاصة ببطاقات إيثرنت (802.3) والشبكات اللاسلكية (802.11) والمزيد.

- IEEE Registration Authority (RA): تدير عملية تخصيص OUI للشركات.

- RFCs: وثائق طلب التعليقات (Request for Comments) التي تصدر عن مجتمع الإنترنت (IETF)، مثل RFC 2464 الذي يناقش ترميز عنوان الماك في إطار IPv6.

هذه المعايير حددت الأسس التي تجعل من عنوان الماك عنصرًا حاسمًا في العملية الاتصالية داخل الشبكات المحلية. وبفضل الاتفاق العالمي على هذه المعايير، يمكن للأجهزة من مختلف المصنعين التواصل فيما بينها دون مشاكل تُذكر.

المزيد من المعلومات

هو اختصار لـ “Media Access Control”، وهوعنوان يميز كل جهاز عن غيره على الشبكة بحيث لا يملك أي جهازين نفس العنوان على الإطلاق.

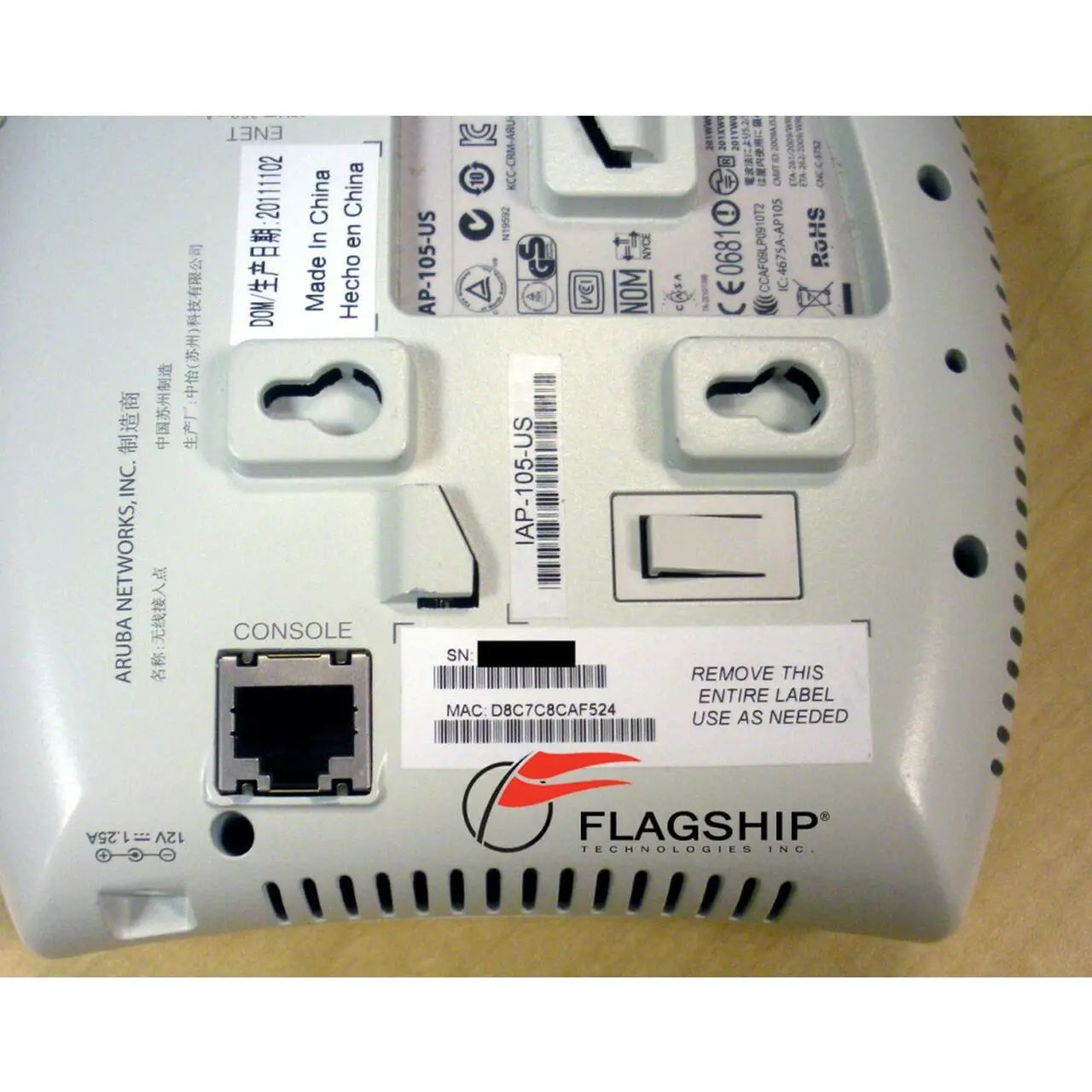

أين يوجد عنوان ال MAC ؟

يحتوي كل “كرت شبكة” على عنوان يأتي من الشركة المصنعة ثابت وفريد من نوعه (هذا العنوان لا يتكرر على مستوى العالم).

يسمى أيضاً العنوان الفعلي للجهاز أو العنوان المادي.

يتكون من 48bit ويكتب بالنظام الست عشري يتم تحديده بواسطة الشركة.

يتكون العنوان من قسمين؛ القسم الأول يخص الشركة المصنعة والقسم الثاني عبارة عنوان فريد يميز الجهاز عن أي جهاز آخر.

الفائدة من وجود عنوان MAC :

الهدف الرئسي هو تمكين أجهزة الشبكة من التواصل وتبادل المعلومات فيما بينها، فعندما يريد جهاز أن يتصل بجهاز آخر فلابد من استخدام “العنوان الفيزيائي” سواءً كانا في نفس الشبكة أو حتى في قارتين مختلفتين.

الفرق بينه وبين عنوان IP Address

عناوين IP العامة هي فريدة لكنها يمكن أن تتغير من فترة لأخرى، إلاً أن عنوان MAC ثابت لايتغير. وحسب برتوكول TCP/IP وهذه بمثابة لغة الانترنت فيحتاج أي جهاز في الشبكة إلى عنوانين IP وMAC.

كيف أعرف عنوان الـ MAC الخاص بجهازي ؟

يوجد طرق مختلفة منها استخدام “موجه الأوامر _ Command Prompt”، وبعدها إدخال أمر “ipconfig/all” لنظام Windows؛ أمّا نظام Mac فعليك إدخال أمر “ifconfig”.

بعدها ستظهر قائمة تُظهر عدد من العناوين من بينها “العنوان الفيزيائي ب physical address” وهو عنوان الـ MAC ااخاص بالجهاز.

خاتمة مطوّلة حول دور عنوان الماك

عنوان الماك (MAC Address) ليس مجرد رقم مادي تُلصقه الشركات على بطاقات الشبكة؛ إنه الركيزة الأساسية لتوجيه الحِزَم في طبقة ربط البيانات، وعامل مهم لفهم كيفية انتقال البيانات داخل الشبكات المحلية. رغم أنه لا يُرى غالبًا في التطبيقات النهائية التي يستخدمها الأفراد، إلا أنه يشكِّل المحرك الخفي الذي يضمن التوصيل الصحيح للإطارات داخل البنى التحتية المتنوعة.

بمرور الزمن، واجه مفهوم عنوان الماك تحديات عديدة تتعلق بالأمن والخصوصية والتوسع والتوافق مع التقنيات الحديثة. إلا أنّه لا يزال ثابتًا في قلب المعادلة الشبكية، مُستجيبًا لتطورات مثل إنترنت الأشياء والحوسبة السحابية والشبكات الافتراضية. لقد ظهرت حلول جديدة لتلبية الاحتياجات المتزايدة، مثل عناوين EUI-64 والتشويش العشوائي (Randomization)، لكن عنوان الماك بنسخته الكلاسيكية سيظل حاضرًا على مدى طويل.

في الختام، يمكن القول إنّ فهم آلية عمل عنوان الماك، والقدرة على إدارته بمرونة وأمان، أمران جوهريان لمسؤولي الشبكات والمستخدمين المتقدّمين على حد سواء. وما دامت حركة البيانات قائمة في فضاء الشبكات المحلية والإقليمية والعالمية، سيبقى عنوان الماك محتفظًا بأهميته كمفتاح رئيسي في منظومة التواصل الرقمي.

المراجع والمصادر المقترحة

- IEEE 802 Standards: موقع IEEE الرسمي للمواصفات القياسية (يمكن البحث عن IEEE 802.3 ، IEEE 802.11)

- IEEE Registration Authority: معلومات تخصيص OUI وقائمة بالشركات المسجلة

- RFC 2464: “Transmission of IPv6 Packets over Ethernet Networks”

- كتاب “Computer Networking: A Top-Down Approach” تأليف James F. Kurose و Keith W. Ross

- دروس Cisco Networking Academy (CCNA): تشرح بعمق عمل طبقات الشبكة وعناوين الماك

- موقع Wireshark: مقالات وأدلة في تحليل بروتوكولات الشبكة بما يشمل عناوين الماك