Honeynet تقنية

تقنية Honeynet ودورها في أمن الشبكات

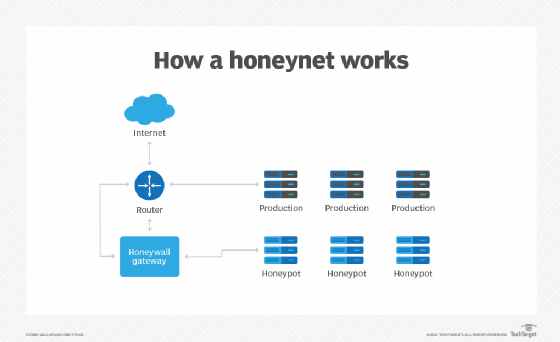

في عالم الأمن السيبراني، تعتبر تقنيات الـ “Honeynet” من الأدوات الحيوية التي تلعب دورًا محوريًا في كشف وتصيد الهجمات الإلكترونية والتهديدات التي تواجه الشبكات والمعلومات الحساسة. تظهر أهمية هذه التقنيات من خلال قدرتها على توفير بيئة آمنة ومراقبة تُحاكي الشبكات الحقيقية بهدف استدراج المهاجمين وتحليل أساليبهم، مما يساعد المؤسسات على فهم الثغرات الأمنية بشكل أعمق وتعزيز استراتيجيات الدفاع.

ما هي تقنية Honeynet؟

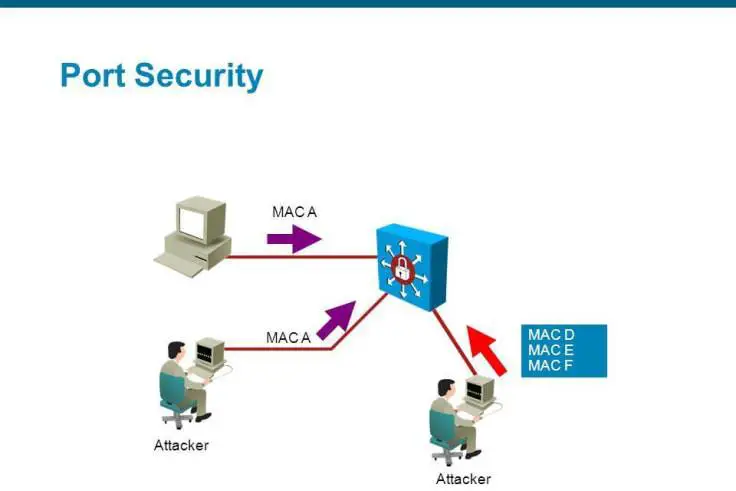

تقنية Honeynet تشكل شبكة إفتراضية أو نظاماً محسوباً يُصمم ليكون بمثابة فخ للهاكرز والمخترقين، حيث يُستخدم كـ “مصيدة عسل” لجذب المهاجمين المحتملين والتعرف على سلوكياتهم وأساليب استغلال الثغرات في الأنظمة. تعتمد فكرة Honeynet على إنشاء بيئة مخصصة وآمنة تُحاكي بيئة الشبكة الحقيقية، لكن مع وجود مراقبة وتحكم دقيقين، بهدف عزل الهجمات وتحليلها بشكل مفصل.

مكونات تقنية Honeynet الأساسية

Honeypot كعنصر رئيسي ضمن Honeynet

العنصر الرئيسي في تقنية Honeynet هو الـ Honeypot، وهو جهاز أو نظام وهمي يُحتال على المهاجمين ليعتقدوا أنه نظام حقيقي، في حين أنه في الواقع مراقب ومحمي بشكل صارم. يتم تصميم Honeypot ليبدو كأنظمة حقيقية تحتوي على بيانات ومعلومات مغرية، مما يُشجع المهاجمين على استغلال الثغرات والتفاعل معه، ليتم بعد ذلك مراقبة وتحليل سلوكهم بشكل مفصل.

وظائف Honeynet في سياق الأمن المعلوماتي

- استدراج المهاجمين وتحليل هجماتهم البرمجية.

- كشف الثغرات الأمنية غير المعروفة والمتنوعة.

- توفير بيانات غنية حول أساليب وتقنيات الهجوم.

- تعزيز فهم المؤسسات لنقاط ضعف شبكاتها وتقوية الدفاعات.

- التحقيقات الجنائية الرقمية والتعريف بالمهاجمين.

الأهداف والغايات من استخدام تقنية Honeynet

تحليل سلوك المهاجمين وتقنيات الهجوم

يهدف Honeynet إلى جمع البيانات حول كيفية قيام المهاجمين بمحاولة للوصول إلى الشبكة، من خلال تسجيل كل حركاتهم وأوامرهم، والبرمجيات التي يستخدمونها، وأساليب استغلال الثغرات. هذا المعلومات لا تقدر بثمن لأنها تساعد في بناء دفاعات أكثر فاعلية وتحديث سياسات الأمان بشكل مستمر.

الكشف المبكر عن الهجمات الجديدة والتهديدات المستجدة

باستخدام Honeynet، يمكن للمؤسسات أن تتعرف على تقنيات جديدة وأساليب هجوم لم تكن معروفة سابقًا، مما يمنحها فرصة للاستجابة بشكل أسرع وتطوير أدوات مخصصة لمواجهتها، قبل أن تتسبب في أضرار فعلية.

دعم الأبحاث والتطوير في المجال الأمني

تُستخدم تقنيات Honeynet بشكل كبير من قبل المؤسسات البحثية والحكومات والقوات الأمنية لدراسة التهديدات الإلكترونية، مما يسهم في تطوير تقنيات حديثة للدفاع السيبراني وتحليل البرمجيات الخبيثة.

تصنيفات تقنية Honeynet حسب الاستخدام والطريقة

تصنيف Honeynet بناءً على طبيعة الاستخدام

Honeypot الإنتاجي (Production Honeypot)

يُستخدم هذا النوع بشكل رئيسي في البيئات الحية للحماية الفعلية للشبكات والمؤسسات. يُعتبر أكثر موثوقية وسهولة في الاستخدام، حيث يضيف طبقة حماية تعزز أمان الشبكة، ولكنه غالباً ما يقدم معلومات محدودة عن الهجمات نظرًا لطبيعة الاستخدام التجريبي.

Honeypot البحثي (Research Honeypot)

مخصص للأغراض البحثية والتحليلية، يُستخدم بواسطة الحكومات والمنظمات العسكرية والكفاءات الأمنية لدراسة التهديدات بشكل عميق. يتميز هذا النوع بتوفير معلومات موسعة عن أساليب المهاجمين، وغالبًا ما يكون معقدًا أكثر، ويحتاج إلى إعدادات وتخصيصات عالية.

تصنيف Honeynet بناءً على تصميم ونمط الشبكة

Honeypot الصافي (Pure Honeypot)

هو نظام مستقل تمامًا، يُشغل على شبكة خاصة بدون الحاجة إلى أنظمة أخرى، ويُستخدم كبيئة انفرادية لمحاكاة الشبكة الحقيقية بشكل كامل، مع التركيز على تحليل هجمات المهاجمين.

Honeypot التفاعلي العالي (High-interactive Honeypot)

يُحاكي بشكل كامل الأنظمة والخدمات التي يستخدمها المهاجمون، ويتيح لهم التفاعل مع النظام بشكل طبيعي، مما يتيح جمع بيانات مفصلة ودقيقة، لكنه يتطلب بنية تحتية معقدة واحترافية عالية.

Honeypot التفاعل المنخفض (Low-interaction Honeypot)

يُحاكي خدمات وواجهات محدودة، ويستخدم موارد أقل، ويهدف إلى جذب الهجمات البسيطة أو الشائعة، وهو أقل خطورة وأبسط في الإعداد والصيانة.

أنواع Honeypot حسب الخدمة والأهداف

| النوع | الوظيفة | الاستخدامات |

|---|---|---|

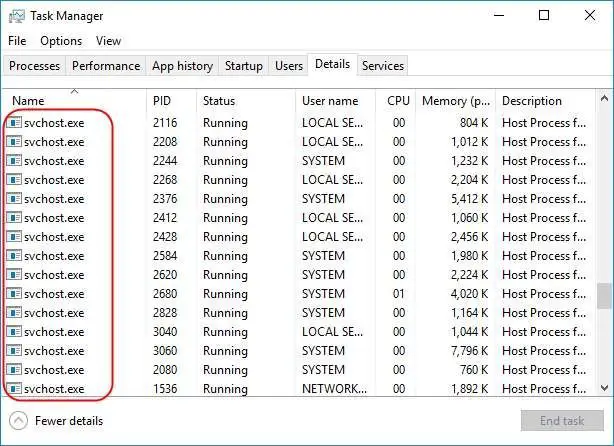

| Malware Honeypot | استقبال وتحليل البرامج الضارة | كشف التهديدات الجديدة وتحليل البرمجيات الخبيثة |

| Database Honeypot | حماية قواعد البيانات وكشف محاولات الاختراق | مراقبة الهجمات المستهدفة على البيانات الحساسة |

| Spam Honeypot | رصد حملات البريد المزعج والبريد الإلكتروني الخبيث | تحليل أنماط رسائل البريد المزعج وطرق التهرب منها |

كيفية تصميم وتنفيذ Honeynet فعال وآمن

اختيار الأدوات والتقنيات المناسبة

يتطلب إعداد Honeynet اختيار أدوات برمجية عالية الجودة ومتخصصة، مثل أدوات محاكاة الخدمات، وأنظمة المراقبة والتسجيل، بالإضافة إلى بيئة معزولة تمامًا عن الشبكة الحقيقية لضمان عدم تسرب الهجمات إلى الشبكة الأساسية.

عزل البيئة وتأمينها

يجب أن تكون بيئة Honeynet معزولة بشكل كامل لمنع أي تداخل مع الشبكة الحية أو تسرب الهجمات إليها، مع ضرورة تحديث وتطوير أنظمة الحماية بشكل مستمر لمواجهة التهديدات الجديدة.

مراقبة وتحليل البيانات

استغلال أدوات تحليل البيانات لفهم أنماط الهجوم، واستخدام تقنيات الذكاء الاصطناعي والتعلم الآلي لتحليل البيانات بشكل أكثر دقة وسرعة، مما يوفر رؤى معمقة حول تهديدات المستقبل.

الاعتبارات القانونية والأخلاقية

قبل تنفيذ Honeynet، يجب أن يتم الالتزام بجميع القوانين المحلية والدولية المتعلقة بالخصوصية والأمان، مع ضمان عدم استخدامها بشكل يؤدي إلى انتهاك حقوق الأفراد أو المؤسسات.

فوائد استخدام تقنية Honeynet في المؤسسات الحديثة

تحسين القدرات الدفاعية

تمكن المؤسسات من بناء استراتيجيات مرنة وفعالة لمواجهة الهجمات السيبرانية، بناءً على البيانات الحية التي تجمعها من بيئة Honeynet، مما يعزز من القدرات الاستباقية في التصدي للتهديدات.

توفير أدوات للتحقيقات والتعقب

عند وقوع هجمة، تكون إمكانية تتبع المهاجمين وتحليل أساليبهم أكثر دقة، مما يساعد في التعرف على الجهات المهاجمة وتحديث القوانين والتدابير الأمنية بشكل دوري.

دعم البحث العلمي والتطوير التكنولوجي

تُستخدم البيانات المستخلصة من Honeynet في تطوير أدوات وتقنيات جديدة لمكافحة الهجمات الإلكترونية، وتحسين معايير الأمان في المستقبل.

التحديات والمخاطر المرتبطة باستخدام Honeynet

التحكم والخصوصية

إدارة بيئة Honeynet بشكل صحيح يتطلب خبرة عالية لضمان عدم تسرب الهجمات خارج البيئة المعزولة، مع ضرورة الحفاظ على مستويات الخصوصية وعدم تأثيره على الشبكة الحقيقية.

تكاليف الصيانة والتطوير

يحتاج Honeynet إلى استثمار كبير في البنية التحتية وأدوات التحليل، بالإضافة إلى تحديث مستمر لضمان فعاليتها ومواكبتها للتطورات التقنية الجديدة.

إمكانية استغلال التقنية من قبل المهاجمين

يجب الحذر من أن يصبح Honeynet منصة يستخدمها المهاجمون لصيد المزيد من الضحايا أو نشر برمجيات خبيثة، مما يتطلب إدارة أمنية صارمة وفعالة.

الخلاصة والتوصيات لمراكز الحلول التكنولوجية

يمثل استخدام تقنية Honeynet استراتيجية متقدمة في مكافحة التهديدات السيبرانية، حيث يوفر أدوات قيمة لجمع وتحليل البيانات، وتطوير الدفاعات الأمنية. ينصح بمركز حلول تكنولوجيا المعلومات ([it-solutions.center](https://it-solutions.center)) بالاستثمار في تكنولوجيا Honeynet ضمن خطة أمن الشبكات، مع التركيز على التدريب المستمر، وتطوير السياسات الأمنية، والاعتماد على تقنيات حديثة للتحليل والتصدي للهجمات السيبرانية. إن اعتماد هذه التقنية يعزز من قدرة المؤسسات على البقاء في وجه هجمات تستهدف البيانات والأنظمة الحيوية، ويمهد الطريق نحو بيئة رقمية أكثر أمانًا ومرونة.

المراجع:

- مقال بعنوان “Cybersecurity Honeypots and Honeynets: Concepts and Practical Applications”، منشور في مجلة الأمن السيبراني العالمية.

- كتاب “Honeypots and Honeynets: Security and Deception”, تأليف ستيفن رايس.