نظام أسماء النطاقات (DNS) ودوره الحيوي في عالم الإنترنت

يُعدّ نظام أسماء النطاقات (Domain Name System) أو ما يُعرف اختصاراً بـ DNS أحد الركائز الأساسية التي يعتمد عليها عالم الإنترنت الحديث. فمن خلال هذا النظام الحيوي، يستطيع المستخدِم الوصول إلى المعلومات والموارد والمواقع الإلكترونية بكل سلاسة، دون الحاجة إلى تذكر عناوين بروتوكول الإنترنت (IP addresses) المعقّدة أو الطويلة. إن فهم طبيعة عمل DNS وآليات تشغيله وأهميته التاريخية والفنية والأمنية يُعدّ عنصراً جوهرياً لأي شخص يرغب في التعمق في عالم الشبكات وتقنيات الويب، وكذلك لمديري الأنظمة، ومطوّري التطبيقات، وخبراء الأمن السيبراني، بل وحتى المستخدِمين العاديين الذين يرغبون في فهم أفضل لأساسيات عمل المواقع على الإنترنت.

على الرغم من أن بنية الإنترنت اليوم أصبحت معقّدة بشكل كبير، فإنّ إحدى اللبنات الأولى لتلك البنية التحتية كانت فكرة بسيطة ومبدئية: تحويل الأسماء السهلة التي يفهمها البشر إلى عناوين رقمية تستوعبها الآلات. قبل ظهور نظام الـDNS، كان الوصول إلى أي حاسوب على الشبكة يتطلب إدخال رقم الـIP بشكل صريح في المتصفح أو في أوامر الشبكة. لكن مع التطور المستمرّ في أعداد الأجهزة المتصلة بالشبكة، وتنامي عدد المستخدمين والمواقع عبر الإنترنت، أصبح من الصعب بل والمستحيل عملياً استخدام عناوين الـIP لتحديد الموقع أو الجهاز المطلوب. من هنا ظهرت الحاجة إلى نظام يمكّن من استخدام أسماء نطاقات مُعبّرة وبسيطة.

يهدف هذا المقال الطويل والشامل إلى استعراض جوانب مختلفة من نظام أسماء النطاقات، بدءاً بالجانب التاريخي وآليات التطوّر التي مرّ بها، مروراً بالهيكلية والبنية الأساسية التي يقوم عليها، وصولاً إلى السجلات المختلفة (DNS Records)، وكيفية إدارة الدومينات (Domains) وتسجيلها، بالإضافة إلى آليات توزيع الأحمال وتعزيز الأمان باستخدام تقنيات مثل DNSSEC. كما يناقش المقال المشكلات والتحديات الأمنية التي تهدد منظومة DNS والحلول المتوفرة للتصدي لها، مع تسليط الضوء على الأساليب الجديدة التي تشق طريقها في مستقبل تصميم الشبكات والبروتوكولات. يُختتم المقال بتناول دور DNS في مستقبل الويب وتطوره، مع ذكر بعض أهم المراجع والمصادر العلمية والعملية للراغبين في التعمق أكثر.

الفصل الأول: النشأة التاريخية والتطور المبكر لنظام أسماء النطاقات

1.1 بداية ظهور عناوين IP وحاجة الإنترنت لنظام تسمية

في أواخر الستينيات وبدايات السبعينيات من القرن العشرين، ظهرت شبكة الأربانت (ARPANET) التي مهدت الطريق لظهور الإنترنت بالشكل الذي نعرفه اليوم. في تلك الفترة، كانت ترتبط مجموعة محدودة من الحواسيب عبر خطوط هاتفية أو كوابل مخصصة، وكان التواصل بين هذه الحواسيب يتم عبر عناوين رقمية تُعرَف اليوم بعناوين الـIP. ومع توسّع الشبكة وازدياد عدد الحواسيب المرتبطة بها، أصبح من الصعب حفظ وإدارة تلك العناوين الرقمية الطويلة.

كان الحل البدائي لهذه المشكلة يعتمد على ملف نصي يُعرف بـ HOSTS.TXT يُخزّن على جهاز مركزي في معهد ستانفورد للأبحاث (SRI). عندما يرغب مديرو الأنظمة في إضافة اسم جهاز أو موقع جديد، كانوا يرسلون طلباً بهذا الاسم المقترح والعنوان الموافق له (IP) إلى المعهد، ليقوم الموظفون هناك بإضافة هذا السطر الجديد إلى الملف. بعد ذلك يقوم جميع مديرو الأنظمة بنسخ الملف المحدّث يدوياً إلى أنظمتهم. كان هذا الحل بدائياً للغاية وقابلاً للعمل فقط عندما كان عدد الحواسيب محدوداً.

ومع بداية الثمانينيات، اتضح أنّ هناك مشكلة كبرى تكمن في طريقة “HOSTS.TXT”؛ إذ أصبح من الصعب إدارة النسخ العديدة من الملف، والحفاظ على تحديثاته المتكررة في ظل الزيادة المطّردة لعدد الأجهزة. هذا الواقع دفع المتخصصين إلى البحث عن حلّ بديل يسمح بإدارة الأسماء والعناوين بطريقة لا مركزية وأكثر فاعلية، لتظهر لاحقاً فكرة نظام أسماء النطاقات (DNS).

1.2 المراحل الأولى لتطوير DNS

في عام 1983 تقريباً، قُدّم نظام DNS في وثيقة طلب التعليقات RFC 882 وRFC 883 التي وضعتها مجموعة عمل الإنترنت (IETF). تولّى تطوير هذه الوثائق العديد من الخبراء الروّاد في عالم الشبكات، ومن أبرزهم بول موكابتريس (Paul Mockapetris)، الذي يُعدّ شخصيةً محورية في تاريخ DNS. جرى لاحقاً تحديث هاتين الوثيقتين في RFC 1034 وRFC 1035، اللتين وضعتا الأسس الراسخة للنظام على النحو المتداول حالياً.

وضع DNS منذ ظهوره مجموعة من المبادئ الأساسية التي كانت ثورية في ذلك الوقت، أهمها:

- اللامركزية في إدارة أسماء النطاقات.

- إتاحة النظام لتحديثات مستمرة وفورية (نسبياً) دون حاجة إلى ملف مركزي ضخم.

- إتاحة إمكانية توسيع شجرة النطاقات إلى حد كبير مع تطور حجم الإنترنت.

- تقديم آلية لربط الأسماء بعناوين IP، والعكس أيضاً، بدقة وسرعة عاليَين.

1.3 انتشار DNS واعتماده معياراً عالمياً

بعد اعتماد نموذج DNS بشكل رسمي، توالى انتشار استخدامه سريعاً نظراً للمشاكل العملية التي كان يحلّها. وما إن حلّت نهاية الثمانينيات حتى بات DNS بروتوكولاً أساسياً في جميع الأنظمة الحاسوبية التي تتصل بشبكة الإنترنت. وقد تزامن ذلك مع ظهور شركات كبرى لتسجيل أسماء النطاقات مثل Network Solutions ولاحقاً منظمات أخرى معتمدة ساهمت في إدارة وتسجيل النطاقات في المستوى الأعلى (Top-Level Domains) كالأسماء المنتهية بـ .com و.org و.net وغيرها.

وبفضل هذا القبول العالمي السريع، تطوّر DNS تدريجياً ليشمل خواص إضافية تتعلق بالأمن وتوزيع الأحمال وتحسين سرعات التصفح. كما برزت هيئات دولية لمنح التراخيص والإشراف، أشهرها منظمة ICANN (Internet Corporation for Assigned Names and Numbers) التي تأسست عام 1998 لتتولى مسؤولية الإشراف على نظام أسماء النطاقات ومستويات عليا أخرى مهمة في الإنترنت.

الفصل الثاني: البنية الهيكلية للنظام وكيفية عمله

2.1 هرمية نظام أسماء النطاقات

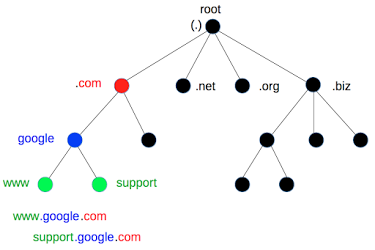

يتبع DNS بنية هرمية أو شجرية تضمن إمكانية التوسع والنمو بشكل مرن. إذا تصورنا النظام على شكل شجرة مقلوبة، فإنّ الجذر (Root) يكون في أعلى هذه الشجرة، ثم تأتي تحته مستويات عديدة حتى نصل إلى الأسماء الفرعية. يمكن تقسيم هذا الهرم كما يأتي:

- الجذر (Root): هو المستوى الأعلى على الإطلاق، ويرمز له عادة بنقطة “.” في نهاية أي اسم نطاق، رغم أنها غالباً لا تظهر للمستخدم.

- النطاقات العُليا (Top-Level Domains): مثل .com، .org، .net، .edu، .gov، إضافة إلى النطاقات الخاصة بالدول مثل .sa (المملكة العربية السعودية) و .eg (مصر) و .ae (الإمارات العربية المتحدة). تمثل هذه النطاقات المرحلة التالية تحت الجذر مباشرة.

- النطاقات الفرعية (Subdomains): يمكن لكل نطاق علوي أن يتفرع إلى نطاقات متعددة، على سبيل المثال: example.com هو نطاق فرعي من .com. ويمكن أن ينشأ تحته نطاقات فرعية أخرى مثل sub.example.com، وهكذا.

هذه الهرمية الشجرية تتيح لكل مؤسسة أو شخص إدارة جزء خاص من الشجرة بدون التأثير على بقية الأجزاء، ما يجعل عملية إدارة الأسماء والعناوين لا مركزية ويمنع حدوث اختناقات في الأداء أو تعقيدات هائلة في الإدارة.

2.2 خوادم الجذر (Root Servers)

في قمة هذه المنظومة توجد خوادم الجذر (Root Name Servers)، وهي عدد محدود من الخوادم (حالياً 13 مجموعة من الخوادم موزعة حول العالم) تحمل معلومات أساسية توجه الاستعلامات إلى الخوادم المسؤولة عن النطاقات العُليا. تعتبر هذه الخوادم من أهم الأصول في البنية التحتية للإنترنت، حيث إنّ أي استعلام DNS يبدأ منها أو من معلومات مستخلصة منها.

برغم هذا العدد المحدود، يتم نشر كل خادم من هذه الخوادم باستخدام تقنية يُطلق عليها “Anycast” لجعل نسخ عديدة منه موزعة في مختلف المناطق الجغرافية حول العالم. هذا التوزيع يقلل من التأخير (Latency) ويحسن الأداء والأمان ويضمن وفرة الخدمة (High Availability). تكون هذه الخوادم مسؤولة بشكل أساسي عن توجيه الاستعلامات، فهي لا تحتوي على كل المعلومات، لكنها تعرف مكان وجودها في الخوادم الأخرى.

2.3 خوادم النطاقات العُليا (TLD Servers)

بعد توجيه الاستعلام من خادم الجذر، يتم تحويله إلى خوادم النطاق العلوي (Top-Level Domain Servers) والتي تحتفظ بمعلومات خاصة بذلك النطاق العلوي المحدد. على سبيل المثال، خوادم الـ TLD الخاصة بـ .com تعرف خوادم الأسماء (Nameservers) المسؤولة عن أي نطاق مسجّل تحت .com. فعند ورود استعلام عن example.com، يقوم الخادم العلوي الخاص بـ .com بإرشاد الاستعلام نحو الخادم المسؤول عن example.com.

2.4 خوادم الأسماء الموثوقة (Authoritative Name Servers)

في المرحلة الثالثة يأتي دور خوادم الأسماء الموثوقة (Authoritative Name Servers)، وهي الخوادم التي تمتلك البيانات الأصلية لسجلّات نطاق معيّن. فعلى سبيل المثال، إذا كان لدينا نطاق example.com مسجّل لدى شركة معينة، فإنّ الشركة المضيفة أو الجهة المسؤولة عن إدارة الـDNS لديه ستقوم بتشغيل خادم أسماء موثوق يحتفظ بجميع سجلات هذا النطاق (مثل A record وMX record وCNAME record وغيرها). وعليه، عندما يصل الاستعلام إلى هذا الخادم الموثوق، يقوم بالبحث عن السجل المطلوب ويعيد العنوان أو البيانات المناسبة.

2.5 الخوادم المُحلّلة (Resolving Name Servers)

لا يتفاعل المستخدِم مباشرة مع خوادم الجذر أو الخوادم الموثوقة في أغلب الأحيان، بل هناك ما يُعرف بالخوادم المُحلّلة (Resolvers) التي تتبع لمزوّدي خدمة الإنترنت (ISP) أو لشركات كبرى مثل Google DNS أو Cloudflare DNS. تتولى هذه الخوادم مهمة تلقي طلبات الاستعلام (Queries) من أجهزة المستخدمين، ومن ثم اتباع الخطوات السابقة (الاتصال بخادم الجذر، ثم خادم النطاق العلوي، ثم الخادم الموثوق) للحصول على النتيجة، لتُعيدها أخيراً للمستخدم.

توفّر الخوادم المُحلّلة ميزة هامة وهي “التخزين المؤقت” (Caching). عندما تقوم الخوادم المُحلّلة بالحصول على معلومة ما من خادم أسماء موثوق، تقوم بتخزينها لفترة زمنية محددة يُطلق عليها “وقت البقاء” (Time To Live – TTL). إذا جاء استعلام مماثل في غضون فترة الـTTL، فسيُعاد الجواب للمستخدم فوراً دون الحاجة لإعادة الاستعلام في كل مرة.

الفصل الثالث: عناصر رئيسية في إدارة الدومينات

3.1 مفهوم أسماء النطاقات (Domains)

يُستخدم مصطلح “الدومين” (Domain) للإشارة إلى اسم مميز يُمثّل مساحة معينة ضمن شجرة DNS الهرمية. يمكن لأي شخص أو مؤسسة تسجيل دومين في واحد من النطاقات العُليا (مثل .com أو .net أو حتى النطاقات الخاصة بالدول) ليصبحوا أصحاب سلطة إدارية على هذا النطاق. يتمكّن مالك الدومين من إنشاء نطاقات فرعية فرعية (Subdomains) وإعداد سجلات DNS المناسبة لتوجيه البريد الإلكتروني أو استضافة مواقع الويب أو غيرها من الخدمات.

3.2 مُسجِّل أسماء النطاقات (Domain Registrar)

لا يمكن الحصول على دومين رسمي إلا عبر جهة وسيطة يُطلق عليها “مُسجِّل أسماء النطاقات” (Domain Registrar) تعمل بإشراف المنظمات المسؤولة عن إدارة نطاقات المستوى الأعلى مثل ICANN. عند تسجيل الدومين، يتم كتابة المعلومات الخاصة بمالك الدومين وإعداده في قواعد بيانات عالمية، ويُحدد الخادم الموثوق (Authoritative Nameserver) لذلك الدومين. ومن أشهر مسجلي الدومينات شركات مثل GoDaddy، Namecheap، Google Domains، وغيرها.

3.3 منطقة النطاق (DNS Zone)

يشير مصطلح “منطقة النطاق” (Zone) إلى جزء محدد من مساحة الاسم (Namespace) في DNS تديره جهة أو كيان واحد. على سبيل المثال، إذا كان لدى شخص ما نطاق example.com، فإنه مسؤول عن منطقة النطاق الخاصة به example.com، وفيها يحدد السجلات الخاصة بالبريد والموقع والسجلات الأخرى. يمكن أن يمتد المفهوم أيضاً إلى النطاقات الفرعية مثل sub.example.com، والتي يمكن إدارتها بشكل منفصل إذا تم تفويضها.

3.4 تفويض الإدارة (Delegation)

واحدة من أهم ميزات DNS هي القدرة على تفويض الإدارة لأجزاء فرعية من النطاق. فلو افترضنا أنّ جامعة ما تمتلك نطاق university.edu، بإمكانها تفويض كلياتها الفرعية بإدارة نطاقات فرعية مثل science.university.edu، medicine.university.edu. يتم هذا التفويض عن طريق إعداد سجلات NS (Nameserver) تشير إلى خوادم الأسماء الخاصة بتلك الكليات، بحيث تكون الكليات المسؤولة عن إضافة السجلات وتحديثها.

الفصل الرابع: سجلات DNS وأنواعها

4.1 نظرة عامة على السجلات

يتكون نظام أسماء النطاقات من سجلات متعددة، يُخزن كل منها نوعاً محدداً من المعلومات. تُسمى كل مدخلة “سجلاً” (Record)، وتسجَّل في ملف المنطقة (Zone File) الخاص بالنطاق المعني. عند إجراء أي استعلام، يبحث DNS عن السجل المناسب الذي يطابق الطلب. في الجدول التالي، توضيح لبعض أهم أنواع السجلات في نظام أسماء النطاقات:

| نوع السجل | الوصف |

|---|---|

| A Record | يربط اسماً (نطاقاً أو مضيفاً) بعنوان IPv4 |

| AAAA Record | يربط اسماً بعنوان IPv6 |

| CNAME Record | مُعرّف كنوني، يُستخدم لإعادة توجيه اسم نطاق إلى اسم نطاق آخر |

| MX Record | يُحدد خادم البريد المسؤول عن استقبال رسائل البريد لنطاق معين |

| NS Record | يشير إلى خادم الأسماء الموثوق لمنطقة النطاق |

| TXT Record | يخزن معلومات نصية يمكن استخدامها لأغراض التحقق والأمان (مثل SPF) |

| SRV Record | يُستخدم لتحديد موقع خدمات معيّنة (مثل VoIP أو LDAP) |

| PTR Record | يُستخدم للـ Reverse DNS؛ أي ترجمة عنوان IP إلى اسم النطاق |

4.2 السجل (A) والسجل (AAAA)

يمثل هذان النوعان أكثر السجلات شيوعاً، حيث يربط السجل (A) اسم النطاق بعنوان IP من الإصدار الرابع (IPv4) المكون عادة من أربع خانات رقمية (مثل 192.168.1.1). أما السجل (AAAA) فيربط الاسم بعنوان IPv6 المكون من تنسيق سداسي عشري (Hexadecimal) يحتوي على ثماني مجموعات من الأرقام والحروف.

4.3 السجل (CNAME) ودوره في إعادة التوجيه

عند الرغبة في جعل اسم نطاق معيّن يشير إلى نطاق آخر دون تكرار IP في أكثر من مكان، يتم استخدام سجل CNAME. على سبيل المثال، لو كان هناك نطاق رئيسي example.com وسيرفر آخر اسمه blog.example.com يرغب المالك بتوجيهه إلى نفس خادم الويب، يمكن استخدام CNAME بحيث يشير blog.example.com إلى example.com، بدلاً من إضافة سجل (A) جديد. أي تغيير في عنوان IP الخاص بـ example.com ينعكس مباشرة على blog.example.com.

4.4 السجل (MX) والبريد الإلكتروني

يُعدّ البريد الإلكتروني إحدى الخدمات المركزية للعديد من المؤسسات والأفراد، ويحدد سجل (MX) الخوادم المسؤولة عن استقبال الرسائل البريدية لصالح نطاق معين. عندما يحاول خادم بريد إلكتروني إرسال رسالة إلى user@example.com مثلاً، يقوم خادم البريد بالاستعلام عن سجل MX الخاص بـ example.com لمعرفة خادم البريد الموثوق الذي يجب أن يتلقى الرسالة. يمكن تعيين أولويات متعددة (Preference) عند وجود عدة خوادم، بحيث يتم محاولة الاتصال بالخادم الأول ذي الأولوية الأعلى، وفي حال الفشل يتم الانتقال للثاني وهكذا.

4.5 السجل (NS) وتفويض الإدارة

يعكس سجل (NS) الخوادم المسؤولة عن منطقة النطاق. عندما نرغب في تفويض منطقة فرعية، يتم إنشاء سجل (NS) يشير إلى خوادم الأسماء المخصصة لهذه المنطقة. على سبيل المثال، إذا رغبت شركة كبيرة في أن تدير قسم فرعي (sub.example.com) بشكل مستقل، يتم إضافة سجل NS لـ sub.example.com يشير إلى خادم DNS آخر.

4.6 السجل (TXT) وأغراض التحقق والأمان

يخزن سجل (TXT) نصوصاً حرة يمكن استخدامها لأغراض متنوعة. أبرز الاستخدامات الحديثة لهذا السجل تتعلق بالتحقق من ملكية النطاق لأجل خدمات خارجية مثل Google Workspace أو Microsoft Office 365، وأيضاً في تطبيق سياسات حماية البريد الإلكتروني مثل SPF (Sender Policy Framework) وDKIM (DomainKeys Identified Mail) وDMARC (Domain-based Message Authentication, Reporting and Conformance).

4.7 السجل (SRV) وتوجيه الخدمات

يوفر سجل (SRV) آلية للإعلان عن موقع خدمات بعينها (مثل SIP أو XMPP) عبر اسم النطاق دون الحاجة إلى تعريف منفصل لكل خدمة على حدة. يختلف هذا السجل عن سجلات (A) أو (CNAME) في أنه يحتوي على معلومات تخص رقم المنفذ (Port) وأولوية الخدمة (Priority) والوزن (Weight)، ما يسمح بآليات توزيع أحمال أكثر تقدماً.

4.8 السجل (PTR) والـ Reverse DNS

على عكس سجلات DNS المعتادة التي تحوّل الاسم إلى عنوان IP، يقوم سجل (PTR) بدور عكسي: تحويل عنوان IP إلى اسم النطاق. يُعدّ هذا النوع مهماً لأغراض التحقق الأمني ومنع الرسائل المزعجة، إذ يتحقق خادم البريد مثلاً من تطابق العنوان مع اسم النطاق الصحيح قبل قبول الرسائل.

الفصل الخامس: عملية الاستعلام في نظام أسماء النطاقات

5.1 مقدمة إلى عملية الاستعلام

تُعرف عملية البحث عن عنوان IP الخاص باسم نطاق ما بـ “الاستعلام” (DNS Query). تنقسم عملية الاستعلام إلى خطوات متسلسلة تقوم بها الخوادم المُحلّلة للوصول إلى النتيجة المطلوبة. وفي معظم الأحيان يتم الاعتماد على نظام التخزين المؤقت (Caching) لتسريع العملية. نستعرض فيما يلي نموذجاً مثالياً لعملية الاستعلام.

5.2 المراحل التفصيلية

عند قيام المستخدم بكتابة اسم موقع في متصفح الويب مثل “www.example.com”، تحدث الخطوات التالية في الخلفية:

- التحقق من الذاكرة المؤقتة في الجهاز: يحاول نظام التشغيل أو المتصفح في البداية البحث في ذاكرة التخزين المؤقت المحلية (DNS Cache) إن كان عنوان IP مخزناً مسبقاً.

- الخادم المُحلل (Resolver) التابع لمزود الخدمة: إن لم يجد الجهاز العنوان محلياً، يرسل طلب DNS إلى خادم الــDNS الخاص بمزود خدمة الإنترنت (ISP). هذا الخادم يُعرف بـ Recursive Resolver، حيث يتولى مهمة البحث.

- استعلام خادم الجذر (Root Servers): يقوم الخادم المُحلل بالسؤال أولاً أحد خوادم الجذر عن النطاق المطلوب. يحيل خادم الجذر الطلب إلى خادم النطاق العلوي (.com في هذه الحالة).

- استعلام خادم النطاق العلوي (TLD Server): يقوم خادم .com بإعادة توجيه الطلب إلى خادم الأسماء الموثوق (Authoritative Nameserver) الخاص بنطاق example.com.

- استعلام خادم الأسماء الموثوق: عند وصول الطلب إلى الخادم الموثوق لنطاق example.com، يقوم بالبحث في سجلاته ويجد سجل A أو AAAA المقابل لـ www.example.com، ثم يعيد عنوان IP إلى الخادم المُحلل.

- إعادة الجواب إلى العميل: يقوم الخادم المُحلل بتخزين النتيجة في ذاكرة التخزين المؤقت للمدة المحددة في الـTTL، ثم يعيدها لجهاز المستخدم، والذي بدوره يشرع في الاتصال بعنوان IP للحصول على محتوى الموقع.

5.3 الاستعلام التكراري والاستعلام التتابعي

هناك مفهومان مهمان في تنفيذ عملية الاستعلام: الاستعلام التكراري (Iterative Query) والاستعلام التتابعي (Recursive Query). في “الاستعلام التتابعي”، يقوم الخادم المُحلل بكل الخطوات بدلاً من العميل، إذ يتوجه إلى خادم الجذر ثم النطاق العلوي ثم الخادم الموثوق، ويحصل على النتيجة نيابة عن المستخدم. أما في “الاستعلام التكراري”، فيحصل الخادم المُحلل على إجابة جزئية في كل مرة (مثل عناوين خوادم النطاق العلوي) ويطلب من العميل أن يواصل الاستعلام بنفسه أو بمساعدة خوادم أخرى. حالياً، الأكثر شيوعاً هو الاستعلام التتابعي (Recursive) لأنه أسهل على العميل.

الفصل السادس: التخزين المؤقت (Caching) في نظام أسماء النطاقات

6.1 أهمية التخزين المؤقت

يلعب التخزين المؤقت دوراً محورياً في تحسين الأداء وتخفيف الحمل عن خوادم DNS الرئيسية. عند قيام الخادم المُحلل بالحصول على معلومة ما (مثل عنوان IP لنطاق معين)، فإنه يخزن تلك المعلومة مع وقت بقائها (TTL). إذا جاء استعلام جديد خلال فترة الـTTL، تمت إجابته فوراً من الذاكرة المؤقتة بدون الاتصال بالخوادم الموثوقة.

6.2 ضبط الـTTL ومساهمته في الأداء

يحدد مسؤول النطاق قيمة الـTTL المناسبة لكل سجل. قد تكون هذه القيمة قصيرة أو طويلة حسب طبيعة الخدمة. السجلات التي تتغير كثيراً (مثل CNAME لموزع أحمال Load Balancer) قد تُعطى TTL منخفضاً لضمان تحديث أسرع، بينما السجلات الثابتة نسبياً، مثل سجل A لموقع مستقر، قد تُعطى TTL مرتفعاً لتقليل عدد الاستعلامات الخارجية.

6.3 انعكاسات التخزين المؤقت على التحديثات

رغم فوائده الكبيرة، يمكن أن يتسبب التخزين المؤقت في تأخر ظهور التغييرات. إذا تم تغيير عنوان IP الخاص بموقع ما، فقد يستمر بعض المستخدمين في الوصول إلى العنوان القديم حتى انتهاء مدة الـTTL في الخوادم المُحللة لديهم. لذا، عند التخطيط لتغيير كبير في DNS، يتم أحياناً تقصير الـTTL قبل فترة من التغيير لتسريع انتشار المعلومات الجديدة.

الفصل السابع: الأمان في نظام أسماء النطاقات

7.1 التهديدات الأمنية الشائعة

منذ نشأته، صُمّم نظام DNS بحيث يكون سريعاً وقابلاً للامتداد، لكنه لم يكن مصمماً ليكون آمناً ضد الهجمات السيبرانية المعقدة التي ظهرت لاحقاً. هناك عدة تهديدات أمنية تواجه DNS، ومن أبرزها:

- هجوم انتحال الـDNS (DNS Spoofing): يتمثل في قيام مهاجم بإيهام الخادم المُحلل بأن لديه إجابة موثوقة عن النطاق المطلوب، لكنه يرسل عنوان IP مزيفاً يوجه المستخدم إلى موقع خبيث.

- هجوم الحرمان من الخدمة (DoS / DDoS): يمكن استغلال خوادم DNS كأهداف للهجمات التي تهدف إلى إسقاط الخدمة، أو كوسيلة لتنفيذ هجمات تضخيم (Amplification Attacks) على أهداف أخرى.

- التصيد (Phishing): أحياناً يتم تسجيل أسماء نطاقات مشابهة لأسماء مشهورة لخداع المستخدمين.

7.2 منظومة DNSSEC (Domain Name System Security Extensions)

للمساعدة في التصدي لهجوم الانتحال، جرى تطوير DNSSEC كامتداد أمني يُمكّن الخوادم الموثوقة من التوقيع رقمياً على السجلات، بحيث يتأكد الخادم المُحلل من صحة مصدر السجلات وسلامتها. يعتمد DNSSEC على مفاتيح تشفير عامة/خاصة. عند تفعيل DNSSEC لنطاق معيّن، يتم إنشاء توقيعات رقمية مخزنة في سجلات خاصة (مثل RRSIG وDNSKEY). وبذلك، إذا حاول مهاجم حقن بيانات مزيفة، سيكشف الخادم المُحلل التناقض في التوقيع الرقمي.

7.3 محدوديات DNSSEC

بالرغم من كونه خطوة كبيرة نحو تأمين DNS، إلا أن اعتماد DNSSEC ليس شاماً حتى اليوم. لا تزال بعض النطاقات غير موقعة بتقنية DNSSEC، كما أن تطبيقها يتطلب جهداً من جميع الأطراف المعنية (سجلات المستوى الأعلى، الخوادم الموثوقة، الخوادم المُحللة، ومديري الأنظمة). بالإضافة إلى ذلك، قد يؤدي تفعيل DNSSEC إلى زيادة حجم حزم UDP المستخدمة في الاستجابة لـDNS، ما قد يسبب مشكلات في بعض أجهزة التوجيه (Routers).

7.4 طبقات أخرى للأمان

يمكن تعزيز أمان DNS باستخدام طبقات إضافية مثل DNS over HTTPS (DoH) وDNS over TLS (DoT). في هذه التقنيات، يتم تشفير حركة الاستعلامات بين العميل والخادم المُحلل، ما يجعل من الصعب على المتنصتين التجسس على طلبات الـDNS أو تزويرها. وقد أثار اعتماد DoH نقاشاً واسعاً حول الجوانب التنظيمية والخصوصية، إذ إن حركة الـDNS المشفرة تُصعّب على مزودي الخدمة ومراقبي الشبكات رصد حركة المرور.

الفصل الثامن: إدارة الدومينات واستراتيجيات الاستضافة

8.1 استضافة DNS وأنواعها

عند تسجيل نطاق جديد، يمكن لصاحبه اختيار نموذج استضافة DNS المناسب. هناك عدة نماذج شائعة:

- الاستضافة المُدمجة مع تسجيل النطاق: يقدم بعض مسجلي النطاقات خدمة DNS مجانية مدمجة مع الخدمة.

- الاستضافة الخارجية (Managed DNS): تتولى جهة متخصصة إدارة جميع السجلات، غالباً مع ميزات متقدمة مثل الحماية ضد هجمات DDoS.

- الاستضافة الذاتية (Self-Hosted): ينشئ صاحب الدومين خادم DNS خاصاً به ويُديره، مما يوفر تحكماً كاملاً ولكن يتطلب خبرة تقنية عالية.

8.2 توزيع أحمال DNS (Load Balancing)

يمكن استخدام DNS كأداة لتوزيع الأحمال على عدة خوادم. ففي هذه الحالة، يتم إنشاء عدة سجلات (A) أو (AAAA) للمجال ذاته، كل منها يشير إلى عنوان IP مختلف لخوادم خلفية، فيقوم الخادم المُحلل بإعادة الرد بشكل متناوب (Round Robin) على المستخدمين. من شأن هذا النهج البسيط توزيع حركة المرور على الخوادم المتعددة. كما تتوفر حلول أكثر تقدماً لدى بعض مزودي خدمة الـDNS تتيح التوجيه الجغرافي (GeoDNS) لتوجيه المستخدم إلى الخادم الأقرب من موقعه الجغرافي.

8.3 التوافر العالي (High Availability)

لتحقيق التوافر العالي، يتم نشر أكثر من خادم DNS موثوق لمنطقة النطاق الواحد. في العادة يتم تسجيل سجلَي NS (أو أكثر) لنطاق معين، بحيث إذا تعطّل الخادم الأول أو لم يُستجب لسبب ما، يمكن للمستخدمين اللجوء للثاني. يُنصح دائماً بأن تكون هذه الخوادم موزعة جغرافياً وعلى شبكات مختلفة لتجنب وقوعها ضحية نفس المشكلة.

الفصل التاسع: تحديات ومشكلات شائعة في نظام أسماء النطاقات

9.1 تأخير انتشار السجلات (DNS Propagation Delay)

عند تحديث سجلات DNS أو تغيير الخادم الموثوق لنطاق معين، قد لا يشاهد المستخدمون التغييرات فوراً بسبب التخزين المؤقت (Caching) في خوادم الـDNS حول العالم. يعتمد وقت الانتشار الحقيقي على قيم الـTTL المعتمدة وعلى تردد مزودي الخدمة في تحديث ذاكراتهم المؤقتة. قد يستغرق الانتشار الكامل عدة ساعات إلى 48 ساعة في بعض الحالات.

9.2 انتهاك الخصوصية والمراقبة

قد يتعرض المستخدم لمخاطر تتعلق بالخصوصية إذا كانت استعلاماته لـDNS تُرسل بنص واضح (Plain Text) عبر بروتوكول UDP دون تشفير. قد يتمكن مزود الخدمة أو أي جهة رقابية من مراقبة أسماء المواقع التي يزورها المستخدم، ما يشكّل تحدياً لخصوصية المستخدمين. تساهم تقنيات مثل DNS over HTTPS في تقليل هذه المشكلة.

9.3 تعارض النطاقات الداخلية والخارجية

في كثير من الشركات والمؤسسات، يتم استخدام أسماء نطاقات داخلية (Internal Domains) للإشارة إلى خدمات وموارد محلية غير متاحة على الإنترنت العامة. إذا لم يتم تنظيم هذه الأسماء بشكل صحيح أو حدث تعارض مع أسماء نطاقات عامة، قد يؤدي ذلك إلى مشكلات في الوصول وفوضى في سجلات الـDNS.

الفصل العاشر: مستقبل نظام أسماء النطاقات والاتجاهات الحديثة

10.1 التوجه نحو IPv6

مع النضوب التدريجي لعناوين IPv4، يصبح دعم IPv6 في نظام DNS حاجة مُلحة. يتيح IPv6 عدداً هائلاً من العناوين (2128 عنواناً)، ويوفر ميزات إضافية لتحسين الأداء والأمن. يعتبر وجود سجل (AAAA) لنطاق ما علامة على جاهزية الدومين لدعم بروتوكول IPv6. ورغم ذلك، لا يزال هناك تردد من قبل بعض المؤسسات في تبني IPv6 بشكل كامل بسبب مسائل التوافق والكوادر البشرية.

10.2 تعزيز الخصوصية والأمن

ظهرت بروتوكولات مثل DNS over HTTPS (DoH) وDNS over TLS (DoT) كحلول للتغلب على مشاكل انتحال الاستعلامات وعمليات التجسس على حركة الـDNS. ومن المتوقع أن يزداد تبني هذه البروتوكولات في المستقبل، خاصة مع اعتماد متصفحات رئيسية مثل Firefox وChrome لميزة الاستعلام الآمن. ومع ذلك، يثير ذلك جدلاً بشأن الدور الذي تلعبه شبكات الشركات ومزودو الخدمة في تصفية المحتوى ومراقبة الحركة.

10.3 تكامل الذكاء الاصطناعي في إدارة DNS

يمكن أن يشهد المستقبل توظيف أدوات الذكاء الاصطناعي (AI) في تحليل حركة المرور وحل مشكلات توزيع الأحمال وتنبؤها، فضلاً عن استخدام تقنيات التعلم الآلي في رصد التهديدات الأمنية مثل نماذج الشذوذ (Anomaly Detection) أو التصرفات غير الطبيعية (Unusual DNS Queries) التي قد تشير إلى هجمات أو أنشطة ضارة.

10.4 اللامركزية المحتملة

ظهرت أفكار حول أنظمة تسمية لامركزية بديلة (مثل Handshake وNamecoin) تعتمد على تقنيات البلوكتشين (Blockchain) لتجنب التحكم المركزي في منظومة أسماء النطاقات. يرى مؤيدو هذه الأنظمة اللامركزية أنها تقلل من الرقابة وتمنع رقابة الحكومات أو الشركات الكبرى على أسماء النطاقات. لكنّ هذه الأفكار ما زالت في مراحل تجريبية ولم تحظَ بقبول واسع بعد.

الفصل الحادي عشر: أفضل الممارسات في إدارة DNS

11.1 التوثيق وتحديث المعلومات

إنّ إحدى المشكلات الشائعة في إدارة DNS هي إهمال تحديث السجلات القديمة أو الاحتفاظ بسجلات غير مستخدمة مما يخلق فوضى وقد يؤدي إلى نتائج غير متوقعة. لذا من الضروري الحفاظ على توثيق واضح لسجلات النطاق ومستويات التفويض وتحديث البيانات بشكل دوري.

11.2 ضمان التوزيع الجغرافي للخوادم

ينصح دائماً بأن يتوافر على الأقل خادما DNS موثوقان لكل نطاق، على أن يكونا موزعين جغرافياً. يقلل ذلك من خطر انقطاع الخدمة في حال حدوث خلل في شبكة معينة أو مركز بيانات بعينه. يمكن اللجوء إلى مزودي خدمة DNS خارجيين لضمان هذه الميزة.

11.3 مراقبة الأداء والانقطاعات

من الجيد استخدام أدوات لمراقبة أداء خوادم الأسماء ومدى توفرها، والتحقق من استجابة السجلات بشكل دوري. يمكن إعداد تنبيهات (Alerts) لإشعار مدير النظام في حال التأخير أو الفشل في الاستجابة. مثل هذه الخطوات تقلل من زمن انقطاع الخدمة وتعزز موثوقية النطاق.

11.4 الحماية من هجمات DDoS

يمكن أن يكون خادم DNS هدفاً جذاباً لهجمات الحرمان من الخدمة الموزعة. لا بد من تفعيل آليات الحماية المناسبة مثل الجدران النارية (Firewalls)، وأنظمة كشف التسلل (IDS)، بالإضافة إلى استخدام خدمات حماية DNS الاحترافية التي توفر تقنيات التخفيف (Mitigation) من هجمات DDoS.

الفصل الثاني عشر: أمثلة تطبيقية ودراسات حالة

12.1 حالة: شركة كبرى تعتمد على DNS لتوزيع الأحمال

تدير شركة تقنية عالمية عدة مراكز بيانات حول العالم، وتقدم خدمات ويب عالية الطلب. لتحقيق أداء عالٍ، تستخدم استراتيجية “GeoDNS” من خلال توجيه المستخدمين إلى أقرب مركز بيانات بناءً على موقعهم الجغرافي. نجحت هذه الاستراتيجية في تقليص وقت الاستجابة وتحسين تجربة المستخدم مع بقاء مرونة للتوسع المستقبلي.

12.2 حالة: مهاجمة DNS وانتحال اسم نطاق

واجهت مؤسسة مالية هجوماً لمحاولة اختراق مستخدمي خدماتها البنكية الإلكترونية عبر توجيههم إلى موقع مزيف. استغل المهاجم ثغرة في تكوين خادم DNS لدى مزود خدمة محلي. نتج عن الهجوم سرقة بيانات العديد من المستخدمين. بعد التحقيق، أُجبرت المؤسسة على اعتماد DNSSEC وتحديث بروتوكولات الأمان وتدريب الطاقم التقني للتعامل مع هجمات الانتحال.

الفصل الثالث عشر: نصائح لاستكشاف الأخطاء وإصلاحها

13.1 استخدام أوامر التشخيص في نظم التشغيل

هناك مجموعة من الأدوات والأوامر المساعدة في استكشاف المشكلات المتعلقة بـDNS، أهمها:

- Ping: لاختبار إمكانية الوصول إلى عنوان معين.

- nslookup: لاستعلام DNS والحصول على معلومات السجلات.

- dig: أداة أكثر تقدماً للاستعلام عن DNS والتحقق من تفاصيل الرد والسجلات المختلفة.

- tracert / traceroute: لتتبع المسار إلى الخادم ومعرفة نقاط التوقف على طول الطريق.

13.2 فحص الملفات والسجلات

في حال إدارة خادم DNS محلي مثل BIND على نظام لينكس أو Windows DNS Server، يمكن الاطلاع على سجلات التشغيل (Logs) للعثور على رسائل خطأ محددة أو تنبيهات. كما يُوصى دائماً بعمل نسخة احتياطية من ملفات المنطقة قبل إجراء أي تحديثات جذرية.

13.3 تحقق من انتهاء صلاحية النطاق

في بعض الحالات، قد تكون المشكلة ببساطة أن النطاق قد انتهت صلاحيته لدى المسجل. لذلك ينبغي دائماً متابعة تاريخ انتهاء تسجيل النطاق لتجنب انقطاع الموقع والخدمات المرتبطة.

الفصل الرابع عشر: ملخص عام وأهمية DNS في المشهد الرقمي

يعدّ نظام أسماء النطاقات (DNS) عنصراً جوهرياً في بنية الإنترنت، فهو الذي يتيح للبشر استعمال أسماء مفهومة بدلاً من أرقام IP. يحقق ذلك عبر هيكلية شجرية موزعة لا مركزية، تبدأ من خوادم الجذر وتنتهي عند خوادم الأسماء الموثوقة لكل نطاق. تلعب سجلات DNS بأنواعها المختلفة دوراً كبيراً في توجيه حركة الإنترنت وتوفير خدمات مثل البريد الإلكتروني وتوزيع الأحمال. ورغم أهميته الواضحة، يتعرض DNS لتحديات أمنية تتطلب جهداً متواصلاً لحماية النظام من هجمات الانتحال والحرمان من الخدمة.

مع تطور المشهد التقني، تتزايد الحاجة إلى تقنيات تعزز الخصوصية والأمن في تبادل المعلومات. تطورات مثل DNS over HTTPS وDNS over TLS، إلى جانب اعتماد DNSSEC على نطاق أوسع، تمثل بُعداً استراتيجياً في طريق تعزيز موثوقية وأمان الشبكة العالمية. ولا يمكن إغفال الدور المتنامي للذكاء الاصطناعي والتوجهات اللامركزية التي قد تغيّر شكل نظام الأسماء مستقبلاً.

من هذا المنطلق، يتضح أنّ DNS ليس مجرد خدمة ثانوية، بل هو القلب النابض لأي بنية تحتية ترتكز عليها خدمات الويب، والتطبيقات السحابية، والاتصالات الرقمية. وإدراك تعقيدات DNS وأساليب تشغيله وحمايته والإفادة الكاملة من ميزاته يشكّل ضرورة ملحّة لكل متخصص في إدارة الشبكات أو مطوّر في عالم الويب، ولكل من يسعى إلى بناء خدمات إلكترونية موثوقة وآمنة.

الفصل الخامس عشر: المراجع والمصادر

- Paul Mockapetris. “Domain Names – Concepts and Facilities,” RFC 1034, November 1987. يشرح الأسس التمهيدية لنظام أسماء النطاقات.

- Paul Mockapetris. “Domain Names – Implementation and Specification,” RFC 1035, November 1987. يُقدم تفاصيل أكثر حول بنية السجلات والبروتوكولات.

- ICANN – Internet Corporation for Assigned Names and Numbers: الموقع الرسمي الذي يشرف على إدارة النطاقات العُليا وتقسيمات الجذر.

- IETF – Internet Engineering Task Force: المؤسسة المسؤولة عن إصدار وثائق RFC في عالم الإنترنت. يمكن العثور على مزيد من المعلومات حول DNS في الموقع الرسمي.

- Cloudflare Learning Center: يقدم شروحات معمقة في مجال أداء الـDNS والأمن والحماية من هجمات DDoS.

- Internet Society: مصادر تشمل وثائق وأوراق بحثية حول تطور بروتوكولات الإنترنت ومن ضمنها DNS وDNSSEC.

يُمكن توسيع الاطلاع على نظام أسماء النطاقات من خلال المواقع الرسمية لكبرى شركات الاستضافة ومزودي خدمات DNS حول العالم، حيث توفّر تلك المواقع العديد من الأدلة العملية وأمثلة حيّة لإعداد النطاقات بكفاءة وأمان.

المزيد من المعلومات

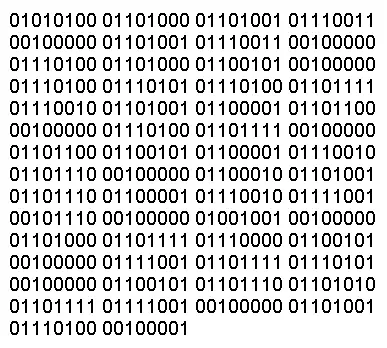

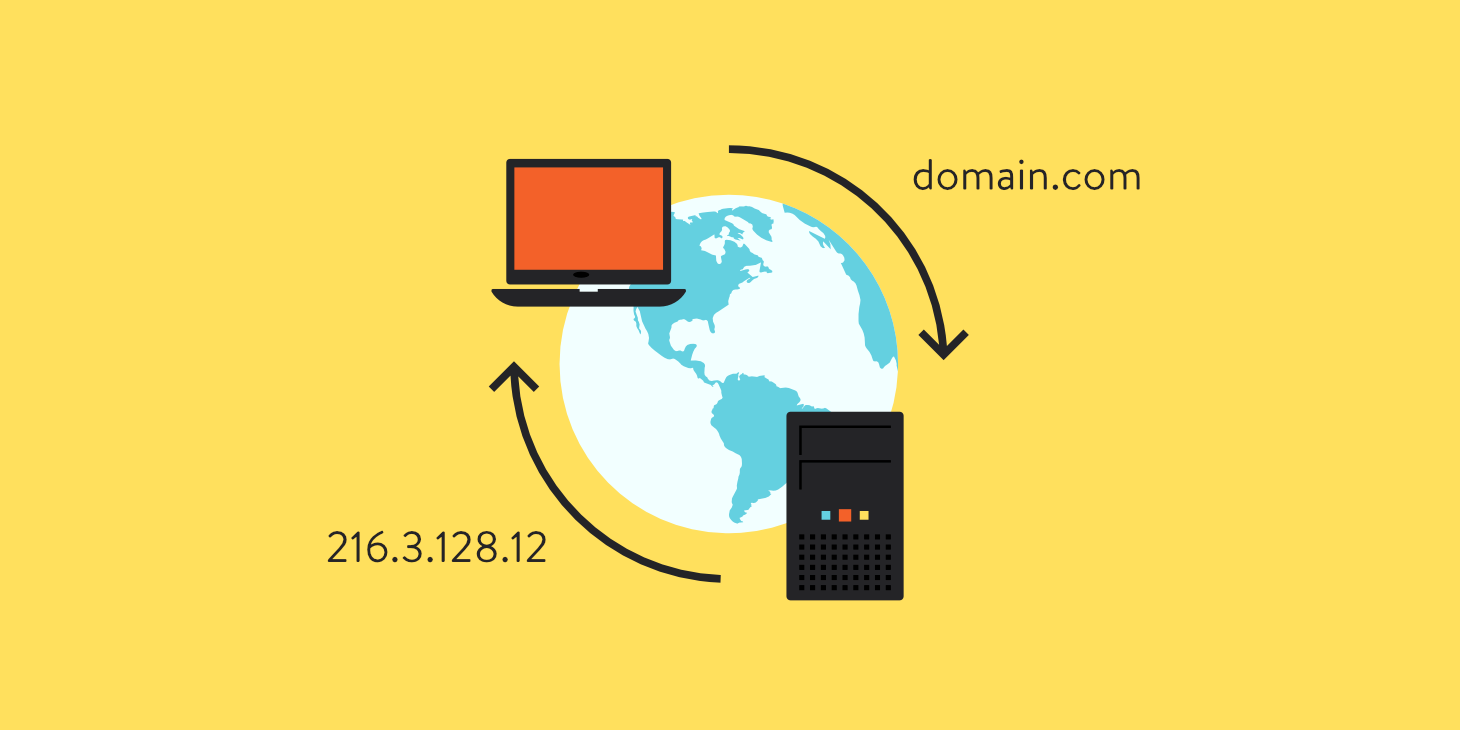

تسمية النطاقات (DNS)(domain name service)

نظام تسمية النطاقات أو خدمة تسمية النطاقات هو برتوكول شبكي وظيفته تخطيط أسماء النطاقات

مثل “it-solutions.center”إلى عناوين الايبي المناظرة مثل “5.4.130.139”

وحيث أن الانترنت يضم ملايين الحواسيب وكل منها له عنوان ايبي الخاص به، فمن المستحيل

للمستخدمين تذكر عناوين الايبي الخاصة بكل حاسوب يرغبون في الوصول إليه. ولهذا

وبغرض تبسيط العملية، صُمم نظام تسمية النطاقات.

ومن ثم أصبح من السهل للمستخدمين الوصول ألي موقع إنترنت عن طريق كتابة اسم نطاق

الموقع في خانة العنوان في متصفحاتهم مثل “it-solutions.center “أو “google.com “بدون الحاجة

لتذكر رقم آي بي كل موقع.

وعلى الرغم من ذلك ولان برتوكول الانترنت يفهم فقط عنوان الايبي وليس اسم النطاق، فمن

الضروري ترجمة اسم النطاق مرة أخرى إلى عنوان الايبي المقابل قبل إنشاء اتصال مع الخادم

المستهدف. وهي المساعدة القيمة التي يقدمها نظام تسمية النطاقات.

يملك مزود الانترنت الذي تتبعه خادم تسمية نطاقات والذي يحتفظ بسجل ضخم من أسماء النطاقات

الموجودة على الانترنت وعناوين الايبي المقابلة لهذه الاسماء.

في كل مرة تكتب عنوان موقع مثل “https://it-solutions.center “في متصفحك، يقوم

حاسوبك باستخدام خادم اسماء النطاقات المملوك لمزود الانترنت لترجمة الاسم “it-solutions.center”

إلى عنوان الايبي المقابل لتستطيع الوصول إلى خادم it-solutions.center .

تتم هذه العملية في غمضة عين وخلف الكواليس ومن ثم لا يلاحظها أحد.