كل ما تريد معرفته عن هجمات حجب الخدمة (DDOS)

مقدمة

تعتبر هجمات حجب الخدمة (Distributed Denial of Service – DDoS) من أخطر التهديدات التي تواجه الأنظمة التقنية في العصر الحديث. تعد هذه الهجمات تحديًا مستمرًا للشركات، المؤسسات، والأفراد نظرًا لتزايد تعقيدها وتأثيراتها السلبية على البنية التحتية الرقمية. يستهدف هذا النوع من الهجمات حرمان المستخدمين من الوصول إلى الخدمات الإلكترونية عن طريق استنفاد موارد الشبكة أو الخادم المستهدف.

في هذا المقال، سنناقش بالتفصيل مفهوم هجمات حجب الخدمة، أنواعها، آليات عملها، أساليب الحماية منها، وآثارها التقنية والقانونية.

تعريف هجمات حجب الخدمة (DDoS)

ما هي هجمات DDoS؟

هجمات حجب الخدمة الموزعة (DDoS) هي نوع من الهجمات الإلكترونية التي تهدف إلى تعطيل الخدمات أو الشبكات من خلال إغراقها بحجم كبير من حركة المرور غير المشروعة. تتم هذه الهجمات عن طريق استخدام شبكة من الأجهزة المخترقة (تُعرف باسم بوت نت – Botnet)، والتي تُستخدم لإرسال طلبات متزامنة إلى الخادم المستهدف.

تاريخ هجمات DDoS

تطور هجمات حجب الخدمة

- التسعينيات: ظهرت أولى هجمات DDoS في هذه الفترة، وكانت تعتمد على أدوات بسيطة مثل أدوات Ping الشهيرة.

- الألفية الجديدة: تطورت الأدوات وأصبحت أكثر تعقيدًا، حيث ظهرت بوت نت التي تعتمد على ملايين الأجهزة المصابة.

- 2020 وما بعد: شهد العالم تصاعدًا كبيرًا في حجم وتأثير هجمات DDoS، حيث تم تسجيل هجمات بحجم تجاوز 3 تيرابت/ثانية.

أنواع هجمات DDoS

1. الهجمات القائمة على حجم البيانات (Volume-Based Attacks)

تركز هذه الهجمات على استنفاد عرض النطاق الترددي للشبكة من خلال إرسال كميات ضخمة من البيانات.

أمثلة:

- هجوم UDP Flood: يستغل بروتوكول UDP لإغراق الشبكة بحزم بيانات عشوائية.

- هجوم ICMP Flood: يستخدم رسائل ICMP (مثل طلبات Ping) لإغراق الشبكة.

2. الهجمات القائمة على البروتوكولات (Protocol Attacks)

تستهدف هذه الهجمات الجوانب الضعيفة في بروتوكولات الشبكة.

أمثلة:

- SYN Flood: يستغل ضعف بروتوكول TCP عن طريق إرسال طلبات اتصال دون إكمالها.

- Fragmentation Attacks: تفتت حزم البيانات لإرباك الخوادم.

3. الهجمات القائمة على التطبيق (Application Layer Attacks)

تستهدف هذه الهجمات تطبيقات الويب والخدمات المرتبطة بها.

أمثلة:

- HTTP Flood: إرسال عدد كبير من طلبات HTTP إلى الخادم.

- Slowloris: يحافظ على اتصال مفتوح لفترة طويلة لإبطاء الخادم.

آليات عمل هجمات DDoS

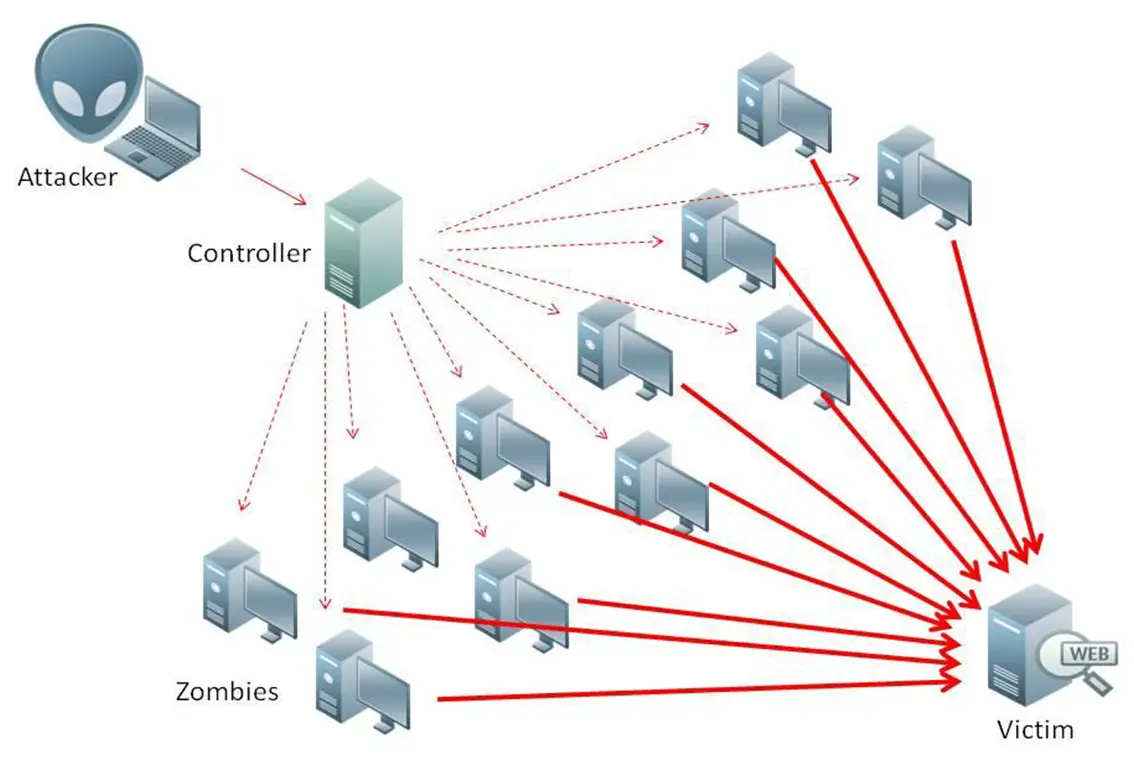

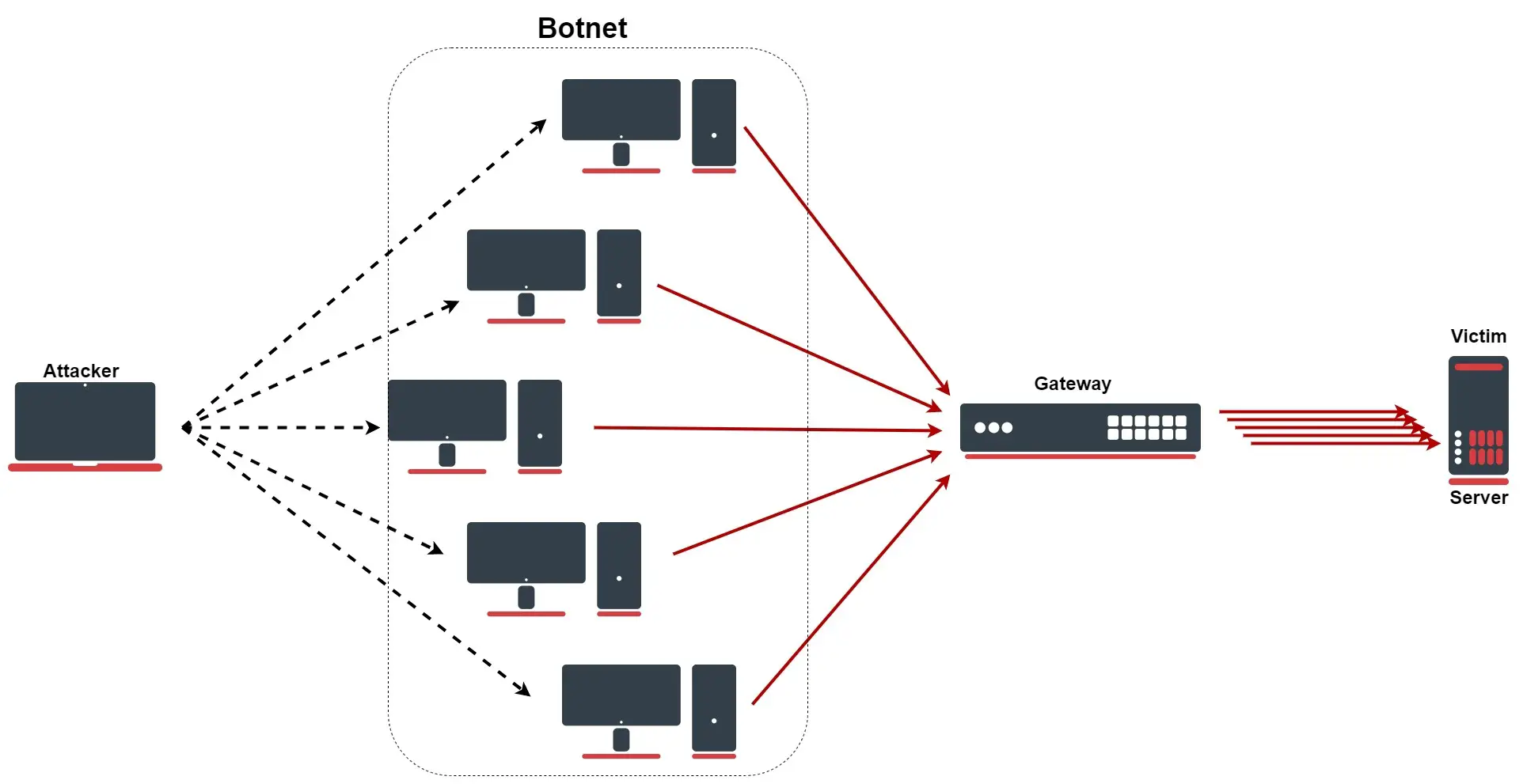

1. البوت نت (Botnet)

عبارة عن شبكة من الأجهزة المخترقة التي يتحكم بها المهاجم. تُستخدم البوت نت لتنفيذ الهجمات من مصادر متعددة.

2. توليد حركة المرور

تتطلب الهجمات أدوات برمجية لإنشاء حركة مرور عالية، مثل LOIC وHOIC.

3. التنسيق والتوقيت

تعتمد هجمات DDoS على التنسيق بين الأجهزة المخترقة لإرسال طلبات متزامنة.

آثار هجمات DDoS

1. التأثير الاقتصادي

- خسائر مالية للشركات بسبب توقف الخدمات.

- تكاليف إضافية للتعافي وتطوير أنظمة الحماية.

2. التأثير التقني

- استنزاف موارد الشبكة والخادم.

- تعطيل أنظمة الأعمال الحيوية.

3. التأثير القانوني

- قد يتم رفع دعاوى قانونية ضد الأطراف المسؤولة عن الهجمات.

استراتيجيات الحماية من هجمات DDoS

1. أنظمة كشف التهديدات (Intrusion Detection Systems – IDS)

تساعد أنظمة IDS في مراقبة الشبكة واكتشاف السلوك غير الطبيعي.

2. الشبكات الموزعة (CDN)

تعمل الشبكات الموزعة على توزيع حركة المرور لتخفيف الضغط عن الخادم المستهدف.

3. جدران الحماية (Firewalls)

توفر جدران الحماية طبقة إضافية من الحماية من خلال تصفية حركة المرور.

4. أنظمة الحد من المعدل (Rate Limiting)

تقلل من عدد الطلبات المسموح بها من عنوان IP واحد.

5. التعاون مع مزودي الخدمات

يقدم العديد من مزودي الخدمات (مثل Cloudflare) حلول حماية متقدمة ضد هجمات DDoS.

أمثلة على هجمات DDoS الشهيرة

1. هجوم Dyn (2016)

- أثر على مزودي خدمات مثل Twitter وNetflix.

- تم تنفيذه باستخدام بوت نت Mirai.

2. هجوم GitHub (2018)

- أكبر هجوم DDoS تم تسجيله بحجم 1.35 تيرابت/ثانية.

- تم تخفيفه باستخدام خدمات حماية متقدمة.

3. هجوم AWS (2020)

- سجل حجم هجوم تجاوز 2.3 تيرابت/ثانية.

تقنيات الهجوم المتقدمة

1. الهجمات المشفرة (Encrypted Attacks)

تستغل بروتوكولات التشفير مثل HTTPS لإرباك أنظمة الحماية.

2. الهجمات متعددة النواقل (Multi-Vector Attacks)

تستخدم أنواعًا متعددة من الهجمات في وقت واحد.

3. الهجمات الموجهة بالذكاء الاصطناعي

تستفيد من تقنيات الذكاء الاصطناعي للتخفي وتحقيق أقصى تأثير.

القوانين والممارسات القانونية

- الاتفاقيات الدولية: تعمل العديد من الدول على توقيع اتفاقيات لمكافحة الجرائم الإلكترونية.

- العقوبات: تختلف العقوبات بين الدول، وقد تشمل السجن والغرامات المالية.

المزيد من المعلومات

هي هجمات تتم عن طريق إغراق المواقع بسيل من البيانات غير اللازمة، يتم إرسالها عن طريق أجهزة مصابة ببرامج تعمل على نشر هذه الهجمات بحيث يتحكم فيها القراصنة .

عن بعد بإرسال تلك البيانات إلى المواقع بشكل كثيف مما يسبب بطئ الخدمات بهذه المواقع ويسبب صعوبة وصول المستخدمين، ويتم هذا الهجوم بدون كسر ملفات كلمات السر أو سرقة البيانات السرية؛ هجمات حجب الخدمة تتم ببساطه بأن يقوم المهاجم بإطلاق أحد البرامج التي تُزحم المرور للموقع الخاص بك وبالتالي تمنع أي مستخدم آخر من الوصول إليه.

↯ أنواع هجمات الـ DDOS :

◊ الهجمات المميتة Ping Of Death و Teardrop :

وهي الهجمات التي تستغل خطأ برمجي أو تقصير في بناء TCP/IP، وبالتالي تُعيق المرور في شبكتك حتى لا تستطيع أي بيانات أن تصل إليها أو تغادرها.

◊ الهجمة المباشرة :

الهجوم المباشر هو الذي يتم فيه إنشاء كل حركة المرور التي تم إنشاؤها بشكل ضار، DOS هجوم تم إنشاؤها بواسطة مضيف واحد يرسلها، قد يتغير المهاجم الأصلي بشكل عشوائي في محاولة للاختباء، ولكن في الهجمات المباشرة هناك عنوان IP وهو مرسل واحد فقط يقوم بصياغة حركة المرور التي تتجه مباشرةً إلى الهدف دون استخدام أي مضيفات وسيطة؛ الهجمات المباشرة ليست شائعة جداً بعد الآن لأنه من السهل اكتشافها والتخفيف من حدتها.

◊ هجمة الانعكاس :

تحدث هجمات الانعكاس عندما يستخدم الهجوم مضيفا وسيطاً واحداً أو أكثر _ “bot “DDoS، في معظم الأحيان هناك برامج ضارة لتوليد هجمات DDoS، وهي برامج تنتظر أوامر لتوجيهها لمهاجمة مضيف معين.

علماً أن أدوات الـ DDOS كثيرة ويمكنك استخدامها ضد أي Target معين.

خاتمة

تشكل هجمات حجب الخدمة (DDoS) تهديدًا كبيرًا للعالم الرقمي، وتتطلب استراتيجيات متقدمة للتصدي لها. من خلال تعزيز أنظمة الحماية والتعاون بين الحكومات والمؤسسات، يمكن تقليل مخاطر هذه الهجمات وتأمين الخدمات الإلكترونية بشكل أفضل.