هجمات حجب الخدمة الموزعة (DDoS)

تُعد هجمات حجب الخدمة الموزعة (Distributed Denial of Service Attacks) من أخطر التهديدات في عالم الأمن السيبراني الحديث. تهدف هذه الهجمات إلى تعطيل موارد الشبكة أو الخوادم المستهدفة بحيث تصبح غير قادرة على الاستجابة للطلبات الشرعية الواردة من المستخدمين العاديين. يكمن التحدي الأساسي في هذه الهجمات في ضخامتها وتوزيعها؛ حيث لا يقتصر مصدر الهجوم على جهاز واحد، بل تتشارك شبكات واسعة من الأجهزة المُخترَقة أو الأنظمة المُصابة بالبرمجيات الخبيثة في إرسال كمّ هائل من الطلبات إلى النظام المُستهدف بغرض إغراقه وإخراجه عن الخدمة. تتفاوت تقنيات هجمات DDoS وأهدافها على نطاق واسع، وتخلف تأثيرات ملموسة في المواقع الإلكترونية أو مزودي الخدمات أو حتى البنى التحتية الحيوية. أصبح فهم هذا النمط من الهجمات وآليات العمل والمكافحة أمرًا بالغ الأهمية لحماية الأنظمة الإلكترونية على المستوى الشخصي والمؤسسي والحكومي.

تعريف هجمات حجب الخدمة الموزعة وأهميتها في الأمن السيبراني

تشير هجمات حجب الخدمة (Denial of Service) عمومًا إلى عملية جعل موقع ويب أو خدمة معينة غير متاحة للمستخدمين الشرعيين. أما عند إضافة خاصية “الموزعة” (Distributed)، فإن هذا يعني أن مصادر الهجوم تنطلق من عدة أجهزة أو مواقع مختلفة، وغالبًا ما تكون هذه الأجهزة خاضعة لسيطرة المهاجمين من خلال شبكات الروبوت (Botnets). يميز هذا النمط من الهجمات عن غيره هو أنها لا تعتمد على اختراق الخادم المستهدف بشكل مباشر، بل ترتكز على شلّ قدرته على الاستجابة بعدد هائل من الطلبات الواردة من عدة جهات حول العالم.

تعود أهمية دراسة هذه الهجمات إلى كونها تهديدًا عابرًا للحدود الجغرافية؛ إذ يمكن للمهاجمين من أي بقعة في العالم الوصول إلى أي نظام متصل بالإنترنت. كما أن سهولة تنفيذ هذه الهجمات نسبيًا وانتشار أدوات جاهزة تُستخدم لشنّها يجعل منها خطرًا لا يُستهان به. علاوة على ذلك، يؤدي تعطل الخدمة لفترة زمنية معينة إلى خسائر مالية ومعنوية جسيمة للجهة المستهدفة، سواء كانت شركة تجارية أو مؤسسة حكومية أو منصة تقنية أو حتى أفرادًا يعتمدون على منصات الإنترنت لكسب الرزق أو أداء مهام حيوية.

لمحة تاريخية عن هجمات حجب الخدمة الموزعة

لم تكن هجمات حجب الخدمة الموزعة بالظاهرة الجديدة تمامًا في عالم الإنترنت. ظهرت بوادر هذه الهجمات في أواخر التسعينيات، عندما كانت المجتمعات الرقمية آنذاك تناقش مدى إمكانية إغراق الخوادم بطلبات تفوق طاقتها الاستيعابية. بدأت الحوادث الأولى في الظهور عبر تصيد نقاط ضعف محددة في بروتوكولات الشبكة مثل بروتوكول TCP/IP. ومع مرور الوقت، تطورت آليات الهجوم من مجرد إغراق تقليدي (Flooding Attack) إلى استخدام شبكات ضخمة من الأنظمة المخترَقة. ومن أشهر الأمثلة المبكرة:

- هجمات عام 2000 التي استهدفت مواقع إلكترونية ضخمة مثل Yahoo وeBay وCNN، وتمكنت من إيقافها لبعض الوقت.

- استخدام “أدوات الإغراق” في بدايات الألفية، والتي اشتهرت باسم أدوات Trinoo وTrinity وStacheldraht لإطلاق حملات هجومية ضخمة على أهداف متعددة.

مع تطور التقنيات وزيادة عدد الأجهزة المتصلة بالإنترنت، ظهرت مصطلحات جديدة مثل “إنترنت الأشياء” (IoT). سمح هذا بانتشار أعداد هائلة من الأجهزة الذكية المنزلية والتجارية التي غالبًا ما تعاني ضعفًا في إعدادات الأمان، مما جعلها ميدانًا خصبًا للتحوّل إلى بوت نت Botnet واستغلالها في هجمات أكثر انتشارًا وتأثيرًا. في عام 2016، ظهر بوت نت Mirai الشهير الذي اعتمد على أجهزة IoT مثل كاميرات المراقبة الرقمية وأجهزة التوجيه المنزلية، وأدى إلى تعطيل خدمات كبرى مثل DNS في الولايات المتحدة، ما أثر على مجموعة كبيرة من المواقع العالمية.

الأسس التقنية لهجمات DDoS

تقوم هجمات حجب الخدمة الموزعة على الاستغلال الأمثل للموارد المحدودة في الخادم أو الشبكة المستهدفة. كل خدمة إلكترونية تستند في عملها إلى قدرة معينة على التعامل مع عدد محدد من الاتصالات أو الطلبات في وقت واحد. فإذا تم إرسال عدد كبير من الطلبات — يفوق طاقة المعالجة أو السعة التخزينية للخادم أو معدل نقل البيانات المتاح — يصبح الخادم غير قادر على الاستجابة بشكل طبيعي. من هنا تنبثق الاستراتيجية العامة للمهاجمين التي تستند على:

- التشتيت والإنهاك: إرسال كمّ هائل من الطلبات خلال فترة زمنية قصيرة جدًا لإرهاق الخادم المستهدف.

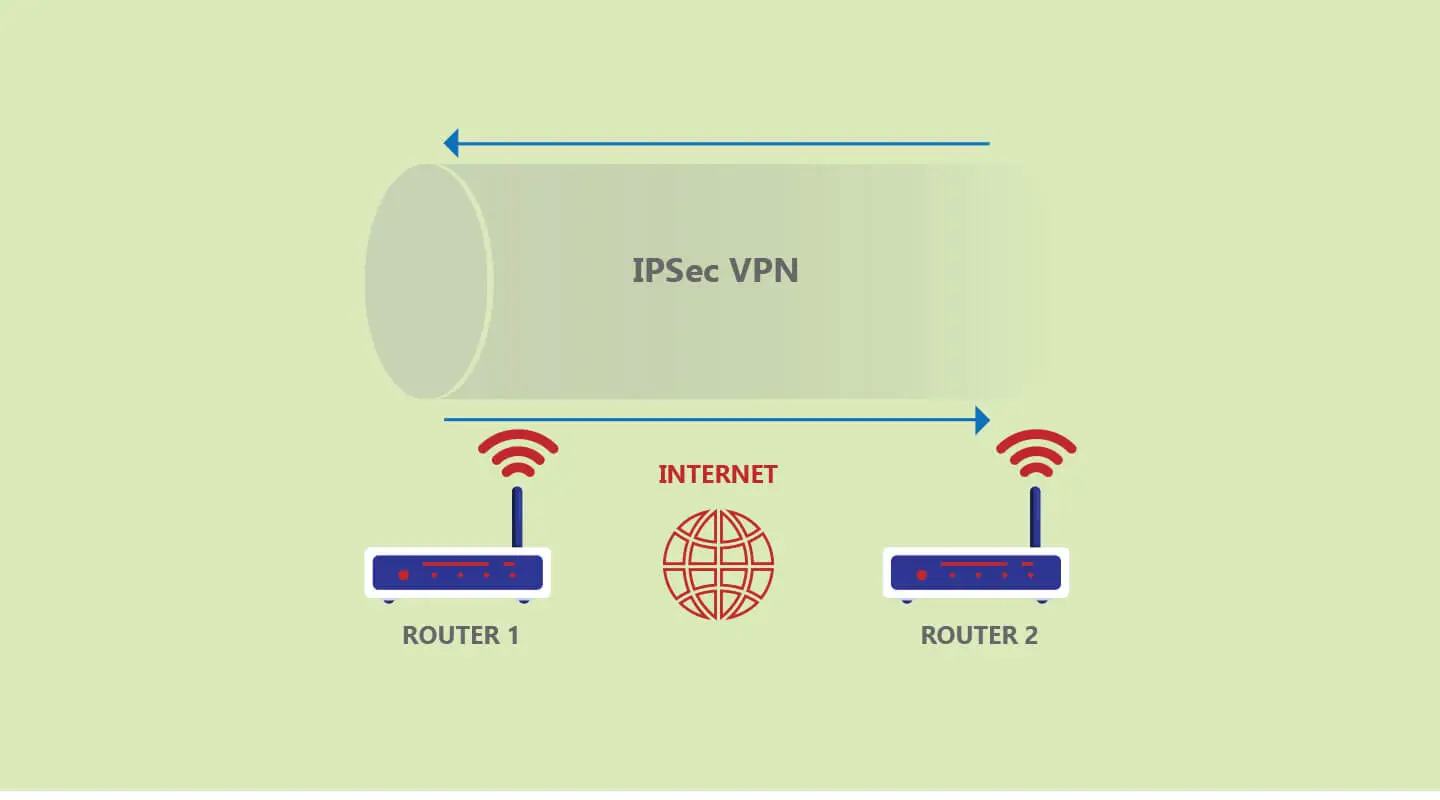

- الإغراق بالبروتوكولات: استغلال بروتوكولات معينة في الشبكة (مثل TCP أو UDP) لإرسال بيانات غير ضرورية أو طلبات ذات حجم كبير يصعب تجاهلها.

- إخفاء المصدر الحقيقي: استخدام شبكات روبوت (Botnets) أو تقنيات انتحال العناوين (IP Spoofing) لجعل عملية التتبع أكثر تعقيدًا، ما يصعّب التعرف على الجهة الحقيقية المُطلِقة للهجوم.

دور شبكات الروبوت (Botnets)

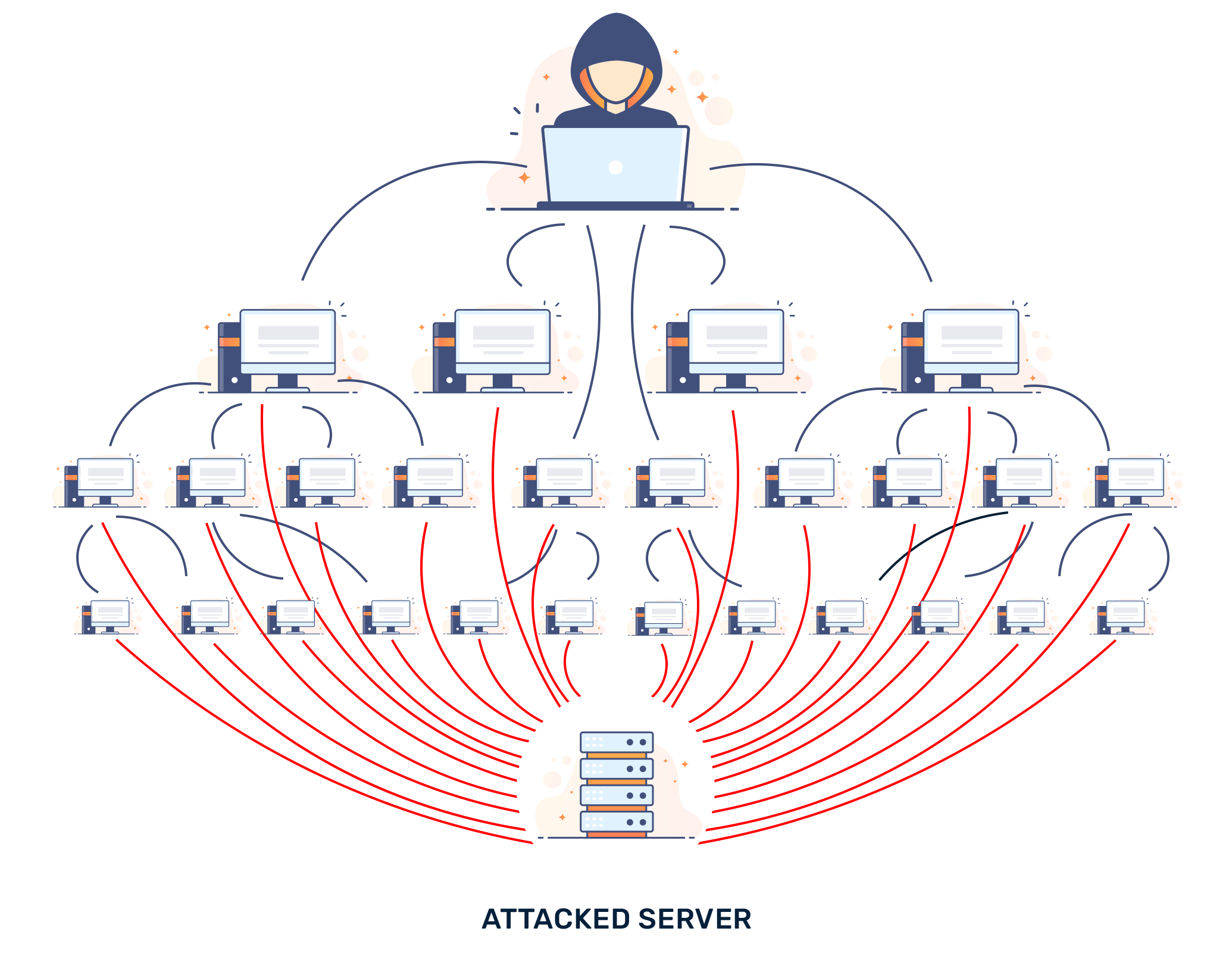

تُعد شبكات الروبوت القوة الضاربة في هجمات حجب الخدمة الموزعة. عند اختراق كمّ كبير من الأجهزة وتثبيت برمجيات خبيثة عليها، تصبح هذه الأجهزة أشبه بـ”العملاء” التي يتلقى كل منها أوامر محددة من خادم قيادة وتحكم (Command & Control Server). عندما يقرر المهاجم شن هجوم DDoS، تُرسل الأوامر إلى هذه الأجهزة المخترَقة لتتجهز لإرسال طلبات في وقت موحّد نحو الهدف المعين.

تساعد اللامركزية في هذه الشبكات على تكبير حجم الهجوم بصورة هائلة، حيث يمكن استخدام آلاف أو عشرات الآلاف أو حتى ملايين الأجهزة المُصابة في تنفيذ الهجوم. هذا الانتشار الهائل يحدّ من قدرة المدافعين على حجب عناوين IP محددة أو التعرف على مصدر موحّد للهجوم.

المكونات الأساسية للهجمات

تتكون هجمات حجب الخدمة الموزعة من عدة عناصر تقنية رئيسية:

- الأدوات البرمجية الهجومية: برامج قادرة على إرسال كميات ضخمة من الحزم أو الطلبات في وقت قصير. تشتهر بعض الأدوات القديمة كـLow Orbit Ion Cannon (LOIC) وHigh Orbit Ion Cannon (HOIC)، لكن في الوقت الراهن تستخدم برمجيات أكثر تطورًا ذات خواص لتجاوز آليات الحماية.

- الشبكات المخترَقة (Botnets): تضم مئات أو آلاف الأجهزة التي يمكن السيطرة عليها عن بُعد وتنفيذ الهجمات عبرها.

- خادم القيادة والتحكم (C2 Server): الخادم أو المنصة التي تُدير البوت نت، وتتلقى الأوامر من المُهاجم وتوزعها على الأجهزة المُصابة.

- الهدف (Target): الخادم أو الشبكة أو الخدمة المطلوب تعطيلها.

أنواع هجمات حجب الخدمة الموزعة

لا تقتصر هجمات DDoS على نوعٍ واحدٍ فقط، بل تتعدد أنواعها تبعًا للبروتوكولات والوسائل التقنية المُستخدمة. يمكن تقسيم هجمات حجب الخدمة الموزعة إلى عدة أقسام رئيسية:

1. هجمات تستهدف طبقة الشبكة (Network Layer Attacks)

تهدف إلى استنزاف عرض النطاق الترددي (Bandwidth) أو طاقة المعالجة (Processing Power) في مستوى الشبكة. أشهر الأمثلة على هذه الفئة:

- UDP Flood: إرسال عدد كبير من حزم بيانات UDP إلى المنافذ العشوائية في الخادم المُستهدف.

- ICMP Flood (Ping Flood): استهلاك الموارد عبر إرسال كمّ هائل من طلبات الـPing.

- SYN Flood: استغلال آلية المصافحة الثلاثية (Three-Way Handshake) في بروتوكول TCP بإنشاء اتصالات وهمية دون إكمال المصافحة.

تتميز هذه الهجمات بكونها تُشبه “الإغراق” المباشر الذي يستهدف البنية التحتية الأساسية للشبكة.

2. هجمات تستهدف طبقة التطبيقات (Application Layer Attacks)

تركز هذه الهجمات على الطبقة السابعة من نموذج الشبكات (OSI Model)؛ حيث ترسل طلبات تبدو شرعية للموارد المستهدفة، لكنها تُرهق الخادم بالتعامل مع عمليات مكثفة على مستوى التطبيق. على سبيل المثال:

- HTTP Flood: إرسال عدد هائل من طلبات HTTP إلى خادم ويب مُحدد، مما يستهلك موارده في تحليل ومعالجة الطلبات.

- Slowloris: فتح اتصالات HTTP بشكل بطيء جدًا دون إغلاقها، مما يُبقي الخادم مشغولًا باتصالات غير مكتملة ويمنع اتصالات جديدة من الوصول.

- XML-RPC Flood: استغلال واجهات XML-RPC لإرسال استدعاءات متعددة تُحدث ضغطًا كبيرًا على خوادم تطبيقات محددة.

تعدّ هذه الهجمات من أخطر الأنواع؛ نظرًا لصعوبة تمييز الطلبات الخبيثة عن الطلبات الشرعية، لا سيما إن كانت مُوزّعة على عددٍ كبير من الأجهزة.

3. الهجمات المختلطة

تستخدم الهجمات المختلطة عدة طبقات في آن واحد. قد تبدأ بهجمة على طبقة الشبكة لإغراق عرض النطاق الترددي، ثم يتبعها هجوم يستهدف طبقة التطبيق، مما يُضاعف من فعالية الهجوم ويفاقم صعوبة التصدي له. تهدف هذه الاستراتيجية إلى تشتت تركيز المدافعين بين تأمين عدة نقاط ضعف ومواجهة أنماط مختلفة من الطلبات.

4. هجمات الانعكاس والتضخيم (Reflection and Amplification Attacks)

تعتمد على إرسال طلبات صغيرة إلى خوادم وسيطة (مثل خادم DNS أو NTP أو SSDP) مع انتحال عنوان IP الخاص بالهدف. عندما تستجيب تلك الخوادم بالبيانات، يتم إرسالها إلى الضحية بدلًا من المهاجم الحقيقي. في حالة التضخيم، يرسل المهاجم طلبات صغيرة نسبيًا لكنه يتلقى ردًا بحجم كبير، فيتضخم حجم البيانات التي تصل إلى الضحية. من أشهر الأمثلة:

- DNS Amplification: الاستفادة من خوادم DNS التي تُرسل ردودًا ضخمة.

- NTP Amplification: استغلال أوامر MONLIST في بروتوكول NTP للحصول على ردود كبيرة من خوادم الزمن.

- Memcached Amplification: استغلال خوادم Memcached المُهيأة بشكل خاطئ لإرسال كميات ضخمة من البيانات إلى الضحية.

أسباب انتشار هجمات DDoS

تستحوذ هجمات حجب الخدمة الموزعة على اهتمام كبير لعدة أسباب:

- سهولة التنفيذ: تتوفر أدوات مجانية ومدفوعة على الإنترنت تسمح حتى للمبتدئين بشن هجوم على أهداف محددة.

- القيمة المادية والسياسية: استهداف المؤسسات المالية والشركات الكبرى قد يسبب خسائر مالية جسيمة، كما تُستخدم للهجوم على مواقع حكومية لأغراض سياسية.

- التطور التقني: زيادة عدد الأجهزة المتصلة بالإنترنت (خصوصًا أجهزة إنترنت الأشياء) تجعل بناء شبكات بوت نت ضخمة أمرًا ممكنًا.

- صعوبة التتبع القانوني: توزيع مصادر الهجوم وعمليات انتحال العناوين قد تُصعّب عملية التعقب وتحديد المسؤولية.

مخاطر وتأثيرات هجمات حجب الخدمة الموزعة

لا تنحصر تبعات هجمات DDoS في خسائر مادية فحسب، بل تتعداها إلى آثار أوسع، ومنها:

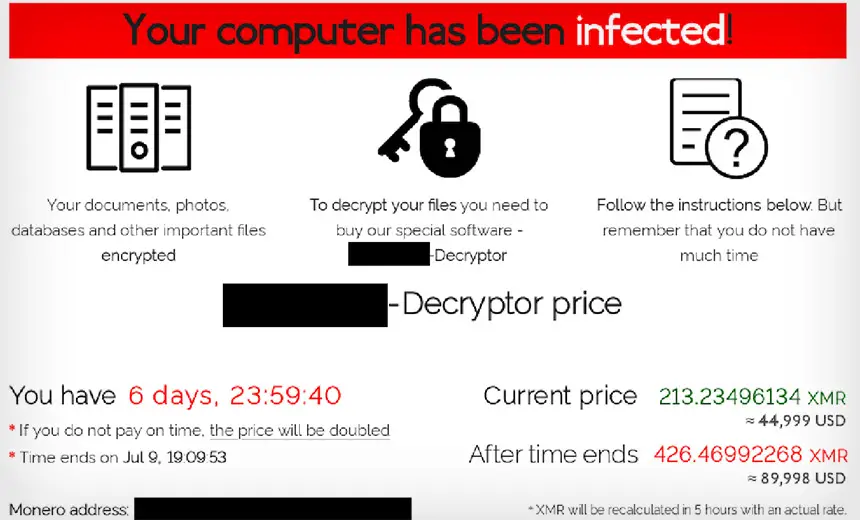

- الخسائر المالية: تعطّل المنصات التجارية يؤدي إلى فقدان العملاء والإيرادات. كل دقيقة توقف في خدمات البنوك أو شركات التجارة الإلكترونية قد تعني خسائر بملايين الدولارات.

- السمعة والمصداقية: تراجع ثقة العملاء والمستخدمين في المنصة أو الجهة التي تتعرض للهجمات المتكررة.

- التوتر السياسي والاجتماعي: تُستخدم الهجمات أحيانًا لأغراض سياسية أو للضغط على حكومات أو منظمات معينة.

- أثر الدومينو: إذا استُهدِفت البنى التحتية الأساسية للإنترنت مثل مزودي خدمة DNS أو مزودي خدمات الاستضافة السحابية، فقد تتعطل مئات أو آلاف المواقع.

إحصائيات عالمية حول هجمات DDoS

شهد العالم تزايدًا ملحوظًا في حجم وتعقيد هجمات DDoS خلال السنوات الماضية. وفقًا لتقارير شركات الأمن السيبراني:

- ارتفع عدد الهجمات التي تزيد قوتها عن 1 تيرابت في الثانية بشكلٍ ملحوظ منذ عام 2018، ما يُشير إلى قدرة المهاجمين على استخدام أعداد مهولة من الأجهزة المُخترقة.

- يتضاعف معدل استخدام هجمات التضخيم (Amplification) كل عام، خاصة مع اكتشاف بروتوكولات أو خدمات جديدة قابلة للاستغلال.

- قطاع الألعاب الإلكترونية والمنصات السحابية وخدمات البث الرقمية تعتبر من الأهداف الأكثر استهدافًا؛ نظرًا لشعبيتها العالمية واعتمادها على الاتصال المُستمر.

آليات الكشف عن هجمات DDoS

يحتاج مسؤولو الأمن الشبكي إلى تفعيل تقنيات ترصد أي سلوك غير طبيعي في الشبكة. من أبرز أساليب الكشف:

- مراقبة النطاق الترددي (Bandwidth Monitoring): تتبع الزيادة المفاجئة في معدل تدفق البيانات (Traffic) التي قد تُشير إلى حالة إغراق.

- التحليل السلوكي (Behavioral Analysis): استخدام أنظمة كشف التسلل (IDS) أو أنظمة منع التسلل (IPS) للكشف عن أنماط الهجوم غير المعتادة، مثل زيادة عدد اتصالات TCP غير المكتملة.

- تحديد مصادر الطلبات (IP Reputation): تتبع عناوين IP المشبوهة أو ذات السمعة السيئة، خاصة إذا تكررت الاتصالات منها خلال مدة قصيرة.

- مراقبة استجابة الخوادم (Server Health Monitoring): التحقق المستمر من زمن استجابة الخادم، واستعمال الأدوات التحليلية لاكتشاف أي تدهور غير طبيعي في الأداء.

استراتيجيات التخفيف والحماية من هجمات DDoS

أصبح التخفيف من أضرار هجمات حجب الخدمة الموزعة جزءًا أساسيًا من أي خطة أمنية للمؤسسات. تتضمن هذه الاستراتيجيات ما يلي:

1. استخدام خدمات الحماية السحابية (Cloud-based Protection)

توجد شركات متخصصة في حماية المواقع والخدمات عبر بنية تحتية ضخمة قادرة على امتصاص حركة المرور الضخمة وتصفية الطلبات المشبوهة. تتيح هذه الخدمات توجيه حركة المرور إلى مراكز بيانات موزعة عالميًا، حيث يتم تحليلها والتأكد من شرعيتها قبل وصولها إلى الخوادم الأصلية.

2. أنظمة موازنة التحميل (Load Balancing)

يمكن توزيع حركة المرور على عدة خوادم أو مراكز بيانات بدلًا من تركيزها على خادم وحيد. إذا تعرض أحد الخوادم لهجوم DDoS، يمكن إعادة توجيه الطلبات إلى خوادم أخرى أو مراكز بيانات لموازنة الحمل والتقليل من احتمالية الانهيار الكامل.

3. جدران الحماية على مستوى التطبيقات (Web Application Firewall – WAF)

تفيد في ترشيح الطلبات الضارة التي تستهدف طبقة التطبيقات. يستطيع WAF التعرف على الطلبات المشبوهة مثل هجمات HTTP Flood وهجمات الروبوتات، وحجبها قبل وصولها إلى التطبيقات الحيوية.

4. تقنيات التصفية (Filtering) والحد من المعدلات (Rate Limiting)

تضع قيودًا على معدل الطلبات المسموح به من كل عنوان IP أو جلسة. هذه القيود تمنع الإغراق المفاجئ وتجبر المهاجم على تخطي الحواجز الأمنية عبر توزيع الهجوم على نطاق أوسع، ما قد يسهل اكتشافه.

5. الكواشف الذكية والمعالجة التلقائية

يستخدم الكثير من مقدمي خدمة الإنترنت (ISPs) وشركات الحوسبة السحابية أنظمة ذكاء اصطناعي لتحليل سلوك حركة المرور في الزمن الحقيقي. حين ترصد الأنظمة ارتفاعًا شاذًا في معدل الطلبات، تُفعَّل قواعد تلقائية لتحويل الحركة المشبوهة أو حجبها أو إعادة توجيهها.

الخطوات العملية لرفع مستوى الحماية

قد تختلف الإجراءات على حسب طبيعة المنظومات والمتطلبات الخاصة بكل مؤسسة، ولكن بصورة عامة يمكن اتباع هذه الخطوات:

- التحضير والاستعداد: وضع خطة واضحة للطوارئ تُحدّد فيها الأدوار والمسؤوليات وطرق الاتصال بالفريق التقني.

- تحديث الأنظمة دورياً: تصحيح الثغرات وسد النوافذ الأمنية في البرمجيات ونظم التشغيل وأجهزة التوجيه.

- تقليل مساحة الهجوم (Attack Surface): إزالة الخدمات غير الضرورية، وتأمين المنافذ المفتوحة، واستخدام سياسات صارمة للتحقق من الهوية.

- اختبار التحمّل الدوري: إجراء اختبارات DDoS وهمية (DDoS Simulation) للتحقق من جهوزية البنية التحتية وتحديد نقاط الضعف.

- التنسيق مع مزود الخدمة: التواصل مع مقدمي خدمة الإنترنت للحصول على دعم إضافي في حال التعرض لهجمات ضخمة.

أخطاء شائعة في التعامل مع هجمات DDoS

قد يتسبب سوء التعامل مع الهجمات في تفاقم المشكلة. من أبرز الأخطاء:

- الافتقار لخطة استجابة: يؤدي الارتجال وقت الهجوم إلى خسارة وقت ثمين وفوضى في الإجراءات التصحيحية.

- الحجب العشوائي: حجب عناوين IP عشوائية قد يطال مستخدمين شرعيين، مما يؤدي إلى تعطل خدمات مهمة.

- التجاهل الإعلامي: عدم إبلاغ الجهات المتأثرة بالهجوم أو المستخدمين يخلق حالة من الارتياب ويؤثر سلبًا على مستوى الثقة بالمؤسسة.

- عدم تحديث الأجهزة والبرمجيات: استمرار استخدام أنظمة غير محدثة يُسهّل للمهاجمين العثور على ثغرات واستخدامها بفاعلية.

جدول المقارنة بين أبرز أنواع هجمات DDoS

| نوع الهجوم | الطبقة المستهدفة | آلية الهجوم | صعوبة التصدي | أمثلة شائعة |

|---|---|---|---|---|

| UDP Flood | طبقة النقل/الشبكة | إغراق المنافذ بحزم UDP عشوائية | متوسطة | DNS Query Flood |

| SYN Flood | طبقة النقل/الشبكة | إنشاء اتصالات TCP دون إتمام المصافحة الثلاثية | مرتفعة | مهاجمة خوادم الويب |

| HTTP Flood | طبقة التطبيقات | إرسال طلبات HTTP بتردد عالٍ | مرتفعة جدًا | استهداف صفحات ويب ديناميكية |

| Slowloris | طبقة التطبيقات | الإبقاء على اتصال HTTP مفتوحًا لأطول فترة | مرتفعة | استنزاف اتصالات الخادم |

| DNS Amplification | طبقة الشبكة (انعكاس) | انتحال عنوان IP وإرسال طلبات DNS للحصول على ردود ضخمة | عالية | استهداف خوادم DNS الضعيفة |

| Memcached Amplification | طبقة الشبكة (انعكاس) | استغلال خوادم Memcached غير المؤمنة لإرسال بيانات بحجم كبير | عالية جدًا | استهداف منصات الويب الكبرى |

تطور هجمات DDoS مع صعود إنترنت الأشياء

أحدث الانتشار الواسع لأجهزة إنترنت الأشياء نقلة نوعية في هجمات الحجب الموزعة. هذه الأجهزة غالبًا ما تكون متصلة بالإنترنت دون إجراءات أمان كافية مثل كلمات مرور افتراضية ضعيفة أو برمجيات قديمة غير محدثة. حالما يتم اختراق هذه الأجهزة، يمكن تجنيدها ضمن شبكات بوت نت ضخمة تستخدم في شن هجمات تتجاوز في حدتها ما كان ممكنًا في السابق. ومن أبرز الأمثلة التاريخية:

- هجمة Mirai (عام 2016): اعتمدت على اختراق مئات الآلاف من أجهزة إنترنت الأشياء، واستهدفت البنية التحتية للإنترنت، موقعةً ضحايا من كبريات المواقع.

- هجمات IoT_Reaper وPersirai: استغلت ثغرات في كاميرات المراقبة وأجهزة التوجيه المنزلية، وجمعت أعدادًا ضخمة من البوتات.

مع تطور شبكات الجيل الخامس (5G) وزيادة سرعة الاتصال، يُتوقّع أن يزداد حجم وتأثير هجمات الحجب الموزعة، ما يستلزم تحديثًا دائمًا لاستراتيجيات الحماية.

أدوات الاختبار والأبحاث الأكاديمية

يُجري الباحثون في مجال الأمن السيبراني اختبارات دورية للوقوف على حجم الاستعداد التقني لمواجهة هذه الهجمات. يتم استخدام بيئات محاكاة تتيح إنشاء هجمات بأحجام مختلفة، واختبار فعالية وسائل الحماية. من بين الأدوات الأكاديمية والتقنية المعروفة:

- Metasploit: منصة اختبار اختراق شهيرة تحتوي على وحدات لمحاكاة بعض أنواع هجمات DDoS.

- LOIC وHOIC: رغم أنها أدوات هجومية، إلا أنها تستخدم أيضًا من قبل خبراء الأمن لتجربة الخطط الدفاعية.

- Scapy: أداة قوية تُستخدم لتوليد الحزم الشبكية المخصصة ودراسة تأثيرها.

كما تتعدد الأبحاث الأكاديمية التي تركز على جوانب مختلفة من هجمات الحجب الموزعة، سواء على صعيد كشف الهجمات أو تحسين البنية الأمنية للشبكات أو تطوير خوارزميات ذكية للتنبؤ بالسلوك الهجومي قبل وقوعه.

دور التشريعات والقوانين في مكافحة هجمات DDoS

الجهود التقنية وحدها لا تكفي لوقف هذه الهجمات؛ فالجانب القانوني والتشريعي يمثل عاملًا مهمًا في ردع المهاجمين. تسعى العديد من الدول إلى سن قوانين تعاقب على ارتكاب هجمات إلكترونية، بما فيها هجمات حجب الخدمة. إلا أن الطبيعة العابرة للحدود للشبكات تجعل عمليات الملاحقة القانونية معقدة. يتطلب الأمر تعاونًا دوليًا بين الأجهزة الأمنية ومزودي خدمة الإنترنت ومنصات التواصل الكبرى لضبط المتورطين وتبادل المعلومات.

في بعض المناطق، يتم تغريم الشركات التي لا تعتمد إجراءات أمنية كافية لحماية بيانات مستخدميها أو لخدماتها من الانقطاعات المتكررة. أيضًا، تُلزم العديد من الجهات التنظيمية مزودي الخدمات الرقمية (مثل البنوك والخدمات المالية) بتحديث إجراءات الحماية بشكل دوري وتقديم تقارير حول أي اختراق أو هجمات تعرضوا لها.

هجمات DDoS كوسيلة لحروب المستقبل

نظرًا لقدرة هذه الهجمات على تعطيل خدمات أساسية وشبكات حيوية، باتت تُعد واحدة من أهم الوسائل في النزاعات الإلكترونية الحديثة. الجهات الحكومية أو المجموعات المتخصصة في حروب الإنترنت قد تستخدم هجمات DDoS لشلّ القطاعات المهمة في الدول المُعادية، مثل شبكات الكهرباء، أنظمة المراقبة المرورية، أو المواقع الحكومية والخدمات المصرفية. تُعرف هذه الاستراتيجيات بحروب الجيل الجديد، حيث يمكن إلحاق ضرر بالغ من خلال الفضاء الرقمي دون الحاجة إلى تدخل عسكري مباشر.

تندرج هذه النشاطات تحت مصطلح الحرب الإلكترونية (Cyber Warfare)، التي تشمل إلى جانب هجمات DDoS عمليات اختراق وتخريب أمني وتجسس إلكتروني. ولأن آثار هذه الحروب قد تكون مدمرة للبنى التحتية الرقمية والاقتصاد الرقمي، تزداد أهمية تطوير منظومات أمنية قوية قادرة على الصمود أمام تلك السيناريوهات.

مستقبل هجمات DDoS والتحديات المتوقعة

التطور التكنولوجي الدائم يسمح للمهاجمين بابتكار أساليب جديدة تتجاوز دفاعات الحماية التقليدية. من المتوقع أن نشهد في المستقبل القريب:

- زيادة في حجم الهجوم: مع تزايد سرعات الإنترنت وانتشار أجهزة إنترنت الأشياء، قد تصل أحجام هجمات DDoS إلى عدة تيرابت في الثانية أو أكثر.

- استخدام الذكاء الاصطناعي: قد يستغل المهاجمون تقنيات الذكاء الاصطناعي لتخطيط الهجمات بشكل ديناميكي واختيار الطرق المثلى لاستنزاف الموارد.

- الهجمات المنسقة متعددة المتجهات: توقع ظهور هجمات أكثر تعقيدًا، تستهدف في الوقت نفسه عدة نقاط ضعف في البنية التحتية للشبكة.

- ارتفاع تكلفة الدفاع: اعتماد أنظمة دفاعية متقدمة وتجهيز البنية التحتية لاستيعاب أحجام مهولة من حركة المرور سيضع تحديات مالية وتقنية كبيرة.

يتطلب الأمر جهدًا مشتركًا بين المجتمع التقني وصناع القرار والمشرعين للحد من انتشار البرمجيات الخبيثة ووضع معايير أمان إلزامية للأجهزة الجديدة في السوق. كما يستلزم ذلك تطوير حلول أمنية مبتكرة تعتمد على تقنيات جديدة مثل تحليل البيانات الضخمة (Big Data Analytics) والتعلم العميق (Deep Learning) لاكتشاف الأنماط الهجومية سريعًا وبشكل آلي.

دروس مستفادة وتوصيات نهائية

يمكن تلخيص أهم الدروس المستفادة من ظاهرة هجمات الحجب الموزعة في النقاط التالية:

- تطوير بنيات تحتية متينة: الاستثمار في تكنولوجيا الشبكات وأجهزة التوجيه والخوادم ذات القدرة العالية على تحمل الزيادات المفاجئة في حركة المرور.

- عقلية الأمن الوقائي: الاعتماد على الفحص الدوري للأمن السيبراني، وتفعيل أنظمة المراقبة والتنبيه المبكر.

- التعاون والمشاركة: تبادل المعلومات بين المؤسسات والشركات ومزودي الخدمات يساعد على تتبع مصادر الهجمات والحد من تأثيرها.

- توعية المستخدمين: حماية أجهزة المستخدمين العاديين من الاختراق أساسي للحد من حجم شبكات البوت نت.

مناقشة

في كثير من الأحيان تسمع عبر مجلات التكنولوجيا او من خلال بعض التقارير الاخبارية بتوقف موقع معين لمدة معينة و عن خسارة تقريبية لتلك الشركة بسبب ذك التوقف لكن هل تسائلت نفسك كيف حدث هذا !!

حسنا إن الموضوع سهل كتابياَ لكن هو في الحقيقة يحتاج للكثير من العمل مسبقا ليتمكن الشخص المنفذ للهجمة من تنفيذها

لكن كيف يقوم بتلك الهجمة ولم هية صعبة كذلك !!

في الحقيقة إن فكرة تلك الهجمات هي عبارة عن سلب موارد خوادم الموقع من معالجات وذواكرة و بالاهم ما يسمى بال (internet traffic) !!

, دعني اعطيك مثال بسيط لتفهم ما أعنيه:

إعتبر نفسك أنت خادم موقع واعتبر الموقع عبارة عن منزل وفي كل مرة يطرق باب المنزل يجب عليك ان تستفسر من الطارق وماذا يريد إلخ..

تخيل ماذا لو قام مئتين شخص في نفس اللحظة بطرق باب المنزل !!

هذه مجرد صورة تبسيطية لان الخوادم ذات المواصفات العملاقة تنجز الملايين من العمليات الحسابية و الرسومية و المنطقية في الثانية الواحدة

وكذلك هذا النوع من الهجمات يجعل الخادم مشغول بملايين العمليات التي لا داعي لها سوى أن تجعل الموقع ينهار لان جميع الموارد الخاصة بذك الموقع مشغولة في عمليات إخرى وقد توقفت عن تزويد الخدمات للأخرين .

سؤال : كيف يتمكن منفذ الهجمة من توجيه هذا العدد الهائل من العمليات إلى السيرفر الخاص بالموقع ؟!

حسنا لقد أخبرتكم بالبداية بأن منفذ تلك الهجمة قد أفنى الكثير من العمل مسبقا حتى يتمكن من عمل مثل تلك الهجمات ضدد ما يريد إستهدافه لأغراض سياسية أو إنتقامية أو يمكن يكون مجرد لهو لا أكثر

ما هو العمل السبق الذي قام به منفذ الهجمة ؟ّ

لقد قام بالسيطرة على مئات الاف من الاجهزة التي تدعم الوصول للأنترنت !!

سؤال كيف قام بالسيطرة عليها ؟!

عليك أن تعلم أن الموضوع لا يقتصر على الحواسيب !! بل أنه يشمل الحواسيب و الهواتف الذكية و اجهزة التلفاز الموصولة بالأنترنت او المستقبلات الفضائية و أجهزة التتبع و اجهزة التكييف و الخوادم الوهمة و اجهزة بلاي ستيشن و الكثير من تلك الأجهزة وغيرها الكثير أكثر مما تعتقد بأنه يمكن إستعماله في تلك الهجمات

كيف تقول تلك الاجهزة بالمساهمة في تلك الهجمات !!

حسنا في أغلب الاحيان تقوم تلك الاجهزة بارسال حزم من المعلومات التي تحتاج للرد من قبل الخادم الخاص بموقع معين وأقرب مثال لتلك الحزم هو الامر المشهور بعالم الشبكات الامر PING

تخيل مثلا لو قام مئة ألف جهاز بتفيذ الأمر ping لموقع معين في لحظة واحدة !!

يجب أن تعلم ان هذا الامر يرسل حزم متوسط حجمها 64 بيت للحزمة الواحدة فمثلا لو ضربنا 100.000 ب 64 بايت أي انك ستكلف الموقع ما يقارب 64.000.00 بايت في الثانية الواحدة

تخيل أنه يمكنك تفيذ الامر 10 مرات في الثانية الواحدة !! أي انه سيصبح لديك 6.400.000.000 بايت بالثانية

هل تعلم بأن على الخادم الرد بحزم بيانات مكافئة لما يستقبل من تلك الاوامر !! أي انه سيتم تبادل بينات ما يعادل 12.800.000.000 بايت تلك الارقام الكبير وتذكر أنك لا تتحدث سوى عن 100 ألف جهاز تحت السيطرة و يكن بمعلومك أن هناك البعض يسيطر على ملايين الاجهزة حول العالم دون علم مالكيها لعدم معرفتهم بما يحدث في أجهزتهم عن عن الفئة الكبيرة التي تجهل الكثير بمجال تكنولوجيا المعلومات

كيف يقومون بالسيطرة على هذا العدد الهائل من الاجهزة ؟!!

حسنا بالنسبة لأجهزة الحاسوب و الهواتف الذكية الأمر يقتصر غالبا على الفايروسات و البرامج الخبيثة و البريد الالكتروني وبعض انظمة التشغيل الغير موثوقة المصدر مثل أنظمة التشغيل المطبوخة الخاصة بالاندرويد !!

أو انظمة مايكروسوفت ويندوز المعدل عليها لتعمل دون الحاجة لرخصة ودفع ثمن النسخة , أما بالنسبة الأجهزة التي دعنا نقول بأن أنظمة تشغيلها بسيطة مثل ألأجهزة التي تم ذكرها سابقاَ و أجهزة الشبكات كالموجهات او توزيع خدمات الشبكات الاسلكية يكون بتمكن وصول بعض المخترقين لنظام تشغيلها الذي لا يتجاوز حجمه ال 1 ميجا بايت في أغلب الأجهزة منها ويقومون بالتعديل على تلك الانظمة بوضع الأوامر التنفيذية التي يريدونها

كيف يقومون بتوجيه كل تلك الاجهزة لمكان معين كل مرة !!

ببساطة الموضوع أشبه بقبلة موحدة لتلك الأجهزة فمثلا يقوم المهاجم بتعيين موقع خاص به يقوم ببث العنوان الخاص للضحية لجميع تلك الاجهزة التي تقوم بدورها ببدأ تلك الهجمات حتى يقرر المهاجم التوقف فيقوم ببث أمر الأيقاف ليتوقف كل جهاز عن الهجوم وينتظر الامر التالي على البث .

هل تلك الهجمات خطيرة ولها خسائر مادية ؟!

في أغلب الأحيان تكون تلك الهجمات لأهداف إنتقامية لا أكثر وتكون شخصية في العادة ولا تستمر الكثير لانها سرعان ما يتم كشفها و صدها لكن سجلت بعض الهجمات التي أدت لخسارات كبيرة بحق أصحاب تلك الشركات أنه في عام 2016 قام أحد المهاجمين بتوجيه هجمات أطاحت بعدة مواقع ومن أشهر تلك المواقع هو موقع المطورين GITHUB وغيره من المواقع

أن تلك الهجمات يمكن أن تكون خطيرة في بعض المواقع و المؤسسات الحساسة مثل حركة الطيران و الملاحة عدى عن الخسائر المالية الفادحة التي تقدر بالملايين لبعض الموقع .

الخلاصة

تُعد هجمات حجب الخدمة الموزعة (DDoS) تهديدًا خطيرًا يستهدف البنية التحتية للإنترنت والمواقع الإلكترونية والشبكات الحيوية، وتكمن قوتها في بساطة التنفيذ وكلفة الدفاع العالية وصعوبة التعقب. منذ ظهورها في أواخر القرن الماضي وحتى يومنا هذا، ما زالت هذه الهجمات تتطور لتصبح أكثر انتشارًا وتعقيدًا. بفضل ظهور أجهزة إنترنت الأشياء وشبكات البوت نت الضخمة، بات لزامًا على المؤسسات والأفراد تبني استراتيجيات حماية متقدمة تواكب هذا التطور السريع. لا تقتصر المعركة ضد هجمات DDoS على الحلول التقنية وحدها، بل تحتاج إلى أطر تشريعية رادعة وتعاون دولي وتوعية شاملة لضمان فضاء إلكتروني آمن للجميع.

المراجع والمصادر

- Kreps, S. E., & Das, S. (2017). “DDoS Attacks in Cyberspace and Their Implications for Global Security,” in Cyber Defense Review.

- Rossow, C. (2014). “Amplification Hell: Revisiting Network Protocols for DDoS Abuse,” in NDSS Symposium.

- Mirkovic, J., Reiher, P. (2004). “A Taxonomy of DDoS Attacks and DDoS Defense Mechanisms,” ACM SIGCOMM Computer Communication Review.

- Prince, M. (2013). “Technical Details Behind a 400Gbps NTP Amplification DDoS Attack,” Cloudflare Blog.

- Imperva Research Labs (Multiple Reports): Analyses on DDoS Attack Trends and Mitigation Techniques, available at Imperva.

- Akamai State of the Internet Report: Detailed statistics and analysis on global DDoS trends, available at Akamai.

- NIST Special Publication Series: Guidelines on Network Security and DDoS Mitigation, available at NIST.