Data Leakage Prevention (DLP) ما هو

مقدمة عن حماية البيانات وأهميتها في العصر الرقمي الحديث

في زمن تتسارع فيه وتيرة التكنولوجيا وتتزايد فيه الاعتمادية على البيانات الرقمية في جميع قطاعات الحياة، أصبحت حماية المعلومات الحساسة من التحديات الأساسية التي تواجه المؤسسات والمنظمات. فكلما زادت قيمة البيانات وأهميتها، زادت الحاجة إلى اعتماد استراتيجيات فعالة لضمان سريتها وسلامتها، وتجنب مخاطر تسريبها أو استخدامها بشكل غير مصرح به. وتعد عمليات تسرب البيانات من أكبر التهديدات التي تواجه أمن المعلومات، خاصة مع تزايد الهجمات السيبرانية والهجمات الاجتماعية التي تستهدف استغلال الثغرات في نظم الحماية.

موقع مركز حلول تكنولوجيا المعلومات (it-solutions.center) يولي أهمية قصوى لموضوع حماية البيانات، ويعمل على تقديم رؤى متخصصة وأحدث التقنيات في هذا المجال، بهدف تمكين المؤسسات من بناء أنظمة حماية قوية تتناسب مع طبيعة البيانات التي تتعامل معها. في هذا المقال، نستعرض بشكل تفصيلي مفهوم Data Leakage Prevention (DLP)، وأهمية تطبيق استراتيجيات فعالة لمنع تسرب البيانات، مع شرح للطرق والأدوات والتقنيات الحديثة المستخدمة لتحقيق هذا الهدف الحيوي.

ما هو Data Leakage Prevention (DLP)؟

تعريف ومفهوم DLP

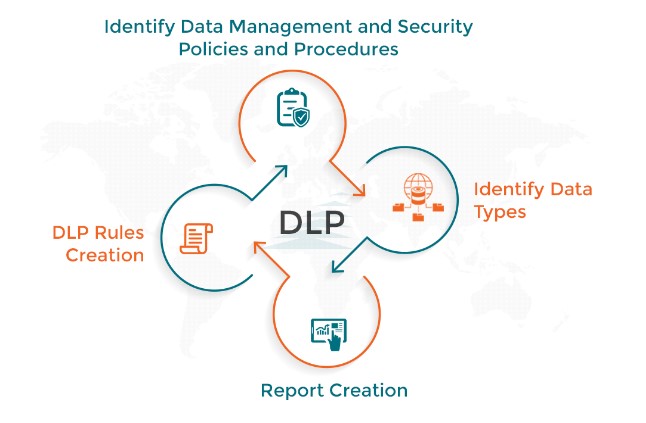

يُعرف نظام Data Leakage Prevention (DLP) بأنه مجموعة من السياسات والأدوات والإجراءات التي تهدف إلى حماية البيانات الحساسة من الوصول غير المصرح به، ومنع تسربها أو تداولها خارج نطاق المنظمة. يُعد هذا النظام جزءًا رئيسيًا من استراتيجية أمن المعلومات، لأنه يركز على مراقبة، وفرض، والتحكم في عمليات انتقال البيانات سواء كانت مخزنة، أو قيد الاستخدام، أو أثناء انتقالها عبر الشبكة.

مكونات استراتيجية DLP

- تحديد البيانات الحساسة: يتطلب الأمر تصنيف البيانات وفقًا لمدى حساسيتها وسريةها، لتحديد الأولويات في الحماية.

- وضع السياسات والإجراءات: تحديد قواعد واضحة بشأن من يمكنه الوصول إلى البيانات، وكيفية استخدامها، وأين يمكن نقلها.

- الرقابة والمراقبة: استخدام أدوات لمراقبة حركة البيانات والكشف عن أي أنشطة غير معتادة أو غير مصرح بها.

- التنفيذ التقني: توظيف أدوات وتقنيات تساعد في فرض السياسات، مثل التشفير، والتحكم في الوصول، والكشف عن المحتوى.

تصنيف البيانات كجزء أساسي من استراتيجية DLP

أهمية تصنيف البيانات في حماية المعلومات

تصنيف البيانات هو المدخل الأساسي لبناء استراتيجية حماية فعالة، حيث يساعد على تحديد نوعية البيانات، ومدى حساسيتها، ومن ثم وضع السياسات المناسبة لكل نوع. فمثلاً، البيانات العامة التي لا تحتوي على معلومات سرية لا تحتاج إلى مستوى حماية عالٍ، بينما البيانات السريّة أو الحساسة تستدعي إجراءات صارمة لضمان عدم تسربها.

طرق تصنيف البيانات

التصنيف اليدوي

يتم من خلال تصنيف البيانات يدوياً عبر وضع تصنيفات أو تسميات (Labels) على البيانات الورقية أو الإلكترونية، وذلك بواسطة فرق مختصة أو عن طريق الموظفين المعنيين. يتم تحديد مستوى السرية، وتوثيق التصنيف بشكل واضح على المستندات أو البيانات.

التصنيف الآلي باستخدام أدوات متخصصة

مثل أدوات TITUS، التي تتيح تصنيف البيانات بشكل تلقائي بناءً على محتواها، نوعها، أو خصائصها. تستخدم هذه الأدوات تقنيات الذكاء الاصطناعي والتعلم الآلي لتحديد البيانات الحساسة وتصنيفها بسرعة ودقة عالية، مما يسهل تطبيق السياسات الأمنية بشكل فعال.

طرق تسرب البيانات وأشكالها المختلفة

الأساليب التقليدية والجديدة في تسريب البيانات

تتنوع طرق تسرب البيانات بشكل كبير، وتظهر بشكل مستمر تقنيات وأساليب جديدة تستهدف استغلال الثغرات الأمنية أو ضعف الإجراءات. فيما يلي أبرز الطرق التي يستخدمها المخترقون أو الموظفون غير المصرح لهم لتسريب المعلومات:

التحدث بصوت مرتفع

الحديث عن معلومات حساسة في أماكن عامة أو مفتوحة، مما يسهل على المراقبة أو المتطفلين استماع أو جمع المعلومات دون قصد.

ترك الأجهزة غير محمية

مثل عدم قفل الشاشة أو تسجيل الخروج، مما يسهل على من يجد الجهاز الوصول إلى البيانات.

سرقة الأجهزة المحمولة

الأجهزة الذكية، USB، أو الأقراص الخارجية التي تحتوي على بيانات مهمة، والتي قد تتعرض للسرقة أو الفقدان.

الوسائل الاجتماعية والهندسة الاجتماعية

استغلال الموظفين من خلال خداعهم للكشف عن معلومات سرية، أو إقناعهم بتنفيذ عمليات غير مصرح بها.

نسخ البيانات ونقلها خارج المنظمة

مثل نسخ المعلومات إلى أجهزة تخزين متنقلة أو رفعها على خدمات الإنترنت أو البريد الإلكتروني، أو مشاركتها عبر تطبيقات المراسلة الفورية.

الطباعة غير المصرح بها

طباعة ملفات سرية من قبل أفراد غير مخولين، ثم إخراجها خارج المؤسسة.

استخدام الكاميرات والأجهزة الذكية

التقاط صور أو مقاطع فيديو للبيانات المهمة عبر كاميرات الهواتف المحمولة.

اختراق الشبكة أو الأجهزة

استخدام تقنيات الاختراق، أو وجود برمجيات خبيثة مثل الأبواب الخلفية (Backdoors) أو البرامج التجسسية، للوصول غير المصرح به إلى البيانات.

الهجمات الإلكترونية والهجمات عبر الإنترنت

اختراق الشبكات، أو استغلال الثغرات في الخدمات الإلكترونية، للوصول إلى البيانات الحساسة وسرقتها.

طرق الحماية والحفاظ على البيانات الحساسة

مبادئ وتقنيات أساسية في بناء استراتيجية DLP قوية

تتطلب حماية البيانات الحساسة اعتماد مزيج متوازن من السياسات، والتقنيات، والتوعية، والإجراءات الفيزيائية. وفيما يلي أهم العناصر التي يجب أن تتضمنها أي خطة حماية فعالة:

تصنيف البيانات وتحديد الأولويات

قبل البدء في تطبيق أي إجراءات، يجب تصنيف البيانات بشكل دقيق، وتحديد مدى حساسيتها، ومخاطر تسريبها. يساعد هذا على تخصيص الموارد بشكل فعال، وتطبيق الإجراءات المناسبة لكل نوع من البيانات.

وضع السياسات الأمنية وتوعية الموظفين

إعداد سياسات واضحة تشرح كيفية التعامل مع البيانات، وتدريب الموظفين على الالتزام بها، مع توعيتهم بالمخاطر المحتملة، وطرق التعرف على التهديدات، وأساليب التصدي لها.

استخدام الأدوات التقنية الحديثة

| الأداة / التقنية | الوصف | الوظيفة الأساسية |

|---|---|---|

| التشفير | حماية البيانات أثناء النقل والتخزين | منع الاطلاع غير المصرح به على البيانات المقفلة |

| أنظمة إدارة الوصول (Access Control) | تحديد صلاحيات المستخدمين | حصر الوصول إلى البيانات بناءً على الحاجة |

| أنظمة الكشف عن التسلل (IDS/IPS) | مراقبة حركة البيانات وكشف الأنشطة المشبوهة | الوقاية من الاختراقات وسرقة البيانات |

| برمجيات التصنيف التلقائي | تصنيف البيانات بشكل أوتوماتيكي | تسهيل إدارة البيانات الحساسة |

| أنظمة منع تسرب البيانات (DLP Tools) | مراقبة، وكشف، وفرض السياسات على البيانات | منع تسرب البيانات قبل حدوثه |

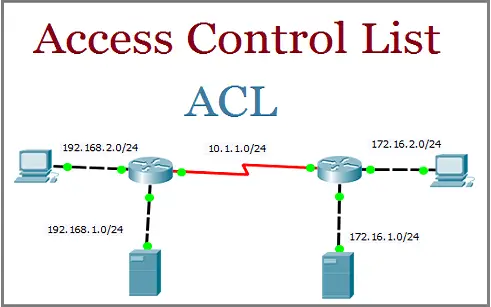

التحكم في انتقال البيانات (Data in Motion)

تطبيق قيود على إرسال البيانات عبر البريد الإلكتروني، أو خدمات التخزين السحابي، أو تطبيقات المراسلة، من خلال أدوات تراقب المحتوى وتمنع تسرب البيانات الحساسة.

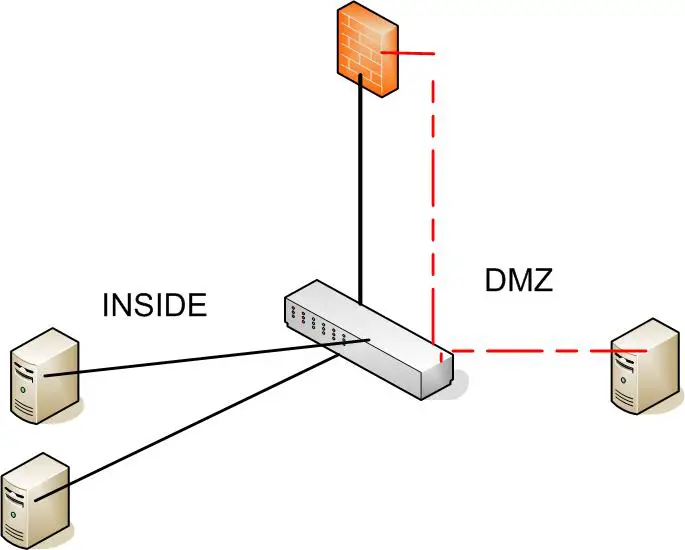

التحكم في البيانات في حالة الراحة (Data at Rest)

تشفير البيانات المخزنة، وتقييد الوصول إليها، وتطبيق سياسات الحذف الآمن عند عدم الحاجة إليها.

التحكم في البيانات أثناء الاستخدام (Data in Use)

تفعيل أدوات المراقبة لمنع النسخ، والطباعة، والتعديل غير المصرح به، مع فرض سياسات صارمة حول من يمكنه الوصول والتعامل مع البيانات.

مراقبة وتحليل السجلات (Logging and Monitoring)

تسجيل جميع العمليات التي تتعلق بالبيانات الحساسة، وتحليلها بشكل دوري للكشف عن أي سلوك غير معتاد أو محاولات تسرب غير مصرح بها.

الجانب الإداري والفيزيائي في حماية البيانات

السياسات والإجراءات التنظيمية

يجب أن تتضمن خطة حماية البيانات وضع سياسات واضحة تتعلق بكيفية التعامل مع البيانات، تشمل تصنيف البيانات، إجراءات التخلص من البيانات القديمة، وسياسات النسخ الاحتياطي والاستعادة. بالإضافة إلى ذلك، ينبغي تحديث السياسات بشكل دوري لمواكبة التطورات التقنية والتهديدات الجديدة.

تدريب وتوعية الموظفين

يعد العنصر البشري أحد أهم عوامل الأمان، حيث يجب تنظيم برامج تدريبية مستمرة لرفع مستوى وعي الموظفين بالمخاطر، وتدريبهم على تطبيق السياسات الأمنية، وكيفية التعرف على محاولات الاحتيال والهجمات الاجتماعية.

الأمن الفيزيائي للمرافق والأجهزة

حماية المرافق من الاختراقات الفيزيائية من خلال أنظمة المراقبة CCTV، والأبواب الذكية، وأنظمة الدخول بالبصمة، بالإضافة إلى تأمين الأجهزة ضد السرقة أو الفقدان، وإجراء عمليات صيانة دورية لضمان عمل الأنظمة بشكل فعال.

التقنيات الحديثة وأدوات الحماية في عالم DLP

تقنية التشفير المتقدم (Advanced Encryption)

استخدام بروتوكولات التشفير القوية، مثل AES-256، لضمان حماية البيانات أثناء انتقالها أو تخزينها، مع إدارة المفاتيح بشكل آمن لمنع الوصول غير المصرح به.

أنظمة إدارة الهواتف المحمولة والأجهزة الذكية (MDM)

تسمح هذه الأنظمة بالتحكم في الأجهزة المحمولة، وتطبيق سياسات الأمان، وتشفير البيانات، ومنع النسخ غير المصرح به، بالإضافة إلى مسح البيانات عن بعد في حالة الفقدان أو السرقة.

تقنيات الذكاء الاصطناعي والتعلم الآلي

تستخدم في تحليل سلوك المستخدمين، والتعرف على أنماط تسرب البيانات، والكشف عن الأنشطة غير المعتادة بشكل سريع ودقيق، مما يعزز قدرة المؤسسات على التصدي للتهديدات قبل وقوعها.

التحليل السلوكي والتعلم الآلي للكشف عن التهديدات

نظام يعتمد على تحليل البيانات الضخمة، وتحديد السلوكيات المشبوهة، وتنبيه فرق الأمن لاتخاذ الإجراءات المناسبة، مما يقلل من فرص وقوع التسربات الأمنية.

التحديات التي تواجه تطبيق استراتيجيات DLP وطرق التغلب عليها

تحديات التنفيذ والتكامل مع الأنظمة الحالية

قد تواجه المؤسسات صعوبة في دمج أدوات DLP مع الأنظمة القديمة أو غير المتوافقة، مما يتطلب تخطيطاً دقيقاً وتحديث البنية التحتية بشكل تدريجي.

مقاومة التغيير والتدريب

قد يواجه الموظفون مقاومة عند تطبيق سياسات جديدة، ويحتاج الأمر إلى برامج توعية وتدريب مستمرة لإشراك الجميع في عملية الحماية.

التعامل مع البيانات غير المنظمة والمتنوعة

البيانات غير المنظمة، مثل الصور، والفيديوهات، والملفات النصية، تتطلب أدوات تصنيف وتحليل متطورة لضمان حماية جميع أنواع البيانات بشكل فعال.

مخاطر الثغرات البشرية والهجمات الاجتماعية

الاعتماد المفرط على التكنولوجيا وحده لا يكفي، إذ يجب تعزيز الوعي الأمني والرقابة المستمرة للتحكم في العنصر البشري وتقليل احتمالية التسربات الناتجة عن الخطأ أو الخداع.

مستقبل حماية البيانات ومنع تسرب المعلومات

الاتجاهات الحديثة وتطورات السوق

يتجه العالم نحو اعتماد تقنيات الذكاء الاصطناعي، والتعلم العميق، وتقنيات البلوكشين، لتعزيز قدرات أنظمة DLP وجعلها أكثر ذكاءً ومرونة في التصدي للتهديدات المستجدة.

الاعتماد على الحلول السحابية والأتمتة

تزداد أهمية الحلول السحابية في إدارة حماية البيانات، مع توافر أدوات أتمتة تتيح الاستجابة السريعة للحوادث، وتقليل الحاجة للتدخل البشري، مع الحفاظ على مستوى عالٍ من الأمان.

ضرورة التحديث المستمر والتطوير التقني

يجب على المؤسسات أن تضع خطة مستدامة لتحديث أدواتها واستراتيجياتها بشكل دوري، لمواكبة التغيرات التكنولوجية، والتصدي للتهديدات الجديدة بشكل فعال.

ختام

حماية البيانات ومنع تسرب المعلومات هو تحدي مستمر يتطلب تكامل جميع الجوانب التقنية والإدارية والفيزيائية، مع اعتماد أحدث التقنيات والأدوات، وتثقيف الموظفين وتعزيز الوعي الأمني. تعتبر استراتيجيات Data Leakage Prevention (DLP) ركيزة أساسية لأي منظومة أمنية حديثة، حيث تساهم بشكل فعال في الحفاظ على سرية البيانات، وتقليل المخاطر، ودعم استمرارية الأعمال. من خلال تطبيق السياسات الصحيحة، واستخدام التكنولوجيا المتطورة، وتهيئة بيئة عمل آمنة، يمكن للمؤسسات حماية مواردها الحيوية، وبناء ثقة أكبر مع عملائها وشركائها.

لمزيد من المعلومات والتقنيات الحديثة في مجال حماية البيانات، يمكن الرجوع إلى المصادر التالية:

كما أن مركز حلول تكنولوجيا المعلومات (it-solutions.center) يواصل تحديث محتواه ليشمل أحدث تقنيات واستراتيجيات حماية البيانات، لضمان بقاء المؤسسات في مقدمة الركب التقني، وتحقيق أعلى مستويات الأمان.