تكنيكال

-

خدمات أمازون AWS: نظرة تقنية معمّقة

تُعتبر خدمات أمازون ويب (AWS) من أبرز وأهم الخدمات السحابية التي تقدم حلولاً تقنية متكاملة للأفراد والشركات على حد سواء.…

أكمل القراءة » -

أسباب وحلول مشكلة الكهرباء الزائدة في الكمبيوتر

في عالم التكنولوجيا الحديثة، يُعتبر الكمبيوتر أداةً أساسيةً للحياة اليومية، سواء كان للاستخدام الشخصي أو المهني. مع ذلك، قد تواجه…

أكمل القراءة » -

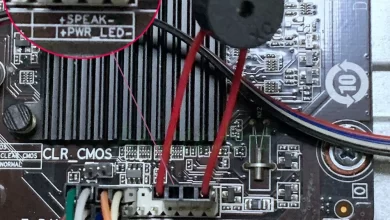

صفارات الأعطال في الحواسيب: لغة تنبيهية لصحة الأجهزة

في عصر التكنولوجيا الحديثة، أصبحت الحواسيب جزءاً لا يتجزأ من حياتنا اليومية، حيث يعتمد عليها الملايين حول العالم في أعمالهم…

أكمل القراءة » -

أيهما تختار: DisplayPort أم HDMI؟

عندما يكون لديك شاشة أو جهاز عرض يدعم كلًا من DisplayPort و HDMI، فماذا تختار؟ لأن كلًا من هذه المنافذ…

أكمل القراءة » -

أهم تخصصات مجال تكنولوجيا المعلومات

مقدمة حول مجال تكنولوجيا المعلومات يُعد مجال تكنولوجيا المعلومات واحدًا من المحركات الرئيسية للتقدّم التقني والاقتصادي في العصر الحديث. فقد…

أكمل القراءة » -

كل ما تريد معرفته عن خدمات امازون اس3 amazon s3

ما هو amazon s3 ؟ Amazon S3 (Simple Storage Service) هو خدمة تخزين سحابية تقدمها أمازون ويب سيرفيس (Amazon Web…

أكمل القراءة » -

كل ما تريد معرفته Microsoft Azure

ما هو Microsoft Azure؟ Microsoft Azure هي خدمة حوسبة سحابية توفرها شركة مايكروسوفت، وتعتبر واحدة من أكبر منصات الحوسبة السحابية…

أكمل القراءة » -

كل ما تريد معرفته عن SQL

مقدمة SQL (Structured Query Language) هي لغة برمجية معيارية تُستخدم لإدارة البيانات داخل قواعد البيانات العلائقية. تُعتبر SQL من أهم…

أكمل القراءة » -

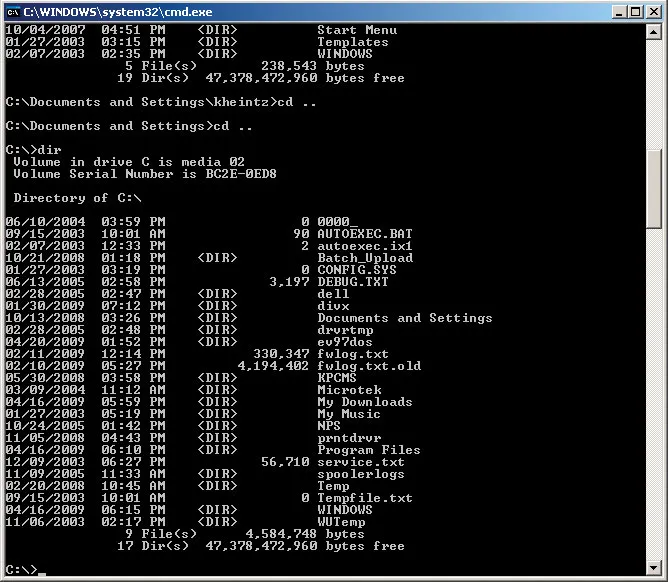

ما هو وما اشهر اوامره MS DOS

ما هو ال MS DOS ؟ MS DOS هو نظام تشغيل قديم تم تطويره من قبل شركة Microsoft في الثمانينيات…

أكمل القراءة » -

نموذج OSI Model

مقدمة حول نموذج OSI يُعدّ نموذج الربط البيني للأنظمة المفتوحة (Open Systems Interconnection Model) أو ما يُعرف اختصارًا باسم نموذج…

أكمل القراءة »