برتوكولات

-

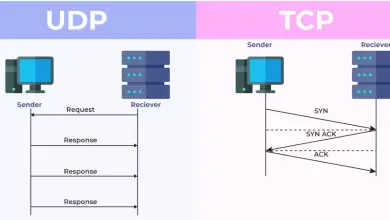

الفرق بين بروتوكولي TCP و UDP

تلعب البروتوكولات دورًا جوهريًا في نقل البيانات عبر الشبكات الحديثة. يندرج كل من TCP (Transmission Control Protocol) و UDP (User…

أكمل القراءة » -

TCP بروتوكول

ما هو بروتوكول TCP ؟ هو اختصار لـ “Transmission Control Protocol”، و يعني بروتوكول التحكم في الإرسال , وهو معيار…

أكمل القراءة » -

TCP و IP الفرق بين

بروتوكول TCP وIP يعملان معاً لضمان تسليم البيانات إلى وجهتها المقصودة داخل الشبكة ما هو الـفـرق بـيـن TCP و IP…

أكمل القراءة » -

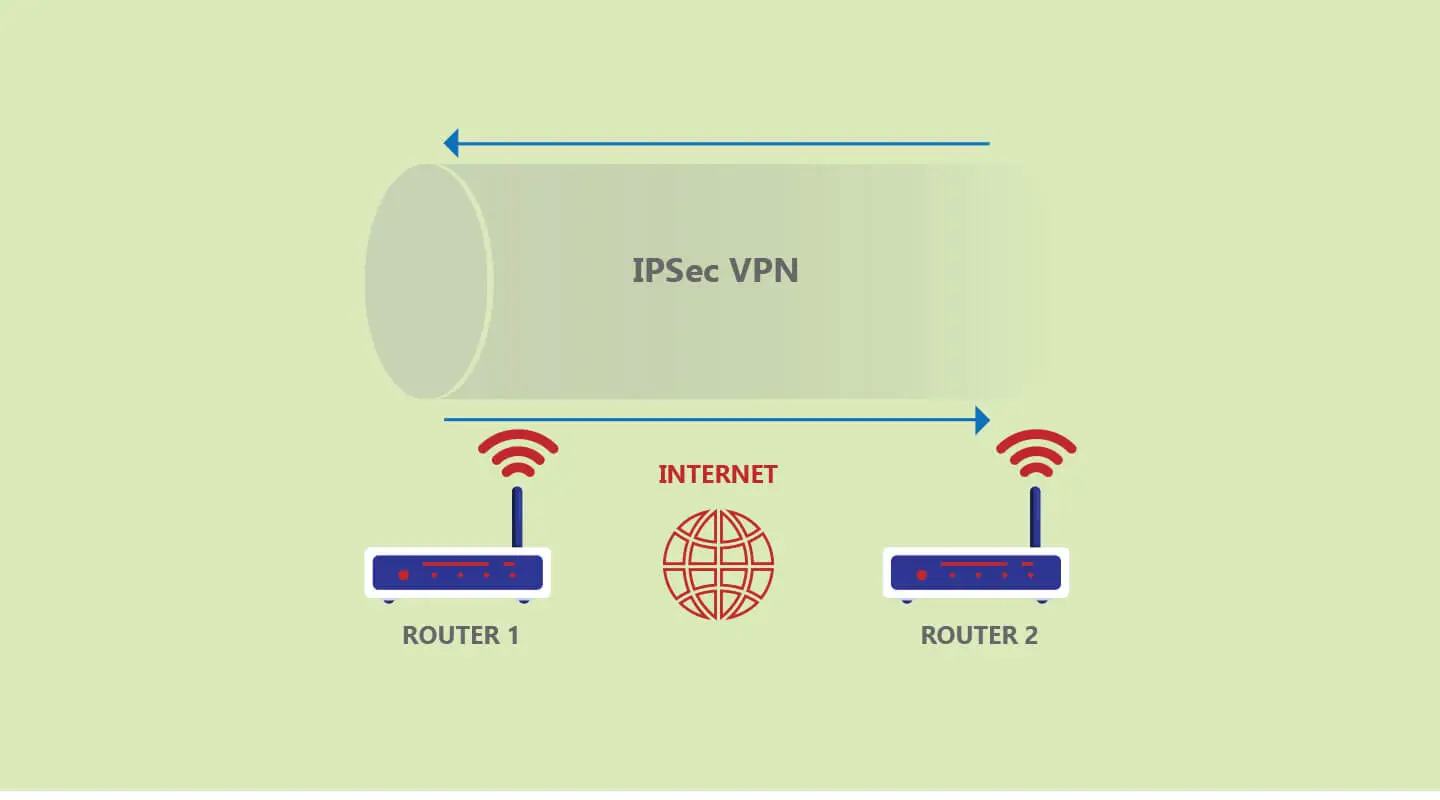

شرح وافي IPsec

ما هو ال IPsec الـ IPsec عبارة عن مجموعة من البروتوكولات المستخدمة معًا لإعداد اتصالات مشفرة بين الأجهزة، يساعد في…

أكمل القراءة » -

ما الفرق NAT و PAT

🔹 بروتوكول الـ NAT الـ NAT هو اختصار لـ” Network Address Translation”، وهو “برتوكول _ Protocol” لا يمكن الاستغناء عنه…

أكمل القراءة » -

الفرق بين بروتوكولي النقل TCP / UDP

ما هي الاختلافات بين TCP و UDP ؟ في عالم حركة مرور البيانات في بروتوكول الإنترنت يمكن للمستخدمين الاختيار بين…

أكمل القراءة » -

HTTP و HTTPS تعريف ومقارنة وشرح شامل ل

لماذا يجب إستخدام البروتوكول http أو البروتوكول https أثناء تصفح الأنترنت ؟ في الحالة العادية، يقوم متصفح الإنترنت لديك بنقل…

أكمل القراءة » -

بروتوكول SS7: تعريف شامل وشرح عن ثغراته الأمنية

يعد بروتوكول Signaling System No. 7 (SS7) أحد البروتوكولات الحيوية في عالم الاتصالات الحديثة، وهو المسؤول عن العديد من الخدمات…

أكمل القراءة » -

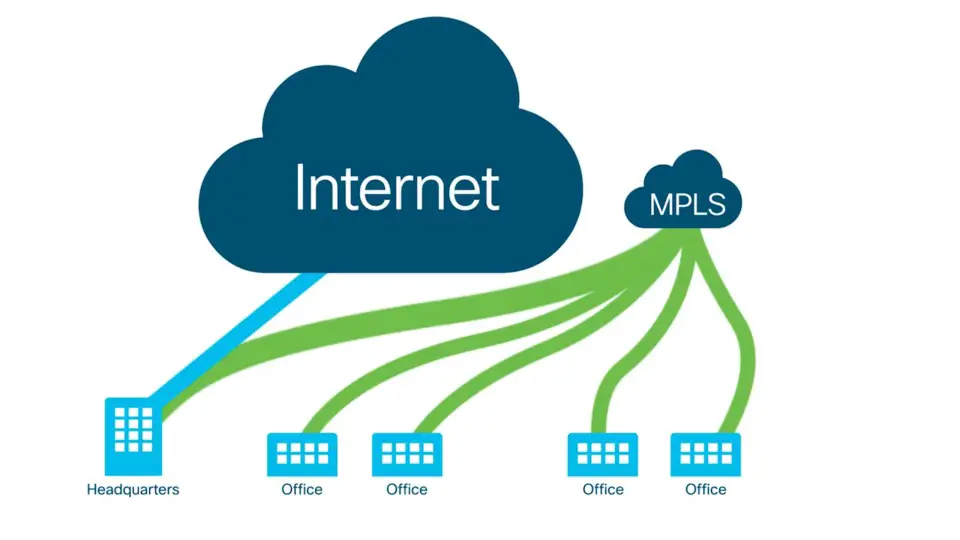

تقنية MPLS: المفهوم، التطبيقات، والفوائد

تقنية MPLS (Multiprotocol Label Switching) هي واحدة من أبرز التقنيات التي أحدثت تحولًا كبيرًا في مجال شبكات الاتصالات وتكنولوجيا المعلومات.…

أكمل القراءة » -

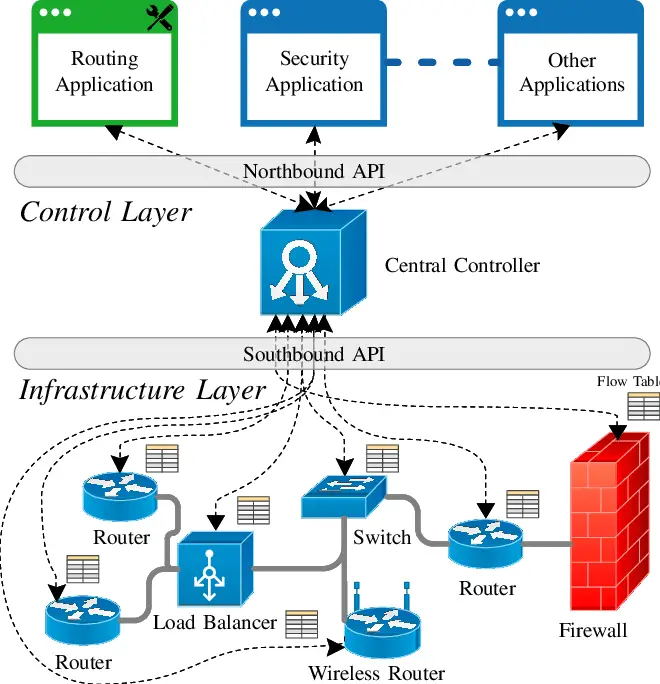

SDN الشبكة المعرفة برمجيا

سنتحدث في هذا المقال عن تقنية تدعى SDN وهي تعني Software Defined Networking اي الشبكة المعرفة برمجياً ولكن في البداية…

أكمل القراءة »