أفضل حلول التحكم في الوصول إلى الشبكة (NAC)

مقدمة حول التحكم في الوصول إلى الشبكة (Network Access Control)

تتنامى أهمية أمن الشبكات في العصر الحديث بصورة غير مسبوقة نظراً للانتشار الواسع للتقنيات الرقمية واعتماد المؤسسات على البنى التحتية التقنية في تشغيل معظم عملياتها الحرجة. وفي ضوء هذا الاعتماد المتصاعد على التقنيات المتصلة بالشبكة، أصبحت هناك حاجة ماسة لاعتماد آليات أمنية متطورة لضمان حماية الموارد والمعلومات الحساسة من محاولات الاختراق أو إساءة الاستخدام.

تُعدّ تقنية التحكم في الوصول إلى الشبكة أو Network Access Control (NAC) من أكثر الأدوات فعالية في تأمين بيئات العمل الرقمية، حيث تسمح للمؤسسات بإدارة الأجهزة والمستخدمين الذين يسعون للانضمام إلى الشبكة، وتطبيق سياسات أمنية صارمة على جميع نقاط الاتصال، سواء أكانت سلكية أو لاسلكية، داخلية أو خارجية، أجهزة مكتبية أو هواتف ذكية.

يسعى هذا المقال الموسّع إلى تناول كافة الجوانب ذات الصلة بحلول التحكم في الوصول إلى الشبكة (NAC)، بما يشمل المفهوم الأساسي، والأهمية الاستراتيجية، والمكونات والخصائص، وأبرز التحديات التي تواجه تطبيقها، بالإضافة إلى استعراض أفضل الحلول المتاحة في السوق العالمية، وبيان مميزاتها التفصيلية، والنصائح العملية لتصميم وتنفيذ استراتيجية NAC ناجحة. كما سيتم التركيز على عرض أمثلة حقيقية لحالات استخدام هذه التقنية في قطاعات حيوية مثل الصحة والبنوك والتعليم والحكومات، وكيف ساعدتها على الارتقاء بمستوى الأمن والحماية. وفي نهاية المقال، سيتم ذكر بعض أبرز المصادر والمراجع للمزيد من القراءة المتعمقة والتوسع في هذا الموضوع الحيوي.

أولاً: تعريف ومفهوم التحكم في الوصول إلى الشبكة

يعتمد مبدأ التحكم في الوصول إلى الشبكة (Network Access Control) على فرض قيود وسياسات أمنية صارمة تحدد هوية المستخدم أو الجهاز الذي يرغب في الاتصال بالشبكة، والتأكد من أهليته وفق المعايير المحددة، ومنحه الصلاحيات المناسبة بناءً على حالته. ونظراً لازدياد أعداد الأجهزة المتصلة بالشبكة من حواسيب محمولة، وهواتف ذكية، وأجهزة إنترنت الأشياء (IoT)، وأجهزة موظفين تعمل عن بُعد، بات من الضروري وضع آليات لضمان انتقائية الاتصال وفق شروط أمنية دقيقة.

يمكن وصف التحكم في الوصول إلى الشبكة على أنه أسلوب مركزي أو موزع لإدارة الدخول، يقوم بفحص وثائق إثبات الهوية (كمعرفات الأجهزة والشهادات الرقمية)، والتحقق من صلاحية الجهاز (مثل تفحص مستوى تحديث نظام التشغيل أو وجود برمجيات الحماية)، وتحديد نوع الخدمة أو مستوى الامتيازات التي سيتم منحها للمستخدم أو الجهاز على الشبكة.

النطاق الوظيفي للتحكم في الوصول إلى الشبكة

يتجاوز مفهوم NAC مجرد السماح بالوصول أو منعه؛ فهو يشمل الجوانب التالية:

- التوثيق (Authentication): التحقق من هوية المستخدم أو الجهاز.

- التفويض (Authorization): تحديد ما يحق للمستخدم أو الجهاز تنفيذه أو الوصول إليه.

- المحاسبة (Accounting): تسجيل وتتبع العمليات والأنشطة التي يقوم بها المستخدم أو الجهاز.

- التقييم (Assessment): التأكد من سلامة الأجهزة قبل منحها الوصول.

- التطبيق (Enforcement): تنفيذ سياسات الأمن عبر أدوات التحكم التلقائي أو اليدوي.

ثانياً: الأهمية الاستراتيجية لحلول NAC

تنبع الأهمية الاستراتيجية لحلول NAC من قدرتها على التعامل مع طبيعة التهديدات السيبرانية المعقدة والمتغيرة بشكل مستمر، فضلاً عن تلبية الاحتياجات المتزايدة للتحكم الدقيق في بيئات العمل المختلطة. وفيما يلي أبرز أوجه الأهمية:

1. تعزيز الرؤية الكاملة على الشبكة

توفر حلول NAC رؤية دقيقة ومركّزة لكافة الأجهزة والمستخدمين المتصلين بالشبكة في الزمن الفعلي (Real-time). إذ تسمح للفرق الأمنية بمعرفة مصادر الاتصال وأوقات الوصول ونوع النظام والتطبيقات التي يجري تشغيلها. وهذه الرؤية الشاملة تمثّل نواة أساسية لأي استراتيجية أمنية متكاملة، حيث تساعد في اتخاذ القرارات الصائبة بسرعة وتحديد الثغرات المحتملة قبل استغلالها.

2. إدارة التنوع في الأجهزة وأنظمة التشغيل

أصبحت الشبكات العصرية تأوي نطاقاً واسعاً من الأجهزة المتصلة، بما في ذلك الحواسيب الشخصية، والحواسيب المحمولة، والهواتف الذكية، والأجهزة اللوحية، وأجهزة إنترنت الأشياء، وأنظمة التشغيل المتعددة (ويندوز، ماك، لينكس، أندرويد، iOS). توفر حلول NAC وسائل لإدارة هذا التنوع وتطبيق سياسات موحدة تناسب مختلف أنواع الأجهزة ونُظم التشغيل، مما يضمن تناسقاً أمنياً وتفادياً للتعقيدات.

3. حماية البيانات الحساسة

تمتلك معظم المؤسسات مجموعة هائلة من البيانات الرقمية ذات القيمة العالية، سواء كانت بيانات عملاء، أو ملفات مالية، أو معلومات حكومية. في حال لم يتم ضبط سياسات الوصول بدقة، فإن إمكانية تسرب تلك البيانات تصبح عالية. توفر NAC آلية قوية لضمان عدم وصول المستخدمين غير المخوّلين إلى تلك البيانات الحساسة.

4. الامتثال للمعايير والقوانين

أصبحت العديد من القطاعات مطالبة بالالتزام بمجموعة من المعايير والقوانين المنظمة لضمان أمن المعلومات، مثل معيار PCI DSS في قطاع الدفع الإلكتروني، ومعيار HIPAA في القطاع الصحي، ولائحة حماية البيانات العامة (GDPR) في الاتحاد الأوروبي، ومعايير أخرى عديدة. ومن خلال استخدام حلول NAC، يصبح من الممكن إثبات الالتزام العملي بإجراءات الحماية المطلوبة وتنفيذ متطلبات الامتثال بشكل أكثر سهولة وتوثيقاً.

5. تقليل المخاطر المالية والسمعة

تعرض الاختراقات الأمنية المؤسسات لمخاطر مالية باهظة، مثل الخسائر التشغيلية، وكلفة التحقيقات، والتقاضي، ودفع الغرامات، وغيرها. وإضافةً إلى ذلك، يتسبب الاختراق في تراجع سمعة المؤسسة في السوق واهتزاز ثقة العملاء والشركاء. لذا يعد اعتماد NAC استثماراً استراتيجياً لتجنب هذه التبعات السلبية وتأمين صورة المؤسسة في أعين الجمهور.

ثالثاً: أبرز التحديات الأمنية المعاصرة ودور NAC في معالجتها

المشهد الأمني يزداد تعقيداً جرّاء التوسع في تقنيات الحوسبة السحابية، واعتماد نماذج العمل الهجينة، وظهور أجهزة إنترنت الأشياء، بالإضافة إلى تنوع أساليب الاختراق. يمكن تلخيص أبرز التحديات التي تواجه المؤسسات في النقاط التالية، مع توضيح دور NAC في مواجهتها:

1. التنوع والحركية (Mobility)

لم يعد المستخدمون مرتبطين بمكاتبهم أو حتى بشبكات مؤسستهم؛ فهناك موظفون يعملون من المنزل، وآخرون يتنقلون في رحلات عمل، مما يؤدي إلى اتصالهم بالشبكة عبر نقاط وصول متعددة. تتطلب هذه الحركية وسائل حماية فعالة تتحقق من هوية الأجهزة والمستخدمين فور محاولتهم الاتصال. وهنا تتجلى أهمية NAC في ضبط هذه الحركية وتأمينها.

2. تطور أساليب الهجمات

تشهد التهديدات السيبرانية تطوراً مستمراً، حيث يتفنن المهاجمون في ابتكار أساليب جديدة لاختراق الشبكات، مثل هجمات التصيد الاحتيالي (Phishing) أو الاستغلال للثغرات في البرمجيات، أو اختراق أجهزة إنترنت الأشياء الضعيفة. تسهم NAC في التخفيف من خطورة هذه الهجمات عبر تشديد إجراءات التحقق من الأجهزة والمستخدمين، وعزل الأجهزة المشتبه بإصابتها أو تلك التي لا تلتزم بالمعايير الأمنية.

3. نقص الوعي والتدريب

يعاني كثير من المؤسسات من نقص الوعي الأمني لدى الموظفين والمستخدمين، مما يرفع من معدلات الأخطاء البشرية وهجمات الهندسة الاجتماعية. توفر حلول NAC سياسات محددة تجعل أي جهاز أو مستخدم غير ممتثل للإجراءات المتبعة في وضع معزول (Quarantine)، مما يدفع المستخدمين إلى تصحيح الأوضاع والتحلي بالمزيد من الحرص قبل الانضمام إلى الشبكة.

4. انفجار عدد أجهزة إنترنت الأشياء (IoT)

يشهد العالم تزايداً هائلاً في انتشار أجهزة إنترنت الأشياء في البيئات الصناعية والتجارية والمنزلية. وهذه الأجهزة غالباً ما تكون ذات قدرات أمنية محدودة أو تفتقر للتحديثات الدورية. تسمح NAC للمؤسسات بمعرفة وجود هذه الأجهزة ضمن الشبكة وتطبيق سياسات أمنية تقيّد استخدامها وفقاً لمعايير محددة، لمنع تحولها إلى نقاط ضعف.

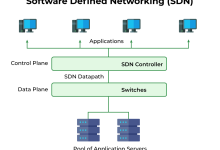

5. توحيد الإدارة في بيئات هجينة

مع تنامي اعتماد المؤسسات على الحوسبة السحابية والخدمات الرقمية، أصبحت الشبكات تتسم بكونها هجينة تجمع بين البنية التحتية التقليدية والمحلية وبين الموارد السحابية. يتطلب هذا الوضع حلاً متكاملاً كـ NAC، بحيث يوفر نقطة إدارة مركزية للتحكم في كافة نقاط الاتصال المتوزعة جغرافياً وفي بيئات تقنية متنوعة.

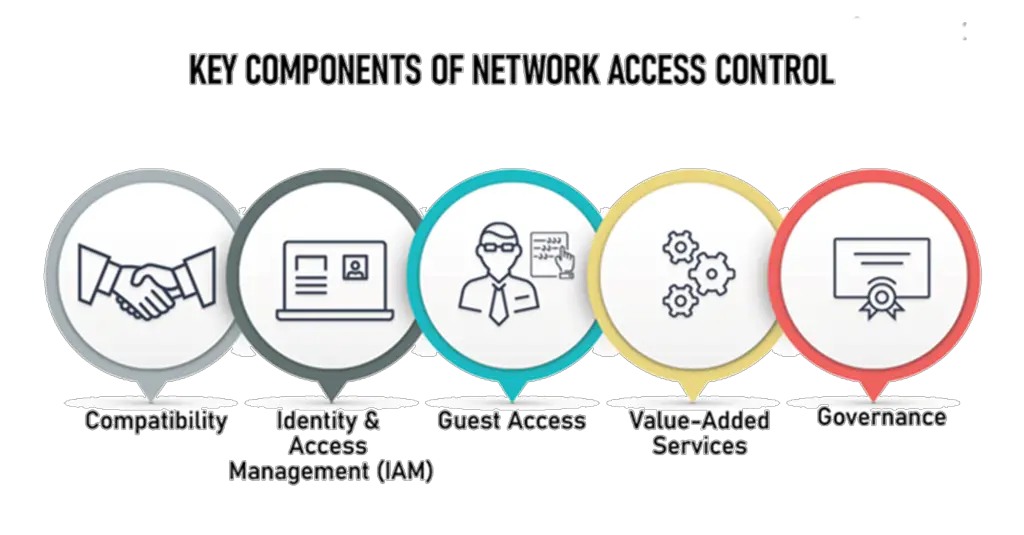

رابعاً: المكونات والعناصر الأساسية لحلول NAC

تعتمد حلول NAC على جملة من المكونات التقنية والأدوات التي تعمل سويّاً لتوفير الحماية والتحكم. ويمكن إجمال أهم هذه المكونات في النقاط التالية:

1. خادم التوثيق (Authentication Server)

هو العنصر الذي يتولى التحقق من هوية المستخدمين والأجهزة. غالباً ما يعتمد على بروتوكولات التوثيق مثل RADIUS أو TACACS+، ويقوم بمقارنة بيانات اعتماد الهوية (اسم المستخدم وكلمة المرور، أو الشهادات الرقمية، وغيرها) بقاعدة بيانات المستخدمين المخولين. في حال نجاح التوثيق، يصدر الخادم إذناً لمحول الشبكة (Switch) أو نقطة الوصول (Access Point) للسماح بالاتصال.

2. العنصر التنفيذي (Enforcement Point)

عبارة عن الأجهزة أو البرمجيات المسؤولة عن تنفيذ القرارات الأمنية على مستوى الوصول. قد تكون هذه الأجهزة محوّلات (Switches) أو موجّهات (Routers) أو نقاط وصول لاسلكية (Wireless Access Points)، أو حتى حلول جدران الحماية (Firewall). تتلقى هذه العناصر سياسات التحكم من خادم NAC وتنفذها على المستخدمين والأجهزة.

3. عميل NAC (NAC Agent)

في بعض السيناريوهات، يُثبّت برنامج صغير على الجهاز (سواء كان حاسوباً أو جهازاً متنقلاً) يتيح التحكم في الإعدادات وتقييم مواصفات الجهاز والتأكد من تطبيق السياسات الأمنية مثل وجود مضاد الفيروسات محدث، وتفعيل جدار الحماية، وغيرها. كما قد تتوفر آلية توثيق أثناء الاتصال بدون الحاجة إلى عميل (Agentless) عبر صفحات ويب تفاعلية.

4. قاعدة بيانات السياسات (Policy Database)

تضم كافة القواعد والإرشادات الخاصة بمنح أو حرمان الوصول، وتشمل معايير تقييم سلامة الجهاز ومستوى الامتيازات المطلوبة لكل فئة من المستخدمين. قد تجري عمليات البحث عن بيانات المستخدمين ضمن أدوات إدارة الهوية مثل Active Directory أو LDAP.

5. واجهة الإدارة والمراقبة (Management and Monitoring Interface)

تتيح للمسؤولين الأمنيين ضبط سياسات NAC، والتحكم في آليات الوصول، ورصد الأحداث والإنذارات في الزمن الفعلي. تعتمد هذه الواجهة على تقارير ورسوم بيانية تسهل اتخاذ الإجراءات اللازمة بسرعة.

خامساً: الخصائص الرئيسية للحلول المتقدمة في مجال NAC

لضمان فعالية حلول NAC، يجب أن تتسم بمجموعة من الخصائص المحورية التي تجعلها قادرة على مواكبة التحديات الأمنية المعاصرة. وفيما يلي أهم تلك الخصائص:

1. التكامل مع بنية أمن المعلومات (Security Ecosystem Integration)

يجب أن تتكامل حلول NAC بسلاسة مع بقية مكونات البنية الأمنية المعتمدة في المؤسسة، مثل جدار الحماية، ونظام منع الاختراق (IPS/IDS)، ومركز البيانات، وحلول مكافحة البرمجيات الخبيثة، ومراقبة السجلات الأمنية (SIEM)، وغيرها. يتيح هذا التكامل الحصول على رؤية أشمل وتوظيف معلومات التهديد في الوقت المناسب.

2. المرونة وقابلية التوسع

من المهم أن تدعم الحلول آلية العمل في بيئات صغيرة ومتوسطة وكبيرة، وألا تكون محدودة بسقف منخفض من المستخدمين أو الأجهزة أو المواقع الجغرافية. كما ينبغي أن توفر مرونة في التوسّع السلس كلما نمت احتياجات المؤسسة.

3. واجهة إدارية موحدة

تحتاج الفرق الأمنية إلى مراقبة وإدارة سياسات الوصول من منصة مركزية موحدة، وهو ما يسهّل عملية إدارة الشبكات ذات البنية المختلطة ويقلل من الأخطاء الناتجة عن التشعب.

4. القدرة على التقييم المستمر لحالة الأجهزة (Posture Assessment)

تقوم حلول NAC الحديثة بتقييم حالة الجهاز الأمنية بصفة دورية وليس عند الاتصال فحسب، مما يسمح بعزل جهاز ما إن أُصيب ببرمجية خبيثة أثناء عمله على الشبكة، أو إذا أصبح نظام التشغيل غير محدّث. يساهم هذا في حفظ مستوى الأمن على مدار ساعات العمل.

5. دعم سيناريوهات الضيوف والزوار (Guest Access Management)

ترغب المؤسسات أحياناً في توفير وصول محدود للضيوف أو الزوار أو حتى المتعاقدين الخارجيين دون إعطائهم صلاحيات المستخدمين الدائمين. لذا يجب أن يكون في الحلول خاصية تسمح بإدارة دخول الضيوف بسهولة وحماية باقي أجزاء الشبكة من أي مخاطر محتملة.

سادساً: أفضل حلول التحكم في الوصول إلى الشبكة (NAC) في السوق

يتوفر في السوق مجموعة واسعة من منتجات NAC التي تقدمها شركات تقنية رائدة. وفيما يلي استعراض لأبرز الحلول وسماتها العامة، مع تسليط الضوء على بعض الاعتبارات الواجب مراعاتها عند الاختيار. يُمكن أن يساعد الجدول التالي في المقارنة المبدئية بين أهم الحلول:

| الحل | مقدم الخدمة | أهم المزايا | الاعتبارات |

|---|---|---|---|

| Cisco Identity Services Engine (ISE) | شركة Cisco |

|

|

| Aruba ClearPass | شركة Hewlett Packard Enterprise (HPE) |

|

|

| Forescout CounterACT | شركة Forescout |

|

|

| FortiNAC | شركة Fortinet |

|

|

| HPE Intelligent Management Center (IMC) UAM | شركة Hewlett Packard Enterprise (HPE) |

|

|

| Juniper Unified Access Control (UAC) | شركة Juniper |

|

|

1. Cisco Identity Services Engine (ISE)

يُعتبر Cisco ISE أحد أبرز اللاعبين في سوق NAC، إذ يحظى بانتشار واسع خاصة لدى المؤسسات التي تعتمد بنية تحتية من Cisco. يتميز بخصائص رصد متقدمة للأجهزة وسهولة في تطبيق السياسات وفقاً للهوية والصلاحيات. كما يمتلك ميزة المحرك المعرفي (Contextual Engine) الذي يتيح تحليل السياق (الموقع، نوع الجهاز، مستوى التهديد، إلخ) لاتخاذ قرارات ديناميكية. من الجوانب التي يجب التنبه إليها التكلفة المرتفعة أحياناً، والحاجة إلى خبرة في مجال شبكات Cisco لتنفيذ الحل وإدارته بفاعلية.

2. Aruba ClearPass

يُعد ClearPass أحد حلول NAC القوية التي توفّرها Aruba (التي استحوذت عليها HPE). يتمتع بسمعة طيبة في إدارة وصول الضيوف (Guest Access) وتقديم واجهة إدارة مركزية واضحة وتكامل مع منتجات أمان متعددة. يشتهر أيضاً بقدرته على التعامل مع نطاق واسع من الأجهزة وأنظمة التشغيل، وبتقديمه لوحات تحكم شاملة وتقارير تفصيلية تساعد في تحليل سلوك المستخدمين والأجهزة. يجدر الانتباه إلى احتمال ظهور بعض التعقيدات في التكامل مع البنى التحتية المختلفة وضرورة فهم عميق لخدمات ClearPass.

3. Forescout CounterACT

يعتمد هذا الحل على مبدأ العمل دون الحاجة إلى عميل (Agentless)، مما يتيح اكتشاف وتصنيف الأجهزة في الشبكة بسرعة وسهولة. يقوم CounterACT بمسح الشبكة دورياً والتعرف على الأجهزة المتصلة بها وتحليل حالتها الأمنية، ومن ثم اتخاذ الإجراءات المناسبة أو حظر الوصول في حال عدم توافق الجهاز مع سياسات الأمان. كما يتكامل مع العديد من حلول الأمان الأخرى مثل مكافحات الفيروسات وأدوات إدارة الهوية. من العوامل التي يجب أخذها في الحسبان ضرورة تخصيص السياسات بدقة والتأكد من ملاءمتها لبيئة المؤسسة.

4. FortiNAC من شركة Fortinet

تُعرف Fortinet بحلولها الأمنية المتكاملة، ويأتي FortiNAC ضمن هذه المنظومة لتغطية جانب التحكم في الوصول إلى الشبكة. يمتاز الحل بقدرة على اكتشاف الأجهزة وتقييم حالتها وإعطائها التصنيف المناسب. بالإضافة إلى ذلك، يمكنه العمل في بيئات متنوعة تشمل الحوسبة السحابية والمكاتب البعيدة. يُنصح بهذا الحل غالباً للمؤسسات التي ترغب في توحيد منصاتها الأمنية تحت مظلة Fortinet.

5. HPE Intelligent Management Center (IMC) UAM

يعد HPE IMC منصة شاملة لإدارة الشبكات، ويتضمن وحدة متخصصة لإدارة الوصول الموحد (UAM). يوفر نظرة بانورامية لكافة عناصر الشبكة، بدءاً من المحوّلات ونقاط الوصول وصولاً إلى الأجهزة النهائية. ميزة هذا الحل تكمن في كونه جزءاً من بنية HPE المتكاملة. إلا أنه قد يستلزم تراخيص إضافية أو توسيعات خاصة إذا كانت المؤسسة تستخدم أجهزة ومعدات من مزوّدين آخرين بكثرة.

6. Juniper Unified Access Control (UAC)

يقدّم Juniper حلاً يعتمد على بروتوكولات التوثيق والتفويض القوية التي اشتهرت بها الشركة، مع إمكانية الدمج مع أجهزة جدار الحماية والمحوّلات وموجّهات الشبكة الخاصة بJuniper. بفضل هذا الترابط، يمكن الحصول على منصة NAC مرنة تتيح تطبيق سياسات granular على كل اتصال. يظل هذا الحل مثالياً لمن يمتلك بنية تحتية من Juniper، وقد يحتاج إلى تكييف إضافي إذا كانت هناك أجهزة من شركات عديدة.

سابعاً: العوامل الواجب مراعاتها عند اختيار حل NAC

عند المقارنة بين مختلف حلول NAC، من الضروري أخذ مجموعة من العوامل في الاعتبار لضمان اختيار الحل الأمثل لاحتياجات المؤسسة:

1. توافق الحل مع البنية التحتية القائمة

إذا كانت المؤسسة تعتمد بشكل كبير على منتجات شركة ما، فقد يكون من المناسب اختيار حل NAC من نفس الشركة لتسهيل التكامل وتحسين الأداء. في المقابل، قد يفضل البعض حلولاً أكثر حيادية تتكامل مع مختلف منتجات الشبكات.

2. حجم المؤسسة ومدى انتشارها الجغرافي

يجب التأكد من قدرة الحل على التوسع ليدعم آلاف أو عشرات الآلاف من الأجهزة والمستخدمين، وكذلك إدارة المواقع المتعددة بمرونة. غالباً ما توفر بعض الحلول إمكانيات واسعة على هذا الصعيد، في حين تركز حلول أخرى على الشركات الصغيرة أو المتوسطة.

3. أسلوب التراخيص والتكلفة الإجمالية للملكية (TCO)

قد تختلف خطط الترخيص من حل إلى آخر: هناك من يفرض رسوماً على كل جهاز متصل، أو على كل مستخدم، أو حتى على أساس النطاق الزمني. ينبغي أيضاً النظر إلى التكاليف الإضافية مثل الأجهزة المادية (Appliances) المطلوبة، وتكاليف الدعم الفني، والتدريب.

4. سهولة النشر والإدارة والصيانة

كلما كانت خطوات الإعداد معقدة وتتطلب موارد بشرية متخصصة، زادت الأعباء على فريق تقنية المعلومات. لذا ينصح بالتحقق من بساطة واجهة الإدارة، ووجود أدوات أو معالجات تسهّل النشر (Deployment Wizards)، وتوفر للتدريب والدعم الفني المرافق.

5. التقارير والمراقبة في الزمن الفعلي

القدرة على رصد الأجهزة المتصلة وتحليل سلوكها وإصدار تنبيهات في حالة أي نشاط مشبوه تُعد ركناً أساسياً في نجاح استراتيجية NAC. بعض الحلول تتيح إمكانات تحليلية متقدمة ولوحات معلومات تفاعلية، مما يدعم اتخاذ القرارات الأمنية بسرعة.

ثامناً: الخطوات العملية لتخطيط وتنفيذ مشروع NAC ناجح

يتطلب تنفيذ مشروع NAC ناجح في أي مؤسسة التخطيط الجيد والتنفيذ على مراحل مدروسة. فيما يلي مجموعة من الخطوات الاستراتيجية التي ينصح باتباعها:

1. تحليل الوضع القائم وتحديد الأهداف

قبل الشروع في نشر أي حل NAC، ينبغي تقييم الوضع الحالي للشبكة وتحديد نقاط الضعف والاحتياجات الأمنية. يجب وضع أهداف واضحة مثل: تحسين الرؤية على الأجهزة المتصلة، تعزيز الامتثال لمعايير معينة، منع وصول الأجهزة المخالفة.

2. توثيق سياسات الأمان

يجب وضع سياسات أمان واضحة تحدد قواعد السماح والحرمان من الوصول، وأيّ أجهزة تحتاج إلى تحديثات دورية، ومن يحق له الوصول إلى البيانات الحساسة. تُعد هذه السياسة المرجعية الأساسية التي سيعتمد عليها حل NAC في عملية التنفيذ.

3. اختيار الحل المناسب وبناء فريق المشروع

بعد دراسة الحلول المختلفة وتقييمها من منظور التكلفة والخصائص وملاءمة البنية التحتية، يتم اختيار الحل الأمثل. يجب تكوين فريق عمل يضم مختصين في الشبكات والأمن وتقنية المعلومات، لضمان السير بإجراءات النشر بسلاسة.

4. الاختبار في بيئة تجريبية (Pilot)

يفضّل البدء ببيئة اختبارية محدودة لا تتضمن كامل النطاق المؤسسي، لاكتشاف الأخطاء ومواطن الضعف وتصحيحها قبل التوسع. تساعد هذه المرحلة في إعداد سياسات NAC بدقة وتفادي تعطيل الأعمال.

5. التوسع التدريجي

يُطبق NAC على مراحل، سواء بحسب الأقسام الوظيفية أو المواقع الجغرافية، مع مراقبة مستمرة للأداء والأثر على المستخدمين. يحافظ هذا النهج على الحد الأدنى من المخاطر التشغيلية.

6. التدريب ورفع الوعي

من الضروري توفير دورات تدريبية لفريق تقنية المعلومات لتعلّم كيفية إدارة الحل، بالإضافة إلى توعية المستخدمين بأهمية الالتزام بسياسات الأمان وتحديث أجهزتهم. هذا يساهم في تحسين معدلات الامتثال.

7. المراقبة والتحسين المستمر

لا تنتهي مسؤولية NAC عند مرحلة النشر، بل يتطلب مراقبة دائمة لسجلات الدخول والإنذارات، وتحديث السياسات وفقاً لتغيرات الأعمال والتهديدات. قد تستدعي الحاجة إعادة تقييم دورية للأجهزة والحسابات.

تاسعاً: حالات استخدام عملية لحلول NAC

تمتلك حلول NAC تطبيقات متعددة في مختلف القطاعات. فيما يلي بعض الأمثلة الواقعية التي تبرز أهمية ودور هذه الحلول في تأمين بيئات شبكية معقدة:

1. المؤسسات المالية والبنكية

البنوك والمؤسسات المالية تتعامل مع معلومات مالية حساسة وبيانات عملاء على قدر كبير من الأهمية. لذا تُستخدم حلول NAC لضمان عدم دخول الأجهزة غير المصرح بها إلى الشبكة الداخلية، والتحقق من سلامة الأجهزة المتصلة، وإعطاء الصلاحيات بحسب الوظيفة. تساهم هذه الخطوة في حماية بيانات العملاء وتفادي الغرامات المترتبة على خرق المعايير المالية الدولية.

2. المستشفيات والقطاع الصحي

تعتمد المستشفيات والمؤسسات الصحية على البنية التحتية الرقمية لإدارة السجلات الطبية الإلكترونية والتواصل بين الفرق الطبية. يكمن التحدي في وجود أجهزة طبية متخصصة قد تكون قديمة أو تفتقر إلى التحديثات. يعمل NAC على عزل هذه الأجهزة ضمن شبكات فرعية محمية، وعلى التأكد من عدم وصول مستخدمين غير مخوّلين إلى سجلات المرضى، مما يلبي الالتزامات الخاصة بقوانين حماية البيانات الصحية مثل HIPAA.

3. الجامعات والمؤسسات التعليمية

تضم الجامعات بيئات متنوعة تضم الطلاب وأعضاء هيئة التدريس والإداريين والباحثين، إلى جانب أعداد هائلة من الأجهزة الشخصية المتصلة بالشبكة. يوفّر NAC السيطرة على عملية تسجيل الأجهزة الجديدة وضبط مستوى الوصول المتاح لها، في حين يتمكن الباحثون من الوصول إلى موارد معينة على الشبكة دون تعريض بقية الموارد للخطر. كما يساهم في إدارة دخول الضيوف والزوار بسهولة.

4. الحكومات والقطاع العام

تتطلب الجهات الحكومية مستوى عالٍ من السرية والحماية، حيث تتعامل مع بيانات وطنية ومعلومات حساسة. لذا يقوم NAC بضبط الإجراءات الأمنية في الدوائر الحكومية، بما في ذلك تعقب الأنشطة والتحقق من هوية الموظفين الرسميين والأنظمة المتصلة، إضافةً إلى عزل أي جهاز غير ملتزم بسياسات الأمن فوراً.

5. الشركات الصناعية وإنترنت الأشياء

تشغّل الشركات الصناعية غالباً أجهزة تحكم صناعية (PLC) وأجهزة إنترنت الأشياء داخل خطوط الإنتاج. وإذا لم تُحمَ هذه الأجهزة بشكل مناسب، فإنها قد تمثل ثغرات خطيرة تسمح للمهاجمين باختراق النظام. يساعد NAC على اكتشاف الأجهزة الصناعية وإنترنت الأشياء، ووضعها ضمن شبكات محدودة الصلاحيات، وتطبيق القواعد الأمنية المناسبة لتحصين البنية الصناعية.

عاشراً: النصائح والممارسات الموصى بها لتحسين أداء NAC

لضمان فاعلية حلول NAC في حماية الشبكة، يمكن اتباع بعض النصائح والممارسات المفضلة:

1. التحديث المستمر للنظم والبرمجيات

في كثير من الحالات، يكون ضعف البنية الأمنية ناتجاً عن عدم تحديث نظم التشغيل وبرمجيات الحماية. لذا ينصح بتفعيل آليات التحديث التلقائي قدر الإمكان وضمان توافق ذلك مع سياسات NAC.

2. تطبيق سياسات الوصول وفق مبدأ الامتياز الأقل (Least Privilege)

ينبغي ألا يمتلك المستخدم أو الجهاز سوى الحد الأدنى من الصلاحيات التي تكفي لأداء المهام المطلوبة، مما يقلل من فرص حدوث أضرار جسيمة في حال الاختراق.

3. استخدام طرق توثيق متعددة العوامل (MFA)

بدلاً من الاعتماد على كلمات المرور فقط، يُستحسن تمكين التوثيق المتعدد (مثل الرسائل النصية، والتطبيقات الذكية، والأجهزة الأمنية) عند دخول المستخدمين للشبكة. هذا يزيد من صعوبة اختراق الحسابات.

4. العزل (Segmentation) والشبكات الفرعية

حتى مع وجود NAC، لا يُنصح بوضع كافة المستخدمين والأجهزة في شبكة واحدة. العزل الذكي للشبكة (Network Segmentation) يقلل من انتشار الهجمات ويجعل من الصعب على المهاجم الوصول إلى موارد حساسة إذا ما نجح في اختراق منطقة ما.

5. دمج بيانات التهديد ومعلومات الذكاء الاصطناعي

يمكن تعزيز أداء NAC عبر توظيف معلومات التهديد من منصات خارجية أو عبر تقنيات الذكاء الاصطناعي التي تحلل سلوك المستخدم والجهاز، وتتعرف على الأنماط غير الطبيعية بصورة آنية.

6. تعزيز الوعي الأمني لدى الموظفين

لا يمكن الاعتماد على الحلول التقنية وحدها دون رفع وعي المستخدمين وتحفيزهم على الالتزام بالممارسات الآمنة. تنفيذ حملات توعوية دورية ينعكس إيجاباً على نجاح NAC.

الحادي عشر: التوجهات المستقبلية في مجال NAC

يتسم عالم أمن المعلومات بسرعة التطور، ولا تعد حلول NAC استثناءً. فيما يلي بعض الاتجاهات التي يتوقع أن تشهد نمواً في المستقبل القريب:

1. التكامل مع تقنيات Zero Trust

شهدت العقود الأخيرة انتشار مفهوم Zero Trust الذي ينص على عدم الثقة بأي جهاز أو حركة بيانات دون التحقق المسبق، حتى لو كانت داخل نطاق الشبكة. NAC بطبيعتها تتقاطع مع هذا المفهوم، وسيزداد التكامل بينهما عبر توظيف تقنيات التحليلات الذكية والتوثيق الفوري المستمر.

2. الذكاء الاصطناعي والتعلم الآلي

من المتوقع أن تستفيد حلول NAC من قدرات الذكاء الاصطناعي في رصد السلوكيات الشاذة على مستوى المستخدم والجهاز واتخاذ قرارات آنية لعزل المخاطر. هذه المنهجية تقلل الاعتماد على السياسات الثابتة وتعطي مرونة في كشف الهجمات المبتكرة.

3. دعم إنترنت الأشياء بشكل أوسع

مع استمرار توسع إنترنت الأشياء ودخولها في قطاعات جديدة، سيصبح NAC أكثر تخصصاً في تقييم متطلبات هذه الأجهزة ووضعها في بيئات آمنة محددة المعالم. كما قد يتم تطوير بروتوكولات NAC تلائم محدودية الموارد في أجهزة IoT.

4. حلول NAC السحابية

مع تحول الشركات إلى البنية السحابية لمختلف العمليات، ستظهر حلول NAC جديدة تعمل من خلال خدمات سحابية (Cloud-based NAC)، ما يسهل النشر ويقلل الأعباء التشغيلية، خاصةً لدى الشركات التي ليس لديها موارد كبيرة للبنية التحتية.

5. تزايد التركيز على الامتثال والخصوصية

مع ظهور لوائح جديدة للخصوصية والأمن الرقمي (مثل GDPR)، سيتزايد الضغط على المؤسسات لضبط عمليات الدخول والمراقبة وإصدار التقارير بشكل دقيق. وهو ما يدفع حلول NAC لتطوير أدوات تتيح إدارة الامتثال بسهولة وإعداد سجلات تقارير مفصلة.

الثاني عشر: خلاصة ختامية

بقدر ما تشكّل حلول التحكم في الوصول إلى الشبكة (NAC) حجر الزاوية في استراتيجية الأمن السيبراني للمؤسسات المعاصرة، فإن نجاحها لا يتوقف على الجانب التقني فحسب، بل يمتد ليشمل وضع سياسات أمنية واضحة، والتكامل مع الأدوات الأخرى، ورفع الوعي لدى المستخدمين والموظفين، والتحديث المستمر وفق مستجدات التهديدات. تشير التجارب إلى أن تطبيق NAC يساهم في تحسين مستوى حماية الشبكة وتقليل مخاطر الاختراق، مع ضبط دقيق لعمليات الدخول وإدارة التنوع الهائل للأجهزة والأنظمة.

قد يختلف الحل الأمثل من مؤسسة لأخرى حسب المتطلبات والميزانية والبنية التحتية القائمة. لذا ينصح بمراجعة الحلول المختلفة وتقييمها بناءً على معايير واضحة، مثل قابلية التوسع والتكامل والسهولة في النشر والدعم الفني. في نهاية المطاف، يشكل الاستثمار في حلول NAC خطوة جوهرية نحو تأسيس بيئة عمل تقنية أكثر أمناً واعتمادية.

المزيد من المعلومات

في ختام استكشاف عالم حلول التحكم في الوصول إلى الشبكة (NAC)، نجد أن هذه التقنية تشكل حلاً فاعلاً وضرورياً في مجال أمان الشبكات في عصر التكنولوجيا الحديث. تقدم حلول NAC سيطرة فائقة على الأمان، حيث تسمح للمؤسسات بتحديد وفرض سياسات الوصول بناءً على هوية المستخدم وحالة الجهاز. ومن خلال هذا التحكم الشامل، يمكن تقليل مخاطر الاختراق وتعزيز الأمان الشامل للبنية التحتية للشبكة.

تبرز بعض الحلول البارزة مثل Cisco Identity Services Engine (ISE)، وForescout CounterACT، وFortinet FortiNAC كأمثلة على التكامل الفعّال بين التحكم في الوصول وإدارة الهويات. يوفر هذه الحلول تقنيات متقدمة لمراقبة الأجهزة وتطبيق سياسات الأمان بشكل ديناميكي.

لا يقتصر التعامل مع هذه التكنولوجيا على الاعتماد على أساسياتها الفنية فقط، بل يتطلب أيضًا فهمًا عميقًا لاحتياجات المؤسسة والتحديات الأمانية الفريدة التي قد تواجهها. من خلال استخدام مصادر متنوعة مثل الكتب الفنية، والأبحاث الأكاديمية، والتفاعل مع مجتمعات التقنية، يمكن للمحترفين في مجال أمان الشبكات أن يعززوا فهمهم ويطوّروا مهاراتهم لتنفيذ حلول NAC بشكل فعّال.

في نهاية المطاف، يكمن نجاح تطبيق حلول التحكم في الوصول إلى الشبكة في التوازن بين الأمان والاستدامة وفهم عميق للسياق العام للمؤسسة. إن تبني نهج شامل يدمج بين التكنولوجيا والاستراتيجيات الأمانية يسهم في بناء بيئة شبكية آمنة ومستدامة في ظل التحديات المستمرة التي تطرأ في عالم الأمان السيبراني.

مصادر ومراجع