أمان البيانات في تكنولوجيا المعلومات والأمن السيبراني

في عالم تكنولوجيا المعلومات والشبكات، تتصدر مسألة حماية البيانات والأمان الإلكتروني قائمة الأولويات، وذلك نظرًا للتطورات السريعة التي يشهدها هذا المجال، ولتزايد حجم الهجمات السيبرانية التي تستهدف أنظمة الشبكات والأجهزة المختلفة. من بين الأجهزة التي تلعب دورًا محوريًا في تكوين بنية الشبكة الحديثة تأتي أجهزة سيسكو، التي تعد من أبرز العلامات التجارية في مجال تكنولوجيا الشبكات، وتتمتع بحضور واسع وموثوقية عالية، لكنها، كأي نظام معقد، عرضة لمجموعة من الثغرات الأمنية التي قد تستغل من قبل المهاجمين بهدف تنفيذ هجمات مبتكرة وخطيرة. إن دراسة الثغرات التي تواجه أجهزة سيسكو ليست مجرد تحليل تقني، وإنما هي ضرورة استراتيجية للحفاظ على أمن الشبكات الوطنية والدولية، وحماية البيانات الحساسة، والحفاظ على استمرارية الأعمال بدون توقف أو خسائر فادحة. يتناول هذا المقال تفصيلًا شاملًا لخمس ثغرات خطيرة تم رصدها في أنظمة وأجهزة سيسكو، مع توضيح آثارها المحتملة، وطرق التعامل معها، بالإضافة إلى استعراض الأساليب والتدابير الحديثة التي يمكن اعتمادها لتعزيز الأمان، والحد من المخاطر، وتحقيق بيئة شبكية أكثر أمانًا وموثوقية.

الثغرات الأساسية في أنظمة سيسكو: تحليل معمق لواقع الأمان

الثغرة الأولى: ضعف في آليات التحقق من الهوية ونظام الوصول

تعد عملية التحقق من الهوية (Authentication) وإدارة الوصول (Access Control) من الركائز الأساسية لأي نظام أمني ناجح، خاصة في بيئة الشبكات التي تتطلب ضمان أن المستخدمين المصرح لهم فقط هم من يمكنهم الوصول إلى الموارد الحساسة. إلا أن العديد من أجهزة سيسكو تظهر نقصًا في التدابير الأمنية المتعلقة بهذه العمليات، حيث أن أنظمة التحقق قد تكون غير كافية أو ضعيفة، مما يسهل على المهاجمين استغلال هذه الثغرة للدخول غير المصرح إلى الشبكة أو البيانات. على سبيل المثال، قد تعتمد الأجهزة على كلمات مرور ضعيفة أو غير مشفرة بشكل كافٍ، أو أن أنظمة التحقق الثنائي تكون غير مفعلة بشكل صحيح، أو أن أنظمة التحكم في الوصول لا تتبع سياسات صارمة، مما يتيح للمهاجمين استخدام تقنيات مثل هجمات القوة الغاشمة أو سرقة بيانات الاعتماد للوصول إلى موارد محمية.

تؤدي هذه الثغرة إلى العديد من النتائج السلبية، منها سرقة البيانات، والتلاعب في إعدادات الشبكة، وإحداث تعطيل في الخدمة، أو حتى السيطرة على أجهزة الشبكة بشكل كامل. ومن هنا، يصبح من الضروري تعزيز آليات التحقق من الهوية، من خلال تفعيل التحقق الثنائي (Two-Factor Authentication) أو حتى التحقق متعدد العوامل (Multi-Factor Authentication)، بالإضافة إلى تحديث سياسات إدارة الوصول بصفة مستمرة، وتطبيق أنظمة تفتيش صارمة للبيانات، والاعتماد على أساليب التشفير القوية لضمان أن عمليات التحقق لا يمكن اختراقها بسهولة.

الثغرة الثانية: ضعف في نظام التشفير أثناء نقل البيانات

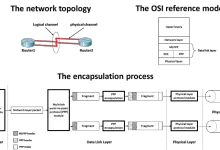

يعد التشفير أحد الركائز الأساسية لحماية البيانات أثناء انتقالها عبر الشبكة، خاصة مع انتشار استخدام بروتوكولات الإنترنت المفتوحة، مثل HTTP وFTP، التي يمكن أن تكون عرضة للاعتراض والتجسس من قبل المهاجمين. تظهر الثغرة الثانية في أنظمة سيسكو عندما تكون بروتوكولات التشفير المستخدمة غير قوية أو قديمة، مما يسهل على المهاجمين تنفيذ هجمات الاعتراض (Man-in-The-Middle) وسرقة البيانات، أو حتى تعديلها أثناء النقل، بما يهدد سرية المعلومات وسلامتها.

من الضروري تحديث البروتوكولات المستخدمة إلى أحدث المعايير، مثل الاعتماد على TLS 1.3 بدلًا من TLS 1.2 أو الإصدارات الأقدم، وتفعيل التشفير القوي الذي يستند إلى مفاتيح طويلة ونماذج تشفير متقدمة. بالإضافة إلى ذلك، ينبغي تنفيذ عمليات فحص دورية للتأكد من أن جميع البيانات المنقولة محمية بشكل كامل، وتفعيل أدوات الكشف عن التسلل التي تراقب حركة البيانات وتحللها للكشف عن أي أنشطة غير معتادة قد تشير إلى محاولة اختراق أو اعتراض.

الثغرة الثالثة: إدارة الجلسات والتحكم فيها بشكل غير فعال

تعد إدارة الجلسات (Session Management) من العناصر الحيوية لضمان حماية المستخدمين والبيانات، إذ أن ضعف في إدارة الجلسات قد يؤدي إلى سرقتها أو استغلالها من قبل المهاجمين. تظهر الثغرة عندما يتمكن القراصنة من استغلال عيوب في آليات إدارة الجلسات، مثل عدم وجود توقيع أو رمز أمان فريد للجلسة، أو عدم انتهاء صلاحية الجلسة بعد فترة زمنية معينة، مما يسمح للهكر بالتحكم غير المصرح به في جلسات المستخدمين، والتنقل بين الموارد، أو تنفيذ عمليات غير مصرح بها.

لحل هذه المشكلة، ينبغي تطبيق تقنيات إدارة جلسات متقدمة، تتضمن استخدام رموز جلسة فريدة، وتفعيل التشفير الكامل للجلسة، وتحديد فترات زمنية قصيرة لانتهاء صلاحية الجلسة، بالإضافة إلى تطوير سياسات صارمة لمراقبة النشاطات غير العادية أو المشبوهة، وربط النظام بتنبيهات فورية عند اكتشاف أي محاولة استغلال أو تلاعب بالجلسات.

الثغرة الرابعة: ضعف أنظمة الكشف عن التسلل (IDS/IPS)

تُعد أنظمة الكشف عن التسلل (Intrusion Detection Systems) وأنظمة الوقاية منه (Intrusion Prevention Systems) أدوات حيوية في سياق حماية الشبكات، حيث تقوم بمراقبة الأنشطة وتحليلها للكشف عن محاولات الاختراق أو الهجمات. ومع ذلك، تظهر الثغرة الرابعة عندما تكون هذه الأنظمة غير محدثة بشكل كافٍ، أو أن المهاجمين يتمكنون من التلاعب بآليات الكشف، عبر تنفيذ هجمات مخفية أو استخدام تقنيات التمويه (Evasion Techniques) التي تتجنب اكتشافها.

للحد من هذه الثغرة، يجب تحديث أنظمة الكشف بشكل دوري، وتطوير نماذج تحليل سلوك متقدمة تعتمد على الذكاء الاصطناعي والتعلم الآلي، لتمييز الأنشطة المشبوهة بشكل أكثر دقة، وتفعيل إجراءات استجابة فورية تقلل من الأضرار، مثل عزل الأجهزة المخترقة أو تعطيل الاتصالات الضارة، بالإضافة إلى إجراء تقييم دوري لأنظمة الأمان وتكوينها بشكل يضمن استيعاب أحدث التهديدات والتقنيات المستخدمة من قبل المهاجمين.

الثغرة الخامسة: ضعف في نظام التحديث البرمجي وصيانة النظام

تُعد التحديثات الدورية للبرمجيات والأنظمة من أهم الأساليب الحديثة لمواجهة الثغرات الأمنية، حيث أن الثغرات البرمجية تُعد من أكثر النقاط استهدافًا من قبل المهاجمين للاستيلاء على النظام أو استغلال نقاط الضعف. تظهر الثغرة الخامسة عندما يكون نظام التحديث غير موثوق أو غير محدث بشكل منتظم، مما يسمح للمهاجمين باستغلال الثغرات المعروفة وتنفيذ هجمات متقدمة.

لحماية الأجهزة من هذه الثغرة، من الضروري اعتماد آليات تحديث تلقائية وموثوقة، وتشجيع المستخدمين على تثبيت التحديثات بشكل دوري وفوري، بالإضافة إلى تبني مبدأ “الأمان من البداية” أثناء تطوير البرمجيات، من خلال تطبيق المعايير العالمية لأمان البرمجيات، وتقنيات التشفير، واختبارات الاختراق المستمرة، لضمان أن البرنامج خالٍ من الثغرات الموجودة من قبل، وأنه قادر على التصدي لتهديدات اليوم وغدًا.

التأثيرات المحتملة لهذه الثغرات على أمن الشبكات والأعمال

يترتب على وجود الثغرات الأمنية في أجهزة سيسكو العديد من التداعيات، التي تتراوح بين الاختراقات البسيطة وصولًا إلى الهجمات المعقدة التي قد تؤدي إلى تعطيل الخدمة، سرقة البيانات الحساسة، أو حتى السيطرة على الشبكة بشكل كامل. فمثلاً، يمكن للمهاجمين استغلال ضعف التحقق من الهوية للوصول إلى شبكات مؤسسات حكومية أو شركات كبرى، مما يعرض البيانات إلى خطر التسريب أو التلاعب، ويؤثر بشكل مباشر على سمعة المؤسسة، وربما يؤدي إلى خسائر اقتصادية هائلة.

أما الثغرات المتعلقة بالتشفير، فتمكن المهاجمين من اعتراض البيانات أثناء النقل، أو حتى تعديلها، الأمر الذي يهدد سرية المعلومات ويعرضها للاختراق أو الابتزاز. وفي حالات إدارة الجلسات، يستطيع القراصنة السيطرة على جلسات المستخدمين والتصرف نيابة عنهم، مما يضر بخصوصية المستخدمين ويعرض المؤسسات لمخاطر قانونية وأمنية. بالإضافة إلى ذلك، فإن ضعف أنظمة الكشف عن التسلل يعقد مهمة اكتشاف الهجمات، مما يسمح للمهاجمين بالعمل لفترات طويلة قبل أن يتم اكتشافهم، وهو ما يضاعف من حجم الأضرار.

الاستراتيجيات والتدابير المقترحة لتعزيز أمان أجهزة سيسكو

تعزيز آليات التحقق من الهوية وإدارة الوصول

من الضروري اعتماد استراتيجيات حديثة لتعزيز نظام التحقق من الهوية، تتضمن تفعيل التحقق الثنائي والمتعدد العوامل، والتي تعتمد على جمع أكثر من وسيلة إثبات، مثل كلمات المرور، والأجهزة الموثوقة، وعوامل بيومترية، أو رموز يتم توليدها عشوائيًا وتُرسل عبر قنوات آمنة. بالإضافة إلى ذلك، ينبغي تطبيق سياسات صارمة بشأن إدارة كلمات المرور، مثل فرض تعقيد معين، وتغيير دوري، وتفعيل آليات قفل الحساب عند محاولات الدخول غير الصحيحة المتكررة.

تطوير وتحديث بروتوكولات التشفير باستمرار

يجب الاعتماد على أحدث بروتوكولات التشفير، وتحديثها بشكل دوري، لضمان أن البيانات المنقولة مؤمنة ضد الاختراق، مع استخدام مفاتيح طويلة وقوية، وتفعيل تقنيات التشفير المتقدمة التي تعتمد على الحسابات المفتوحة، وتشفير البيانات أثناء الراحة وأثناء النقل، مع تفعيل أدوات فحص الشهادات والتشفير للتحقق من أن جميع الاتصالات تتم عبر قنوات موثوقة.

تحسين إدارة الجلسات وتطبيق سياسات أمنية صارمة

تطوير أنظمة إدارة جلسات متقدمة، تضمن توقيع رموز فريدة لكل جلسة، وتحديد فترات زمنية قصيرة لانتهاء الجلسة، وتفعيل التشفير الكامل للجلسة، مع مراقبة النشاطات بشكل مستمر، وتفعيل التنبيهات عند وجود أي سلوك مشبوه. كما أن تطبيق السياسات الأمنية التي تحدد الإجراءات الواجب اتباعها في حال اكتشاف محاولة اختراق، يعزز من قدرة المؤسسة على التعامل مع الهجمات بشكل فعال.

تحديث أنظمة الكشف عن التسلل وتطوير قدراتها

يجب الاعتماد على أنظمة IDS/IPS محدثة، تعتمد على تقنيات الذكاء الاصطناعي والتعلم الآلي، لتحليل الأنماط والسلوكيات بشكل أكثر دقة، وتطوير نماذج الكشف لتكون أكثر مرونة وملاءمة مع التهديدات الحالية، مع تفعيل إجراءات رد الفعل الآلي، وتوفير تدريب مستمر للفريق الأمني على التعامل مع الهجمات الحديثة، بالإضافة إلى إجراء اختبارات أمنية دورية لقياس مدى فاعلية نظم الكشف.

تطبيق مبدأ الأمان من التصميم (Security by Design)

عند تطوير البرمجيات أو تحديث الأنظمة، ينبغي الالتزام بمبادئ الأمان من البداية، من خلال الاعتماد على أفضل الممارسات المعتمدة، واختبار الثغرات قبل إطلاق النسخة النهائية، وتوفير تحديثات أمنية مستمرة، مع اعتماد معايير التشفير والبرمجة الآمنة، لضمان أن البرمجيات خالية من الثغرات منذ البداية، وأنها تستجيب بشكل فعال للتهديدات المستقبلية.

خاتمة: نحو بيئة شبكية أكثر أمانًا واستدامة

يتضح من خلال استعراضنا الشامل لثغرات أمان أجهزة سيسكو أن التحديات الأمنية لا تزال قائمة، وأن الاستجابة الفعالة تتطلب مجهودًا مستمرًا، واستثمارًا في التكنولوجيا والتدريب، واعتماد سياسات أمنية صارمة. إن فهم عميق لتهديدات اليوم، وتبني أحدث التقنيات، وتطوير قدرات الفريق الفني، كلها عوامل أساسية لضمان حماية الشبكات، والحفاظ على سلامة البيانات، وتوفير بيئة رقمية موثوقة تدعم النمو والابتكار. إن مستقبل الأمان في عالم تكنولوجي متقدم يعتمد بشكل كبير على استمرارية التطوير، والتعلم من التجارب، والتكيف مع التهديدات الجديدة بسرعة وفعالية، لضمان أن تبقى شبكاتنا محمية، وبياناتنا في مأمن، وأعمالنا مستمرة.

المراجع والمصادر

- موقع سيسكو الرسمي: يتضمن وثائق تقنية، أدلة أمنية، ومقالات حديثة حول حماية الشبكات والأجهزة.

- مدونة Cisco Talos: توفر تقارير تحليلية، دراسات حالة، وتحليلات حديثة عن التهديدات السيبرانية وأفضل الممارسات الأمنية.

- مشروع أمان تطبيقات الويب المفتوح (OWASP): موارد عن ثغرات الأمان في تطبيقات الويب، مع أدوات وتقارير توجيهية.

- كتاب “Hacking: The Art of Exploitation” لجون إريكسون، Pearson Education، 2018.

- كتاب “Network Security Essentials” لوليام ستالينج، 3rd Edition، Wiley Publishing، 2020.

- موقع CERT (Computer Emergency Response Team): موارد وتحليلات حول التهديدات الحالية، وأفضل ممارسات التعامل معها.