عند التعامل مع أجهزة التوجيه (الراوتر) من نوع أسوس، فإن معرفة كلمات المرور الافتراضية التي تأتي مع الأجهزة تعتبر خطوة مهمة جدًا من أجل الوصول إلى إعدادات الجهاز وإجراء التعديلات اللازمة، سواء كانت لتثبيت إعدادات جديدة، أو استكشاف الأخطاء، أو تحديث البرمجيات، أو غير ذلك من العمليات التي تتطلب وصولًا إداريًا إلى واجهة الإدارة. غالبًا، تأتي أجهزة الراوتر من الشركات المصنعة بكلمات مرور وبيانات تسجيل دخول افتراضية، والتي تكون موحدة أو معروفة بشكل واسع، وتساعد المستخدمين في استكشاف وتكوين أجهزتهم بسهولة، خاصة عند أول استخدام أو عند إعادة ضبط المصنع.

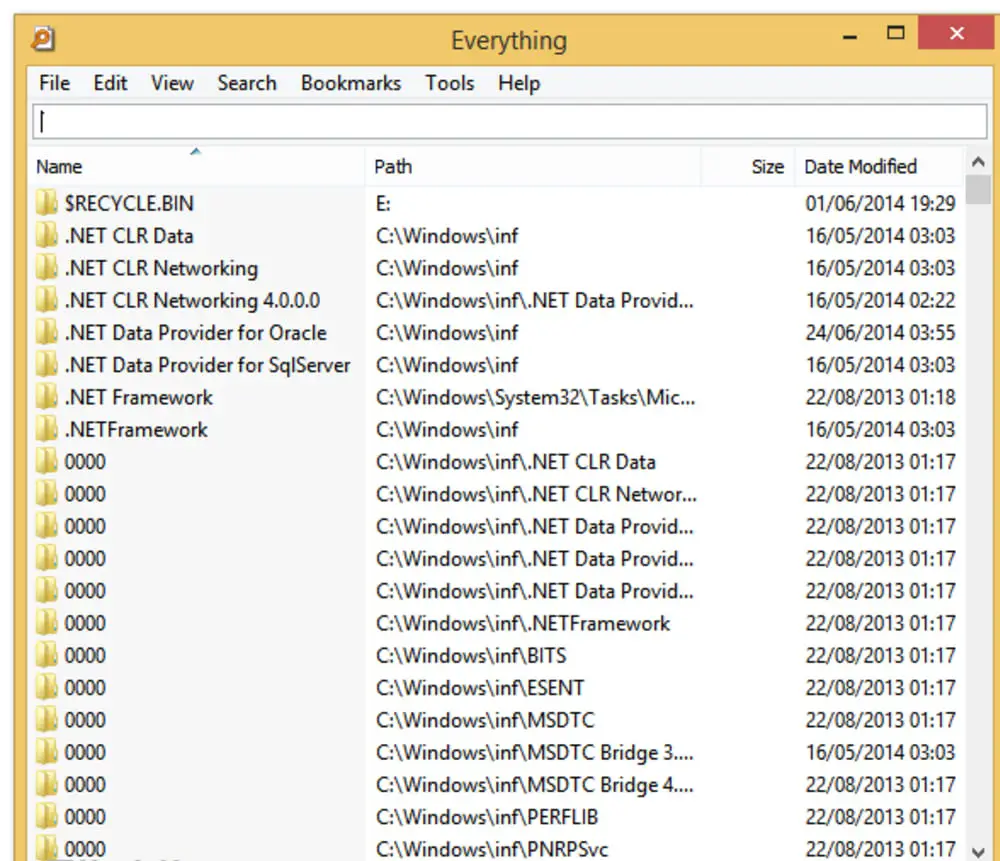

موقع Router Passwords يُعد من الأدوات المفيدة جدًا في هذا السياق، حيث يوفر قوائم محدثة ودقيقة لكلمات المرور الافتراضية لمئات من موديلات الراوتر المختلفة. عند دخول الموقع، يُتاح للمستخدم اختيار نوع الجهاز من قائمة منسدلة، والتي تصنف الأجهزة حسب الشركات المصنعة، مثل أسوس، تي بي لينك، دي لينك، هواوي، وغيرها. بعد اختيار نوع الراوتر، يُضغط على زر “Find Password” ليتم عرض بيانات تسجيل الدخول الافتراضية الخاصة بالموديل الذي تم تحديده.

كيفية استخدام الموقع بشكل فعال للحصول على بيانات تسجيل الدخول الافتراضية

عند اختيار نوع الراوتر، فإن الموقع يعرض عادةً قائمة بالموديلات المختلفة التي تنتمي لنفس الشركة المصنعة، مع عرض بيانات تسجيل الدخول الافتراضية الخاصة بكل موديل. في حالة أسوس، كما في الحالة التي ذكرتها، يظهر غالبًا العديد من الموديلات، وكل موديل يملك بيانات خاصة به، وغالبًا تكون عبارة عن اسم مستخدم وكلمة مرور قياسية، وهي غالبًا “admin” لكل منهما، أو قد تكون مختلفة حسب موديل الجهاز.

الخطوات العملية لاستخدام الموقع:

- الدخول إلى الموقع: افتح المتصفح الخاص بك وانتقل إلى الرابط Router Passwords.

- اختيار نوع الراوتر: من القائمة المنسدلة، اختر “ASUS” أو “أسوس” حسب اللغة المعتمدة في الموقع.

- الضغط على “Find Password”: بعد اختيار نوع الراوتر، اضغط على الزر المخصص لذلك لعرض الموديلات.

- اختيار الموديل: من القائمة التي ستظهر، ابحث عن الموديل الذي يمتلك نفس الرقم أو الاسم المميز لجهازك، ثم اضغط عليه لعرض بيانات الدخول.

- نسخ البيانات: ستظهر نافذة أو جدول يتضمن اسم المستخدم وكلمة المرور الافتراضية، وغالبًا تكون “admin” لكليهما، أو قد تختلف.

- استخدام البيانات للدخول: ادخل إلى واجهة إدارة الراوتر عبر المتصفح باستخدام العنوان الافتراضي غالبًا

http://192.168.1.1أوhttp://192.168.0.1، وأدخل البيانات التي حصلت عليها.

الخصائص الشائعة لكلمات المرور الافتراضية لأجهزة أسوس

بالنظر إلى موديلات أسوس، فإن غالبية الأجهزة تأتي بكلمات مرور وبيانات دخول موحدة، تسهل عملية الوصول السريع دون الحاجة إلى إعادة ضبط المصنع أو البحث عن كلمات المرور يدويًا. ومن بين الخصائص الشائعة:

- اسم المستخدم: غالبًا “admin” أو “administrator”.

- كلمة المرور: غالبًا “admin”، “password”، أو تكون مدمجة مع رقم الموديل، أو تأتي بشكل افتراضي بدون كلمة مرور (غير موصى به).

- إعدادات أخرى: بعض الموديلات تتطلب إدخال عنوان شبكة IP الافتراضي، وهو غالبًا

192.168.1.1أو192.168.0.1.

نصائح مهمة عند التعامل مع كلمات المرور الافتراضية

على الرغم من أن البيانات الافتراضية تساعد في عملية الإعداد أو استكشاف المشاكل، إلا أن استخدامها بشكل دائم يمثل خطورة أمنية، حيث أن معظم القراصنة والمهاجمين يعرفون هذه البيانات ويستخدمونها لاختراق الشبكات. لذلك، دائمًا يُنصح بعد الدخول إلى واجهة الإدارة وتأكيد أن المستخدم هو المالك الشرعي للجهاز، بسرعة تغيير كلمات المرور الافتراضية إلى كلمات قوية وفريدة. يفضل استخدام مزيج من الأحرف الكبيرة والصغيرة والأرقام والرموز، طولها لا يقل عن 12 إلى 16 حرفًا، لتوفير حماية قوية.

كيفية تغيير كلمة المرور الافتراضية وتأمين الراوتر

بعد الوصول إلى لوحة إدارة الراوتر باستخدام البيانات الافتراضية، تبدأ مرحلة التخصيص والتأمين. تتطلب عملية التغيير اتباع خطوات منظمة لضمان عدم ترك ثغرات أمنية. تشمل هذه الخطوات:

تغيير اسم المستخدم وكلمة المرور الإداريين

هذه الخطوة تعد من أهم إجراءات الحماية، حيث أن معظم الهجمات تبدأ من استغلال البيانات الافتراضية. للدخول إلى إعدادات الأمان، عادةً، يتم الانتقال إلى قسم “الإعدادات المتقدمة” أو “إعدادات الإدارة”، ثم اختيار “تغيير كلمة المرور”. يجب إدخال كلمة المرور الحالية، ثم تحديد كلمة مرور جديدة صعبة التخمين. يُنصح بعدم استخدام كلمات المرور الافتراضية مرة أخرى، وتجنب استخدام المعلومات الشخصية التي يمكن أن يخمنها الآخرون، مثل تاريخ الميلاد أو اسم العائلة.

تفعيل بروتوكول HTTPS وتفعيل جدار الحماية

لزيادة مستوى الأمان، من الضروري تفعيل بروتوكول HTTPS للوصول إلى لوحة الإدارة، وتفعيل جدار الحماية الخاص بالراوتر، بالإضافة إلى تعطيل الوصول عن بعد إلا إذا كان ضروريًا جدًا، مع تقييد الوصول عبر عناوين IP محددة.

تحديث البرمجيات (Firmware)

تعمل التحديثات على إصلاح الثغرات الأمنية وتحسين الأداء، ولذلك، من المهم تنزيل أحدث إصدار من البرمجية الصادرة عن الشركة المصنعة وتثبيته. غالبًا، تتوفر التحديثات عبر لوحة الإدارة أو من خلال الموقع الرسمي للشركة.

كيفية التعامل مع حالات نسيان كلمة المرور الافتراضية أو تغييره

في حالة نسيان كلمة المرور أو تعذر الوصول، تظل الخيارات المتاحة محدودة، وغالبًا يلزم إجراء عملية إعادة ضبط المصنع للجهاز. تتطلب هذه العملية ضغط زر إعادة الضبط المدمج في جهاز الراوتر، والذي غالبًا يكون مخفيًا ويحتاج إلى أداة رفيعة للضغط عليه، لمدة تتراوح بين 10 إلى 30 ثانية حسب الموديل. بعد إعادة ضبط المصنع، يعود الجهاز إلى إعداداته الافتراضية، ويمكنك استرجاع البيانات من الموقع أو من الدليل المرفق مع الجهاز. من المهم بعد ذلك تغيير كلمة المرور الافتراضية فورًا لضمان أمن الشبكة الخاصة بك.

الاعتبارات الأمنية عند استخدام كلمات المرور الافتراضية

تُعتبر كلمات المرور الافتراضية نقطة ضعف أمنية رئيسية، خاصة إذا لم يتم تعديلها بعد الإعداد الأولي. الشبكات التي تستخدم كلمات مرور ضعيفة أو كلمات مرور قياسية معروفة تكون عرضة للاختراق، وهو ما يعرض البيانات الشخصية والخصوصية للخطر، بالإضافة إلى إمكانية استخدام الشبكة لعمليات غير قانونية. لذلك، يُنصح دائمًا باتباع الممارسات التالية:

- تغيير كلمات المرور الافتراضية فورًا بعد تثبيت الجهاز.

- استخدام كلمات مرور معقدة وفريدة لكل جهاز أو خدمة.

- تفعيل المصادقة الثنائية إذا كانت متوفرة.

- مراجعة سجل الدخول وتفعيل التنبيهات عند وجود محاولات دخول غير معروفة.

- تحديث البرمجيات بشكل دوري لضمان عدم استغلال الثغرات الأمنية المعروفة.

تحليل مقارنة بين الموديلات المختلفة لأجهزة أسوس

لتحليل تفصيلي، يمكن تقديم جدول مقارنة بين بعض الموديلات الشائعة من أسوس، مع التركيز على بيانات تسجيل الدخول الافتراضية، والإصدارات، والميزات الأمنية، وسهولة الاستخدام، كما يلي:

| الموديل | اسم المستخدم الافتراضي | كلمة المرور الافتراضية | إصدار البرمجية الافتراضي | ميزات أمنية إضافية | ملاحظات |

|---|---|---|---|---|---|

| RT-AC68U | admin | admin | 3.0.0.4.386.4598 | جدار حماية، تشفير WPA3، تحديثات تلقائية | يحتاج إلى تغيير كلمة المرور فورًا بعد الإعداد |

| RT-AX88U | admin | password | 3.0.0.4.386.4598 | مراقبة الشبكة، VPN، تحديثات تلقائية | مناسب للشبكات الكبيرة والأمان العالي |

| RT-AC86U | admin | admin | 3.0.0.4.386.4598 | تشغيل VPN، جدار حماية، إدارة عن بعد | يوصى بتغيير البيانات بعد الاستخدام الأول |

مستقبل وتأثير أمن الشبكات المنزلية باستخدام أجهزة أسوس

مع تزايد الاعتماد على الإنترنت في حياتنا اليومية، أصبح أمن الشبكات المنزلية من الأولويات القصوى، خاصة مع تزايد الهجمات السيبرانية، ومحاولات الاختراق، واستغلال الثغرات الأمنية. أجهزة أسوس، كونها واحدة من أكثر الأجهزة استخدامًا، تقدم مجموعة من الأدوات والميزات التي تساعد المستخدمين على تعزيز أمن شبكاتهم، ولكن يتطلب الأمر وعيًا تامًا من المستخدمين حول أهمية التغيير المستمر لكلمات المرور، وتحديث البرمجيات، وتفعيل ميزات الأمان المتوفرة.

إضافة إلى ذلك، يتجه المطورون والشركات المصنعة نحو اعتماد معايير أمنية أكثر صرامة، بما في ذلك تقديم واجهات إدارة أكثر أمانًا، وتوفير أدوات للمراجعة والتحليل الأمني، وتطوير بروتوكولات تتيح التحقق من هوية المستخدمين بشكل أكثر فاعلية. من ناحية أخرى، فإن المستخدمين أنفسهم مطالبون بمعرفة أساسيات أمن الشبكة، وفهم كيفية حماية شبكاتهم من التهديدات الخارجية، واستثمار الوقت في تعلم كيفية إعداد أنظمة الحماية بشكل صحيح.

ختام وتوصيات عملية للمستخدمين

في النهاية، يُعد فهم كيفية الحصول على بيانات تسجيل الدخول الافتراضية لأجهزة أسوس، أو أي نوع آخر من الأجهزة، خطوة أساسية في إدارة أمان الشبكة المنزلية أو المكتبية. ينصح بشدة بعد استلام الجهاز، أو عند إعادة ضبط المصنع، أن يقوم المستخدم فورًا بتغيير البيانات الافتراضية إلى كلمات مرور قوية وفريدة، وأن يطبق سياسات أمنية صارمة، تشمل تحديث البرمجيات وإعدادات الشبكة بشكل دوري.

كما أن من المهم أن يطلع المستخدم على أحدث التوصيات الأمنية، ويستخدم أدوات مراقبة الشبكة، ويكون على دراية بطرق التحقق من سلامة الشبكة، وأن يضع في اعتباره أن الأمان لا يُبنى من خلال كلمة مرور قوية فحسب، بل من خلال استراتيجية متكاملة تشمل التحديث المستمر، والإعدادات الصحيحة، والتوعية الأمنية.

باستخدام الأدوات والمعلومات الصحيحة، يمكن للمستخدمين حماية أنفسهم من العديد من التهديدات، وضمان استقرار وأمان شبكاتهم، مع الاستفادة من قدرات أجهزة أسوس بشكل فعال، بعيدًا عن مخاطر الاختراق أو سوء الاستخدام. المعرفة الدقيقة والإجراءات الوقائية تعتبر الركيزة الأساسية لبناء بيئة شبكة آمنة وموثوقة، تسهم في حماية البيانات الشخصية والمهنية على حد سواء، وتوفر بيئة عمل منزلي أو مكتبي خالية من المخاطر الأمنية.