معلومات في أمن المعلومات الجزء الثاني

معلومات سكيورتي -2-

هل هناك في عالم السكيورتي نظام او منهج يكون أساس نستطيع من خلالة تحديد المناطق والأدوات التي نحتاجها في هذا العالم ؟ نعم هذا هو موضوعنا اليوم . طبعاً هناك مناهج وتقاسيم كثيرة لكن هذا اسهلها .

اسم الموديل او المنهج هو

Information Security Model

يقسم هذا المنهج الى ثلاث أقسام وكل قسم يتكون من ثلاث فروع . وكما يأتي :

1-Information Security Properties :

وتشمل النقاط التالية :

Confidentiality /Integrity /Availability

C I A

وقت تكلمنا عن هذة الفقرة في الكتابات الاولى .

=======================

2- Information States :

وهي التي تعرف لنا الأماكن التي يجب ان تكون محمية. وبالتالي تمثل المصادر التي يستهدفها الهكر للوصول الى مبتغاة ، وهي ثلاث مصادر عموما وكماياتي :

Process / Storage / Transmission

حماية المعالج تعني حماية النظام من ان يفقد اليته او عملة الأساس ، مثلا تخيل لو انك تصدر امر طباعة فيطبق النظام امر اعادة التشغيل !!

هذا يدل ان المعالجة مصابة وغير محمية مسبقا .

ال Storage سابقا كانت مقتصرة على حماية خزن المعلومات ، الان اصبحت مهمة حيث ان اغلب المواقع لديها قواعد بينات Database وهذة مخزونة في الستورج ويجب ان تكون محمية ، أهمية هذة الفقرة ازدادت اكثر بوجود تكنولوجي الفيرجول والكلاود التي تعتمد اعتماداً كبير على الستورج .

اخيراً من المناطق التي يجب ان توفر لها الحماية هي الية التناقل او مصادر الشبكة من الإرسال و الاستلام . حيث يجب ان يكون تدفق الترفك في الشبكة مشفر و محمي بقدر كافي لمنع اي عمليات تنصت او ما يعرف بي ال Sniffer .

=======================

3- Security Measure :

هذا المنهج يحتوي على الأساليب و الطرق الكفيلة بتطبيق وتقرير الحماية . لنظام معين لشركة او لمؤسسة مثلا ، وهذة الأساليب كما يأتي :

Policy and Procedure

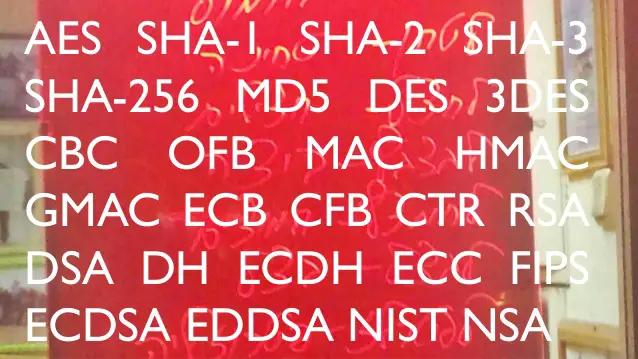

Technologies

Education , Training and Awareness

ال Policy and Procedure , هي النماذج او الستندر المعمول بة عالميا ، بمعنى عند عملك بشركة عالمية كبيرة ، الشركة لا تنتظر منك اقتراحات لتوفير الحماية لها . بل لها قواعد أساسية تتبعها في عملها . هذة القواعد يجب على الكل اتباعها . مثلا لاتستطيع ان تستخدم أدوات او برامج على هواك ، هناك برامج محددة موجودة في الكومبوتر الذي تعمل انت علية . كذالك مثلا يجب عليك تقديم طلب و الحصول على موافقة من مديرك لكي تستخدم الانترنيت عبر الوايرليس مثلا .

ال Technologies . بمعنى انك يجب ان تكون لديك تكنولوجي كافية وحديثة لحماية ما تريد . التحديثات للوندوز و الفيروول تنطوي كذالك ضمن هذة الفقرة .

ال Education , Training and Awareness

يجب ان يكون الفريق الذي يعمل في مجال السيكورتي مدرب ولدية المعرفة المسبقة بأمور كثير منها الشبكات وحمايتها ، البرمجة ، قواعد البينات ، وحتى أساليب الهكر و الاختراق . وبالتالي يجب ان يكون لدى عناصر الشركة او المؤسسة ككل التوعية و المعرفة الكافية لأساليب حماية الكومبوتر ، مثلا لا تفتح اميل مجهول المصدر ، لاتترك الكومبوتر الشخصي مفتوح وانت خارج عملك . أماكن الخروج عند حدوث الحرائق وغيرها من المعرفة العامة للحماية .

=====================

لتلخيص الموضوع :

لدينا مناهج او ادوات للحماية ال CIA .

=====================

ولكن لحماية ماذا ؟؟ ماهي المناطق التي يجب حمايتها؟؟ Process / Storage / Transmission

====================

كيف يتم هذا ؟؟ باستخدام الآتي :

Policy and Procedure

Technology

Education , Training and Awareness

================