معلومات في أمن المعلومات الجزء الأول

معلومات سيكورتي -1- Confidentiality / Integrity / Availability C I A

أصل وأساس عالم السيكيورتي !!

كنت ابحث في الانترنيت على فايروول للبيع ، فوجد شخص عربي لدية فايروول للبيع وكان من قريب جداً من المكان الذي اسكن فيه ، اتفقنا ان نلتقي في مكان ما وليكن وسط البلد في مكان محدد يسمح لنا بالدخول اليه من خلال تحقق ..(حرف A). على اننا نعيش في دولة غير عربية .

ولأننا لم نتقابل من قبل فتفقنا على كلمة سر ، تتكون من عبارتين انا أقول عبارة مثلا ( الحياة أصبحت صعبة ) ولآخر يقول ( القادم أصعب )…(حرف I) .

وكذالك اتفقنا اننا لو التقينا كلامنا سيكون باللغة العربية . لكي لايفهمنا احد ، لأننا بدولة لا تتكلم لغتنا … ( حرف C)

تم اللقاء واشتريت الفايروول .

ما دخلنا في هذة القصة . تذكر قبل الدخول لموضوعنا اننا :

اولا) حددنا المكان .. حرف A

ثانيا) حددنا كلمة سر تكاملية .. حرف I

ثالثا) تكلمنا باستخدام للغة غير مفهومة في ذالكم البلد .. حرف C .

إذن هناك ثلاث أسس حددت لقائنا.

لنعود الى موضوعنا :

عالم السيكورتي مبني على هذة الأسس او المفاهيم : لنتعرف عليها :

===================

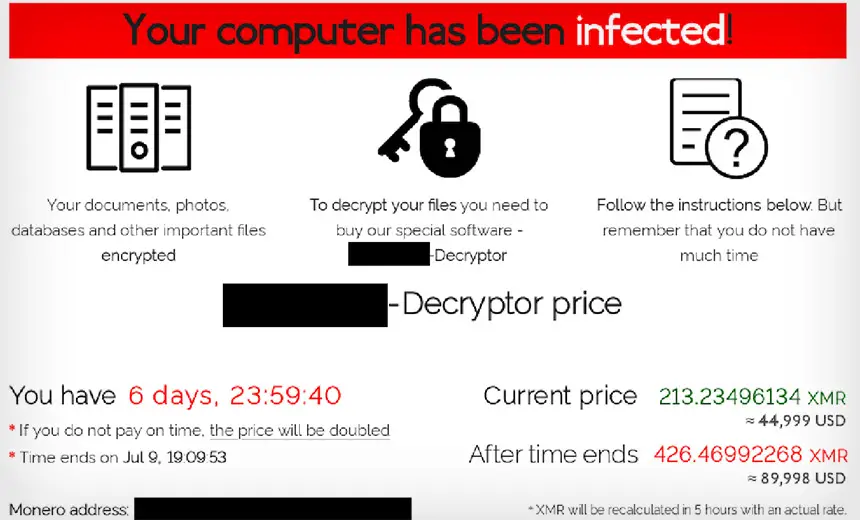

ال C اختصار لل Confidentiality او السرية ، والمتمثلة بتشفير المعلومات في الاتصال، لجعلها مجموعة رموز يصعب حلها بعد ان كانت كلمات مفهومة ، وهناك الكثير من البروتكولات تقوم بهذه المهمة اشهرها 3DES , DES , RSA . وغيرها الكثير . ( اللغة العربية التي استخدمتها انا والشخص صاحب الروتر في البلد الأجنبي )

====================

ال I اختصار لل Integrity , ومهمة هذه الجزء هو ضمان عدم تغير محتوى المعلومات ، من خلال ادخال المعلومات بمعادلات ، لينتج عنها كود يسمى ال hash , يعطي دليل عدم تغير محتوى المعلومات عند إرسالها من خلال مقارنة هذا الhash . وهناك الكثير من البروتكولات تفعل هذا ، اشهرها MD5 , SHA .

( الحياة اصبحت صعبة ) ( القادم أصعب )

====================

ال A اختصار Availability , ومهمتها التأكد من ان الطرفين لديهم التخويل للوصول الى الانظمة او المصادر . وهذا مايعرف بي طرق ال Authentication & Authorzation

طبعاً هناك الكثير من البروتوكولات التي تساعدنا في هذا الجانب منها LDAP/ RADIUS/ TACACS/SAML وغيرها من بروتكولات التحقق والتخويل .

( المكان الذي اتفقنا الحضور فية وسط البلد لتتم إلقاء فية )

====================

هل هناك تسلسل لهذة المفاهيم او يجب ان تجتمع جميعها ؟ نعم ولكن ليس بالضرورة ! بمعنى اننا ممكن استخدام ال C فقط اقصد التشفير . او ممكن استخدام ال A فقط مثلا .

اما في حالت استخدام هذة المفاهيم بضربة واحدة سيكون الترتيب عموما AIC . اي تكون البداية مع ال A التحقق .

الان ! ماهي التكنولوجي التي تجسد هذة المفاهيم مجتمعة ؟ ال VPN احد الأمثلة التي تستخدم كل هذة المفاهيم . ال IPSec يستخدم بعضها . وغيرها الكثير .

عموماً هذة المفاهيم تجدها في معظم جوانب السيكورتي . طبعاً مجالات السيكورتي كثيرة ومتداخلة

توجهاتنا في هذة السلسلة الكتابية ستختص بأمن المعلومات . على ان نتطرق وبشكل عام على بعض المجالات الاخرى .