ما هي الثغرات ؟ وما الامثلة عليها ؟

الثغرات هي أماكن خلل ونقاط ضعف في التطبيق يستطيع أي شخص تقني من خلالها إستغلال التطبيق لتنفيذ أوامر غير التي بُرمج التطبيق من اجلها لا تقتصر الثغرات على برمجيات سطح المكتب فقط ولكنها تمتد إلى كافة البرمجيات سواء المكتبات البرمجية وتطبيقات الويب وحتى في التحديثات الأمنية التي تصدرها الشركة المبرمجة للتطبيق لتفادي أخطاء سابقة فيه .

الثغرات هي نقاط الضعف أو الفجوات التي يمكن استغلالها من قبل الأفراد أو الأنظمة لتحقيق أهداف قد تكون ضارة أو لتحقيق مكاسب شخصية أو اقتصادية أو سياسية. في السياق التقني والأمني، تُعرَّف الثغرة بأنها عيب أو خطأ في تصميم أو تنفيذ نظام معلوماتي، يسمح للمتسللين باستغلاله للوصول إلى بيانات غير مصرح بها أو لتعطيل الخدمات. أما في السياقات الأخرى، مثل السياسة أو الاقتصاد، فقد تكون الثغرات عبارة عن فجوات في القوانين أو اللوائح يمكن استغلالها بطريقة قانونية أو غير قانونية.

في هذا المقال، سنناقش مفهوم الثغرات بتوسع، مع تقديم أمثلة تفصيلية من مختلف المجالات مثل الأمن السيبراني، القانون، الاقتصاد، والتعليم. كما سنلقي الضوء على كيفية اكتشاف الثغرات، وطرق استغلالها، وآثارها المحتملة، وسبل الوقاية منها.

مفهوم الثغرات

1. تعريف الثغرة

الثغرة هي نقطة ضعف في نظام أو هيكلية أو عملية معينة، تجعلها عرضة للاستغلال. وقد تكون الثغرات تقنية، مثل الأخطاء البرمجية في التطبيقات، أو تنظيمية، مثل غياب السياسات الصارمة، أو قانونية، مثل غموض القوانين أو وجود ثغرات قانونية يمكن استغلالها.

2. خصائص الثغرات

- القابلية للاستغلال: يجب أن تكون الثغرة متاحة وقابلة للاستخدام من قبل المهاجمين.

- الأثر: تحدد مدى تأثير الثغرة على النظام أو المستخدمين.

- التكرار: بعض الثغرات تظهر بشكل متكرر في أنظمة متعددة.

- التطور: قد تتطور الثغرات مع مرور الوقت، خاصة مع تحديث الأنظمة أو القوانين.

3. أنواع الثغرات

- تقنية: وتشمل البرمجيات، الشبكات، والأجهزة.

- إدارية: مثل ضعف الرقابة الإدارية.

- قانونية: كالثغرات في صياغة القوانين.

- اقتصادية: مثل فجوات السوق.

- اجتماعية: كالفجوات الثقافية أو التعليمية.

أمثلة على الثغرات في المجالات المختلفة

1. الثغرات في الأمن السيبراني

الأمن السيبراني هو المجال الأكثر عرضة لوجود الثغرات. يمكن أن تؤدي الثغرات التقنية إلى سرقة البيانات أو تعريض الأنظمة للخطر. بعض الأمثلة تشمل:

- ثغرة SQL Injection: تحدث عندما يتمكن المهاجم من إدخال أوامر SQL في مدخلات غير مؤمنة، مما يتيح له الوصول إلى قواعد البيانات.

- ثغرة Cross-Site Scripting (XSS): تسمح للمهاجم بحقن أكواد ضارة في صفحات الويب، مما يؤدي إلى سرقة بيانات المستخدمين أو التلاعب بالمواقع.

- ثغرة Buffer Overflow: تحدث عندما يحاول البرنامج كتابة بيانات تتجاوز حجم الذاكرة المخصصة له، مما يمكن المهاجم من التحكم بالنظام.

2. الثغرات القانونية

- ثغرات في قوانين الضرائب: يمكن للشركات استغلال ثغرات في قوانين الضرائب لتحويل أرباحها إلى دول ذات معدلات ضرائب منخفضة (التهرب الضريبي).

- ثغرات في القوانين الجنائية: قد يستغل المحامون صياغة غامضة للقوانين لتبرئة متهمين.

3. الثغرات الاقتصادية

- الاحتكار: في غياب قوانين صارمة لمنع الاحتكار، قد تستغل الشركات الكبيرة السوق للسيطرة على الأسعار وإقصاء المنافسين.

- فجوات السوق: تشير إلى عدم تلبية الطلب في قطاع معين، مما يتيح الفرصة للشركات لدخول السوق واستغلالها.

4. الثغرات الإدارية

- ضعف الرقابة: في المؤسسات التي لا تفرض سياسات صارمة على موظفيها، يمكن أن تحدث حالات فساد أو استغلال للموارد.

- غياب التدريب: يؤدي نقص التدريب إلى وجود فجوات في مهارات الموظفين، مما يجعلهم عرضة للاستغلال.

5. الثغرات الاجتماعية

- الجهل: في المجتمعات التي تعاني من نقص التعليم، يمكن أن يستغل الأفراد أو الأنظمة هذا الجهل لتحقيق مكاسب شخصية.

- التفرقة الثقافية: قد تؤدي التفرقة بين الثقافات المختلفة إلى استغلال المجموعات الأقل تمثيلاً أو تأثيراً.

أسباب ظهور الثغرات

1. الأخطاء البشرية

- البرمجة غير الدقيقة.

- الصياغة الغامضة للقوانين.

- ضعف الإشراف والرقابة.

2. التطور التكنولوجي

- التوسع في استخدام التقنيات الحديثة دون وجود حماية كافية.

- ضعف الوعي الأمني.

3. غياب السياسات الصارمة

- عدم وجود لوائح تنظم العمليات.

- غياب العقوبات الرادعة.

4. البيئة الاقتصادية والاجتماعية

- ضعف النظام الاقتصادي.

- التفاوت في فرص التعليم.

آثار الثغرات

1. على الأفراد

- سرقة البيانات الشخصية.

- فقدان الثقة في الأنظمة.

2. على المؤسسات

- خسائر مالية كبيرة.

- تضرر السمعة.

3. على المجتمع

- زيادة الفجوات الاقتصادية والاجتماعية.

- تعميق الأزمات.

طرق اكتشاف الثغرات

1. الفحص الأمني

- استخدام برامج فحص الثغرات لتحديد النقاط الضعيفة.

2. التدقيق الداخلي

- مراجعة العمليات والسياسات بشكل دوري.

3. الاستعانة بالخبراء

- التعاقد مع مختصين في الأمن أو القانون.

سبل الوقاية من الثغرات

1. في المجال التقني

- تحديث الأنظمة والبرمجيات بانتظام.

- تثقيف المستخدمين حول الأمن السيبراني.

2. في المجال القانوني

- صياغة القوانين بدقة.

- مراجعة القوانين بشكل دوري.

3. في المجال الاقتصادي

- فرض قوانين صارمة على الاحتكار.

- تعزيز المنافسة في السوق.

4. في المجال الاجتماعي

- تعزيز التعليم والتوعية.

- محاربة التمييز بكافة أشكاله.

كيف يتم إكتشاف الثغرات ؟

لكي تصبح قادر على إكتشاف الثغرات البرمجية يجب أن تكون على علم باللغة التي كتب بها البرنامج وبيان أماكن الخلل هناك العديد من الطرق التي تمكنك من بيان أماكن الخلل في أي برنامج إذا لم تكن تملك الشيفرة البرمجية للتطبيق عن طريق إستخدام المنقحات مثل OllyDbg وغيره الكثير من المُنقحات التي تستخدم لمراقبة نشاط التطبيق ومعرفة أماكن الخطأ به هذا بالنسبة لتطبيقات سطح المكتب .

أما بالنسبة لتطبيقات الويب فهناك العديد من الطرق , والثغرات في تطبيقات الويب تنتج بمعرفة مسبقة بمشاكل برمجية في بعض الدوال في اللغة المستخدمة في برمجة التطبيق .

أمثلة لبعض الثغرات البرمجية

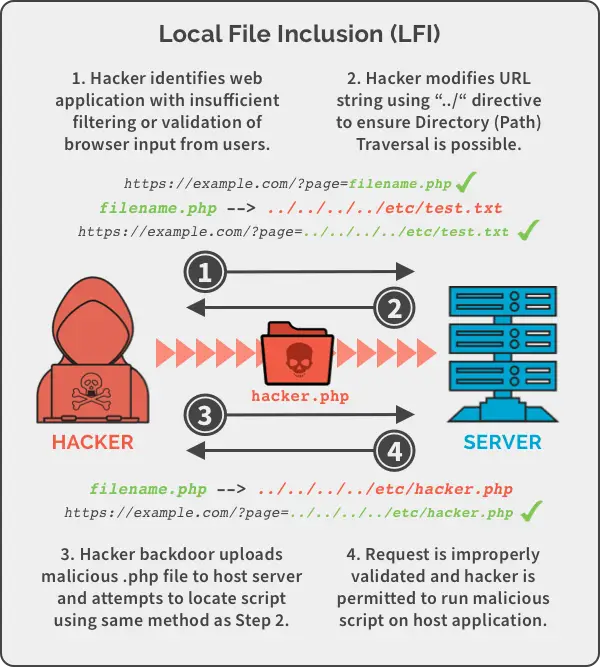

ثغرة File Include

وهي أحد الثغرات البرمجية التي مكن إستغلالها إذا وجدت في التطبيقات المكتوبة بلغة PHP حيث تمكن المخترف من رفع ملف SHELL إلى الموقع مما يمكنه من التلاعب بالموقع ..

لذلك تعد ثغرة File Include من أخطر أنواع الثغرات ..

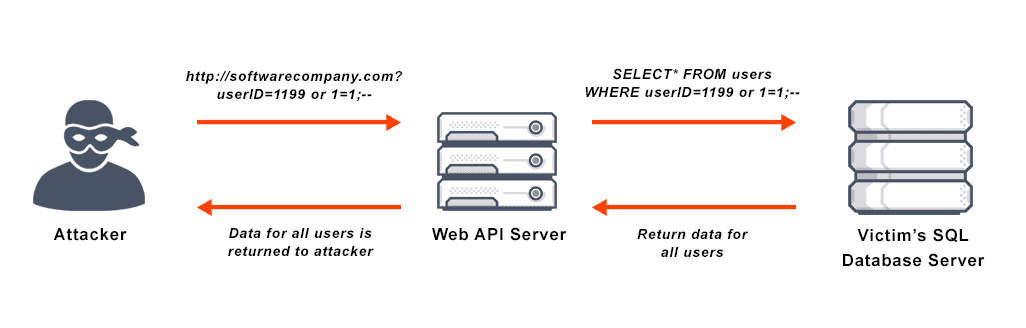

ثغرة SQL Injection

وهذا أقل خطورة من النوع السالف ذكره وهي تحدث نتيجة إدخال متغير ما إلى إستعلام Query لقواعد البيانات دون تحديد نوع المتغير من ثم إدخال إستعلامات موجهه لإستغلال تلك الثغرة .

للحصول على المعلومات بشكل غير شرعي من قاعدة البيانات مثل الحصول على إسم المستخدم الخاص بالمدير وكلمة السر .

وتنقسم ثغرات ال SQL Injection إلى عدة أنواع منها .

- Error based SQL Injection

- Blind SQL Injection

والنوع الأول يكون إستغلال الثغرة ميسر ودون مشاكل ,

أما الثاني فله العديد من المشاكل مثل تخمين إسم ونوع الجدول والصفوف مما يؤدي إلى تأخر العملية ولكنها تتم في النهاية وهي تستهدف الكثير من لغات البرمجة مثل PHP

ASP.NET وغيرها من لغات البرمجة

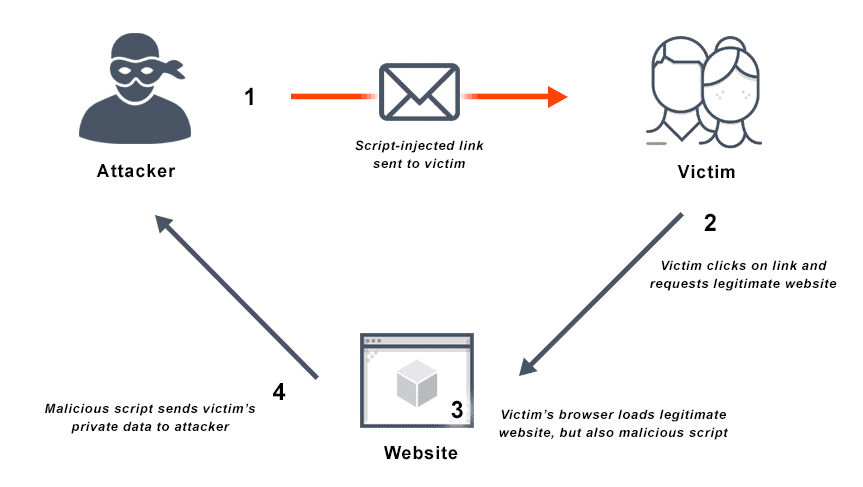

ثغرة XSS

وهو أقل خطورة من الأنواع السابقة حيث يمكن من خلاله سحب الكوكيز الخاص بمستخدم معين .

الحماية من ثغرة XSS

الحماية من الثغراة البرمجية يقع على عاتق المستخدم والمبرمج .

دور المستخدم في حماية نفسه من الثغرات .

متابعة التحديثات الأمنية التي تصدر للتطبيقات لمعالجة الأخطاء البرمجية بها هذا للمستخدم العادي أما إذا كنت صاحب وقع أو مدير خادم إستضافة فيمكنك إيقاف إستغلال الثغرة عن

طريق عمل الرولات المخصصة لفلترة مثل تلك الثغرات الموجودة في الإسكربتات , غلق البورتات الغير مستخدمة وكذلك العمليات الغير مهمة .

دور المبرمج في حماية تطبيقاتة من الثغرات .

دور المبرمج في حماية تطبيقاتة من وجود علل وثغرات.

الخاتمة

الثغرات، بمختلف أنواعها، تشكل تحدياً مستمراً في جميع المجالات. إن اكتشافها ومعالجتها يتطلب وعياً وإجراءات استباقية لحماية الأفراد والمجتمعات. من خلال فهم أسباب الثغرات وآثارها، يمكننا اتخاذ خطوات فعالة للحد منها وبناء أنظمة وقوانين أكثر قوة ومقاومة للاستغلال.