دليل بروتوكول GRE لإنشاء شبكات VPN آمنة

يُعتبر بروتوكول الـ GRE (Generic Routing Encapsulation) أحد الركائز الأساسية في عالم الشبكات الحديثة، خاصةً فيما يتعلق بإنشاء شبكات خاصة افتراضية (VPN) وتوسيع الشبكات الجغرافية البعيدة بطريقة آمنة ومرنة. منذ ظهوره، أثبت هذا البروتوكول فاعليته في توفير آلية موثوقة لتعبئة وتغليف حزم البيانات، مما يتيح نقلها عبر شبكات غير موثوقة بشكل فعال، مع الحفاظ على سلامة المعلومات وسرية البيانات.

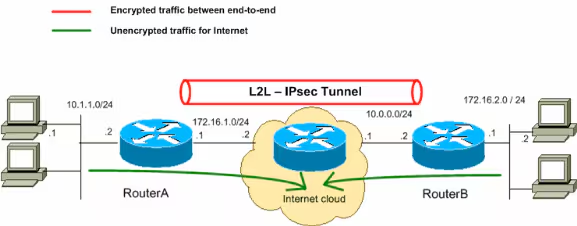

يعتمد بروتوكول الـ GRE بشكل رئيسي على مفهوم التغليف (Encapsulation)، والذي يتم من خلال وضع حزمة البيانات الأصلية داخل حزمة جديدة، بحيث تصبح جاهزة للسفر عبر الشبكة الوسيطة. تُستخدم هذه التقنية بشكل أساسي في الحالات التي تتطلب عبور شبكات غير آمنة، مثل الإنترنت، بهدف إنشاء قناة اتصال افتراضية بين مواقع متعددة من خلال شبكة عامة. من هنا، أصبح الـ GRE أداة لا غنى عنها في تصميم الشبكات الحديثة، حيث يدمج بين مرونة التكوين، وقابلية التوسع، وسهولة الإدارة، مع توفير مستوى من الأمان، خاصة عند دمجه مع بروتوكولات أمن أخرى مثل IPsec.

الخصائص التقنية لبروتوكول الـ GRE

يمتاز بروتوكول الـ GRE بعدة خصائص تقنية تجعله من الخيارات المفضلة في مشاريع الربط الشبكي، حيث يُعد بروتوكولًا من طبقة الشبكة (Layer 3) في نموذج OSI، مما يعني أنه يعمل على مستوى توجيه حزم البيانات، ويعتمد بشكل أساسي على عناوين IP لتحديد المصادر والوجهات. من ناحية أخرى، يتميز الـ GRE بقدرته على دعم البروتوكولات المتنوعة، بما في ذلك بروتوكولات التوجيه، UDP، TCP، وغيرها، مما يعزز من مرونته في تطبيقات الشبكات المختلفة.

التغليف والبنية الداخلية للبروتوكول

عند الحديث عن بنية الـ GRE، نجد أنها تتكون من رأس (Header) يتضمن معلومات مهمة، مثل نوع البروتوكول، وعناوين المصدر والوجهة، بالإضافة إلى خيارات إضافية حسب الحاجة، مثل دعم التوجيه الديناميكي، وتشفير البيانات. يُعد رأس الـ GRE بسيطًا في تصميمه، لكنه مرن بما يكفي لتمكين إضافة خيارات وتوسعات حسب متطلبات الشبكة.

يُستخدم عادةً مع بروتوكول الإنترنت (IP)، حيث يُنشأ نفق (Tunnel) بين جهازين، يُعبأ فيه حزم البيانات الأصلية داخل حزم GRE، التي بدورها تُغلف داخل حزم IP. هذا التداخل المتكرر يعزز من قدرته على التعامل مع شبكات متعددة، ويدعم عمليات التوجيه المعقدة، بالإضافة إلى دعم Multicast و Broadcast، مما يُسهم في توسيع نطاق الاستخدامات وتسهيل إدارة الشبكة.

إعدادات الـ GRE وتكوينها بشكل تفصيلي

تشكل إعدادات الـ GRE حجر الزاوية في ضمان أدائه بشكل فعال. تبدأ عملية التكوين عادةً بتحديد عناوين IP لكل من جهاز الإرسال والاستقبال، حيث يتم تعيين عنواني IP ثابتين أو ديناميكيين حسب نوع الشبكة والتصميم. يُحدد بعد ذلك بروتوكول الـ GRE الذي سيتم استخدامه، مع ضرورة توافق جميع الأجهزة المعنية على الإعدادات الخاصة به لضمان استمرارية الاتصال.

تحديد عناوين الـIP

يجب أن يكون لكل طرف في الاتصال عنوان IP فريد، ويتم عادةً تخصيص عناوين خاصة أو عامة، حسب متطلبات الشبكة، مع مراعاة عدم وجود تعارض في العناوين. يُستخدم عنوان المصدر لتمييز حزم البيانات الصادرة، بينما يُستخدم عنوان الوجهة لتوجيه الحزم القادمة. يمكن أن يكون العنوانان ثابتين أو يتم تعيينهما بشكل ديناميكي عبر بروتوكولات التوجيه الديناميكي، مثل OSPF أو EIGRP، لضمان التوافق والتحديث المستمر.

تكوين واجهة الـ Tunnel

تُعد واجهة الـ Tunnel العنصر الأساسي الذي يُستخدم لنقل حزم الـ GRE. يتطلب إعدادها تحديد اسم الواجهة، عنوان IP الخاص بها، والوجهة، بالإضافة إلى تكوين خيارات أخرى مثل MTU (Maximum Transmission Unit) لضمان عدم فقدان البيانات نتيجة لحجم الحزم المسموح بها. يُنصح عادةً بتعيين عناوين IP ثابتة لهذه الواجهات، وتطبيق إعدادات التوجيه الملائمة لضمان استمرارية الاتصال.

إعداد بروتوكول التوجيه

اعتمادًا على بنية الشبكة، قد يكون من الضروري تحديد بروتوكول توجيه معين، سواء كان ديناميكيًا أو ثابتًا، لضمان تبادل معلومات التوجيه بين الأجهزة، وبذلك يتمكن كل جهاز من معرفة مسارات البيانات الصحيحة. في سياق الـ GRE، يُفضل غالبًا استخدام بروتوكولات مثل OSPF أو EIGRP، نظرًا لدعمها الكامل لبيئة التوجيه الديناميكي، مع ضمان توافقها مع إعدادات الـ Tunnel.

إدارة الأمان والتشفير

على الرغم من أن بروتوكول الـ GRE يوفر تغليفًا فعالاً للحزم، إلا أنه لا يوفر أمانًا كافيًا بمفرده، ما يتطلب إضافة آليات حماية إضافية. يتم ذلك عادةً باستخدام IPsec، التي تضيف طبقة من التشفير والمصادقة لضمان سرية البيانات وسلامتها. يتطلب ذلك إعداد مفاتيح التشفير، واختيار سياسات التشفير المناسبة، وتكوين الجدران النارية لضمان عدم تعرض البيانات للخطر أثناء عبورها الشبكة العامة.

خصائص وتفاصيل تقنية متقدمة لبروتوكول الـ GRE

يتميز بروتوكول الـ GRE بمرونة عالية، حيث يدعم العديد من الميزات التي تتيح لمهندسي الشبكات تصميم حلول متكاملة، تتوافق مع متطلبات الأداء والأمان في الوقت ذاته. من بين هذه الميزات، دعمه لبروتوكولات التوجيه المتعددة، ومرونته في التعامل مع شبكات متنوعة، بالإضافة إلى قدرته على دعم حزم Multicast و Broadcast، التي تعتبر ضرورية في تطبيقات معينة مثل البث المباشر، والتوزيع الجماعي للمعلومات.

دعم Multicast و Broadcast

بفضل دعم الـ GRE لهذه الحزم، يُمكن توسيع نطاق الشبكة من خلال ربط عدة مواقع بطريقة أكثر فاعلية، مع ضمان وصول البيانات إلى جميع الأجهزة المستهدفة. يتطلب ذلك تكوينات محددة على الأجهزة، وتحديد سياسات التوجيه المناسبة لضمان وصول البيانات بشكل موثوق، مع الحد من الحمل غير الضروري على الشبكة.

توسيع الشبكات الـWAN

يُعد الـ GRE خيارًا مثاليًا لربط مواقع المؤسسات المنتشرة جغرافيًا، حيث يتيح إنشاء شبكة واسعة النطاق (WAN) مرنة وقابلة للتحديث بسهولة. يُستخدم بشكل واسع في الشركات التي تتطلب الربط بين فروعها أو مراكز البيانات، خاصةً عندما تكون الشبكة بحاجة إلى دعم بروتوكولات متعددة، وتوفير قناة آمنة لنقل البيانات.

التفاعل مع بروتوكولات التوجيه الأخرى

يُعد التوافق مع بروتوكولات التوجيه أحد أهم مزايا الـ GRE، حيث يمكن دمجه مع بروتوكولات مختلفة لتحقيق أعلى درجات الكفاءة والمرونة. على سبيل المثال، يمكن استخدامه مع OSPF، EIGRP، BGP، وغيرها، مع ضمان تزامن جيد بين جميع أجهزة التوجيه، وتوفير مسارات موثوقة للبيانات.

الأمان والتحديات المرتبطة باستخدام بروتوكول الـ GRE

على الرغم من المزايا العديدة التي يوفرها بروتوكول الـ GRE، إلا أن هناك تحديات أمنية تتطلب معالجتها بعناية. فالتغليف وحده لا يكفي لضمان سرية البيانات، خاصة عند عبورها عبر شبكة عامة. لذلك، يُنصح دائمًا باستخدام بروتوكولات إضافية مثل IPsec، والتي توفر التشفير القوي، والمصادقة، وتحكم الوصول، للحماية من الهجمات والاختراقات.

بالإضافة إلى ذلك، هناك تحديات تقنية أخرى تتعلق بحجم الحزم، حيث يجب تكوين MTU بشكل مناسب لتقليل فرص فقدان البيانات، مع مراعاة أن التداخلات الشبكية، أو سوء التكوين، قد تؤدي إلى ضعف الأداء، أو تعطل الاتصال. من هنا، أصبح من الضروري إجراء عمليات مراقبة مستمرة وتحليل للأداء، لضمان استمرارية العمل وتحقيق الأمان المطلوب.

مقارنة بين بروتوكول الـ GRE وبروتوكولات أخرى

| الميزة | GRE | IPsec | OpenVPN | WireGuard |

|---|---|---|---|---|

| الهدف الأساسي | تغليف حزم البيانات لإنشاء أنفاق مرنة | توفير التشفير والمصادقة على مستوى الشبكة | إنشاء شبكات VPN آمنة عبر الإنترنت | بروتوكول VPN حديث، عالي الأداء، ومبسّط |

| الدعم للبروتوكولات | متعدد، بما في ذلك UDP وTCP وICMP | مخصص للتشفير والمصادقة | متوافق مع بروتوكولات متعددة | يعمل على مستوى نواة النظام، يدعم بروتوكولات متعددة |

| الأمان | غير كافٍ بمفرده، يتطلب إضافات | عالي، مع دعم تشفير قوي | ممتاز، مع تشفير AES وChaCha20 | عالي، مع تشفير قوي وسهل الإعداد |

| سهولة التكوين | متوسط، يحتاج إلى إعدادات دقيقة | متطلبات إعداد أكثر تعقيدًا | سهل، مع واجهة برمجية بسيطة | سهل، مع إعدادات مباشرة |

| الأداء | مرن، يعتمد على التكوين | مؤثر، لكن قد يضيف عبء على الأداء | مرتفع، خاصة مع دعم التشفير المتقدم | مرتفع جدًا، مع تصميم حديث |

دور بروتوكول الـ GRE في بناء الشبكات الحديثة

تُستخدم تقنية الـ GRE بشكل موسع في تصميم الشبكات الحديثة، حيث تُمكّن المؤسسات من بناء شبكات خاصة مرنة، قابلة للتوسع، وسهلة الإدارة. يُعد البروتوكول أداة مثالية لإنشاء أنفاق بين مراكز البيانات، وربط الفروع، وتوفير شبكات داخلية موثوقة عبر الإنترنت. مع تزايد الاعتماد على تطبيقات الأعمال التي تتطلب تواصلًا سريعًا وآمنًا، يظل الـ GRE أحد الحلول الفعالة التي يمكن الاعتماد عليها، خاصةً عند دمجه مع تقنيات الأمان الحديثة.

مبادئ التصميم والتطبيق العملي لبروتوكول الـ GRE

عند تصميم شبكة تعتمد على الـ GRE، ينبغي مراعاة عدة مبادئ لضمان الأداء الأمثل والأمان العالي. من بين هذه المبادئ، تحديد حجم الحزم (MTU) بشكل مناسب، وتكوين واجهات التوجيه بدقة، واستخدام آليات التشفير المناسبة، مع اختبار الأداء بشكل دوري لضمان استقرار الشبكة. كما يُنصح بتوثيق جميع الإعدادات، وتوفير خطط استرداد في حال حدوث أعطال، لضمان استمرارية الخدمة دون انقطاع.

خطوات عملية لتكوين نفق GRE

- تحديد العناوين: تخصيص عناوين IP ثابتة لكل طرف من أطراف الاتصال.

- تكوين واجهات الـ Tunnel: إعداد واجهات الـ Tunnel على الأجهزة المعنية، وتعيين العناوين، وتفعيل خيارات التوجيه.

- ضبط بروتوكول التوجيه: تفعيل بروتوكول التوجيه المفضل، وضبط سياساته لتلائم البنية التحتية.

- إضافة طبقة الأمان: دمج IPsec أو غيره من بروتوكولات التشفير، وتحديد مفاتيح التشفير وسياسات الحماية.

- اختبار الاتصال: إجراء اختبارات للتحقق من استقرار النفق، وسرعة الأداء، وسلامة البيانات.

مستقبل بروتوكول الـ GRE وتطوره في عالم الشبكات

على الرغم من أن بروتوكول الـ GRE يُعد من بروتوكولات التغليف التقليدية، إلا أن تطوره يتجه نحو دمجه مع تقنيات أكثر تطورًا، مثل بروتوكول WireGuard، وتقنيات التشفير الحديثة، والذكاء الاصطناعي في إدارة الشبكات. مع تزايد الحاجة إلى شبكات مرنة وآمنة، يُتوقع أن يشهد الـ GRE تحديثات تركز على تحسين الأداء، وزيادة عناصر الأمان، وتقليل التعقيد في التكوين. كما أن الاعتماد على التقنيات السحابية والحوسبة المتقدمة سيعزز من دوره في تصميم شبكات المستقبل، خاصةً في سياق الشبكات المعرفة برمجياً (SDN) والإنترنت الأشياء (IoT).

الختام: الأهمية الحيوية لبروتوكول الـ GRE في عالم الشبكات العصري

يُعد بروتوكول الـ GRE أحد الأدوات الحيوية التي ساهمت بشكل كبير في تطوير مفهوم الشبكات المترابطة، خاصة عبر الشبكة العامة. مرونته، وسهولة تكوينه، ودعمه للبروتوكولات المتنوعة، يجعلانه خيارًا مثاليًا لبناء الشبكات الافتراضية، وتوسيع نطاق الاتصالات بين المواقع، وتحسين الأداء الشبكي. مع تزايد التحديات الأمنية وحاجة المؤسسات إلى حلول مرنة وآمنة، يُعد الـ GRE جزءًا لا يتجزأ من أدوات مهندسي الشبكات، ويستمر في التطور ليواكب متطلبات العصر الحديث، مع دعم تقنيات التشفير والأمان الحديثة.

وفي النهاية، يُؤكد الخبراء على أهمية فهم معمق لبروتوكول الـ GRE، وضرورة مراجعته بشكل دوري، لمواكبة التطورات التقنية، وتحقيق أقصى استفادة منه في بناء شبكات عالية الأداء، موثوقة، وآمنة. إذ إن استثمار الوقت في دراسة خصائصه، وطرق تكوينه، ووسائل حماية البيانات، هو استثمار في مستقبل الشبكات الحديثة، وتواصل متين بين المؤسسات والأفراد في عالم يتجه بشكل متزايد نحو الاعتماد على الحلول الرقمية المتكاملة.