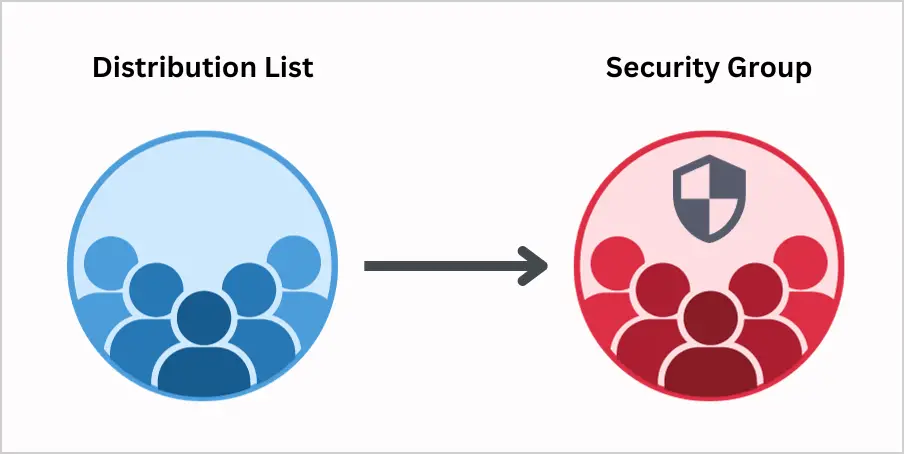

ماهو الفرق بين distribution and security group

الفرق بين مجموعات التوزيع ومجموعات الأمان في بيئات تكنولوجيا المعلومات

في عالم تكنولوجيا المعلومات الحديث، تلعب المجموعات دورًا حيويًا في تنظيم وإدارة الموارد والوصول إليها داخل المؤسسات. من بين هذه المجموعات، تبرز مجموعات التوزيع ومجموعات الأمان كأدوات أساسية تُستخدم لتحقيق أهداف مختلفة. على الرغم من أن كلا النوعين يُستخدمان لتنظيم المستخدمين وإدارة الموارد، إلا أن هناك فروقًا جوهرية بينهما تتعلق بالوظائف والاستخدامات والتطبيقات العملية. يهدف هذا المقال إلى تقديم تحليل شامل ومفصل للفروق بين مجموعات التوزيع ومجموعات الأمان، مستعرضًا الاستخدامات المثلى لكل نوع، وأهميتهما في بيئات الأعمال المعاصرة.

مقدمة

تعتبر إدارة المستخدمين والموارد من أهم جوانب إدارة تكنولوجيا المعلومات في المؤسسات الحديثة. تتيح المجموعات للمسؤولين تنظيم المستخدمين وتبسيط عمليات الإدارة من خلال تجميع المستخدمين ذوي الخصائص المشتركة أو الذين يحتاجون إلى نفس نوع الوصول إلى الموارد. من بين أنواع المجموعات المتاحة، تأتي مجموعات التوزيع ومجموعات الأمان كأدوات رئيسية تُستخدم لتحقيق أهداف مختلفة في سياق إدارة الوصول والتواصل داخل المنظمة.

-

فوائد توزيع التوجيه في شبكات الحواسيب17/11/2025

-

دور بروتوكول BGP في توجيه الإنترنت12/01/2026

تعريف مجموعات التوزيع ومجموعات الأمان

مجموعات التوزيع (Distribution Groups)

مجموعات التوزيع هي نوع من المجموعات يُستخدم بشكل أساسي لتسهيل عملية إرسال الرسائل الإلكترونية إلى مجموعة من المستخدمين دون الحاجة إلى تحديد كل مستلم على حدة. تُستخدم هذه المجموعات عادة في بيئات البريد الإلكتروني مثل Microsoft Exchange لتوزيع الرسائل الإخبارية، الإعلانات، والتحديثات إلى مجموعة محددة من الأشخاص داخل المؤسسة.

الخصائص الرئيسية لمجموعات التوزيع:

- التوزيع الجماعي: تسهل إرسال الرسائل إلى عدد كبير من المستخدمين في وقت واحد.

- عدم التحكم في الوصول: لا تُستخدم لتحديد أو التحكم في الوصول إلى الموارد.

- سهولة الإدارة: يمكن إضافة أو إزالة الأعضاء بسهولة دون التأثير على إعدادات الوصول.

مجموعات الأمان (Security Groups)

مجموعات الأمان، من ناحية أخرى، تُستخدم بشكل أساسي للتحكم في الوصول إلى الموارد الحساسة داخل المؤسسة. تُستخدم هذه المجموعات لتحديد من يمكنه الوصول إلى موارد معينة مثل الملفات، المجلدات، التطبيقات، وحتى الأنظمة بأكملها. تُعتبر مجموعات الأمان أداة أساسية في تطبيق سياسات الأمان وضمان حماية البيانات والمعلومات الحساسة.

الخصائص الرئيسية لمجموعات الأمان:

- التحكم في الوصول: تُستخدم لتحديد ومنح أو منع الوصول إلى الموارد بناءً على أذونات محددة.

- تطبيق سياسات الأمان: تسهم في تنفيذ سياسات الأمان الداخلية للمؤسسة.

- التكامل مع أنظمة الأمان: تتكامل مع أنظمة إدارة الهوية والوصول لضمان حماية شاملة.

الفروقات الأساسية بين مجموعات التوزيع ومجموعات الأمان

على الرغم من أن كلا النوعين من المجموعات يُستخدمان لتجميع المستخدمين، إلا أن الفروقات بينهما تتجسد في الأهداف والوظائف الأساسية التي يخدمانها. فيما يلي مقارنة تفصيلية توضح الفروق الرئيسية بين مجموعات التوزيع ومجموعات الأمان:

| المعيار | مجموعات التوزيع | مجموعات الأمان |

|---|---|---|

| الوظيفة الأساسية | توزيع الرسائل الإلكترونية إلى مجموعة من المستخدمين. | التحكم في الوصول إلى الموارد الحساسة. |

| التحكم في الوصول | لا يُستخدم للتحكم في الوصول. | يُستخدم لتحديد ومنح أو منع الوصول. |

| الاستخدام الرئيسي | إرسال النشرات الإخبارية والإعلانات والتحديثات. | حماية البيانات والمعلومات الحساسة وتطبيق سياسات الأمان. |

| التكامل مع أنظمة الأمان | غير مرتبط بأنظمة الأمان. | يتكامل مع أنظمة إدارة الهوية والوصول. |

| سهولة الإدارة | سهل الإدارة والتعديل دون التأثير على أذونات الوصول. | يتطلب إدارة دقيقة لضمان تطبيق سياسات الأمان بشكل صحيح. |

| الأذونات | لا تتضمن أذونات وصول محددة. | تحتوي على أذونات وصول محددة ومفصلة. |

الاستخدامات العملية لكل نوع من المجموعات

استخدامات مجموعات التوزيع

تُستخدم مجموعات التوزيع بشكل رئيسي في بيئات البريد الإلكتروني لتبسيط عملية التواصل الجماعي داخل المؤسسة. يمكن استخدامها لإرسال تحديثات دورية، نشر أخبار الشركة، أو توزيع المواد التدريبية إلى مجموعات محددة من الموظفين. تساعد هذه المجموعات في تقليل الوقت والجهد المبذول في إرسال الرسائل الفردية، مما يسهم في تحسين كفاءة التواصل الداخلي.

أمثلة على استخدامات مجموعات التوزيع:

- النشرات الإخبارية الداخلية: إرسال أخبار وتحديثات الشركة إلى جميع الموظفين.

- الإعلانات الترويجية: توزيع عروض ترويجية أو إعلانات داخلية إلى فرق مبيعات محددة.

- التحديثات التقنية: نشر تحديثات النظام أو الإرشادات التقنية إلى فرق الدعم الفني.

استخدامات مجموعات الأمان

مجموعات الأمان تلعب دورًا حيويًا في حماية موارد المؤسسة وضمان أن الأفراد المناسبين فقط يمكنهم الوصول إلى المعلومات الحساسة. تُستخدم هذه المجموعات لتحديد الأذونات وتطبيق سياسات الأمان بشكل فعال، مما يسهم في تقليل مخاطر الاختراقات الأمنية وضمان الامتثال للمعايير التنظيمية.

أمثلة على استخدامات مجموعات الأمان:

- حماية الملفات والمجلدات: تحديد من يمكنه الوصول إلى ملفات معينة أو مجلدات حساسة.

- إدارة الوصول إلى التطبيقات: التحكم في من يمكنه استخدام تطبيقات محددة داخل المؤسسة.

- تطبيق سياسات الأمان: تنفيذ سياسات الأمان مثل كلمات المرور المعقدة أو المصادقة الثنائية.

أهمية الفهم الصحيح للفروق بين المجموعتين

يُعد الفهم العميق للفروق بين مجموعات التوزيع ومجموعات الأمان أمرًا أساسيًا للمسؤولين عن إدارة تكنولوجيا المعلومات في المؤسسات. يساعد هذا الفهم في اتخاذ قرارات مستنيرة بشأن كيفية تنظيم المستخدمين وإدارة الوصول إلى الموارد، مما يعزز من كفاءة العمليات ويضمن حماية المعلومات الحساسة.

تحسين كفاءة إدارة الموارد

باستخدام مجموعات التوزيع ومجموعات الأمان بشكل صحيح، يمكن للمؤسسات تحسين كفاءة إدارة الموارد وتقليل التعقيدات المرتبطة بإدارة الأذونات والوصول. يُمكن للمسؤولين تبسيط عمليات الإدارة من خلال تجميع المستخدمين وفقًا للاستخدامات المختلفة، مما يسهم في توفير الوقت والجهد المبذول في العمليات اليومية.

تعزيز الأمان وحماية البيانات

تُساهم مجموعات الأمان في تعزيز مستوى الأمان داخل المؤسسة من خلال تحديد ومنح الأذونات بشكل دقيق. هذا يضمن أن الأفراد المناسبين فقط يمكنهم الوصول إلى الموارد الحساسة، مما يقلل من مخاطر الاختراقات الأمنية وسوء استخدام المعلومات.

كيفية إنشاء وإدارة مجموعات التوزيع ومجموعات الأمان

إنشاء مجموعات التوزيع

تتطلب عملية إنشاء مجموعات التوزيع تحديد الأعضاء الذين سيستفيدون من الرسائل الموزعة. يمكن إنشاء هذه المجموعات باستخدام أدوات إدارة البريد الإلكتروني مثل Microsoft Exchange. يتم تحديد الأعضاء بناءً على الأقسام أو الفرق أو أي معايير أخرى تتناسب مع أهداف التوزيع.

خطوات إنشاء مجموعة توزيع:

- تحديد الهدف: تحديد نوع الرسائل التي ستوزع على المجموعة.

- تحديد الأعضاء: اختيار الأفراد أو الأقسام المستهدفة.

- إنشاء المجموعة: استخدام أدوات الإدارة لإنشاء المجموعة وتحديد الخصائص اللازمة.

- اختبار المجموعة: إرسال رسالة اختبارية لضمان عمل المجموعة بشكل صحيح.

إنشاء مجموعات الأمان

إنشاء مجموعات الأمان يتطلب تخطيطًا دقيقًا لتحديد الأذونات والسياسات التي ستطبق على الأعضاء. يمكن استخدام أدوات إدارة الهوية والوصول مثل Active Directory لإنشاء وإدارة مجموعات الأمان.

خطوات إنشاء مجموعة أمان:

- تحديد الموارد الحساسة: تحديد الملفات، المجلدات، أو التطبيقات التي تتطلب حماية.

- تحديد الأذونات: تحديد نوع الوصول الذي يحتاجه الأعضاء (قراءة، كتابة، تنفيذ).

- إنشاء المجموعة: استخدام أدوات الإدارة لإنشاء المجموعة وتعيين الأذونات المناسبة.

- إضافة الأعضاء: تحديد الأفراد أو الأقسام الذين سيشملهم التحكم في الوصول.

- مراقبة وإدارة: مراجعة دورية لأعضاء المجموعة والأذونات لضمان الامتثال للسياسات الأمنية.

التحديات المرتبطة بإدارة المجموعات

إدارة التوزيع الكبيرة

مع تزايد حجم المؤسسات، يمكن أن تصبح إدارة مجموعات التوزيع الكبيرة تحديًا، خاصةً عندما يتطلب الأمر تحديث الأعضاء بانتظام أو تعديل أهداف التوزيع. تتطلب هذه التحديات استخدام أدوات إدارة فعّالة وتطبيق استراتيجيات تنظيمية لتبسيط العمليات.

الحفاظ على أمان مجموعات الأمان

تتطلب مجموعات الأمان إدارة دقيقة للحفاظ على مستوى عالٍ من الأمان. يشمل ذلك مراجعة الأذونات بانتظام، تحديث السياسات الأمنية، والتأكد من أن الأعضاء الذين لديهم وصول إلى الموارد الحساسة هم فقط من يحتاجون إليه بالفعل.

أفضل الممارسات لإدارة مجموعات التوزيع ومجموعات الأمان

تنظيم المجموعات بوضوح

يجب أن تكون أسماء المجموعات واضحة ودالة على وظيفتها أو الغرض منها. يساعد هذا التنظيم في تسهيل عملية الإدارة وتقليل احتمالية حدوث أخطاء في تعيين الأعضاء أو الأذونات.

مراجعة دورية للأعضاء والأذونات

من الضروري إجراء مراجعات دورية لمجموعات الأمان لضمان أن الأذونات لا تزال ملائمة وأن الأعضاء الحاليين هم من يحتاجون إلى الوصول إلى الموارد المحددة. تساعد هذه المراجعات في الكشف عن أي تغييرات لازمة وتعزيز مستوى الأمان.

استخدام الأدوات الآلية

استخدام الأدوات الآلية لإدارة المجموعات يمكن أن يسهم في تبسيط العمليات وتقليل الجهد المبذول في إدارة المجموعات بشكل يدوي. توفر هذه الأدوات إمكانيات مثل إضافة أو إزالة الأعضاء تلقائيًا بناءً على معايير محددة، وتطبيق الأذونات بشكل متسق.

تحليل متقدم للفروق بين مجموعات التوزيع ومجموعات الأمان

التكامل مع البنية التحتية لتكنولوجيا المعلومات

مجموعات التوزيع

تتكامل مجموعات التوزيع بشكل أساسي مع أنظمة البريد الإلكتروني وخدمات الاتصال الداخلي. في بيئات مثل Microsoft Exchange، تُستخدم مجموعات التوزيع لتنظيم المستخدمين الذين يتلقون رسائل معينة. هذا التكامل يسهل إدارة الاتصالات الداخلية ويضمن توجيه المعلومات بشكل فعال إلى المستلمين المستهدفين. بالإضافة إلى ذلك، يمكن ربط مجموعات التوزيع بأنظمة إدارة المحتوى والتعاون مثل SharePoint لتعزيز مشاركة المعلومات والتواصل بين الفرق المختلفة داخل المؤسسة.

مجموعات الأمان

أما مجموعات الأمان فتتكامل بشكل أعمق مع بنية تكنولوجيا المعلومات الشاملة للمؤسسة. فهي تتفاعل مع أنظمة إدارة الهوية والوصول (IAM) مثل Active Directory لتوفير طبقات إضافية من الأمان والتحكم في الوصول. يمكن أيضًا ربط مجموعات الأمان بأدوات مراقبة الأمان وأنظمة إدارة الأحداث والمعلومات الأمنية (SIEM) لتعزيز القدرة على اكتشاف ومنع التهديدات الأمنية. هذا التكامل يسمح بتنفيذ سياسات أمان متقدمة وتوفير حماية شاملة للموارد الحيوية.

إدارة الهوية والوصول (IAM)

مجموعات التوزيع

في سياق إدارة الهوية والوصول، تلعب مجموعات التوزيع دورًا ثانويًا مقارنة بمجموعات الأمان. فهي تركز بشكل أساسي على تنظيم الاتصالات وليس على التحكم في الوصول. ومع ذلك، يمكن استخدامها كجزء من استراتيجية أوسع لإدارة الهوية، حيث يمكن تضمينها ضمن مجموعات أكبر تحتوي على تعريفات أمان للتحكم في الوصول بشكل أكثر دقة.

مجموعات الأمان

مجموعات الأمان هي العنصر الأساسي في إدارة الهوية والوصول. فهي تتيح للمسؤولين تحديد من يمكنه الوصول إلى الموارد المختلفة بناءً على أدوارهم ومسؤولياتهم داخل المؤسسة. من خلال تجميع المستخدمين في مجموعات أمان، يمكن تبسيط عملية إدارة الأذونات وتطبيق سياسات الأمان بشكل متسق. بالإضافة إلى ذلك، تسمح مجموعات الأمان بتطبيق مبادئ أقل امتيازًا (Least Privilege) وضرورة الوصول (Need to Know) بشكل فعال، مما يعزز من مستوى الأمان العام للمؤسسة.

تطبيقات وسياسات الأمان

مجموعات التوزيع

نظرًا لأن مجموعات التوزيع لا تتحكم في الوصول إلى الموارد، فإن تطبيقات وسياسات الأمان المتعلقة بها تكون محدودة. ومع ذلك، يمكن استخدامها في سياقات محددة لتعزيز الأمان، مثل استخدام القوائم البريدية الداخلية لنشر سياسات الأمان والتحديثات إلى الموظفين. هذا يضمن أن الجميع على دراية بالتغييرات والتحديثات الأخيرة المتعلقة بأمان المعلومات داخل المؤسسة.

مجموعات الأمان

تعتبر مجموعات الأمان الأداة الأساسية لتطبيق سياسات الأمان داخل المؤسسة. يمكن استخدامها لتنفيذ مجموعة متنوعة من السياسات، بما في ذلك:

- سياسات كلمات المرور: فرض معايير معينة لكلمات المرور وضمان تحديثها بانتظام.

- المصادقة متعددة العوامل (MFA): تعزيز الأمان من خلال إضافة طبقات إضافية من التحقق.

- تقييد الوصول إلى الشبكات: تحديد من يمكنه الوصول إلى شبكات معينة بناءً على الأذونات الممنوحة.

- إدارة الامتيازات: التحكم في مستويات الوصول بناءً على الأدوار والمسؤوليات.

تأثير الفروقات على الأداء والكفاءة التشغيلية

مجموعات التوزيع

استخدام مجموعات التوزيع يعزز من كفاءة العمليات الإدارية المتعلقة بالتواصل الداخلي. فهي تقلل من الوقت والجهد المطلوبين لإرسال الرسائل إلى عدد كبير من المستخدمين، مما يتيح للمؤسسات تحسين تدفق المعلومات وتقليل احتمالية الأخطاء البشرية. هذا يسهم في تعزيز فعالية التواصل الداخلي وزيادة إنتاجية الفرق المختلفة داخل المؤسسة.

مجموعات الأمان

مجموعات الأمان تؤثر بشكل مباشر على الأداء والكفاءة التشغيلية من خلال تحسين إدارة الوصول إلى الموارد الحساسة. من خلال تحديد الأذونات بدقة، يمكن للمؤسسات ضمان أن الأفراد المناسبين فقط هم من يمكنهم الوصول إلى المعلومات والموارد الضرورية لأداء وظائفهم. هذا يقلل من مخاطر الاختراقات الأمنية ويعزز من ثقة العملاء والشركاء في أن بياناتهم محمية بشكل جيد.

دراسات حالة واقعية

حالة دراسة 1: شركة تقنية كبرى

في شركة تقنية كبرى، تم استخدام مجموعات التوزيع لتنظيم الفرق المختلفة بناءً على المشاريع التي يعملون عليها. تم إنشاء مجموعات توزيع منفصلة لكل مشروع، مما سهل عملية إرسال التحديثات والمعلومات المتعلقة بالمشروع إلى جميع الأعضاء المعنيين. بالإضافة إلى ذلك، تم استخدام مجموعات الأمان للتحكم في الوصول إلى الخوادم والبيانات الحساسة المتعلقة بكل مشروع، مما ساعد في تعزيز الأمان وضمان الامتثال للمعايير التنظيمية.

حالة دراسة 2: مؤسسة مالية

في مؤسسة مالية، كانت مجموعات التوزيع تُستخدم لإرسال التقارير المالية والإشعارات الداخلية إلى الموظفين. تم دمج هذه المجموعات مع مجموعات الأمان لضمان أن الوصول إلى التقارير الحساسة كان مقصورًا على الأفراد المصرح لهم فقط. هذا الدمج ساهم في تحسين كفاءة التواصل الداخلي وحماية البيانات المالية الحساسة من الوصول غير المصرح به.

التحديات المستقبلية وتوجهات التطور

تطور التكنولوجيا وأثره على إدارة المجموعات

مع تطور التكنولوجيا وظهور مفاهيم مثل الحوسبة السحابية وإنترنت الأشياء (IoT)، تتغير طبيعة إدارة المجموعات بشكل مستمر. تحتاج المؤسسات إلى تبني حلول إدارة مجموعات أكثر مرونة وقابلة للتوسع لدعم البنية التحتية المتطورة. بالإضافة إلى ذلك، يتطلب التكامل مع أدوات الأمان المتقدمة وتطبيقات الذكاء الاصطناعي لتحسين إدارة الأذونات والكشف عن التهديدات الأمنية بشكل أسرع وأكثر فعالية.

التوجهات المستقبلية في إدارة الأمان

من المتوقع أن تستمر مجموعات الأمان في التطور لتلبية احتياجات الأمان المتزايدة. تشمل التوجهات المستقبلية:

- الأتمتة الذكية: استخدام الذكاء الاصطناعي والأتمتة لتحسين إدارة الأذونات والكشف التلقائي عن الأنشطة المشبوهة.

- التكامل مع تقنيات البلوك تشين: تعزيز الأمان من خلال استخدام تقنيات البلوك تشين لتسجيل وتتبع عمليات الوصول.

- تعزيز المصادقة متعددة العوامل: تطوير أساليب مصادقة أكثر أمانًا ومتعددة العوامل لضمان حماية أفضل للموارد الحساسة.

الجدول المقارن المتقدم بين مجموعات التوزيع ومجموعات الأمان

| المعيار | مجموعات التوزيع | مجموعات الأمان |

|---|---|---|

| التكامل مع البريد الإلكتروني | مُصممة خصيصًا للعمل مع خدمات البريد الإلكتروني مثل Exchange | ليست مُصممة للتكامل مع البريد الإلكتروني بشكل مباشر |

| التحكم في العضوية | عادةً ما تكون قائمة على أساس البريد الإلكتروني فقط | يمكن تحديد العضوية بناءً على أدوار ومسؤوليات متعددة |

| المرونة في الإدارة | مرنة في إضافة أو إزالة الأعضاء بسهولة | تتطلب إدارة دقيقة لتحديد الأذونات بشكل صحيح |

| دعم السياسات الأمنية | محدود في دعم السياسات الأمنية | قوي في دعم وتطبيق السياسات الأمنية المختلفة |

| استخدام الموارد | لا تتحكم في استخدام الموارد | تتحكم في استخدام الموارد بشكل مباشر |

| إدارة الأذونات | غير قابلة لإدارة الأذونات | قابلة لإدارة الأذونات وتحديد مستويات الوصول |

| الأدوات المستخدمة | أدوات إدارة البريد الإلكتروني مثل Exchange | أدوات إدارة الهوية والوصول مثل Active Directory |

| الأمن والحماية | تركيز على تسهيل الاتصالات وليس على الأمان | تركيز على حماية الموارد الحساسة وضمان الأمان |

| تطبيقات الأعمال | مثالية لتوزيع المعلومات والتواصل الجماعي | مثالية للتحكم في الوصول وتأمين البيانات الحساسة |

| تأثير على الامتثال | تأثير محدود على الامتثال التنظيمي | تأثير كبير على الامتثال للمعايير التنظيمية والأمان |

استراتيجيات متقدمة لإدارة المجموعات

استخدام التسميات والوسوم (Tags and Labels)

تعتبر التسميات والوسوم أدوات فعالة لتنظيم وإدارة المجموعات بشكل أكثر فعالية. من خلال تطبيق تسميات محددة على مجموعات التوزيع ومجموعات الأمان، يمكن للمسؤولين تصنيف المجموعات بناءً على معايير مختلفة مثل الأقسام، المشاريع، أو مستويات الأمان. هذا يسهل عملية البحث والتنظيم، ويعزز من القدرة على إدارة المجموعات بشكل أكثر كفاءة.

التحكم في دورة حياة المجموعات

إدارة دورة حياة المجموعات هي استراتيجية حيوية لضمان أن تكون المجموعات محدثة وفعالة. تشمل هذه الاستراتيجية إنشاء مجموعات جديدة عند الحاجة، ومراجعة المجموعات الحالية بشكل دوري، وإزالة المجموعات غير المستخدمة أو التي لم تعد تلبي احتياجات المؤسسة. هذا يساعد في تقليل التعقيدات الإدارية وتحسين كفاءة استخدام الموارد.

التدريب والتوعية

تعتبر برامج التدريب والتوعية جزءًا أساسيًا من استراتيجية إدارة المجموعات. يجب على المسؤولين وفريق تكنولوجيا المعلومات الحصول على تدريب مستمر حول أفضل الممارسات في إدارة المجموعات، وفهم الفروق بين مجموعات التوزيع ومجموعات الأمان بشكل عميق. بالإضافة إلى ذلك، يجب توعية المستخدمين حول أهمية المجموعات وكيفية استخدامها بشكل صحيح لضمان الامتثال للسياسات الأمنية.

تأثير مجموعات التوزيع ومجموعات الأمان على الامتثال التنظيمي

الامتثال لمعايير الأمان

تلعب مجموعات الأمان دورًا رئيسيًا في تحقيق الامتثال لمعايير الأمان الدولية والمحلية مثل ISO/IEC 27001، GDPR، وHIPAA. من خلال تنظيم الأذونات وتحديد مستويات الوصول بشكل دقيق، تساعد مجموعات الأمان في ضمان أن تكون المؤسسة متوافقة مع المتطلبات التنظيمية المتعلقة بحماية البيانات وإدارة الهوية والوصول.

الامتثال للتشريعات المحلية

بالإضافة إلى المعايير الدولية، يجب على المؤسسات الامتثال للتشريعات المحلية التي قد تختلف من بلد لآخر. يمكن لمجموعات الأمان أن تساعد في تحقيق هذا الامتثال من خلال تلبية المتطلبات الخاصة بكل تشريع، مثل حماية البيانات الشخصية أو تأمين المعلومات المالية. يساعد هذا في تجنب العقوبات القانونية والحفاظ على سمعة المؤسسة.

تدقيق الأمان والمراجعات

تعتبر مجموعات الأمان أداة مهمة في عمليات تدقيق الأمان والمراجعات الداخلية والخارجية. من خلال توفير سجلات دقيقة لمن لديهم الوصول إلى الموارد الحساسة، تسهل مجموعات الأمان عملية التدقيق وتضمن أن تكون البيانات والمعلومات محمية بشكل صحيح. يمكن أيضًا استخدام تقارير المجموعات لتحديد الفجوات في الأمان واتخاذ الإجراءات التصحيحية اللازمة.

التكامل مع تقنيات الأتمتة والأدوات الحديثة

الأتمتة في إدارة المجموعات

تعتبر الأتمتة أحد الاتجاهات الرئيسية في إدارة المجموعات، حيث تساعد في تبسيط العمليات وتقليل الجهد اليدوي المبذول في إدارة المجموعات. يمكن استخدام أدوات الأتمتة لإجراء مهام مثل إضافة أو إزالة الأعضاء تلقائيًا بناءً على معايير محددة، وتحديث الأذونات بشكل دوري لضمان الامتثال للسياسات الأمنية.

استخدام الأدوات السحابية

مع تزايد اعتماد المؤسسات على الخدمات السحابية، أصبحت إدارة المجموعات في البيئات السحابية أمرًا حيويًا. توفر الأدوات السحابية مثل Azure Active Directory إمكانيات متقدمة لإدارة مجموعات التوزيع ومجموعات الأمان بشكل موحد عبر البنية التحتية المحلية والسحابية. هذا يسهل عملية الإدارة ويوفر مستوى عالٍ من المرونة والتوسع.

تقنيات الذكاء الاصطناعي والتعلم الآلي

يمكن لتقنيات الذكاء الاصطناعي والتعلم الآلي تحسين إدارة المجموعات من خلال تحليل الأنماط وتحديد السلوكيات الشاذة. يمكن استخدام هذه التقنيات للكشف عن محاولات الوصول غير المصرح بها أو النشاطات المشبوهة، مما يعزز من مستوى الأمان ويقلل من مخاطر الاختراقات. بالإضافة إلى ذلك، يمكن استخدام الذكاء الاصطناعي لتحسين عملية اتخاذ القرار في إدارة الأذونات وتخصيص الموارد بشكل أكثر فعالية.

تقييم الأداء وتحسين إدارة المجموعات

مؤشرات الأداء الرئيسية (KPIs)

لتقييم فعالية إدارة مجموعات التوزيع ومجموعات الأمان، يمكن استخدام مجموعة من مؤشرات الأداء الرئيسية مثل:

- معدل الرسائل المرسلة بنجاح: لقياس كفاءة مجموعات التوزيع في إرسال الرسائل.

- عدد محاولات الوصول غير المصرح بها: لقياس فعالية مجموعات الأمان في حماية الموارد.

- وقت الاستجابة للتغييرات: لقياس سرعة تحديث المجموعات عند الحاجة.

- مستوى الامتثال للسياسات: لقياس مدى توافق إدارة المجموعات مع السياسات الأمنية المحددة.

التحسين المستمر

يجب أن تكون عملية إدارة المجموعات جزءًا من استراتيجية التحسين المستمر داخل المؤسسة. يتضمن ذلك تحليل الأداء بانتظام، وتحديد المجالات التي تحتاج إلى تحسين، وتنفيذ التغييرات اللازمة لضمان أن تكون إدارة المجموعات فعالة وملائمة لاحتياجات المؤسسة المتغيرة. يمكن تحقيق ذلك من خلال تبني نهج مبني على البيانات واستخدام أدوات التحليل لتحسين القرارات المتعلقة بإدارة المجموعات.

الاستنتاجات والتوصيات

الاستنتاجات

تشير الفروق بين مجموعات التوزيع ومجموعات الأمان إلى أن كلا النوعين يلعبان دورًا حيويًا ولكنهما يخدمان أغراضًا مختلفة داخل المؤسسات. مجموعات التوزيع تُستخدم بشكل أساسي لتسهيل الاتصالات الداخلية وتوزيع المعلومات، بينما مجموعات الأمان تُستخدم للتحكم في الوصول إلى الموارد الحساسة وضمان حماية البيانات. فهم هذه الفروق وتطبيقها بشكل صحيح يمكن أن يعزز من كفاءة العمليات الداخلية ويضمن مستوى عالٍ من الأمان.

التوصيات

لتحقيق أقصى استفادة من مجموعات التوزيع ومجموعات الأمان، يُوصى بما يلي:

- تحديد الأهداف بوضوح: قبل إنشاء أي مجموعة، يجب تحديد الهدف منها بوضوح لضمان استخدامها بشكل فعال.

- تنظيم المجموعات بشكل منهجي: استخدام تسميات واضحة ومنهجية لتنظيم المجموعات يساعد في تسهيل عملية الإدارة وتقليل الأخطاء.

- مراجعة دورية للمجموعات والأذونات: إجراء مراجعات منتظمة لضمان أن الأذونات والمجموعات لا تزال تلبي احتياجات المؤسسة الحالية.

- استخدام الأدوات الآلية: تبني أدوات الأتمتة لتحسين كفاءة إدارة المجموعات وتقليل الجهد اليدوي المبذول.

- التدريب والتوعية المستمرة: توفير برامج تدريبية للمسؤولين وفريق تكنولوجيا المعلومات لضمان فهم عميق لإدارة المجموعات وتطبيق أفضل الممارسات.

الملاحق

ملحق أ: تعريفات المصطلحات الرئيسية

- Active Directory (AD): خدمة إدارة الهوية والوصول التي تقدمها Microsoft، تُستخدم لإدارة المستخدمين والمجموعات والموارد في الشبكة.

- IAM (Identity and Access Management): نظام إدارة الهوية والوصول الذي يُستخدم للتحكم في من يمكنه الوصول إلى الموارد داخل المؤسسة.

- SIEM (Security Information and Event Management): نظام إدارة المعلومات والأحداث الأمنية الذي يجمع ويحلل البيانات من مصادر مختلفة للكشف عن التهديدات الأمنية.

- MFA (Multi-Factor Authentication): أسلوب تحقق يستخدم أكثر من عامل تحقق واحد لتعزيز الأمان.

- ISO/IEC 27001: معيار دولي لإدارة أمن المعلومات، يحدد متطلبات نظام إدارة أمن المعلومات (ISMS).

ملحق ب: أدوات إدارة المجموعات الشائعة

| الأداة | الوصف | الميزات الرئيسية |

|---|---|---|

| Microsoft Exchange | منصة بريد إلكتروني وإدارة مجموعات التوزيع. | إدارة سهلة لمجموعات التوزيع، تكامل مع Active Directory. |

| Active Directory | خدمة إدارة الهوية والوصول التي تتيح إنشاء وإدارة مجموعات الأمان. | إدارة مركزية لمجموعات الأمان، تكامل مع أنظمة أخرى. |

| Azure Active Directory | خدمة إدارة الهوية والوصول السحابية من Microsoft. | إدارة مجموعات الأمان والتوزيع في البيئات السحابية. |

| Google Workspace | مجموعة أدوات إنتاجية وإدارة الهوية من Google. | إدارة مجموعات التوزيع والتعاون، تكامل مع خدمات Google. |

| Okta | منصة إدارة الهوية والوصول المستقلة عن Microsoft. | تكامل مع العديد من التطبيقات السحابية، دعم MFA. |

| Ping Identity | حلول إدارة الهوية والوصول للشركات الكبيرة. | تكامل مع أنظمة متعددة، دعم للسياسات الأمنية المعقدة. |

ملحق ج: أمثلة على سيناريوهات استخدام مجموعات الأمان

سيناريو 1: قسم الموارد البشرية

في قسم الموارد البشرية، يمكن إنشاء مجموعة أمان تُسمى “HR_Access” تشمل جميع الموظفين في هذا القسم. تُمنح هذه المجموعة أذونات الوصول إلى ملفات الموظفين الحساسة، مثل السجلات المالية والبيانات الشخصية. يضمن هذا التحكم في الوصول أن فقط أعضاء قسم الموارد البشرية هم من يمكنهم الوصول إلى هذه المعلومات، مما يعزز من حماية بيانات الموظفين.

سيناريو 2: قسم تكنولوجيا المعلومات

يمكن لقسم تكنولوجيا المعلومات إنشاء مجموعات أمان متعددة بناءً على الأدوار المختلفة داخل القسم. على سبيل المثال، يمكن إنشاء مجموعة “IT_Admins” لمنح الأذونات الإدارية اللازمة لإدارة الخوادم والشبكات، ومجموعة “IT_Support” لمنح الأذونات المحدودة التي تتيح لهم الوصول إلى أدوات الدعم الفني دون القدرة على تعديل إعدادات النظام الأساسية.

سيناريو 3: الفرق متعددة المشاريع

في المؤسسات التي تعمل على مشاريع متعددة، يمكن إنشاء مجموعات أمان منفصلة لكل مشروع لضمان أن فقط أعضاء المشروع لديهم الوصول إلى الموارد الخاصة به. على سبيل المثال، يمكن إنشاء مجموعة “Project_X_Team” لمنح الأذونات اللازمة للوصول إلى الملفات والتطبيقات المتعلقة بمشروع X، مما يمنع الأفراد غير المعنيين من الوصول إلى هذه الموارد.

ملحق د: خطوات عملية لإنشاء مجموعة أمان باستخدام Active Directory

- فتح إدارة Active Directory:

- قم بفتح “Active Directory Users and Computers” من قائمة الأدوات الإدارية.

- إنشاء مجموعة جديدة:

- انقر بزر الماوس الأيمن على الوحدة التنظيمية (OU) المناسبة.

- اختر “New” ثم “Group”.

- تحديد نوع المجموعة:

- في نافذة إنشاء المجموعة، اختر “Security” كنوع للمجموعة.

- تحديد نطاق المجموعة:

- حدد نطاق المجموعة (Domain Local, Global, أو Universal) بناءً على احتياجات المؤسسة.

- تسمية المجموعة:

- أدخل اسمًا مناسبًا للمجموعة يعكس وظيفتها أو القسم الذي تنتمي إليه.

- تعيين الأذونات:

- بعد إنشاء المجموعة، قم بتحديد الأذونات المطلوبة على الموارد المختلفة.

- إضافة الأعضاء:

- انقر بزر الماوس الأيمن على المجموعة الجديدة واختر “Properties”.

- انتقل إلى تبويب “Members” وأضف الأعضاء الذين يحتاجون إلى الوصول إلى الموارد المحمية.

- مراجعة وتأكيد:

- تأكد من صحة الأذونات والأعضاء المضافين إلى المجموعة.

- قم بإجراء اختبارات للوصول لضمان أن المجموعة تعمل كما هو متوقع.

ملحق هـ: نصائح لتحسين إدارة المجموعات

- استخدام تسميات واضحة ومنهجية: اختر أسماء للمجموعات تكون وصفية وتعكس وظيفتها أو القسم الذي تنتمي إليه، مما يسهل التعرف عليها وإدارتها.

- تطبيق مبدأ الأقل امتيازًا: منح الأذونات اللازمة فقط للأعضاء الذين يحتاجون إليها لأداء وظائفهم، مما يقلل من مخاطر الوصول غير المصرح به.

- تحديث المجموعات بانتظام: قم بمراجعة وتحديث المجموعات بشكل دوري لضمان أنها لا تزال تلبي احتياجات المؤسسة وأن الأذونات الممنوحة صحيحة ومناسبة.

- استخدام الأدوات الآلية: اعتماد أدوات إدارة المجموعات الآلية لتبسيط العمليات وتقليل الأخطاء اليدوية.

- توثيق السياسات والإجراءات: الحفاظ على توثيق مفصل للسياسات والإجراءات المتعلقة بإدارة المجموعات، مما يسهل عمليات التدقيق والتدريب.

المزيد من المعلومات

عندما نغوص في أعماق عالم تكنولوجيا المعلومات ونستكشف جوانب التحكم والحماية في الشبكات، يبرز أمامنا تباين بين مفاهيم تحمل أوزانًا فنية مهمة، وهما “التوزيع (Distribution)” و”مجموعة الأمان (Security Group)”. إن فهم الفارق بينهما يمثل خطوة حيوية نحو تقوية جدران الأمان الرقمي.

عندما ننظر إلى مصطلح “التوزيع” في سياق الشبكات، نجده يتعلق بتوزيع الموارد والبيانات عبر العديد من النقاط في البنية التحتية للنظام. يعكس هذا المفهوم تنظيماً جيداً وفعالية في تسليم المعلومات بين مكونات النظام المختلفة. التوزيع يُظهر كيف يمكن للبيانات أن تنتقل بشكل شافٍ وفعّال بين العقد والخوادم وحتى الأجهزة المتصلة بالشبكة.

من ناحية أخرى، “مجموعة الأمان” هي مفهوم يندرج ضمن إدارة الحماية والأمان في النظام. تُستخدم مجموعات الأمان لتحديد السياسات والتحكم في الوصول إلى الموارد. تعتبر مجموعة الأمان خط الدفاع الأول ضد التهديدات السيبرانية، حيث يمكن تكوينها لتحديد الأشخاص أو الأجهزة التي لها صلاحيات في التفاعل مع أجزاء معينة من الشبكة.

باختصار، التوزيع يرتبط بتنظيم البيانات وتوجيهها، في حين تأخذ مجموعة الأمان دور الحماية وتحديد السياسات. يمكن أن يعزز الفهم العميق لهاتين الفكرتين قدرتك على بناء بنية تحتية قوية وآمنة، حيث يتعاون التوزيع ومجموعات الأمان لتحقيق توازن فعّال بين تحقيق الأداء العالي وضمان الأمان الشامل.

في سعينا لفهم عميق للفارق بين “التوزيع” و”مجموعة الأمان”، نجد أن التوزيع يتعامل بشكل رئيسي مع تنظيم وتسهيل تدفق البيانات عبر البنية التحتية للنظام. يمكن أن يكون هذا ذا أهمية خاصة في بيئات الحوسبة السحابية حيث يتم توزيع التحميل على عدة خوادم لتحسين أداء النظام وضمان توفر الخدمة. تُظهر ميزات التوزيع قدرة النظام على التكيف والتوسع بشكل ذكي لتلبية متطلبات الحمل العالية.

من ناحية أخرى، مجموعة الأمان تسعى لفرض طبقات إضافية من الحماية عبر تحديد سياسات الوصول وتعيين الصلاحيات. يمكن تكوين مجموعات الأمان لتحديد من يمكنه الوصول إلى موارد معينة وبأي طريقة. هذا يسهم في حماية النظام من التهديدات الأمانية، حيث يمكن تحديد القواعد التي تحظر أو تسمح بالوصول بناءً على عدة معايير مثل العناوين البروتوكولية أو الهويات الرقمية.

يعزز الاستفادة الكاملة من هاتين الأفكار التكامل بين التوزيع ومجموعات الأمان. يمكن أن تساعد مجموعات الأمان في حماية التحميل الموزع من الوصول غير المصرح به، في حين يمكن لتكنولوجيا التوزيع تحسين أداء النظام عندما تُدار بشكل فعال من خلال مجموعات الأمان.

باختصار، يتيح تحقيق التوازن بين التوزيع ومجموعات الأمان إنشاء بنية تحتية قوية ومتينة قادرة على مواجهة التحديات التقنية الحديثة وتوفير بيئة رقمية آمنة وفعّالة.

الخلاصة

تلعب مجموعات التوزيع ومجموعات الأمان دورًا حيويًا في تنظيم وإدارة المستخدمين والموارد داخل المؤسسات. بينما تُستخدم مجموعات التوزيع لتسهيل عملية التواصل الجماعي، تُستخدم مجموعات الأمان للتحكم في الوصول إلى الموارد الحساسة وضمان حماية المعلومات الحيوية. فهم الفروق بين هذين النوعين من المجموعات وتطبيق أفضل الممارسات في إدارتهما يمكن أن يسهم في تعزيز كفاءة العمليات الداخلية وتحقيق مستوى عالٍ من الأمان داخل المؤسسة.

في نهاية هذه الرحلة الاستكشافية في عالم “التوزيع” و”مجموعة الأمان”، ندرك أن هاتين المفهومين تشكلان ركيزتين أساسيتين في تصميم وإدارة البنى التحتية الرقمية الحديثة. إن الفهم العميق لكل منهما يعزز القدرة على بناء بنية تحتية فعّالة وآمنة، مما يسهم في تحسين أداء النظام وحمايته من التهديدات الأمانية.

في سياق “التوزيع”، ندرك أهمية تنظيم وتسهيل تدفق البيانات عبر النظام، سواء كان ذلك في سياق الحوسبة الموزعة أو الحوسبة السحابية. التوزيع يمثل أساسًا للتكيف مع الحمل العالي وضمان توفر الخدمة، مما يجعله جزءًا حيويًا من تصميم الأنظمة الحديثة.

أما “مجموعة الأمان”، فتبرز كخط الدفاع الأول والأخير ضد التهديدات السيبرانية. يسهم تحديد الصلاحيات وتطبيق سياسات الوصول في حماية الموارد والبيانات من الوصول غير المصرح به، وبالتالي يشكل جوهرًا في تعزيز الأمان الشامل للنظام.

عندما يتم تكامل هاتين الفكرتين بشكل فعّال، يمكن تحقيق توازن مثلى بين تحسين أداء النظام وتوفير بيئة آمنة. هذا التكامل يمكن أن يكون مفتاحًا لبناء بنية تحتية تقنية قادرة على مواجهة التحديات المتزايدة في عالم التكنولوجيا. بفضل فهمنا العميق لهذين المفهومين، نكون قادرين على تكوين مستقبل رقمي مستدام ومأمون.

الخاتمة

تُعتبر مجموعات التوزيع ومجموعات الأمان من العناصر الأساسية في إدارة تكنولوجيا المعلومات داخل المؤسسات الحديثة. على الرغم من أن كلا النوعين من المجموعات يُستخدمان لتنظيم المستخدمين وإدارة الوصول إلى الموارد، إلا أن كل منهما يخدم غرضًا مختلفًا ويتطلب استراتيجيات إدارة مختلفة لتحقيق أقصى استفادة منهما. مجموعات التوزيع تُركز على تسهيل التواصل وتوزيع المعلومات بشكل فعال، بينما مجموعات الأمان تُركز على حماية الموارد الحساسة وضمان أن الوصول إليها يتم بطريقة محكومة وآمنة.

من خلال فهم الفروق الأساسية بين مجموعات التوزيع ومجموعات الأمان، وتطبيق أفضل الممارسات في إدارة كل منهما، يمكن للمؤسسات تعزيز كفاءة عملياتها الداخلية، تحسين الأمان، وضمان الامتثال للمعايير التنظيمية. كما أن التكامل مع الأدوات الحديثة والتوجهات المستقبلية في تكنولوجيا المعلومات يوفر فرصًا لتحسين إدارة المجموعات بشكل مستمر، مما يعزز من قدرة المؤسسات على التكيف مع التغيرات المستمرة في بيئة الأعمال والأمن السيبراني.

في النهاية، تعتبر إدارة المجموعات جزءًا لا يتجزأ من استراتيجية الأمان وإدارة الهوية والوصول داخل المؤسسات، ويجب أن تكون مُعطاة الأهمية الكافية لضمان تحقيق الأهداف التنظيمية والحفاظ على سلامة وأمان المعلومات والموارد الحيوية.

النهاية

هذا المقال يُسلط الضوء على الفروق الجوهرية بين مجموعات التوزيع ومجموعات الأمان، ويقدم رؤية شاملة لكيفية إدارة كل منها بشكل فعّال داخل بيئات تكنولوجيا المعلومات الحديثة. من خلال تطبيق الاستراتيجيات والتوصيات المقدمة، يمكن للمؤسسات تحسين إدارة المجموعات، تعزيز الأمان، وزيادة كفاءة العمليات التشغيلية، مما يسهم في تحقيق النجاح المستدام في بيئة الأعمال التنافسية.

مصادر ومراجع

- Cybersecurity Journals: مقالات حول أحدث الاتجاهات في أمن المعلومات وإدارة الوصول.

- IEEE Publications: بحوث ودراسات حول تحسين إدارة المجموعات والأمان في بيئات تكنولوجيا المعلومات.

- CISSP Certification Guides: موارد تعليمية لممارسي أمن المعلومات تغطي إدارة المجموعات والأمان.

- Local IT Forums: منتديات نقاش محلية تتناول تحديات وحلول إدارة المجموعات في السياقات الإقليمية.

- Vendor Documentation: مستندات ومراجع مقدمة من مزودي حلول إدارة الهوية والوصول لتعزيز فهم الأدوات والتقنيات المتاحة.

لفهم أعماق مفهومي “التوزيع” و”مجموعة الأمان”، يمكنك الاستفادة من مجموعة واسعة من المصادر الموثوقة في مجال تكنولوجيا المعلومات وأمان الشبكات. إليك بعض المراجع التي قد تكون مفيدة:

- كتب:

- “Distributed Systems: Principles and Paradigms” بقلم Andrew S. Tanenbaum و Maarten Van Steen.

- “Computer Networking: Principles, Protocols and Practice” بقلم Olivier Bonaventure.

- مقالات أكاديمية:

- “Security Groups in the Cloud” – مقالة علمية في مجلة الأمان السيبراني.

- “Distributed Systems: Concepts and Design” – مقالة تستعرض مفاهيم أساسية حول الأنظمة الموزعة.

- دورات عبر الإنترنت:

- دورة “Distributed Systems” على منصة Coursera.

- دورة “Network Security” على منصة edX.

- مواقع ويب:

- موقع AWS (Amazon Web Services) ووثائقه حول مجموعات الأمان وخدمات التوزيع.

- موقع Microsoft Azure ومستنداته حول مجموعات الأمان والتوزيع.

- منتديات ومجتمعات عبر الإنترنت:

- Stack Overflow و Reddit (مثل r/networking و r/sysadmin) حيث يمكنك طرح الأسئلة والحصول على تجارب من المحترفين في هذا المجال.

- مواقع تقنية:

- TechCrunch و Ars Technica تقدم تقارير تقنية تتعامل مع تطورات في مجالات الحوسبة الموزعة وأمان الشبكات.

استكشاف هذه المصادر سيمكنك من الحصول على فهم شامل وعميق حول مفاهيم التوزيع وأمان الشبكات، وستساعدك في بناء أساس قوي لتطبيق هذه المفاهيم في مشاريعك أو بيئتك التقنية.

ملاحظة

لتلبية احتياجات المؤسسات المتنوعة والمتطورة، يجب أن تستمر فرق تكنولوجيا المعلومات في متابعة التطورات الحديثة في مجال إدارة المجموعات والأمان، واعتماد الابتكارات التكنولوجية التي تعزز من فعالية وكفاءة إدارة الموارد البشرية والموارد التقنية. الاستثمار في التدريب والتطوير المستمر للمسؤولين عن إدارة المجموعات يضمن القدرة على التعامل مع التحديات المستقبلية وتحقيق أفضل النتائج الممكنة.

تلخيص المقال

يقدم هذا المقال تحليلًا شاملاً للفروق بين مجموعات التوزيع ومجموعات الأمان في بيئات تكنولوجيا المعلومات، مسلطًا الضوء على الأهداف والوظائف المختلفة لكل نوع، وكيفية تطبيقهما بفعالية في المؤسسات. يناقش المقال أهمية فهم هذه الفروق لتحسين كفاءة العمليات وتعزيز الأمان، بالإضافة إلى تقديم توصيات واستراتيجيات متقدمة لإدارة المجموعات بفعالية. يشمل المقال أيضًا دراسات حالة واقعية، تحديات مستقبلية، وأدوات إدارة المجموعات الشائعة، مما يجعله مرجعًا قيمًا للمسؤولين عن تكنولوجيا المعلومات وأمن المعلومات في المؤسسات الحديثة.