لماذا لغة البايثون هي المفضلة ؟

مقدمة عن بايثون وأهميتها في عالم أمن المعلومات

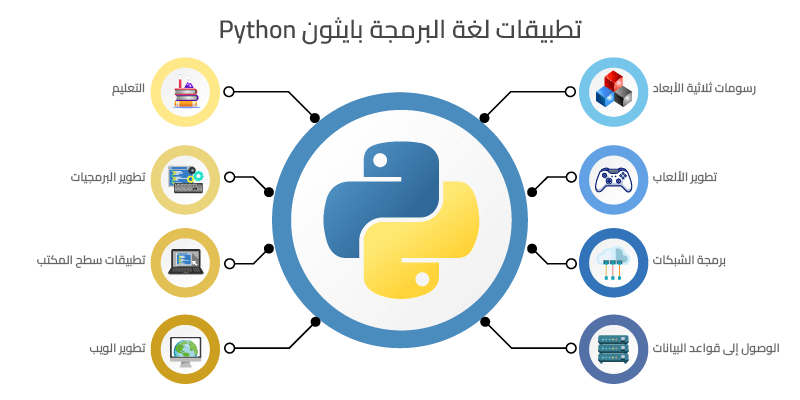

تُعد لغة بايثون من أكثر لغات البرمجة شعبية وانتشارًا في مجال أمن المعلومات والاختراق الأخلاقي، حيث تتميز بمرونتها وسهولة تعلمها وفاعليتها في تطوير أدوات الاختراق وعمليات التحليل الأمني. مع تزايد التهديدات الإلكترونية وتطور أساليب الاختراق، أصبح اعتماد خبراء أمن المعلومات على بايثون ضرورة ملحة لتطوير أدوات مخصصة، وفهم الشبكات، وتحليل البرمجيات الضارة، بالإضافة إلى أتمتة العمليات الأمنية.

لماذا يُفضل استخدام بايثون في أمن المعلومات؟

تتفرد بايثون بعدة خصائص تجعلها الخيار الأول للمختصين في مجال أمن المعلومات، خاصة في عمليات الاختراق الأخلاقي والتقييم الأمني. فهي لغة عالية المستوى، وتحتوي على مكتبات قوية ومجموعة أدوات غنية تسهل عملية تطوير السكربتات، وأتمتة المهام، وتحليل البيانات، وتصميم أدوات اكتشاف الثغرات.

سهولة الكتابة والصيانة

تتميز بايثون بصياغة برمجية واضحة، خالية من التعقيدات النحوية، مما يسهل على المبرمجين من جميع المستويات قراءة وفهم الكود بسرعة. كما أن بنية اللغة تعتمد على المسافات، مما يعزز من تنظيم الكود ويقلل من الأخطاء البرمجية.

مكتبات وأدوات غنية

توفر بايثون مكتبات متخصصة في أمن المعلومات، مثل مكتبة Scapy لتحليل الشبكات، وMetasploit وImpacket للأمن السيبراني، وCryptography للتشفير، وغيرها الكثير. هذه المكتبات تُمكن المستخدمين من بناء أدوات متقدمة بسرعة وكفاءة.

مجتمع داعم وكثرة الموارد التعليمية

يوجد عدد هائل من المنتديات، الدورات التدريبية، والوثائق التعليمية التي تتناول استخدام بايثون في أمن المعلومات، مما يسهل على المبتدئين والمحترفين تطوير مهاراتهم وتبادل الخبرات.

استخدامات بايثون في مجال أمن المعلومات والاختراق

1. تطوير أدوات الاختراق الأخلاقي

بايثون تُستخدم بشكل رئيسي في تطوير أدوات الاختراق الأخلاقي، حيث يمكن من خلالها بناء برامج لاستكشاف الثغرات، فحص الشبكات، وعمليات الاختبار على الأنظمة. من الأمثلة على أدوات بايثون في هذا المجال:

- Nmap وPython: يمكن استخدام بايثون لكتابة سكربتات تُحاكي عمليات المسح الشبكي باستخدام مكتبة nmap، التي تساعد في اكتشاف الأجهزة والخدمات المفتوحة على الشبكة.

- Exploit Development: يمكن برمجة استغلالات الثغرات باستخدام بايثون، حيث توفر المكتبات أدوات قوية لتحليل الثغرات وتنفيذ الاستغلالات بشكل آمن ومتحكم.

- فحص الثغرات الأمنية: أدوات مثل sqlmap تعتمد على بايثون لاختبار الثغرات في قواعد البيانات، خاصة ثغرة حقن SQL.

2. تحليل البرمجيات الضارة (Malware Analysis)

بايثون تعتبر أداة فعالة لتحليل البرمجيات الضارة، حيث يمكن استخدامها لفك التشفير، تحليل الشيفرة، واختبار سلوك البرمجيات الخبيثة. المكتبات مثل pefile تتيح تحليل ملفات Windows، وYARA يمكن استخدامها لتصنيف البرمجيات الخبيثة بناءً على أنماط معينة.

3. أتمتة المهام الأمنية (Automation)

تتيح بايثون للمختصين أتمتة مهام الفحص، التحقق من الثغرات، وتوليد التقارير بشكل دوري، مما يساعد على تقليل الوقت والجهد المبذول في عمليات أمن المعلومات المستمرة. يمكن برمجة برامج تقوم بمسح الشبكة، فحص الثغرات، وإرسال التنبيهات بشكل تلقائي.

4. تحليل البيانات الأمنية

بايثون توفر مكتبات قوية لتحليل البيانات، مثل Pandas وNumPy، التي تساعد في تحليل سجلات الوصول، أنماط السلوك، والكشف عن أنشطة غير عادية، مما يُعزز من قدرات كشف التهديدات في المؤسسات.

5. تصميم أدوات الشبكات والبروتوكولات

بايثون تتيح بناء أدوات شبكية مخصصة لفحص البروتوكولات، مراقبة حركة البيانات، وكتابة برامج تتفاعل مع أجهزة الشبكة، الأمر الذي يساهم بشكل كبير في عمليات الكشف والتصدي للهجمات.

أهم مكتبات وأطر العمل في بايثون لأمن المعلومات

| اسم المكتبة | الوصف | الاستخدامات الرئيسية |

|---|---|---|

| Scapy | مكتبة مرنة لبناء وتحليل حزم الشبكة | اختبار الشبكات، محاكاة الهجمات، فحص الثغرات |

| Metasploit API | واجهة برمجة التطبيقات لأداة Metasploit الشهيرة | اختبار الاختراق، إدارة الاستغلالات |

| Pyew | مكتبة تحليل برمجيات خبيثة | فك التشفير، تحليل الشيفرة، تصنيف البرمجيات الضارة |

| YARA Python | تطبيق YARA مع بايثون | تصنيف البرمجيات الضارة، الكشف عن أنماط الثغرات |

| AngelSpy | أداة مسح وتحليل الشبكات باستخدام بايثون | مسح الشبكات، فحص الثغرات، مراقبة الشبكة |

كيفية البدء في استخدام بايثون في أمن المعلومات

1. تعلم أساسيات بايثون

قبل الدخول إلى عالم أمن المعلومات، يجب على المبرمج أن يتقن أساسيات بايثون، مثل كتابة الكود، الشروط، التكرار، الدوال، والكائنات. فهم هذه المفاهيم هو الأساس لبناء أدوات أمنية متقدمة.

2. استكشاف المكتبات والأطر الخاصة بأمن المعلومات

بعد إتقان الأساسيات، يمكن التوجه إلى دراسة المكتبات المتخصصة، وتجربة أدوات مفتوحة المصدر، وتطوير مهاراتك في تحليل الشبكات، البرمجيات الخبيثة، والتشفير.

3. العمل على مشاريع تطبيقية

أفضل طريقة لتعلم استخدام بايثون في أمن المعلومات هي عبر بناء مشاريع عملية، مثل أدوات مسح الشبكات، برامج فحص الثغرات، أو أدوات كشف البرمجيات الضارة. هذه التجارب تعزز من مهاراتك وتكسبك خبرة عملية قيمة.

خلاصة وتوصيات لمستخدمي بايثون في أمن المعلومات

بايثون ليست مجرد لغة برمجة عادية، وإنما أداة قوية في يد المختصين بأمن المعلومات، تساعد في تطوير أدوات مخصصة، أتمتة العمليات، وتحليل البيانات بفعالية عالية. ينصح بشدة للمبتدئين والمحترفين على حد سواء بالاستثمار في تعلم بايثون، والاطلاع على المكتبات والأدوات المتاحة، والمشاركة في المجتمعات التقنية المتخصصة.

مراجع ومصادر مهمة

- Real Python: مصادر ودورات تدريبية متخصصة في بايثون.

- Security Stack Exchange: منصة للمناقشات والاستفسارات في مجال أمن المعلومات.

كل من يرغب في التعمق أكثر، يمكنه متابعة أحدث الأبحاث، الانضمام إلى مجتمعات المطورين، والمشاركة في ورش العمل والدورات المتخصصة في أمن المعلومات باستخدام بايثون. تذكر أن التطوير المستمر والتعلم الذاتي هو الطريق الوحيد للبقاء في مقدمة التهديدات الرقمية وتطوير أدوات فعالة لمواجهتها.