كيفية إعداد IPsec بين راوترين من سيسكو: دليل شامل

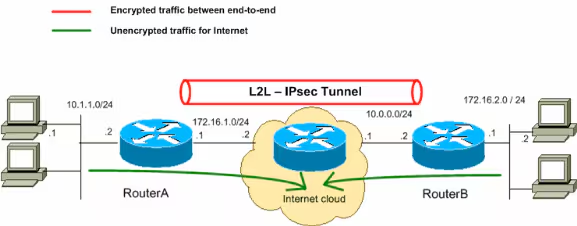

تُعَدُّ تقنية IPsec (Internet Protocol Security) من الأدوات الحيوية لضمان الأمان في شبكات الكمبيوتر، حيث توفر وسيلة فعالة لتأمين الاتصالات عبر الشبكات العامة مثل الإنترنت. في بيئة الأعمال الحديثة، يُعتبر تأمين البيانات المتبادلة بين المواقع المختلفة أمراً ضرورياً لحماية المعلومات الحساسة والحفاظ على سرية البيانات وسلامتها. في هذا السياق، يأتي دور أجهزة الراوتر من سيسكو كحل مثالي لتطبيق تقنيات الأمان المتقدمة مثل IPsec، نظرًا لقدرتها على التكامل مع مختلف البروتوكولات والأجهزة الأخرى في الشبكة.

في هذا المقال، سنستعرض بشكل تفصيلي كيفية إعداد IPsec بين راوترين من سيسكو، مع التركيز على الجوانب النظرية والتطبيقية لضمان فهم شامل للموضوع دون الحاجة إلى الاعتماد على كتل نصية برمجية. سنتناول الخطوات الأساسية لإعداد الاتصال الآمن، وسنوضح المفاهيم الرئيسية المرتبطة بـ IPsec وكيفية تكاملها مع أجهزة الراوتر من سيسكو.

-

أهمية الشبكات الحديثة في التطور التكنولوجي18/12/2025

-

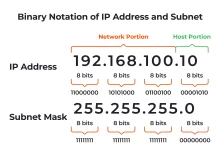

تقسيم الشبكات IP Subnetting: دليل شامل29/11/2024

-

شرح الدوال المالية في الإكسل31/12/2024

مقدمة عن IPsec

IPsec هو بروتوكول أمني يُستخدم لتأمين الاتصالات على مستوى شبكة الإنترنت، حيث يوفر مجموعة من الخدمات الأمنية تشمل التشفير، والمصادقة، والتحقق من النزاهة. يعمل IPsec على حماية البيانات المرسلة بين نقطتين (نقطة النهاية) في الشبكة، سواء كانت داخلية أو عبر الإنترنت العام. يتكون IPsec من مجموعة من البروتوكولات والتقنيات التي تُستخدم لضمان سرية البيانات، ومنع التلاعب بها، والتأكد من هوية المرسل والمستقبل.

مكونات IPsec الأساسية

لفهم كيفية إعداد IPsec بين راوترين من سيسكو، من الضروري التعرف على المكونات الأساسية التي يتكون منها هذا البروتوكول:

- ESP (Encapsulating Security Payload): يُستخدم لتشفير البيانات وتوفير حماية الخصوصية، بالإضافة إلى ضمان سلامة البيانات.

- AH (Authentication Header): يُستخدم لتوفير المصادقة والتحقق من سلامة البيانات، ولكنه لا يوفر تشفير البيانات.

- IKE (Internet Key Exchange): بروتوكول يُستخدم لتبادل مفاتيح التشفير وإنشاء السياسات الأمنية بين نقطتي النهاية.

- SA (Security Association): هي علاقة أمان بين نقطتي النهاية تحدد كيفية تأمين البيانات المرسلة والمستقبلة بينهما.

- المفاتيح والتشفير: تُستخدم خوارزميات تشفير مختلفة لضمان سرية البيانات، مثل AES و3DES.

المتطلبات الأساسية لإعداد IPsec بين راوترين من سيسكو

قبل البدء في عملية إعداد IPsec، يجب التأكد من توفر المتطلبات الأساسية التالية:

- أجهزة راوتر من سيسكو: يجب أن تكون الأجهزة المستخدمة تدعم بروتوكول IPsec ولديها القدرة على تنفيذ السياسات الأمنية المطلوبة.

- إتصال شبكة ثابت بين الراوترين: يجب أن يكون هناك اتصال مستقر بين الراوترين لضمان تواصل فعال وآمن.

- عناوين IP ثابتة: يُفضل استخدام عناوين IP ثابتة للنقطتين لضمان استقرار الاتصال.

- معرفة بالإعدادات الأمنية: يجب أن تكون هناك سياسات أمنية محددة مسبقًا تشمل خوارزميات التشفير والمصادقة التي سيتم استخدامها.

- الوصول الإداري للأجهزة: يجب أن يكون لديك صلاحيات إدارية للوصول إلى إعدادات الراوترين وتعديلها حسب الحاجة.

الخطوات الأساسية لإعداد IPsec بين راوترين من سيسكو

1. تحديد متطلبات الأمان والسياسات

قبل البدء في إعداد IPsec، من الضروري تحديد متطلبات الأمان الخاصة بالشبكة وتحديد السياسات التي ستتم من خلالها تأمين الاتصال بين الراوترين. يتضمن ذلك اختيار خوارزميات التشفير والمصادقة المناسبة، وتحديد مستويات الأمان المطلوبة، وتحديد نقاط النهاية التي ستشارك في الاتصال الآمن.

2. إعداد عناوين IP وتكوين الشبكة

يجب التأكد من أن كل راوتر لديه عنوان IP ثابت ومعروف للراوتر الآخر. يتضمن ذلك تحديد العناوين الفرعية (subnets) التي ستتم عبرها حركة البيانات المشفرة، وضمان أن كلا الراوترين يمكنهما الوصول إلى بعضهما البعض عبر الشبكة المحددة.

3. تكوين كائنات التشفير والمصادقة

من الضروري تحديد كائنات التشفير والمصادقة التي ستُستخدم في الاتصال الآمن. يتضمن ذلك اختيار خوارزميات التشفير مثل AES أو 3DES، وخوارزميات المصادقة مثل SHA أو MD5. يجب أن تكون هذه الإعدادات متوافقة على كلا الراوترين لضمان نجاح عملية التشفير وفك التشفير.

4. إعداد بروتوكول IKE

بروتوكول IKE هو جزء أساسي من عملية إعداد IPsec، حيث يُستخدم لتبادل مفاتيح التشفير وإنشاء السياسات الأمنية بين الراوترين. يجب تكوين إعدادات IKE على كلا الراوترين، بما في ذلك تحديد مرحلة التفاوض (Phase 1) ومرحلة التفاوض (Phase 2) التي تتضمن إنشاء روابط الأمان (Security Associations).

5. إنشاء سياسات الأمان (Security Policies)

تتضمن سياسات الأمان تحديد قواعد التحكم في حركة البيانات وتطبيق تشفير IPsec عليها. يجب تعريف سياسات الأمان على كلا الراوترين بحيث تتوافق مع المتطلبات الأمنية المحددة مسبقًا، وتحديد أنواع حركة البيانات التي ستتم معالجتها بواسطة IPsec.

6. تطبيق سياسات الأمان على الواجهات المناسبة

بعد تحديد سياسات الأمان، يجب تطبيقها على الواجهات الشبكية المناسبة في كل راوتر. يتضمن ذلك تحديد الواجهات التي ستشارك في الاتصال الآمن وتطبيق السياسات عليها لضمان تأمين حركة البيانات التي تمر عبرها.

7. اختبار الاتصال الآمن والتأكد من عمله بشكل صحيح

بعد إتمام إعداد IPsec، من الضروري اختبار الاتصال الآمن بين الراوترين للتأكد من عمله بشكل صحيح. يتضمن ذلك إرسال بيانات تجريبية عبر الاتصال الآمن والتحقق من أن البيانات تم تشفيرها وفك تشفيرها بنجاح، وأن السياسات الأمنية تعمل كما هو متوقع.

8. مراقبة وإدارة الاتصال الآمن

بعد إعداد الاتصال الآمن، يجب مراقبته باستمرار للتأكد من استمرارية عمله بشكل صحيح وللكشف عن أي محاولات اختراق أو مشكلات أمنية قد تنشأ. يتضمن ذلك استخدام أدوات المراقبة والتحليل المتاحة على أجهزة الراوتر من سيسكو لتتبع حركة البيانات وتقييم أداء الاتصال الآمن.

الاعتبارات الأمنية أثناء إعداد IPsec

عند إعداد IPsec بين راوترين من سيسكو، هناك عدة اعتبارات أمنية يجب أخذها في الحسبان لضمان حماية فعالة للاتصال:

- اختيار خوارزميات التشفير المناسبة: يجب استخدام خوارزميات تشفير قوية وموثوقة لضمان سرية البيانات. تُعدّ خوارزميات مثل AES و3DES خيارات شائعة وموثوقة.

- إدارة المفاتيح بشكل آمن: يجب ضمان أن تتم عملية تبادل المفاتيح بطريقة آمنة، وأن تُحفظ المفاتيح بطريقة تمنع الوصول غير المصرح به إليها.

- تحديث البرمجيات بانتظام: يجب التأكد من تحديث البرمجيات الثابتة (firmware) لأجهزة الراوتر بشكل منتظم لسد الثغرات الأمنية المكتشفة حديثًا.

- تحديد سياسات أمان صارمة: يجب تحديد سياسات أمان صارمة تتحكم في حركة البيانات وتضمن تطبيق تشفير IPsec فقط على البيانات التي تتطلب الحماية.

- المراقبة المستمرة: يجب مراقبة الاتصال الآمن بشكل مستمر للكشف عن أي نشاط غير معتاد أو محاولات اختراق، واتخاذ الإجراءات اللازمة عند الضرورة.

التحديات الشائعة وكيفية التعامل معها

1. توافق الإعدادات بين الراوترين

قد تواجه تحديات في ضمان توافق الإعدادات بين الراوترين، خاصةً إذا كان كل راوتر يعمل بإصدار مختلف من البرمجيات أو يستخدم إعدادات تشفير مختلفة. للتغلب على ذلك، يجب التأكد من توافق الإعدادات على كلا الراوترين وتوحيدها قدر الإمكان.

2. مشاكل في تبادل المفاتيح

قد تحدث مشكلات أثناء عملية تبادل المفاتيح باستخدام بروتوكول IKE، مما يمنع إنشاء اتصال IPsec. للتعامل مع هذه المشكلة، يجب التحقق من إعدادات IKE والتأكد من توافقها بين الراوترين، بالإضافة إلى مراجعة سجلات النظام (logs) للبحث عن أي أخطاء أو رسائل تشير إلى مصدر المشكلة.

3. الأداء والتأخير

استخدام IPsec قد يؤثر على أداء الشبكة بسبب عمليات التشفير وفك التشفير المستمرة. للتقليل من هذه التأثيرات، يمكن اختيار خوارزميات تشفير أكثر كفاءة، أو تحديث الأجهزة المستخدمة لتوفير معالجة أسرع للبيانات المشفرة.

4. تعقيدات الإعداد والإدارة

إعداد IPsec قد يكون معقدًا، خاصةً في الشبكات الكبيرة أو عند التعامل مع إعدادات متقدمة. للتغلب على هذا التحدي، من المستحسن اتباع دليل شامل ومفصل، والتدرب على إعدادات IPsec في بيئة اختبارية قبل تطبيقها في البيئة الحقيقية.

أمثلة على سيناريوهات تطبيق IPsec بين راوترين من سيسكو

1. ربط فروع الشركة بمقرها الرئيسي

في حالة وجود فروع متعددة للشركة تتوزع في مواقع جغرافية مختلفة، يمكن استخدام IPsec لتأمين الاتصالات بين هذه الفروع والمقر الرئيسي. يضمن هذا الاتصال الآمن حماية بيانات الشركة أثناء نقلها عبر الإنترنت العام، مما يحافظ على سرية المعلومات وحمايتها من التهديدات الخارجية.

2. تأمين الاتصالات بين مراكز البيانات

يمكن استخدام IPsec لتأمين الاتصالات بين مراكز البيانات المختلفة، مما يضمن حماية البيانات المتبادلة بين هذه المراكز من أي اختراق أو تسريب. هذا الاستخدام يعزز من مستوى الأمان في بيئة تخزين البيانات ويساهم في الحفاظ على توافريتها وسلامتها.

3. توفير الوصول الآمن عن بُعد

يمكن استخدام IPsec لتمكين الموظفين من الوصول الآمن إلى شبكة الشركة من مواقع خارجية، مثل المنازل أو المكاتب عن بُعد. يتيح هذا الوصول الآمن للموظفين العمل بكفاءة دون المخاطرة بتعرض البيانات الحساسة للسرقة أو التلاعب.

المزيد من المعلومات

في سعيك الدائم لتحقيق تأمين شبكتك وضمان سلامة بياناتك، يظهر بروتوكول IPsec كأحد الحلول الفعّالة لتأمين اتصالات الشبكة بين الأجهزة المختلفة. يعد إعداد اتصال IPsec بين روترين سيسكو تحدًا مثيرًا للاهتمام يتطلب فهماً عميقًا للمفاهيم الأساسية وتطبيقاتها العملية.

لنبدأ رحلتنا في عالم IPsec بالتركيز على المفاهيم الأساسية. يتمثل IPsec في مجموعة من البروتوكولات والتقنيات التي توفر حلاً شاملاً لحماية حركة المرور عبر الشبكة. يتم ذلك من خلال استخدام ميزات مثل تشفير البيانات، والمصادقة، وتأمين الاتصالات.

أولاً وقبل كل شيء، يتعين عليك فهم أن IPsec يعتمد على اثنين من البروتوكولات الرئيسية: AH (Authentication Header) و ESP (Encapsulating Security Payload). يوفر AH طبقة إضافية من المصادقة لحزم البيانات، بينما يُستخدم ESP لتشفير الحمولة الفعلية للبيانات.

البداية الفعلية لإعداد اتصال IPsec بين روترين تتطلب تحديد السيناريو الخاص بك. هل ترغب في إعداد اتصال IPsec Site-to-Site بين مواقع مختلفة أو ربما اتصال IPsec Remote Access للسماح للمستخدمين بالاتصال بالشبكة عن بُعد؟

بالنسبة لاتصال Site-to-Site، ستحتاج إلى تحديد المعلومات الأساسية مثل عناوين IP العامة لكل راوتر، ومفتاح المشتركة (Pre-Shared Key) كوسيلة لتأمين الاتصال. يتطلب الأمر أيضًا تكوين البروتوكولات المحددة لكل حالة، سواء كانت ESP أو AH أو كليهما.

في حالة الاتصال Remote Access، يجب عليك تحديد كيف سيتم توفير الوصول للمستخدمين البعيدين. هل سيتم استخدام بروتوكولات مثل L2TP/IPsec أو IKEv2/IPsec؟ يتعين عليك أيضًا تحديد الإعدادات الأمنية وتكوين الشهادات إذا كانت مطلوبة.

لا تنسى أن تتبع أفضل الممارسات في إعدادات الأمان مثل استخدام مفاتيح طويلة وقوية وتحديثها بشكل دوري. كما يفضل أيضاً فحص السجلات بانتظام للكشف عن أية محاولات غير مصرح بها على شبكتك.

في النهاية، إعداد IPsec بين روترين سيسكو يعتبر تحدًا شيقًا يتطلب فهمًا عميقًا للبروتوكولات وتطبيقاتها. باستمرار في تعلم وتطوير مهاراتك، ستكتسب القدرة على تأمين شبكتك بفعالية وفعالية قصوى.

سنستكمل رحلتنا في عالم إعداد IPsec بين روترين سيسكو، متناولين بعض التفاصيل الإضافية والمفاهيم المهمة.

عندما تقرر تكوين اتصال IPsec بين روترين، يكون الخطوة الأولى هي تحديد نوع الاتصال الذي ترغب في إنشاءه. يمكن أن يكون هذا الاتصال Site-to-Site، حيث يتم ربط شبكتين مختلفتين عبر الإنترنت، أو يمكن أن يكون Remote Access، حيث يمكن للمستخدمين البعيدين الاتصال بشبكتك بشكل آمن.

في حالة الاتصال Site-to-Site، تحتاج إلى تحديد بروتوكول الأمان الذي ستستخدمه. قد تختار بين ESP و AH، وفي كثير من الحالات، يتم استخدام ESP لتوفير التشفير والمصادقة. يجب أن يتم تحديد معلومات مثل عناوين IP العامة للروترين، ومفتاح المشتركة الذي يتم مشاركته بين الجهازين لتأمين الاتصال.

أما في حالة الاتصال Remote Access، يجب عليك تحديد البروتوكول المستخدم لتوفير الوصول للمستخدمين البعيدين. على سبيل المثال، إذا كنت تستخدم L2TP/IPsec، فستحتاج إلى تكوين إعدادات L2TP بالإضافة إلى إعدادات IPsec. يمكنك أيضًا استخدام بروتوكولات مثل IKEv2/IPsec لتوفير طريقة أكثر أمانًا للاتصال.

لا تنسى ضبط إعدادات الحماية بعناية، بما في ذلك اختيار خوارزميات التشفير ومخططات المصادقة المناسبة. تأكد من أن مفاتيح التشفير ومفاتيح المصادقة تتماشى مع أفضل الممارسات الأمانية. يمكن أيضًا تكوين ميزات إضافية مثل إعادة توجيه الحركة المرورية (Traffic Redirection) لتوجيه حركة المرور بشكل صحيح عبر الاتصال المؤمن.

بالإضافة إلى ذلك، يفضل دائمًا فحص وتحليل السجلات الأمانية للكشف عن أي أحداث غير مصرح بها أو محاولات اختراق. استمر في متابعة تحديثات الأمان والبرمجيات لضمان أن تكون شبكتك محمية بشكل فعال ضد التهديدات المتطورة.

في الختام، إعداد اتصال IPsec بين روترين سيسكو يعتبر تحديًا فنيًا يتطلب فهمًا عميقًا للبروتوكولات والتكنولوجيا المتورطة. باستمرار في توسيع معرفتك وتطبيق أفضل الممارسات، ستتمكن من توفير بيئة شبكية آمنة ومتينة.

الخلاصة

في تعلم موضوع إعداد اتصال IPsec بين روترين سيسكو، يمكنك الاستفادة من مجموعة واسعة من المصادر والمراجع لتوجيهك في هذا الرحيل الفني. إليك بعض المصادر التي يمكنك البحث فيها للحصول على مزيد من المعلومات:

- موقع Cisco الرسمي:

- الموقع الرسمي لسيسكو يقدم دلائل المستخدم والتوجيهات والمقالات التقنية التي تغطي مواضيع مثل IPsec وتكوينها. يمكنك العثور على الكثير من الوثائق الفنية هنا.

- Cisco Press:

- المنشورات الخاصة بسيسكو في مجال الكتب توفر مصادر قيمة. كتب مثل “Cisco ASA: All-in-One Firewall, IPS, Anti-X, and VPN Adaptive Security Appliance” قد تقدم تفاصيل مفصلة حول تكوين الـ IPsec.

- Cisco Learning Network:

- تقدم منصة Cisco Learning Network منتديات حيث يمكنك التفاعل مع المجتمع وطرح الأسئلة. هذا يمكن أن يكون مصدرًا قيمًا للتبادل مع خبراء ومحترفين آخرين.

- كتيبات الإرشادات الفنية لسيسكو:

- يمكنك البحث عن كتيبات ووثائق فنية من Cisco التي تغطي مواضيع الأمان والـ IPsec بشكل خاص.

- موارد مفتوحة على الإنترنت:

- يمكنك البحث في مقالات مواقع مثل NetworkWorld أو TechTarget للعثور على موارد فنية حول إعدادات IPsec وأمان الشبكة.

- منتديات التكنولوجيا والأمان:

- قم بزيارة منتديات تكنولوجيا الشبكات والأمان حيث يمكنك طرح الأسئلة والاستفادة من تجارب الآخرين. منتديات مثل Stack Exchange وReddit تحتوي على مجتمعات فعّالة في هذا الصدد.

تذكر دائمًا التحقق من تاريخ المصدر وضمان أن المعلومات المقدمة تتناسب مع الإصدارات الحديثة من تقنيات سيسكو وبرمجياتها.

الخاتمة

يُعَدُّ إعداد IPsec بين راوترين من سيسكو خطوة أساسية نحو تأمين الاتصالات في الشبكات الحديثة، حيث يوفر مستوى عالٍ من الأمان لضمان حماية البيانات وسلامتها. من خلال اتباع الخطوات المنهجية وتطبيق السياسات الأمنية المناسبة، يمكن تحقيق اتصال آمن وموثوق بين نقاط النهاية المختلفة في الشبكة. بالإضافة إلى ذلك، فإن فهم المفاهيم الأساسية والتحديات المرتبطة بـ IPsec يُمكّن المسؤولين عن الشبكات من إدارة وتطوير حلول أمان فعالة تتماشى مع متطلبات الأعمال الحديثة.

إن الاستثمار في تأمين الشبكات باستخدام تقنيات مثل IPsec يُعزز من ثقة العملاء والشركاء في سلامة بياناتهم، ويساهم في بناء بيئة عمل آمنة ومستقرة تُمكّن المؤسسات من النمو والتطور بثقة في عالم رقمي يتسم بالتحديات الأمنية المتزايدة.

مصادر ومراجع

في تعلم موضوع إعداد اتصال IPsec بين روترين سيسكو، يمكنك الاستفادة من مجموعة واسعة من المصادر والمراجع لتوجيهك في هذا الرحيل الفني. إليك بعض المصادر التي يمكنك البحث فيها للحصول على مزيد من المعلومات:

- موقع Cisco الرسمي:

- الموقع الرسمي لسيسكو يقدم دلائل المستخدم والتوجيهات والمقالات التقنية التي تغطي مواضيع مثل IPsec وتكوينها. يمكنك العثور على الكثير من الوثائق الفنية هنا.

- Cisco Press:

- المنشورات الخاصة بسيسكو في مجال الكتب توفر مصادر قيمة. كتب مثل “Cisco ASA: All-in-One Firewall, IPS, Anti-X, and VPN Adaptive Security Appliance” قد تقدم تفاصيل مفصلة حول تكوين الـ IPsec.

- Cisco Learning Network:

- تقدم منصة Cisco Learning Network منتديات حيث يمكنك التفاعل مع المجتمع وطرح الأسئلة. هذا يمكن أن يكون مصدرًا قيمًا للتبادل مع خبراء ومحترفين آخرين.

- كتيبات الإرشادات الفنية لسيسكو:

- يمكنك البحث عن كتيبات ووثائق فنية من Cisco التي تغطي مواضيع الأمان والـ IPsec بشكل خاص.

- موارد مفتوحة على الإنترنت:

- يمكنك