فهم نظام أسماء النطاقات (DNS): أنواع الاستعلامات والسجلات

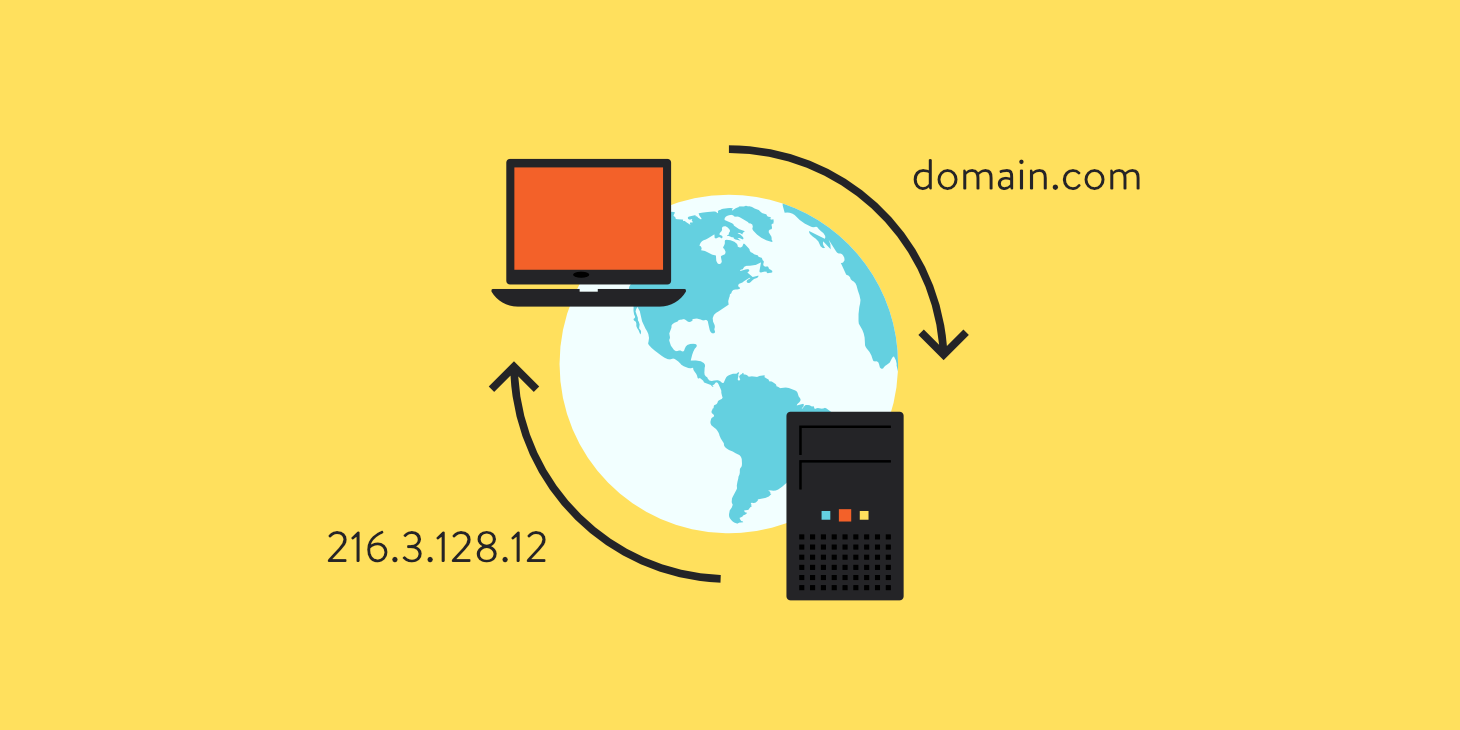

يُعَدّ نظام أسماء النطاقات (Domain Name System) من الركائز الأساسية التي يقوم عليها عالم الإنترنت اليوم. فمن دون DNS، لن تتمكّن المتصفّحات أو تطبيقات الشبكة من الوصول إلى المواقع الإلكترونية أو الخدمات المختلفة بالسهولة والمرونة التي نعرفها الآن. إنّ آلية عمل DNS ليست مقتصرة على تحويل أسماء النطاقات (مثل: example.com) إلى عناوين رقمية (IP addresses) وحسب، بل تمتد لتشمل مجموعة واسعة من الوظائف التي تنظّم الاتصالات الرقمية، من تحديد خوادم البريد الإلكتروني إلى توجيه المستخدمين نحو أفضل خوادم الخدمات السحابية وأكثر من ذلك.

يُنظر عادةً إلى DNS على أنّه دليل هاتفي للإنترنت، وذلك للتشبيه بعمليّة مطابقة الأسماء بالعناوين. ومع ذلك، فإنّ DNS أكثر تعقيدًا؛ إذ يتحكّم في التوجيه الشبكي، والتحدّث بين الخوادم والمستخدمين، وحل الخلافات المرتبطة بأسماء النطاقات. ولعلّ أهم نقاط القوّة في DNS تكمن في بنيته الهرمية الموزّعة والقابلة للتوسّع، والتي تسمح بتخزين معلومات عدّة عن كل نطاق من خلال سجلات متنوّعة، فضلاً عن أنواع متعدّدة من الاستعلامات التي تتعامل مع كل تلك السجلات.

في هذا المقال المُطوَّل والشامل، سيتمّ استعراض مفهوم DNS بدايةً من أسسه التاريخية والمفاهيمية، مرورًا بأنواع الاستعلامات المختلفة وآلية حلّ الأسماء (Name Resolution)، وصولاً إلى أنواع السجلات الرئيسية والفرعية التي يقوم عليها DNS. وسيُختتم المقال بنظرة معمّقة إلى التطبيقات المتقدمة لنظام DNS وأفضل الممارسات الأمنية المرتبطة به، مع عرض جدول لبعض أهم السجلات الرئيسة والوظائف التي تقدّمها.

نهدف من خلال هذا المحتوى إلى تقديم شرح دقيق وعميق يغطي مختلف جوانب DNS، ويُلقي الضوء على أهميته القصوى في الزمن الحالي الذي ترتبط فيه معظم مجالات الحياة بالإنترنت. كما سيتمّ تناول معلومات تاريخية ونظرة مستقبلية على دور DNS في توسع شبكة الإنترنت والخدمات الرقمية. وسيتضمّن المقال الاستشهاد بمراجع موثوقة لمن أراد المزيد من التعمّق والاستزادة.

الفصل الأول: نبذة تاريخية عن تطوّر نظام أسماء النطاقات (DNS)

البداية: HOSTS.TXT

قبل تطوّر نظام DNS بصورته التي نعرفها، كانت الشبكات البدائية مثل شبكة ARPANET تعتمد على ملف نصي يُسمّى HOSTS.TXT. كان هذا الملف يحتوي على قائمة بأسماء الأجهزة وعناوينها الرقمية. عندما يريد حاسوب الاتصال بحاسوب آخر على الشبكة، يعود أوّلًا إلى هذا الملف ليتعرّف على عنوان الجهاز المطلوب. ومع ازدياد عدد الأجهزة واتساع الشبكة، صار تحديث هذا الملف وتوزيعه على الأجهزة أمرًا مرهقًا للغاية، عدا عن احتمال حدوث تعارضات وتكرارات في الأسماء.

كان حجم الشبكات محدودًا في البداية، لذا لم يكن الملف كبيرًا جدًا. لكن بمرور الوقت، ومع تضاعف أعداد الأجهزة، أصبح HOSTS.TXT غير قابل للاستعمال العملي على نطاق واسع. وهنا بدأت تظهر الحاجة إلى نظام مرن وقابل للتوسّع يتعامل مع الأسماء والعناوين على نحو لامركزي.

تأسيس فكرة نظام أسماء النطاقات DNS

لتجاوز تلك الصعوبات، طُرحت فكرة وجود خادم وسطي (Server) تتم استشارته عند البحث عن العناوين. ومن هنا ولدت نواة نظام أسماء النطاقات، حيث يمكن القول إنّ DNS جاء لحل مشكلة مركزية HOSTS.TXT وتسهيل عملية توزيع المعلومات وتحديثها.

بحلول ثمانينيات القرن العشرين، وبتوجيه من مؤسسات مثل ARPA (Advanced Research Projects Agency)، وDARPA (Defense Advanced Research Projects Agency)، أصبح نظام DNS مفهومًا مطروحًا بشكل رسمي. وعندما تأسست معايير الشبكة الحديثة ونُشرت مستندات RFCs (Request For Comments)، تمّ وضع الأسس القوية للبروتوكول.

تطور DNS وانتشاره

مع الانتشار السريع للإنترنت، امتدّ DNS ليصبح بنية تحتية موزّعة وعالمية. تبنّت كل جامعة وشركة ومزوّد خدمة إنترنت ISP خوادم DNS خاصّة بها تتفاعل مع الخوادم المركزية العليا المعروفة بـ Root Servers. سمح ذلك ببناء شجرة هرمية للنطاقات الفرعية، حيث تُدار كل منطقة (Zone) على حدة، مع اعتمادها على خادم الأب (Parent Zone) لتحديد من هو المسؤول عنها.

الفصل الثاني: البنية الهرمية لنظام أسماء النطاقات

الجذر (Root)

أعلى مستوى في هيكلية DNS يُسمّى الجذر أو Root Zone. يُرمز له عادة بنقطة (.) في نهاية اسم النطاق، ولكنها غالبًا لا تظهر في الاستخدام اليومي. هناك عدد محدود من الخوادم الجذرية (Root Servers) المنتشرة حول العالم والتي تحتفظ بالسجلات الخاصة بالنطاقات العليا (TLDs) مثل .com و.net و.org وغيرها.

النطاقات العليا (Top-Level Domains – TLDs)

تلي الجذر مجموعة النطاقات العليا TLDs. تنقسم هذه النطاقات إلى عدّة أنواع:

- النطاقات العامة (Generic TLDs – gTLDs): مثل .com و.org و.net.

- النطاقات القطرية (Country Code TLDs – ccTLDs): مثل .uk و.sa و.eg و.ae و.de.

- النطاقات العليا الجديدة (New gTLDs): مثل .shop و.blog و.xyz وغيرها.

يُدار كل نطاق علوي بواسطة سجل (Registry) معيّن يتحكّم في إصدار ومراقبة أسماء النطاقات الفرعية تحته، بينما تلعب هيئة ICANN (Internet Corporation for Assigned Names and Numbers) دور الإشراف والرقابة النهائية على البنية التحتية.

النطاقات الفرعية (Subdomains)

تنتمي كل اسم نطاق إلى نطاق علوي معيّن، ويمكن تقسيم أي اسم نطاق رئيسي إلى نطاقات فرعية متعددة. على سبيل المثال، في النطاق example.com يمكننا إنشاء blog.example.com وmail.example.com وغيرها. يدير مالك النطاق example.com هذه النطاقات الفرعية ضمن سجلات DNS الخاصة به.

الفصل الثالث: مفهوم الاستعلامات (Queries) في نظام DNS

عند محاولة الوصول إلى موقع إلكتروني، يقوم حاسوب المستخدم بطرح ما يُسمّى استعلام DNS على خادم DNS لمعرفة العنوان الرقمي (IP) أو أي معلومات أخرى مرتبطة باسم النطاق. يتخذ الاستعلام عدّة أشكال حسب نوعه ومستوى التفاعل المطلوب. يشكّل فهم هذه الأنواع من الاستعلامات أساس معرفة كيفية عمل النظام وضبطه بشكل أمثل.

مراحل حلّ الاسم (Name Resolution)

عندما يُقدّم المستخدم طلبًا للولوج إلى موقع معيّن، يمرّ الاستعلام بالمراحل التالية بشكل عام:

- يبحث النظام أوّلًا في ذاكرة التخزين المؤقت (Cache) المحلية للتحقّق مما إذا كانت هناك معلومات مخزّنة عن النطاق المطلوب.

- إذا لم يجد إجابة في الـ Cache، يوجّه الطلب إلى خادم DNS المُعرَّف على جهاز المستخدم أو على الشبكة المحلية (Resolver).

- الخادم يحاول حلّ الاسم عبر التواصل مع خوادم أعلى مرتبة، بدءًا من خادم الجذر وصولًا إلى خادم النطاق المطلوب.

- في نهاية العملية، يحصل الخادم على السجل المناسب ويرسله إلى المستخدم.

- تُخزّن النتيجة في الـ Cache لفترة زمنية يحددها السجل (TTL – Time To Live) لضمان سرعة الاستجابة في الاستعلامات اللاحقة.

أنواع الاستعلامات

هناك عدّة أنواع رئيسية للاستعلامات في DNS، نستعرض أهمها:

1. الاستعلام التكراري (Iterative Query)

في الاستعلام التكراري، يقوم خادم الـ DNS بتحمّل عبء حلّ الاسم خطوة بخطوة. فإذا لم يكن يملك الإجابة، يعيد توجيه السائل إلى خادم آخر قد يملك معلومات أقرب. وهكذا يتم الاستمرار في تكرار العملية حتى الوصول إلى خادم يملك السجل المطلوب. هذا النوع يشيع استخدامه عند التعامل مع المستخدمين المباشرين أو الخوادم المصمّمة لخدمة نطاقات معيّنة.

2. الاستعلام التRecursive (Recursive Query)

في الاستعلام التRecursive، يتولّى الخادم المحلي (DNS Resolver) مهمّة حل الاسم بالكامل بالنيابة عن المستخدم، دون طلب من المستخدم التواصل مع خوادم أخرى. بمعنى آخر، المستخدم يرسل استعلامًا واحدًا إلى الخادم المحلي، والذي يرسل سلسلة من الاستعلامات الخفية إلى خوادم أخرى، ويعود في النهاية بالنتيجة للمستخدم. هذا هو النمط الأكثر شيوعًا في معظم شبكات المنازل والشركات.

3. الاستعلام العكسي (Reverse Query)

هنا يتم الاستعلام بشكل عكسي؛ أي أنّ المستخدم يملك عنوان IP ويرغب في معرفة اسم النطاق المرتبط به. لتسهيل ذلك، يتم استخدام نطاق in-addr.arpa لعناوين IPv4 ونطاق ip6.arpa لعناوين IPv6. يُعدّ هذا النوع مهمًا في تطبيقات التشخيص وأمن الشبكات.

4. الاستعلام غير المُصرَّح (Non-Authoritative Query)

في هذا النوع، قد يُرسل الخادم استجابة تستند إلى معلومات مخزّنة مؤقتًا (Cached) أو تمّ الحصول عليها من خادم آخر قبل ذلك. يُسمّى غير مُصرَّح لأن الخادم الذي يقدّم الإجابة ليس الخادم المالك للسجلات الأصلية (Authoritative Server)؛ إنما يُعيد ما يحتفظ به في ذاكرته أو ما تعلّمَه من استعلامات سابقة.

5. الاستعلام المُصرَّح (Authoritative Query)

في هذا النوع، تكون الإجابة صادرة من خادم مُصرَّح (Authoritative Server) لديه السجلات الأصلية للنطاق. تُعتبر المعلومات المقدّمة من هذا الخادم المرجعية النهائية، وهي تحوز على الثقة الأعلى ضمن بنية DNS. غالبًا ما يتم استشارة الخوادم المُصرَّحة عند تسجيل نطاق جديد أو تعديل سجلاته.

الفصل الرابع: أنواع السجلات في نظام أسماء النطاقات

تتنوّع السجلات التي يوفرها DNS لتخدم أغراضًا مختلفة؛ فبعضها خاص بتوجيه البريد الإلكتروني، وبعضها لتخزين معلومات عن الخوادم، وبعضها لتحديد عناوين الـ IP وغيرها. سنستعرض هنا أهم هذه السجلات مع شرح موجز لوظائفها.

سجل العنوان (A Record)

يُستخدم A Record لربط اسم النطاق بعنوان IPv4 محدد. فعندما يبحث المستخدم عن example.com، يقوم DNS بإرجاع عنوان الـ IPv4 الخاص به، مثل 93.184.216.34. هذا هو السجل الذي يضمن أن المتصفّح يستطيع التواصل مع الخادم الصحيح على مستوى بروتوكول الإنترنت IPv4.

سجل العنوان IPv6 (AAAA Record)

يشبه AAAA Record سجلّ A إلى حد كبير، لكنّه خاص بربط اسم النطاق بعنوان IPv6. يُستخدم عندما يكون الخادم مهيّأ للدعم الكامل لبروتوكول IPv6 الأحدث، والذي يُتوقّع أن يحلّ مشكلة نقص العناوين في IPv4.

سجل اسم المُضيف القانوني (CNAME Record)

يختصّ CNAME بتحديد اسم قانوني/كنية (Canonical Name) لنطاق معيّن. على سبيل المثال، لو كان لديك نطاقان www.example.com وblog.example.com وترغب في توجيههما إلى النطاق الأصلي example.com، يُمكنك استخدام CNAME ليكون أحد النطاقين مجرد اسم مستعار للآخر. بهذا يجري الحفاظ على إدارة عنوان IP في مكان واحد، وتبسيط الصيانة.

سجل خادم البريد (MX Record)

يُشير MX Record إلى خادم البريد الإلكتروني (Mail Exchange) المخصص لنطاق معيّن. عندما يحاول شخص إرسال بريد إلكتروني إلى user@example.com، يقوم النظام بالبحث في سجلات MX الخاصة بـ example.com لمعرفة الخادم المسؤول عن تسلّم الرسائل. يشمل السجل وزنًا أو أولوية (Priority) لتحديد الخادم الأكثر تفضيلًا عندما توجد خوادم بريد متعددة.

سجل خادم الأسماء (NS Record)

يُعرّف NS Record خادم/خوادم الأسماء (Name Servers) المسؤولة عن نطاق معيّن. من خلال هذا السجل، يحدّد مالك النطاق مكان إدارة سجلات النطاق؛ أي أيّ خادم DNS مُصرَّح لديه السلطة الكاملة لحفظ وتعديل سجلّات النطاق.

سجل المؤشر العكسي (PTR Record)

يُستخدم PTR Record للقيام بالاستعلام العكسي؛ أي تحويل عنوان IP إلى اسم نطاق. كما أشرنا، يتم الاحتفاظ بهذه المعلومات في نطاقات in-addr.arpa (لـ IPv4) وip6.arpa (لـ IPv6). غالبًا ما يتم استخدامه لأغراض إحصائية وأمنية، مثل توثيق البريد الإلكتروني (Reverse DNS Lookup) والتحقق من هوية الخادم المرسل.

سجل محدد موقع الخدمة (SRV Record)

يتيح SRV Record تحديد خدمات محددة تعمل على نطاق معين مثل بروتوكول الدردشة الفورية (XMPP) أو خوادم الـ SIP للمكالمات الصوتية، حيث يحدّد اسم الخادم ورقم المنفذ (Port) المستخدم. يوفّر هذا السجل طريقة مرنة للإشارة إلى خدمة بعينها ضمن نطاق محدد.

سجل تبادل البيانات النصية (TXT Record)

يُستخدم TXT Record لتخزين معلومات نصية (Textual Data) مرتبطة بالنطاق. يتضمّن ذلك معلومات إثبات الملكية مع خدمات مثل Google Search Console، أو سجلات التحقق من البريد الإلكتروني مثل SPF وDKIM وDMARC. يُعتبر مهمًا في سياسات الأمان وتأكيد الملكية.

سجل المسؤول عن النطاق (SOA Record)

يُختصر بـ SOA، ويُعتبر سجل البداية للمنطقة (Start of Authority). يحتوي معلومات حيوية مثل عنوان البريد الإلكتروني لمسؤول النطاق، ورقم الإصدار الخاص بالسجلات (Serial Number)، وفترات التحديث والتجديد (Refresh, Retry, Expire) التي تُساعد في تزامن النطاق بين خوادم الأسماء.

الفصل الخامس: جدول بأهم السجلات ووظائفها

يساعد الجدول التالي على تلخيص أهم السجلات المذكورة ووظائف كل منها:

| السجل | الوظيفة | مثال |

|---|---|---|

| A | ربط اسم النطاق بعنوان IPv4 | example.com. IN A 93.184.216.34 |

| AAAA | ربط اسم النطاق بعنوان IPv6 | example.com. IN AAAA 2606:2800:220:1:248:1893:25c8:1946 |

| CNAME | تعيين اسم مستعار لنطاق رئيسي (Canonical Name) | www.example.com. IN CNAME example.com. |

| MX | تحديد خادم البريد الخاص بالنطاق | example.com. IN MX 10 mail.example.com. |

| NS | تحديد خادم/خوادم الأسماء المسؤولة عن النطاق | example.com. IN NS ns1.example.com. |

| PTR | ترجمة عنوان IP إلى اسم النطاق | 34.216.184.93.in-addr.arpa. IN PTR example.com. |

| SRV | تحديد معلومات خدمة معينة كالمنفذ والبروتوكول | _sip._tcp.example.com. IN SRV 10 60 5060 sipserver.example.com. |

| TXT | تخزين نصوص إثبات الملكية وسياسات الأمان | example.com. IN TXT “v=spf1 include:_spf.google.com ~all” |

| SOA | سجل البداية للمنطقة (Start of Authority) | example.com. IN SOA ns1.example.com. admin.example.com. (…) |

الفصل السادس: خوادم DNS وأنواعها

الخادم المُصرَّح (Authoritative DNS Server)

هو الخادم الذي يملك البيانات الأصلية (Master Copy) لسجلات النطاق. عند تغيير السجلات، يتم تعديلها على الخادم المُصرَّح. هناك نوعان رئيسيان لخوادم النطاق المُصرَّحة:

- Primary DNS Server: الخادم الرئيسي الذي يحتوي على قاعدة البيانات الموثوقة.

- Secondary DNS Server: ينسخ البيانات من الـ Primary بانتظام لضمان التوافر. إذا توقف الخادم الرئيسي، يستمر الـ Secondary في خدمة الاستعلامات.

الخادم العازل (Caching DNS Resolver)

يُسمّى أيضًا الـ Recursive Resolver. عند استقباله لاستعلام ما، إذا لم يكن لديه إجابة في ذاكرته المؤقتة، يستفسر من الخوادم المصرّحة خطوة بخطوة وصولًا إلى الجذر. حال الحصول على النتيجة، يقوم بتخزينها في ذاكرته لفترة يتم تحديدها عبر الـ TTL. معظم خوادم الـ DNS لدى مزوّدي خدمة الإنترنت (ISPs) تعمل بهذا النمط.

خادم إعادة التوجيه (Forwarding DNS Server)

هذا الخادم لا يحلّ الاسم بنفسه، إنما يوجّه الاستعلامات إلى خادم آخر (عادةً هو Resolver)، ثم يعيد إجابة ذلك الخادم للمستخدم. يُستخدم في بعض المؤسسات للسيطرة المركزية على حركة الاستعلامات وترشيحها مثلاً.

الفصل السابع: دورة حياة الاستعلام في الشبكة

لفهم آلية عمل الاستعلامات بشكل متكامل، لنتخيّل السيناريو التالي:

- طلب المستخدم: يقوم المستخدم بكتابة example.com في شريط العناوين لمتصفّحه.

- النظر في الـ Cache المحلي: يتحقّق نظام التشغيل أو المتصفّح من وجود معلومة مخزّنة مسبقًا حول example.com. إذا وُجد سجل صالح، ينتهي الأمر هنا بتوجيه المستخدم.

- إرسال الاستعلام إلى الـ Recursive Resolver: إذا لم توجد معلومة مخزّنة، يرسل الجهاز استعلامًا تRecursive إلى خادم الـ DNS المحلي (غالبًا ما يكون تابعًا لمزوّد خدمة الإنترنت).

- السير نحو الجذر: إن لم يملك الـ Resolver الإجابة، يتوجه إلى خوادم الجذر لمعرفة أي خادم مسؤول عن النطاق العلوي .com.

- الحصول على خادم النطاق العلوي: يزوّده خادم الجذر بمعلومة توجّهه نحو خوادم الـ TLD الخاصة بـ .com.

- التواصل مع خادم .com: يستفسر الـ Resolver عن صاحب السجل المُصرَّح لـ example.com.

- الحصول على خادم الأسماء: يزوّد خادم الـ TLD الـ Resolver بعنوان خادم الأسماء المصرّح لـ example.com.

- الحصول على عنوان A Record: يتصل الـ Resolver بالخادم المصرّح ويسأله عن سجل A الخاص بـ example.com. فيحصل على عنوان IPv4.

- إرجاع الإجابة للمستخدم: يرسل الـ Resolver النتيجة النهائية للمستخدم، ثم يبدأ المتصفّح بإنشاء اتصال مع العنوان 93.184.216.34 (مثال) لإحضار محتوى الموقع.

- التخزين المؤقت: يخزن الـ Resolver هذه المعلومة في ذاكرته لمدة تحددها قيمة TTL، ممّا يُسرِّع الاستعلامات اللاحقة.

الفصل الثامن: الإدارة والتكوين الأمثل لخوادم DNS

تؤثر آلية إدارة خوادم DNS بشكل كبير على أداء الشبكة وسرعة الوصول إلى الموارد وحمايتها. فيما يلي بعض النقاط الأساسية التي يجب مراعاتها:

تقليل وقت الاستجابة (Latency)

- اختيار موقع جغرافي مناسب لخوادم الـ Resolver، بحيث تكون قريبة من المستخدمين.

- الاعتماد على خوادم سريعة وتحديثها دوريًا.

- استخدام شبكات توصيل المحتوى (CDNs) التي توفّر نقاط وصول موزّعة.

التحكم في الـ TTL

- السجلات التي تتغير بشكل نادر يمكن زيادة قيمة الـ TTL الخاصّة بها لتقليل عدد الاستعلامات.

- السجلات التي تتغيّر بشكل متكرّر (مثل سجلات موازنة الأحمال) يمكن تقليل قيمة الـ TTL لتحديث سريع.

إعداد خوادم ثانوية (Secondary Servers)

- ضمان الاستمرارية في حال توقف الخادم الأساسي (Primary).

- توزيع العبء على أكثر من خادم وتحقيق أعلى توافر (High Availability).

- مهم عند انقطاع الاتصال أو حدوث أعطال مفاجئة.

استخدام تقنيات التوثيق والأمان

- تفعيل DNSSEC (DNS Security Extensions) للحماية من هجمات التسميم (DNS Spoofing).

- تطبيق سياسات التحقق من البريد (SPF, DKIM, DMARC) في سجلات الـ TXT.

- تشفير الاستعلامات عبر DNS over HTTPS (DoH) أو DNS over TLS (DoT) لتعزيز الخصوصية.

الفصل التاسع: التحديات الأمنية لنظام أسماء النطاقات

شهد عالم الإنترنت العديد من الهجمات التي تستهدف DNS على مر السنين، لأنّه يشكل وسيطًا حرجًا لعمل الشبكة. فيما يلي أبرز التحديات:

هجوم تسميم الـ DNS (DNS Cache Poisoning)

يقوم المهاجمون بمحاولة ضخ بيانات مزيفة في ذاكرة الـ Cache الخاصة بـ Resolver بحيث يتم توجيه المستخدمين نحو خوادم خبيثة. إذا نجحت هذه المحاولة، يمكن اختراق بيانات المستخدمين الذين يقومون بالاتصال بالموقع المزيف.

هجوم الحرمان من الخدمة (DDoS) على خوادم الجذر

يعمد المهاجمون إلى إرسال كم هائل من الاستعلامات للضغط على خوادم الجذر (Root Servers) أو خوادم أسماء النطاقات المُصرَّحة، مما قد يؤدي إلى انقطاع الخدمة وتعطّل الوصول إلى مواقع عديدة. بالرغم من وجود بنية تحتية قوية وموزّعة لخوادم الجذر، إلا أنّ هذه الهجمات تبقى تهديدًا قائمًا.

اختطاف النطاق (Domain Hijacking)

يحصل عند الاستيلاء على حساب إدارة النطاق لدى مسجّل النطاق أو اختراق الـ Registrar، بحيث يمكن للمهاجم تغيير سجلات DNS وتوجيهها نحو خوادم ضارّة. هذا الأمر يؤدي إلى فقدان السيطرة على النطاق كاملاً من قِبل صاحبه الشرعي.

الحماية عبر DNSSEC

لتقليل مخاطر التزوير والتسميم، تم تطوير ملحقات أمان نظام أسماء النطاقات DNSSEC، والتي تتيح التوقيع الرقمي للسجلات وضمان أصالتها وصحة مصدرها. يعتمد DNSSEC على بنية المفاتيح العامة (Public Key Infrastructure) بحيث يمكن التحقق من التوقيعات خطوة بخطوة بدءًا من الجذر وحتى الخادم المُصرَّح.

الفصل العاشر: مفاهيم متقدمة في DNS

موازنة الأحمال باستخدام DNS (DNS Load Balancing)

تُستخدم هذه التقنية لتوزيع الحمل على عدّة خوادم متاحة عبر تشغيل أكثر من سجل A أو AAAA بالاسم نفسه. عندما يستفسر العميل عن النطاق، قد يُرسل إليه أحد العناوين بالتناوب (Round Robin)، مما يوزّع حركة الزوّار على الخوادم المختلفة. كما يمكن دمج هذه الفكرة مع الخدمات السحابية لضمان توافر الخدمة.

تقنية GeoDNS

تسمح GeoDNS بتوجيه المستخدمين إلى خادم أقرب لهم جغرافيًا. يتم ذلك عن طريق ربط موقع العميل أو الـ Resolver بعنوان IP معيّن. وهي آلية مفيدة لتقليل زمن الاستجابة وتحسين تجربة المستخدم في الخدمات التي تتطلب سرعة وصول.

DNS الديناميكي (Dynamic DNS)

يتيح ربط عنوان IP متغيّر باسم نطاق ثابت. يستفيد منه المستخدمون الذين ليس لديهم عنوان IP ثابت (Static IP)، حيث يتم إرسال تحديثات DNS بشكل أوتوماتيكي كلما تغيّر العنوان. تُستخدم هذه التقنية في البيوت أو المؤسسات الصغيرة التي تحتاج لاستضافة خدمات على أجهزة محلية.

DNS العكسي المتقدّم (Advanced Reverse DNS)

يمكن الاستفادة من سجلات PTR المتقدّمة في تتبّع مصادر الاتصالات الواردة، وبخاصّة في البيئات الكبيرة التي تملك مساحات عنونة IP ضخمة. كما يمكن استخدامه في السياسة الأمنية، حيث يتم حجب عناوين IP من الوصول لخدمات معيّنة إن لم تنطبق عليها بعض المعايير.

الفصل الحادي عشر: دور DNS في البريد الإلكتروني وأنظمة المصادقة

سجل SPF (Sender Policy Framework)

يشير هذا السجل المُضاف عادةً في شكل TXT إلى الخوادم المصرّح لها بإرسال بريد بالنيابة عن النطاق. على سبيل المثال: example.com. IN TXT “v=spf1 include:_spf.google.com ~all”. يساعد هذا في تقليل الرسائل المزعجة (Spam) التي تنتحل هوية النطاق.

تقنية DKIM (DomainKeys Identified Mail)

تُستخدم لتوقيع الرسائل إلكترونيًا باستخدام مفتاح خاص، ويتم نشر المفتاح العام في سجل TXT باسم default._domainkey.example.com مثلًا. إذا تطابقت التوقيعات، يتأكد المستقبل من أنّ الرسالة لم يتم العبث بها.

بروتوكول DMARC (Domain-based Message Authentication, Reporting, and Conformance)

يعمل كطبقة إضافية فوق SPF وDKIM، حيث يحدّد ماذا ينبغي فعله بالرسائل التي تفشل اختبارات المصادقة، هل يتم حجبها أم وضعها في صندوق الرسائل المزعجة. تُنشأ سياسة DMARC في سجل TXT باسم _dmarc.example.com.

الفصل الثاني عشر: ممارسات تحسين محركات البحث (SEO) المتعلقة بـ DNS

تلعب سجلات DNS دورًا مهمًا في تحسين أداء مواقع الويب الذي يؤثّر بدوره على الترتيب في نتائج محركات البحث (SEO). نذكر بعض النقاط:

مدة الـ TTL

قد تتأثر فترات انقطاع الموقع أو إعادة توجيهه بالـ TTL. فكلّما كانت قيمة الـ TTL أقصر، تسرّع عمليات التحديث، ولكن تزداد الاستعلامات. بالمقابل، الـ TTL الأطول يقلل الاستعلامات وقد يؤخّر نشر التحديثات الهامّة. من الناحية العملية، يُنصح بضبط قيمة متوسّطة تتناسب مع معدّل تحديثك لسجلات DNS.

سجل CNAME وإعادة التوجيه

تجنّب الإكثار من سلاسل إعادة التوجيه، إذ تؤدّي إلى زيادة في زمن التحميل. على سبيل المثال، لو كان هناك أكثر من إعادة توجيه قبل الوصول إلى النطاق النهائي، فإنّ الزاحفين ومحركات البحث قد يواجهون بطئًا، كذلك المستخدمون.

الاستضافة الموزّعة والحجم الجغرافي

خوادم DNS الموجودة في مراكز بيانات مختلفة حول العالم تسرّع من زمن الاستجابة، ما ينعكس إيجابيًا على تجربة المستخدم ومن ثمّ على عوامل التصنيف في محركات البحث.

الفصل الثالث عشر: الآليات الحديثة لتأمين الخصوصية في الاستعلامات (DoH/DoT)

DNS over HTTPS (DoH)

هي آلية لنقل استعلامات DNS على بروتوكول HTTPS المشفّر، ممّا يجعل من الصعب تعقّب أو اعتراض الاتصالات من قِبل مزوّدي خدمة الإنترنت أو الجهات الأخرى. تُعدّ خدمة كل من Cloudflare وGoogle رائدة في تقديم هذه التقنية.

DNS over TLS (DoT)

تقنية مشابهة لـ DoH لكنها تنقل الاستعلامات عبر بروتوكول TLS المخصص على منفذ 853. توفّر تشفيرًا لطلب DNS كامل، بحيث لا يمكن لأي طرف ثالث رؤية اسم النطاق الذي يستعلم عنه المستخدم.

الأثر على إدارة الشبكات

رغم أهمية الخصوصية، قد يواجه مسؤولو الشبكات تحديات في تحليل حركة المرور (Traffic Analysis) أو تطبيق سياسات الاستخدام، حيث يصبح من الصعب الاطلاع على أسماء النطاقات المطلوبة. يستلزم هذا إعادة التفكير في استراتيجيات الأمان وتقنيات الترشيح والمراقبة.

الفصل الرابع عشر: دراسة حالات شائعة ومشاكل عملية في إدارة DNS

انقطاع الخدمة بسبب خطأ في سجلات NS

قد يحدث ذلك إذا تم حذف سجل NS في النطاق الرئيسي خطأً، أو تم تعيينه لخادم أسماء لا يستجيب. يؤدي هذا إلى توقّف النطاق كليًا عن العمل. الحل يكمن في التأكّد من صحة سجلات NS في كل من النطاق الأعلى (TLD) والنطاق الفرعي.

تضارب السجلات بين أكثر من خادم Authoritative

إذا لم يتم تحديث الرقم التسلسلي (Serial Number) في سجل SOA بشكل صحيح عند إجراء تعديلات، يمكن أن تظلّ الخوادم الثانوية تُخزّن نسخة قديمة من السجلات. قد يؤدي هذا إلى إرجاع عناوين IP منتهية الصلاحية أو خاطئة. الحل هو احترام بروتوكول Zone Transfer والتزامن المستمر.

إعداد خاطئ لسجل MX يتسبّب في فقدان البريد

إذا تم وضع اسم نطاق غير صحيح في حقل الـ MX أو الإشارة إلى اسم نطاق لا يحتوي سجل A صحيح، قد ترتدّ الرسائل البريدية أو تختفي. ينبغي دائمًا التحقق من أنّ اسم نطاق خادم البريد يشير بدوره إلى عنوان IP صالح.

مشكلة حلقات الـ CNAME

إذا أنشأ المستخدم سجلي CNAME يشيران إلى بعضهما البعض (مثل A يشير إلى B وB يشير إلى A)، تتسبّب في حلقة لا نهاية لها عند حلّ الاسم. الحل يكون بتفادي الاعتماد المزدوج والتأكد من عدم تكوين روابط دائرية في سجلّات CNAME.

الفصل الخامس عشر: إجراءات لاختبار وضبط الأداء (DNS Diagnostics)

للتحقق من سلامة إعدادات DNS وضمان أدائها الجيد، تتوفّر العديد من الأدوات والوسائل:

أدوات سطر الأوامر

- dig (Domain Information Groper): أداة قوية لاستعلام DNS تُستخدم على أنظمة Linux وmacOS.

- nslookup: أداة متوافرة في أنظمة ويندوز للتفاعل مع خوادم DNS والتحقق من السجلات.

- host: أداة بسيطة على أنظمة يونكس لكشف السجلات بسرعة.

التحقّق من إعدادات DNSSEC

يمكن الاستعانة بخدمات ومواقع عدّة مثل Verisign Labs DNSSEC Debugger لفحص ما إذا كانت منطقة النطاق موقّعة بشكل صحيح ولا تعاني من مشكلات في سلسلة التوقيع.

خدمات مراقبة DNS

تقدّم بعض الشركات خدمات مراقبة خاصة بـ DNS، تُصدر تنبيهات عند حدوث أي خطأ في استجابة الخادم أو تغييرات مفاجئة في السجلات، مثل DNS Monitoring أو Zone Watch. تساعد على اكتشاف المشكلات مبكرًا والحد من الأضرار.

الفصل السادس عشر: تأثير سحب النطاق (Domain Takedown) وتحديات التبليغ

أحيانًا تقوم جهات قانونية أو شركات استضافة أو شركات نطاقات بإغلاق نطاق معين (Takedown) لأسباب قانونية أو أمنية. قد يتم هذا الإجراء بتعطيل سجلات DNS أو تحويلها إلى صفحة تحذيرية. ما يهم في هذه النقطة:

- الإجراءات القانونية: في حال وجود انتهاك أو مخالفات جسيمة، يمكن للسلطات القانونية أو الجهات المسؤولة طلب تعطيل النطاق.

- الإجراءات التقنية: تتضمن إزالة سجلات A أو NS أو تحويلها إلى صفحة بديلة.

- تأثير السمعة: يؤدي ذلك إلى فقدان ثقة المستخدمين وتدمير سمعة الموقع. في الكثير من الأحيان، يصعب استعادة الثقة حتى بعد حل المشكلة.

الفصل السابع عشر: مستقبل نظام أسماء النطاقات

توسّع نطاقات المستوى الأعلى (TLDs)

مع ظهور عشرات بل مئات النطاقات العليا الجديدة، يستمر هيكل DNS بالنمو والتنوع. من المتوقّع أن تظهر تخصصات أوسع في النطاقات مثل .app و.tech و.store مما يخلق فرصًا جديدة لأصحاب الأعمال والمبتكرين.

تحسينات مستمرة في DNSSEC

رغم أهميتها، ما زالت نسب اعتماد DNSSEC منخفضة نسبيًا مقارنةً بالتبني الواسع لبروتوكولات الأمان الأخرى. يتوقع العديد من الخبراء زيادة ملموسة في التبنّي مع ازدياد الوعي حول خطورة الهجمات وتحسن دعم الأدوات والتكنولوجيا.

بروتوكولات التشفير والحفاظ على الخصوصية

نظرًا لتزايد المخاوف حول رقابة الحكومات والجهات الأخرى على حركة البيانات، ستنتشر آليات نقل DNS المشفّرة مثل DoH وDoT. قد يُصبح معيارًا أساسيًا لجميع المستخدمين خلال السنوات القادمة.

دمج الذكاء الاصطناعي والتحليلات المتقدمة

يتوقع في المستقبل دمج تقنيات الذكاء الاصطناعي في إدارة سجلات DNS؛ لتحسين عمليات التوجيه والتنبؤ بالأحمال المتزايدة، واكتشاف التهديدات الأمنية بشكل أسرع، والتحقق من العمليات بشكل آلي.

الفصل الثامن عشر: نصائح عامة لإدارة نظام أسماء النطاقات

- المراقبة الدورية: مراقبة استقرار خوادم DNS والتحقّق من سجلات النطاق بشكل مستمر.

- تحديث البيانات على الخوادم الثانوية: التأكد من تزامن التعديلات بين الخوادم الأساسية والاحتياطية.

- تنويع مزوّدي DNS: يمكن توزيع النطاق على أكثر من مزوّد DNS لزيادة الحصانة ضد الانقطاعات.

- تأمين لوحة التحكم: الحرص على استخدام كلمات مرور قوية وخدمات المصادقة الثنائية لتأمين حسابات إدارة النطاق.

- التخطيط قبل التعديلات الحرجة: مثل نقل النطاق أو تغيير الاستضافة، لضمان الحدّ الأدنى من الانقطاعات.

المزيد من المعلومات