في عملية استكشاف مشاكل البروتوكولات في الشبكة، يتعين علينا أولاً فهم أهمية هذا النوع من التحليل وكيفية تنفيذه بفعالية. يتنوع استكشاف مشاكل البروتوكولات في الشبكة بين الوظائف المتقدمة للتحليل الضوئي لحركة البيانات وبين تقنيات فحص الحزم. يُعد هذا الأمر أساسيًا للحفاظ على أمان وكفاءة الشبكات.

أولًا وقبل كل شيء، يُفضل فحص البروتوكولات المستخدمة في الشبكة، مثل TCP/IP، وفهم كيفية تفاعلها مع بعضها البعض. يتيح ذلك للمحللين تحديد الفجوات المحتملة في البروتوكولات التي يمكن استغلالها لاحقًا.

على سبيل المثال، يمكن استخدام أدوات مثل Wireshark لتسجيل حركة البيانات في الشبكة. يمكن لهذه الأدوات تحليل الحزم البيانية والكشف عن أي تشوهات أو تصرفات غير متوقعة. في إطار عملية الاستكشاف، يمكن للمحللين تحديد تدفقات البيانات غير الطبيعية أو الأنشطة الغريبة التي قد تشير إلى مشاكل في البروتوكولات.

علاوة على ذلك، يجب مراجعة التكوينات الأمنية للأجهزة المختلفة في الشبكة. فإذا كانت هناك ثغرات في إعدادات الأمان، فقد تتيح للهاكرين استغلالها لاختراق النظام. يجب على المسؤولين تحديث التكوينات بانتظام وضبطها وفقًا لأحدث معايير الأمان.

يتطلب هذا النوع من الاستكشاف أيضًا فحص الأجهزة المتصلة بالشبكة، مثل الأجهزة الخادمة والأجهزة الطرفية، لضمان تحديث البرامج والتصدي لأي ثغرات أمان معروفة.

في الختام، يعد استكشاف مشاكل البروتوكولات في الشبكة عملية حيوية لضمان سلامة وأمان الأنظمة. يتطلب الأمر فهمًا عميقًا للبروتوكولات المستخدمة، واستخدام أدوات تحليل الحركة البيانية، وفحص التكوينات الأمنية، والمراجعة الدورية للأجهزة.

المزيد من المعلومات

بالطبع، سنوسع في المزيد من المعلومات حول عملية استكشاف مشاكل البروتوكولات في الشبكة.

1. تحليل حزم البيانات:

- يعتبر تحليل حزم البيانات جزءًا أساسيًا من عملية استكشاف مشاكل البروتوكولات. يتيح لك تسجيل حركة البيانات فهم كيفية تفاعل الأنظمة والأجهزة في الشبكة. من خلال فحص هذه الحزم، يمكن تحديد أي أنشطة غير مصرح بها أو تشوهات في الاتصالات.

2. اكتشاف هجمات الحواف:

- يُعد اكتشاف هجمات الحواف جزءًا مهمًا من استكشاف البروتوكولات، حيث يتم التركيز على الجوانب الخارجية للشبكة. يشمل ذلك فحص الأمان للأجهزة الموجودة في الحواف مثل جدران الحماية وأجهزة التوجيه.

3. فحص الثغرات الأمنية المعروفة:

- يجب على فريق الأمان القيام بفحص دوري للثغرات الأمنية المعروفة في البرمجيات والأجهزة المستخدمة. يتم ذلك من خلال استخدام قواعد البيانات للثغرات والتحديثات الأمنية الدورية.

4. استعراض سجلات الأحداث:

- يتضمن استعراض سجلات الأحداث فحص سجلات الأنشطة في النظام، والتي يمكن أن تكشف عن أي نشاط غير عادي أو مشاكل في البروتوكولات. يمكن استخدام أنظمة إدارة السجلات لتسهيل هذه المهمة.

5. اختبار اختراق الشبكة:

- يُعتبر اختبار اختراق الشبكة خطوة هامة لتحديد الثغرات والتفاعل معها كما يفعل هاكر فعلي. يتم تنظيم هذا الاختبار بشكل تحكم لضمان أمان الشبكة وتقديم التوصيات لتحسين الأمان.

6. التحقق من التشفير والتوقيع الرقمي:

- يجب فحص البروتوكولات للتأكد من استخدام التشفير والتوقيع الرقمي بشكل صحيح. يساعد ذلك في تجنب التجسس والتلاعب في البيانات.

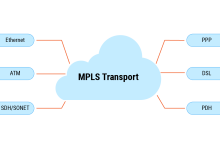

7. تحديث التوجيه والتبديل:

- يجب تحديث برامج التشغيل والبرامج في الأجهزة التوجيهية والتبديل لضمان استمرار توفير حماية فعالة.

من خلال تنفيذ هذه الخطوات، يمكن تحقيق استكشاف فعّال لمشاكل البروتوكولات في الشبكة، مما يضمن سلامة وأمان النظام.

الخلاصة

في ختام استكشاف مشاكل البروتوكولات في الشبكة، يظهر وضوحًا أن هذه العملية تمثل جزءًا حيويًا من جهود الحفاظ على أمان الأنظمة والشبكات. من خلال فهم عميق للبروتوكولات المستخدمة واستخدام أدوات تحليل الحركة البيانية، يمكن للمحللين اكتشاف الثغرات والمشاكل بشكل فعّال.

تكمن أهمية هذا الاستكشاف في القدرة على التفاعل مع التحديات الأمنية المستمرة ومواكبة التطورات التكنولوجية. باستمرار تحديث التكوينات الأمنية، وفحص الأجهزة، واستعراض سجلات الأحداث، يصبح بالإمكان تقديم بيئة شبكية أكثر أمانًا.

في ظل التهديدات المتزايدة على الإنترنت، يجب أن يكون استكشاف مشاكل البروتوكولات عملية مستمرة ومتطورة. بفهم الثغرات المحتملة واستعداد الأنظمة للتعامل معها، يمكن تعزيز القدرة على الاستمرار في توفير خدمات شبكية آمنة ومستدامة.

مصادر ومراجع

لفهم المزيد حول استكشاف مشاكل البروتوكولات في الشبكة وتعزيز أمان النظام، يُفضل الرجوع إلى مصادر موثوقة ومراجع متخصصة في مجال أمان المعلومات وشبكات الحاسوب. إليك بعض المصادر والمراجع التي يمكن أن تساعدك في توسيع فهمك حول هذا الموضوع:

-

كتب:

- “Network Security Essentials” لـ William Stallings.

- “Hacking: The Art of Exploitation” لـ Jon Erickson.

- “Wireshark Network Analysis” لـ Laura Chappell.

-

مواقع ومنتديات على الإنترنت:

- Wireshark Documentation: توفر وثائق Wireshark التفصيلية لتعلم كيفية استخدام هذه الأداة في تحليل حركة الشبكة.

- SANS Internet Storm Center: موقع يقدم تقارير يومية حول تهديدات الأمان على الإنترنت.

-

مقالات أكاديمية:

- “Security Analysis of Network Protocols: Comprehensive Approach” – مقالة في IEEE Xplore.

- “A survey of network security protocols” – مقالة في Journal of Computer Science and Technology.

-

كورسات عبر الإنترنت:

-

مؤتمرات وفعاليات:

- DEFCON وBlack Hat: تقدم هاتان الفعاليتان محاضرات وورش عمل حية حول أمان المعلومات والشبكات.

-

مجتمعات المهنيين:

- Information Systems Security Association (ISSA): تقدم فرصًا للتواصل مع محترفين في مجال أمان المعلومات.

تأكد من مراجعة المصادر التي تتناسب مع مستوى معرفتك واحتياجاتك الخاصة، ولا تتردد في استكشاف الدورات والكتب التي تغطي المواضيع التي تشعر بأنك بحاجة إلى تعميقها.