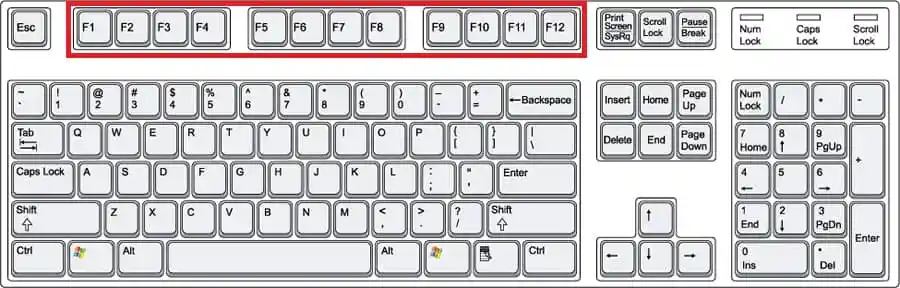

سلسلة مفاتيح F في لوحة المفاتيح

مقدمة حول سلسلة مفاتيح F في لوحة المفاتيح

تُعدّ لوحة المفاتيح واحدة من أهم أدوات التفاعل بين المستخدم والحاسوب، إذ تُتيح إمكانيّة إدخال الأوامر والبيانات بصورة مباشرة وسريعة. من بين العناصر المميزة في لوحة المفاتيح، تتجلى “سلسلة مفاتيح F” (أو ما يُعرف عادةً باسم مفاتيح الوظائف Function Keys) التي تمتد من المفتاح F1 وحتى المفتاح F12. على الرغم من شيوع استخدام هذه المفاتيح، قد لا يكون لدى الكثيرين إدراكٌ عميقٌ لماهية وظائفها المتعددة وكيفية الاستفادة منها، سواء في أنظمة التشغيل المختلفة أو في البرامج والتطبيقات المتنوعة.

تأتي هذه المفاتيح كجزء جوهري من بنية لوحة المفاتيح القياسية، إلا أن وظائفها قد تختلف بشكل ملحوظ بين نظام تشغيل وآخر، بل وأيضًا بين برنامج وآخر ضمن النظام نفسه. بالنسبة للمستخدم المبتدئ، قد يبدو الأمر مقتصرًا على بضعة اختصارات عابرة أو وظائف محدودة، لكنه في الحقيقة يكتنز أسرارًا وإمكانات واسعة يُمكنها أن تُعزز من الإنتاجية وتسهل أداء المهام اليومية. لذا أصبح من الضروري التعمق في فهم هذه المفاتيح ومعرفة الأدوار التي تلعبها في برمجيات شتى وبيئات عمل متنوعة.

تسعى الفقرات القادمة إلى الغوص في تاريخ نشأة هذه المفاتيح واستخداماتها التقليدية والحديثة، مع تسليط الضوء على المفارقات ما بين الأنظمة المختلفة مثل Windows وmacOS وLinux، بالإضافة إلى الطرق الممكنة لإعادة تعيينها (Remapping) أو تخصيصها بما يتلاءم مع احتياجات المستخدم. سيُطرح، كذلك، بعض الأمثلة العملية لتوظيف هذه المفاتيح في منصات البرمجة والألعاب وبرامج تحرير النصوص والجداول الإلكترونية. كما سيُناقَش الدور الذي قد تلعبه في تطوير تطبيقات المستقبل، وما إذا كانت ستحتفظ بمكانتها التقليدية أم ستتحول إلى مفاتيح متعددة المهام وقابلة للبرمجة بشكل أكثر تعقيدًا.

تستند هذه المقالة إلى العديد من المصادر التقنية والمراجع المتخصصة في مجال تصميم لوحات المفاتيح وتاريخ تطوير أنظمة التشغيل، إضافة إلى الشروحات التقنية المقدمة من الشركات المطوّرة لأنظمة التشغيل والبرامج المختلفة. وتأتي أهمية هذه المقالة لكونها تُقدم محتوى متكاملًا يستهدف القرّاء من مختلف المستويات، ابتداءً من الطالب أو المستخدم العادي الذي يرغب في استكشاف إمكانات جديدة في لوحة المفاتيح، ووصولًا إلى المبرمج أو المحترف التقني الذي ينشد فهمًا عميقًا لتلك المفاتيح واستغلالها على النحو الأمثل.

الجذور التاريخية لسلسلة مفاتيح F

ظهرت مفاتيح الوظائف في الأجهزة الأولى للحواسيب قبل حقبة أنظمة التشغيل الحديثة. بدأت بعض الحواسيب الاحترافية والشركات الكبرى في تطوير مفاتيح وظيفية تعتمد عليها لأداء مهام أو استدعاء أوامر معينة في بيئة عمل محددة. في البدايات، كانت هذه المفاتيح محدودة العدد، وربما لم تكن تحمل التسمية المعروفة حاليًا مثل F1 أو F2، بل كانت تعرف بأسماء أو أرقام مختلفة حسب الشركة أو الإصدار.

مع تقدم الحواسيب الشخصية في الثمانينيات والتسعينيات، ظهرت تصاميم معيارية للوحة المفاتيح باتفاق بين الشركات الكبرى، ما أدى إلى ظهور ترميز ثابت لمجموعة المفاتيح تلك، حيث أصبحت تمتد من F1 حتى F12 في معظم التصاميم الحديثة للوحات المفاتيح. جرى تكريس هذه المفاتيح لإطلاق وظائف نظامية أو وظائف لتطبيقات محددة، وصارت تُعدّ جزءًا لا يتجزأ من أي لوحة مفاتيح تُصنع وفقًا للمعايير الدولية.

تطوّرت استخدامات هذه المفاتيح مع تطور نظم التشغيل، إذ أصبحت أغلب الأنظمة تُخصص لكل مفتاح منها مهمة رئيسية، مثل فتح مركز المساعدة والدعم عن طريق F1، أو الدخول في وضع تحرير الاسم للملفات والمجلدات باستخدام F2 في بعض البيئات الرسومية، ثم ازدادت قابليتها للتخصيص بعدما أتاح المطورون إمكانية إعادة توظيفها بسهولة عبر الواجهات الرسومية أو من خلال إعدادات مخصصة على مستوى النظام.

أصل التسمية والعلاقة مع مصطلح “Function Keys”

استُخدم مصطلح “Function Keys” للتمييز بين المفاتيح الأبجدية الرقمية (A-Z, 0-9) وبين مفاتيح الوظائف الإضافية التي استُحدثت لتلبية احتياجات معينة للمبرمجين والمستخدمين المتقدمين. توجد العديد من النظريات حول من كان أول من طوَّر هذه المفاتيح بالشكل الذي نعرفه اليوم، لكن ما هو موثوق تاريخيًا أن شركة “IBM” كان لها دورٌ محوري في الترويج لهذا المفهوم من خلال حواسيبها الشخصية الأولى.

يُشار أحيانًا إلى مفاتيح الوظائف في بعض اللغات كـ“مفاتيح التحكم” أو “مفاتيح المهام”، وهي تسميات تلقي الضوء على الهدف الأساسي منها: القيام بوظائف محددة تضيف إلى تجربة المستخدم سهولة وسرعة في أداء الأوامر.

الوظائف الافتراضية لمفاتيح F1 حتى F12 على أنظمة Windows

تشتهر منصة Windows بتعيينات افتراضية لمعظم مفاتيح سلسلة F، وإن كانت لا تُطبق على مستوى كل البرامج، إلا أنها تُعدّ نقطة البداية الشائعة لتعلم دور كل مفتاح. في أغلب الأحيان، تُستخدَم هذه المفاتيح بالشكل التالي:

- F1: يُستخدم في كثير من التطبيقات والنوافذ لاستدعاء قائمة المساعدة أو ملف المساعدة (Help Menu). على سبيل المثال، في تطبيقات Microsoft Office يؤدي الضغط على F1 إلى فتح نافذة التعليمات.

- F2: عادةً يُستخدم في نظام Windows نفسه لإعادة تسمية ملف أو مجلد. بمجرد تحديد أيقونة الملف والضغط على F2، ينتقل النظام إلى وضع تحرير الاسم.

- F3: في متصفح ملفات Windows، يؤدي إلى فتح شريط البحث أو نافذة البحث، وذلك لتسهيل العثور على الملفات والمجلدات.

- F4: في بعض التطبيقات، يُستخدم لإظهار قائمة العناوين أو شريط العناوين. على سبيل المثال، في مستكشف Windows يؤدي الضغط على Alt + F4 إلى إغلاق التطبيق أو النافذة المفتوحة.

- F5: للتحديث (Refresh) في أغلب التطبيقات ومتصفحات الويب ومستكشف الملفات. يُعدّ أحد أكثر المفاتيح استخدامًا لتجديد محتوى النافذة.

- F6: يقوم بالتنقل بين أجزاء النافذة أو العناصر التفاعلية بداخلها، خاصةً في متصفحات الإنترنت مثل Internet Explorer أو Google Chrome. يمكن أيضًا أن يوجه التركيز إلى شريط العنوان.

- F7: في بعض التطبيقات مثل Microsoft Word، يقوم بتشغيل ميزة التدقيق الإملائي والنحوي. وفي متصفحات الإنترنت، قد يُستخدم لتفعيل التصفح بالأسهم.

- F8: في الإصدارات القديمة من Windows، كان يُستخدم للدخول في نمط الأمان (Safe Mode) عند بدء التشغيل. حاليًا تتطلب الإصدارات الأحدث ضغط تركيبات أخرى، لكن F8 لا يزال يُذكر تاريخيًا لوظيفته هذه.

- F9: في بعض البرامج مثل Microsoft Outlook يُستخدم لإرسال واستقبال البريد الإلكتروني، بينما قد يستخدمه المطورون في بيئات البرمجة لتشغيل تصحيح الأخطاء أو أوامر محددة.

- F10: يُستخدم للتنقل إلى شريط القوائم في التطبيقات التي تحتوي على قوائم كلاسيكية. في معظم الأحيان، الضغط على Alt + F10 يؤدي إلى تطبيق وظيفة معينة حسب البرنامج.

- F11: في كثير من متصفحات الويب مثل Chrome وFirefox يُحول العرض إلى وضع ملء الشاشة. في مستكشف Windows قد يؤدي إلى توسيع النافذة للعرض الكامل.

- F12: في برامج Microsoft Office يُستخدم لفتح واجهة الحفظ باسم (Save As)، كما يُستخدم في أغلب متصفحات الويب لفتح أدوات المطور (Developer Tools)، مما يجعله مهما للمبرمجين لاكتشاف الأخطاء في الصفحات.

تختلف بعض التطبيقات أو الألعاب في تعيين وظائف هذه المفاتيح، حيث يمكن أن تُخصص لإطلاق واجهة إعدادات أو تنفيذ حركة معيّنة داخل اللعبة. وهذا ما يجعل سلسلة مفاتيح F ذات طابع ديناميكي للغاية، إذ يمكن إعادة توظيفها بسهولة حسب الحاجة.

سلسلة مفاتيح F على أنظمة macOS

تمتلك حواسيب Apple تقاليدها الخاصة في استخدام المفاتيح، إذ أضافت طبقة وظيفية ثانيـة مرتبطة بمفاتيح F من خلال مفتاح Fn الموجود في لوحات المفاتيح المدمجة في أجهزة MacBook. على سبيل المثال، الضغط على F1 أو F2 يُتحكم بمستوى سطوع الشاشة بدلًا من فتح المساعدة، وذلك في الإعدادات الافتراضية.

يمكن للمستخدمين التبديل بين الوظائف الأصلية للمفاتيح (مثل F1 لفتح المساعدة) ووظائف التحكم بالنظام (مثل رفع أو خفض الصوت) من خلال إعدادات “Keyboard” في تفضيلات النظام. يشمل هذا التبديل وظيفة الخطوط ومهام أخرى، فإذا تم تفعيل الخيار “Use F1, F2, etc. as standard function keys”، عندها تكون المفاتيح مخصصة لوظائف F التقليدية، بينما تتطلب المهام المرسومة على المفاتيح (مثل خفض الصوت أو رفعه) الضغط على مفتاح Fn.

تتميز بعض طرازات الحواسيب المحمولة من Apple بشريط لمسي افتراضي (Touch Bar) يستبدل فيه صف مفاتيح الوظائف بمجموعة من الأيقونات التفاعلية التي تتغير بحسب التطبيق المفتوح حاليًا. ومع ذلك، يمكن عرض مفاتيح الوظائف على شريط اللمس عند الحاجة، سواء كانت التطبيقات تتطلب ذلك أو المستخدم يرغب في استخدامها لتشغيل اختصارات معيّنة.

الاستخدام في أنظمة Linux

تعامل أنظمة Linux مع مفاتيح F متشابه جدًا مع ما هو موجود في Windows، ولكنها تتميز بمرونة عالية وقابلية للتخصيص. في بيئات سطح المكتب المختلفة مثل GNOME وKDE وXFCE، يمكن للمستخدم الوصول إلى لوحة إعدادات لوحة المفاتيح لتعديل الوظائف المخصصة لكل مفتاح. على سبيل المثال، قد يُطلق F1 برنامج المساعدة المدمج ضمن بيئة سطح المكتب، أو قد يكون معطلًا افتراضيًا في بعض التوزيعات.

بفضل الطبيعة المفتوحة للأنظمة المبنية على Linux، تتاح أدوات مثل “xmodmap” و“setkeycodes” أو “KeyTouch” لإعادة تعيين المفاتيح أو تغيير سلوكها على مستوى أعمق في النظام. يمكن ربط F2 بفتح محرر نصوص، أو يمكن الاستعانة بـ F5 لتشغيل أمر محدد في الطرفية (Terminal). هذه الحرية الواسعة تجعل المستخدمين الأكثر تقدمًا قادرين على تعيين مجموعات اختصارات تتوافق بدقة مع سير عملهم وأولوياتهم.

أهمية إعادة تعيين المفاتيح (Remapping) واستخدام البرمجيات المخصصة

يمر العديد من المستخدمين بمواقف تتكرر فيها حاجتهم إلى أوامر معينة في برامج محددة، مثل برامج التصميم ثلاثي الأبعاد أو بيئات البرمجة الضخمة. تكمن الفكرة هنا في “إعادة تعيين المفاتيح” (Remapping) بحيث يتم تحويل وظيفة أحد مفاتيح F إلى أوامر أخرى أكثر أولوية عند المستخدم. يمكن تحقيق ذلك باستخدام بعض الأدوات والبرمجيات الشهيرة مثل:

- SharpKeys في نظام Windows

- Karabiner-Elements في نظام macOS

- xmodmap أو setxkbmap في نظام Linux

توفر هذه البرمجيات واجهات سهلة أو ملفات إعدادات يمكن للمستخدم تعديلها، بحيث يتم ربط كل مفتاح من مفاتيح F بأمر جديد. على سبيل المثال، يمكن تحويل F4 إلى أمر يقوم بتشغيل متصفح الإنترنت أو إغلاقه، أو تعيين F10 لإدخال رموز خاصة أو أوامر في المحررات النصية. في عالم الألعاب، يمكن أيضًا تغيير وظائف هذه المفاتيح لتتناسب مع الأوامر الأكثر استخدامًا في واجهات اللعب، مما يمنح اللاعب مرونة في تخطيط لوحة المفاتيح.

استخدامات مفاتيح F في مجال البرمجة

تشهد بيئات التطوير المتكاملة (IDEs) استعمالًا واسعًا لمفاتيح الوظائف بهدف تسهيل مهام البرمجة وتصحيح الأخطاء. على سبيل المثال، في بيئة Visual Studio الخاصة بتطوير تطبيقات Windows، كثيرًا ما يُستخدم F5 لتشغيل البرنامج قيد التطوير، بينما يُعين F10 وF11 للتنقل خلال خطوات تنفيذ الشيفرة (Stepping Over أو Stepping Into) أثناء عملية تصحيح الأخطاء (Debugging). وقد تختلف هذه الاختصارات باختلاف أطر العمل أو إعدادات المطور الشخصية.

أما في بيئة Eclipse أو IntelliJ IDEA لتطوير تطبيقات Java، فإن F3 قد يكون مسؤولًا عن الدخول إلى تعريف الدالة أو الصنف، في حين يُستخدم F4 لعرض التسلسل الهرمي للفئات. ويمكن إعادة تعيين هذه المفاتيح ضمن إعدادات الاختصارات وفقًا لتفضيلات المطور.

تندرج كل هذه الاستخدامات تحت إطار تعزيز سرعة الأداء ورفع كفاءة عملية البرمجة. عوضًا عن التنقل بالماوس والضغط على القوائم، يُمكن للمطور الاستعانة بمفاتيح الوظائف لفتح نافذة “Git” أو تنفيذ أمر “Build” أو غيره من الأوامر الجوهرية. بهذه الطريقة، يتم الحفاظ على التدفق الذهني والتركيز أثناء تطوير المشاريع الكبرى.

دور سلسلة مفاتيح F في الألعاب الإلكترونية

تُعد الألعاب الإلكترونية من أكثر المجالات التي تستفيد من مرونة تخصيص لوحة المفاتيح، خصوصًا في نمط الألعاب التنافسية أو الجماعية عبر الإنترنت. توفر سلسلة مفاتيح F أماكن جيدة لربط أوامر متخصصة في الألعاب دون المخاطرة بالضغط على مفاتيح أساسية أخرى كحروف الحركة (W, A, S, D) أو أزرار التحكم.

في بعض الألعاب، تُعتبر مفاتيح F اختصارات مباشرة للتفاعل مع عناصر الواجهة أو تفعيل مهارات خاصة. على سبيل المثال، قد يُخصص F1 لعرض لوحة النتائج، بينما يُخصص F2 للوصول إلى حقيبة المعدات أو الأسلحة، وهكذا. تُدرك شركات الألعاب هذا الأمر، فتمنح اللاعبين حرية كبيرة في تعيين مفاتيح F للوظائف الداخلية.

كما يمكن العثور على تخصيصات افتراضية في بعض الألعاب تعكس تاريخ استخدام مفاتيح F في عالم ألعاب الفيديو. مثلًا، في ألعاب تقمُّص الأدوار (RPG)، قد تكون هذه المفاتيح بمثابة اختصارات لـ “Quick Save” أو “Quick Load”، كما أنه في بعض الألعاب التعاونية يُستخدم F9 أو F10 لتسجيل لقطات فيديو أو أخذ لقطات شاشة.

التكامل مع تقنيات أخرى مثل الاختصارات المركّبة

لا يقتصر دور مفاتيح الوظائف على ضغطها منفردة فحسب، فإدماج هذه المفاتيح مع مفاتيح أخرى يفتح آفاقًا أوسع من الأوامر والاختصارات. يمكن ذكر عدة أمثلة:

- Alt + F4: إغلاق البرنامج أو النافذة النشطة في Windows.

- Ctrl + F4: إغلاق علامة التبويب النشطة في بعض التطبيقات أو المتصفحات.

- Shift + F10: فتح قائمة السياق (Context Menu) في Windows، ما يساوي النقر بزر الفأرة الأيمن.

- Fn + F1 (على أجهزة Mac): قد يعني إيقاف تشغيل الإضاءة الخلفية للوحة المفاتيح أو تعديل سطوعها.

من المهم إدراك الإمكانيات الإضافية التي تتاح عبر دمج هذه المفاتيح مع بعضها البعض. هذه التركيبات تتيح مستوى تحكم أكثر عمقًا بالمهمة المطلوبة، وتعمل على تحسين كفاءة العمل أو الاستخدام بشكل ملحوظ.

التخصيص على مستوى العتاد (Firmware) والتفاعل مع BIOS أو UEFI

في بعض لوحات المفاتيح المتقدمة، يمكن للمستخدم الولوج إلى إعدادات العتاد (Firmware) الخاصة بلوحة المفاتيح نفسها وتعديل وظائف مفاتيح F مباشرة، بحيث تعمل حتى في غياب أي نظام تشغيل. تتوفر هذه الميزة عادةً في لوحات المفاتيح المخصصة للاعبين أو المبرمجين التي تدعم ما يُعرف بالذاكرة المدمجة (Onboard Memory)، ما يعني أن التعيينات والتخصيصات تحفظ على مستوى العتاد بدلاً من حفظها في النظام.

خلال مرحلة إقلاع الحاسوب وقبل تحميل نظام التشغيل، يمكن أحيانًا استخدام بعض مفاتيح F للدخول إلى إعدادات BIOS أو UEFI. في كثير من الحواسيب، تُخصص الشركات المصنِّعة مفتاح F2 أو F12 للولوج إلى إعدادات النظام الأساسية، حيث يمكن تعديل تفضيلات الإقلاع أو عرض معلومات الأجهزة. تُشير التعليمات التي تظهر على الشاشة عند بدء التشغيل إلى المفتاح المطلوب استخدامه للوصول إلى هذه الإعدادات.

الجدول المقارن لوظائف مفاتيح F في أنظمة التشغيل المختلفة

| المفتاح | Windows | macOS | Linux (توزيعات متنوعة) |

|---|---|---|---|

| F1 | فتح مركز المساعدة في الكثير من التطبيقات | يتحكم بسطوع الشاشة أو قد يفتح المساعدة إذا تم تفعيل الإعدادات القياسية | افتراضيًا قد يفتح المساعدة أو يعمل بدون تعيين (قابل للتخصيص) |

| F2 | إعادة تسمية ملف/مجلد في مستكشف Windows | تحكم في سطوع الشاشة أو وظيفة بديلة | قابل للتخصيص؛ لا تعيين افتراضي في بعض التوزيعات |

| F3 | البحث عن ملفات في مستكشف Windows | غالبًا ما يتحكم في أحد مستويات الصوت أو الشاشة | بحث أو وظيفة أخرى حسب البيئة |

| F4 | Alt + F4 لإغلاق التطبيق أو النافذة | قد يخفض الصوت أو يظهر إعدادات أخرى | إغلاق أو تنفيذ أمر مختلف حسب التخصيص |

| F5 | تحديث النافذة أو محتوى الصفحة | قد يقوم بتحديث الصفحة في بعض التطبيقات | تحديث أو تنفيذ أداة مخصصة |

| F6 | التنقل بين عناصر النافذة | يؤدي وظيفة تحكم في النظام أو الصوت | غالبًا لا تعيين محدد، قابل للتخصيص |

| F7 | تفعيل التدقيق الإملائي في بعض التطبيقات | قد يرتبط بمستوى الصوت أو الإضاءة | لا تعيين افتراضي، يمكن تخصيصه للمهام |

| F8 | الوصول إلى الوضع الآمن سابقًا في إصدارات قديمة | غالبًا غير مستخدم أو يؤدي وظيفة في Touch Bar | لا تعيين افتراضي، قابل للتخصيص |

| F9 | إرسال واستقبال بريد في Outlook أو مهام في بيئات البرمجة | قد يرتبط بتشغيل خاصية “Mission Control” في بعض الإصدارات | قابل للتخصيص، يستخدمه البعض لتشغيل البرمجيات |

| F10 | تنشيط شريط القوائم في بعض التطبيقات | يعرض سطح المكتب أو وحدة تحكم أخرى في بعض الإصدارات | قابل للتخصيص للاختصارات العامة أو أوامر الطرفية |

| F11 | وضع ملء الشاشة في متصفحات الويب | خيار لعرض سطح المكتب أو التحكم في النوافذ | ملء الشاشة أو وظيفة أخرى حسب التخصيص |

| F12 | فتح أدوات المطور أو الحفظ باسم في Office | قد يفتح لوحة Dashboard في الإصدارات القديمة | فتح أدوات المطور أو مهام حسب بيئة العمل |

التحديات والفرص: مستقبل مفاتيح الوظائف

يرى البعض أن تطور واجهات الاستخدام الحالية يقلل من الحاجة إلى مفاتيح الوظائف التقليدية، إذ يتم دمج العديد من الاختصارات في قوائم سياقية ورسومية سهلة الوصول. في المقابل، يرى آخرون أن مفاتيح الوظائف لن تفقد قيمتها، بل ستشهد تحولًا نحو مزيد من القابلية للتخصيص والبرمجة، خصوصًا مع انتشار الأجهزة المتحولة (2-in-1) وشاشات اللمس.

قد تدخل تقنيات الذكاء الاصطناعي والواقع المعزز في مستقبل لوحات المفاتيح، بحيث تتيح تفاعلًا ذكيًا يعيد صياغة دور مفاتيح F، فربما تُستخدم هذه المفاتيح في تحفيز تقنيات المساعدة الصوتية أو عمليات البحث الذكية الفورية. وفي عالم الألعاب والتصميم الاحترافي، يمكن أن تُصبح هذه المفاتيح “شاشات صغيرة” مستقلة، تُعرض عليها أيقونات محددة أو معلومات في الوقت الفعلي. تتمتع بعض لوحات المفاتيح الحديثة بهذه الميزة بالفعل، وإن كانت بأسعار مرتفعة حاليًا.

لوحات مفاتيح مزودة بشاشات OLED صغيرة في مفاتيح F

بعض الشركات المصنعة عمدت إلى ابتكار لوحات مفاتيح تحتوي على شاشات OLED صغيرة مدمجة ضمن مفاتيح الوظائف، بحيث يتغير الرمز المعروض على المفتاح وفقًا للتطبيق أو السياق. بفضل هذه التقنية، تُصبح الوظيفة واضحة للغاية بالنسبة للمستخدم، فلا حاجة لحفظ اختصارات متعددة أو وظائف متغيرة. تُعرض الأيقونات أو النصوص على تلك الشاشات الصغيرة لتساعد على تمييز الدور الحالي للمفتاح.

على الرغم من أن هذا الاتجاه لا يزال في مرحلة مبكرة من الانتشار التجاري، إلا أنه يشير بقوة إلى احتمالية أن مستقبل مفاتيح الوظائف سيكون أكثر حيوية وتفاعلية. ومع استمرار التوجه نحو قابلية التخصيص، قد تتّجه صناعة لوحات المفاتيح إلى استبدال المفاتيح الصلبة بمفاتيح إلكترونية يمكن التحكم فيها برمجيًا، مما يفتح مجالًا واسعًا للابتكار.

توفر الأدلة والمراجع الحديثة

تتوفر عبر الإنترنت وثائق كثيرة حول تفاصيل استخدام مفاتيح الوظائف، تشمل أدلة المستخدم الرسمية لأنظمة التشغيل مثل Windows وmacOS وLinux، بالإضافة إلى أدلة الشركات المصنعة للعتاد وبرمجيات إعادة التخصيص. كما يمكن العثور على مقالات وأدلة احترافية في مواقع المطورين ومنصات مشاركة المعرفة مثل Stack Overflow وGitHub. ومن أبرز الأمثلة على ذلك:

- الوثائق الرسمية من Microsoft Support التي تشرح اختصارات لوحة المفاتيح في نظام Windows.

- دليل المستخدم المقدم من Apple حول كيفية تخصيص مفاتيح الوظائف.

- مستودعات مشاريع مفتوحة المصدر على GitHub تشرح طرق ضبط خريطة المفاتيح في توزيعات Linux.

يجب على الراغبين بالتعمّق في إعادة تعيين هذه المفاتيح ودخول عالم التخصيص الاحترافي الحرص على قراءة الإرشادات الخاصة بالنظام وبرامج إعادة التعيين، إذ تتيح تلك المصادر اكتشاف طرائق متقدمة للتخصيص، مثل الجمع بين سلسلتين أو أكثر من المفاتيح في وقت واحد، والتحكم بالأوامر الصادرة إلى النظام.

الممارسات المثلى: نصائح لاستغلال مفاتيح F بأفضل صورة

- تحديد الاحتياجات الشخصية: قبل البدء في إعادة تعيين أي مفتاح، ينبغي تحليل مهام المستخدم اليومية وتحديد ما إذا كانت هناك أوامر متكررة يمكن لتخصيص مفاتيح F أن يجعلها أسرع.

- استخدام البرمجيات الموثوقة: تفضيل الأدوات الرسمية أو المشهورة في مجال إعادة تعيين المفاتيح، وتجنب الأدوات مجهولة المصدر لتفادي الأخطار الأمنية أو الأعطال التقنية.

- التعرف على التركيبات المتاحة: دراسة التركيبات المركّبة مثل Alt + F4 أو Shift + F10 وغيرها، قبل أن يتم تعيين وظيفة جديدة لهذه المفاتيح، تفاديًا للتضارب في الاختصارات.

- الاحتفاظ بنسخة احتياطية من الإعدادات: عند استخدام برامج إعادة التعيين، يفضل دائمًا حفظ نسخة من الملفات أو التعديلات للرجوع إليها في حال حدوث مشاكل أو رغبة في التراجع.

- تعليم العائلة أو الفريق: في حالة كان الجهاز مستخدمًا من أكثر من شخص، لا بد من شرح التغييرات للمستخدمين الآخرين حتى لا يشعروا بالارتباك عند استخدام لوحة المفاتيح.

الاعتبارات التصميمية والإنسانية

تسعى الكثير من الشركات المُصنّعة للوحات المفاتيح إلى تطوير التصاميم التي تدمج عناصر جمالية مع عناصر وظيفية. تتناول هذه الجهود ما يلي:

- الراحة في الكتابة: يُراعى تصميم المفاتيح بشكل مريح للأصابع، فضلًا عن جعل مفاتيح F في مكان يمكن الوصول إليه بسرعة دون التسبب في تعب الرسغ.

- الإضاءة الخلفية: تُعتبر الإضاءة الخلفية عنصرًا حاسمًا في بيئات العمل ذات الإضاءة المنخفضة، حيث يمكن تخصيص ألوان مختلفة لمفاتيح F لإبراز أهميتها.

- المواد المستخدمة: يُفضل البعض لوحات المفاتيح الميكانيكية التي توفر ملمسًا وصوتًا مميزين، وهي غالبًا ما تُستخدم في صفوف اللاعبين والمبرمجين. ويهتم هؤلاء المستخدمون بمعرفة نوع السويتش (Switch) المستخدم تحت كل مفتاح.

- التكيّف مع أجهزة اللابتوب: في الحواسيب المحمولة، قد تأتي مفاتيح F بأحجام أصغر أو تتشارك مع وظائف نظامية (مثل مستوى الصوت والسطوع)، لذا يجب الموازنة بين الاحتياجات التقنية والمساحة المتاحة على لوحة المفاتيح.

يظل الجانب الإنساني في تصميم لوحات المفاتيح محورًا رئيسيًا في الأبحاث الحالية، حيث تسعى الشركات إلى توفير أفضل تجربة استخدام ممكنة، مع مراعاة الاختلافات الفردية في حجم اليدين وقوة النظر والقدرات الحركية. تُجرى دراسات للتأكد من أن المستخدمين بمختلف فئاتهم يمكنهم الاستفادة القصوى من المفاتيح دون إجهاد أو صعوبات.

آفاق التطوير التقني المستقبلي لمفاتيح F

تتنوع رؤى التطوير الخاصة بمفاتيح الوظائف بين من يتخيل اندثارها أو اندماجها في واجهات لمس وتطبيقات ذكية، وبين من يعتقد أن تطويرًا برمجيًا وعتاديًا أشمل سيتمحور حول جعل هذه المفاتيح أكثر تخصصًا ومرونة. تظهر بعض التصورات المستقبلية:

- تكامل أكبر مع المساعدات الصوتية: في حال دمج الوظائف الصوتية بشكل أفضل في أنظمة التشغيل، قد يتم استخدام مفتاح مثل F1 أو F2 لتفعيل المساعد الصوتي أو إسكاته.

- مفاتيح استشعارية (Force Sensor): يمكن أن تُطوَّر مفاتيح بقدرة على استشعار قوة الضغط، مما يتيح إطلاق أوامر مختلفة بناءً على مستوى الضغط الممارس على المفتاح.

- العرض الرقمي على سطح المفتاح: إضافة تقنية “e-ink” أو شاشات LCD مصغرة تتيح عرض النص أو الأيقونات أو حتى المعلومات الحية (مثل حالة الطقس أو الإشعارات) على المفاتيح.

على الرغم من كل هذه الطموحات، سيبقى قرار تبني التقنيات الجديدة مرهونًا بالإقبال العام للمستخدمين ومستوى تكلفتها. ففي حين يفضل البعض الالتزام بالتصاميم التقليدية ويجدون فيها الراحة والسرعة، يسعى آخرون لاقتناص أحدث التقنيات وتجربة كل جديد. كل هذا يمثل تحديًا يجمع بين متطلبات السوق وتكاليف الإنتاج والتوافق مع أذواق المستخدمين.

ملخصات

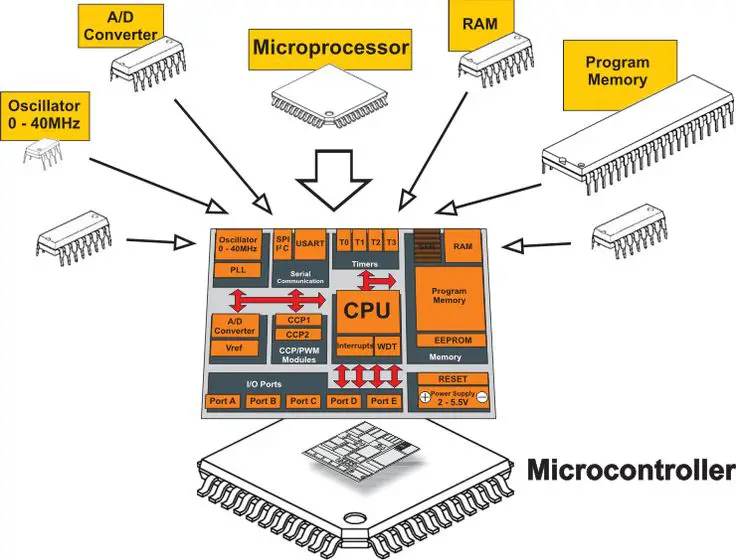

تسمى ال Function key أو المفتاح الوظيفي و هو مجموعة مفاتيح على الكمبيوتر أو لوحة المفاتيح الملحقة التي يمكن برمجتها بحيث تعمل في وجود مترجم أوامر نظام التشغيل أو برنامج تنفيذي لتنفيذ إجراءات معينة ، وهو شكل من أشكال المفتاح الأساسي. في بعض لوحات المفاتيح أو أجهزة الكمبيوتر ، قد تحتوي المفاتيح الوظيفية على إجراءات افتراضية يمكن الوصول إليها عبر نظام التشغيل او نظام الاقلاع في اللوحة الأم

ولكن هل تعلم ان سلسلة ازرار F من اكثر الازرار المصنوعة باحترافية و تعد من اهم الازرار في لوحة المفاتيح لكن مع الاسف 99% من المستخدمين لا يعرفون وظائفهم مع ان المحترفون يعتبرونها من اهم الازرار التي يجب تعلمها و معرفة وظائفها

و اليوم سوف نعلمكم عن اسرار هذه الازرار المفيدة ❤

* زر F1

ـ فتح نافذة المساعدة في جميع البرامج والتطبيقات في نظام التشغيل ويندوز.

ـ فتح شاشة الـBIOS الزرقاء, ويتم فتحها بالضغط على F1 عند بداية تشغيل الكمبيوتر

ـ فتح نافذة الدعم والمساعدة الخاصة بويندوز وذلك بالضغط على زر Win + F1.

*. زر F2

ـ إعادة تسمية الملف الذي تختاره, قم بالضغط على الملف ثم F2 لإعادة تسميته.

ـ إظهار شاشة الـmenu في نظام الـDOS

* زر F3

ـ إظهار أداة البحث في البرامج والتطبيقات, فمثلا إذا أردت البحث عن ملف معين وأنت على سطح المكتب اضغط على F3، أو إذا كنت تستخدم المتصفح وأردت البحث عن كلمة محددة.

ـ اظهار شاشة الـ view في نظام الـDOS.

* زر F4

ـ تحديد المسار الذي تريد التوجه إليه, فعند فتح أي ملف ثم الضغط على F4 ستلاحظ أنك تستطيع التعديل على المسار وتحديد المكان الذي تريد التوجه إليه، ويمكن استخدامه لنفس الغرض في كثير من البرامج مثل winrar 2.

ـ alt + F4 لإغلاق النافذة أو البرنامج الحالي.

ـ إظهار شاشة edit في نظام الـDOS.

*. زر F5

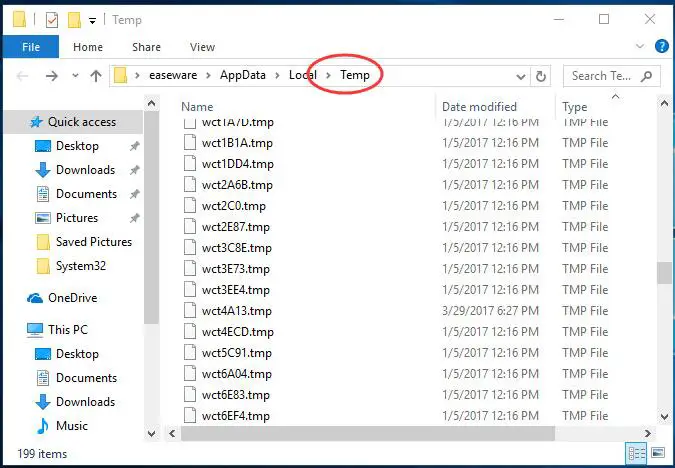

ـ يستخدم لعمل التحديث, فمثلا عند الضغط على F5 وأنت تستخدم المتصفح فإنه سيقوم بإعادة تحميل الصفحة, وعند الضغط عليه وأنت على سطح المكتب يقوم بعمل تحديث وإعادة ترتيب العناصر.

ـ إظهار شاشة الـcopy في نظام الـDOS.

* زر F6

ـ التنقل بين العناصر

ـ Ctrl + Shift + F6 لفتح ملف في Microsoft Word 3. ـ يستخدم لإعادة تسمية ملف أو نقل ملف في نظام الـ DOS.

* زر F7

ـ البحث عن الأخطاء الإملائية وتصحيحها.

ـ إظهار شاشة الـMK DIR في نظام الـ DOS.

* زر F8

ـ اظهار شاشة الخيارات المتقدمة لتشغيل جهاز الكمبيوتر, ويتم اظهار هذه الشاشة بالضغط على زر F8 أثناء تشغيل الكمبيوتر وقبل أن يفتح الويندوز, وتستخدم هذه الشاشة لأغراض عدة مثل تشغيل الكمبيوتر في وضع الأمان.

ـ فتتح شاشة الـ DELETE في نظام الـ DOS.

* زر F9

ـ لا يوجد له استخدام في الويندوز ولكن يستخدم في بعض البرامج لاظهار شاشة المساعدة، أو قد يكون له استخدامات مختلفة حسب البرنامج المستخدم.

ـ اظهار شاشة الـ PULL DN في نظام الـ DOS.

* زر F10

ـ اظهار شريط القوائم في ويندوز الذي يحتوي على قوائم file , view , edit وغيرها.

ـ الضغط على Shift + F10 مثل الضغط على الزر الأيمن للماوس «كليك يمين».

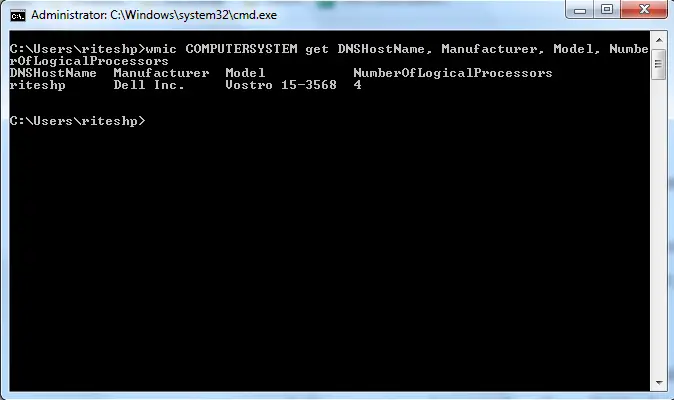

ـ الضغط عليه أثناء تشغيل الكمبيوتر لاظهار معلومات الـ BIOS 4.

ـ يستخدم للخروج في نظام الـ DOS.

* زر F11

ملء الشاشة, فمثلا إذا كنت تستخدم المتصفح وقمت بالضغط على F11 يتم فتح صفحة الموقع بحيث تملأ الشاشة كاملة، ويتم إزالة جميع الزوائد.

* زر F12

يقوم بعمل «الحفظ باسم – SAVE AS» في كثير من البرامج مثل Microsoft Word والرسام وغيرها.

ـ فتح صندوق element box في المتصفح.

خلاصة عامة وملاحظات ختامية

سلسلة مفاتيح F تلعب دورًا مفصليًا في إثراء تجربة استخدام الحاسوب وتسهيل أداء المهام باختلاف نوع النظام أو التطبيق. ما كان في الماضي حكرًا على أوامر نظامية محدودة أو اختصارات لتطبيقات بعينها، أصبح اليوم مجالًا رحبًا للتخصيص والابتكار. من المهم للمستخدمين، سواء كانوا مبتدئين أو محترفين، إدراك القدرات الكامنة في هذه المفاتيح، واستثمارها على النحو الذي يخدمهم في مهامهم اليومية أو المتقدمة.

من الضروري أيضًا مراعاة العوامل التصميمية والإنسانية عند اقتناء لوحة مفاتيح جديدة، خاصةً لمن ينجزون أعمالهم لفترات طويلة. تخلق هذه العوامل فارقًا في الراحة والإنتاجية على المدى البعيد. كما أن التطورات التقنية تشير إلى مستقبل أكثر تنوعًا في خيارات لوحات المفاتيح، مما يزيد من أهمية وعي المستخدم بهذه التحولات ومواكبتها أو اختيار ما يناسب احتياجاته.

لا تُعد مفاتيح الوظائف مجرد مفاتيح “تقليدية” بل تتصف بالمرونة والتكيف مع التوجهات والتقنيات الحديثة، لتظل ركنًا هامًا في أي لوحة مفاتيح قابلة للتطوير والإبداع. في كل مرحلة زمنية جديدة، تعيد شركات العتاد وأنظمة التشغيل النظر في كيفية استغلال هذه المفاتيح بطرق مبتكرة تخدم المستخدم وتفتح آفاقًا جديدة في عالم الحوسبة.

المراجع والمصادر

- Microsoft Support: اختصارات لوحة المفاتيح في Windows. وثائق رسمية على موقع Microsoft.

- Apple Support: تخصيص واستخدام مفاتيح الوظائف في macOS. أدلة المستخدم على Apple Support.

- Linux Documentation: شروحات حول إعادة التعيين والأدوات المفتوحة المصدر مثل xmodmap. يمكن العثور عليها في مستودعات Arch Linux Wiki أو توزيعات أخرى.

- Keyboard Firmware Guides: مقالات وشروحات تقنية حول برمجة لوحات المفاتيح الميكانيكية المتقدمة، منشورة في مجتمعات مثل Geekhack وDeskthority.

- GitHub Projects: مستودعات متخصصة في إعادة تصميم برمجيات تشغيل اللوحات الذكية وعناصر التحكم، منها مشروع Karabiner-Elements لأنظمة macOS.

تمتد تلك المراجع لتغطية مجموعة واسعة من الأفكار والممارسات المتعلقة بسلسلة مفاتيح F، من الأساسيات وحتى الاستخدامات التقنية المتقدمة. تحث الكثير من الوثائق المبتدئين على تجربة وتعلّم طرق جديدة لتخصيص المفاتيح ورفع مستوى الإنتاجية، ففي نهاية المطاف يظل الابتكار في هذا الجانب مفتوحًا أمام كل مستخدم يهوى استكشاف الإمكانات الكاملة للوحة مفاتيحه.

تتنوع الدوافع وراء اهتمام المستخدم بسلسلة مفاتيح F، فقد يكون مبرمجًا يتطلع لاستغلال البيئة التطويرية بأكبر قدر من السلاسة، أو لاعبًا يبحث عن حافة تنافسية في الألعاب، أو حتى مستخدمًا عاديًا يرغب ببساطة في تسريع أعماله المكتبية عن طريق اختصارات ذكية. وإدراكًا لهذا التنوع، قد تستمر الشركات في تطوير لوحات مفاتيح وأدوات برمجية ذات قدرات تخصيص مرنة، لتلبية احتياجات السوق المعاصر الذي بات يولي أهمية متزايدة لكل ما يوفر السرعة والكفاءة والراحة.

هذا التكامل بين التصميم البشري والابتكار التكنولوجي يضمن أن مفاتيح F لن تختفي في المستقبل القريب، بل ستدخل في مسارات تطوير متعددة لتظل إحدى ركائز التواصل بين الإنسان والآلة عبر لوحة المفاتيح.