صيد الثغرات: دليل شامل لبرامج Bug Bounty

في عالم التكنولوجيا اليوم، أصبحت الأمن السيبراني قضية رئيسية حيث تزداد التهديدات الإلكترونية تعقيدًا وانتشارًا. مع توسع نطاق الأنظمة الرقمية، وظهور الإنترنت كعنصر حاسم في الاقتصاد الحديث والحياة اليومية، فإن حماية البيانات والمعلومات الحساسة أصبحت ضرورة مطلقة. الشركات والمؤسسات في مختلف القطاعات تواجه تحديات متزايدة للحفاظ على أمان أنظمتها من الهجمات والاختراقات. من بين المبادرات الحديثة التي تهدف إلى تعزيز الأمان السيبراني وجذب المواهب لتحقيق هذا الهدف هو برنامج مكافآت الأخطاء أو ما يعرف باسم “Bug Bounty”.

يعد “Bug Bounty” برنامجًا تقدمه العديد من الشركات لمكافأة الأفراد الذين يكتشفون الأخطاء أو الثغرات الأمنية في أنظمتها. يتمثل هذا البرنامج في التعاون المفتوح بين المؤسسات والخبراء الأمنيين المستقلين، حيث يتم منح مكافآت مالية أو تقديرات مختلفة لمن يكتشف عيوبًا معينة أو نقاط ضعف في الأنظمة التقنية.

تاريخ برامج مكافآت الأخطاء

لم يبدأ برنامج مكافآت الأخطاء كجزء روتيني من عالم تكنولوجيا المعلومات والأمن السيبراني منذ البداية، بل تطور عبر السنوات. تعود أولى جذور هذه الفكرة إلى تسعينيات القرن العشرين عندما أدركت بعض الشركات الحاجة إلى تأمين منتجاتها عبر الاستفادة من المهارات المتنوعة لدى الخبراء خارج مؤسساتهم. في عام 1995، أطلقت Netscape برنامج المكافآت الأول الذي شجع الباحثين الأمنيين على اكتشاف الأخطاء الأمنية في مستعرض الويب الخاص بها، مما يعد نقطة انطلاق لبرامج “Bug Bounty” في المجال التجاري.

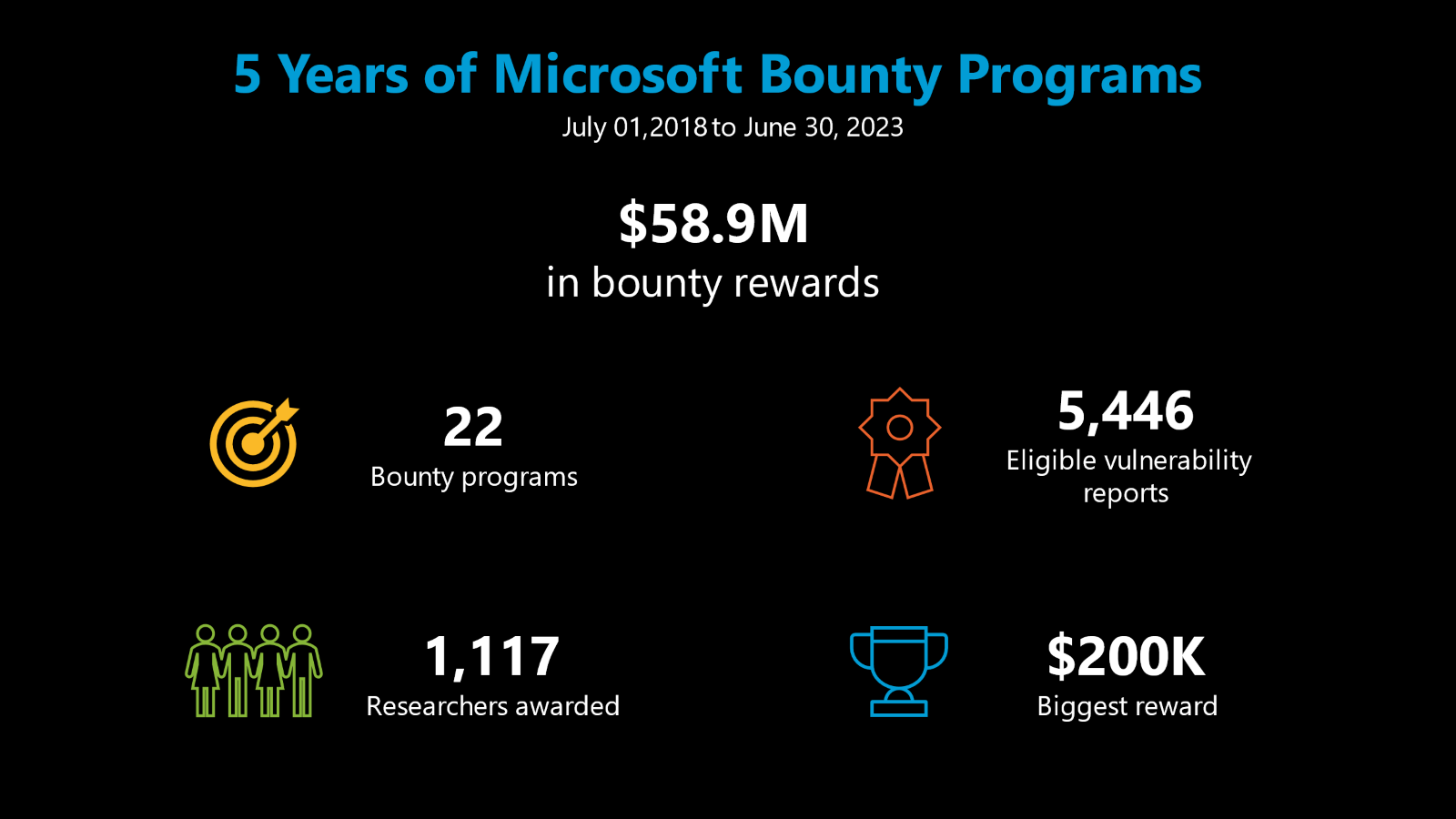

بمرور الوقت، تبنت شركات أخرى الفكرة وبدأت في تطبيق برامج مكافآت الأخطاء لتحسين أمان أنظمتها، حيث بدأت الشركات التقنية الكبيرة مثل Google وFacebook وMicrosoft وغيرها في تقديم برامج “Bug Bounty” التي زادت من شعبية هذه الفكرة وجعلتها معيارًا صناعيًا.

أهداف برنامج Bug Bounty

يهدف برنامج “Bug Bounty” إلى تحقيق عدة أهداف أساسية:

- تحسين الأمان السيبراني: بفتح الباب للخبراء والمخترقين الأخلاقيين (ethical hackers) للبحث عن ثغرات أمنية، تستطيع الشركات تعزيز أمان أنظمتها ومنع الهجمات المحتملة.

- تشجيع التعاون بين الشركات والمجتمع الأمني: يجلب البرنامج مبدأ التعاون المفتوح بين الشركات والباحثين الأمنيين المستقلين أو حتى الهواة، مما يؤدي إلى اكتشاف المزيد من الثغرات بسرعة.

- خفض التكاليف: بالمقارنة مع التكلفة العالية للتوظيف الدائم لفريق أمني داخلي، فإن دفع مكافآت للأفراد مقابل اكتشافهم للأخطاء يعد أكثر فعالية من حيث التكلفة.

- رفع مستوى الوعي بالأمن السيبراني: مع تزايد الاعتماد على التكنولوجيا، فإن تعزيز الوعي بأهمية الأمن السيبراني يعد من الفوائد الجانبية الهامة لبرامج المكافآت.

كيف يعمل برنامج Bug Bounty؟

- الإعلان عن البرنامج: تقوم الشركة بالإعلان عن البرنامج وشروطه عبر منصات متخصصة أو موقعها الإلكتروني، مع تحديد نوع الأخطاء التي تهتم باكتشافها والمكافآت المتاحة.

- الباحثون يبدأون الاختبار: يبدأ الباحثون الأمنيون الذين يعرفون البرنامج بفحص الأنظمة المحددة بحثًا عن الثغرات أو الأخطاء الأمنية.

- التقرير عن الثغرات: عند اكتشاف أي ثغرة، يقدم الباحث تقريرًا مفصلاً للشركة يتضمن وصفًا للثغرة وكيفية استغلالها.

- التحقق من التقرير: يتم تقييم الثغرة من قبل الشركة للتحقق من صحتها وتحديد مدى خطورتها.

- مكافأة الباحث: بناءً على خطورة الثغرة، يتم تقديم مكافأة مالية أو جائزة معينة للباحث.

أنواع الثغرات الأمنية

تتنوع الثغرات التي يتم البحث عنها في إطار برامج “Bug Bounty” من حيث النوع والخطورة. فيما يلي بعض الأنواع الشائعة من الثغرات:

- الثغرات المتعلقة بالتحكم في الوصول: تشمل هذه الثغرات السماح للمستخدمين غير المصرح لهم بالوصول إلى بيانات أو وظائف محظورة.

- ثغرات تنفيذ التعليمات البرمجية عن بُعد: تمكن هذه الثغرات المخترق من تنفيذ أوامر ضارة على جهاز الضحية عن بُعد.

- ثغرات تزييف الطلبات بين المواقع (CSRF): تمكن هذه الثغرات المهاجم من إجبار المستخدم على تنفيذ إجراءات غير مقصودة عبر مواقع ويب موثوقة.

- ثغرات البرمجة بالحقن (SQL Injection): تحدث هذه الثغرات عندما يتمكن المهاجم من إدخال تعليمات برمجية ضارة في قاعدة البيانات عن طريق استغلال ضعف في معالجة الإدخال.

- ثغرات البرمجة عبر المواقع (XSS): تحدث هذه الثغرات عندما يتمكن المهاجم من حقن تعليمات برمجية ضارة في صفحة ويب موثوقة، مما يسمح له بسرقة بيانات أو تنفيذ هجمات أخرى.

أشهر منصات Bug Bounty

مع توسع استخدام برامج “Bug Bounty”، ظهرت العديد من المنصات المتخصصة التي تسهل على الشركات والباحثين التواصل والعمل معًا. من أبرز هذه المنصات:

- HackerOne: تعتبر HackerOne واحدة من أشهر المنصات في مجال برامج مكافآت الأخطاء، حيث تجمع بين آلاف الباحثين والشركات من مختلف الصناعات.

- Bugcrowd: منصة أخرى مشهورة، تجمع بين الشركات والباحثين لتقديم برامج مكافآت الأخطاء المتقدمة والمخصصة.

- Synack: تختلف هذه المنصة قليلاً عن الآخرين حيث تتطلب من الباحثين المرور بعملية تدقيق قبل الانضمام للبرنامج، مما يضمن جودة أعلى للتحقيقات.

- Cobalt: منصة تركز على تقديم تقارير سريعة وموثوقة من الباحثين الأمنيين المحترفين.

أهمية Bug Bounty للشركات

من منظور الشركات، تعد برامج مكافآت الأخطاء جزءًا مهمًا من استراتيجيتها الأمنية لأسباب عديدة:

- القدرة على اكتشاف الثغرات قبل استغلالها: تتيح هذه البرامج للشركات فرصة اكتشاف الثغرات قبل أن يتم استغلالها من قبل المخترقين.

- الاستفادة من مجتمع الخبراء: من خلال فتح الباب للباحثين الأمنيين المستقلين، تستطيع الشركات الحصول على منظور أوسع وتجنب العمى الداخلي الذي قد يصيب الفرق الأمنية الداخلية.

- تحقيق سمعة جيدة في السوق: الشركات التي تقدم برامج “Bug Bounty” تظهر التزامًا قويًا تجاه الأمان وحرصًا على حماية بيانات عملائها، مما يعزز سمعتها في السوق.

- تقليل التكاليف: برامج مكافآت الأخطاء تساعد الشركات في تجنب التكلفة العالية للهجمات الأمنية أو فقدان البيانات، حيث تكون تكاليف المكافآت أقل بكثير من تكاليف الاختراقات.

Bug Bounty من منظور الباحثين

بالنسبة للباحثين، يُعَد برنامج “Bug Bounty” بيئة مثالية لتطوير مهاراتهم وتحقيق دخل مالي مجزي، بالإضافة إلى تحسين سمعتهم في مجال الأمن السيبراني. نستعرض هنا بعض الفوائد التي يجنيها الباحثون من هذه البرامج:

فوائد برنامج Bug Bounty للباحثين

- فرص مالية جذابة: العديد من الشركات تقدم مكافآت مالية سخية حسب خطورة الثغرة المكتشفة. هناك باحثون استطاعوا كسب مبالغ كبيرة من خلال اكتشاف ثغرات عالية الخطورة، مما جعل برامج “Bug Bounty” مصدراً جيداً للدخل.

- اكتساب الخبرة والتعلم: عند العمل على أنظمة مختلفة في بيئات مختلفة، يحصل الباحثون على فرصة للتعلم والتطوير المستمر لمهاراتهم في اكتشاف الثغرات وتحليل الأنظمة، مما يعزز من خبراتهم العملية في مجال الأمن السيبراني.

- بناء سمعة مهنية: يتيح للباحثين الذين يحققون نجاحات متكررة في اكتشاف الثغرات بناء سمعة مهنية قوية في مجتمع الأمن السيبراني، ما قد يفتح لهم أبوابًا لوظائف وفرص مهنية أخرى مثل العمل كمستشارين أمنيين.

- مرونة العمل: أحد الجوانب المثيرة للاهتمام في برامج “Bug Bounty” هو حرية اختيار الوقت والمكان للعمل. يمكن للباحثين أن يعملوا على هذه البرامج في أي وقت ومن أي مكان، مما يمنحهم مرونة كبيرة في تنظيم حياتهم المهنية.

تحديات برنامج Bug Bounty

على الرغم من الفوائد الواضحة التي توفرها برامج “Bug Bounty”، إلا أن هناك العديد من التحديات التي قد يواجهها الباحثون عند المشاركة في هذه البرامج:

- المنافسة العالية: نظرًا للشعبية الكبيرة لهذه البرامج، يشارك آلاف الباحثين في محاولة لاكتشاف الثغرات في نفس النظام. قد يؤدي ذلك إلى زيادة المنافسة، حيث يجب على الباحث أن يكون سريعًا وفعالًا في اكتشاف الثغرات قبل غيره.

- عدم اليقين المالي: قد لا يكون هناك ضمان دائم لتحقيق دخل ثابت، حيث أن المكافآت تعتمد على اكتشاف ثغرات فعلية. إذا لم ينجح الباحث في اكتشاف ثغرة معينة، فلن يحصل على مكافأة، مما قد يؤدي إلى تقلبات في الدخل.

- التحديات التقنية: يتطلب اكتشاف الثغرات مهارات تقنية عالية جدًا. بعض الأنظمة تكون معقدة بشكل كبير، مما يجعل من الصعب اكتشاف الثغرات بسرعة، وبالتالي يحتاج الباحثون إلى تخصيص وقت وجهد كبيرين لفهم النظام قبل بدء البحث عن الثغرات.

- التقييم المتفاوت للثغرات: في بعض الأحيان قد يواجه الباحثون صعوبة في التفاوض على مكافآتهم، حيث أن تقييم خطورة الثغرة قد يختلف بين الباحث والشركة. قد ترى الشركة أن الثغرة ليست بالخطورة التي يدعيها الباحث، مما يؤدي إلى مكافأة أقل من المتوقع.

دراسة حالة: برنامج Bug Bounty لشركة Google

شركة Google تعتبر من الشركات الرائدة التي اعتمدت برامج “Bug Bounty” بنجاح، وهي تقدم واحدًا من أكثر البرامج شهرة على مستوى العالم. منذ إطلاق البرنامج، دفعت Google ملايين الدولارات كمكافآت للباحثين الذين اكتشفوا ثغرات في منتجاتها مثل نظام Android، Chrome، وGoogle Cloud.

- البرنامج: Google Vulnerability Reward Program (VRP)

- أهداف البرنامج: تحسين أمان منتجات Google من خلال اكتشاف الثغرات الأمنية قبل أن يتم استغلالها من قبل المهاجمين.

- المكافآت: تعتمد المكافآت على خطورة الثغرة المكتشفة، وتبدأ من 100 دولار وقد تصل إلى 100,000 دولار أو أكثر للثغرات الحرجة.

- نتائج البرنامج: منذ إطلاقه في عام 2010، دفعت Google أكثر من 21 مليون دولار للباحثين الأمنيين الذين اكتشفوا آلاف الثغرات في منتجاتها.

التأثير المستقبلي لبرامج Bug Bounty

مع التطور المستمر في تكنولوجيا المعلومات وزيادة الهجمات الإلكترونية، من المتوقع أن تلعب برامج “Bug Bounty” دورًا أكثر أهمية في المستقبل. قد يتزايد اعتماد الشركات على هذه البرامج كجزء من استراتيجياتها الأمنية.

- زيادة انتشار البرامج: مع تزايد التهديدات الإلكترونية، من المحتمل أن تقوم المزيد من الشركات بتبني برامج مكافآت الأخطاء لتأمين أنظمتها، بما في ذلك المؤسسات غير التقنية مثل الحكومات والقطاعات المالية.

- تعزيز التعاون الدولي: من المتوقع أن يشهد المستقبل تعاونًا أكبر بين الشركات والحكومات والمؤسسات الدولية لتنظيم وتوحيد برامج “Bug Bounty” وتعزيز التعاون الأمني العالمي.

- التطورات التقنية: مع التقدم السريع في مجال الذكاء الاصطناعي والتعلم الآلي، قد تستخدم الشركات تقنيات متقدمة لتحليل الثغرات والرد على التقارير بسرعة أكبر، مما يعزز من فعالية هذه البرامج.

- نمو مجتمع الباحثين الأمنيين: مع تزايد عدد الباحثين الذين يشاركون في برامج “Bug Bounty”، قد يصبح من الضروري تنظيم هذا المجتمع بشكل أكبر وتوفير المزيد من الأدوات والدورات التدريبية التي تساعدهم على تحسين مهاراتهم.

نصائح للمبتدئين في مجال Bug Bounty

إذا كنت مهتمًا بالبدء في المشاركة في برامج “Bug Bounty”، فإليك بعض النصائح التي قد تساعدك:

- تعلم الأساسيات: قبل أن تبدأ في اكتشاف الثغرات، تأكد من أنك تمتلك فهمًا قويًا للأساسيات الأمنية مثل هجمات XSS وSQL Injection وكيفية عمل الشبكات والبروتوكولات.

- اختيار المنصات المناسبة: اختر المنصات التي تقدم برامج تتناسب مع مستوى خبرتك. قد تكون البرامج الصغيرة أو المخصصة للمشاريع المفتوحة المصدر هي مكان جيد للبدء.

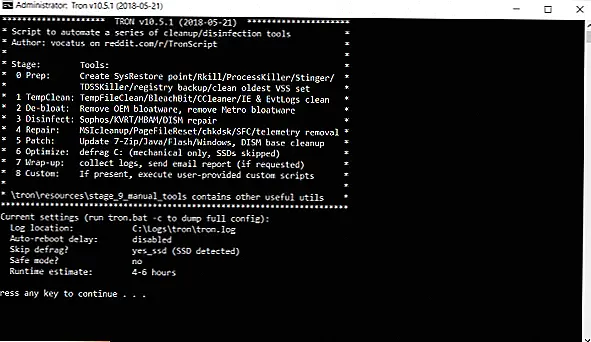

- استخدام الأدوات المناسبة: هناك العديد من الأدوات التي يستخدمها الباحثون للمساعدة في اكتشاف الثغرات مثل Burp Suite وOWASP ZAP، تأكد من أنك على دراية بكيفية استخدامها بفعالية.

- التعلم من الآخرين: تابع خبراء الأمن السيبراني واطلع على تقاريرهم، يمكنك التعلم من تجاربهم واكتشافاتهم ومعرفة الطرق الجديدة لاختبار الأنظمة.

- التحلي بالصبر: اكتشاف الثغرات ليس بالأمر السهل، وقد يستغرق الأمر وقتًا قبل أن تحقق نجاحات ملموسة. حافظ على شغفك واستمر في التعلم والتجربة.

دور الحكومات في دعم برامج Bug Bounty

مع تزايد الهجمات الإلكترونية وتوسع التهديدات السيبرانية على المستوى الدولي، بدأت الحكومات تدرك أهمية برامج “Bug Bounty” كجزء من استراتيجيات الأمن الوطني. في كثير من الحالات، تواجه الحكومات تحديات هائلة لحماية أنظمتها ومنصاتها الرقمية، ولهذا السبب أصبحت تعتمد على الكفاءات الخارجية لاكتشاف الثغرات وتحسين الأمن. فيما يلي بعض الأدوار التي تلعبها الحكومات في دعم هذه البرامج:

- تشجيع استخدام برامج مكافآت الأخطاء: تقوم بعض الحكومات بتشجيع الشركات العامة والخاصة على تبني برامج “Bug Bounty” كجزء من سياساتها الأمنية. على سبيل المثال، أطلقت الحكومة الأمريكية برنامجًا عامًا لمكافآت الأخطاء يدعى “Hack the Pentagon” بهدف تعزيز أمان أنظمتها الدفاعية بالتعاون مع الباحثين الأمنيين المستقلين.

- وضع إطار قانوني: من الأهمية بمكان أن تضع الحكومات أطرًا قانونية تنظم استخدام برامج “Bug Bounty”، وتحديد حقوق الباحثين الأمنيين وحماية الشركات من الاستغلال السيئ للثغرات. هذه الأطر تضمن التزام الباحثين بالأخلاقيات وتجنب التورط في أنشطة غير قانونية.

- دعم التعليم والتدريب: الحكومات يمكن أن تلعب دورًا في تعزيز المهارات الوطنية في مجال الأمن السيبراني من خلال تقديم دعم تعليمي وتدريبي للمهتمين بالمشاركة في برامج مكافآت الأخطاء. على سبيل المثال، يمكن تنظيم ورش عمل ودورات تدريبية تعزز قدرات الشباب في مجال اكتشاف الثغرات.

- التعاون الدولي: في ظل عالم مترابط رقميًا، تصبح الهجمات السيبرانية تهديدًا عابرًا للحدود. لهذا السبب، من الضروري أن تتعاون الحكومات مع بعضها البعض لتوحيد الجهود في مجال الأمن السيبراني، بما في ذلك تبادل المعلومات حول الثغرات والتهديدات الجديدة التي يتم اكتشافها من خلال برامج “Bug Bounty”.

الأخلاقيات في برامج Bug Bounty

من بين القضايا الحساسة في برامج “Bug Bounty” هو الجانب الأخلاقي. يعمل الباحثون الأمنيون في منطقة حساسة تتطلب منهم الالتزام بمعايير عالية من النزاهة والأخلاقيات. فيما يلي بعض المبادئ الأخلاقية التي يجب أن يلتزم بها الباحثون في هذه البرامج:

- الالتزام بالقوانين المحلية والدولية: يجب على الباحثين التأكد من أنهم يعملون وفق القوانين المعمول بها في البلد الذي يعيشون فيه والبلد الذي يستضيف النظام الذي يعملون على اكتشاف ثغرات فيه.

- التواصل المهني: عند اكتشاف ثغرة أمنية، يجب على الباحثين أن يتواصلوا مع الشركة المستهدفة بطريقة مهنية، وتقديم تقرير شامل يساعد الشركة على إصلاح الثغرة بأسرع وقت ممكن. لا ينبغي عليهم استغلال الثغرة أو تسريبها علنًا قبل إعطاء الشركة فرصة لمعالجتها.

- الابتعاد عن الاستغلال الضار: البرامج قائمة على الثقة، لذلك يجب على الباحثين تجنب استغلال الثغرات التي يكتشفونها لأغراض شخصية أو لتحقيق مكاسب غير مشروعة. استغلال الثغرات بطريقة غير قانونية قد يترتب عليه عواقب قانونية خطيرة.

- السرية: يجب على الباحثين الحفاظ على سرية المعلومات التي يكتشفونها. نشر الثغرات أو تسريب المعلومات الحساسة قبل إعطاء الشركات وقتًا كافيًا لحل المشكلة يمكن أن يؤدي إلى خسائر كبيرة ويضر بالمستخدمين.

التوجهات المستقبلية لبرامج Bug Bounty

مع تطور التكنولوجيا وتزايد التعقيد في الأنظمة الرقمية، من المرجح أن تتطور برامج “Bug Bounty” بشكل كبير في السنوات القادمة. هناك عدة توجهات مستقبلية قد تشهدها هذه البرامج:

- توسع البرامج إلى قطاعات جديدة: بدأت برامج “Bug Bounty” في القطاعات التقنية، لكنها الآن تتوسع لتشمل قطاعات أخرى مثل الرعاية الصحية، المؤسسات المالية، وحتى الحكومات. هذا التوسع سيعزز من أمان مختلف الصناعات ويجعل الأمان السيبراني جزءًا أساسيًا من كل قطاع.

- استخدام الذكاء الاصطناعي في اكتشاف الثغرات: الذكاء الاصطناعي قد يلعب دورًا مهمًا في تعزيز برامج “Bug Bounty” من خلال توفير أدوات تحليل ذكية يمكنها اكتشاف الثغرات بسرعة أكبر وبفعالية أعلى.

- المزيد من التعاون بين القطاع الخاص والحكومات: من المتوقع أن نشهد تعاونًا أكبر بين الشركات والحكومات في مجال “Bug Bounty”. هذا التعاون يمكن أن يشمل تبادل المعلومات والتكنولوجيا وتعزيز الأطر القانونية التي تنظم هذه البرامج.

- زيادة اعتماد الشركات على الخارج لاكتشاف الثغرات: في المستقبل، قد تعتمد الشركات بشكل أكبر على الخبراء الخارجيين لاكتشاف الثغرات بدلاً من الاعتماد فقط على فرقها الأمنية الداخلية. هذا قد يؤدي إلى زيادة حجم المكافآت المدفوعة وزيادة عدد الباحثين المشاركين في هذه البرامج.

كيف تبدأ في مجال Bug Bounty؟

إذا كنت مهتمًا بالانضمام إلى مجتمع “Bug Bounty”، فهناك بعض الخطوات التي يمكنك اتباعها للبدء في هذا المجال:

- تعلم الأساسيات الأمنية: تحتاج أولاً إلى فهم الأساسيات في مجال الأمن السيبراني. يمكنك البدء بتعلم البرمجة وأساسيات الشبكات والأنظمة الحاسوبية.

- تدرب على اكتشاف الثغرات: هناك العديد من المنصات التعليمية التي توفر بيئات اختبار آمنة يمكنك من خلالها التدرب على اكتشاف الثغرات وتحليل الأنظمة. من أمثلة هذه المنصات: Hack The Box وPortSwigger Academy.

- انضم إلى منصة Bug Bounty: هناك العديد من المنصات التي تجمع بين الشركات والباحثين الأمنيين مثل HackerOne وBugcrowd. يمكنك التسجيل في هذه المنصات والمشاركة في برامج “Bug Bounty” المتاحة.

- استخدم الأدوات المناسبة: توجد العديد من الأدوات التي يستخدمها الباحثون في اكتشاف الثغرات مثل Burp Suite، Nmap، وWireshark. تعلّم كيفية استخدام هذه الأدوات بشكل فعال.

- قم ببناء سمعتك: كلما اكتشفت المزيد من الثغرات وأبلغت عنها، زادت فرصتك في الحصول على مكافآت أكبر وتقدير من المجتمع الأمني. قد يتم تكريمك أو منحك فرصة للعمل في شركات كبيرة كخبير أمني.

المستقبل الواعد لبرامج Bug Bounty

برامج “Bug Bounty” تمثل مستقبل الأمن السيبراني. من خلال إشراك المجتمع الأمني العالمي، تستطيع الشركات اكتشاف الثغرات الأمنية وتحسين أنظمتها قبل أن يتم استغلالها من قبل المهاجمين. بالنسبة للباحثين الأمنيين، تمثل هذه البرامج فرصة للتعلم، التطور، وكسب المال بطريقة أخلاقية. ومن المتوقع أن تستمر هذه البرامج في النمو والتطور مع تطور التهديدات الإلكترونية والتكنولوجيا.

مع استمرار الشركات في تبني هذه البرامج، سيزداد التركيز على تعزيز التعاون بين الأطراف المختلفة في مجال الأمن السيبراني، مما يساهم في جعل الإنترنت بيئة أكثر أمانًا للجميع.

الخاتمة

تعد برامج “Bug Bounty” واحدة من الحلول الفعالة والمبتكرة لمكافحة الهجمات السيبرانية المتزايدة في العالم الرقمي الحديث. بفضل هذه البرامج، يمكن للشركات تحسين أمان أنظمتها، وتجنب التهديدات المحتملة عبر الاعتماد على جهود الباحثين الأمنيين المستقلين. بالإضافة إلى ذلك، توفر هذه البرامج فرصًا رائعة للباحثين لتطوير مهاراتهم وتحقيق دخل مالي مستدام، مما يعزز من مجتمع الأمن السيبراني العالمي.

ومع تزايد أهمية الأمان الرقمي في كل جوانب حياتنا اليومية، سيظل “Bug Bounty” جزءًا أساسيًا من استراتيجيات الشركات والحكومات لتحقيق الأمان السيبراني المستدام.

يعد برنامج “Bug Bounty” أحد الأدوات الأكثر فعالية في مجال الأمن السيبراني الحديث. بفضل هذه البرامج، استطاعت الشركات تقوية دفاعاتها الأمنية عبر اكتشاف الثغرات قبل استغلالها. بالنسبة للباحثين الأمنيين، يمثل “Bug Bounty” فرصة استثنائية لاستعراض مهاراتهم وتحقيق مكاسب مالية مع تعزيز الأمان السيبراني على مستوى عالمي.

ومع استمرار التهديدات الإلكترونية في التطور، من المؤكد أن برامج “Bug Bounty” ستظل تلعب دورًا رئيسيًا في حماية البيانات والأنظمة حول العالم، مما يضمن بيئة رقمية أكثر أمانًا لجميع المستخدمين.

مصادر ومراجع

- Netscape Bug Bounty Program

مصدر رئيسي يعود إلى أول برنامج مكافآت الأخطاء الذي أطلقته شركة Netscape في عام 1995 لتحسين أمان مستعرضها. هذا البرنامج هو بداية تحول الشركات نحو الاستعانة بالباحثين الأمنيين الخارجيين.

المصدر: Netscape Communications Corporation (1995) - HackerOne

واحدة من أشهر المنصات لبرامج “Bug Bounty”، حيث تجمع بين الشركات والباحثين الأمنيين حول العالم. HackerOne تعتبر مصدرًا غنيًا للتقارير الأمنية والنجاحات التي تحققت بفضل اكتشاف الثغرات.

الموقع الرسمي: hackerone.com - Bugcrowd

منصة أخرى متخصصة في برامج مكافآت الأخطاء، تقدم دراسات حالة وتقارير عن الثغرات المكتشفة وأهميتها في تحسين الأمان السيبراني.

الموقع الرسمي: bugcrowd.com - Google Vulnerability Reward Program (VRP)

برنامج Google لمكافآت الأخطاء، الذي بدأ في عام 2010 وساهم في اكتشاف آلاف الثغرات. هذا البرنامج يعد نموذجًا ناجحًا لاستخدام برامج “Bug Bounty” على نطاق واسع.

المصدر: Google Security Blog (2010)

الموقع الرسمي: google.com/security/research - Synack

منصة أمنية متخصصة تتطلب من الباحثين المرور بعملية تدقيق صارمة قبل الانضمام، مما يجعلها مصدرًا موثوقًا للباحثين الأمنيين المحترفين.

الموقع الرسمي: synack.com - Cobalt.io

منصة أخرى تركز على تقديم برامج “Bug Bounty” للشركات مع تقارير موثوقة وسريعة من الباحثين. المنصة لديها مجتمع قوي من الباحثين الأمنيين المحترفين.

الموقع الرسمي: cobalt.io - OWASP ZAP وBurp Suite

أدوات شائعة يستخدمها الباحثون الأمنيون في اكتشاف الثغرات. توفر هذه الأدوات برامج تدريبية وموارد تعليمية للمستخدمين لتحسين مهاراتهم.

الموقع الرسمي لـ Burp Suite: portswigger.net/burp

الموقع الرسمي لـ OWASP ZAP: owasp.org - Hack The Box

منصة تعليمية وتدريبية تتيح للمستخدمين التمرن على اكتشاف الثغرات في بيئات محاكية. تحتوي على تحديات وأدوات تساعد على تحسين المهارات الأمنية.

الموقع الرسمي: hackthebox.com - “Hack the Pentagon” Program

برنامج حكومي أمريكي يهدف إلى تعزيز أمان الأنظمة الدفاعية من خلال التعاون مع الباحثين الأمنيين.

المصدر: وزارة الدفاع الأمريكية (2016) - PortSwigger Web Security Academy

أكاديمية تقدم تدريبات مكثفة حول كيفية اكتشاف الثغرات وتحليل الأنظمة باستخدام الأدوات المتقدمة.

الموقع الرسمي: portswigger.net/web-security - Nmap & Wireshark

أدوات تحليل الشبكات واكتشاف الثغرات. تعتبر من الأدوات الأساسية في مجال الأمن السيبراني.

الموقع الرسمي لـ Nmap: nmap.org

الموقع الرسمي لـ Wireshark: wireshark.org - Bug Bounty Platforms and Government Regulation

مقالات ودراسات تتناول دور الحكومات في دعم وتنظيم برامج مكافآت الأخطاء وكيفية وضع الأطر القانونية التي تحمي الشركات والباحثين.

المصدر: مجلة الأمن السيبراني (Cybersecurity Journal)