بروتوكول PPP: دراسة تقنية شاملة وموسّعة

يُعدُّ بروتوكول PPP (اختصاراً لـ Point-to-Point Protocol) واحداً من أقدم وأهم البروتوكولات التي أتاحت تطوّر الاتصال عبر الشبكات الحاسوبية، وخاصة في بدايات انتشار الإنترنت عبر خطوط الهاتف التناظرية. وقد مثّل هذا البروتوكول نقلة تقنية كبيرة في عالم الاتصالات لتقديمه حزمة من الميزات والمفاهيم التي سمحت بإنشاء اتصال آمن وموثوق بين نقطتين (أجهزة طرفية أو موجِّهات أو خوادم)، فضلاً عن كونه الحجر الأساس للكثير من التطبيقات المتعلّقة بالاتصال عن بعد.

عند الخوض في دراسة بروتوكول PPP بشيء من التفصيل، نجد أن بنيته المعمارية وخوارزمياته وإجراءاته التبادلية تقدّم نموذجاً دقيقاً لكيفية إنشاء اتصال متعدد الطبقات يدعم إجراءات التفاوض في الطبقة الثانية (Data Link Layer) ويضمن التعامل مع أنواع مختلفة من البيانات في الطبقة الثالثة (Network Layer)، وذلك بالاعتماد على أدوات للمصادقة (Authentication) وضمان التوافق والتصحيح (Error Detection and Correction). في هذا المقال المطوّل جداً، سوف نتعمّق في كل ما يتعلق ببروتوكول PPP من المفاهيم النظرية الأساسية إلى بعض التفاصيل العملية والتطبيقية، مروراً بالمعايير الرسمية وأشهر استخداماته وأنماط توظيفه، مع الحرص على استخدام لغة أكاديمية علمية وتقديم معلومات ثرية ومعمّقة.

الفصل الأول: الخلفية التاريخية وتطوّر بروتوكول PPP

1.1 البدايات الأولى للاتصال عبر الخطوط الهاتفية

عندما كانت الحواسيب الشخصية تبدأ بالانتشار في المنازل والمؤسسات خلال ثمانينيات القرن العشرين، أُتيح للمستخدمين إمكانية الاتصال بشبكات الحواسيب الكبيرة (Mainframe) أو خوادم الشركات عبر خطوط الهاتف التناظرية. حينها كان بروتوكول SLIP (Serial Line Internet Protocol) الخيار الأبرز للاتصال بشبكة الإنترنت الناشئة، إذ يتميز SLIP بالبساطة ويؤدّي وظيفة محدودة تتمثّل في تمكين إرسال حِزَم بروتوكول الإنترنت (IP Packets) عبر خطوط تسلسلية (Serial Lines). غير أنّ SLIP يفتقر لكثير من الميزات الحيوية؛ مثل خاصية اكتشاف الأخطاء (Error Detection) أو ضغط البيانات (Data Compression) أو التفاوض التلقائي حول المعلمات الضرورية للاتصال.

في ظل هذه القصور ظهرت الحاجة إلى بروتوكول أشمل يوفّر بيئة آمنة وتفاعلية تتيح التفاوض على إعدادات الاتصال وتدعم بروتوكولات عدّة للطبقة الثالثة، وليس الاقتصار على بروتوكول واحد فقط (IP). لذا، جاء بروتوكول PPP في أوائل تسعينيات القرن العشرين ليعالج هذه الثغرات. وقد تميز PPP منذ ظهوره بالقدرة على توحيد المعايير بين مزوّدي الخدمات والمستخدمين، كما اتسم بالقابلية للتمدد لدعم بروتوكولات الطبقة الثالثة المختلفة مثل IP وIPX وAppleTalk.

1.2 معايير RFC وتطوّر النماذج القياسية

يعود التوثيق الرسمي الأوّل لبروتوكول PPP إلى مستندات RFC الصادرة عن منظمة IETF (Internet Engineering Task Force). وقد صدر عدّة إصدارات من وثائق RFC حول PPP، منها:

- RFC 1548 الذي يُعد مرجعاً أساسياً للمعايير الأولى.

- RFC 1661 الذي يحدِّد بدقة البروتوكول والإجراءات المتعلّقة به.

- RFC 1994 ويتعلّق ببروتوكول المصادقة CHAP (Challenge-Handshake Authentication Protocol) على سبيل المثال.

- RFC 1332 يشرح آلية نقل بروتوكول الإنترنت (IP) فوق PPP.

- RFC 1377 يشرح آلية نقل نظام ترقيم الشبكات IPX فوق PPP.

وقد استمر تطوّر PPP عبر الزمن بملاحق وتوسعات عديدة، فأضيفت آليات ضغط مثل STAC Compression وVan Jacobson TCP/IP header compression، كما أضيفت بروتوكولات مصادقة أخرى مثل PAP وEAP. كل هذا جعل PPP ينمو ويتكيف مع احتياجات حقبة ازدهار الإنترنت الديالي (Dial-up) قبل أن يصبح النطاق العريض (Broadband) هو السائد عالمياً. وبالرغم من تراجع استخدام الاتصال الهاتفي المباشر مع الإنترنت، ما زال PPP في قلب بروتوكولات مثل PPPoE وPPPoA في اتصالات xDSL وغيرها، مما يبرهن على استمرارية قيمته حتى اليوم.

الفصل الثاني: البنية المعمارية لبروتوكول PPP

2.1 نظرة شاملة على طبقات PPP

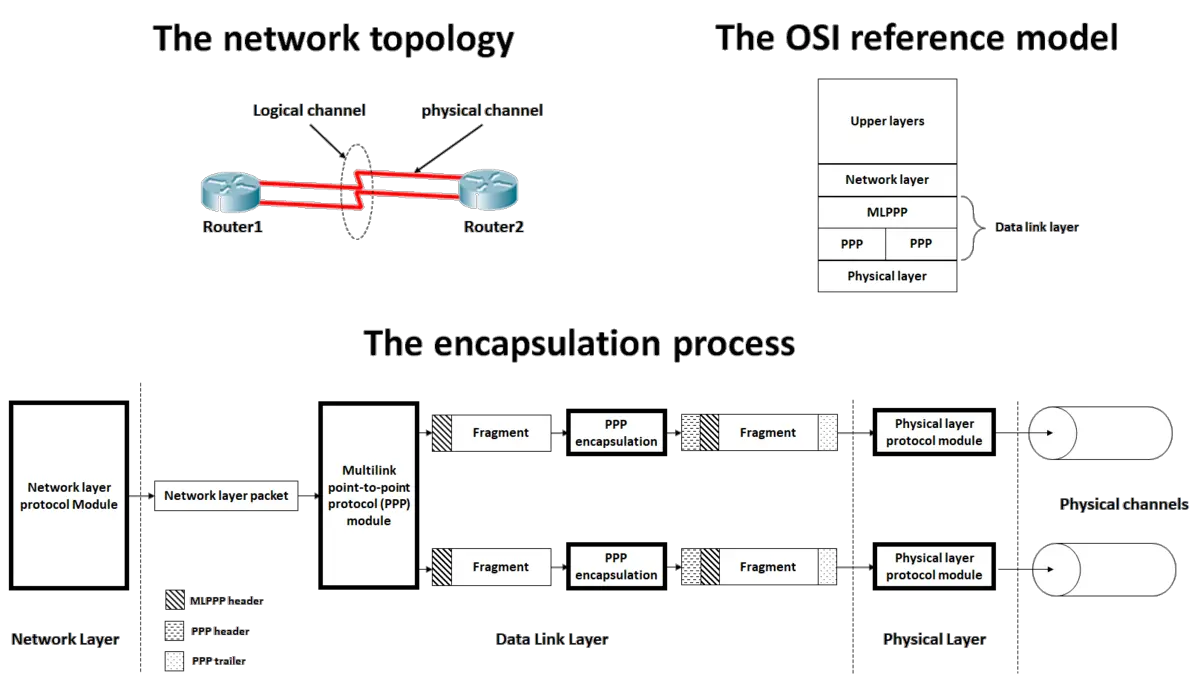

يتكوّن بروتوكول PPP من مجموعة من المكونات التي تعمل معاً لضمان تسهيل عملية الربط الشبكي بين نقطتين عبر خط تسلسلي (Serial). ويمكن عرض المعمارية العامة له عبر ثلاث طبقات رئيسية:

- طبقة الربط (Link Layer): يُشار إليها أحياناً بـ (Physical Layer) في السياق التسلسلي، وتشمل الأسلاك أو خطوط الهاتف أو أجهزة المودم التي تنقل البيانات.

- طبقة PPP الأساسية (PPP Encapsulation): تحدد طريقة التغليف لحِزم البيانات، ووضع العلامات الرئيسية على البداية والنهاية، وآليات اكتشاف الأخطاء بالاعتماد على FCS (Frame Check Sequence).

- طبقة LCP (Link Control Protocol) وNCP (Network Control Protocol): تمثل هاتين الطبقتين جوهر التحكم بالتفاوض حول إعدادات الاتصال، مثل المصادقة وضغط البيانات وترتيبات تبادل حِزم الطبقة الثالثة.

تُعتبر (LCP) اللبنة الأساسية التي تعمل عند بدء تأسيس الاتصال، إذ تشرف على الكشف عن حجم الإطار (MRU)، وأنماط المصادقة، وإعادة التهيئة عند حدوث أخطاء. وبعد نجاح التفاوض في LCP، تأتي (NCP) أو ما يطلق عليه أحياناً اسم (Network Control Protocol) لإنشاء التوافق حول معايير الطبقة الثالثة (IP أو غيره)، وضبط المعلمات الخاصة بعنوان IP المحلي، وقناع الشبكة، وغيرها من الإعدادات الضرورية لتسيير حِزم الشبكة.

2.2 مكوّنات PPP الرئيسية

2.2.1 طبقة التغليف (Encapsulation)

تعمل عملية التغليف في PPP على وضع البيانات التي تنتمي للطبقة العليا (Network Layer) ضمن إطار (Frame) قابل للتمييز والتحقق. يُضاف في بداية الإطار بايتات للتحكم والعنوان وفي نهايته الحقل الخاص بالتدقيق (FCS). يهدف هذا الهيكل إلى ضمان إمكانية تمييز حزم PPP والاقتصار عليها عند معالجة البيانات الصادرة والواردة.

2.2.2 بروتوكول التحكم بالارتباط (LCP)

يُعنى LCP بالتفاوض على المعايير التي ستستخدمها الوصلة قبل بدء تبادل بيانات الطبقة الثالثة. يتضمّن LCP تعريف آليات الكشف عن أعطال الخط وإصلاحها، وضبط خيارات الوقت وانتظار الرد، واختيار بروتوكول المصادقة المناسب مثل CHAP أو PAP. تُرسل رسائل LCP ضمن المرحلة الأولى بعد محاولة الاتصال الهاتفي (في حال استخدام مودم) أو فتح القناة التسلسلية (إذا كان الرابط دائماً).

2.2.3 بروتوكول التحكم بالشبكة (NCP)

عندما ينتهي LCP من التفاوض بنجاح، ينتقل PPP إلى مرحلة تفعيل بروتوكول NCP الذي يتخصّص بضبط معايير الطبقة الثالثة. إن أشهر أشكال NCP هو IPCP (Internet Protocol Control Protocol) الذي يجري اتفاقات على عناوين IP وتبادل معلومات الشبكة. بالإضافة إلى IP، يوجد بروتوكولات أخرى مثل IPXCP (لشبكة Novell IPX) وAppleTalk Control Protocol وغيرها. كل واحدة من هذه البروتوكولات تُعتبر امتداداً لـNCP ليوافق أنواعاً مختلفة من الشبكات.

الفصل الثالث: مراحل بناء اتصال PPP

3.1 المراحل الأساسية لإقامة الرابط

يُمكننا تلخيص خطوات ومراحل بروتوكول PPP لإنشاء رابط فعال بين نقطتين كما يلي:

- المرحلة 1: Link Dead

- في هذه المرحلة يكون الخط غير مفعّل، ولا يوجد أي اتصال فعلي. إما أن يكون المودم في وضعية الاستعداد، أو أن الخط الفيزيائي غير موصول.

- المرحلة 2: Link Establishment (تفاوض LCP)

- عند محاولة أحد الطرفين إقامة الاتصال، يتم إرسال رسائل (LCP Configure-Request) للتفاوض حول معايير PPP. يتبادل الطرفان رسائل مثل (Configure-Ack) و(Configure-Nak) لضبط الإعدادات.

- تشمل الإعدادات المقترحة: بروتوكول المصادقة، قيمة MRU (Maximum Receive Unit)، وغيرها.

- المرحلة 3: Authentication (إن وجد)

- إذا اتفق الطرفان على ضرورة وجود مصادقة، يتم استخدام بروتوكول مثل PAP أو CHAP لتنفيذ عملية التحقق من هوية المستخدم.

- المرحلة 4: Network Layer Protocol (NCP)

- يتم تفعيل NCP المناسب، مثل IPCP للاتفاق على عنوان IP للمستخدمين وضبط خيارات الشبكة.

- المرحلة 5: Opened

- في هذه المرحلة، يكون الخط جاهزاً لتبادل حِزم بيانات الطبقة الثالثة.

- المرحلة 6: Termination

- إذا قرر أحد الطرفين أو كلاهما إنهاء الاتصال، يتم إرسال رسائل Terminate-Request وTerminate-Ack ضمن LCP، وبذلك يُغلق الارتباط تماماً.

3.2 عملية المصادقة بالتفصيل

تأتي المصادقة في PPP ضمن المرحلة الثالثة، وذلك اعتماداً على بروتوكول المصادقة الذي تم الاتفاق عليه أثناء التفاوض. لعل أشهر بروتوكولين هما PAP وCHAP:

- PAP (Password Authentication Protocol): يقوم بإرسال اسم المستخدم وكلمة المرور بنص واضح (Plaintext)، وهو أمر يفتقر للحماية والأمان العاليين لكنه بسيط وسهل.

- CHAP (Challenge-Handshake Authentication Protocol): يوفّر أماناً أفضل باستخدام آلية “التحدّي” (Challenge) و”الاستجابة” (Response). يقوم الخادم بإرسال قيمة عشوائية (Challenge) إلى العميل، وعلى العميل أن يستجيب بحساب قيمة مشفّرة مستندة إلى كلمة المرور وقيمة التحدّي. عند موافقة الخادم على هذه القيمة، يتم الدخول إلى مرحلة التواصل.

وقد ظهرت نماذج مصادقة أخرى مثل EAP (Extensible Authentication Protocol) التي تتيح تعددية في أساليب المصادقة. لكن يظل CHAP هو الأكثر شيوعاً نظراً لمستوى الأمان النسبي الذي يقدّمه مقارنة بـPAP.

الفصل الرابع: الإطار البنيوي (PPP Frame Format)

4.1 مكوّنات إطار PPP

تتكوّن حزمة PPP (أو الإطار Frame) من الحقول التالية:

| الحقـــل | الطــول (بايت) | الوظيفــة |

|---|---|---|

| Flag | 1 | قيمة ثـابتة (0x7E) تُشير إلى بداية الإطار. |

| Address | 1 | عادة تكون القيمة (0xFF) للتوافق مع مفهوم “Broadcast Address” في الاتصال التسلسلي. |

| Control | 1 | عادة تكون القيمة (0x03) للإشارة إلى عدم وجود تجزئة في الإطار (Unnumbered Information). |

| Protocol | 1 أو 2 | يحدّد نوع البروتوكول المغلّف (مثل LCP، NCP، IPCP، IP، إلخ). |

| Information | متغير الطول | البيانات أو الحمولـة (Payload) الخاصة بالطبقات العليا. |

| FCS | 2 أو 4 | حقل تدقيق الإطار (Frame Check Sequence) للتحقّق من وجود أخطاء في النقل. |

| Flag | 1 | نفس الحقل الأول (0x7E) للإشارة إلى نهاية الإطار. |

تُساعد هذه الحقول في التعرف على الإطار منذ بدايته وحتى نهايته، وتقوم بتأمين الحماية من أخطاء النقل من خلال حقل FCS. كما تُحدِّد قيمة حقل Protocol ما إذا كان الإطار المراد إرساله متعلقاً ببروتوكول تحكم PPP نفسه (LCP/NCP) أو بحمل بيانات الشبكة (IP/IPX/… إلخ).

4.2 توضيحات حول حقل البروتوكول

يعد حقل البروتوكول في إطار PPP عنصراً مهماً يسمح بتحديد نوع الرسالة أو البيانات المُحمَّلة. حيث إذا كانت القيمة تُشير إلى 0xC021، فهذا يعني أنّ الإطار يحمل رسائل LCP. وإذا كانت القيمة 0x8021، فهذا يُشير إلى أن الحمولة تخصّ بروتوكول IP. أما إن كانت 0xC023، فقد تعني PPP Authentication Protocol (PAP)، وإلخ. يتنوّع ترميز البروتوكول بحسب معيار RFC 1700 أو غيره من المراجع الرسمية التي تُحدِّد هذه القيم بدقّة.

الفصل الخامس: بروتوكولات التحكم: LCP وNCP بتفصيل أعمق

5.1 وظائف بروتوكول LCP

عند الحديث عن PPP، فإنَّ LCP هو المسؤول الأول عن إنشاء وإدارة وصلة التواصل قبل تبادل أي بيانات للطبقة الثالثة. وتشمل مهام LCP ما يلي:

- التفاوض على الخيارات: مثل حجم وحدة الاستقبال القصوى (MRU)، وخيارات الكشف عن الأخطاء، وآلية المصادقة المستخدمة.

- اكتشاف الحلقة (Loopback Detection): في حال كان الخط في حالة تكرار أو تردّد (loopback)، يمكن لـ LCP اكتشاف ذلك عبر إرسال إطارات Echo-Request واستقبال Echo-Reply.

- إدارة الوقت (Magic Number): يستخدم LCP قيمة رقمية تُسمى (Magic Number) لتعقّب وحل المشكلات المتعلقة بالانعكاس (looped-back line). إذا رأى الطرفان نفس الرقم، فهنا اشتباه بوجود انعكاس في الخط.

- إنهاء الاتصال: عند رغبة أحد الطرفين أو كلاهما في إنهاء الجلسة، يتم تبادل رسائل Terminate-Request وTerminate-Ack.

5.2 بروتوكول التحكم بالشبكة (NCP)

لا يُشير NCP لبروتوكول محدّد بحد ذاته، بل هو مصطلح شامل لعدة بروتوكولات تحكم فرعية يتم تشغيلها بعد نجاح LCP. كل بروتوكول من هذه البروتوكولات الفرعية مختص بالطبقة الثالثة أو بروتوكول شبكي معيّن:

- IPCP: بروتوكول التحكم في الإنترنت، ويُستخدم لضبط إعدادات IP مثل عنوان IP وقناع الشبكة.

- IPXCP: بروتوكول التحكم لـ IPX، ويُستخدم في شبكات Novell القديمة.

- AppleTalk Control Protocol: للتحكم في شبكات AppleTalk.

- IPv6CP: بروتوكول التحكم في IPv6، لضبط عناوين IPv6 ومعاملاتها.

يقوم NCP بتبادل رسائل خاصة بكل بروتوكول، مثل Configure-Request/Configure-Ack، بهدف تأسيس معايير محددة لنقل حزم هذا البروتوكول الشبكي عبر الرابط. وعند انتهاء مهمة NCP بنجاح، يتم فتح القناة لإرسال واستقبال حِزم البيانات من دون أي تقييد.

الفصل السادس: بروتوكولات المصادقة في PPP

6.1 بروتوكول PAP

PAP هو بروتوكول مصادقة بسيط للغاية، يرسل من خلاله العميل اسم المستخدم وكلمة المرور بشكل مكشوف للخادم. يتم عادةً استخدام PAP في البيئات حيث لا يتوفر دعم لـ CHAP أو عند عدم الاهتمام الشديد بالحماية. إن عملية المصادقة تتلخص في:

- إرسال العميل اسم المستخدم وكلمة المرور.

- يتحقق الخادم من صحتها في قاعدة البيانات.

- إذا كانت صحيحة يتم الرد بالموافقة، وإذا كانت خاطئة يُطلب إعادة الإرسال أو يُنهى الاتصال.

6.2 بروتوكول CHAP

يمتاز CHAP بمستوى أمان أعلى كونه يعتمد على خوارزمية التحدي والاستجابة. الخطوات العامة فيه:

- التحدّي (Challenge): يرسل الخادم قيمة عشوائية (Challenge) إلى العميل.

- الاستجابة (Response): يقوم العميل بتشفير هذه القيمة باستخدام خوارزمية تعتمد على كلمة المرور السرية.

- التحقق (Verification): يتحقق الخادم من الاستجابة، فإن كانت صحيحة يسمح بالدخول، وإلا يرفض.

- التحدي المتقطّع (Periodic Challenge): يمكن للخادم إعادة إرسال تحدٍّ جديد في أي وقت؛ ما يقلل من فرص الاختراق في حال تم كشف الرد السابق.

إنّ استخدام CHAP يوفر حماية أكبر من هجمات الانتحال (Replay Attacks) مقارنةً ببروتوكول PAP، كما يدعم إجراء التحقق بشكل دوري. مع ذلك، يظل مستوى الأمان أيضاً مرتبطاً بقوة الخوارزمية المستخدمة لإنتاج التجزئة (Hash) ومدى سرية كلمة المرور الأساسية.

الفصل السابع: الضغط واكتشاف الأخطاء في PPP

7.1 آليات الضغط

تتيح بعض امتدادات PPP أنظمة ضغط متنوعة لتقليل حجم البيانات المرسلة وتحسين سرعة النقل على خطوط الاتصال البطيئة، خصوصاً خطوط الهاتف التناظرية. من أبرز آليات الضغط:

- Van Jacobson TCP/IP header compression: تقوم بضغط رؤوس حزم IP/TCP لتقليل حجمها.

- STAC compression: خوارزمية شائعة تُسمى أيضاً LZS (Lempel-Ziv-Stac).

- Compression Control Protocol (CCP): بروتوكول تحكم يتبع NCP يُستخدم للتفاوض على استخدام آليات الضغط المختلفة.

تساعد هذه التقنيات في تسريع التصفّح أو نقل البيانات عبر PPP، خاصة في حقبة المودمات الهاتفية حيث كانت معدلات النقل محدودة (مثل 56 كيلوبت/ث فقط). ومع أنّ التكنولوجيا الحديثة تقدّمت لمستويات أعلى بكثير، إلا أنّ هذه الآليات تُظهر مدى مرونة PPP وقدرته على التكيف مع قيود السرعة.

7.2 اكتشاف الأخطاء وتصحيحها

يعتمد PPP على حقل FCS (Frame Check Sequence) في كل إطار، حيث يجمع عادة 16 بت (أو 32 بت في بعض الحالات) لتطبيق آلية CRC (Cyclic Redundancy Check). بمجرد اكتشاف خطأ في حقل FCS، يتم تجاهل الإطار بالكامل.

ورغم أن PPP لا يحاول إعادة إرسال الإطار (على عكس ما تقوم به بروتوكولات الطبقة الرابعة مثل TCP)، إلا أنّه يعتمد على إعادة الإرسال من جانب الطبقات العليا عند فقدان الحزمة. فضلاً عن ذلك، يستخدم LCP آلية Echo-Request/Echo-Reply للكشف الدوري عن أي انهيار في الوصلة أو فقد للاتصال.

الفصل الثامن: تطبيقات PPP الحديثة

8.1 PPPoE وPPPoA

مع تطوّر خدمات النطاق العريض (Broadband) عبر خطوط الهاتف (ADSL) والكابلات الضوئية، ظهرت حاجة لتمديد بروتوكول PPP ليعمل عبر شبكات إيثرنت بدلاً من الخطوط التسلسلية. هنا نشأ بروتوكول PPPoE (PPP over Ethernet) الذي يغلّف أُطر PPP ضمن أطر إيثرنت. بالإضافة إلى PPPoA (PPP over ATM) الذي يعمل فوق خلايا شبكة ATM.

تتيح هذه البروتوكولات لمزودي خدمة الإنترنت (ISPs) تقديم آلية مصادقة (CHAP/PAP) وعملية توزيع عناوين IP تلقائياً للعملاء، وذلك عبر مودمات DSL التي تنقل حزم PPP فوق طبقات مثل ATM أو Ethernet. لا يزال هذا النموذج سائداً في كثير من المناطق التي تتوفّر فيها خدمات DSL.

8.2 PPP في الشبكات الافتراضية الخاصة (VPN)

بالرغم من أنّ العالم يتّجه الآن نحو بروتوكولات VPN مبنية على SSL/TLS أو IPsec، إلا أنّ هناك بروتوكولات تعتمد على PPP كـ PPTP (Point-to-Point Tunneling Protocol). يُعد PPTP شكلاً من أشكال الأنفاق (Tunneling) الذي يستخدم بروتوكول GRE (Generic Routing Encapsulation) لتغليف حزم PPP عبر IP. رغم تراجع شعبيته مقارنةً بـ OpenVPN أو L2TP/IPsec، لكنه لا يزال مستخدماً في بعض البيئات.

8.3 PPP في الأنظمة المضمّنة (Embedded Systems)

تجد بعض الأجهزة المضمّنة (مثل أجهزة المودم الخليوية أو الروترات الصغيرة) أن استخدام PPP مع واجهات تسلسلية لا يزال خياراً بسيطاً وفعّالاً. فمثلاً، يمكن لهاتف خليوي أو وحدة GSM Modem أن تُنشئ اتصالاً بالإنترنت عبر PPP من خلال أوامر AT. في هذه الحالة، يتولى PPP إدارة التفاوض على عناوين IP والمصادقة وربط الجهاز بالشبكة الخلوية.

الفصل التاسع: مزايا وقيود بروتوكول PPP

9.1 المزايا

- التوافقية الواسعة: يدعم أنواعاً مختلفة من الشبكات الفيزيائية والأجهزة.

- إجراءات التفاوض: يوفّر آليات مرنة لتبادل خيارات الاتصال مثل المصادقة والضغط وحجم الإطار.

- الأمان النسبي: دعم بروتوكولات مصادقة أكثر أماناً مثل CHAP.

- التعددية: إمكانية تهيئة بروتوكولات شبكة مختلفة عبر نفس القناة (IP، IPX، AppleTalk …إلخ).

- آليات تصحيح الأخطاء: يعتمد على CRC في حقل FCS لاكتشاف الأخطاء بالإضافة إلى رسائل Echo لإدارة حالة الخط.

9.2 القيود

- البطء النسبي: نظراً لأنه كان مصمماً في الأساس لخطوط الطلب الهاتفي البطيئة.

- عدم التشفير الافتراضي: بروتوكول PPP بحد ذاته لا يقدّم تشفيراً للبيانات، ما يتطلب بروتوكولات إضافية لضمان السرية.

- الإدارة المحدودة للتدفق: يترك مهام إعادة الإرسال وتصحيح الأخطاء بشكل كبير للطبقات العليا.

- التآكل أمام التقنيات الأحدث: حلول النطاق العريض والبروتوكولات الجديدة قد حدّت من انتشاره في الحوسبة الشخصية المباشرة.

الفصل العاشر: مقارنة PPP مع بروتوكولات أخرى

10.1 المقارنة مع SLIP

قبل ظهور PPP، كان بروتوكول SLIP (Serial Line Internet Protocol) مستخدماً بشكل رئيسي لإرسال حزم IP عبر وصلة تسلسلية. يتميّز SLIP بالبساطة والسرعة في الأداء، لكنه يفتقد للكثير من الميزات التي يتفوق فيها PPP مثل:

- عدم دعم المصادقة.

- عدم وجود آلية مضمّنة لاكتشاف الأخطاء (لا يحتوي على حقل FCS).

- عدم القابلية لتعدد البروتوكولات (يدعم IP فقط).

- عدم وجود آلية للتفاوض أو ضبط الإعدادات.

لقد جعلت هذه العوامل PPP أكثر قبولاً في السوق بسبب المرونة التي يوفرها بالإضافة للإمكانات الأمنية عبر بروتوكولات المصادقة.

10.2 المقارنة مع HDLC

بروتوكول HDLC (High-Level Data Link Control) هو إطار ربط بيانات (Data Link) عام من تصميم منظمة ISO. يعد PPP مشتقّاً في أساسه من HDLC، مع بعض التعديلات ليتناسب مع بيئة الإنترنت ويدعم تعدد البروتوكولات وعمليات التحكم بالاتصال (LCP/NCP). تعتمد أغلب تطبيقات PPP على أسلوب “HDLC-like” للتغليف. لذلك يمكن النظر إلى PPP على أنه تخصيصٌ مكيّفٌ أكثر لسيناريوهات الإنترنت.

10.3 المقارنة مع بروتوكولات النطاق العريض

تستخدم بروتوكولات النطاق العريض الحديثة مثل Ethernet و بنى مختلفة عن PPP، إذ لا تعتمد على النهج “نقطة إلى نقطة” بل قد تكون بنية الشبكة متعددة النقاط. كما أن عمليات التفاوض والمصادقة في Wi-Fi مثلاً تجري عبر آليات (WPA/WPA2)، بينما توفر الشبكات السلكية المصادقة أو لا تحتاج إلى ذلك في بعض البيئات المحلية. رغم ذلك، ما زال PPP يلعب دوراً مهماً في الطبقة المنطقية في بعض بروتوكولات مثل PPPoE وPPPoA كما أوضحنا.

الفصل الحادي عشر: استخدامات PPP في البيئات القديمة والحديثة

11.1 الاتصالات الطلبية (Dial-up)

في التسعينيات وحتى بدايات الألفية، كان PPP هو القلب النابض لمعظم اتصالات الإنترنت المنزلية والتي تتم عبر أجهزة المودم التناظري. حيث يقوم المودم بإنشاء اتصال هاتفي فعلي مع مزوّد خدمة الإنترنت، ثم يتم تبادل حزم PPP عبر هذا الخط لتوفير وصول كامل لشبكة الإنترنت. عانت هذه الاتصالات من البطء الشديد، لكنها كانت متاحة على نطاق واسع قبل ظهور خطوط DSL والكابلات.

11.2 xDSL والنطاق العريض

لا يزال PPP يُستخدم على نطاق واسع في اتصالات النطاق العريض التي تعتمد على تكنولوجيا xDSL (سواء ADSL أو VDSL)، حيث يتم تغليف حزم PPP ضمن بروتوكولات مثل PPPoE أو PPPoA لتفعيل خاصية المصادقة وضبط عناوين IP الديناميكية عبر مزوّد خدمة الإنترنت. هذا النموذج يسمح بممارسة رقابة أفضل على حسابات المستخدمين وفوترة اتصالهم بالإنترنت.

11.3 الشبكات اللاسلكية والخلوية

في بعض الشبكات الخلوية (مثل 2G أو 3G) استخدمت شبكات GSM بروتوكول PPP لنقل حزم البيانات بين الهاتف المحمول وبين بوابة الإنترنت في شركة الاتصالات. ورغم ظهور بروتوكولات أحدث لشبكات LTE/5G تعتمد على حزم IP بشكل مباشر، إلا أنّ PPP ظل مفضّلاً في بعض الوحدات المضمنة للتخاطب الخلوي.

الفصل الثاني عشر: مشكلات الأمان والحلول الممكنة

12.1 نقاط الضعف الأمنية في PPP

رغم أن PPP جلب معه تطوراً في مصادقة المستخدم وتغليف البيانات مقارنة بـSLIP، إلا أنه يظل يعاني من بعض المشكلات:

- عدم التشفير الافتراضي: البيانات المتبادلة يمكن اعتراضها من قبل أطراف خارجية ما لم يتم إضافـة بروتوكول تشفير مستقل.

- هجمات إعادة الإرسال (Replay Attacks): برغم تخفيفها عبر CHAP، تبقى ممكنة مع بروتوكول PAP أو في حال عدم استخدام “التحدي” المتقطّع.

- هجمات انتحال الهوية (Spoofing): إذا تم الاعتماد على PAP أو كلمة مرور ضعيفة في CHAP، يسهل على المهاجمين تخمين بيانات الدخول.

12.2 التشفير والتعمية

لمعالجة مشكلة عدم التشفير، يمكن استخدام آليات مثل:

- PPP over SSH: تغليف PPP ضمن نفق SSH آمن.

- PPTP: يحتوي على شكل من أشكال التشفير (MPPE) ولكنه غير قوي جداً وفق المعايير الحديثة.

- L2TP over IPsec: يوفر نفقاً آمناً عبر بروتوكول PPP؛ حيث يؤدي L2TP دور تغليف PPP، وIPsec يوفّر التشفير والمصادقة.

هذه الأساليب تجعل البيانات المتبادلة لا تُقرأ إلا من قبل الطرفين المعنيين، وذلك بتوفير تشفير قوي (أو متوسط القوة) وفقاً للإعدادات.

الفصل الثالث عشر: رسائل التحكم في PPP

13.1 أصناف رسائل LCP

يعمل LCP عبر رسائل عديدة، أهمها:

- Configure-Request: يُرسل لاقتراح خيارات معينة مثل MRU والمصادقة.

- Configure-Ack: يستجيب بالقبول الكامل لخيارات الطرف الآخر.

- Configure-Nak: يرفض بعض الخيارات ويقترح بدائل.

- Configure-Reject: يرفض خيارات معينة بشكل كامل.

- Terminate-Request: طلب إنهاء الجلسة.

- Terminate-Ack: تأكيد إنهاء الجلسة.

- Code-Reject: رفض رمز غير معروف.

- Protocol-Reject: رفض بروتوكول غير مدعوم.

- Echo-Request/Echo-Reply: للتحقق من حالة الاتصال واكتشاف الانعكاس.

13.2 أصناف رسائل NCP

يختلف نوع الرسائل الدقيقة وفقاً لبروتوكول NCP المستخدم، لكن عموماً توجد رسائل شبيهة بـConfigure-Request وConfigure-Ack ضمن كل NCP، مثل IPCP Configure-Request لتحديد عنوان IP وما إلى ذلك.

تسمح هذه الرسائل بتنفيذ التفاوض الدقيق لمجموعة من المعلمات مثل DNS Server، WINS Server (في حال استخدام بروتوكولات مايكروسوفت)، بروتوكول التوجيه (Routing Protocol)، وغيرها.

الفصل الرابع عشر: التهيئة وضبط PPP على الأنظمة المختلفة

14.1 إعداد PPP في أنظمة لينكس/يونكس

في أنظمة لينكس/يونكس، تُستخدم برمجيات مثل pppd (PPP Daemon) لإدارة اتصالات PPP. يمكن تهيئة /etc/ppp/options لتحديد المعلمات الأساسية، مثل:

- اسم المستخدم وكلمة المرور في ملف /etc/ppp/pap-secrets أو /etc/ppp/chap-secrets.

- خيارات LCP مثل lcp-echo-interval وlcp-echo-failure.

- عناوين IP للمحلي والبعيد.

- خيارات الضغط.

بعد ضبط هذه الملفات، يمكن تشغيل الاتصال عبر أمر pppd مع بعض المعاملات أو بتنفيذ سكربت مثل pon و

poff

في توزيعات لينكس.

14.2 إعداد PPP في أنظمة ويندوز

في أنظمة ويندوز القديمة (مثل ويندوز 95/98 وXP)، كان المكوّن Dial-up Networking مبنياً على PPP. يطلب من المستخدمين إدخال رقم الهاتف الخاص بمزود الخدمة واسم المستخدم وكلمة المرور، ثم يجري النظام باقي خطوات التفاوض تلقائياً. كما كان بالإمكان اختيار بروتوكول المصادقة (PAP/CHAP) من خيارات الاتصال المتقدّمة.

في الإصدارات الأحدث من ويندوز، يتم أحياناً استخدام PPPoE عبر واجهة الشبكة بدلاً من الاتصال الهاتفي، حيث يدخل المستخدم اسم المستخدم وكلمة المرور التي يوفرها مزود الخدمة (ISP)، ومن ثم يتم تأسيس النفق PPP داخل شبكة الإيثرنت.

14.3 إعدادات PPPoE في أجهزة التوجيه المنزلية

معظم أجهزة التوجيه (الراوترات) المنزلية التي تتعامل مع خطوط DSL تحتوي على واجهة إعداد عبر الويب تسمح للمستخدم بإدخال معلمات PPPoE، مثل:

- اسم المستخدم وكلمة المرور للاتصال.

- تحديد إن كان سيتم طلب عنوان IP ديناميكياً (Dynamic IP) من المزود أو يدوياً.

- تعيين قيمة MTU المناسبة (غالباً 1492 أو أقل في PPPoE).

- خيارات إضافية مثل Keep-Alive أو On-Demand.

هذه الإعدادات تتيح للراوتر إنشاء اتصال PPPoE تلقائياً عند تشغيله، ما يوفّر للمستخدم تجربة إنترنت دائمة الاتصال.

الفصل الخامس عشر: آلية عمل PPPoE بالتفصيل

15.1 إطار PPPoE

يختلف PPPoE عن PPP العادي في أنه يُغلف إطار PPP داخل إطار إيثرنت. حيث يتميز إطار PPPoE بالحقل EtherType=0x8863 للمرحلة الاكتشافية (Discovery) أو 0x8864 للمرحلة الحاملة للبيانات (Session). بالإضافة إلى حقول جديدة مثل Session ID لتمييز اتصال PPP بعينه.

15.2 مرحلة الاكتشاف (Discovery)

قبل إنشاء جلسة PPPoE فعلية، يتم تنفيذ خطوات اكتشاف تعاقدية (PPP over Ethernet Discovery – PADI/PADO/PADR/PADS):

- PADI (PPPoe Active Discovery Initiation): يُرسل العميل إطار بث عام (Broadcast) لإعلان رغبته في إنشاء PPPoE.

- PADO (PPPoe Active Discovery Offer): يرد المزوّدون بإطار عرض (Offer) يضم معلومات حول الخدمة.

- PADR (PPPoe Active Discovery Request): يختار العميل أحد المزوّدين ويرسل طلباً لإتمام الجلسة.

- PADS (PPPoe Active Discovery Session-confirmation): المزوّد يرد بتأكيد إنشاء الجلسة مع Session ID.

بعد نجاح الاكتشاف، تبدأ مرحلة نقل البيانات (Session Stage) حيث يتم استخدام إطار PPP عادي داخل إطار إيثرنت معرف بالـSession ID الذي تم التفاوض عليه.

15.3 مرحلة الجلسة (Session)

في هذه المرحلة، يتصرف PPP ضمن إطار إيثرنت بشكل طبيعي تماماً كما لو أنه PPP على خط تسلسلي، بما في ذلك مصادقة CHAP أو PAP، والتفاوض على خيارات IPCP، وما إلى ذلك. يُعد PPPoE حلاً ذكياً يُتيح للمستخدمين الاستفادة من مرونة وخدمات PPP (المصادقة، التفاوض، إلخ) داخل بيئة إيثرنت.

الفصل السادس عشر: أمثلة عملية وتطبيقية على PPP

16.1 الاتصال الهاتفي اليدوي في بيئات لينكس

على سبيل المثال، إذا كان لديك مودم تسلسلي على /dev/ttyS0 (أو /dev/ttyUSB0 في حالة USB modem)، يمكن ضبط ملف /etc/ppp/options كالتالي:

/dev/ttyS0 115200 crtscts noauth defaultroute debug

ثم في /etc/ppp/pap-secrets:

"username" * "password"

وبعد ذلك استخدام أمر pppd أو pon لبدء الاتصال. سيرسل النظام سلسلة أوامر AT للمودم للاتصال برقم الهاتف الخاص بمزود الخدمة، ثم يبدأ التفاوض PPP. عند اكتمال المصادقة ونجاح IPCP، يصبح بإمكانك تصفح الإنترنت.

16.2 العمل مع PPPoE في موجّهات منزلية

عند الدخول إلى واجهة الويب الخاصة بالموجّه (مثل 192.168.1.1)، يتم التنقل إلى تبويب WAN Setup أو Internet Setup. هناك يمكن اختيار PPPoE وإدخال اسم المستخدم وكلمة المرور المقدمين من قبل ISP. ثم تعيين MTU إذا لزم الأمر (غالباً 1492) وتفعيل خاصية NAT. يقوم الموجّه عقب ذلك بإرسال حزم PADI لإنشاء جلسة PPPoE. عند نجاح المصادقة، يبدأ الموجه بتلقي عنوان IP من مزوّد الخدمة.

الفصل السابع عشر: تحديات وحلول في إدارة PPP

17.1 مسألة MTU وFragmentation

عند استخدام PPP أو PPPoE، قد تضطر إلى خفض قيمة MTU عن 1500 بايت (القيمة الافتراضية لإيثرنت) إلى قيمة مثل 1492 أو أقل. السبب هو أن إطار PPPoE يستلزم إضافة بعض البايتات في الرأس (Header)، وإن لم يتم ضبط MTU بشكل مناسب فقد يحدث fragmentation أو حجب لبعض الحزم الكبيرة.

لحل هذه المشكلة يتم ضبط MTU في واجهة PPP على 1492 أو حتى 1480. وإذا لم يتم ذلك، فقد تواجه بعض المواقع التي لا يمكن تصفحها أو انقطاعات في بعض الاتصالات بسبب حجب حزم ICMP الخاصة بـ “Path MTU Discovery” لدى بعض مزودي الخدمة.

17.2 زمن إعادة الاتصال وانقطاع الجلسة

قد يواجه المستخدم انقطاعاً في الجلسة PPP بسبب ضغوط الشبكة أو ضعف في جودة الخط الهاتفي. لتقليل التأثير، يمكن ضبط خيارات مثل:

- persist: لإعادة تشغيل PPP تلقائياً بعد الانقطاع.

- maxfail: عدد المحاولات الفاشلة قبل التوقف تماماً.

- holdoff: مدة الانتظار قبل إعادة محاولة الاتصال.

الفصل الثامن عشر: دور PPP في عالم اليوم

بالرغم من أن كثيراً من المستخدمين المنزليين لم يعودوا يعتمدون على اتصال الطلب الهاتفي التقليدي، يظل PPP مهماً في سيناريوهات متعددة مثل:

- PPP عبر بروتوكول إيثرنت (PPPoE) في أنظمة DSL.

- PPP عبر ATM (PPPoA) في بعض بيئات xDSL القديمة.

- الاتصالات الخلوية للأنظمة المضمّنة (M2M وIoT).

- الشبكات الافتراضية الخاصة (PPTP) على الرغم من أنها أصبحت أقل شيوعاً.

كما يظهر دور PPP في بعض أجهزة التوجيه الاحترافية التي تتيح الاتصال التسلسلي الاحتياطي (Serial Backup Link) لضمان استمرارية الخدمة في حال انقطاع الشبكة الأساسية.

الفصل التاسع عشر: آفاق التطوير في PPP

19.1 إضافات جديدة ودعم IPv6

بعد ظهور بروتوكول الإنترنت IPv6، احتاج PPP إلى تحديثات لإتاحة نقل عناوين IPv6 عبر واجهاته. فتم تطوير بروتوكول IPv6CP (IPv6 Control Protocol) الذي يسمح بالتفاوض على عناوين IPv6 وتشكيل الروابط عبر PPP. رغم محدودية انتشارها مقارنة بآليات أخرى، إلا أنها موجودة ضمن إمكانيات PPP ليتكيف مع مستقبل الإنترنت.

19.2 تحسينات الأمان

مع زيادة الوعي الأمني والاعتماد على قنوات مشفرة، ظهرت حلول لتمرير PPP عبر قنوات آمنة مثل SSH أو IPsec. من جهة أخرى، بدأ يُنظر إلى بروتوكول CHAP على أنه أقل أماناً بالمقارنة مع بروتوكولات مصادقة أقوى مثل EAP-TLS. لذا تتجه بعض الأنظمة لاعتماد EAP في PPP عوضاً عن CHAP/PAP في البيئات الحساسة.

المزيد من المعلومات

الخلاصة

مصادر ومراجع

- W. Simpson, “RFC 1661: The Point-to-Point Protocol (PPP),”

Internet Engineering Task Force (IETF), July 1994. - W. Simpson, “RFC 1548: The Point-to-Point Protocol (PPP),”

Internet Engineering Task Force (IETF), December 1993. - L. McLaughlin, “RFC 1332: The PPP Internet Protocol Control Protocol (IPCP),”

IETF, May 1992. - W. Simpson, “RFC 1994: PPP Challenge Handshake Authentication Protocol (CHAP),”

IETF, August 1996. - G. McGregor, “RFC 2516: A Method for Transmitting PPP Over Ethernet (PPPoE),”

IETF, February 1999. - W. Townsley, A. Valencia, A. Rubens, G. Pall, G. Zorn, and B. Palter,

“RFC 2637: Point-to-Point Tunneling Protocol (PPTP),”

IETF, July 1999. - D. Haskin and E. Allen,

“RFC 2472: IP Version 6 over PPP,”

IETF, December 1998. - مواقع الإعداد والدعم الفني لأنظمة PPP في لينكس/يونكس:

ppp.samba.org.

يمكنني تقديم اقتراحات عامة لمراجع تتناول موضوع بروتوكول PPP: