شرح أنواع الـ Vlan و أرقام شبكات الـ Vlan

تُمثِّل الشبكات المحلية الافتراضية (Virtual Local Area Networks – VLAN) واحدة من أبرز التقنيات المحورية في عالم الشبكات الحاسوبية، إذ تُتيح فصلًا منطقيًّا للشبكات الداخلية ضمن بيئة عمل واحدة، مع الحفاظ على الوحدة الفيزيائية للبنية التحتية. تؤدي هذه التقنية دورًا جوهريًّا في تبسيط إدارة الشبكات، وتعزيز أمانها، وتحسين تخصيص الموارد، وتخفيض الازدحام. يهدف هذا المقال الموسَّع إلى الخوض عميقًا في بنية الـ VLAN، وأنواعها المختلفة، وآليات توزيع معرفاتها (VLAN IDs)، مع التركيز على الجوانب التقنية والتطبيقية التي تسهم في بناء شبكة أكثر مرونة وأمانًا وكفاءة. بالإضافة إلى ذلك، سيُسلَّط الضوء على المعايير والممارسات الأفضل في تصميم الـ VLAN، مع ذكر بعض الأدوات والبروتوكولات المستخدمة، وتوضيح العلاقات المتبادلة بين الشبكات المحلية الافتراضية والبروتوكولات المرتبطة بها مثل بروتوكول IEEE 802.1Q، وبروتوكول VTP (VLAN Trunking Protocol)، وغير ذلك من التقنيات ذات الصلة. سيتم كذلك تضمين جداول وبيانات توضيحية، ومناقشة أشهر السيناريوهات العملية التي تُبرِز أهمية هذه التقنية في المؤسسات والمراكز البحثية والشركات على اختلاف أحجامها.

مقدمة عامة حول الشبكات المحلية الافتراضية

عند التحدث عن VLAN، تبرز الحاجة إلى التمهيد لفهم ماهية هذه التقنية، وكيف ظهرت، وما الذي جعلها إحدى الركائز الأساسية في بنى الشبكات الحديثة. فمنذ بواكير شبكات الحواسيب المحلية (Local Area Networks – LAN)، كان الأسلوب التقليدي يقوم على وصل أجهزة الحاسوب سويًّا في بنية واحدة مادية، تتشارك في الإطار العام نفسه. لكن مع اتساع رقعة استخدام الشبكات وتزايد عدد الأجهزة، تصاعدت المشكلات المتمثلة في ازدحام الحركة المرورية، وانعدام القدرة على التحكم بالتقنيات الأمنية بشكل انتقائي، فضلًا عن ارتفاع كلفة تعقيد الشبكات الكبيرة.

من هنا نشأت فكرة الفصل المنطقي، إذ لا حاجة إلى توفير بنية فيزيائية منفصلة لكل مجموعة من الأجهزة والحسابات الوظيفية؛ بل يمكن خلق تقسيم افتراضي داخل البنية الفيزيائية الواحدة. وهكذا ظهرت الـ VLAN لتقدّم حلًا حيويًّا للتحكم بحركة المرور وتحقيق عزلة منطقية.

تتميز الـ VLAN ببساطة المفهوم ورحابة استخداماتها، فهي ترتكز على تنظيم وترتيب الأجهزة ضمن مجموعات مخصصة بناءً على معايير محددة قد تكون فيزيائية أو منطقية أو وظيفية. ورغم بساطة الفكرة، إلا أنّ تطبيقها الفعلي يتطلّب فهمًا عميقًا لآلية التكوين والضبط والبروتوكولات المساندة له.

رؤية تاريخية ونشأة فكرة الـ VLAN

قبل ظهور الـ VLAN بالشكل المعهود في الوقت الراهن، كانت الإدارة الشبكية محصورة في التقسيم الفيزيائي. فلو أرادت مؤسسة ما فصل أقسامها (مثل قسم الموارد البشرية وقسم تقنية المعلومات) عن بعضهما البعض أمنيًّا ومن حيث نطاق العناوين، فإن الحل الوحيد كان اقتناء أجهزة مكررة (سويتشات، موزِّعات) وبنية كابلات موازية. إلا أنّ هذا النهج مكلف ماديًّا ومعقد إداريًّا، ويستهلك مساحة إضافية في غرفة السيرفرات.

مع تطور معايير IEEE، وظهور المعيار 802.1Q في العام 1998، دخل مفهوم الـ Trunk وإمكانية التعليم (tagging) على حركة الإطارات لتحديد انتمائها إلى شبكة محلية افتراضية معينة. فتح هذا التطور الباب أمام إمكانية دمج العديد من الشبكات الافتراضية في وصلة فيزيائية واحدة بين المبدِّلات (Switches)، فظهر بروتوكول التحكم في الشبكات المحلية الافتراضية VTP لدى “سيسكو” مثلًا، وتحسَّنت إمكانيات الفصل الشبكي الأمني وتنظيم حركة المرور.

وبمرور الوقت، غدت الـ VLAN محورية في أي تصميم شبكي متوسط إلى واسع النطاق، لا سيما في مراكز البيانات الحديثة التي توظف التقنيات الافتراضية في كلّ مكوناتها. وأصبحت المعرفة التفصيلية بها أمرًا لا غنى عنه لمهندسي الشبكات ومسؤولي النظم.

تعريف الـ VLAN

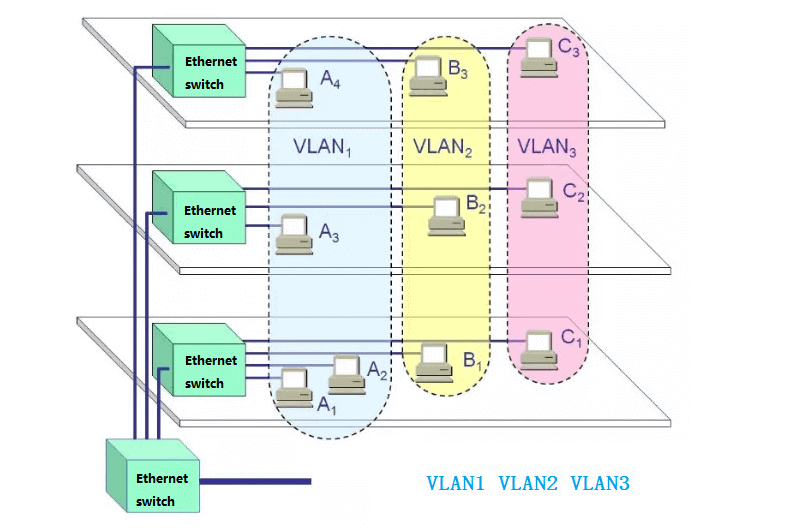

يمكن تعريف الـ VLAN بأنّها شبكة محلية افتراضية تتيح فصل حركة المرور للبيانات داخل شبكة فيزيائية واحدة إلى عدة شبكات منطقية. ويُقصد بلفظة “افتراضية” أنّ عناصر الشبكة (الأجهزة والمنافذ) قد تندرج ضمن مجموعات مختلفة بغضّ النظر عن موقعها الجغرافي أو اتصالها المادي. فالـ VLAN تجعل أجهزة الحاسوب والأجهزة الأخرى تتصرف وكأنها على شبكة واحدة مستقلّة، رغم أنّها قد تكون متصلة على منافذ متفرقة ومتباعدة على مبدِّلات مختلفة ضمن البنية الفيزيائية ذاتها.

يُجرى عزل المجموعات عن بعضها بواسطة tag (وسم) خاص في إطار البيانات وفق بروتوكول IEEE 802.1Q، أو عبر آليات أخرى خاصة بشركات مهيمنة في السوق (مثل ISL لدى Cisco في إصدارات أقدم). يوفّر هذا العزل فوائد عديدة، من أبرزها الأمان، حيث يمكن منع البيانات الخاصة بقسم من المرور في نفس مجال الإذاعة (Broadcast Domain) لقسم آخر، إضافةً إلى سهولة الإدارة والتقسيم عبر واجهة مركزية.

أهمية الـ VLAN

العزل المنطقي وتقليل مجال الإذاعة

تُعدّ ميزة العزل المنطقي من أقوى الأسباب التي تُحفِّز اعتماد الـ VLAN على نطاق واسع. إذ يساعد هذا العزل في الحد من نطاق الإذاعة (Broadcast Domain) الذي يتسبب بزيادة غير مرغوبة في حركة المرور. فعلى سبيل المثال، إذا كانت المؤسسة تدير قسمًا ماليًّا وقسمًا لتقنية المعلومات وقسمًا للمبيعات، يمكن جعل كل قسم يعمل ضمن نطاق إذاعة منفصل، ما يسهم في تقليل التحميل المُلقى على الشبكة.

تقليل نطاق الإذاعة ليس مجرد وسيلة لتخفيف الازدحام فحسب، بل له فوائد أمنية كذلك؛ إذ يصبح من الصعب على الجهات غير المصرّح لها التنصت على حركة المرور العائدة لقسم آخر. ويحدّ من وصول الحزم الإذاعية والتعرّض لعشوائية اكتشاف الأجهزة في أقسام لا تمتّ للأمر بصلة.

تعزيز الأمان

الأمان في عالم الشبكات ليس من الكماليات، بل عنصر لا يمكن الاستهانة به. وهنا تأتي الـ VLAN لتضيف طبقة أمنية مبنية على عزل المنفذ وعزل حركة البيانات، بحيث يُحصر الولوج بين الأقسام المتعددة عبر بوابات محددة يتسنى مراقبتها وضبطها. وعند الرغبة بدمج حركات المرور الخاصة بالضيوف، يمكن إنشاء شبكة VLAN خاصة بالضيوف (Guest VLAN)، مختلفة تمامًا عن شبكة الموظفين أو شبكة النظم الحسّاسة.

هذا الفصل المنطقي يؤكد أن أي تهديد أمني يصيب إحدى الشبكات الفرعية (مثلاً شبكة الضيوف) لن ينتقل تلقائيًّا إلى بقية أقسام الشبكة. كما يتيح تطبيق سياسات تحكم متطورة عبر الجدر النارية (Firewalls) أو عبر أنظمة منع التسلل (Intrusion Prevention Systems – IPS) على كل VLAN حسب طبيعة التهديدات المتوقعة.

تبسيط الإدارة ومرونة التصميم

في بيئة سريعة النمو، كثيرًا ما يحتاج مدير الشبكة إلى إعادة توزيع المهام، أو تعديل بنية الاتصال، أو نقل الموظفين من قسم إلى آخر. في الشبكات التقليدية، يتطلب ذلك إعادة توصيل الكابلات، وتعديل تكوين المنافذ الفيزيائية، ربما عبر التحايل على تصميم الشبكة الأساسية. بينما في حالة الـ VLAN، يمكن إجراء التعديلات عبر أوامر Configuration بسيطة من واجهة الإدارة المركزية للمبدِّل أو الموجِّه، ما يكسب العمل انسيابية ومرونة عالية.

علاوة على ذلك، تستطيع الشبكات الافتراضية مساندة عمليات تطوير التطبيقات الداخلية، إذ تُقدَّم بيئة معزولة للتطوير (Development VLAN) أو بيئة اختبار (Test VLAN) دون الحاجة إلى استثماراتٍ ضخمة في العتاد أو الكابلات.

تحسين الاستفادة من الموارد

تتيح الـ VLAN استثمارًا أمثل للموارد البشرية والمالية؛ وذلك عبر الاستخدام الأمثل للمبدِّلات وأجهزة التوجيه، ما يجنب شراء أجهزة إضافية أو وصلات كابلات طويلة بتكلفة باهظة. فإذا كانت الشركة تملك خمسة طوابق في مبنى واحد، يمكن دمج الأقسام عبر عدد أقل من المبدِّلات المركزية التي تدعم خصائص الـ VLAN، وبذلك تقل الحاجة إلى تجهيز كل طابق بشبكة مستقلة فيزيائيًّا.

تطبيق سياسات جودة الخدمة (QoS)

تُعدّ القدرة على تطبيق تقنيات جودة الخدمة (QoS) داخل الـ VLAN إحدى المزايا القيمة، خصوصًا في الحالات التي تتطلّب حمل البيانات الصوتية (VoIP) أو الفيديو عالي الدقة. حيث تسمح الشبكات الافتراضية بتمييز الحركة المرورية الحساسة زمنِيًّا، ومنحها أولوية مناسبة عبر تصميم سياسات QoS على مستوى الـ VLAN.

مبادئ عمل الـ VLAN

يتفرع مبدأ عمل الـ VLAN إلى مستويين رئيسيين، الأول هو آلية فصل حركة الإطارات (Frames) على منافذ المبدِّل الداخلي، والثاني هو آلية نقل تلك الإطارات بين المبدِّلات عبر منافذ Trunk. لكي يتحقق ذلك، يتم استخدام تقنية الوسم (Tagging) التي تسمح بتمييز إطار البيانات بمعرف VLAN محدد (VLAN ID)، مما يتيح للمبدِّل توزيع الحزم في مجالها المنطقي الملائم.

تقنية الوسم (Tagging)

بحسب معيار IEEE 802.1Q، يُضاف حقل خاص إلى رأس الإطار (Frame Header) يحتوي على معلومات حول المعرف VLAN المُستخدَم. تسمح هذه المعلومة للمبدِّل المستقبِل بفهم وجهة الإطار، وتحديد الـ VLAN التي ينتمي إليها، وبذلك يُعاد توجيهه ضمن المنافذ المنضوية تحت نفس الشبكة الافتراضية. وعند إرسال الإطار إلى الأجهزة النهائية التي تعمل في وضع المنفذ العادي (Access Port)، يقوم المبدِّل بإزالة هذا الحقل الإضافي قبل تسليم الإطار لجهاز المستخدم.

منافذ الوصول (Access Ports) ومنافذ الـ Trunk

تتعامل المبدِّلات مع أنواع مختلفة من المنافذ. المنافذ التي تُوصل بالأجهزة النهائية كالطابعات والحواسيب تُسمى منافذ وصول (Access Ports)، وهذه المنافذ عادة تُعيَّن لـ VLAN واحدة محددة. أما المنافذ التي تربط المبدِّلات ببعضها البعض، فتعمل في وضع الـ Trunk، إذ تدعم تمرير العديد من شبكات VLAN عبر رابط واحد. أثناء الانتقال على وصلة الـ Trunk، تُحمل الإطارات مع وسم tag، ليتم تمييز الـ VLAN التي تنتمي إليها.

أنواع الـ VLAN

عند الحديث عن أنواع الـ VLAN، هناك طرق متعددة للتصنيف. يمكن تصنيفها بناءً على الغاية الوظيفية للشبكة الافتراضية، أو على آلية تحديد العضوية (Membership) الخاصة بها، أو حتى من خلال نوع البروتوكول المستخدم. في الأسطر التالية، سيتم التركيز على التصنيف حسب طريقة العضوية الوظيفية، يليها استعراض التصنيفات الأخرى الشائعة.

وفقًا للوظيفة أو الغرض

- Data VLAN: تُسمّى أحيانًا User VLAN، وهي المسؤولة عن حمل بيانات المستخدمين المعتادة، سواء أكانت تتعلق بتطبيقات الأعمال، أو أنشطة الإنترنت، أو أي شكل من أشكال التراسل الشبكي.

- Voice VLAN: مخصّصة لحمل حركة بيانات الصوت عبر بروتوكول الإنترنت (VoIP). يُستخدم هذا النوع لتوفير جودة عالية للصوت عبر توفير أولوية (Priority) في شبكات الـ VLAN.

- Management VLAN: تهدف لإدارة الشبكة وأجهزتها، وتُفصَل عادة عن البيانات الإنتاجية لتسهيل إجراءات التحكم والمراقبة. يُفضّل وضع عناوين بروتوكول الإنترنت الخاصة بالمبدِّلات والموجِّهات في VLAN الإدارة.

- Guest VLAN: مصممة للضيوف أو المستخدمين المؤقتين في الشبكة. تتيح لهم الوصول المحدود إلى الإنترنت أو خدمات محددة، مع حجبهم عن الموارد الحيوية الداخلية.

- Native VLAN: يُقال عنها أحيانًا “Untagged VLAN“. تتعامل منافذ الـ Trunk مع هذه الـ VLAN بشكل خاص، حيث تُمرَّر الحزم الخاصة بها دون وسم (Tag) على وصلة الـ Trunk.

في كثير من الأحيان، يتم خلط أو دمج هذه الأنواع، أو حتى تمديدها وفقًا لاحتياجات العمل. على سبيل المثال، قد يتم إنشاء VLAN خاصة بفريق المطورين، وأخرى بقسم الحسابات، وثالثة بقسم التسويق، مع وضع قواطع جدارية بينهم وفقًا لسياسات أمنية محددة.

وفقًا لنوع العضوية Membership

- Static VLAN (Port-Based VLAN): هنا تُعيَّن الـ VLAN بناءً على المنفذ الفيزيائي في المبدِّل. أي أنّ المنافذ (1-10) مثلًا تكون تابعة لـ VLAN 10، بينما المنافذ (11-20) تابعة لـ VLAN 20، وهكذا. يُعَدّ هذا النوع الأكثر شيوعًا لسهولته في الضبط والإدارة.

- Dynamic VLAN: في هذه الحالة، يُحدَّد انتماء الجهاز إلى VLAN ما بالاعتماد على معلومات مميزة مثل عنوان MAC أو نوع البروتوكول أو مجموعة من المعايير الأخرى. لدى “سيسكو” مثلًا آلية تسمى VMPS (VLAN Membership Policy Server) تُقدِّم خيارًا للديناميكية. هذا النوع يوفّر مرونة أعلى لكنه أكثر تعقيدًا ويحتاج إلى إعدادات إضافية وإدارة متقدمة.

- Protocol-Based VLAN: يمكن تصنيف الأجهزة داخل VLAN وفقًا للبروتوكول الذي تستخدمه، كأن يُنشأ VLAN خاصة بحركة IPv4 وأخرى لـ IPv6. على الرغم من أنه أقل شيوعًا في سيناريوهات المؤسسات، إلا أنه مفيد في بيئات متخصصة.

وفقًا للمعيار البروتوكولي

- Layer 2 VLAN (802.1Q VLAN): وهي الـ VLAN التقليدية التي ترتكز على المواصفة القياسية 802.1Q، ويتم فيها إضافة وسم للإطار لتحديد معرف الشبكة الافتراضية.

- Layer 3 VLAN: على الرغم من أن مصطلح الـ VLAN يرتبط عادة بالمستوى الثاني، إلا أنّ بعض الأجهزة تقدم ما يُسمى بـ Routed VLAN Interfaces (SVI) أو VLAN Interface يعمل على طبقة التوجيه (Layer 3). يتيح هذا الأسلوب تقسيمًا منطقيًّا على مستوى Layer 3 بواجهات افتراضية.

أرقام شبكات الـ VLAN (VLAN IDs)

ترتبط فكرة تقسيم الشبكات الافتراضية ارتباطًا وثيقًا بمفهوم المعرف الفريد (VLAN ID). يحمل كل VLAN رقمًا أو معرفًا مميزًا يساعد في تمييزه عند الإرسال والاستقبال. وفق معيار IEEE 802.1Q، تتراوح الأرقام المتاحة للـ VLAN بين 0 إلى 4095، ولكن هناك بعض الأرقام المحجوزة وغير المتاحة للاستخدام الفعلي.

المدى المسموح لاستخدام الـ VLAN IDs

يشمل البروتوكول 802.1Q المجالات التالية لأرقام الـ VLAN:

| المدى (Range) | الاستخدام | نبذة |

|---|---|---|

| 0 | مُحجَوز | يُستخدم لأغراض خاصة وفق 802.1Q ولا يمكن استخدامه كـ VLAN عادي. |

| 1 – 1005 | Normal Range VLANs | يُستخدَم عادةً في أغلب تطبيقات VLAN التقليدية، ويدعمه معظم المبدِّلات. |

| 1006 – 4094 | Extended Range VLANs | مفيد في البيئات الكبيرة أو الخاصة التي تتطلب إعداد VLAN بعدد كبير. |

| 4095 | مُحجَوز | مخصص لاحتياجات داخلية في 802.1Q (الخادم) ولا يمكن تعيينه يدوياً. |

على الرغم من أن المجال من 1006 إلى 4094 متاح للاستخدام، إلا أنّ بعض الأجهزة القديمة أو غير الداعمة لمواصفات VTP version 3 قد تواجه مشكلات عند استخدام هذا المدى. ومع التطور الحديث، أصبح هذا المدى ضروريًّا في البيئات واسعة النطاق وبالأخص في مراكز البيانات.

علاقة الـ VLAN ID بـ Native VLAN

عند ضبط روابط الـ Trunk، يُعيَّن معرف VLAN ليكون “Native VLAN“. وفي أغلب إعدادات المبدِّلات يُستخدم المعرف VLAN 1 افتراضيًّا كـ Native VLAN، مع إمكانية تغييره لتعزيز الأمان. إذ إن استخدام VLAN 1 كـ Native VLAN بشكل افتراضي قد يُشكّل مخاطرة أمنية في بعض السيناريوهات، لأن الكثير من الهجمات تنتشر ضمن هذا النطاق. بالتالي، يُنصَح بتغيير الـ Native VLAN إلى رقم آخر وتجنّب استخدام VLAN 1 في بيئات الإنتاج الحيوية.

على كل حال، فكرة Native VLAN تدور حول تمرير حركة الإطارات من دون وسم tag على رابط الـ Trunk. وعليه، إذا وُجد إطار بلا وسم، فإن المبدِّل يفترض انتماءه إلى الـ Native VLAN. وهذا بدوره يبرر ضرورة عدم ترك الـ Native VLAN دون اهتمام أمني أو ضبط صارم.

تداخل الشبكات الافتراضية والـ Trunking Protocol

من الأمور الرئيسية التي تجدر الإشارة إليها حول الـ VLAN هو ضرورة تزامن معرفاتها عبر المبدِّلات المختلفة في الشبكة. إذ لا بد للمبدِّل في الطابق الأول أن يفهم VLAN 10 بنفس الشكل الذي يفهمه مبدِّل الطابق الثاني، كي يمرر الإطارات المنتمية إلى هذه الـ VLAN بشكل صحيح. هنا يبرز دور بروتوكول VTP (VLAN Trunking Protocol) في بيئات سيسكو على سبيل المثال، حيث يتيح نشر وتوزيع معلومات الـ VLAN عبر الشبكة بشكل مركزي.

لكن يجب التنويه إلى أنّ بعض المهندسين يحذرون من مخاطر نشر إعدادات الـ VLAN على نطاق واسع بواسطة VTP، إذ قد يؤدي خطأ في الإعداد أو جهاز مبدِّل مُعدّ بطريقة خاطئة إلى حذف أو تغيير الإعدادات لجميع المبدِّلات. لذلك يتطلب استخدام VTP حذرًا وتفهمًا لطريقة عمله وأنماط التشغيل المتوفرة فيه (Server, Client, Transparent، إلى آخره).

أنماط (Modes) عمل الـ VTP

- Server Mode: يُسمح فيه بإجراء التعديلات على قاعدة بيانات VLAN، ومن ثم توزيع هذه التعديلات تلقائيًّا على بقية المبدِّلات في الوضع Client.

- Client Mode: يستقبل المعلومات من المبدِّل الذي يعمل كوضع Server، ولا يمكن إجراء تعديلات محلية.

- Transparent Mode: لا يشارك في نشر قواعد البيانات بشكل نشط، لكنه يمرر إطارات VTP إلى أجهزة أخرى في الشبكة.

كما ظهرت مع مرور الوقت إصدارات أحدث من VTP، مثل VTPv2 وVTPv3، والتي حسّنت من الجوانب الأمنية ودعمت الـ Extended VLAN (1006 – 4094).

التصميم المعماري للشبكات باستخدام الـ VLAN

يخضع إنشاء تصميم شبكي باستخدام الـ VLAN لمجموعة من الإرشادات التي تضمن توزيعًا مثاليًّا لحركة المرور وتحقيق أهداف العزل والمرونة والأمان. يمكن تلخيص أبرز النقاط التصميمية فيما يلي:

تقسيم الشبكة حسب الوظيفة أو الأقسام

أحد الأساليب الشائعة هو إنشاء شبكة VLAN خاصة بكل قسم وظيفي، مثل VLAN للمحاسبة، VLAN لتقنية المعلومات، VLAN للموارد البشرية، VLAN للإدارة التنفيذية، وهكذا. هذا النهج يبسط تحليل حركة المرور ويعزز الجانب الأمني، حيث تكون السياسات مُحددة ومُطبقة حسب طبيعة القسم.

حجم الـ VLAN وعدد الأجهزة الموصولة

يُفضَّل أن يُحدَّد حجم VLAN بحيث لا تكون ضخمة للغاية فتغمرها حركة البث (Broadcast)، ولا صغيرة جدًّا فتزيد عبء الإدارة. في العادة، قد تتراوح شبكات VLAN بين 50 و500 جهاز، وهذا يختلف بحسب طبيعة البيئة وحجم العمل وأنماط حركة المرور.

استخدام طبقات الوصول والتوزيع (Access, Distribution, Core)

في التصاميم الشبكية المعمارية التقليدية الثلاثية الطبقات (ثلاث طبقات: وصول، توزيع، نواة)، يُنشأ غالبًا سويتش لطبقة الوصول (Access Layer) حيث تقبع أجهزة المستخدمين، ثم يأتي سويتش طبقة التوزيع (Distribution Layer) الذي يتعامل مع الـ VLAN بشكل أكثر تعقيدًا (مثل التوجيه بين VLANs)، وأخيرًا سويتش طبقة النواة (Core Layer) الذي يتولى الربط عالي السرعة بين التوزيع أو يربط بقية المراكز الرئيسية. في كل طبقة، يجري ضبط الـ VLAN بما يلائم الغرض الوظيفي.

التوجيه بين الشبكات الافتراضية (Inter-VLAN Routing)

إن عزل حركة المرور على شبكات منفصلة لا يمنع الحاجة أحيانًا إلى تبادل البيانات بينها. للتواصل بين VLANs مختلفة، يتطلب الأمر جهاز توجيه (Router) أو واجهة توجيه افتراضية (SVI) ضمن سويتش من الطبقة الثالثة. يجب تركيز الانتباه على ضبط القوائم التحكمية (ACLs) أو الجدر النارية لحماية الموارد الحسّاسة.

أفضل الممارسات الأمنية

- تجنب ترك المنافذ في وضع Dynamic Desirable؛ حتى لا يتمكن مهاجمٌ من تفعيل رابط Trunk غير مرغوب.

- تعطيل المنافذ غير المستخدمة، وإسنادها إلى VLAN وهمية (مثلًا VLAN 999) بدون أي حقوق وصول.

- عدم استخدام VLAN 1 في بيئة الإنتاج وتعويضها بمعرف آخر كـ Native VLAN.

- تفعيل خصائص مثل BPDU Guard وRoot Guard في بيئات تمتلك بروتوكول Spanning Tree لضمان استقرار الشبكة.

- اعتماد أنظمة كشف/منع التسلل على طبقة الشبكة أو طبقة التطبيق بحسب أهمية الموارد.

تشغيل الـ VLAN في بيئات متنوعة

لا تقتصر الـ VLAN على الشركات الكبيرة أو مؤسسات التقنية فقط، بل تجد تطبيقات حيوية في نطاق واسع من البيئات المتنوعة. فمثلًا، يمكن استخدامها في الفروع البنكية للفصل بين الموظفين والعملاء، وفي الفنادق لتوفير شبكات إنترنت منعزلة للنزلاء، وفي الجامعات لفصل الأقسام الطلابية عن الشبكات البحثية الحساسة. كذلك تستخدم المؤسسات الصغيرة والمتوسطة هذه التقنية لتحسين الأداء والأمن دون استثمارات كبيرة في العتاد.

الشبكات اللاسلكية (Wireless VLAN)

من المعروف أن نقاط الوصول اللاسلكي (Access Points) الحديثة تدعم بث شبكات لاسلكية متعددة (SSIDs) لكل منها VLAN مختلفة. بهذا يمكن تخصيص SSID للعملاء، وآخر للموظفين، وثالث للضيوف، مع تطبيق سياسات دخول متباينة. وتعدّ هذه الإعدادات ضرورية في تأمين البيئات اللاسلكية المزدحمة التي تخدم مختلف الشرائح.

مراكز البيانات (Data Centers)

في مراكز البيانات، قد تصل أعداد الـ VLAN إلى المئات وربما الآلاف، تبعًا لتعدد التطبيقات والخدمات. تُعدّ شبكات Overlay مثل VXLAN امتدادًا لمفهوم الـ VLAN التقليدية إلى نطاق أوسع، حيث تسمح بعناوين VLAN تصل إلى نطاق هائل (16 مليون معرف) وتتخطى القيود التقليدية لـ 802.1Q. وهذه ضرورية في بيئات الحوسبة السحابية الضخمة التي تخدم مزيجًا معقدًا من المستخدمين والعملاء.

الربط مع شبكات واسعة النطاق (WAN)

عند التعامل مع موفري خدمة الإنترنت أو الشبكات الواسعة، تُستخدم تقنيات مثل Q-in-Q (أو Stacked VLANs) التي تسمح بإضافة وسمين مختلفين (Tag within Tag) لإطار البيانات. بهذا يمكن حجز مجال VLAN داخلي للمؤسسة، مع إضافة وسم خارجي خاص بمزود الخدمة، لتوجيه الحركة ضمن شبكته الواسعة.

قضايا الأداء والموثوقية في تصميم الـ VLAN

إن استخدام VLAN لا يخلو من تحديات قد تؤثر في أداء الشبكة أو مصداقيتها، ومن هنا تظهر الحاجة إلى دراسة متأنية لعوامل عدة. قد يكون ترابط الشبكات بين عدة مبدِّلات في بيئة معقدة عاملًا لتزايد احتمالية حدوث حلقات البث أو أخطاء في ضبط الـ Trunk.

الحلقات (Loops) وبروتوكول Spanning Tree

لمنع الحلقات في تصميمات الشبكات المعقدة، يُستخدم بروتوكول Spanning Tree (STP). فعند تفعيل الشبكة الافتراضية في أكثر من ممر، قد تنشأ حلقات إذا تركت دون معالجة. ما يعني إرسال نفس الحزمة عدة مرات دون توقف. يتدخل STP بإلغاء تنشيط بعض المسارات الفيزيائية إلى أن تقع مشكلة في المسار الفعال، فيقوم بتنشيط مسار احتياطي آخر.

البث الموجَّه عالي المستوى (Multicast) والبث العام (Broadcast)

قد تتعامل بعض التطبيقات مع بث موجَّه (Multicast) يستهدف مجموعة محددة من الأجهزة. هنا يصبح التحكم بالـ Multicast ضمن الـ VLAN عاملًا ضروريًّا لتفادي إرسال حركة البيانات إلى أجهزة لا ترغب باستقبالها. وتوجد بروتوكولات موجهة لهذا الغرض مثل IGMP Snooping الذي يسمح للمبدِّل بمعرفة الأجهزة المستقبلة للمجموعات المتعددة (Multicast Groups) وإرسال الحزم فقط إليها.

الموثوقية وإعادة التوجيه

في حال فشل أحد المبدِّلات في الشبكة أو انقطعت وصلة رئيسية، قد تواجه بعض الـ VLAN انقطاعًا مؤقتًا في الخدمة. لذلك يتطلب الأمر تصميمًا جيدًا للمسارات الاحتياطية وتفعيل ميزات مثل EtherChannel أو LACP لتحسين التوافر والتعامل مع مستويات عالية من المرور.

اعتبارات الأمان والاختراق في بيئة VLAN

رغم أنّ الـ VLAN توفّر عزلًا لا بأس به بين المجموعات، إلا أنّه من المهم إدراك أنّه ليس عزلًا مطلقًا يُغني عن إجراءات أمان أخرى. إذ ما زالت هناك ثغرات وأساليب لاختراق هذا العزل إن لم يُضبط الإعداد بعناية.

التخطي عبر الـ VLAN (VLAN Hopping)

من أشهر الهجمات في هذا السياق ظاهرة VLAN Hopping، حيث يقوم المهاجم بإرسال حزم مصممة خصيصًا لخداع المبدِّل وجعله يرسل الحزم إلى VLAN أخرى غير المُفترض أن ينتمي إليها المهاجم. أو أحيانًا يستغل المهاجم وضع Auto-trunking في المنافذ الديناميكية. لتفادي ذلك، يُنصَح بالآتي:

- إلغاء خاصية DTP (Dynamic Trunking Protocol) على المنافذ الموصولة بالأجهزة النهائية.

- تعطيل المنافذ غير المستخدمة أو نقلها إلى VLAN وهمية.

- عدم استخدام VLAN 1 كـ Native VLAN.

- تفعيل قوائم التحكم في الوصول (ACL) لضبط الحركة غير المرغوب فيها.

الاستنشاق (Sniffing) والتزييف (Spoofing)

في بعض الأحيان، قد يتمكّن المهاجم من توصيل جهازه في منفذ لم يُضبط بشكل صحيح في الـ VLAN، فيقوم بحيل مثل تزييف عنوان MAC لجهاز معتمد أو تقمُّص جلسة مستخدم شرعي. يجدر تفعيل ميزات مثل Port Security التي تحد من عدد عناوين MAC المسموح بها على المنفذ أو تثبيت عنوان محدد سلفًا.

أهمية مراقبة الدخول المادي

أغلب أخطار VLAN النابعة من الداخل تأتي بسبب الإهمال في تأمين المنافذ الفعلية. إذ إن الدخول الفيزيائي إلى غرفة السيرفرات أو المبدِّلات قد يفتح الباب أمام المهاجم لتنفيذ هجمات مباشرة. لهذا السبب، يُعزَّز الحماية بالاعتماد على طرق تحقق متعددة (مثل قفل المنافذ، التحقق البيومتري، الرصد بالفيديو… إلخ).

أمثلة عملية لتكوين VLAN

تختلف أوامر وطرق التكوين (Configuration) من شركة مصنّعة لأخرى، لكن المثال الأكثر شيوعًا نجده على أجهزة “سيسكو” (Cisco IOS). فيما يلي لمحة مبسطة:

ضبط VLAN على سويتش سيسكو

Switch# configure terminal Switch(config)# vlan 10 Switch(config-vlan)# name HR_Dept Switch(config-vlan)# exit Switch(config)# vlan 20 Switch(config-vlan)# name Finance_Dept Switch(config-vlan)# exit

بعد ذلك، تُضبط المنافذ ضمن VLAN معينة:

Switch(config)# interface range fastethernet 0/1 - 5 Switch(config-if-range)# switchport mode access Switch(config-if-range)# switchport access vlan 10 Switch(config-if-range)# exit Switch(config)# interface range fastethernet 0/6 - 10 Switch(config-if-range)# switchport mode access Switch(config-if-range)# switchport access vlan 20 Switch(config-if-range)# exit

إذا كان هناك رابط نحو سويتش آخر أو راوتر يدعم الـ Trunk:

Switch(config)# interface gigabitethernet 0/1 Switch(config-if)# switchport trunk encapsulation dot1q Switch(config-if)# switchport mode trunk Switch(config-if)# switchport trunk native vlan 999

بهذا الشكل، يتم تمرير VLAN 10 وVLAN 20 عبر رابط الـ Trunk، وتعيين VLAN 999 كـ Native VLAN بدل VLAN 1.

إدارة الـ VLAN في البيئات الافتراضية (Virtualization)

مع انتشار نظم المحاكاة الافتراضية (Virtualization) على نطاق واسع، مثل VMware وHyper-V وKVM، ظهرت الحاجة إلى تطبيق نفس مفاهيم الـ VLAN داخل الخوادم المضيفة (Hosts). إذ إن عدة آلات افتراضية قد تتشارك في واجهة فيزيائية واحدة، ولكل منها VLAN خاصة.

VLAN Tagging في المحولات الافتراضية (vSwitch)

توفر برامج إدارة الخوادم الافتراضية مفهوم “Virtual Switch” الذي يمكن من خلاله إنشاء منافذ افتراضية وإسناد معرف VLAN لكل منها. عند مرور الحزم من الآلة الافتراضية إلى الشبكة الخارجية، يتم إضافة الوسم الملائم. يُتيح هذا العزل الحِدّ من تداخل حركة المرور بين الأجهزة الافتراضية المختلفة المقيمة على نفس الخادم المضيف.

الدمج مع تقنيات أخرى

قد تستخدم المراكز التقنية المتقدمة مزايا مثل Virtual Distributed Switch لتوحيد إدارة الـ VLAN عبر عنقود من الخوادم (Cluster) في بيئة VMware مثلًا. كما يمكن الدمج مع أنظمة إدارة معرفات الشبكات (IPAM) لضمان توزيع العناوين بالأسلوب الأمثل.

الاتجاهات الحديثة في عالم الـ VLAN

ما زالت فكرة الفصل الافتراضي تتطور وتتفرع، حيث جاءت مشاريع متعددة لتوسيع قدرة الشبكات الافتراضية. من أشهرها VXLAN وNVGRE وGeneve في عالم مراكز البيانات. تمنح VXLAN قابلية لإنشاء عدد كبير من الشبكات المنطقية (قد تصل إلى 16 مليون)، ما يساعد في توسعة شبكات الحوسبة السحابية متعددة المستأجرين (Multi-Tenant Clouds).

SDN وتقنيات التحكم البرمجي

أحدثت Software-Defined Networking (SDN) طفرة في طريقة التحكم بالشبكات، حيث يفصل التحكم (Control Plane) عن التوجيه الفعلي للحزم (Data Plane). هذا جعل من السهل على مديري الشبكات برمجة القواعد المتعلقة بإنشاء الـ VLAN وتعديلها لحظيًا عبر واجهات برمجة تطبيقات (APIs) بدلاً من الأوامر التقليدية.

أمن الـ VLAN في عصر السحابة

مع لجوء المؤسسات إلى السحابات العامة والخاصة، تزايدت أهمية التحكم الدقيق في سياسات الأمان والتجزئة. لذا ظهرت أدوات أتمتة (Automation) تسمح بنشر قواعد جدر الحماية والـ VLAN سويًّا ضمن بيئات هجينة، حيث يبقى الخط الفاصل بين الشبكة الافتراضية والبيئات السحابية غير واضح ما لم تُدار بوسائل متقدمة.

المزيد من المعلومات

الخلاصة

مصادر ومراجع

- Institute of Electrical and Electronics Engineers (IEEE). “IEEE 802.1Q-2018: Standard for Local and Metropolitan Area Networks—Bridges and Bridged Networks.”

- Cisco Systems. “Cisco IOS LAN Switching Configuration Guide.”

- يتضمن شروحاً معمقة حول تهيئة VLAN باستخدام أوامر سيسكو.

- Lammle, Todd. “CCNA Routing and Switching Study Guide,” Sybex; عدة إصدارات متوفرة.

- دليل شامل حول مفاهيم الشبكات، بما في ذلك VLAN وVTP وSTP.

- Oppenheimer, Priscilla. “Top-Down Network Design,” Cisco Press.

- يقدم أسس نظرية حول تصميم الشبكات وكيفية تضمين VLAN في خطط التصميم.

- VMware Official Documentation – Network Configuration.

- مفيد للتعرف على كيفية إدارة VLAN في بيئات المحاكاة الافتراضية.

يتضح في نهاية المطاف أنّ تقنية الـ VLAN ليست مجرد وسيلة لفصل الأجهزة في بيئة واحدة فحسب، بل تؤسس أيضًا لبنية تحتية مرنة تستجيب لتحديات التطور السريع في عالم الشبكات. سواء كان الهدف تحسين الأمان أو إدارة حركة المرور أو تهيئة بيئة حوسبة سحابية متكاملة، تظل الـ VLAN حجر الأساس الذي يمكّن من بناء بيئة شبكية قوية وموثوقة.

يشهد العالم التقني تطورًا متسارعًا، ما يحتم على المهندسين والمسؤولين مواكبة هذا التطور. واستيعاب التفاصيل العميقة للـ VLAN يُعد استثمارًا حاسمًا لكل من ينشط في قطاع تقنية المعلومات، إذ يُسهم في تطوير مهاراتهم المهنية ويتيح لهم تصميم شبكات ذكية ومرنة تُدار بأقل تكلفة وجهد ممكنين.

النهج العملي في استخدام الـ VLAN يبدأ من تحديد الهدف الاستراتيجي للشركة أو المؤسسة، ثم يُصاغ الهيكل المنطقي والتوزيع الرقمي للأقسام والمستخدمين، تليه آليات الضبط والتهيئة والمحاكاة لاختبار مدى مواءمة الشبكة لسيناريوهات عديدة. وعلى ضوء النتائج، تُجرى تحسينات مستمرة حتى تتحقق الاستفادة القصوى من إمكانات الـ VLAN الفريدة.

إن هذه النظرة الموسعة إلى عالم الشبكات المحلية الافتراضية (VLAN) تمثل دعامة معرفية متينة للانطلاق نحو تطبيقات أكثر تعقيدًا، بما فيها دمج الحلول السحابية والبرمجية، وتطوير استراتيجيات الأمان المتقدمة. وفي ضوء التحولات الرقمية الجارية على مستوى العالم، يصعب تخيّل بيئة عمل حديثة دون الاعتماد على بنية شبكات تتبنى VLAN كأساس تساهم في تحقيق العزل المنطقي والتخصيص الأقصى للموارد.