أهمية أجهزة الشبكة في بنية تكنولوجيا المعلومات

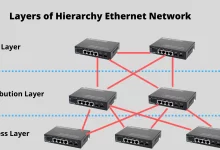

في عالم تكنولوجيا المعلومات والشبكات، تُعتبر الأجهزة المكونة للبنية التحتية الأساسية، مثل السويتشات والموجهات، حجر الزاوية الذي يقوم عليه بناء الشبكات الكبيرة والمعقدة. ومع ازدياد حجم البيانات وتعقد العمليات، تبرز الحاجة الماسة إلى حماية تلك الأجهزة من التهديدات السيبرانية التي تتطور باستمرار، إذ أن الثغرات الأمنية التي قد تظهر في مكونات الشبكة يمكن أن تتسبب في أضرار جسيمة، قد تصل إلى تعطيل الخدمات، سرقة البيانات الحساسة، أو استغلال الثغرات لتنفيذ هجمات موسعة ضد المؤسسات. وفي ظل هذا التحدي المستمر، تصدر شركات التكنولوجيا الكبرى، وعلى رأسها شركة سيسكو، تحذيرات أمنية تنبه فيها المستخدمين إلى وجود ثغرات أمنية خطيرة تستدعي التدخل الفوري، خاصة في أجهزة السويتشات Nexus التي تعتبر من أبرز منتجاتها في مجال الشبكات عالية الأداء. إن هذا التحذير ليس مجرد تنبيه عابر، بل هو استدعاء ملح لضرورة مراجعة الإجراءات الأمنية، تحديث البرمجيات، وتطبيق أفضل الممارسات لضمان استمرارية العمل وحماية البيانات. فالثغرات الأمنية، التي غالبًا ما تكون غير معروفة في البداية، يمكن أن تتطور بسرعة وتتحول إلى نقاط ضعف يمكن استغلالها من قبل المهاجمين، سواء كانوا من الهواة أو من الجهات ذات الأهداف الخبيثة، مثل الجماعات المنظمة أو الدول التي تعمل على تنفيذ عمليات تجسس أو تخريب على البنى التحتية الحيوية. لذلك، فإن التركيز على حماية السويتشات، لا سيما تلك التي تعمل في بيئات تتطلب أعلى مستويات الأمان، يعد ضرورة قصوى تتطلب وعيًا فائقًا، والاستجابة السريعة لمختلف التحذيرات الأمنية. من هنا، تأتي أهمية فهم طبيعة الثغرات التي تم اكتشافها، والإجراءات التي ينبغي اتخاذها لضمان التصدي لها بفعالية، مع التركيز على أهمية التحديث المستمر، واتباع استراتيجيات أمنية شاملة تتماشى مع التطورات التقنية والتهديدات الجديدة.

التحليل الفني للثغرة الأمنية في سويتشات Nexus

تُعد الثغرات الأمنية في أجهزة الشبكات، خاصة سويتشات Nexus، من أخطر المشاكل التي تواجه مديري الشبكات ومسؤولي أمن المعلومات، لأنها غالبًا ما ترتبط بعيوب في برمجيات النظام أو في مكونات إدارة الوصول، ويمكن أن تتيح للمهاجمين استغلالها عن بُعد دون الحاجة إلى الوصول الفيزيائي إلى الأجهزة. ووفقًا للتحذيرات التي أصدرتها شركة سيسكو، فإن الثغرة الأمنية تؤدي إلى تمكين المهاجم من تنفيذ هجمات استغلال الثغرة بشكل غير مصرح، مما يهدد استقرار الشبكة وسلامة البيانات. تشترك الثغرة في كونها تتعلق بنقطة ضعف في كود التشغيل أو في بروتوكولات الإدخال والإخراج، حيث تسمح للمتسللين بتنفيذ أوامر برمجية عن بعد، أو تعديل إعدادات النظام، أو حتى تعطيل الخدمة بشكل كامل. وتُعتبر هذه الثغرة من نوع الثغرات التي تُعرف باسم “ثغرات تنفيذ التعليمات البرمجية عن بُعد”، وهي من الأكثر خطورة، لأنها تتيح للمهاجم السيطرة الكاملة على الجهاز، في حال استغلالها بشكل فعال. من أهم الأسباب التي تؤدي إلى ظهور مثل هذه الثغرات هو الاعتماد على برمجيات قديمة أو غير محدثة، أو عدم تطبيق التحديثات الأمنية التي تصدرها الشركات بشكل دوري، بالإضافة إلى ضعف إدارة الصلاحيات أو عدم تطبيق سياسات الأمان المناسبة على مستوى الشبكة. أما عن مدى خطورة الثغرة، فهي تتفاوت حسب البيئة التي تعمل فيها الأجهزة، وحجم الشبكة، وعدد الأجهزة المتأثرة، ولكن بشكل عام، فإن أي ضعف أمني في مكونات البنية التحتية للشبكة يمثل خطرًا فادحًا على جميع البيانات والخدمات المرتبطة، ويستدعي استجابة فورية لتفادي أي استغلال محتمل.

آلية استغلال الثغرة وتأثيراتها المحتملة

عند الحديث عن استغلال الثغرة الأمنية في سويتشات Nexus، فإن المهاجم غالبًا ما يستخدم أدوات وتقنيات متقدمة، تعتمد على استغلال نقاط الضعف في النظام، بهدف تنفيذ هجمات من نوع “التحكم عن بعد” أو “التحكم الكامل”، والتي يمكن أن تؤدي إلى تعطيل الشبكة بأكملها أو سرقة البيانات الحساسة بسرية تامة. أحد الأساليب الشائعة هو تنفيذ هجمات استغلال الثغرة عبر إرسال حزم بيانات مخصصة تحتوي على أوامر برمجية خبيثة، تُحاكي عمليات مشروعة، لكن في حقيقتها تخلق ثغرة تتيح للمهاجم السيطرة على الجهاز بشكل كامل. ومن الممكن أيضًا أن يستخدم المهاجم تقنيات التسلل عبر استغلال الثغرة في بروتوكولات الشبكة أو في وظائف إدارة النظام، مما يسمح له بالتنصت على حركة البيانات، أو تعديلها، أو حتى إدخال برمجيات خبيثة داخل البنية التحتية. إن تأثيرات هذا الاستغلال تتعدى مجرد تعطيل الجهاز، حيث يمكن أن يمتد إلى استهداف الأجهزة المجاورة، أو الشبكات المتصلة، أو حتى أنظمة إدارة مركزية، مما يعزز من حجم الضرر المحتمل. وفي الحالات الأسوأ، قد يؤدي استغلال الثغرة إلى فتح باب للهجمات الجماعية أو تنفيذ هجمات حجب الخدمة (DDoS)، أو حتى عمليات سرقة البيانات ذات الطابع الحساس، مثل المعلومات المالية، أو البيانات الشخصية، أو الأسرار التجارية. لذلك، فإن فهم آلية استغلال الثغرة، والتعرف على أساليب المهاجمين، يساهم بشكل كبير في وضع استراتيجيات وقائية وتكتيكات استجابة فعالة، تتضمن الكشف المبكر والرد الفوري على أي محاولة استغلال.

الإجراءات الأمنية الضرورية لمواجهة الثغرات في سويتشات Nexus

من أجل التصدي للثغرة الأمنية التي تم اكتشافها، وتخفيف تأثيرها المحتمل، يتعين على المؤسسات والمنظمات اتخاذ مجموعة من الإجراءات الأمنية الفعالة التي تضمن حماية الشبكة بشكل شامل. بدايةً، يُعد تحديث البرمجيات من أعلى الأولويات، حيث أن الشركات، وخاصة سيسكو، تصدر بشكل دوري تحديثات أمنية تصحح الثغرات المعروفة، وتُعزز من استقرار النظام. من هنا، يُنصح بجدولة عمليات التحديث بشكل منتظم، مع التأكد من تطبيق التحديثات على جميع الأجهزة، بما في ذلك السويتشات، الموجهات، والخوادم. بالإضافة إلى ذلك، يُنصح بتطبيق سياسة إدارة صلاحيات صارمة، بحيث يتم تحديد من يمكنه الوصول إلى أجهزة الشبكة، مع تفعيل آليات التوثيق المتعددة العوامل، وتقسيم الصلاحيات وفقًا لمبدأ أقل الامتيازات. من الضروري أيضًا تفعيل وضع الأمان العالي على الأجهزة، مثل تفعيل جدران الحماية، وأنظمة كشف التسلل، وتقييد الوصول إلى واجهات الإدارة عن بُعد، بحيث يُسمح فقط للجهات الموثوقة بتنفيذ عمليات التهيئة والتحديثات. علاوة على ذلك، يُنصح بإجراء فحوصات أمنية دورية، مثل عمليات التدقيق والمراجعة الأمنية، وفحوصات الاختراق، للكشف عن الثغرات المحتملة، والعمل على سدها قبل أن يستغلها المهاجمون. كما يُفضل الاعتماد على أدوات التقييم المستمر للثغرات، التي تسمح برصد الثغرات الجديدة فور ظهورها، مع تحديث قواعد البيانات الخاصة ببرمجيات الكشف عن الثغرات بشكل دوري. وفي سياق تطبيق استراتيجية أمنية شاملة، من المهم أيضًا التدريب والتوعية المستمرة للموظفين، حيث إن العنصر البشري يبقى أحد الثغرات الأكثر استغلالًا من قبل المهاجمين، خاصة إذا لم تكن لديهم المعرفة الكافية بالإجراءات الأمنية الأساسية. التدريب على إدارة كلمات المرور، والتعرف على محاولات الاحتيال، وتطوير الوعي بأهمية التحديثات الأمنية، يُعد من الركائز الأساسية لتعزيز الدفاعات الشبكية.

أفضل الممارسات في إدارة الشبكات وتطبيقات الأمان

تعد إدارة الشبكات بشكل فعال وتطبيق استراتيجيات أمنية متطورة من العوامل الأساسية التي تحد من مخاطر الثغرات، وتساهم في بناء بيئة شبكية مرنة وقادرة على الصمود في وجه التهديدات السيبرانية المتزايدة. من أبرز الممارسات هو تطبيق مفهوم الأمن بشكل مدمج، والذي يدمج بين تقنيات الحماية المادية، والبرمجية، والإجرائية، بحيث يتم تصميم خطة أمنية شاملة تتضمن جميع جوانب إدارة الشبكة. ويشمل ذلك وضع سياسات واضحة للتحكم في الوصول، وتفعيل آليات التوثيق متعدد العوامل، وتقييد الوصول إلى واجهات الإدارة، واستخدام أدوات التشفير القوية لحماية البيانات أثناء النقل والتخزين. علاوة على ذلك، يُنصح بتطبيق مبدأ “الحد الأدنى من الامتيازات”، بحيث يتم منح المستخدمين والصلاحيات فقط ما يحتاجونه لأداء مهامهم، وتقليل عدد المستخدمين الذين لديهم صلاحية الوصول إلى الأجهزة الحساسة. من ناحية أخرى، يُعد التحديث المستمر للبرمجيات والتطبيقات، واستخدام أدوات إدارة التكوين، من العوامل التي تُسهل عملية مراقبة التغييرات، وتساعد على اكتشاف أي تعديلات غير مصرح بها. بالإضافة إلى ذلك، يوصى باستخدام أنظمة إدارة الأحداث والأمان، التي تجمع وتحلل البيانات من مختلف مكونات الشبكة، وتكشف عن أي أنشطة غير معتادة، وتوفر تنبيهات فورية للمسؤولين لاتخاذ الإجراءات اللازمة. ونظرًا لأن العنصر البشري هو الحلقة الأضعف، يُعد التدريب المستمر والتوعية الأمنية أمرًا هامًا جدًا. فحملات التوعية، وورش العمل، وبرامج التدريب على إدارة الأمان، تُعزز من قدرات الفرق التقنية على التعامل مع الثغرات، والاستجابة السريعة للحوادث الأمنية، وتقليل احتمالية حدوث أخطاء قد تؤدي إلى استغلال الثغرات. كما أن الاعتماد على أدوات وتقنيات الذكاء الاصطناعي وتحليل البيانات يعزز من قدرة المؤسسات على التنبؤ بالتهديدات، وتحسين استراتيجيات الدفاع، وتطوير خطة استجابة للحوادث بشكل فعال.

التحديات الحالية والمستقبلية في أمن الشبكات

يواجه العالم الرقمي اليوم العديد من التحديات التي تتطلب استراتيجيات أمنية مرنة ومتطورة، خاصة مع تزايد وتيرة الهجمات السيبرانية، وتنوعها، وتعقيد أدواتها. من أبرز التحديات هو التطور السريع في تقنيات الهجمات، والتي أصبحت تشمل هجمات تعتمد على الذكاء الاصطناعي، وتقنيات التسلل عبر الثغرات غير المعروفة، والهجمات المستندة إلى البرمجيات الخبيثة التي تتغير بشكل ديناميكي. بالإضافة إلى ذلك، فإن الاعتمادية المتزايدة على الأجهزة الذكية، وإنترنت الأشياء، والبنى التحتية المترابطة، جعلت من الشبكات هدفًا أكثر جاذبية للمهاجمين، حيث يمكن استغلال نقطة ضعف واحدة للوصول إلى أنظمة كاملة. إن التحدي الآخر هو إدارة الثغرات بشكل فعال، إذ أن الكشف المبكر عنها يتطلب أدوات تقنية حديثة، ويجب أن يترافق مع عمليات تقييم دورية لضمان استمرارية الأمان. من ناحية أخرى، فإن التحدي البشري لا يقل أهمية، حيث أن نقص الوعي الأمني، أو ضعف التدريب، يمكن أن يفسح المجال أمام الاختراقات. لذا، فإن تطوير برامج تدريبية مستمرة، وتحسين ثقافة الأمان بين العاملين، يُعد من الركائز الأساسية لمواجهة هذه التحديات. أما المستقبل، فيتوقع أن يشهد اعتمادًا متزايدًا على تقنيات التحليل الذكي، والذكاء الاصطناعي، وتقنيات التشفير المتقدمة، بالإضافة إلى تنويع أدوات اكتشاف التهديدات وتطوير حلول استباقية تمنع الهجمات قبل وقوعها. إن التعاون الدولي وتبادل المعلومات بين المؤسسات، بالإضافة إلى وضع قوانين وتنظيمات صارمة لحماية البيانات، سيكونان من العوامل الحاسمة في بناء منظومة أمنية أكثر قوة ومرونة.

المبادرات والتوصيات لتعزيز أمن شبكات Nexus

في ظل الثغرات والتحذيرات التي أصدرتها شركة سيسكو، يصبح من الضروري أن تتخذ المؤسسات خطوات استباقية لتعزيز مستوى أمن شبكاتها، خاصة تلك التي تعتمد بشكل كبير على أجهزة Nexus. من أهم المبادرات هو تطوير خطة أمنية استراتيجية تتضمن تقييم شامل للبنية التحتية، وتحليل المخاطر، وتحديد الثغرات المحتملة، ثم وضع جدول زمني لتنفيذ التحديثات والتصحيحات اللازمة. يُنصح بالاعتماد على أدوات إدارة التكوين، وأنظمة إدارة الثغرات، وأدوات الكشف المبكر، لضمان مراقبة مستمرة لكل مكونات الشبكة. بالإضافة إلى ذلك، يُعد تعزيز قدرات الفرق الأمنية من خلال التدريب والتوعية المستمرة، أمرًا حيويًا لضمان الاستجابة السريعة لأي حادث، وتحسين مهارات التعامل مع التهديدات الحديثة. من ضمن التوصيات أيضًا، تطبيق ممارسات الحماية المتقدمة، مثل التشفير الكامل للبيانات، وتقنيات منع التسلل، وجدران الحماية الذكية، إلى جانب تنفيذ سياسات صارمة للتحكم في الوصول، وتفعيل آليات المصادقة متعددة العوامل. ويجب أن تتضمن المبادرة أيضًا خطة استجابة للحوادث، تتضمن خطوات واضحة لإدارة وإحتواء الحوادث الأمنية، والتعافي من الأضرار، واستعادة النظام إلى حالته الطبيعية. كما يُنصح بالعمل على تعزيز التعاون مع مقدمي الحلول التكنولوجية، والاستفادة من خبراتهم، وتبادل المعلومات حول التهديدات الجديدة، وذلك لبناء جدار حماية أكثر فاعلية. أخيرًا، تُعد مراجعة السياسات الأمنية بشكل دوري، وتحديثها وفقًا لأحدث التطورات، من العناصر الأساسية لضمان استمرارية الحماية، وتحقيق التوافق مع المعايير العالمية لأمن المعلومات.

خلاصة واستنتاجات

تُبرز التحذيرات الأمنية التي أطلقتها شركة سيسكو بشأن الثغرة في سويتشات Nexus مدى تعقيد المشهد الأمني في عالم تكنولوجيا المعلومات، حيث تتزايد التهديدات وتتطور أساليب المهاجمين بشكل مستمر، مما يفرض ضرورة اعتماد استراتيجيات أمنية مرنة، وقابلة للتحديث، مع تعزيز الوعي والتدريب المستمر. إن الثغرات الأمنية، على الرغم من أنها تمثل تحديًا كبيرًا، إلا أنها أيضًا فرصة للمؤسسات لتقييم وضعها الأمني، وتحسين استراتيجياتها، وتطوير بنيتها التحتية بشكل أكثر قدرة على الصمود. يتطلب الأمر تنسيقًا بين جميع الأطراف المعنية، من فرق تقنية، ومسؤولي أمن، ومزودي الحلول، لضمان تفعيل كافة الإجراءات الأمنية الموصى بها، وتحديث البرمجيات بشكل دوري، وتطبيق أفضل الممارسات. كما أن الاعتماد على أدوات تحليل البيانات والذكاء الاصطناعي يساهم في الكشف المبكر عن التهديدات، وتقليل زمن الاستجابة، وتعزيز الحماية. في النهاية، فإن حماية شبكات Nexus من الثغرات الأمنية يتطلب التزامًا مستمرًا، وتعاونًا فعّالًا، ووعيًا عميقًا بأهمية الأمن السيبراني، بحيث تصبح البنية التحتية الرقمية أكثر أمانًا، وأكثر قدرة على مواجهة التحديات المستقبلية، وضمان استمرارية الأعمال وحماية البيانات الحساسة في عالم يتسم بالتغير السريع والتطور المستمر في مجال التهديدات السيبرانية.